Faza projektowania 4. Wychodząca łączność z Internetem

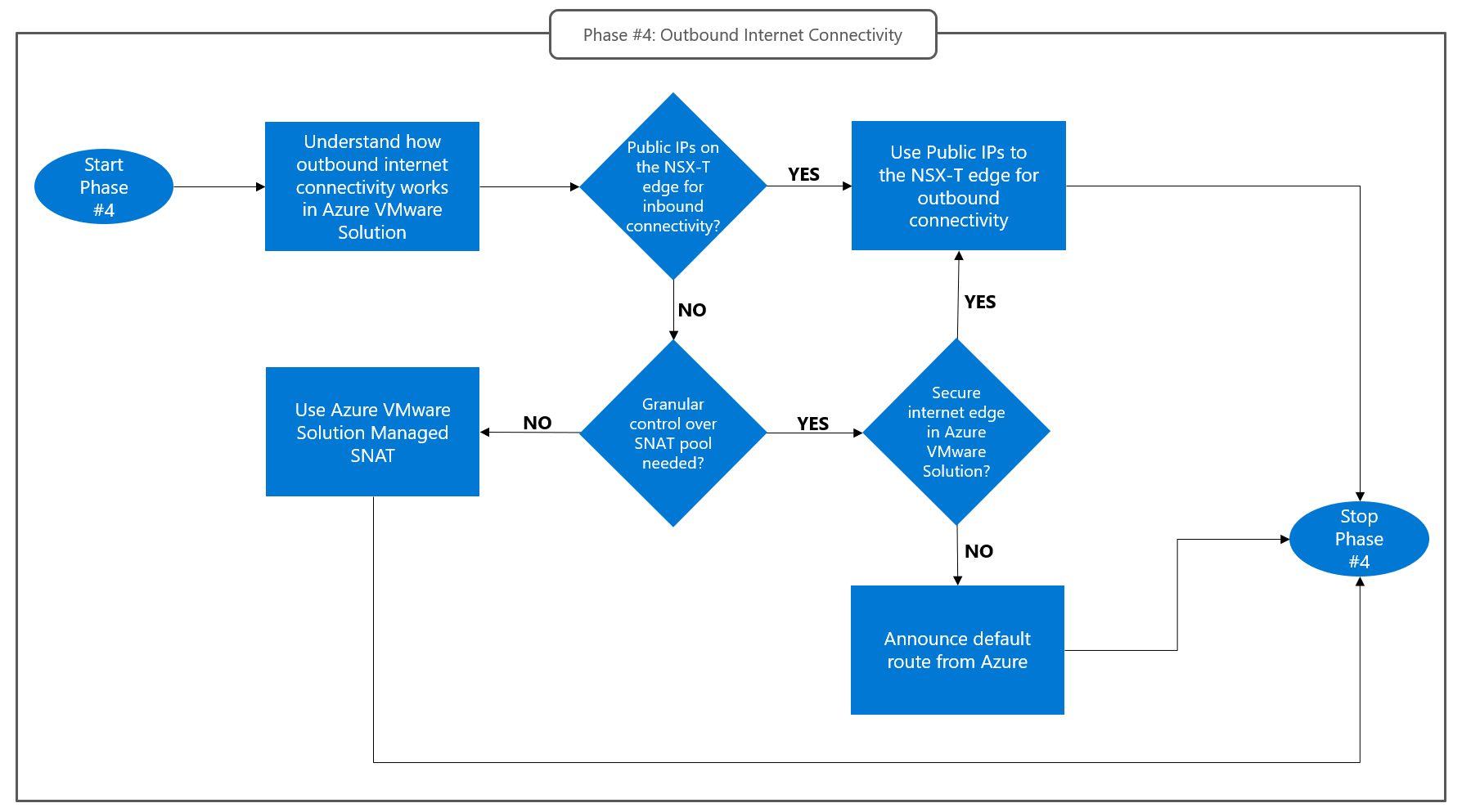

Wybory dokonane w tej fazie projektowania są określane przez wychodzące wymagania dotyczące łączności z Internetem dla aplikacji wdrożonych w rozwiązaniu Azure VMware Solution. Podstawowy dostęp do Internetu może być wystarczający, aby umożliwić maszynom wirtualnym hostowanych w chmurze prywatnej pobieranie aktualizacji oprogramowania. Scenariusze współpracy B2B, w których dostęp do interfejsu API innej firmy jest dozwolony tylko z autoryzowanych adresów IP, może wymagać szczegółowej kontroli nad pulą TRANSLATOR adresów sieciowych. W scenariuszach infrastruktury pulpitu wirtualnego (VDI) liczba sesji przeglądania internetu, które muszą być obsługiwane, może wymagać kontroli nad rozmiarem puli TRANSLATOR adresów sieciowych.

Niemal niezmiennie należy zwiększyć bezpieczeństwo wychodzącego dostępu do Internetu przez routing połączeń za pośrednictwem zapory lub urządzenia proxy. Rozwiązanie Azure VMware Solution obsługuje wdrażanie takich urządzeń w samej chmurze prywatnej lub w sieci wirtualnej platformy Azure połączonej z chmurą prywatną. Wybór między tymi dwiema opcjami jest głównym celem tej fazy projektowania. Wybór zależy od następujących zagadnień:

- W celu optymalizacji kosztów i spójności można użyć istniejących wstępnie rozszerzonych urządzeń WUS dostępu do Internetu zabezpieczeń (takich jak zapory i serwery proxy przesyłania dalej), które są wdrażane w sieciach wirtualnych platformy Azure.

- Rozwiązania Platformy jako usługi (PaaS) platformy Azure mogą zmniejszyć nakład pracy związany z zarządzaniem. Usługę Azure Firewall można używać do uzyskiwania dostępu do Internetu z rozszerzonymi zabezpieczeniami, zwłaszcza w przypadku włączenia funkcji jednostki SKU w warstwie Premium.

- Zapory i/lub urządzenia proxy innych firm można wdrażać jako urządzenia wirtualne w rozwiązaniu Azure VMware Solution. Zapoznaj się z dokumentacją dostawcy, aby uzyskać instrukcje instalacji i zalecane topologie.

Wybory dokonane w tej fazie projektowania zależą od wybranych opcji w fazie 3. Jeśli wybierzesz opcję Publiczny adres IP w przeglądarce NSX-T Data Center Edge jako opcję łączności przychodzącej z Internetem, musisz również użyć go do łączności wychodzącej. Wszystkie połączenia wychodzące inicjowane przez maszyny wirtualne w usłudze Azure VMware Solution są zarządzane na urządzeniach brzegowych NSX-T. Połączenie ions są tłumaczone za pośrednictwem źródłowego tłumaczenia adresów sieciowych (SNAT) na adresy w prefiksie publicznego adresu IP platformy Azure skojarzonego z krawędzią NSX-T chmury prywatnej.

Poniższy schemat blokowy zawiera podsumowanie sposobu podejścia do tej fazy projektowania:

Trasy domyślne i wychodząca łączność internetowa w rozwiązaniu Azure VMware Solution

Routing dla wychodzących połączeń internetowych inicjowanych przez maszyny wirtualne w chmurze prywatnej usługi Azure VMware Solution jest określany przez skonfigurowane trasy domyślne. Różne trasy domyślne są używane do zarządzania i segmentów obciążeń:

- Sieć zarządzania chmury prywatnej (która hostuje program vCenter Server i zarządzanie NSX-T) zawsze używa trasy domyślnej, która zapewnia bezpośredni dostęp do Internetu za pośrednictwem połączenia internetowego zarządzanego przez platformę. Tej trasy domyślnej nie można zastąpić. Nie masz kontroli nad pulą SNAT dla połączeń inicjowanych z sieci zarządzania.

- Wszystkie segmenty obciążeń mają tę samą konfigurację trasy domyślnej. Konfiguracja trasy może być jedną z następujących czynności:

- Dostęp do Internetu za pośrednictwem breakoutu zarządzanego przez platformę z funkcją SNAT zapewnianą przez platformę. Użytkownicy nie mają kontroli nad publicznymi adresami IP w puli SNAT. Aby uzyskać więcej informacji, zobacz Azure VMware Solution managed SNAT (Zarządzana przez rozwiązanie Azure VMware Solution SNAT).

- Dostęp do Internetu za pośrednictwem przerwania zarządzanego przez platformę z funkcją SNAT skonfigurowaną przez użytkownika w sieci NSX-T. Użytkownicy są odpowiedzialni za:

- Aprowizowanie prefiksów publicznych adresów IP platformy Azure dla puli SNAT.

- Definiowanie reguł NAT na krawędzi NSX-T. Aby uzyskać więcej informacji, zobacz Azure Public IPv4 address to NSX-T Data Center Edge (Publiczny adres IPv4 platformy Azure do usługi NSX-T Data Center Edge).

- Trasa domyślna ogłoszona za pośrednictwem obwodu usługi Azure ExpressRoute w chmurze prywatnej. Ta trasa domyślna może pochodzić z urządzenia obsługującego protokół BGP w sieci wirtualnej platformy Azure lub w lokacji lokalnej. SNAT to odpowiedzialność użytkownika i musi być wykonywana przez urządzenia sieciowe w sieciach wirtualnych platformy Azure lub lokalnie. Aby uzyskać więcej informacji, zobacz Usługa internetowa hostowana na platformie Azure.

Możesz skonfigurować wychodzącą łączność internetową dla segmentów obciążeń przy użyciu witryny Azure Portal. Wybierz jedną z opcji omówionych w następnych sekcjach. Aby uzyskać więcej informacji, zobacz Zagadnienia dotyczące projektowania łączności internetowej.

Korzystanie z zarządzanej przez usługę SNAT rozwiązania Azure VMware Solution

Zarządzany protokół SNAT to najprostszy sposób implementowania wychodzącego dostępu do Internetu w rozwiązaniu Azure VMware Solution. Po włączeniu tej opcji w chmurze prywatnej domyślna trasa jest instalowana w bramach T0/T1. Trasa przekazuje ruch powiązany z Internetem do brzegu zarządzanego przez platformę. Usługa Brzegowa zarządzana przez platformę wykonuje funkcję SNAT. Nie masz kontroli nad pulą translatora adresów sieciowych. Za pomocą zarządzanego protokołu SNAT można zapewnić bezpośredni dostęp do Internetu do maszyn wirtualnych usługi Azure VMware Solution. Można również zdefiniować topologie NSX-T, w których połączenia powiązane z Internetem inicjowane przez maszyny wirtualne są kierowane do urządzeń brzegowych internetowych z rozszerzonymi zabezpieczeniami (zapór lub przesyłania dalej), które są wdrażane jako urządzenia wirtualne w samej chmurze prywatnej. Poniżej przedstawiono kilka typowych powodów, dla których nie chcesz używać tej opcji dla łączności wychodzącej:

- Potrzebujesz szczegółowej kontroli nad pulą translatora adresów sieciowych. Jeśli na przykład musisz użyć protokołu SNAT do tłumaczenia za pośrednictwem publicznych adresów IP, połączenia inicjowane przez określone maszyny wirtualne w celu wskazania określonych publicznych punktów końcowych. W takim przypadku należy rozważyć użycie publicznego adresu IP w przeglądarce NSX-T Data Center Edge.

- W przeglądarce NSX-T Data Center Edge wybrano publiczny adres IP dla przychodzącej łączności przychodzącej internetu w fazie projektowania 3. W takim przypadku należy również użyć publicznego adresu IP w przeglądarce NSX-T Data Center Edge na potrzeby wychodzącej łączności z Internetem. Aby uzyskać więcej informacji, zapoznaj się z następną sekcją.

- Chcesz kierować wychodzące połączenia internetowe za pośrednictwem przeglądarki internetowej z rozszerzonymi zabezpieczeniami, która jest hostowana w sieci wirtualnej platformy Azure (lub w lokacji lokalnej). W takim przypadku trasa domyślna musi pochodzić z przeglądarki internetowej na platformie Azure i anonsowana do chmury prywatnej. Aby uzyskać więcej informacji, zobacz sekcję Tworzenie trasy domyślnej z platformy Azure w tym artykule.

Wdrażanie publicznego adresu IP na brzegu centrum danych NSX-T

W przypadku korzystania z publicznego adresu IP w przeglądarce NSX-T Data Center Edge domyślna trasa, która przekazuje ruch z bram T1/T0 do sieci platformy Azure, istnieje w chmurze prywatnej. Wychodzące połączenia internetowe w bramach T1 muszą zostać przetłumaczone za pośrednictwem protokołu SNAT, aby użyć jednego z publicznych adresów IP skojarzonych z chmurą prywatną. Aby uzyskać informacje na temat konfigurowania reguł NAT w bramach T1, zobacz Wychodzący dostęp do Internetu dla maszyn wirtualnych. Za pomocą tej opcji można zapewnić bezpośredni dostęp do Internetu do maszyn wirtualnych usługi Azure VMware Solution. Można również zdefiniować topologie NSX-T, które kierują połączenia powiązane z Internetem inicjowane przez maszyny wirtualne rozwiązania Azure VMware Solution do urządzeń brzegowych internetowych z rozszerzonymi zabezpieczeniami (zapór lub przekazywania dalej serwerów proxy), które są wdrażane jako urządzenia wirtualne w chmurze prywatnej.

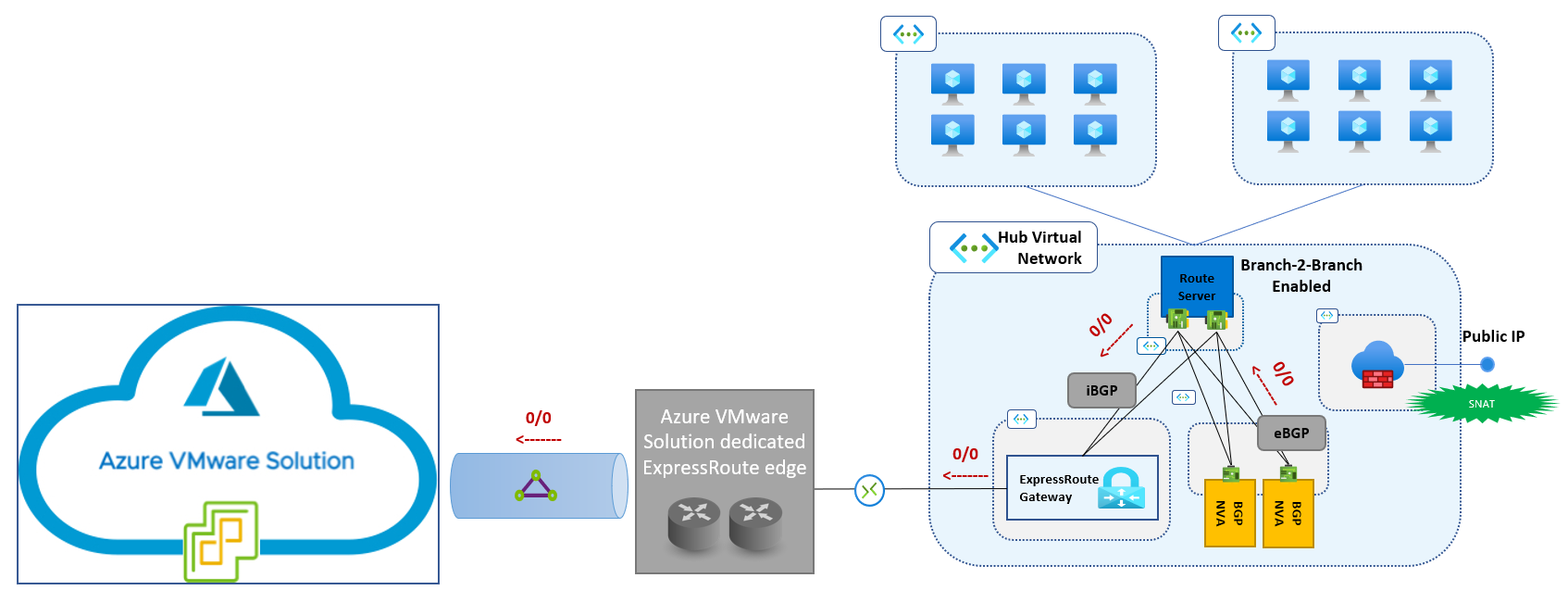

Utwórz trasę domyślną z platformy Azure (zarządzana przez klienta sieć wirtualna lub usługa Azure Virtual WAN)

Możesz kierować ruch związany z Internetem zainicjowany przez maszyny wirtualne usługi Azure VMware Solution do natywnego urządzenia WUS platformy Azure, ogłaszając trasę domyślną za pośrednictwem zarządzanego obwodu usługi ExpressRoute w chmurze prywatnej. Bramy T0 chmury prywatnej używają trasy domyślnej odebranej z platformy Azure i wysyłają ruch powiązany z Internetem do następnego przeskoku określonego przez odebraną trasę domyślną. Jeśli internetowe urządzenia WUS w usłudze pomoc techniczna platformy Azure BGP, można ich używać jako prelegentów BGP, aby pochodzić z trasy domyślnej. Jeśli urządzenia WUS nie obsługują protokołu BGP (lub nie mogą być używane jako głośniki BGP z powodu ograniczeń zabezpieczeń), możesz wdrożyć inne urządzenia WUS, aby służyć jako głośniki BGP. Typowym scenariuszem, który wymaga dodatkowych urządzeń WUS obsługujących protokół BGP, jest użycie usługi Azure Firewall w przeglądarce Azure Internet Edge. (Usługa Azure Firewall nie obsługuje protokołu BGP). Wynikowa topologia sieci jest pokazana tutaj:

Następne kroki

Dowiedz się więcej o ładie dla rozwiązania Azure VMware Solution.