Szybki start: tworzenie obwodu zabezpieczeń sieci — interfejs wiersza polecenia platformy Azure

Rozpocznij pracę z obwodem zabezpieczeń sieci, tworząc obwód zabezpieczeń sieci dla magazynu kluczy platformy Azure przy użyciu interfejsu wiersza polecenia platformy Azure. Obwód zabezpieczeń sieci umożliwia zasobom usługi Azure PaaS (PaaS) komunikowanie się w ramach jawnej zaufanej granicy. Następnie należy utworzyć i zaktualizować skojarzenie zasobów PaaS w profilu obwodowym zabezpieczeń sieci. Następnie utworzysz i zaktualizujesz reguły dostępu obwodowego zabezpieczeń sieci. Po zakończeniu usuniesz wszystkie zasoby utworzone w tym przewodniku Szybki start.

Ważne

Obwód zabezpieczeń sieci jest w publicznej wersji zapoznawczej i dostępny we wszystkich regionach chmury publicznej platformy Azure. Ta wersja zapoznawcza nie jest objęta umową dotyczącą poziomu usług i nie zalecamy korzystania z niej w przypadku obciążeń produkcyjnych. Niektóre funkcje mogą być nieobsługiwane lub ograniczone. Aby uzyskać więcej informacji, zobacz Uzupełniające warunki korzystania z wersji zapoznawczych platformy Microsoft Azure.

Wymagania wstępne

- Konto platformy Azure z aktywną subskrypcją. Utwórz konto bezpłatnie.

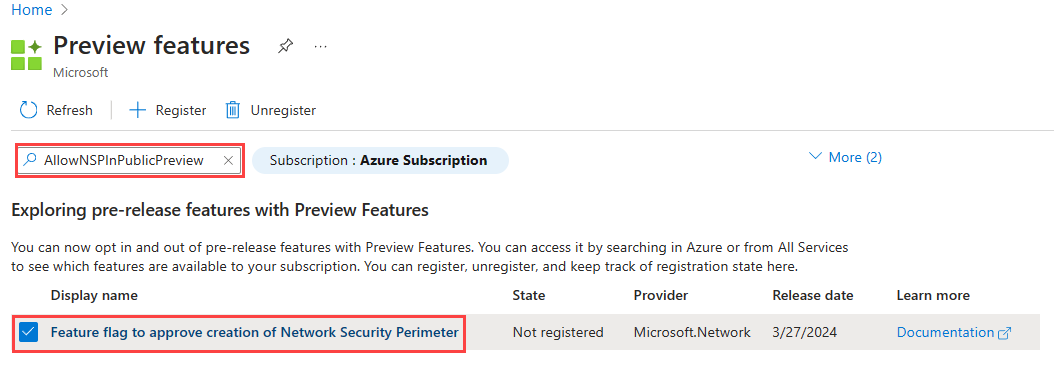

Wymagana jest rejestracja w publicznej wersji zapoznawczej obwodu zabezpieczeń sieci platformy Azure. Aby się zarejestrować, dodaj flagę

AllowNSPInPublicPreviewfunkcji do subskrypcji.

Aby uzyskać więcej informacji na temat dodawania flag funkcji, zobacz Konfigurowanie funkcji w wersji zapoznawczej w subskrypcji platformy Azure.

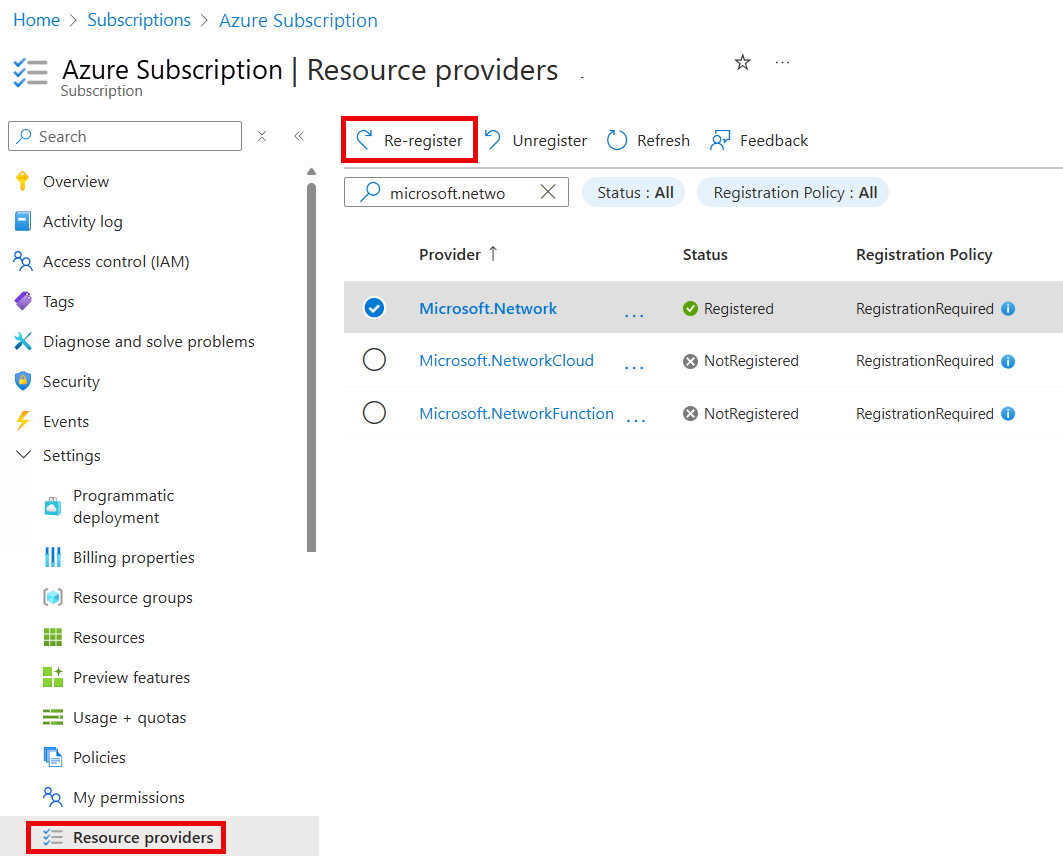

Po dodaniu flagi funkcji należy ponownie zarejestrować dostawcę

Microsoft.Networkzasobów w ramach subskrypcji.Aby ponownie zarejestrować dostawcę

Microsoft.Networkzasobów w witrynie Azure Portal, wybierz subskrypcję, a następnie wybierz pozycję Dostawcy zasobów.Microsoft.NetworkWyszukaj i wybierz pozycję Zarejestruj ponownie.

Aby ponownie zarejestrować dostawcę

Microsoft.Networkzasobów, użyj następującego polecenia programu Azure PowerShell:# Register the Microsoft.Network resource provider Register-AzResourceProvider -ProviderNamespace Microsoft.NetworkAby ponownie zarejestrować dostawcę zasobów, użyj następującego polecenia interfejsu

Microsoft.Networkwiersza polecenia platformy Azure:# Register the Microsoft.Network resource provider az provider register --namespace Microsoft.Network

Aby uzyskać więcej informacji na temat ponownego rejestrowania dostawców zasobów, zobacz Dostawcy zasobów i typy platformy Azure.

- Najnowszy interfejs wiersza polecenia platformy Azure lub możesz użyć usługi Azure Cloud Shell w portalu.

- Ten artykuł wymaga wersji 2.38.0 lub nowszej interfejsu wiersza polecenia platformy Azure. W przypadku korzystania z usługi Azure Cloud Shell najnowsza wersja jest już zainstalowana.

- Po uaktualnieniu do najnowszej wersji interfejsu wiersza polecenia platformy Azure zaimportuj polecenia obwodowe zabezpieczeń sieci przy użyciu polecenia

az extension add --name nsp.

Użyj środowiska powłoki Bash w usłudze Azure Cloud Shell. Aby uzyskać więcej informacji, zobacz Szybki start dotyczący powłoki Bash w usłudze Azure Cloud Shell.

Jeśli wolisz uruchamiać polecenia referencyjne interfejsu wiersza polecenia lokalnie, zainstaluj interfejs wiersza polecenia platformy Azure. Jeśli korzystasz z systemu Windows lub macOS, rozważ uruchomienie interfejsu wiersza polecenia platformy Azure w kontenerze Docker. Aby uzyskać więcej informacji, zobacz Jak uruchomić interfejs wiersza polecenia platformy Azure w kontenerze platformy Docker.

Jeśli korzystasz z instalacji lokalnej, zaloguj się do interfejsu wiersza polecenia platformy Azure za pomocą polecenia az login. Aby ukończyć proces uwierzytelniania, wykonaj kroki wyświetlane w terminalu. Aby uzyskać inne opcje logowania, zobacz Logowanie się przy użyciu interfejsu wiersza polecenia platformy Azure.

Po wyświetleniu monitu zainstaluj rozszerzenie interfejsu wiersza polecenia platformy Azure podczas pierwszego użycia. Aby uzyskać więcej informacji na temat rozszerzeń, zobacz Korzystanie z rozszerzeń w interfejsie wiersza polecenia platformy Azure.

Uruchom polecenie az version, aby znaleźć zainstalowane wersje i biblioteki zależne. Aby uaktualnić do najnowszej wersji, uruchom polecenie az upgrade.

Nawiązywanie połączenia z kontem platformy Azure i wybieranie subskrypcji

Aby rozpocząć, połącz się z usługą Azure Cloud Shell lub użyj lokalnego środowiska interfejsu wiersza polecenia.

W przypadku korzystania z usługi Azure Cloud Shell zaloguj się i wybierz swoją subskrypcję.

Jeśli interfejs wiersza polecenia został zainstalowany lokalnie, zaloguj się przy użyciu następującego polecenia:

# Sign in to your Azure account az loginPo przejściu do powłoki wybierz aktywną subskrypcję lokalnie za pomocą następującego polecenia:

# List all subscriptions az account set --subscription <Azure Subscription> # Re-register the Microsoft.Network resource provider az provider register --namespace Microsoft.Network

Tworzenie grupy zasobów i magazynu kluczy

Przed utworzeniem obwodu zabezpieczeń sieci należy utworzyć grupę zasobów i zasób magazynu kluczy za pomocą polecenia az group create i az keyvault create.

W tym przykładzie utworzono grupę zasobów o nazwie resource-group w lokalizacji WestCentralUS i magazyn kluczy o nazwie key-vault-YYYYDDMM w grupie zasobów za pomocą następujących poleceń:

az group create \

--name resource-group \

--location westcentralus

# Create a key vault using a datetime value to ensure a unique name

key_vault_name="key-vault-$(date +%s)"

az keyvault create \

--name $key_vault_name \

--resource-group resource-group \

--location westcentralus \

--query 'id' \

--output tsv

Tworzenie obwodu zabezpieczeń sieci

W tym kroku utwórz obwód zabezpieczeń sieci za pomocą polecenia az network perimeter create .

Uwaga

Nie należy umieszczać żadnych danych osobowych lub poufnych w regułach obwodu zabezpieczeń sieci ani w innej konfiguracji obwodowej zabezpieczeń sieci.

az network perimeter create\

--name network-security-perimeter \

--resource-group resource-group \

-l westcentralus

Tworzenie i aktualizowanie skojarzenia zasobów PaaS z nowym profilem

W tym kroku utworzysz nowy profil i skojarzysz zasób PaaS, usługę Azure Key Vault z profilem przy użyciu polecenia az network obwodowego create i az network obwodowego skojarzenia.

Uwaga

Dla wartości parametrów --private-link-resource i --profile zastąp <PaaSArmId> wartości i <networkSecurityPerimeterProfileId> wartościami odpowiednio dla magazynu kluczy i identyfikatorem profilu.

Utwórz nowy profil dla obwodu zabezpieczeń sieci za pomocą następującego polecenia:

# Create a new profile az network perimeter profile create \ --name network-perimeter-profile \ --resource-group resource-group \ --perimeter-name network-security-perimeterSkojarz usługę Azure Key Vault (zasób PaaS) z profilem obwodowym zabezpieczeń sieci za pomocą następujących poleceń.

# Get key vault id az keyvault show \ --name $key_vault_name \ --resource-group resource-group \ --query 'id' # Get the profile id az network perimeter profile show \ --name network-perimeter-profile \ --resource-group resource-group \ --perimeter-name network-security-perimeter # Associate the Azure Key Vault with the network security perimeter profile # Replace <PaaSArmId> and <networkSecurityPerimeterProfileId> with the ID values for your key vault and profile az network perimeter association create \ --name network-perimeter-association \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --access-mode Learning \ --private-link-resource "{id:<PaaSArmId>}" \ --profile "{id:<networkSecurityPerimeterProfileId>}"Zaktualizuj skojarzenie, zmieniając tryb dostępu na wymuszany za pomocą polecenia az network obwodu create w następujący sposób:

az network perimeter association create \ --name network-perimeter-association \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --access-mode Enforced \ --private-link-resource "{id:<PaaSArmId>}" \ --profile "{id:<networkSecurityPerimeterProfileId>}"

Zarządzanie regułami dostępu obwodowego zabezpieczeń sieci

W tym kroku utworzysz, zaktualizujesz i usuniesz reguły dostępu obwodowego zabezpieczeń sieci z prefiksami publicznych adresów IP za pomocą polecenia az network perimeter profile access-rule create .

Utwórz regułę dostępu przychodzącego z prefiksem publicznego adresu IP dla profilu utworzonego za pomocą następującego polecenia:

# Create an inbound access rule az network perimeter profile access-rule create \ --name access-rule \ --profile-name network-perimeter-profile \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --address-prefixes "[192.0.2.0/24]"Zaktualizuj regułę dostępu przychodzącego przy użyciu innego prefiksu publicznego adresu IP za pomocą następującego polecenia:

# Update the inbound access rule az network perimeter profile access-rule create\ --name access-rule \ --profile-name network-perimeter-profile \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --address-prefixes "['198.51.100.0/24', '192.0.2.0/24']"Jeśli musisz usunąć regułę dostępu, użyj polecenia az network perimeter profile access-rule delete :

# Delete the access rule az network perimeter profile access-rule delete \ --Name network-perimeter-association \ --profile-name network-perimeter-profile \ --perimeter-name network-security-perimeter \ --resource-group resource-group

Uwaga

Jeśli tożsamość zarządzana nie jest przypisana do zasobu, który go obsługuje, dostęp wychodzący do innych zasobów w obrębie tego samego obwodu zostanie odrzucony. Reguły ruchu przychodzącego oparte na subskrypcji przeznaczone do zezwalania na dostęp z tego zasobu nie zostaną zastosowane.

Usuwanie wszystkich zasobów

Aby usunąć obwód zabezpieczeń sieci i inne zasoby w tym przewodniku Szybki start, użyj następujących poleceń az network obwodu :

# Delete the network security perimeter association

az network perimeter association delete \

--name network-perimeter-association \

--resource-group resource-group \

--perimeter-name network-security-perimeter

# Delete the network security perimeter

az network perimeter delete \

--resource-group resource-group \

--name network-security-perimeter --yes

# Delete the key vault

az keyvault delete \

--name $key_vault_name \

--resource-group resource-group

# Delete the resource group

az group delete \

--name resource-group \

--yes \

--no-wait

Uwaga

Usunięcie skojarzenia zasobu z obwodu zabezpieczeń sieci powoduje powrót kontroli dostępu do istniejącej konfiguracji zapory zasobów. Może to spowodować zezwolenie/odmowę dostępu zgodnie z konfiguracją zapory zasobów. Jeśli parametr PublicNetworkAccess jest ustawiony na Wartość SecuredByPerimeter i skojarzenie zostało usunięte, zasób przejdzie w stan zablokowany. Aby uzyskać więcej informacji, zobacz Przejście do obwodu zabezpieczeń sieci na platformie Azure.