Szybki start: tworzenie obwodu zabezpieczeń sieci — Azure PowerShell

Rozpocznij pracę z obwodem zabezpieczeń sieci, tworząc obwód zabezpieczeń sieci dla magazynu kluczy platformy Azure przy użyciu programu Azure PowerShell. Obwód zabezpieczeń sieci umożliwia zasobom platformy Azure jako usługi (PaaS) komunikowanie się w ramach jawnej zaufanej granicy. Skojarzenie zasobu PaaS można utworzyć i zaktualizować w profilu obwodowym zabezpieczeń sieci. Następnie utworzysz i zaktualizujesz reguły dostępu obwodowego zabezpieczeń sieci. Po zakończeniu usuniesz wszystkie zasoby utworzone w tym przewodniku Szybki start.

Ważne

Obwód zabezpieczeń sieci jest w publicznej wersji zapoznawczej i dostępny we wszystkich regionach chmury publicznej platformy Azure. Ta wersja zapoznawcza nie jest objęta umową dotyczącą poziomu usług i nie zalecamy korzystania z niej w przypadku obciążeń produkcyjnych. Niektóre funkcje mogą być nieobsługiwane lub ograniczone. Aby uzyskać więcej informacji, zobacz Uzupełniające warunki korzystania z wersji zapoznawczych platformy Microsoft Azure.

Wymagania wstępne

- Konto platformy Azure z aktywną subskrypcją. Utwórz konto bezpłatnie.

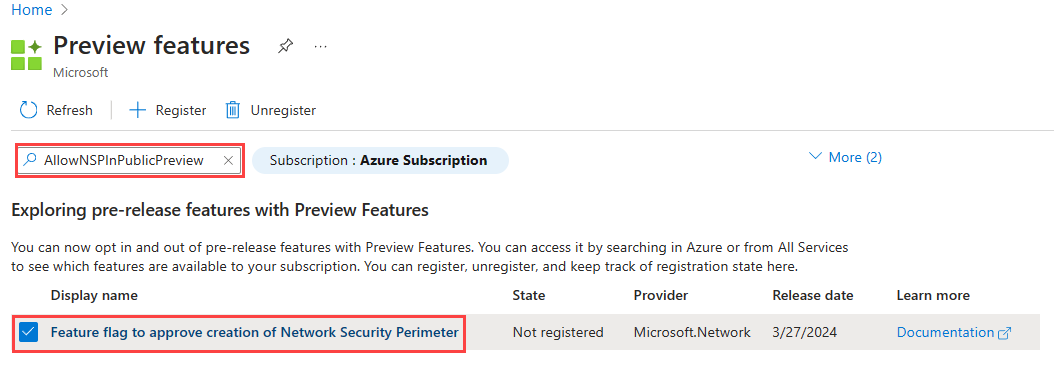

Wymagana jest rejestracja w publicznej wersji zapoznawczej obwodu zabezpieczeń sieci platformy Azure. Aby się zarejestrować, dodaj flagę

AllowNSPInPublicPreviewfunkcji do subskrypcji.

Aby uzyskać więcej informacji na temat dodawania flag funkcji, zobacz Konfigurowanie funkcji w wersji zapoznawczej w subskrypcji platformy Azure.

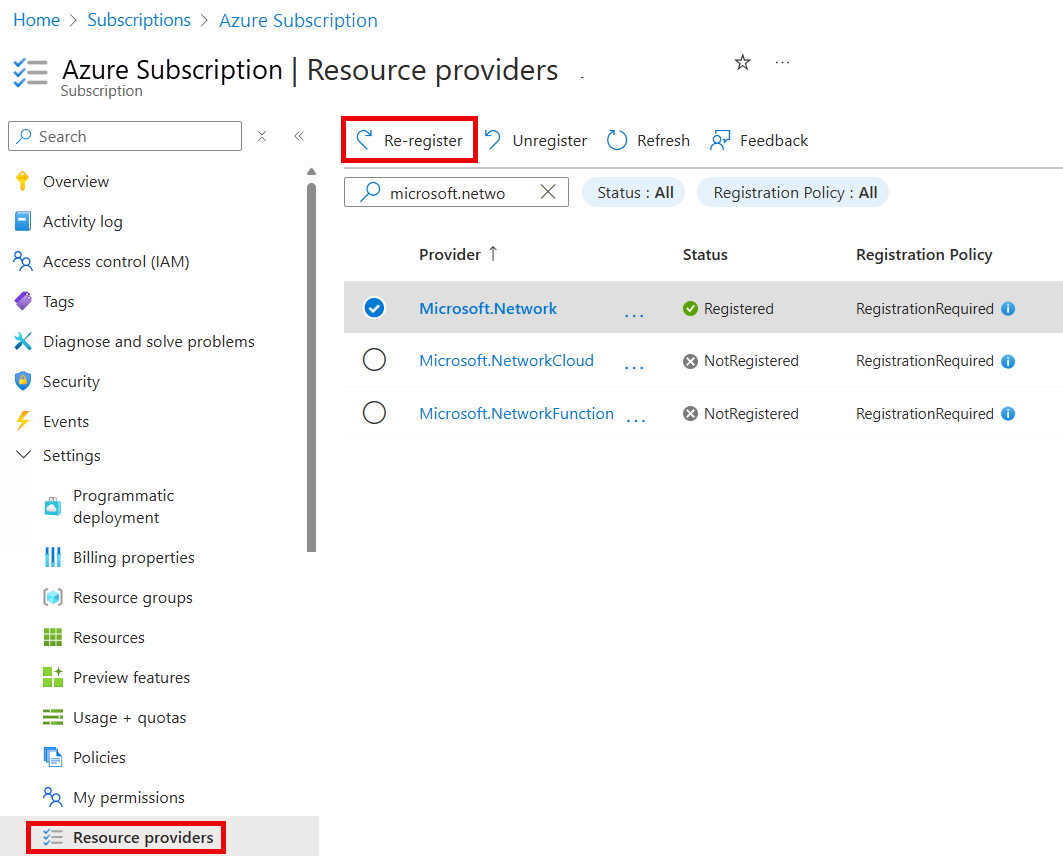

Po dodaniu flagi funkcji należy ponownie zarejestrować dostawcę

Microsoft.Networkzasobów w ramach subskrypcji.Aby ponownie zarejestrować dostawcę

Microsoft.Networkzasobów w witrynie Azure Portal, wybierz subskrypcję, a następnie wybierz pozycję Dostawcy zasobów.Microsoft.NetworkWyszukaj i wybierz pozycję Zarejestruj ponownie.

Aby ponownie zarejestrować dostawcę

Microsoft.Networkzasobów, użyj następującego polecenia programu Azure PowerShell:

# Register the Microsoft.Network resource provider Register-AzResourceProvider -ProviderNamespace Microsoft.NetworkAby ponownie zarejestrować dostawcę zasobów, użyj następującego polecenia interfejsu

Microsoft.Networkwiersza polecenia platformy Azure:# Register the Microsoft.Network resource provider az provider register --namespace Microsoft.Network

Aby uzyskać więcej informacji na temat ponownego rejestrowania dostawców zasobów, zobacz Dostawcy zasobów i typy platformy Azure.

Najnowsza wersja modułu programu Azure PowerShell z narzędziami dla obwodu zabezpieczeń sieci.

# Install the Az.Tools.Installer module Install-Module -Name Az.Tools.Installer -Repository PSGalleryUżyj

Az.Tools.Installerpolecenia , aby zainstalować kompilację wersji zapoznawczej programuAz.Network:# Install the preview build of the Az.Network module Install-Module -Name Az.Tools.Installer -Repository PSGallery -allowprerelease -force # List the current versions of the Az.Network module available in the PowerShell Gallery Find-Module -Name Az.Network -Allversions -AllowPrerelease # Install the preview build of the Az.Network module using the Install-AzModule -Name Az.Network -AllowPrerelease -Force Install-AzModule -Path <previewVersionNumber>Uwaga

Wersja zapoznawcza modułu Az.Network jest wymagana do korzystania z funkcji obwodowych zabezpieczeń sieci. Najnowsza wersja modułu Az.Network jest dostępna w Galeria programu PowerShell. Wyszukaj najnowszą wersję, która kończy się na .

-previewJeśli zdecydujesz się używać programu Azure PowerShell lokalnie:

- Zainstaluj najnowszą wersję modułu Az programu PowerShell.

- Połącz się z kontem platformy Azure przy użyciu polecenia cmdlet Connect-AzAccount .

Jeśli zdecydujesz się używać usługi Azure Cloud Shell:

- Aby uzyskać więcej informacji na temat usługi Azure Cloud Shell, zobacz Omówienie usługi Azure Cloud Shell.

Aby uzyskać pomoc dotyczącą poleceń cmdlet programu PowerShell, użyj

Get-Helppolecenia :# Get help for a specific command get-help -Name <powershell-command> - full # Example get-help -Name New-AzNetworkSecurityPerimeter - full

Zaloguj się do konta platformy Azure i wybierz swoją subskrypcję

Aby rozpocząć konfigurację, zaloguj się do konta platformy Azure:

# Sign in to your Azure account

Connect-AzAccount

Następnie połącz się z subskrypcją:

# List all subscriptions

Set-AzContext -Subscription <subscriptionId>

# Register the Microsoft.Network resource provider

Register-AzResourceProvider -ProviderNamespace Microsoft.Network

Tworzenie grupy zasobów i magazynu kluczy

Przed utworzeniem obwodu zabezpieczeń sieci należy utworzyć grupę zasobów i zasób magazynu kluczy.

W tym przykładzie utworzono grupę zasobów o nazwie test-rg w lokalizacji WestCentralUS i magazyn kluczy o nazwie demo-keyvault-<RandomValue> w grupie zasobów za pomocą następujących poleceń:

# Create a resource group

$rgParams = @{

Name = "test-rg"

Location = "westcentralus"

}

New-AzResourceGroup @rgParams

# Create a key vault

$keyVaultName = "demo-keyvault-$(Get-Random)"

$keyVaultParams = @{

Name = $keyVaultName

ResourceGroupName = $rgParams.Name

Location = $rgParams.Location

}

$keyVault = New-AzKeyVault @keyVaultParams

Tworzenie obwodu zabezpieczeń sieci

W tym kroku utwórz obwód zabezpieczeń sieci za pomocą następującego New-AzNetworkSecurityPerimeter polecenia:

Uwaga

Nie należy umieszczać żadnych danych osobowych lub poufnych w regułach obwodu zabezpieczeń sieci ani w innej konfiguracji obwodowej zabezpieczeń sieci.

# Create a network security perimeter

$nsp = @{

Name = 'demo-nsp'

location = 'westcentralus'

ResourceGroupName = $rgParams.name

}

$demoNSP=New-AzNetworkSecurityPerimeter @nsp

$nspId = $demoNSP.Id

Tworzenie i aktualizowanie skojarzenia zasobów PaaS z nowym profilem

W tym kroku utworzysz nowy profil i skojarzysz zasób PaaS, usługę Azure Key Vault z profilem przy użyciu New-AzNetworkSecurityPerimeterProfile poleceń i New-AzNetworkSecurityPerimeterAssociation .

Utwórz nowy profil dla obwodu zabezpieczeń sieci za pomocą następującego polecenia:

# Create a new profile $nspProfile = @{ Name = 'nsp-profile' ResourceGroupName = $rgParams.name SecurityPerimeterName = $nsp.name } $demoProfileNSP=New-AzNetworkSecurityPerimeterProfile @nspprofileSkojarz usługę Azure Key Vault (zasób PaaS) z profilem obwodowym zabezpieczeń sieci za pomocą następującego polecenia:

# Associate the PaaS resource with the above created profile $nspAssociation = @{ AssociationName = 'nsp-association' ResourceGroupName = $rgParams.name SecurityPerimeterName = $nsp.name AccessMode = 'Learning' ProfileId = $demoProfileNSP.Id PrivateLinkResourceId = $keyVault.ResourceID } New-AzNetworkSecurityPerimeterAssociation @nspassociation | format-listZaktualizuj skojarzenie, zmieniając tryb dostępu na

enforcedUpdate-AzNetworkSecurityPerimeterAssociationza pomocą polecenia w następujący sposób:# Update the association to enforce the access mode $updateAssociation = @{ AssociationName = $nspassociation.AssociationName ResourceGroupName = $rgParams.name SecurityPerimeterName = $nsp.name AccessMode = 'Enforced' } Update-AzNetworkSecurityPerimeterAssociation @updateAssociation | format-list

Zarządzanie regułami dostępu obwodowego zabezpieczeń sieci

W tym kroku utworzysz, zaktualizujesz i usuniesz reguły dostępu obwodowego zabezpieczeń sieci przy użyciu prefiksów publicznych adresów IP.

# Create an inbound access rule for a public IP address prefix

$inboundRule = @{

Name = 'nsp-inboundRule'

ProfileName = $nspprofile.Name

ResourceGroupName = $rgParams.Name

SecurityPerimeterName = $nsp.Name

Direction = 'Inbound'

AddressPrefix = '192.0.2.0/24'

}

New-AzNetworkSecurityPerimeterAccessRule @inboundrule | format-list

# Update the inbound access rule to add more public IP address prefixes

$updateInboundRule = @{

Name = $inboundrule.Name

ProfileName = $nspprofile.Name

ResourceGroupName = $rgParams.Name

SecurityPerimeterName = $nsp.Name

AddressPrefix = @('192.0.2.0/24','198.51.100.0/24')

}

Update-AzNetworkSecurityPerimeterAccessRule @updateInboundRule | format-list

Uwaga

Jeśli tożsamość zarządzana nie jest przypisana do zasobu, który go obsługuje, dostęp wychodzący do innych zasobów w obrębie tego samego obwodu zostanie odrzucony. Reguły ruchu przychodzącego oparte na subskrypcji przeznaczone do zezwalania na dostęp z tego zasobu nie zostaną zastosowane.

Usuwanie wszystkich zasobów

Jeśli nie potrzebujesz już obwodu zabezpieczeń sieci, usuń wszystkie zasoby skojarzone z obwodem zabezpieczeń sieci, usuń obwód, a następnie usuń grupę zasobów.

# Retrieve the network security perimeter and place it in a variable

$nsp= Get-AzNetworkSecurityPerimeter -Name demo-nsp -ResourceGroupName $rg.Params.Name

# Delete the network security perimeter and all associated resources

$removeNsp = @{

Name = 'nsp-association'

ResourceGroupName = $rgParams.Name

SecurityPerimeterName = $nsp.Name

}

Remove-AzNetworkSecurityPerimeterAssociation @removeNsp

Remove-AzNetworkSecurityPerimeter -Name $nsp.Name -ResourceGroupName $rgParams.Name

# Remove the resource group

Remove-AzResourceGroup -Name $rgParams.Name -Force

Uwaga

Usunięcie skojarzenia zasobu z obwodu zabezpieczeń sieci powoduje powrót kontroli dostępu do istniejącej konfiguracji zapory zasobów. Może to spowodować zezwolenie/odmowę dostępu zgodnie z konfiguracją zapory zasobów. Jeśli parametr PublicNetworkAccess jest ustawiony na Wartość SecuredByPerimeter i skojarzenie zostało usunięte, zasób przejdzie w stan zablokowany. Aby uzyskać więcej informacji, zobacz Przejście do obwodu zabezpieczeń sieci na platformie Azure.