Nieuw in Windows Server 2016

In dit artikel worden enkele van de nieuwe functies in Windows Server 2016 beschreven die waarschijnlijk de grootste impact hebben wanneer u met deze release werkt.

Berekenen

Het gebied Virtualisatie bevat virtualisatieproducten en -functies voor it-professionals voor het ontwerpen, implementeren en onderhouden van Windows Server.

Algemeen

Fysieke en virtuele machines profiteren van grotere tijdsnauwkeurigheid vanwege verbeteringen in de Win32 Time- en Hyper-V Time Synchronization Services. Windows Server kan nu services hosten die voldoen aan toekomstige voorschriften waarvoor een nauwkeurigheid van 1 ms met betrekking tot UTC is vereist.

Hyper-V

Hyper-V netwerkvirtualisatie (HNV) is een fundamentele bouwsteen van de bijgewerkte SDN-oplossing (Software Defined Networking) van Microsoft en is volledig geïntegreerd in de SDN-stack. Windows Server 2016 bevat de volgende wijzigingen voor Hyper-V:

Windows Server 2016 bevat nu een programmeerbare Hyper-V switch. De netwerkcontroller van Microsoft pusht HNV-beleid omlaag naar een hostagent die op elke host wordt uitgevoerd met behulp van de Open vSwitch Database Management Protocol (OVSDB) als de SouthBound Interface (SBI). De hostagent slaat dit beleid op met behulp van een aanpassing van het VTEP-schema en programmeert complexe flowregels in een presterende flow-engine in de Hyper-V-switch. De flow-engine in de Hyper-V-switch is dezelfde als die Azure gebruikt. De volledige SDN-stack up via de netwerkcontroller en netwerkresourceprovider is ook consistent met Azure, waardoor de prestaties vergelijkbaar zijn met de openbare Azure-cloud. Binnen de stroomengine van Microsoft is de Hyper-V-switch uitgerust om zowel stateless als stateful stroomregels te verwerken via een eenvoudig vergelijkingsactie-mechanisme waarmee wordt gedefinieerd hoe pakketten binnen de switch moeten worden verwerkt.

HNV ondersteunt nu Virtual eXtensible Local Area Network (VXLAN)-protocol inkapseling. HNV maakt gebruik van het VXLAN-protocol in de MAC-distributiemodus via de Microsoft Network Controller om tenant overlay netwerk-IP-adressen toe te wijzen aan de fysieke underlay netwerk-IP-adressen. De NVGRE- en VXLAN-taakverplaatsingen ondersteunen stuurprogramma's van derden voor verbeterde prestaties.

Windows Server 2016 bevat een software load balancer (SLB) met volledige ondersteuning voor verkeer van virtuele netwerken en naadloze interactie met HNV. De presterende flow-engine implementeert de SLB in de Switch in het gegevensvlak, waarna de netwerkcontroller deze beheert voor de toewijzing van virtuele IP’s (VIP) of dynamische IP’s (DIP).

HNV implementeert de juiste L2 Ethernet-headers om interoperabiliteit te garanderen met virtuele en fysieke apparaten van derden die afhankelijk zijn van protocollen van industriestandaard. Microsoft zorgt ervoor dat alle verzonden pakketten compatibele waarden in alle velden hebben om interoperabiliteit te garanderen. HNV vereist ondersteuning voor Jumbo Frames (MTU > 1780) in het fysieke L2-netwerk om rekening te houden met pakketoverhead die is geïntroduceerd door inkapselingsprotocollen zoals NVGRE en VXLAN. Jumbo Frame-ondersteuning zorgt ervoor dat gast-VM's die zijn gekoppeld aan een HNV Virtual Network een 1514 MTU onderhouden.

Ondersteuning voor Windows Container voegt prestatieverbeteringen, vereenvoudigd netwerkbeheer en ondersteuning voor Windows-containers in Windows 10 toe. Zie de documentatie voor Windows-containers en Containers: Docker, Windows en Trendsvoor meer informatie.

Hyper-V is nu compatibel met Connected Standby. Wanneer u de Hyper-V-rol installeert op een computer die gebruikmaakt van het AOAC-stroommodel (Always On/Always Connected), kunt u deze nu configureren voor het gebruik van de status Verbonden stand-by.

Met discrete apparaattoewijzing kunt u een virtuele machine (VM) directe en exclusieve toegang geven tot bepaalde PCIe-hardwareapparaten. Met deze functie wordt de Hyper-V virtualisatiestack overgeslagen, wat resulteert in snellere toegang. Zie discrete apparaattoewijzing en discrete apparaattoewijzing - Beschrijving en achtergrondvoor meer informatie.

Hyper-V ondersteunt nu BitLocker-stationsversleuteling voor besturingssysteemschijven in vm's van generatie 1. Deze beveiligingsmethode vervangt virtuele Trusted Platform Modules (TPM's), die alleen beschikbaar zijn in VM's van de tweede generatie. Als u de schijf wilt ontsleutelen en de VM wilt starten, moet de Hyper-V host deel uitmaken van een geautoriseerde beveiligde infrastructuur of de persoonlijke sleutel van een van de voogden van de VIRTUELE machine hebben. Voor sleutelopslag is een vm met versie 8 vereist. Voor meer informatie, zie Virtuele machine-versie upgraden in Hyper-V op Windows of Windows Server.

Hostresourcebeveiliging voorkomt dat VM's te veel systeemresources gebruiken door overmatige activiteitsniveaus bij te houden. Wanneer bewaking een ongebruikelijk hoog activiteitsniveau in een VIRTUELE machine detecteert, wordt de hoeveelheid resources die de VIRTUELE machine verbruikt, beperkt. U kunt deze functie inschakelen door de cmdlet Set-VMProcessor uit te voeren in PowerShell.

U kunt nu hot add of remove gebruiken om netwerkadapters toe te voegen of te verwijderen terwijl de VIRTUELE machine wordt uitgevoerd zonder uitvaltijd in virtuele Linux- of Windows-besturingssystemen van de tweede generatie. U kunt ook instellen hoeveel geheugen is toegewezen aan een virtuele machine terwijl deze wordt uitgevoerd, zelfs als u dynamisch geheugen niet hebt ingeschakeld op virtuele machines van de eerste en twee generatie waarop Windows Server 2016 en hoger of Windows 10 en hoger wordt uitgevoerd.

Hyper-V Manager ondersteunt nu de volgende functies:

Alternatieve referenties, waarmee u een andere set referenties kunt gebruiken in Hyper-V Manager wanneer u verbinding maakt met een andere externe Windows Server 2016- of Windows 10-host. U kunt deze referenties ook opslaan om u gemakkelijker aan te melden.

U kunt nu Hyper-V beheren op computers met Windows Server 2012 R2, Windows Server 2012, Windows 8.1 en Windows 8.

Hyper-V Manager communiceert nu met externe Hyper-V hosts met behulp van het WS-MAN-protocol, dat CredSSP-, Kerberos- en NTLM-verificatie toestaat. Wanneer u CredSSP gebruikt om verbinding te maken met een externe Hyper-V-host, kunt u een livemigratie uitvoeren zonder beperkte delegatie in Active Directory in te schakelen. WS-MAN maakt het ook eenvoudiger om hosts in te schakelen voor extern beheer. WS-MAN maakt verbinding via poort 80. Deze is standaard geopend.

Updates voor integratieservices voor Windows-gasten worden nu gedistribueerd via Windows Update. Serviceproviders en privécloudhosts kunnen tenants die eigenaar zijn van de VM's de controle geven over het toepassen van updates. Windows-tenants kunnen nu hun VM's upgraden met alle meest recente updates via één methode. Zie Ondersteunde virtuele Linux- en FreeBSD-machines voor Hyper-V op Windows Server en Windowsvoor meer informatie over hoe Linux-tenants integratieservices kunnen gebruiken.

Belangrijk

Hyper-V voor Windows Server 2016 bevat het vmguest.iso installatiekopieënbestand niet meer omdat dit niet meer nodig is.

Linux-besturingssystemen die worden uitgevoerd op vm's van de tweede generatie kunnen nu worden opgestart met de optie Beveiligd opstarten ingeschakeld. De besturingssystemen die beveiligd opstarten ondersteunen op Windows Server 2016-hosts zijn Ubuntu 14.04 en hoger, SUSE Linux Enterprise Server 12 en hoger, Red Hat Enterprise Linux 7.0 en hoger en CentOS 7.0 en hoger. Voordat u de virtuele machine voor het eerst opstart, moet u deze configureren voor het gebruik van de Microsoft UEFI-certificeringsinstantie in Hyper-V Manager, Virtual Machine Manager of door de cmdlet Set-VMFirmware uit te voeren in PowerShell.

Vm's van de tweede generatie en Hyper-V-hosts kunnen nu aanzienlijk meer geheugen en virtuele processors gebruiken. U kunt hosts ook configureren met meer geheugen en virtuele processors dan vorige versies. Deze wijzigingen ondersteunen scenario's zoals het uitvoeren van grote in-memory databases voor oltp (online transaction processing) en datawarehousing (DW) voor e-commerce. Zie Windows Server 2016 Hyper-V grootschalige VM-prestaties voor in-memory transactieverwerkingvoor meer informatie. Meer informatie over versiecompatibiliteit en ondersteunde maximumconfiguraties op versie van virtuele machine upgraden in Hyper-V op Windows of Windows Server en Plan voor Hyper-V schaalbaarheid in Windows Server.

Met de functie Geneste virtualisatie kunt u een VIRTUELE machine als Hyper-V host gebruiken en VM's maken binnen de gevirtualiseerde host. U kunt deze functie gebruiken om ontwikkel- en testomgevingen te bouwen met ten minste Windows Server 2016 of Windows 10 met een Intel VT-x-compatibele processor. Voor meer informatie, zie Wat is Geneste Virtualisatie?.

U kunt nu productiecontrolepunten instellen om te voldoen aan ondersteuningsbeleid voor VM's waarop productieworkloads worden uitgevoerd. Deze controlepunten worden uitgevoerd op back-uptechnologie in het gastapparaat in plaats van een opgeslagen status. Windows-VM's maken gebruik van de Volume Snapshot Service (VSS), terwijl linux-VM's bestandssysteembuffers leegmaken om controlepunten te maken die consistent zijn met het bestandssysteem. U kunt nog steeds controlepunten gebruiken op basis van opgeslagen toestanden door in plaats van standaardcontrolepunten te gebruiken. Zie Kiezen tussen standaard- of productiecontrolepunten in Hyper-Vvoor meer informatie.

Belangrijk

Nieuwe VM's maken gebruik van productiecontrolepunten als de standaardinstelling.

U kunt nu het formaat van gedeelde virtuele harde schijven (

.vhdx-bestanden) wijzigen voor gastclustering zonder uitvaltijd. U kunt ook gastclusters gebruiken om gedeelde virtuele harde schijven te beveiligen met behulp van Hyper-V Replica voor herstel na noodgevallen. U kunt deze functie alleen gebruiken voor verzamelingen in een gastcluster waarvoor u replicatie hebt ingeschakeld via WMI (Windows Management Instrumentation). Zie Msvm_CollectionReplicationService klasse en Overzicht van delen van virtuele harde schijvenvoor meer informatie.Notitie

Het beheren van replicatie van een verzameling is niet mogelijk via PowerShell-cmdlets of met behulp van de WMI-interface.

Wanneer u een back-up maakt van één virtuele machine, raden we u niet aan een VM-groep of momentopnameverzameling te gebruiken, ongeacht of de host is geclusterd of niet. Deze opties zijn bedoeld voor het maken van back-ups van gastclusters die gebruikmaken van een gedeelde vhdx. In plaats daarvan raden we u aan een momentopname te maken met behulp van de Hyper-V WMI-provider (V2).

U kunt nu afgeschermde Hyper-V VM's maken die functies bevatten die verhinderen dat Hyper-V beheerders op de host of malware gegevens inspecteren, knoeien met of stelen van gegevens uit de afgeschermde VM-status. Gegevens en status worden versleuteld, zodat Hyper-V beheerders geen video-uitvoer en beschikbare schijven kunnen zien. U kunt de VM's ook beperken tot alleen uitgevoerd worden op hosts die door een Host Guardian-server als gezond en betrouwbaar zijn beoordeeld. Zie Overzicht van beveiligde infrastructuur en afgeschermde VM's voor meer informatie.

Notitie

Afgeschermde VM's zijn compatibel met Hyper-V Replica. Als u een afgeschermde virtuele machine wilt repliceren, moet u de host autoriseren die u wilt repliceren om die afgeschermde VM uit te voeren.

De prioriteit van de beginvolgorde voor geclusterde virtuele machines geeft u meer controle over welke geclusterde VM's eerst worden gestart of opnieuw worden gestart. Door de prioriteit van de beginvolgorde te bepalen, kunt u VM's starten die services leveren voordat u VM's start die gebruikmaken van deze services. U kunt sets definiëren, VM's toevoegen aan sets en afhankelijkheden opgeven met behulp van PowerShell-cmdlets zoals New-ClusterGroupSet, Get-ClusterGroupSeten Add-ClusterGroupSetDependency.

VM-configuratiebestanden gebruiken nu de bestandsextensie

.vmcx, terwijl bestanden met runtimestatus de extensie.vmrsgebruiken. Deze nieuwe bestandsindelingen zijn ontworpen met efficiënter lezen en schrijven in gedachten. De bijgewerkte indelingen verminderen ook de kans op beschadiging van gegevens als er een opslagfout optreedt.Belangrijk

De

.vmcxbestandsnaamextensie geeft een binair bestand aan. Hyper-V voor Windows Server 2016 biedt geen ondersteuning voor het bewerken van.vmcx- of.vmrs-bestanden.De versiecompatibiliteit met versie 5-VM's is bijgewerkt. Deze VM's zijn compatibel met Zowel Windows Server 2012 R2 als Windows Server 2016. Versie 5-VM's die compatibel zijn met Windows Server 2019 kunnen echter alleen worden uitgevoerd op Windows Server 2016, niet op Windows Server 2012 R2. Als u een Windows Server 2012 R2-VM verplaatst of importeert naar een server met een latere versie van Windows Server, moet u de VM-configuratie handmatig bijwerken voor het gebruik van functies voor de latere versies van Windows Server. Zie voor meer informatie over versiecompatibiliteit en bijgewerkte functies versie van virtuele machine bijwerken in Hyper-V op Windows of Windows Server.

U kunt nu beveiligingsfuncties op basis van virtualisatie gebruiken voor VM's van de tweede generatie, zoals Device Guard en Credential Guard, om uw besturingssysteem te beschermen tegen malware-aanvallen. Deze functies zijn beschikbaar op VM's met versie 8 of hoger. Voor meer informatie, zie Virtuele-machineversie upgraden in Hyper-V op Windows of Windows Server.

U kunt nu cmdlets uitvoeren met Windows PowerShell Direct om uw VM vanaf de hostmachine te configureren als alternatief voor VMConnect of Remote PowerShell. U hoeft niet te voldoen aan netwerk- of firewallvereisten of een speciale configuratie voor extern beheer te hebben om deze te kunnen gebruiken. Zie Virtuele Windows-machines beheren met PowerShell Directvoor meer informatie.

Nano Server

Nano Server heeft nu een bijgewerkte module voor het bouwen van Nano Server-installatiekopieën, waaronder meer scheiding van functionaliteit voor fysieke hosts en gast-VM's en ondersteuning voor verschillende Windows Server-edities. Zie Nano Server installerenvoor meer informatie.

Er zijn ook verbeteringen in de Herstelconsole, waaronder scheiding van binnenkomende en uitgaande firewallregels en de mogelijkheid om winRM-configuratie te herstellen.

Afgeschermde virtuele machines

Windows Server 2016 biedt een nieuwe op Hyper-V gebaseerde afgeschermde virtuele machine om virtuele machines van de tweede generatie te beschermen tegen een aangetaste infrastructuur. Onder de functies die zijn geïntroduceerd in Windows Server 2016 zijn het volgende:

Een nieuwe Versleuteling ondersteunde modus die meer beveiliging biedt dan voor een gewone virtuele machine, maar minder dan Afgeschermde modus, terwijl vTPM, schijfversleuteling, live-migratie-verkeersversleuteling en andere functies worden ondersteund, waaronder direct fabric-beheermogelijkheden, zoals verbindingen van de virtuele-machineconsole en PowerShell Direct.

Volledige ondersteuning voor het converteren van bestaande niet-afgeschermde virtuele machines van de tweede generatie naar afgeschermde virtuele machines, waaronder geautomatiseerde schijfversleuteling.

Hyper-V Virtual Machine Manager kan nu de fabricanetwerken bekijken waarop een afgeschermde virtuele machine is geautoriseerd om te draaien, waardoor de infrastructuurbeheerder de sleutelbeveiliging (KP) van een afgeschermde virtuele machine kan openen en de fabricanetwerken kan bekijken waarop deze mag worden uitgevoerd.

U kunt de Attestation-modi wijzigen op een actieve Host Guardian Service. U kunt nu snel schakelen tussen de minder veilige maar eenvoudigere attestation op basis van Active Directory en TPM-attestation.

End-to-end diagnostische tools die op Windows PowerShell zijn gebaseerd en die onjuiste configuraties of fouten kunnen detecteren in zowel beveiligde Hyper-V-hosts als de Host Guardian-service.

Een herstelomgeving die een manier biedt voor het veilig oplossen en herstellen van afgeschermde virtuele machines in de infrastructuur waarin ze normaal worden uitgevoerd, terwijl ze hetzelfde beschermingsniveau bieden als de afgeschermde virtuele machine zelf.

Host Guardian-serviceondersteuning voor bestaande veilige Active Directory: u kunt aanwijzen dat de Host Guardian-service een bestaand Active Directory-forest als zijn Active Directory gebruikt, in plaats van zijn eigen Active Directory-exemplaar te maken

Zie Beveiligde infrastructuur en afgeschermde VM'svoor meer informatie en instructies voor het werken met afgeschermde virtuele machines.

Identiteit en toegang

Nieuwe functies in Identity de mogelijkheid voor organisaties verbeteren om Active Directory-omgevingen te beveiligen en hen te helpen migreren naar implementaties in de cloud en hybride implementaties, waarbij sommige toepassingen en services worden gehost in de cloud en andere on-premises worden gehost.

Active Directory Certificate Services

Active Directory Certificate Services (AD CS) in Windows Server 2016 verhoogt de ondersteuning voor TPM-sleutelverklaring: U kunt nu SmartCard KSP gebruiken voor sleutelverklaring en apparaten die niet aan het domein zijn toegevoegd, kunnen nu gebruikmaken van NDES-inschrijving om certificaten op te halen die kunnen worden getest op sleutels in een TPM.

Beheer van bevoorrechte toegang

Privileged Access Management (PAM) helpt beveiligingsproblemen in Active Directory-omgevingen te beperken die worden veroorzaakt door referentiediefstaltechnieken, zoals pass-the-hash, spear phishing, enzovoort. U kunt deze nieuwe oplossing voor beheerderstoegang configureren met behulp van Microsoft Identity Manager (MIM), en het introduceert de volgende functies:

Het Bastion Active Directory-forest, ingericht door MIM, heeft een speciale PAM-vertrouwensrelatie met een bestaand forest. Bastion-forests zijn een nieuw type Active Directory-omgeving dat vrij is van schadelijke activiteiten omdat deze is geïsoleerd van bestaande forests en alleen toegang tot bevoegde accounts toestaat.

Nieuwe processen in MIM voor het aanvragen van beheerdersbevoegdheden, inclusief nieuwe werkstromen voor het goedkeuren van aanvragen.

Nieuwe schaduwbeveiligingsprinciplen, of groepen, ingericht in het bastionforest door MIM als reactie op aanvragen voor beheerdersbevoegdheden. De schaduwbeveiligingsgroepen hebben een kenmerk dat verwijst naar de SID van een beheergroep in een bestaand forest. Hierdoor heeft de schaduwgroep toegang tot resources in bestaande forests zonder eventuele toegangsbeheerlijsten (ACL's) te wijzigen.

Een functie voor tijdelijke koppelingen, waarmee tijdelijk lidmaatschap mogelijk is voor een schaduwgroep. U kunt gebruikers gedurende een bepaalde tijd aan de groep toevoegen, zodat ze beheertaken kunnen uitvoeren. Het tijdelijk lidmaatschap wordt geconfigureerd met een TTL-waarde (Time-to-Live) die wordt doorgegeven aan de levensduur van Kerberos-tickets.

Notitie

Verlopende koppelingen zijn beschikbaar op alle gekoppelde kenmerken. Echter, alleen de lid/lidOF gekoppelde kenmerkrelatie tussen een groep en een gebruiker wordt vooraf geconfigureerd met PAM om de functie van verlopende links te gebruiken.

Dankzij ingebouwde verbeteringen van Kerberos-domeincontrollers (KDC) kunnen Active Directory-domeincontrollers de levensduur van Kerberos-tickets beperken tot de laagst mogelijke TTL-waarde wanneer gebruikers meerdere lidmaatschappen van beperkte tijd hebben tot beheergroepen. Als u bijvoorbeeld lid bent van een tijdsgebonden groep A, is de Kerberos-levensduur voor tickettoekenning (TGT) gelijk aan de hoeveelheid tijd die u in groep hebt overgelaten A. Als u ook lid wordt van een tijdsgebonden groep B, die een lagere TTL heeft dan groep A, is uw TGT-levensduur gelijk aan de hoeveelheid tijd die u in de groep hebt overgelaten B.

Nieuwe bewakingsmogelijkheden waarmee u kunt bepalen welke gebruikers toegang hebben aangevraagd, welke toegang de beheerders aan hen hebben verleend en welke activiteiten ze hebben uitgevoerd tijdens het aanmelden.

Zie Privileged Access Management voor Active Directory Domain Servicesvoor meer informatie over PAM.

Microsoft Entra verbinden

Microsoft Entra join verbetert identiteitservaringen voor ondernemingen, het bedrijfsleven en onderwijsklanten, en biedt daarnaast verbeterde mogelijkheden voor zakelijke en persoonlijke apparaten.

Moderne instellingen zijn nu beschikbaar op Windows-apparaten in bedrijfseigendom. U hebt geen persoonlijk Microsoft-account meer nodig om de belangrijkste Windows-mogelijkheden te gebruiken en ze worden nieuw uitgevoerd met bestaande werkaccounts van gebruikers om te zorgen voor naleving. Deze services werken op pc's die zijn gekoppeld aan een on-premises Windows-domein en -apparaten die zijn gekoppeld aan Microsoft Entra. Deze instellingen zijn onder andere:

Roaming, personalisatie, toegankelijkheidsinstellingen en inloggegevens

Back-up maken en herstellen

Toegang tot de Microsoft Store met uw werkaccount

Live-tegels en -meldingen

Toegang tot organisatieresources op mobiele apparaten, zoals telefoons en tablets, die niet kunnen worden gekoppeld aan een Windows-domein, ongeacht of ze bedrijfseigendom zijn of uw eigen apparaat (BYOD) gebruiken.

Gebruik Single-Sign On (SSO) voor Office 365 en andere organisatie-apps, websites en resources.

Voeg op BYOD-apparaten een werkaccount toe vanuit een on-premises domein of Azure AD aan een apparaat in persoonlijk eigendom. U kunt Single Sign-On (SSO) gebruiken om toegang te krijgen tot werkbronnen via apps of op internet, en tegelijkertijd voldoen aan nieuwe functies zoals Voorwaardelijke accountcontrole en apparaatstatusverklaring.

Met mdm-integratie (Mobile Device Management) kunt u apparaten automatisch inschrijven bij uw MDM-hulpprogramma (Mobile Device Management) (Microsoft Intune of derden).

Kioskmodus en gedeelde apparaten instellen voor meerdere gebruikers in uw organisatie.

Met ontwikkelaarservaring kunt u apps bouwen die geschikt zijn voor zowel zakelijke als persoonlijke contexten met een gedeelde programmeerstack.

Met de imaging-optie kunt u kiezen tussen imaging en uw gebruikers toestaan om apparaten die eigendom zijn van het bedrijf direct te configureren tijdens de eerste gebruikservaring.

Windows Hello voor Bedrijven

Windows Hello voor Bedrijven is een op sleutels gebaseerde verificatiemethode voor organisaties en consumenten die verder gaan dan wachtwoorden. Deze vorm van verificatie is afhankelijk van referenties die bestand zijn tegen schendingen, diefstal en phishing.

De gebruiker meldt zich aan bij het apparaat met een biometrische of pincode die is gekoppeld aan een certificaat of een asymmetrisch sleutelpaar. De id-providers (IDP's) valideren de gebruiker door de openbare sleutel van de gebruiker toe tewijsen aan IDLocker en biedt aanmeldingsgegevens via eenmalige wachtwoord (OTP), telefonisch of een ander meldingsmechanisme.

Zie Windows Hello voor Bedrijven-voor meer informatie.

Afschaffing van de functionaliteitsniveaus File Replication Service (FRS) en Windows Server 2003

Hoewel bestandsreplicatieservice (FRS) en de functionele niveaus van Windows Server 2003 zijn afgeschaft in eerdere versies van Windows Server, willen we u eraan herinneren dat AD DS geen ondersteuning meer biedt voor Windows Server 2003. Verwijder een domeincontroller met Windows Server 2003 uit het domein. U moet ook het functionele domein- en forestniveau verhogen naar ten minste Windows Server 2008.

Op de functionele niveaus van Windows Server 2008 en hoger maakt AD DS gebruik van DFS-replicatie (Distributed File Service) om de inhoud van de SYSVOL-map tussen domeincontrollers te repliceren. Als u een nieuw domein maakt op het functionele domeinniveau van Windows Server 2008 of hoger, repliceert DFS-replicatie automatisch de map SYSVOL. Als u het domein op een lager functioneel niveau hebt aangemaakt, moet u migreren van FRS naar DFS-replicatie voor de SYSVOL-map. Zie Installeren, upgraden of migreren naar Windows Servervoor meer gedetailleerde migratiestappen.

Zie de volgende bronnen voor meer informatie:

- Inzicht in functionaliteitsniveaus van Active Directory Domain Services (AD DS)

- Active Directory-domein- en forestfunctionaliteitsniveaus verhogen

Active Directory Federation Services

Active Directory Federation Services (AD FS) in Windows Server 2016 bevat nieuwe functies waarmee u AD FS kunt configureren voor het verifiëren van gebruikers die zijn opgeslagen in LDAP-mappen (Lightweight Directory Access Protocol).

Webtoepassingsproxy

De nieuwste versie van webtoepassingsproxy is gericht op nieuwe functies die publicatie en verificatie mogelijk maken voor meer toepassingen en verbeterde gebruikerservaring. Bekijk de volledige lijst met nieuwe functies die pre-authenticatie omvat voor geavanceerde client-apps, zoals Exchange ActiveSync, en wildcarddomeinen om het publiceren van SharePoint-apps te vereenvoudigen. Zie webtoepassingsproxy in Windows Server 2016voor meer informatie.

Bestuur

Het gebied Beheer en automatisering is gericht op hulpprogramma's en referentie-informatie voor IT-professionals die Windows Server 2016 willen uitvoeren en beheren, waaronder Windows PowerShell.

Windows PowerShell 5.1 bevat belangrijke nieuwe functies, waaronder ondersteuning voor het ontwikkelen met klassen en nieuwe beveiligingsfuncties die het gebruik uitbreiden, de bruikbaarheid verbeteren en u in staat stellen om op Windows gebaseerde omgevingen eenvoudiger en uitgebreider te beheren. Zie Nieuwe scenario's en functies in WMF 5.1 voor meer informatie.

Nieuwe toevoegingen voor Windows Server 2016 zijn onder andere: de mogelijkheid om PowerShell.exe lokaal op Nano Server uit te voeren (niet langer op afstand), nieuwe cmdlets voor lokale gebruikers & Groepen om de GUI te vervangen, ondersteuning voor PowerShell-foutopsporing toegevoegd en ondersteuning toegevoegd in Nano Server voor beveiligingslogboekregistratie & transcriptie en JEA.

Hier volgen enkele andere nieuwe beheerfuncties:

PowerShell Desired State Configuration (DSC) in Windows Management Framework (WMF) 5

Windows Management Framework 5 bevat updates voor Windows PowerShell Desired State Configuration (DSC), Windows Remote Management (WinRM) en Windows Management Instrumentation (WMI).

Voor meer informatie over het testen van de DSC-functies van Windows Management Framework 5, zie de reeks blogberichten die worden besproken in Functies van PowerShell DSC valideren. Zie Windows Management Framework 5.1om te downloaden.

PackageManagement Unified Package Management-pakketbeheer voor softwaredetectie, installatie en inventaris

Windows Server 2016 en Windows 10 bevat een nieuwe PackageManagement-functie (voorheen OneGet genoemd) waarmee IT-professionals of DevOps softwaredetectie, installatie en inventaris (SDII) lokaal of op afstand kunnen automatiseren, ongeacht wat de installatietechnologie is en waar de software zich bevindt.

Zie https://github.com/OneGet/oneget/wikivoor meer informatie.

PowerShell-verbeteringen ter ondersteuning van digitale forensische gegevens en helpen beveiligingsschendingen te verminderen

Om het team te helpen dat verantwoordelijk is voor het onderzoeken van gecompromitteerde systemen , ook wel het 'blauwe team' genoemd, hebben we extra PowerShell-logboekregistratie en andere digitale forensische functionaliteit toegevoegd, en we hebben functionaliteit toegevoegd om beveiligingsproblemen in scripts te verminderen, zoals beperkte PowerShell- en beveiligde CodeGeneration-API's.

Voor meer informatie, zie het blogbericht PowerShell ♥ the Blue Team.

Netwerken

In het netwerkgebied worden netwerkproducten en -functies voor it-professionals gebruikt voor het ontwerpen, implementeren en onderhouden van Windows Server 2016.

Software-Defined Netwerken

Software-Defined Networking (SDN) is een nieuwe SDDC-oplossing (Software Defined Datacenter) met de volgende functies:

Netwerkcontroller, waarmee u de configuratie van de netwerkinfrastructuur kunt automatiseren in plaats van handmatige configuratie van netwerkapparaten en -services uit te voeren. Netwerkcontroller maakt gebruik van Representational State Transfer (REST) op de northbound interface met JSON-payloads (JavaScript Object Notation). De netwerkcontroller southbound interface maakt gebruik van Open vSwitch Database Management Protocol (OVSDB).

Nieuwe functies voor Hyper-V:

Hyper-V virtuele switch, waarmee u gedistribueerde switch en routering kunt maken, en een afdwingingslaag voor beleid die is uitgelijnd en compatibel is met Microsoft Azure. Zie Hyper-V Virtual Switchvoor meer informatie.

Remote Direct Memory Access (RDMA) en switch-embedded teaming (SET) voor wanneer u virtuele switches maakt. U kunt RDMA instellen op netwerkadapters die zijn gebonden aan een Hyper-V virtuele switch, ongeacht of u al SET gebruikt. SET kan uw virtuele switches vergelijkbare mogelijkheden bieden als NIC-koppeling. Zie Host-netwerkvereisten voor lokale Azure-voor meer informatie.

Virtuele machine met meerdere wachtrijen (VMMQs) verbeteren de VMQ door meerdere hardwarewachtrijen per VM toe te wijzen. De standaardwachtrij wordt een set wachtrijen voor een VIRTUELE machine en verspreidt verkeer tussen de wachtrijen.

QoS (Quality of Service) voor softwaregedefinieerde netwerken beheert de standaardklasse verkeer via de virtuele switch binnen de standaardklassebandbreedte.

Netwerkfunctievirtualisatie (NFV), waarmee u netwerkfuncties kunt spiegelen of routeren die worden uitgevoerd door hardwareapparaten naar virtuele apparaten, zoals load balancers, firewalls, routers, switches, enzovoort. U kunt ook uw hele SDN-stack implementeren en beheren met System Center Virtual Machine Manager. U kunt Windows Server-containernetwerken beheren met Docker en SDN-beleid koppelen aan zowel virtuele machines als containers.

Een datacenterfirewall die gedetailleerde toegangsbeheerlijsten (ACL's) biedt, zodat u firewallbeleid kunt toepassen op vm-interfaceniveau of op subnetniveau. Om meer te weten, zie Wat is Datacenter Firewall?.

RAS-gateway, waarmee u verkeer tussen virtuele netwerken en fysieke netwerken kunt routeren, inclusief site-naar-site-VPN-verbindingen van uw clouddatacenter naar externe sites van uw tenants. Met Border Gateway Protocol (BGP) kunt u dynamische routering tussen netwerken implementeren en bieden voor alle gatewayscenario's, waaronder IKEv2 (Internet Key Exchange versie 2) site-naar-site virtuele particuliere netwerken (VPN's), LAAG 3 (L3) VPN's en GRE-gateways (Generic Routing Encapsulation). Gateways ondersteunen nu ook gatewaygroepen en M+N-redundantie. Voor meer informatie, zie Wat is de RAS-gateway (Remote Access Service) voor software-gedefinieerde netwerken?.

Software Load Balancer (SLB) en Network Address Translation (NAT) verbetert de doorvoer door Direct Server Return te ondersteunen. Hierdoor kan het retourverkeer binnen het netwerk de load balancing-multiplexer omzeilen en kan dit worden bereikt met behulp van een north-south en east-west layer 4 load balancer en NAT. Zie Wat is Software Load Balancer (SLB) voor SDN voor meer informatie? en Network Function Virtualization.

Flexibele inkapselingstechnologieën die op het gegevensvlak werken en ondersteuning bieden voor zowel Virtual Extensible LAN (VxLAN) als Network Virtualization Generic Routing Encapsulation (NVGRE).

Zie Een software-gedefinieerde netwerkinfrastructuur plannenvoor meer informatie.

Basisprincipes van cloudschaal

Windows Server 2016 bevat de volgende basisprincipes van cloudschaal:

Geconvergeerde netwerkinterfacekaart (NIC), waarmee u één netwerkadapter kunt gebruiken voor beheer, RDMA-opslag (Remote Direct Memory Access) en tenantverkeer. Een geconvergeerde NIC vermindert de kosten voor elke server in uw datacenter omdat er minder netwerkadapters nodig zijn om verschillende soorten verkeer per server te beheren.

Packet Direct biedt een hoge doorvoer van netwerkverkeer en een infrastructuur voor pakketverwerking met lage latentie.

Switch Embedded Teaming (SET) is een NIC-koppelingsoplossing die is geïntegreerd in de Hyper-V virtuele switch. SET biedt de koppeling van maximaal acht fysieke NIC's tot één SET-team, waardoor de beschikbaarheid wordt verbeterd en failover wordt geboden. In Windows Server 2016 kunt u SET-teams maken die zijn beperkt tot het gebruik van Server Message Block (SMB) en RDMA. U kunt SET-teams ook gebruiken om netwerkverkeer te distribueren voor Hyper-V Netwerkvirtualisatie. Zie Host-netwerkvereisten voor lokale Azure-voor meer informatie.

Verbeterde TCP-prestaties

Het standaard initiële congestievenster (ICW) is verhoogd van 4 tot 10 en TCP Fast Open (TFO) is geïmplementeerd. TFO vermindert de tijd die nodig is om een TCP-verbinding tot stand te brengen en de verhoogde ICW zorgt ervoor dat grotere objecten in de eerste burst worden overgedragen. Deze combinatie kan de tijd die nodig is voor het overdragen van een internetobject tussen de client en de cloud aanzienlijk verminderen.

Om het TCP-gedrag bij het herstellen van pakketverlies te verbeteren, hebben we TCP Tail Loss Probe (TLP) en Recente bevestiging (RACK) geïmplementeerd. TLP helpt Retransmit TimeOuts (RTO's) te converteren naar *Fast Recoveries* en RACK vermindert de tijd die nodig is voor *Fast Recovery* om een verloren pakket opnieuw te verzenden.

Dynamic Host Configuration Protocol (DHCP)

Dhcp (Dynamic Host Configuration Protocol) heeft de volgende wijzigingen in Windows Server 2016:

Vanaf Windows 10 versie 2004, wanneer u een Windows-client uitvoert en verbinding maakt met internet met behulp van een tethered Android-apparaat, worden de verbindingen nu gelabeld als datalimiet. De traditionele naam van de clientleverancier die op bepaalde Windows-apparaten als MSFT 5.0 werd weergegeven, is nu MSFT 5.0 XBOX.

Vanaf Windows 10 versie 1803 kan de DHCP-client nu inlezen en optie 119, de optie Domein zoeken, toepassen vanaf de DHCP-server waarop uw systeem verbinding maakt. De optie Domein zoeken biedt ook DNS-achtervoegsels (Domain Name Services) voor DNS-zoekacties van korte namen. Zie RFC 3397voor meer informatie.

DHCP ondersteunt nu optie 82 (suboptie 5). U kunt deze optie gebruiken om DHCP-proxyclients en relayagents toe te staan een IP-adres aan te vragen voor een specifiek subnet. Als u een DHCP-relayagent gebruikt die is geconfigureerd met DHCP-optie 82 (suboptie 5), kan de relayagent een IP-adreslease aanvragen voor DHCP-clients van een specifiek IP-adresbereik. Zie opties voor dhcp-subnetselectievoor meer informatie.

Nieuwe logboekregistraties voor scenario's waarin DNS-recordregistraties mislukken op de DNS-server. Zie DHCP-logboekregistratie-gebeurtenissen voor DNS-registratiesvoor meer informatie.

De DHCP-serverfunctie biedt geen ondersteuning meer voor NETWORK Access Protection (NAP). DHCP-servers dwingen geen NAP-beleid af en DHCP-bereiken kunnen niet worden ingeschakeld voor NAP. DHCP-clientcomputers die ook NAP-clients zijn, verzenden een statusverklaring (SoH) met de DHCP-aanvraag. Als op de DHCP-server Windows Server 2016 wordt uitgevoerd, worden deze aanvragen verwerkt alsof er geen SoH aanwezig is. De DHCP-server verleent een normale DHCP-lease aan de client. Als servers met Windows Server 2016 RADIUS-proxy's (Remote Authentication Dial-In User Service) zijn die verificatieaanvragen doorsturen naar een NPS (Network Policy Server) die NAP ondersteunt, evalueert de NPS deze clients als niet-NAP,waardoor NAP-verwerking mislukt. Zie voor meer informatie over NAP en NAP-afschaffing Onderdelen verwijderd of afgeschaft in Windows Server 2012 R2.

GRE-tunneling

RAS-gateway ondersteunt nu GRE-tunnels (Generic Routing Encapsulation) met hoge beschikbaarheid voor site-naar-site-verbindingen en M+N-redundantie van gateways. GRE is een lichtgewicht tunnelingprotocol dat een breed scala aan netwerklaagprotocollen inkapselt binnen virtuele punt-naar-punt-koppelingen via een internetwork van Internet Protocol. Zie GRE Tunneling in Windows Server 2016voor meer informatie.

IP-adresbeheer (IPAM)

IPAM heeft de volgende updates:

Verbeterd IP-adresbeheer. IPAM heeft verbeterde mogelijkheden voor scenario's zoals het verwerken van IPv4/32- en IPv6/128-subnetten en het vinden van gratis IP-adressubnetten en bereiken in een IP-adresblok.

U kunt nu de

Find-IpamFreeSubnetcmdlet uitvoeren om beschikbare subnetten voor toewijzing te vinden. Met deze functie worden de subnetten niet toegewezen, maar worden alleen de beschikbaarheid gerapporteerd. U kunt de cmdlet-uitvoer echter doorsluisen naar deAdd-IpamSubnet-cmdlet om een subnet te maken. Zie Find-IpamFreeSubnetvoor meer informatie.U kunt nu de

Find-IpamFreeRangecmdlet uitvoeren om beschikbare IP-adresbereiken te vinden binnen een IP-blok, lengte van voorvoegsel en het aantal aangevraagde subnetten. Met deze cmdlet wordt het IP-adresbereik niet toegewezen, maar wordt alleen de beschikbaarheid gerapporteerd. U kunt de uitvoer echter doorsluisen naar deAddIpamRange-cmdlet om het bereik te maken. Zie Find-IpamFreeRangevoor meer informatie.Uitgebreid DNS-servicebeheer:

DNS-bronrecordverzameling voor niet-DNSSEC DNS-servers.

Eigenschappen en bewerkingen configureren voor alle typen niet-DNSSEC-resourcerecords.

DNS-zonebeheer voor domeingekoppelde Active Directory-geïntegreerde en bestand-ondersteunde DNS-servers. U kunt alle typen DNS-zones beheren, waaronder primaire, secundaire en Stub-zones.

Taken activeren in secundaire en stub-zones, ongeacht of ze vooruit- of omgekeerde zoekzones zijn.

Op rollen gebaseerd toegangsbeheer voor ondersteunde DNS-configuraties voor records en zones.

Voorwaardelijke doorstuurders

Geïntegreerd DNS-, DHCP- en IP-adresbeheer (DDI). U kunt nu alle DNS-resourcerecords weergeven die zijn gekoppeld aan een IP-adres in de IP-adresinventaris. U kunt ook automatisch PTR-records van IP-adressen bijhouden en de levenscyclus van IP-adressen beheren voor zowel DNS- als DHCP-bewerkingen.

Ondersteuning voor meerdere Active Directory-forests. U kunt IPAM gebruiken om de DNS- en DHCP-servers van meerdere Active Directory-forests te beheren wanneer er een tweerichtingsvertrouwensrelatie is tussen het forest waar u IPAM en elk van de externe forests hebt geïnstalleerd. Zie Resources beheren in meerdere Active Directory-forestsvoor meer informatie.

Met de functie Gegevens opschonen kunt u de grootte van de IPAM-database verkleinen door oude IP-gebruiksgegevens te verwijderen. U hoeft alleen een datum op te geven en IPAM verwijdert alle databasegegevens die ouder zijn dan of gelijk zijn aan de datum die u hebt ingevoerd. Zie Gebruiksgegevens opschonenvoor meer informatie.

U kunt nu op rollen gebaseerd toegangsbeheer (RBAC) gebruiken om toegangsbereiken te definiëren voor IPAM-objecten in PowerShell. Zie voor meer informatie Rolgebaseerde toegangscontrole beheren met Windows PowerShell en IP-adresbeheer (IPAM) server-cmdlets in Windows PowerShell.

Zie IPAM-beheren voor meer informatie.

Beveiliging en zekerheid

Het gebied Beveiliging en zekerheid Bevat beveiligingsoplossingen en -functies die it-professionals kunnen implementeren in uw datacenter en cloudomgeving. Zie Security and Assurancevoor informatie over beveiliging in Windows Server 2016.

Voldoende Administratie

Just Enough Administration in Windows Server 2016 is beveiligingstechnologie waarmee gedelegeerd beheer mogelijk is voor alles wat kan worden beheerd met Windows PowerShell. Mogelijkheden omvatten ondersteuning voor uitvoering onder een netwerkidentiteit, verbinding maken via PowerShell Direct, het veilig kopiëren van bestanden naar of van JEA-eindpunten en het configureren van de PowerShell-console om standaard te starten in een JEA-context. Zie JEA op GitHubvoor meer informatie.

Credential Guard

Credential Guard maakt gebruik van beveiliging op basis van virtualisatie om geheimen te isoleren, zodat alleen bevoegde systeemsoftware er toegang toe heeft. Zie Afgeleide domeinreferenties beveiligen met Credential Guardvoor meer informatie.

Credential Guard voor Windows Server 2016 bevat de volgende updates voor aangemelde gebruikerssessies:

Kerberos en New Technology LAN Manager (NTLM) maken gebruik van beveiliging op basis van virtualisatie om Kerberos- en NTLM-geheimen te beveiligen voor aangemelde gebruikerssessies.

Credential Manager beveiligt opgeslagen domeinreferenties met behulp van beveiliging op basis van virtualisatie. Aanmeldingsreferenties en opgeslagen domeinreferenties worden niet doorgegeven aan externe hosts via Extern bureaublad.

U kunt Credential Guard inschakelen zonder UEFI-vergrendeling (Unified Extensible Firmware Interface).

Externe Credential Guard

Credential Guard bevat ondersteuning voor RDP-sessies, zodat de gebruikersreferenties aan de clientzijde blijven en niet zichtbaar zijn aan de serverzijde. Dit biedt ook Single Sign-On voor Extern bureaublad. Zie Afgeleide domeinreferenties beveiligen met Windows Defender Credential Guardvoor meer informatie.

Remote Credential Guard voor Windows Server 2016 bevat de volgende updates voor aangemelde gebruikers:

Remote Credential Guard bewaart Kerberos- en NTLM-geheimen voor aangemelde gebruikersreferenties op het clientapparaat. Verificatieaanvragen van de externe host voor het beoordelen van netwerkbronnen omdat de gebruiker het clientapparaat nodig heeft om de geheimen te gebruiken.

Remote Credential Guard beveiligt opgegeven gebruikersreferenties wanneer u Extern bureaublad gebruikt.

Domeinbeveiligingen

Voor domeinbeveiligingen is nu een Active Directory-domein vereist.

Ondersteuning voor PKInit Freshness-extensie

Kerberos-clients proberen nu de pkInit-extensie voor nieuwe aanmeldingen op basis van openbare sleutels uit te proberen.

KDCs ondersteunen nu de PKInit-freshness-uitbreiding. Ze bieden echter niet standaard de PKInit-verversingsextensie aan.

Zie Kerberos-client en KDC-ondersteuning voor RFC 8070 PKInit freshness extensionvoor meer informatie.

Alleen de NTLM-geheimen van gebruikers met een openbare sleutel bijwerken

Vanaf het functionele domein niveau van Windows Server 2016 (DFL) ondersteunen DC's nu het beheren van NTLM-geheimen van een gebruiker die alleen openbare sleutels gebruikt. Deze functie is niet beschikbaar in lagere niveaus voor domeinfuncties (DFL's).

Waarschuwing

Als er vóór de update van 8 november 2016 een domeincontroller wordt toegevoegd aan een domein dat ondersteuning biedt voor rolling NTLM-geheimen, kan de domeincontroller vastlopen.

Voor nieuwe domeinen is deze functie standaard ingeschakeld. Voor bestaande domeinen moet u deze configureren in het Active Directory-beheercentrum.

Klik in het Active Directory-beheercentrum met de rechtermuisknop op het domein in het linkerdeelvenster en selecteer Eigenschappen. Schakel het selectievakje in doorlopende rollover van verlopen NTLM-geheimen mogelijk maken tijdens het aanmelden voor gebruikers die Windows Hello voor Bedrijven of een smartcard moeten gebruiken voor interactieve aanmelding. Selecteer daarna OK om deze wijziging toe te passen.

Netwerk-NTLM toestaan wanneer de gebruiker is beperkt tot specifieke apparaten die lid zijn van een domein

DC's kunnen nu ondersteuning bieden voor netwerk-NTLM wanneer een gebruiker is beperkt tot specifieke apparaten die lid zijn van een domein in de Windows Server 2016-DFL en hoger. Deze functie is niet beschikbaar in DFL's met een eerder besturingssysteem dan Windows Server 2016.

Als u deze instelling wilt configureren, selecteert u in het verificatiebeleid NTLM-netwerkverificatie toestaan wanneer de gebruiker is beperkt tot geselecteerde apparaten.

Zie Verificatiebeleid en verificatiebeleidssilo'svoor meer informatie.

Device Guard (code-integriteit)

Device Guard biedt integriteit van kernelmoduscode (KMCI) en integriteit van gebruikersmoduscode (UMCI) door beleidsregels te maken die aangeven welke code op de server kan worden uitgevoerd. Zie Inleiding tot Windows Defender Device Guard: beleid voor beveiliging en code-integriteit op basis van virtualisatie.

Windows Defender

Overzicht van Windows Defender voor Windows Server 2016. Windows Server Antimalware is standaard geïnstalleerd en ingeschakeld in Windows Server 2016, maar de gebruikersinterface voor Windows Server Antimalware is niet geïnstalleerd. Windows Server Antimalware werkt echter antimalwaredefinities bij en beveiligt de computer zonder de gebruikersinterface. Als u de gebruikersinterface voor Windows Server Antimalware nodig hebt, kunt u deze installeren na de installatie van het besturingssysteem met behulp van de wizard Functies en onderdelen toevoegen.

Controlestroombeveiliging

Control Flow Guard (CFG) is een platformbeveiligingsfunctie die is gemaakt om beveiligingsproblemen met geheugenbeschadiging te bestrijden. Zie Control Flow Guard- voor meer informatie.

Opslag

Storage in Windows Server 2016 bevat nieuwe functies en verbeteringen voor softwaregedefinieerde opslag en traditionele bestandsservers.

Opslagruimten Direct

Met Opslagruimten Direct kunt u maximaal beschikbare en schaalbare opslag bouwen met behulp van servers met lokale opslag. Het vereenvoudigt het implementeren en beheren van softwaregedefinieerde opslagsystemen en stelt u in staat nieuwe klassen schijfapparaten te gebruiken, zoals SATA-SSD's en NVMe-schijfapparaten, die eerder niet beschikbaar waren met geclusterde opslagruimten met gedeelde schijven.

Zie Storage Spaces Directvoor meer informatie.

Opslagreplica

Opslagreplica maakt opslagagnostische, synchrone replicatie op blokniveau mogelijk tussen servers of clusters voor herstel na noodgevallen en kunt u een failovercluster tussen sites uitrekken. Synchrone replicatie maakt het spiegelen van gegevens op fysieke sites mogelijk met crashconsistente volumes om ervoor te zorgen dat er geen gegevens verloren gaan op bestandssysteemniveau. Met asynchrone replicatie kan de site worden uitgebreid buiten stedelijke gebieden, met de mogelijkheid van gegevensverlies.

Zie Storage Replicavoor meer informatie.

Opslagkwaliteit van Dienstverlening (QoS)

U kunt nu QoS (Storage Quality of Service) gebruiken om de end-to-end opslagprestaties centraal te bewaken en beheerbeleid te maken met behulp van Hyper-V- en CSV-clusters in Windows Server 2016.

Zie Storage Quality of Servicevoor meer informatie.

Gegevensontdubbeling

Windows Server 2016 bevat de volgende nieuwe functies voor gegevensontdubbeling.

Ondersteuning voor grote volumes

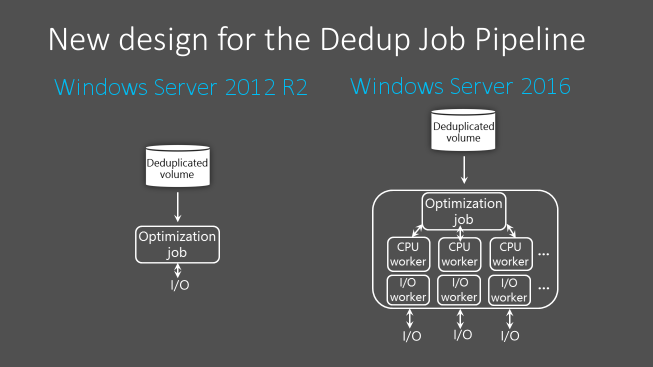

Vanaf Windows Server 2016 kan de pijplijn voor gegevensontdubbelingstaak nu meerdere threads parallel uitvoeren met behulp van veel I/O-wachtrijen voor elk volume. Deze wijziging verhoogt de prestaties tot niveaus die eerder alleen mogelijk waren door gegevens te verdelen in verschillende kleinere volumes. Deze optimalisaties zijn van toepassing op alle gegevensontdubbelingstaken, niet alleen op de optimalisatietaak. In het volgende diagram ziet u hoe de pijplijn is gewijzigd tussen versies van Windows Server.

Vanwege deze prestatieverbeteringen heeft Gegevensontdubbeling in Windows Server 2016 hoge prestaties op volumes tot 64 TB.

Ondersteuning voor grote bestanden

Vanaf Windows Server 2016 maakt gegevensontdubbeling gebruik van streamtoewijzingsstructuren en andere verbeteringen om de doorvoer en toegangsprestaties te verbeteren. De pijplijn voor ontdubbelingsverwerking kan ook de optimalisatie na failoverscenario's hervatten in plaats van opnieuw te beginnen vanaf het begin. Deze wijziging verbetert de prestaties van bestanden tot 1 TB, waardoor beheerders ontdubbelingsbesparingen kunnen toepassen op een groter aantal workloads, zoals grote bestanden die zijn gekoppeld aan back-upworkloads.

Ondersteuning voor Nano Server

Nano Server is een headless implementatieoptie in Windows Server 2016 waarvoor een veel kleinere systeemresourcevoetafdruk is vereist, die aanzienlijk sneller wordt opgestart en minder updates en opnieuw opstarten vereist dan de implementatieoptie Windows Server Core. Nano Server biedt ook volledige ondersteuning voor gegevensontdubbeling. Voor meer informatie over Nano Server, zie Basisimages voor containers.

Vereenvoudigde configuratie voor gevirtualiseerde back-uptoepassingen

Vanaf Windows Server 2016 worden scenario's voor gegevensontdubbeling voor gevirtualiseerde back-uptoepassingen enorm vereenvoudigd. Dit scenario is nu een vooraf gedefinieerd Gebruikstype-optie. U hoeft de instellingen voor ontdubbeling niet meer handmatig af te stemmen. Schakel ontdubbeling in voor een volume, net zoals u VDI (General Purpose File Server) en Virtual Desktop Infrastructure (VDI) zou doen.

Ondersteuning voor Cluster OS Rolling Upgrade

Windows Server-failoverclusters met gegevensontdubbeling kunnen een combinatie van knooppunten hebben waarop de versies Windows Server 2012 R2 en Windows Server 2016 van Gegevensontdubbeling worden uitgevoerd. Deze clusterfunctie in gemengde modus biedt volledige toegang tot gegevens voor alle ontdubbelde volumes tijdens roluitbreidingen van clusters. U kunt nu geleidelijk nieuwere versies van gegevensontdubbeling implementeren op clusters met eerdere versies van Windows Server zonder uitvaltijd.

U kunt nu ook rolling upgrades op Hyper-V gebruiken. Met rolling Hyper-V clusterupgrade kunt u nu een knooppunt met Windows Server 2019 of Windows Server 2016 toevoegen aan een Hyper-V-cluster met knooppunten met Windows Server 2012 R2. Nadat u het knooppunt met de latere versie van Windows Server hebt toegevoegd, kunt u de rest van het cluster upgraden zonder uitvaltijd. Het cluster wordt uitgevoerd op windows Server 2012 R2-functieniveau totdat u alle knooppunten in het cluster bijwerkt en de Update-ClusterFunctionalLevel in PowerShell uitvoert om het werkniveau van het cluster bij te werken. Zie voor meer gedetailleerde instructies over hoe het rollende upgradeproces werkt Rollende Upgrade van het clusterbesturingssysteem.

Notitie

Hyper-V in Windows 10 biedt geen ondersteuning voor failoverclustering.

Verbeteringen in SMB-beveiliging voor SYSVOL- en NETLOGON-verbindingen

In Windows 10 en Windows Server 2016 gebruikten clientverbindingen met de Active Directory Domain Services standaard SYSVOL- en NETLOGON-shares op domeincontrollers. Voor deze verbindingen is nu SMB-ondertekening en wederzijdse verificatie vereist met behulp van services zoals Kerberos. Als SMB-ondertekening en wederzijdse verificatie niet beschikbaar zijn, verwerkt een Computer met Windows 10 of Windows Server 2016 geen groepsbeleid en scripts op basis van een domein. Deze wijziging beschermt apparaten tegen aanvallen waarbij een tegenstander in het midden zit.

Notitie

De registerwaarden voor deze instellingen zijn niet standaard aanwezig, maar de regels voor beveiliging zijn nog steeds van toepassing totdat u ze overschrijft door groepsbeleid of andere registerwaarden te bewerken.

Zie MS15-011: Kwetsbaarheid in groepsbeleid en MS15-011 & MS15-014: Groepsbeleid versterkenvoor meer informatie over deze beveiligingsverbeteringen.

Werkmappen

Windows Server 2016 heeft verbeterde wijzigingsmeldingen wanneer de Werkmappen-server Windows Server 2016 gebruikt en de Werkmappen-client Windows 10 is. Wanneer bestandswijzigingen worden gesynchroniseerd met de werkmappenserver, krijgt de server nu onmiddellijk een bericht van Windows 10-clients en worden de bestandswijzigingen gesynchroniseerd.

ReFS

De volgende iteratie van ReFS biedt ondersteuning voor grootschalige opslagimplementaties met diverse workloads, waardoor betrouwbaarheid, tolerantie en schaalbaarheid voor uw gegevens worden geboden.

ReFS introduceert de volgende verbeteringen:

Nieuwe functionaliteit voor opslaglagen, snellere prestaties en verhoogde opslagcapaciteit, waaronder de volgende:

Meerdere tolerantietypen op dezelfde virtuele schijf met behulp van spiegeling in de prestatielaag en pariteit in de capaciteitslaag.

Verbeterde reactiesnelheid bij zwevende werksets.

Introduceert blokklonen om de prestaties van VM-bewerkingen te verbeteren, zoals de

.vhdx-controlepunt samenvoegbewerkingen.Een nieuw reFS-scanprogramma waarmee u gelekte opslag kunt herstellen en gegevens kunt herstellen uit kritieke beschadigingen.

Failover Clustering

Windows Server 2016 bevat veel nieuwe functies en verbeteringen voor meerdere servers die zijn gegroepeerd in één fouttolerant cluster met behulp van de functie Failoverclustering.

Rolling upgrade van clusterbesturingssysteem

Met rolling upgrade van clusterbesturingssysteem kan een beheerder het besturingssysteem van de clusterknooppunten upgraden van Windows Server 2012 R2 naar Windows Server 2016 zonder de Hyper-V of Scale-Out bestandsserverworkloads te stoppen. U kunt deze functie gebruiken om downtime-boetes te voorkomen voor Service Level Agreements (SLA's).

Zie Rolling Upgrade van het clusterbesturingssysteemvoor meer informatie.

Cloud-getuige

Cloud Witness is een nieuw type Failover Cluster-quorumgetuige in Windows Server 2016 dat gebruikmaakt van Microsoft Azure als arbitragepunt. De cloudwitness krijgt, net als elke andere quorumwitness, een stem en kan deelnemen aan quorumberekeningen. U kunt Cloud Witness als quorumwitness configureren door de wizard Clusterquorum configureren te gebruiken.

Zie Cloud Witness implementeren voor een failoverclustervoor meer informatie.

Veerkracht van virtuele machines

Windows Server 2016 bevat verbeterde rekentolerantie voor virtuele machines (VM's) om communicatieproblemen tussen clusters in uw rekencluster te verminderen. Deze verbeterde tolerantie omvat de volgende updates:

U kunt nu de volgende opties configureren om te definiëren hoe de VM's zich moeten gedragen tijdens tijdelijke fouten:

tolerantieniveau definieert hoe uw implementatie tijdelijke fouten moet afhandelen.

tolerantieperiode bepaalt hoe lang alle VM's geïsoleerd mogen worden uitgevoerd.

Beschadigde knooppunten worden in quarantaine geplaatst en mogen niet langer lid worden van het cluster. Met deze functie voorkomt u dat beschadigde knooppunten negatieve gevolgen hebben voor andere knooppunten en het algehele cluster.

Zie Virtual Machine Compute Resiliency in Windows Server 2016voor meer informatie over functies voor rekentolerantie.

Windows Server 2016-VM's bevatten ook nieuwe functies voor tolerantie voor opslag voor het afhandelen van tijdelijke opslagfouten. Verbeterde veerkracht helpt statussen van tenant-VM-sessies te behouden in het geval van een opslagonderbreking. Wanneer een virtuele machine de verbinding met de onderliggende opslag verbreekt, pauzeert deze en wacht tot de opslag is hersteld. Terwijl de VM gepauzeerd is, behoudt de VM de context van toepassingen die erin draaiden op het moment van de opslagfout. Wanneer de verbinding tussen de VIRTUELE machine en de opslag wordt hersteld, keert de VIRTUELE machine terug naar de actieve status. Als gevolg hiervan blijft de sessiestatus van de tenantcomputer behouden bij herstel.

De nieuwe functies voor tolerantie voor opslag zijn ook van toepassing op gastclusters.

Diagnostische verbeteringen

Windows Server 2016 bevat het volgende om problemen met failoverclusters vast te stellen:

Verschillende verbeteringen in clusterlogboekbestanden, zoals tijdzone-informatie en DiagnosticVerbose-logboek, maken het eenvoudiger om problemen met failoverclustering op te lossen. Zie Verbeteringen voor het oplossen van problemen met failoverclusters in Windows Server 2016 - Clusterlogboekvoor meer informatie.

Met een nieuw type actieve geheugendump worden de meeste geheugenpagina's gefilterd die zijn toegewezen aan VM's, waardoor het memory.dmp bestand veel kleiner en eenvoudiger kan worden opgeslagen of gekopieerd. Zie voor meer informatie Verbeteringen voor het oplossen van problemen met failoverclusters in Windows Server 2016 - Actieve dump-.

Sitebewuste failoverclusters

Windows Server 2016 bevat sitebewuste failoverclusters die groepsknooppunten in stretched clusters inschakelen op basis van hun fysieke locatie of site. Clustersitebewustheid verbetert belangrijke bewerkingen tijdens de levenscyclus van het cluster, zoals failovergedrag, plaatsingsbeleid, heartbeat tussen de knooppunten en quorumgedrag. Zie sitebewuste failoverclusters in Windows Server 2016voor meer informatie.

Werkgroep- en multidomeinclusters

In Windows Server 2012 R2 en eerder kan een cluster alleen worden gemaakt tussen lidknooppunten die zijn gekoppeld aan hetzelfde domein. Windows Server 2016 breekt deze barrières op en introduceert de mogelijkheid om een failovercluster te maken zonder Active Directory-afhankelijkheden. U kunt nu failoverclusters maken in de volgende configuraties:

Clusters met één domein, waaraan al hun knooppunten zijn gekoppeld aan hetzelfde domein.

Clusters met meerdere domeinen, met knooppunten die lid zijn van verschillende domeinen.

Werkgroepclusters met knooppunten die lidservers of werkgroepen zijn en niet lid zijn van een domein.

Zie Werkgroep- en multidomeinclusters in Windows Server 2016 voor meer informatie

Taakverdeling voor virtuele machines

Taakverdeling van virtuele machines is een nieuwe functie in failoverclustering waarmee vm's naadloos worden verdeeld over de knooppunten in een cluster. De functie identificeert overgecommitteert knooppunten op basis van VM-geheugen en CPU-gebruik op het knooppunt. Vervolgens migreert het de VM's live van het overgecommitteerde knooppunt naar knooppunten met beschikbare bandbreedte. U kunt aanpassen hoe agressief de functie knooppunten in balans brengt om optimale clusterprestaties en -gebruik te garanderen. Taakverdeling is standaard ingeschakeld in Windows Server 2016 Technical Preview. Taakverdeling is echter uitgeschakeld wanneer dynamische optimalisatie van SCVMM is ingeschakeld.

Startvolgorde van virtuele machine

De startvolgorde van virtuele machines is een nieuwe functie in Failoverclustering waarmee startvolgorde voor VM's en andere groepen in een cluster wordt geïntroduceerd. U kunt nu VM's groeperen in lagen en vervolgens de afhankelijkheden van de beginvolgorde tussen verschillende lagen maken. Deze afhankelijkheden zorgen ervoor dat de belangrijkste VM's, zoals domeincontrollers of hulpprogramma-VM's, eerst worden opgestart. VM's op lagere prioriteitslagen worden pas gestart nadat de VM's waarvan ze afhankelijk zijn, zijn opgestart.

Vereenvoudigde SMB-clusternetwerken met meerdere kanalen en meerdere NIC-clusters

Failoverclusternetwerken zijn niet langer beperkt tot één netwerkinterfacekaart (NIC) per subnet of netwerk. Met SMB (Simplified Server Message Block) meerdere kanalen en multi-NIC-clusternetwerken wordt de netwerkconfiguratie automatisch uitgevoerd en kan elke NIC op het subnet worden gebruikt voor cluster- en workloadverkeer. Dankzij deze verbetering kunnen klanten de netwerkdoorvoer maximaliseren voor Hyper-V, SQL Server-failoverclusterexemplaren en andere SMB-workloads.

Zie Vereenvoudigde SMB-multikanaal- en multi-NIC-clusternetwerkenvoor meer informatie.

Toepassingsontwikkeling

Internet Information Services (IIS) 10.0

Nieuwe functies van de IIS 10.0-webserver in Windows Server 2016 zijn onder andere:

- Ondersteuning voor het HTTP/2-protocol in de netwerkstack en geïntegreerd met IIS 10.0, waardoor IIS 10.0-websites automatisch HTTP/2-aanvragen voor ondersteunde configuraties kunnen verwerken. Dit biedt talloze verbeteringen ten opzichte van HTTP/1.1, zoals efficiënter hergebruik van verbindingen en verminderde latentie, waardoor de laadtijden voor webpagina's worden verbeterd.

- Mogelijkheid om IIS 10.0 uit te voeren en te beheren in Nano Server. Raadpleeg IIS op Nano Server.

- Ondersteuning voor wildcard hostheaders, waarmee beheerders een webserver voor een domein kunnen configureren en de webserver aanvragen voor elk subdomein kan afhandelen.

- Een nieuwe PowerShell-module (IISAdministration) voor het beheren van IIS.

Zie IIS-voor meer informatie.

Gedistribueerde Transactiecoördinator (MSDTC)

Er worden drie nieuwe functies toegevoegd in Microsoft Windows 10 en Windows Server 2016:

Een nieuwe interface voor Resource Manager Opnieuw deelnemen kan door een resourcemanager worden gebruikt om het resultaat van een twijfeltransactie te bepalen nadat een database opnieuw is opgestart vanwege een fout. Zie IResourceManagerRejoinable::Rejoin voor meer informatie.

De DSN-naamlimiet wordt vergroot van 256 bytes tot 3072 bytes. Zie IDtcToXaHelperFactory::Create, IDtcToXaHelperSinglePipe::XARMCreateof IDtcToXaMapper::RequestNewResourceManager voor meer informatie.

Verbeterde tracering, zodat u een registersleutel kunt instellen voor het opnemen van een pad naar het afbeeldingsbestand in de bestandsnaam Tracelog, zodat u kunt zien welk Tracelog-bestand moet worden gecontroleerd. Zie Diagnostische tracering inschakelen voor MS DTC op een Windows-computer voor meer informatie over het configureren van tracering voor MSDTC.

DNS-server

Windows Server 2016 bevat de volgende updates voor DNS-server (Domain Name System).

DNS-beleid

U kunt DNS-beleid configureren om op te geven hoe een DNS-server reageert op DNS-query's. U kunt DNS-antwoorden configureren op basis van het IP-adres van de client, het tijdstip van de dag en verschillende andere parameters. DNS-beleid kan locatiebewuste DNS, verkeersbeheer, taakverdeling, split-brain DNS en andere scenario's inschakelen. Raadpleeg de DNS-beleidsscenariohandleidingvoor meer informatie.

RRL

U kunt responsfrequentiebeperking (RRL) op uw DNS-servers inschakelen om te voorkomen dat schadelijke systemen uw DNS-servers gebruiken om een DDoS-aanval (Distributed Denial of Service) op een DNS-client te starten. RRL voorkomt dat uw DNS-server te veel aanvragen tegelijk reageert, waardoor deze tijdens scenario's wordt beschermd wanneer een botnet meerdere aanvragen tegelijk verzendt om serverbewerkingen te verstoren.

DANE-ondersteuning

U kunt ONDERSTEUNING voor OP DNS gebaseerde verificatie van benoemde entiteiten (DANE) gebruiken (RFC 6394 en RFC 6698) om op te geven van welke certificeringsinstantie uw DNS-clients certificaten moeten verwachten voor domeinnamen die worden gehost op uw DNS-server. Dit voorkomt een vorm van man-in-the-middle-aanval waarbij een kwaadwillende actor een DNS-cache beschadigd en een DNS-naam naar hun eigen IP-adres wijst.

Ondersteuning voor onbekende records

U kunt records toevoegen die niet expliciet door de DNS-server worden ondersteund met behulp van de functionaliteit voor onbekende records. Een record is onbekend wanneer de DNS-server de RDATA-indeling niet herkent. Windows Server 2016 ondersteunt onbekende recordtypen (RFC 3597), zodat u onbekende records kunt toevoegen aan Windows DNS-serverzones in binaire on-wire-indeling. De windows caching resolver kan al onbekende recordtypen verwerken. Windows DNS-server voert geen recordspecifieke verwerking uit voor onbekende records, maar kan deze verzenden als reactie op query's die worden ontvangen.

IPv6-basishints

Windows DNS-server bevat nu IPv6-basishints die zijn gepubliceerd door de Internet Assigned Numbers Authority (IANA). Met ondersteuning voor IPv6-basishints kunt u internetquery's maken die gebruikmaken van de IPv6-hoofdservers om naamresoluties uit te voeren.

Ondersteuning voor Windows PowerShell

Windows Server 2016 bevat nieuwe opdrachten die u kunt gebruiken om DNS in PowerShell te configureren. Zie DnsServer-module voor Windows Server 2016 en DnsClient-module voor Windows Server 2016voor meer informatie.

Nano Server-ondersteuning voor DNS op basis van bestanden

U kunt DNS-servers implementeren in Windows Server 2016 op een Nano Server-image. Deze implementatieoptie is beschikbaar als u DNS op basis van bestanden gebruikt. Door DNS-server uit te voeren op een Nano Server-installatiekopie, kunt u uw DNS-servers uitvoeren met beperkte footprint, snel opstarten en minimale patches.

Notitie

Geïntegreerde ACTIVE Directory DNS wordt niet ondersteund op Nano Server.

DNS client

De DNS-clientservice biedt nu verbeterde ondersteuning voor computers met meer dan één netwerkinterface.

Computers met meerdere netwerkverbindingen kunnen ook DNS-clientservicebinding gebruiken om de serverresolutie te verbeteren.

Wanneer u een DNS-server gebruikt die is geconfigureerd op een specifieke interface om een DNS-query om te zetten, wordt de DNS-client gekoppeld aan de interface voordat de query wordt verzonden. Met deze binding kan de DNS-client de interface opgeven waar naamomzetting moet plaatsvinden, waarbij de communicatie tussen toepassingen en DE DNS-client via de netwerkinterface wordt geoptimaliseerd.

Als de DNS-server die u gebruikt, is aangewezen door een groepsbeleidsinstelling uit de NRPT (Name Resolution Policy Table), wordt de DNS-clientservice niet gebonden aan de opgegeven interface.

Notitie

Wijzigingen in de DNS Client-service in Windows 10 zijn ook aanwezig op computers met Windows Server 2016 en hoger.

Extern bureaublad-services

Externe bureaubladservices (RDS) heeft de volgende wijzigingen aangebracht voor Windows Server 2016.

App-compatibiliteit

RDS en Windows Server 2016 zijn compatibel met veel Windows 10-toepassingen, waardoor een gebruikerservaring wordt gemaakt die bijna identiek is aan een fysiek bureaublad.

Azure SQL Database

De Remote Desktop (RD) Connection Broker kan nu alle implementatiegegevens, zoals verbindingsstatussen en toewijzingen van gebruikershosts, opslaan in een gedeelde Sql-database (Structured Query Language) van Azure. Met deze functie kunt u een maximaal beschikbare omgeving gebruiken zonder dat u een AlwaysOn-beschikbaarheidsgroep van SQL Server hoeft te gebruiken. Zie Azure SQL DB gebruiken voor uw Remote Desktop Connection Broker-omgeving met hoge beschikbaarheidvoor meer informatie.

Grafische verbeteringen

Met discrete apparaattoewijzing voor Hyper-V kunt u gpu's (Graphics Processing Units) op een hostmachine rechtstreeks toewijzen aan een virtuele machine (VM). Toepassingen op de VIRTUELE machine die meer GPU nodig hebben dan de VM kan bieden, kunnen in plaats daarvan de toegewezen GPU gebruiken. We hebben ook de RemoteFX vGPU verbeterd, waaronder ondersteuning voor OpenGL 4.4, OpenCL 1.1, 4K-resolutie en Windows Server-VM's. Zie Discrete apparaattoewijzingvoor meer informatie.

De verbeteringen van RD Connection Broker

We hebben verbeterd hoe de RD Connection Broker de verbinding verwerkt tijdens aanmeldingsstormen. Dit zijn perioden van hoge aanmeldingsaanvragen van gebruikers. De RD Connection Broker kan nu meer dan 10.000 gelijktijdige aanmeldingsaanvragen verwerken. Onderhoudsverbeteringen maken het ook eenvoudiger voor u om onderhoud uit te voeren op uw implementatie door snel servers weer toe te voegen aan de omgeving zodra ze klaar zijn om weer online te gaan. Zie Verbeterde prestaties van Remote Desktop Connection Brokervoor meer informatie.

RDP 10-protocolwijzigingen

Remote Desktop Protocol (RDP) 10 maakt nu gebruik van de H.264/AVC 444-codec, die wordt geoptimaliseerd voor zowel video als tekst. Deze release bevat ook ondersteuning voor pen op afstand. Met deze nieuwe mogelijkheden kan uw externe sessie meer lijken op een lokale sessie. Zie verbeteringen van RDP 10 AVC/H.264 in Windows 10 en Windows Server 2016voor meer informatie.

Bureaubladen voor persoonlijke sessies

Persoonlijke sessie desktops is een nieuwe functie waarmee u uw eigen persoonlijke bureaublad in de cloud kunt hosten. Beheerdersbevoegdheden en toegewezen sessiehosts verwijderen de complexiteit van hostingomgevingen waar gebruikers een extern bureaublad willen beheren, zoals een lokaal bureaublad. Zie Personal Session Desktopsvoor meer informatie.

Kerberos-verificatie

Windows Server 2016 bevat de volgende updates voor Kerberos-verificatie.

KDC-ondersteuning voor clientverificatie op basis van openbare sleutelvertrouwen

Key Distribution Centers (KDC's) ondersteunen nu openbare sleuteltoewijzing. Als u een openbare sleutel voor een account voorziet, ondersteunt de KDC expliciet Kerberos PKInit met die sleutel. Omdat er geen certificaatvalidatie is, ondersteunt Kerberos zelfondertekende certificaten, maar biedt geen ondersteuning voor verificatiemechanismecontrole.

Accounts die u hebt geconfigureerd voor het gebruik van Sleutelvertrouwen, gebruiken alleen Sleutelvertrouwen, ongeacht hoe u de instelling UseSubjectAltName hebt geconfigureerd.

Kerberos-client en KDC-ondersteuning voor RFC 8070 PKInit Freshness Extension

Vanaf Windows 10, versie 1607 en Windows Server 2016 kunnen Kerberos-clients gebruikmaken van de RFC 8070 PKInit freshness-extensie voor aanmeldingen op basis van openbare sleutels. KDC's hebben de pkInit-extensie voor versheid standaard uitgeschakeld, dus als u dit wilt inschakelen, moet u de KDC-ondersteuning voor PKInit Freshness Extension KDC-beheersjabloonbeleid configureren op alle DC's in uw domein.

Het beleid heeft de volgende instellingen beschikbaar wanneer uw domein zich in het functionele domeinniveau van Windows Server 2016 bevindt (DFL):

- Uitgeschakeld: De KDC biedt nooit de PKInit Freshness Extension en accepteert geldige verificatieverzoeken zonder te controleren op actualiteit. Gebruikers ontvangen geen nieuwe identiteits-SID voor openbare sleutels.

- Ondersteunde: Kerberos ondersteunt PKInit Freshness Extension op aanvraag. Kerberos-clients die succesvol authenticeren met de PKInit Freshness-extensie ontvangen de nieuwe SID voor de identiteit van de publieke sleutel.

- Vereist: PKInit Freshness Extension is vereist voor een geslaagde verificatie. Kerberos-clients die geen ondersteuning bieden voor de PKInit Freshness-extensie mislukken altijd bij het gebruik van openbare-sleutelreferenties.

Ondersteuning voor domein-gekoppelde apparaten voor verificatie met behulp van een openbare sleutel

Als een apparaat dat lid is van een domein de bijbehorende openbare sleutel kan registreren met een Windows Server 2016-domeincontroller (DC), kan het apparaat worden geverifieerd met de openbare sleutel met behulp van Kerberos PKInit-verificatie op een Windows Server 2016 DC.

Apparaten die lid zijn van een domein met afhankelijke openbare sleutels die zijn geregistreerd bij een Windows Server 2016-domeincontroller, kunnen nu worden geverifieerd bij een Windows Server 2016-domeincontroller met behulp van Kerberos Public Key Cryptography voor PKInit-protocollen (Initial Authentication). Zie voor meer informatie domein-gekoppelde verificatie van openbare sleutels voor apparaten.

Key Distribution Centers (KCS's) ondersteunen nu verificatie met behulp van Kerberos-sleutelvertrouwen.

Voor meer informatie, zie KDC-ondersteuning voor Key Trust-accounttoewijzing.

Kerberos-clients staan IPv4- en IPv6-adreshostnamen toe in SPN's (Service Principal Names)

Vanaf Windows 10 versie 1507 en Windows Server 2016 kunt u Kerberos-clients configureren ter ondersteuning van IPv4- en IPv6-hostnamen in SPN's. Zie Kerberos configureren voor IP-adressenvoor meer informatie.

Als u ondersteuning wilt configureren voor hostnamen van IP-adressen in SPN's, maakt u een TryIPSPN-vermelding. Deze vermelding bestaat niet standaard in het register. Plaats deze vermelding op het volgende pad:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\Kerberos\Parameters

Nadat u de vermelding hebt gemaakt, wijzigt u de DWORD-waarde in 1. Als deze waarde niet is geconfigureerd, probeert Kerberos geen hostnamen van IP-adressen.

Kerberos-verificatie slaagt alleen als de SPN is geregistreerd in Active Directory.

KDC-ondersteuning voor sleutelvertrouwen-accounttoewijzing

Domeincontrollers ondersteunen nu Key Trust-accounttoewijzing en kunnen terugvallen op bestaande AltSecID en User Principal Name (UPN) in het SAN-gedrag. U kunt de variabele UseSubjectAltName configureren voor de volgende instellingen:

Het instellen van de variabele op 0 vereist expliciete toewijzing. Gebruikers moeten een sleutelvertrouwensrelatie gebruiken of een ExplicitAltSecID-variabele instellen.

Door de variabele in te stellen op 1, wat de standaardwaarde is, wordt impliciete toewijzing mogelijk.

Wanneer u een Key Trust configureert voor een account in Windows Server 2016 of hoger, gebruikt KDC KeyTrust voor toewijzing.

Als er geen UPN in het SAN is, probeert KDC de AltSecID te gebruiken voor toewijzing.

Als er een UPN in het SAN is, probeert KDC de UPN te gebruiken voor toewijzing.

Active Directory Federation Services (AD FS)

AD FS voor Windows Server 2016 bevat de volgende updates.

Aanmelden met Meervoudige Verificatie van Microsoft Entra

AD FS 2016 bouwt voort op de multifactor authentication (MFA) mogelijkheden van AD FS in Windows Server 2012 R2. U kunt nu aanmelding toestaan waarvoor alleen een Meervoudige Verificatiecode van Microsoft Entra is vereist in plaats van een gebruikersnaam of wachtwoord.

Wanneer u Meervoudige Verificatie van Microsoft Entra configureert als de primaire verificatiemethode, vraagt AD FS de gebruiker om zijn gebruikersnaam en de eenmalige wachtwoordcode (OTP) van de Azure Authenticator-app.

Wanneer u Meervoudige Verificatie van Microsoft Entra configureert als secundaire of extra verificatiemethode, biedt de gebruiker primaire verificatiereferenties. Gebruikers kunnen zich aanmelden met geïntegreerde Windows-verificatie, die hun gebruikersnaam en wachtwoord, smartcard of een gebruikers- of apparaatcertificaat kan aanvragen. Vervolgens ziet de gebruiker een prompt voor de secundaire inloggegevens, zoals tekst, spraak of op OTP-gebaseerde aanmelden via Microsoft Entra multifactor-verificatie.

De nieuwe ingebouwde Microsoft Entra multifactor authentication adapter biedt een eenvoudigere installatie en configuratie voor Microsoft Entra multifactor authentication met AD FS.

Organisaties kunnen Multifactor Authentication van Microsoft Entra gebruiken zonder dat ze een on-premises Microsoft Entra multi-factor authentication-server nodig hebben.

U kunt Meervoudige verificatie van Microsoft Entra configureren voor intranet, extranet of als onderdeel van elk toegangsbeheerbeleid.

Zie AD FS 2016 en Microsoft Entra multifactor authenticationconfigureren voor meer informatie over Microsoft Entra multifactor-verificatie met AD FS.

Toegang zonder wachtwoord vanaf compatibele apparaten

AD FS 2016 bouwt voort op eerdere mogelijkheden voor apparaatregistratie om aanmelding en toegangsbeheer in te schakelen op apparaten op basis van hun nalevingsstatus. Gebruikers kunnen zich aanmelden met behulp van de apparaatreferentie en AD FS evalueert naleving wanneer apparaatkenmerken veranderen om ervoor te zorgen dat beleid wordt afgedwongen. Met deze functie worden de volgende beleidsregels ingeschakeld:

Schakel Access alleen in vanaf apparaten die worden beheerd en/of compatibel zijn.

Schakel extranet-toegang alleen in vanaf apparaten die beheerd worden en/of aan de vereisten voldoen.

Meervoudige verificatie vereisen voor computers die niet worden beheerd of die niet compatibel zijn.

AD FS biedt het on-premises onderdeel van beleid voor voorwaardelijke toegang in een hybride scenario. Wanneer u apparaten registreert bij Azure AD voor voorwaardelijke toegang tot cloudresources, kunt u ook de apparaat-id voor AD FS-beleid gebruiken.

Zie Voorwaardelijke toegang van Azure Active Directoryvoor meer informatie over het gebruik van voorwaardelijke toegang op basis van apparaten in de cloud.

Voor meer informatie over het gebruik van voorwaardelijke toegang op basis van apparaten met AD FS, zie Plannen voor apparaat gebaseerde voorwaardelijke toegang met AD FS en toegangsbeleid in AD FS.

Aanmelden met Windows Hello voor Bedrijven

Windows 10-apparaten introduceren Windows Hello en Windows Hello voor Bedrijven, waarbij gebruikerswachtwoorden worden vervangen door sterke gebruikersreferenties die zijn beveiligd door het gebaar van een gebruiker, zoals het invoeren van een pincode, een biometrisch gebaar zoals een vingerafdruk of gezichtsherkenning. Met Windows Hello kunnen gebruikers zich aanmelden bij AD FS-toepassingen vanaf een intranet of extranet zonder een wachtwoord.

Zie Windows Hello voor Bedrijven inschakelen in uw organisatievoor meer informatie over het gebruik van Windows Hello voor Bedrijven in uw organisatie.

Moderne verificatie

AD FS 2016 ondersteunt de nieuwste moderne protocollen die een betere gebruikerservaring bieden voor Windows 10 en de nieuwste iOS- en Android-apparaten en -apps.

Zie AD FS-scenario's voor ontwikkelaarsvoor meer informatie.

Toegangsbeheerbeleid configureren zonder dat u de taal van claimregels hoeft te kennen

Voorheen moesten AD FS-beheerders beleidsregels configureren met behulp van de ad FS-claimregeltaal, waardoor het moeilijk is om beleid te configureren en te onderhouden. Met beleidsregels voor toegangsbeheer kunnen beheerders ingebouwde sjablonen gebruiken om gemeenschappelijk beleid toe te passen. U kunt bijvoorbeeld sjablonen gebruiken om het volgende beleid toe te passen:

Alleen intranettoegang toestaan.

Toegang voor iedereen toestaan en MFA via het extranet vereisen.

Iedereen toestaan en MFA van een specifieke groep vereisen.

De sjablonen zijn eenvoudig aan te passen. U kunt extra uitzonderingen of beleidsregels toepassen en u kunt deze wijzigingen toepassen op een of meer toepassingen voor consistente beleidsdwinging.

Zie Toegangsbeheerbeleid in AD FSvoor meer informatie.

Inschakelen van aanmelden met niet-AD LDAP-directory's

Veel organisaties combineren Active Directory met directory's van derden. AD FS-ondersteuning voor het verifiëren van gebruikers die zijn opgeslagen in LDAP (Lightweight Directory Access Protocol) v3-compatibele directory's betekent dat u AD FS nu kunt gebruiken in de volgende scenario's:

Gebruikers in third-party directories die compatibel zijn met LDAP v3.

Gebruikers in Active Directory-forests die geen geconfigureerde Active Directory-vertrouwensrelatie in twee richtingen hebben.

Gebruikers in Active Directory Lightweight Directory Services (AD LDS).

Zie AD FS configureren voor het verifiëren van gebruikers die zijn opgeslagen in LDAP-directory'svoor meer informatie.

Aanmeldingservaring aanpassen voor AD FS-toepassingen