Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

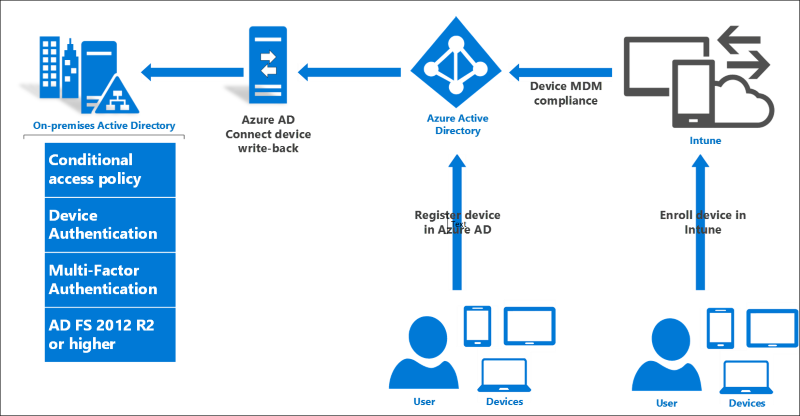

In dit document worden beleidsregels voor voorwaardelijke toegang beschreven op basis van apparaten in een hybride scenario waarbij de on-premises mappen zijn verbonden met Microsoft Entra ID met behulp van Microsoft Entra Connect.

AD FS en hybride voorwaardelijke toegang

AD FS biedt het on-premises onderdeel van beleid voor voorwaardelijke toegang in een hybride scenario. Wanneer u apparaten registreert bij Microsoft Entra ID voor het verlenen van geconditioneerde toegang tot cloudresources, maakt de write-back-functie van Microsoft Entra Connect apparaatregistratiegegevens lokaal beschikbaar voor AD FS-beleid om te gebruiken en te handhaven. Op deze manier hebt u een consistente benadering voor toegangsbeheerbeleid voor zowel on-premises als cloudresources.

Typen geregistreerde apparaten

Er zijn drie soorten geregistreerde apparaten, die allemaal worden weergegeven als apparaatobjecten in Microsoft Entra ID en kunnen ook worden gebruikt voor voorwaardelijke toegang met AD FS on-premises.

| Beschrijving | Werk- of schoolaccount toevoegen | Verbinden met Microsoft Entra | Windows 10 Domein Join |

|---|---|---|---|

| Beschrijving | Gebruikers voegen hun werk- of schoolaccount interactief toe aan hun BYOD-apparaat. Opmerking: Werk- of schoolaccount toevoegen is de vervanging voor werkplekdeelname in Windows 8/8.1 | Gebruikers voegen hun Windows 10-werkapparaat toe aan Microsoft Entra-id. | Windows 10-apparaten die lid zijn van een domein registreren automatisch bij Microsoft Entra ID. |

| Hoe gebruikers zich aanmelden bij het apparaat | Meld u niet aan bij Windows als werk- of schoolaccount. Meld u aan met een Microsoft-account. | Meld u aan bij Windows als het (werk- of schoolaccount) dat het apparaat heeft geregistreerd. | Meld u aan met een AD-account. |

| Hoe apparaten worden beheerd | MDM-beleid (met aanvullende Intune-inschrijving) | MDM-beleid (met extra Intune-inschrijving) | Groepsbeleid, Configuration Manager |

| Vertrouwenssoort Microsoft Entra ID | Werkplek toegevoegd | Microsoft Entra toegevoegd | Aan domein gekoppeld |

| Locatie W10-instellingen | Instellingen > Accounts > Uw account > Een werk- of schoolaccount toevoegen | Instellingen > Systeem > Over > Verbinden met Microsoft Entra ID | Instellingen > Systeem > Over > Aan een domein deelnemen |

| Ook beschikbaar voor iOS- en Android-apparaten? | Ja | Nee. | Nee. |

Zie ook voor meer informatie over de verschillende manieren om apparaten te registreren:

- Windows-apparaten op uw werkplek gebruiken

- Geregistreerde Microsoft Entra-apparaten

- Aan Microsoft Entra gekoppelde apparaten

Hoe windows 10-gebruikers- en apparaataanmelding verschilt van eerdere versies

Voor Windows 10 en AD FS 2016 zijn er enkele nieuwe aspecten van apparaatregistratie en verificatie waarover u moet weten (vooral als u bekend bent met apparaatregistratie en 'werkplek koppelen' in eerdere releases).

Ten eerste, in Windows 10 en AD FS in Windows Server 2016, apparaatregistratie en verificatie is niet langer alleen gebaseerd op een X509-gebruikerscertificaat. Er is een nieuw en robuuster protocol dat betere beveiliging en een naadlozere gebruikerservaring biedt. De belangrijkste verschillen zijn dat er voor Windows 10 Domain Join en Microsoft Entra Join een X509-computercertificaat en nieuwe inloggegevens genaamd PRT zijn. U kunt er alles over lezen hier en hier.

Ten tweede ondersteunen Windows 10 en AD FS 2016 gebruikersverificatie met behulp van Windows Hello voor Bedrijven, die u hier kunt lezen over hier en hier.

AD FS 2016 biedt naadloze apparaat- en gebruikers-SSO op basis van zowel PRT- als Passport-referenties. Met behulp van de stappen in dit document kunt u deze mogelijkheden inschakelen en zien hoe ze werken.

Beleid voor apparaattoegangsbeheer

Apparaten kunnen worden gebruikt in eenvoudige AD FS-toegangsbeheerregels zoals:

- Alleen toegang vanaf een geregistreerd apparaat toestaan

- Meervoudige verificatie vereisen wanneer een apparaat niet is geregistreerd

Deze regels kunnen vervolgens worden gecombineerd met andere factoren, zoals locatie voor netwerktoegang en meervoudige verificatie, waardoor uitgebreide beleidsregels voor voorwaardelijke toegang worden gemaakt, zoals:

- Meervoudige verificatie vereisen voor niet-geregistreerde apparaten die toegang hebben tot buiten het bedrijfsnetwerk, met uitzondering van leden van een bepaalde groep of groepen

Met AD FS 2016 kunnen deze beleidsregels specifiek worden geconfigureerd om ook een bepaald vertrouwensniveau voor apparaten te vereisen: geverifieerde, beheerdeof compatibel.

Zie Toegangsbeheerbeleid in AD FSvoor meer informatie over het configureren van AD FS-toegangsbeheerbeleid.

Geverifieerde apparaten

Geverifieerde apparaten zijn geregistreerde apparaten die niet zijn ingeschreven bij MDM (MDM's van Intune en derden voor Windows 10, alleen Intune voor iOS en Android).

Geverifieerde apparaten hebben de isManaged AD FS-claim met waarde FALSE. (Terwijl apparaten die helemaal niet zijn geregistreerd, ontbreken deze claim.) Geverifieerde apparaten (en alle geregistreerde apparaten) hebben de isKnown AD FS-claim met waarde TRUE.

Beheerde apparaten:

Beheerde apparaten zijn geregistreerde apparaten die zijn ingeschreven bij MDM.

Beheerde apparaten hebben de isManaged AD FS-claim met waarde TRUE.

Apparaten die compatibel zijn (met MDM of groepsbeleid)

Compatibele apparaten zijn geregistreerde apparaten die niet alleen zijn ingeschreven bij MDM, maar die voldoen aan het MDM-beleid. (Nalevingsinformatie is afkomstig van mdm en wordt naar Microsoft Entra-id geschreven.)

Compatibele apparaten hebben de isCompliant AD FS-claim met waarde TRUE.

Zie Referencevoor een volledige lijst met AD FS 2016-apparaat- en voorwaardelijke toegangsclaims.

Referentie

Updates en belangrijke wijzigingen - Microsoft Identity Platform | Microsoft Docs

Volledige lijst met nieuwe AD FS 2016- en apparaatclaims

https://schemas.microsoft.com/ws/2014/01/identity/claims/anchorclaimtypehttps://schemas.xmlsoap.org/ws/2005/05/identity/Identity_Selector_Interoperability_Profile_V1.5.pdfhttps://schemas.microsoft.com/2014/03/pssohttps://schemas.microsoft.com/2015/09/prthttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/upnhttps://schemas.microsoft.com/ws/2008/06/identity/claims/primarygroupsidhttps://schemas.microsoft.com/ws/2008/06/identity/claims/primarysidhttps://schemas.xmlsoap.org/ws/2005/05/identity/Identity_Selector_Interoperability_Profile_V1.5_Web_Guide.pdfhttps://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountnamehttps://schemas.microsoft.com/ws/2008/06/identity/claims/groupsidhttps://schemas.microsoft.com/2012/01/devicecontext/claims/registrationid/dotnet/api/system.security.claims.claimtypes.windowsdeviceclaimhttps://schemas.microsoft.com/2012/01/devicecontext/claims/identifierhttps://schemas.microsoft.com/2012/01/devicecontext/claims/ostypehttps://schemas.microsoft.com/2012/01/devicecontext/claims/osversionhttps://schemas.microsoft.com/2012/01/devicecontext/claims/ismanagedhttps://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser/dotnet/api/system.security.claims.claimtypes.windowsdeviceclaimhttps://schemas.microsoft.com/2014/02/deviceusagetimehttps://schemas.microsoft.com/2014/09/devicecontext/claims/iscomplianthttps://schemas.microsoft.com/2014/09/devicecontext/claims/trusttypehttps://schemas.microsoft.com/claims/authnmethodsreferenceshttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-client-user-agenthttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-endpoint-absolute-pathhttps://schemas.microsoft.com/ws/2012/01/insidecorporatenetworkhttps://schemas.microsoft.com/2012/01/requestcontext/claims/client-request-idhttps://schemas.microsoft.com/2012/01/requestcontext/claims/relyingpartytrustidhttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-client-iphttps://schemas.microsoft.com/2014/09/requestcontext/claims/useriphttps://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod