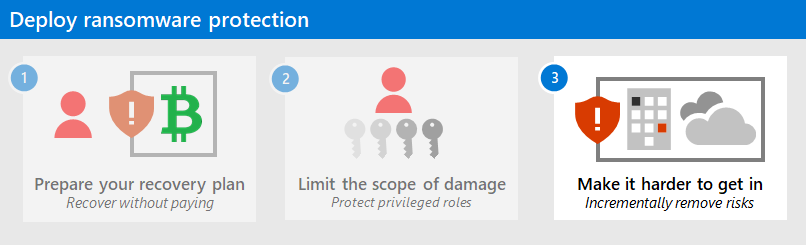

De impact van ransomware-aanvallen beperken

De volgende stap om de impact van ransomware-aanvallen te beperken, is het beschermen van bevoorrechte rollen - het soort taken waarbij mensen veel bevoorrechte informatie in een organisatie verwerken.

Deze fase van ransomwarepreventie is erop gericht om te voorkomen dat bedreigingsactoren veel toegang krijgen tot uw systemen.

Hoe meer toegang een cybercriminelen heeft tot uw organisatie en apparaten, hoe hoger de mogelijke schade aan uw gegevens en systemen.

Belangrijk

Lees de reeks ransomwarepreventie en maak uw organisatie lastig voor cyberaanvallen.

Een strategie voor geprivilegieerde toegang met ransomware maken

U moet een grondige en uitgebreide strategie toepassen om het risico op inbreuk op bevoegde toegang te verminderen.

Elk ander beveiligingsbeheer dat u toepast, kan eenvoudig worden ongeldig gemaakt door een bedreigingsacteur met bevoegde toegang in uw omgeving. Kwaadwillende actoren kunnen toegang krijgen met behulp van social engineering en zelfs gebruikmaken van AI om schadelijke code en URL's te genereren en weer te geven. Ransomware-bedreigingsactoren gebruiken bevoorrechte toegang als een snel pad om alle kritieke assets in de organisatie te beheren voor aanvallen en daaropvolgende afpersing.

Wie is verantwoordelijk in het programma of project

In deze tabel wordt een strategie voor bevoorrechte toegang beschreven om ransomware te voorkomen in termen van een sponsorship-/programmabeheer-/projectbeheerhiërarchie om resultaten te stimuleren.

| Lead | Implementor | Verantwoordelijkheid |

|---|---|---|

| CISO of CIO | Ondersteuning door uitvoerende sponsor | |

| Programmaleider | Resultaten en samenwerking tussen teams stimuleren | |

| IT- en beveiligingsarchitecten | Onderdelen prioriteren die zijn geïntegreerd in architecturen | |

| Identiteits- en sleutelbeheer | Identiteitswijzigingen implementeren | |

| Centraal IT-productiviteitsteam / eindgebruikersteam | Wijzigingen in apparaten en Office 365-tenant implementeren | |

| Beveiligingsbeleid en -standaarden | Standaarden en beleidsdocumenten bijwerken | |

| Beveiligingsnalevingsbeheer | Controleren om naleving te garanderen | |

| Team voor gebruikersonderwijs | Alle wachtwoordrichtlijnen bijwerken | |

Controlelijst voor de strategie voor bevoegde toegang voor ransomware

Bouw een meerdelige strategie met behulp van de richtlijnen https://aka.ms/SPA die deze controlelijst bevatten.

| Gereed | Opdracht | Beschrijving |

|---|---|---|

| End-to-end sessiebeveiliging afdwingen. | Valideert expliciet de vertrouwensrelatie van gebruikers en apparaten voordat toegang tot beheerinterfaces wordt toegestaan (met behulp van voorwaardelijke toegang van Microsoft Entra). | |

| Identiteitssystemen beveiligen en bewaken. | Voorkomt escalatieaanvallen voor bevoegdheden, waaronder mappen, identiteitsbeheer, beheerdersaccounts en groepen, en configuratie van toestemming verlenen. | |

| Laterale doorkruising beperken. | Zorgt ervoor dat het in gevaar brengen van één apparaat niet onmiddellijk leidt tot het beheer van veel of alle andere apparaten met behulp van wachtwoorden voor het lokale account, wachtwoorden voor serviceaccounts of andere geheimen. | |

| Snelle reactie op bedreigingen garanderen. | Beperkt de toegang en tijd van een kwaadwillende persoon in de omgeving. Zie Detectie en antwoord voor meer informatie. | |

Implementatieresultaten en tijdlijnen

Probeer deze resultaten in 30-90 dagen te bereiken:

100% van de beheerders is vereist voor het gebruik van beveiligde werkstations

100% lokale werkstation/serverwachtwoorden zijn willekeurig

100% escalatie van bevoegdheden wordt geïmplementeerd

Detectie en reactie van ransomware

Uw organisatie heeft responsieve detectie en herstel van veelvoorkomende aanvallen op eindpunten, e-mail en identiteiten nodig. Minuten zijn belangrijk.

U moet snel veelvoorkomende aanvalsinvoerpunten herstellen om de tijd van de bedreigingsacteur te beperken om lateraal door uw organisatie te gaan.

Wie is verantwoordelijk in het programma of project

In deze tabel wordt de verbetering van uw detectie- en reactiemogelijkheden tegen ransomware beschreven in termen van een sponsorship-/programmabeheer-/projectbeheerhiërarchie om resultaten te bepalen en te stimuleren.

| Lead | Implementor | Verantwoordelijkheid |

|---|---|---|

| CISO of CIO | Ondersteuning door uitvoerende sponsor | |

| Programmaleider van beveiligingsbewerkingen | Resultaten en samenwerking tussen teams stimuleren | |

| Centraal IT-infrastructuurteam | Client- en serveragents/-functies implementeren | |

| Beveiligingsbewerkingen | Nieuwe hulpprogramma's integreren in processen voor beveiligingsbewerkingen | |

| Centraal IT-productiviteitsteam / eindgebruikersteam | Functies inschakelen voor Defender voor Eindpunt, Defender voor Office 365, Defender for Identity en Defender voor Cloud-apps | |

| Centraal IT-identiteitsteam | Microsoft Entra-beveiliging en Defender for Identity implementeren | |

| Beveiligingsarchitecten | Adviseren over configuratie, standaarden en hulpprogramma's | |

| Beveiligingsbeleid en -standaarden | Standaarden en beleidsdocumenten bijwerken | |

| Beveiligingsnalevingsbeheer | Controleren om naleving te garanderen | |

Controlelijst voor detectie en reactie van ransomware

Pas deze aanbevolen procedures toe om uw detectie en reactie te verbeteren.

| Gereed | Opdracht | Beschrijving |

|---|---|---|

| Prioriteit geven aan algemene toegangspunten: - Gebruik geïntegreerde XDR-hulpprogramma's (Extended Detection and Response), zoals Microsoft Defender XDR , om waarschuwingen van hoge kwaliteit te bieden en wrijving en handmatige stappen tijdens het reageren te minimaliseren. - Controleren op brute-force pogingen zoals wachtwoordspray. |

Ransomware-operators (en andere) geven de voorkeur aan eindpunten, e-mail, identiteit en RDP als toegangspunten. | |

| Bewaken voor een kwaadwillende uitschakeling van beveiliging (dit maakt vaak deel uit van een aanvalsketen), zoals: - Het wissen van gebeurtenislogboeken, met name het beveiligingslogboek en de operationele PowerShell-logboeken. - Uitschakelen van beveiligingshulpprogramma's en besturingselementen. |

Bedreigingsactoren richten zich op beveiligingsdetectiefaciliteiten om hun aanval veiliger voort te zetten. | |

| Negeer basismalware niet. | Ransomware threat actors kopen regelmatig toegang tot doelorganisaties van donkere markten. | |

| Integreer externe experts in processen om expertise aan te vullen, zoals het Microsoft Detection and Response Team (DART). | Ervaring telt voor detectie en herstel. | |

| Gebruik Defender voor Eindpunt om betrokken apparaten snel te isoleren. | Windows 11- en 10-integratie maakt dit eenvoudig. | |

Volgende stap

Ga verder met fase 3 om het voor een bedreigingsacteur moeilijk te maken om in uw omgeving te komen door risico's incrementeel te verwijderen.

Aanvullende ransomware-bronnen

Belangrijke informatie van Microsoft:

- De groeiende bedreiging van ransomware, Microsoft On the Issues blogpost op 20 juli 2021

- Door mensen bediende ransomware

- Snel beschermen tegen ransomware en afpersing

- 2021 Microsoft Digital Defense-rapport (zie pagina's 10-19)

- Ransomware: Een overzichts- en doorlopend bedreigingsanalyserapport in de Microsoft Defender-portal

- De ransomwarebenadering en casestudy van het Detectie- en responsteam van Microsoft (DART)

Microsoft 365:

- Ransomware-beveiliging implementeren voor uw Microsoft 365-tenant

- Ransomware-tolerantie maximaliseren met Azure en Microsoft 365

- Herstellen van een ransomware-aanval

- Bescherming tegen malware en ransomware

- Uw Windows 10-pc beschermen tegen ransomware

- Ransomware verwerken in SharePoint Online

- Bedreigingsanalyserapporten voor ransomware in de Microsoft Defender-portal

Microsoft Defender XDR:

Microsoft Azure:

- Azure Defenses for Ransomware Attack

- Ransomware-tolerantie maximaliseren met Azure en Microsoft 365

- Back-up- en herstelplan ter bescherming tegen ransomware

- Beschermen tegen ransomware met Microsoft Azure Backup (video van 26 minuten)

- Herstellen van systeemidentiteitscompromittatie

- Geavanceerde detectie van aanvallen in meerdere fasen in Microsoft Sentinel

- FusionDetectie voor ransomware in Microsoft Sentinel

Microsoft Defender voor Cloud Apps:

Blogberichten van het Microsoft Security-team over richtlijnen voor ransomwarebeperking:

3 stappen om ransomware te voorkomen en te herstellen (september 2021)

Een gids voor het bestrijden van door mensen bediende ransomware: Deel 1 (september 2021)

Belangrijke stappen voor het onderzoeken van ransomware-incidenten door Microsoft's Detection and Response Team (DART).

Een gids voor het bestrijden van door mensen bediende ransomware: Deel 2 (september 2021)

Aanbevelingen en best practices.

-

Zie de sectie Ransomware .

Door mensen geëxploiteerde ransomware-aanvallen: Een voorkombare ramp (maart 2020)

Bevat analyse van aanvalsketenanalyses van daadwerkelijke aanvallen.

Ransomware-reactie: betalen of niet betalen? (December 2019)

Norsk Hydro reageert op ransomware-aanval met transparantie (december 2019)