Wat is ransomware?

In de praktijk blokkeert een ransomware-aanval de toegang tot uw gegevens totdat er een losgeld wordt betaald.

Ransomware is zelfs een soort malware of phishing-cyberbeveiligingsaanval die bestanden en mappen op een computer, server of apparaat vernietigt of versleutelt.

Zodra apparaten of bestanden zijn vergrendeld of versleuteld, kunnen cybercriminelen geld afpersen van de eigenaar van het bedrijf of apparaat in ruil voor een sleutel om de versleutelde gegevens te ontgrendelen. Maar zelfs wanneer ze betaald worden, geven cybercriminelen de sleutel mogelijk nooit aan de eigenaar van het bedrijf of apparaat en stoppen ze permanent toegang.

Microsoft Security Copilot maakt gebruik van AI om ransomwareaanvallen te beperken. Ga naar onze bibliotheek met Ransomware-oplossingen voor meer Microsoft-oplossingen voor ransomware.

Hoe werken ransomware-aanvallen?

Ransomware kan worden geautomatiseerd of kan uitgevoerd worden door mensen met behulp van een toetsenbord - een door mensen beheerde aanval, zoals te zien in recente aanvallen met behulp van LockBit ransomware.

Door mensen beheerde ransomware-aanvallen hebben betrekking op de volgende fasen:

Eerste inbreuk : de bedreigingsacteur krijgt eerst toegang tot een systeem of omgeving na een periode van reconnaissance om zwakke punten in de verdediging te identificeren.

Persistentie- en verdedigingsontduiking : de bedreigingsacteur brengt een voet in het systeem of de omgeving tot stand met behulp van een achterdeur of een ander mechanisme dat verborgen is om detectie door incidentresponsteams te voorkomen.

Laterale verplaatsing : de bedreigingsacteur gebruikt het eerste toegangspunt om te migreren naar andere systemen die zijn verbonden met het gecompromitteerde apparaat of de netwerkomgeving.

Referentietoegang: de dreigingsactor gebruikt een valse aanmeldingspagina om gebruikers- of systeeminloggegevens te verzamelen.

Gegevensdiefstal : de bedreigingsacteur steelt financiële of andere gegevens van gecompromitteerde gebruikers of systemen.

Impact : de getroffen gebruiker of organisatie kan materiële of reputatieschade ondervinden.

Veelvoorkomende malware die wordt gebruikt in ransomwarecampagnes

Qakbot : maakt gebruik van phishing om schadelijke koppelingen, schadelijke bijlagen te verspreiden en schadelijke nettoladingen zoals Cobalt Strike Beacon te verwijderen

Ryuk : gegevens-versleuteler die doorgaans gericht is op Windows

Trickbot – Heeft zich gericht op Microsoft-toepassingen zoals Excel en Word. Trickbot werd meestal bezorgd via e-mailcampagnes die huidige gebeurtenissen of financiële lures gebruikten om gebruikers te verleiden om schadelijke bestandsbijlagen te openen of klik op koppelingen naar websites die de schadelijke bestanden hosten. Sinds 2022 lijkt de beperking van campagnes van Microsoft met behulp van deze malware de bruikbaarheid ervan te hebben verstoord.

Gangbare bedreigingsactoren die zijn gekoppeld aan ransomwarecampagnes

- LockBit – Financieel gemotiveerde ransomware-as-a-service (RaaS) campagne en meest productieve ransomware bedreiging actoren in de periode 2023-24.

- Black Basta – krijgt toegang via spear-phishing-e-mails en gebruikt PowerShell om een versleutelingspayload te starten

- Storm-1674 (DarkGate en ZLoader) - Storm-1674 is een toegangsbroker die bekend staat voor het distribueren van DarkGate, SectopRAT en Zloader en het overdragen van toegang tot bedreigingsactoren zoals Storm-0506 en Sangria Tempest.

Ondertussen is Storm-1811 een bedreigingsacteur die bekend staat om social engineering-aanvallen die leiden tot de implementatie van BlackBasta met behulp van Qakbot en andere malware. Eind oktober tot begin november werd Storm-1811 waargenomen terwijl het doel-e-mailadressen met spam (e-mailbomaanval) overspoelde, voordat het zich voordeed als helpdeskmedewerkers die hulp boden met het spamprobleem. In deze nieuwe campagne werd Storm-1811 waargenomen bij het implementeren van een nieuwe malwarelader genaamd ReedBed.

Microsoft Defender-gegevens laten zien dat de meest wijdverspreide ransomwarevarianten in het laatste kwartaal van 2024 Akira, FOG, Qilin, Lynx en bovengenoemde RansomHub en BlackBasta waren. Deze periode zag ook de nieuwe ransomware varianten SafePay en Hellcat. In maart 2025 is de Qilin-ransomware weer opgedoken via de dreigingsactor Moonstone Sleet.

Hoe Microsoft kan helpen bij een lopende ransomware-aanval

Microsoft Incident Response kan Microsoft Defender for Identity, een cloudbeveiligingsoplossing waarmee bedreigingen met betrekking tot identiteiten kunnen worden gedetecteerd en gereageerd, gebruiken en implementeren. Door identiteitsbewaking vroeg in incidentrespons te brengen, wordt het beveiligingsteam van de betrokken organisatie ondersteund om weer controle te krijgen. Microsoft Incident Response maakt gebruik van Defender for Identity om het incidentbereik en de betrokken accounts te identificeren, kritieke infrastructuur te beveiligen en de bedreigingsacteur te verwijderen. Het responsteam zet vervolgens Microsoft Defender for Endpoint in om de bewegingen van de dreigingsactor te traceren en hun pogingen om gecompromitteerde accounts te gebruiken om opnieuw toegang tot de omgeving te krijgen, te verstoren. Na het bevatten van het incident en de volledige beheercontrole over de omgeving, werkt Microsoft Incident Response samen met de klant om toekomstige cyberaanvallen te voorkomen.

Geautomatiseerde ransomware-aanvallen

Standaard ransomware-aanvallen worden vaak geautomatiseerd. Deze cyberaanvallen kunnen zich verspreiden als een virus, apparaten infecteren via methoden zoals e-mailphishing en malwarelevering en vereisen malwareherstel.

Daarom kunt u uw e-mailsysteem beschermen met behulp van Microsoft Defender voor Office 365 die bescherming biedt tegen malware en phishingbezorging. Microsoft Defender voor Eindpunt werkt samen met Defender voor Office 365 om verdachte activiteiten op uw apparaten automatisch te detecteren en te blokkeren, terwijl Microsoft Defender XDR malware en phishing-pogingen vroeg detecteert.

Door mensen beheerde ransomware-aanvallen

Door mensen beheerde ransomware is het resultaat van een actieve aanval door cybercriminelen die de on-premises of cloud-IT-infrastructuur van een organisatie infiltreren, hun bevoegdheden verhogen en ransomware implementeren op kritieke gegevens.

Deze 'hands-on-keyboard'-aanvallen richten zich meestal op organisaties in plaats van op één apparaat.

Door mensen beheerd betekent ook dat er een menselijke bedreigingsacteur is die inzicht heeft in veelvoorkomende systeem- en beveiligingsfouten. Ze streven ernaar om de organisatie te infiltreren, het netwerk te doorlopen en zich aan te passen aan de omgeving en de zwakke plekken ervan.

Kenmerken van deze door mensen beheerde ransomware-aanvallen omvatten meestal referentiediefstal en laterale beweging met een verhoging van de bevoegdheden in gestolen accounts.

Activiteiten kunnen plaatsvinden tijdens onderhoudsvensters en omvatten beveiligingsconfiguratieproblemen die door cybercriminelen zijn ontdekt. Het doel is de uitrol van een ransomware-payload op de middelen met een hoge bedrijfsimpact die de bedreigingsactoren kiezen.

Belangrijk

Deze aanvallen kunnen onherstelbaar zijn voor bedrijfsactiviteiten en zijn moeilijk op te schonen, waardoor volledige verwijdering van kwaadwillende personen nodig is om te beschermen tegen toekomstige aanvallen. In tegenstelling tot commodity ransomware die meestal alleen malware-herstel vereist, zal door mensen geëxploiteerde ransomware uw zakelijke activiteiten na de eerste ontmoeting blijven bedreigen.

De impact en waarschijnlijkheid dat door mensen beheerde ransomware-aanvallen zullen doorgaan

Ransomwarebeveiliging voor uw organisatie

Voorkom eerst de levering van phishing en malware met Microsoft Defender voor Office 365 om te beschermen tegen malware en phishing, Microsoft Defender voor Eindpunt om automatisch verdachte activiteiten op uw apparaten te detecteren en te blokkeren, en Microsoft Defender XDR om malware en phishing-pogingen vroeg te detecteren.

Voor een uitgebreide weergave van ransomware en afpersing en hoe u uw organisatie kunt beveiligen, gebruikt u de informatie in de PowerPoint-presentatie van het Projectplan voor het beperken van door mensen beheerde ransomware.

Volg de aanpak van microsoft Incident Response voor het voorkomen en beperken van ransomware.

Evalueer de situatie door de verdachte activiteit te analyseren die uw team heeft gewaarschuwd voor de aanval.

Hoe laat/datum hebt u het incident voor het eerst geleerd? Welke logboeken zijn beschikbaar en is er een indicatie dat de actor momenteel toegang heeft tot systemen?

Identificeer de betrokken LOB-toepassingen (Line-Of-Business) en haal eventuele betrokken systemen weer online. Is voor de betrokken toepassing een identiteit vereist die mogelijk is aangetast?

Zijn back-ups van de toepassing, configuratie en gegevens beschikbaar en worden ze regelmatig gecontroleerd met behulp van een hersteloefening?

Bepaal het CR-proces (Compromise Recovery) om de bedreigingsacteur uit de omgeving te verwijderen.

Hier volgt een samenvatting van de richtlijnen voor het projectplan voor het beperken van door mensen beheerde ransomware van Microsoft:

- De inzetten van ransomware en op afpersing gebaseerde aanvallen zijn hoog.

- De aanvallen hebben echter zwakke punten die de kans op aanvallen kunnen verminderen.

- Er zijn drie stappen voor het configureren van uw infrastructuur om zwakke plekken in aanvallen te misbruiken.

Voor de drie stappen om zwakke plekken in aanvallen te misbruiken, raadpleegt u de oplossing Uw organisatie beschermen tegen ransomware en afpersing om uw IT-infrastructuur snel te configureren voor de beste beveiliging:

- Bereid uw organisatie voor om te herstellen van een aanval zonder het losgeld te hoeven betalen.

- Beperk het bereik van schade aan een ransomware-aanval door bevoorrechte rollen te beschermen.

- Maak het moeilijker voor een bedreigingsacteur om toegang te krijgen tot uw omgeving door risico's incrementeel te verwijderen.

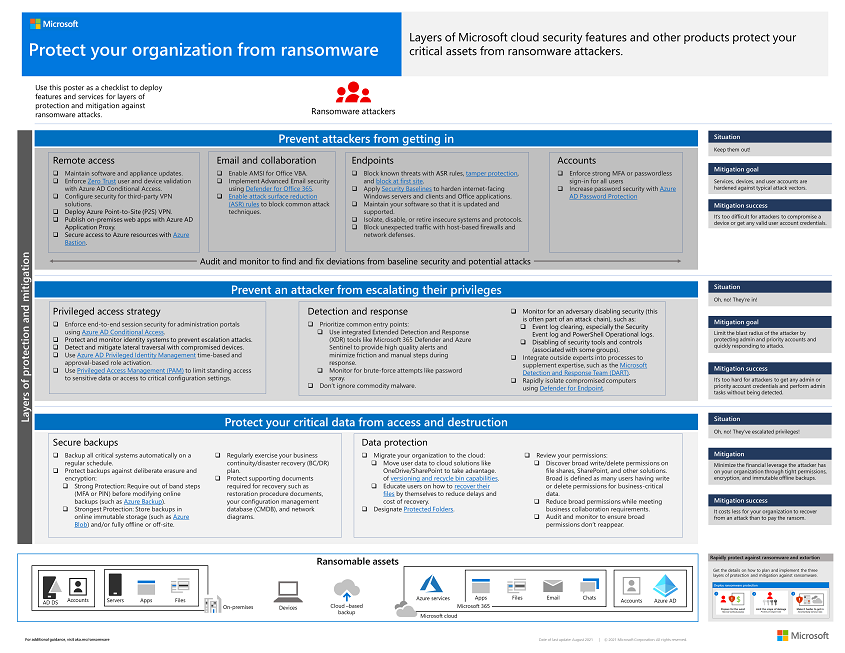

Download de poster Bescherm uw organisatie tegen ransomware voor een overzicht van de drie fasen als beveiligingslagen tegen ransomware-aanvallen.

Aanvullende bronnen voor ransomwarepreventie

Belangrijke informatie van Microsoft:

De nieuwste ransomware trends van Microsoft, Microsoft nieuwste ransomware blog

2024 Microsoft Digital Defense Report Microsoft 365:

Ransomware-beveiliging implementeren voor uw Microsoft 365-tenant

Microsoft Defender XDR:

Microsoft Defender voor Cloud Apps:

Microsoft Azure:

Microsoft Copilot for Security:

Belangrijke strategieën voor het beperken van ransomware volgens ChatGPT zelf omvatten:

Trainingsgegevensbeheer

Veiligheidslagen en filters

Empirisch testen en rode koppeling

Continue monitoring

Uitlijnings- en veiligheidsonderzoek

Communityverslaggeving en feedback

Partnerschappen en beleid

Raadpleeg de officiële documentatie van OpenAI over hun benadering van AI-veiligheid en misbruikbeperking voor meer gedetailleerde informatie.

Bronnen voor het beperken van ransomware van Microsoft Security:

Zie de meest recente lijst met ransomware-artikelen in de Microsoft Security Blog.