Uw organisatie snel beschermen tegen ransomware-aanvallen

Ransomware is een cyberaanvaltype dat cybercriminelen gebruiken om grote en kleine organisaties te afpersen.

Het begrijpen van hoe u zich kunt beschermen tegen ransomware-aanvallen en schade kunt minimaliseren is een belangrijk onderdeel van het beschermen van uw bedrijf. Dit artikel bevat praktische richtlijnen voor het snel configureren van ransomware-beveiliging.

De richtlijnen zijn ingedeeld in stappen, te beginnen met de meest urgente acties die moeten worden ondernomen.

Sla deze pagina op als bladwijzer om te beginnen met de stappen.

Belangrijk

Lees de reeks ransomwarepreventie en maak uw organisatie lastig om cyberaanvallen uit te voeren.

Notitie

Wat is ransomware? Zie de ransomware-definitie hier.

Belangrijke informatie over dit artikel

Notitie

De volgorde van deze stappen is ontworpen om ervoor te zorgen dat u het risico zo snel mogelijkvermindert en is gebaseerd op een aanname van grote urgentie die de normale beveiligings- en IT-prioriteiten overschrijft om verwoestende aanvallen te voorkomen of te beperken.

Het is belangrijk om te weten deze ransomware-preventierichtlijnen zijn gestructureerd als stappen die u moet volgen in de weergegeven volgorde. U kunt deze richtlijnen het beste aanpassen aan uw situatie:

Houd vast aan de aanbevolen prioriteiten

Gebruik de stappen als beginplan voor wat u eerst, volgende en later moet doen, zodat u eerst de meest impactvolle elementen krijgt. Deze aanbevelingen krijgen prioriteit met behulp van het Zero Trust- principe van ervan uitgaande dat er sprake is van een schending. Dit zorgt ervoor dat u zich richt op het minimaliseren van bedrijfsrisico's door ervan uit te gaan dat de aanvallers via een of meer methoden toegang kunnen krijgen tot uw omgeving.

Proactief en flexibel zijn (maar belangrijke takenniet overslaan)

Scan de controlelijsten voor de implementatie voor alle secties van alle drie de stappen om te zien of er gebieden en taken zijn die u snel kunt voltooien eerder. Met andere woorden, dingen die u sneller kunt doen omdat u al toegang hebt tot een cloudservice die niet is gebruikt, maar die snel en eenvoudig kan worden geconfigureerd. Wanneer u het hele plan bekijkt, wees voorzichtig dat deze latere gebieden en taken de voltooiing niet vertragen van kritiek belangrijke gebieden zoals back-ups en bevoegde toegang!

Voer enkele items parallel uit

Alles tegelijk proberen te doen kan overweldigend zijn, maar sommige items kunnen natuurlijk parallel worden uitgevoerd. Personeel in verschillende teams kan tegelijkertijd aan taken werken (bijvoorbeeld back-upteam, eindpuntteam, identiteitsteam), terwijl ze ook actief zorgen voor het voltooien van de stappen in volgorde van prioriteit.

De items in de controlelijsten voor implementatie bevinden zich in de aanbevolen volgorde van prioriteitstelling, niet in een technische afhankelijkheidsvolgorde.

Gebruik de controlelijsten om uw bestaande configuratie te bevestigen en zo nodig te wijzigen en op een manier die in uw organisatie werkt. In het belangrijkste back-upelement maakt u bijvoorbeeld een back-up van sommige systemen, maar ze zijn mogelijk niet offline of onveranderbaar, test u mogelijk niet de volledige herstelprocedures voor ondernemingen of hebt u mogelijk geen back-ups van kritieke bedrijfssystemen of kritieke IT-systemen zoals AD DS-domeincontrollers (Active Directory Domain Services).

Notitie

Zie de 3 stappen om ransomware (september 2021) te voorkomen en ervan te herstellen in de Microsoft-beveiligingsblogpost voor een aanvullende samenvatting van dit proces.

Uw systeem instellen om ransomware op dit moment te voorkomen

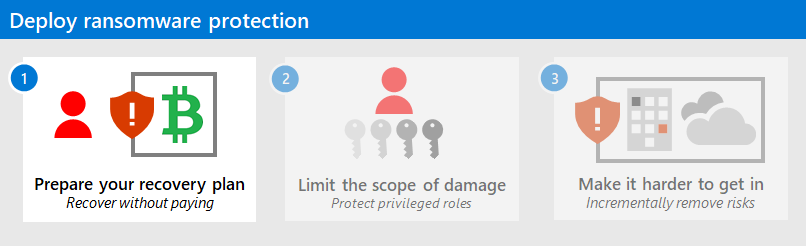

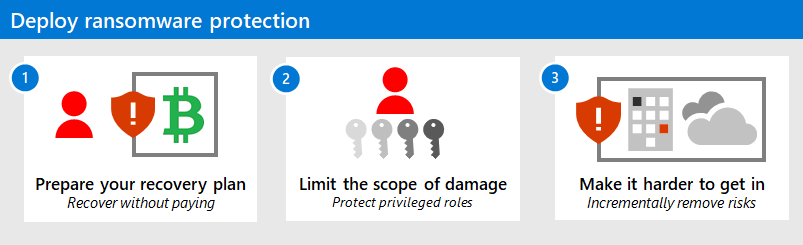

De stappen zijn:

Stap 1. Uw ransomware-herstelplan voorbereiden

Deze stap is ontworpen om de financiële stimulans van ransomware-aanvallers te te minimaliseren door het te maken:

- Veel moeilijker om systemen te openen en te verstoren of belangrijke organisatiegegevens te versleutelen of te beschadigen.

- Eenvoudiger voor uw organisatie om te herstellen van een aanval zonder het losgeld te betalen.

Notitie

Hoewel het herstellen van veel of alle bedrijfssystemen een moeilijke poging is, is het alternatief voor het betalen van een aanvaller voor een herstelsleutel die ze mogelijk niet leveren en het gebruik van hulpprogramma's die zijn geschreven door de aanvallers om systemen en gegevens te herstellen.

Stap 2. Beperk het bereik van ransomwareschade

Maak de aanvallers veel moeilijker om toegang te krijgen tot meerdere bedrijfskritieke systemen via bevoorrechte toegangsrollen. Door het beperken van de mogelijkheid van de aanvaller om bevoorrechte toegang te krijgen, is het veel moeilijker om winst te maken van een aanval op uw organisatie, waardoor het waarschijnlijker is dat ze ergens anders weggaan.

Stap 3. Maak het moeilijk voor cybercriminelen om binnen te komen

Deze laatste set taken is belangrijk om frictie bij toegang te verhogen, maar zal enige tijd duren om te voltooien als onderdeel van een groter beveiligingsproces. Het doel van deze stap is om het werk van de aanvallers veel moeilijker te maken wanneer ze proberen toegang te krijgen tot uw on-premises of cloudinfrastructuren op de verschillende toegangspunten. Er zijn veel taken, dus het is belangrijk om hier prioriteit te geven aan uw werk op basis van hoe snel u dit met uw huidige resources kunt doen.

Hoewel veel van deze bekend en gemakkelijk te bereiken zijn, is het van cruciaal belang dat uw werk aan stap 3 uw voortgang van stap 1 en 2niet vertragen.

Ransomwarebeveiliging in één oogopslag

U kunt ook een overzicht zien van de stappen en hun controlelijsten voor implementatie als niveaus van bescherming tegen ransomware-aanvallers, beschermen met de poster 'Uw organisatie beschermen tegen ransomware'.

Prioriteit geven aan ransomwarebeperking op macroniveau. Configureer de omgeving van uw organisatie om te beschermen tegen ransomware.

Volgende stap

Begin met stap 1 om uw organisatie voor te bereiden om te herstellen van een aanval zonder dat u het losgeld hoeft te betalen.

Aanvullende ransomware-bronnen

Belangrijke informatie van Microsoft:

- De groeiende bedreiging van ransomware, Microsoft On the Issues blogpost op 20 juli 2021

- door mensen bediende ransomware-

- Microsoft Digital Defense Report 2021 (zie pagina 10-19)

- Ransomware: Een wijdverspreide en doorlopende bedreiging bedreigingsanalyse rapport in de Microsoft Defender-portal

- Microsoft Incident Response-team (voorheen DART/CRSP) ransomware benadering en casestudy

Microsoft 365:

- Ransomware-beveiliging implementeren voor uw Microsoft 365-tenant

- Ransomware-tolerantie maximaliseren met Azure en Microsoft 365

- Herstellen van een ransomware-aanval

- bescherming tegen malware en ransomware

- uw Windows 10-pc beschermen tegen ransomware

- Ransomware afhandelen in SharePoint Online

- Bedreigingsanalyserapporten voor ransomware- in de Microsoft Defender-portal

Microsoft Defender XDR:

Microsoft Azure:

- Azure-verdedigingen tegen ransomware-aanvallen

- Ransomware-tolerantie maximaliseren met Azure en Microsoft 365

- back-up- en herstelplan ter bescherming tegen ransomware

- Help beschermen tegen ransomware met Microsoft Azure Backup (video van 26 minuten)

- Herstellen van de compromittering van de systemische identiteit

- Geavanceerde detectie van aanvallen met meerdere fasen in Microsoft Sentinel

- Fusiedetectie voor ransomware in Microsoft Sentinel

Microsoft Defender voor Cloud Apps:

Blogberichten van het Microsoft Security-team:

3 stappen om ransomware (september 2021) te voorkomen en te herstellen

Een handleiding voor het bestrijden van door mensen beheerde ransomware: Deel 1 (september 2021)

Belangrijke stappen over hoe Microsoft Incident Response ransomware-incidenten onderzoekt.

Een gids voor het bestrijden van door mensen beheerde ransomware: Deel 2 (september 2021)

Aanbevelingen en best practices.

-

Zie de sectie Ransomware.

door mensen uitgevoerde ransomware-aanvallen: een voorkombare ramp (maart 2020)

Bevat analyses van aanvalsketens van daadwerkelijke aanvallen.

Ransomware-reactie: betalen of niet betalen? (December 2019)

Norsk Hydro reageert op ransomware-aanvallen met transparantie (december 2019)