Microsoft Entra Connect Sync-groep writeback V2 migreren naar Microsoft Entra Cloud Sync

Belangrijk

De openbare preview van Group Writeback v2 in Microsoft Entra Connect Sync is na 30 juni 2024 niet meer beschikbaar. Deze functie wordt op deze datum stopgezet en u wordt niet meer ondersteund in Connect Sync voor het inrichten van cloudbeveiligingsgroepen naar Active Directory. De functie blijft actief na de beëindigingsdatum; het zal echter na deze datum geen ondersteuning meer ontvangen en kan op elk moment zonder kennisgeving ophouden met functioneren.

We bieden vergelijkbare functionaliteit in Microsoft Entra Cloud Sync genaamd Group Provision naar Active Directory die u kunt gebruiken in plaats van Group Writeback v2 voor het inrichten van cloudbeveiligingsgroepen voor Active Directory. We werken aan het verbeteren van deze functionaliteit in Cloud Sync, samen met andere nieuwe functies die we ontwikkelen in Cloud Sync.

Klanten die deze preview-functie in Connect Sync gebruiken, moeten hun configuratie omschakelen van Connect Sync naar Cloud Sync. U kunt ervoor kiezen om al uw hybride synchronisatie naar Cloud Sync te verplaatsen (als deze ondersteuning biedt voor uw behoeften). U kunt Cloud Sync ook naast elkaar uitvoeren en alleen inrichting van cloudbeveiligingsgroepen naar Active Directory verplaatsen naar Cloud Sync.

Voor klanten die Microsoft 365-groepen inrichten voor Active Directory, kunt u Group Writeback v1 blijven gebruiken voor deze mogelijkheid.

U kunt het exclusief overschakelen naar Cloud Sync evalueren met behulp van de gebruikerssynchronisatiewizard.

In het volgende document wordt beschreven hoe u groep-terugschrijven migreert met behulp van Microsoft Entra Connect Sync (voorheen Azure AD Connect) naar Microsoft Entra Cloud Sync. Dit scenario is alleen bedoeld voor klanten die momenteel Microsoft Entra Connect groep-terugschrijven v2 gebruiken. Het proces dat in dit document wordt beschreven, heeft alleen betrekking op beveiligingsgroepen die in de cloud zijn gemaakt en die met een universeel bereik worden teruggeschreven.

Belangrijk

Dit scenario is alleen bedoeld voor klanten die momenteel Microsoft Entra Connect groep terugschrijven v2 gebruiken.

Dit scenario wordt ook alleen ondersteund voor:

- De cloud heeft beveiligingsgroepen aangemaakt.

- groepen die zijn teruggeschreven naar AD met een bereik van universeel.

Groepen met e-mail en distributielijsten (DLs) die naar AD zijn teruggeschreven, blijven werken met terugschrijven van Microsoft Entra Connect-groepen, maar zullen zich gedragen volgens het terugschrijfgedrag van V1. In dit scenario worden alle M365-groepen na het uitschakelen van terugschrijven V2 naar AD teruggeschreven, onafhankelijk van de instelling "Terugschrijven ingeschakeld" in het Entra-beheercentrum. Zie de veelgestelde vragen over inrichting voor Active Directory met Microsoft Entra Cloud Sync voor meer informatie.

Vereisten

De volgende vereisten zijn vereist om dit scenario te implementeren.

- Microsoft Entra-account met ten minste de rol Hybride identiteitsbeheerder .

- Een on-premises AD-account met ten minste domeinbeheerdersmachtigingen: vereist voor toegang tot het kenmerk adminDescription en kopieer het naar het kenmerk msDS-ExternalDirectoryObjectId

- On-premises Active Directory-domein Services-omgeving met windows Server 2016-besturingssysteem of hoger.

- Vereist voor AD-schema-kenmerk - msDS-ExternalDirectoryObjectId

- Voorzieningsagent met buildversie 1.1.1367.0 of hoger.

- De inrichtingsagent moet kunnen communiceren met de domeincontrollers op poorten TCP/389 (LDAP) en TCP/3268 (Global Catalog).

- Vereist voor het opzoeken van globale catalogus om ongeldige lidmaatschapsverwijzingen te filteren

Naamconventie voor groepen die zijn teruggeschreven

Microsoft Entra Connect Sync gebruikt standaard de volgende indeling bij het benoemen van groepen die worden teruggeschreven.

Standaardindeling: CN=Group_<guid>,OU=<container>,DC=<domeinonderdeel>,DC=<domeinonderdeel>

Voorbeeld: CN=Group_3a5c3221-c465-48c0-95b8-e9305786a271,OU=WritebackContainer,DC=contoso,DC=com

Microsoft Entra Connect Sync heeft een optie toegevoegd om de groepsnaam terug te schrijven met behulp van de weergavenaam van de cloud, zodat u gemakkelijker groepen kunt vinden die worden teruggeschreven van Microsoft Entra ID naar Active Directory. Dit wordt gedaan door het Distinguished Name (DN) van de Writeback-groep te selecteren met de weergavenaam van de cloud tijdens de eerste installatie van versie 2 van het terugschrijven van groepen. Als deze functie is ingeschakeld, gebruikt Microsoft Entra Connect de volgende nieuwe indeling in plaats van de standaardindeling:

Nieuwe indeling: CN=<display name>_<laatste 12 cijfers van het object-ID>,OU=<container>,DC=<domeincomponent>,DC=<domeincomponent>

Voorbeeld: CN=Sales_e9305786a271,OU=WritebackContainer,DC=contoso,DC=com

Belangrijk

Microsoft Entra cloud synchronisatie maakt standaard gebruik van de nieuwe indeling, zelfs als de functie Writeback Group Distinguished Name met cloud Display Name niet is ingeschakeld in Microsoft Entra Connect Sync. Als u de standaardnaamgeving voor Microsoft Entra Connect Sync gebruikt en vervolgens de groep migreert zodat deze wordt beheerd door Microsoft Entra cloud synchronisatie, wordt de naam van de groep gewijzigd in de nieuwe indeling. Gebruik de volgende sectie om Microsoft Entra-cloudsynchronisatie toe te staan om de standaardindeling van Microsoft Entra Connect te gebruiken.

De standaardindeling gebruiken

Als u wilt dat cloudsynchronisatie dezelfde standaardindeling gebruikt als Microsoft Entra Connect Sync, moet u de kenmerkstroomexpressie voor het CN-kenmerk wijzigen. De twee mogelijke toewijzingen zijn:

| Uitdrukking | Syntaxis | Beschrijving |

|---|---|---|

| Standaardexpressie voor cloudsynchronisatie met behulp van DisplayName | Append(Append(Left(Trim([displayName]), 51), "_"), Mid([objectId], 25, 12)) | De standaardexpressie die wordt gebruikt door Microsoft Entra-cloudsynchronisatie (de nieuwe indeling) |

| Nieuwe expressie in de cloud synchroniseren zonder DisplayName te gebruiken | Append("Group_", [objectId]) | De nieuwe expressie voor het gebruik van de standaardindeling van Microsoft Entra Connect Sync. |

Zie Een kenmerktoewijzing toevoegen - Microsoft Entra-id aan Active Directory voor meer informatie

Stap 1: AdminDescription kopiëren naar msDS-ExternalDirectoryObjectID

Als u verwijzingen naar groepslidmaatschappen wilt valideren, moet Microsoft Entra Cloud Sync een query uitvoeren op het kenmerk Active Directory Global Catalog voor msDS-ExternalDirectoryObjectID. Dit is een geïndexeerd kenmerk dat wordt gerepliceerd in alle globale catalogi binnen het Active Directory-forest.

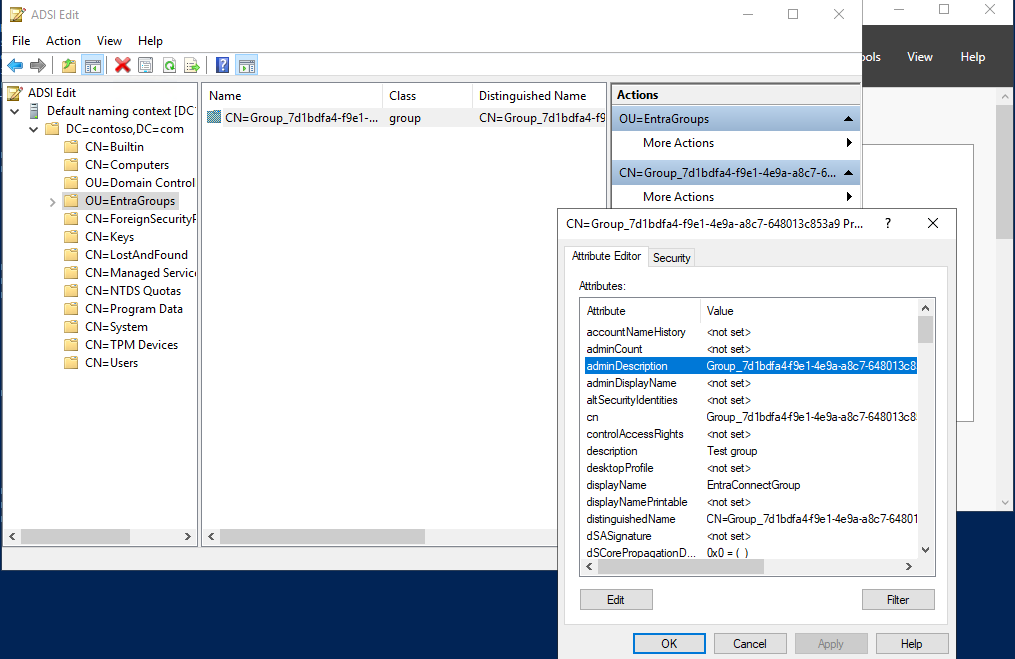

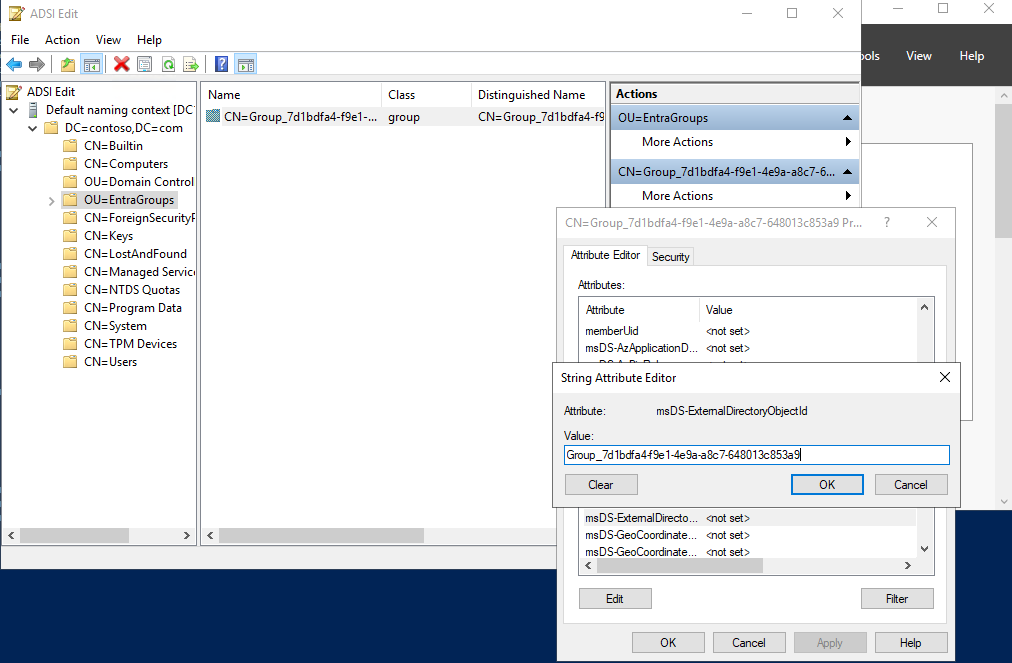

Open ADSI Edit in uw on-premises omgeving.

Kopieer de waarde die zich bevindt in het kenmerk adminDescription van de groep

Plak in het kenmerk msDS-ExternalDirectoryObjectID

Het volgende PowerShell-script kan worden gebruikt om deze stap te automatiseren. Met dit script worden alle groepen in de OU=Groepen,DC=Contoso,DC=com-container genomen en wordt de waarde van het adminDescription-kenmerk gekopieerd naar het kenmerk msDS-ExternalDirectoryObjectID. Voordat u dit script gebruikt, moet u de variabele $gwbOU bijwerken met de DistinguishedName van de doel-organisatie-eenheid (OE) van uw groep terugschrijven.

# Provide the DistinguishedName of your Group Writeback target OU

$gwbOU = 'OU=Groups,DC=Contoso,DC=com'

# Get all groups written back to Active Directory

$properties = @('displayName', 'Samaccountname', 'adminDescription', 'msDS-ExternalDirectoryObjectID')

$groups = Get-ADGroup -Filter * -SearchBase $gwbOU -Properties $properties |

Where-Object {$_.adminDescription -ne $null} |

Select-Object $properties

# Set msDS-ExternalDirectoryObjectID for all groups written back to Active Directory

foreach ($group in $groups) {

Set-ADGroup -Identity $group.Samaccountname -Add @{('msDS-ExternalDirectoryObjectID') = $group.adminDescription}

}

Het volgende PowerShell-script kan worden gebruikt om de resultaten van het bovenstaande script te controleren of alle groepen de waarde adminDescription hebben die gelijk is aan de msDS-ExternalDirectoryObjectID-waarde.

# Provide the DistinguishedName of your Group Writeback target OU

$gwbOU = 'OU=Groups,DC=Contoso,DC=com'

# Get all groups written back to Active Directory

$properties = @('displayName', 'Samaccountname', 'adminDescription', 'msDS-ExternalDirectoryObjectID')

$groups = Get-ADGroup -Filter * -SearchBase $gwbOU -Properties $properties |

Where-Object {$_.adminDescription -ne $null} |

Select-Object $properties

$groups | select displayName, adminDescription, 'msDS-ExternalDirectoryObjectID', @{Name='Equal';Expression={$_.adminDescription -eq $_.'msDS-ExternalDirectoryObjectID'}}

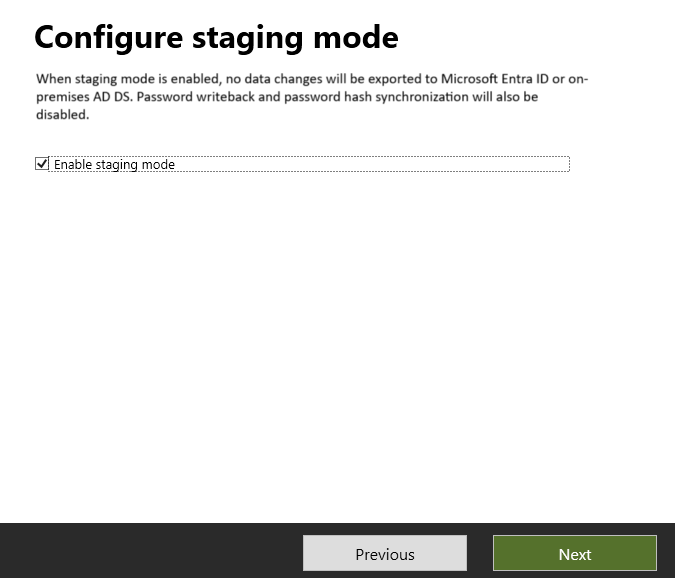

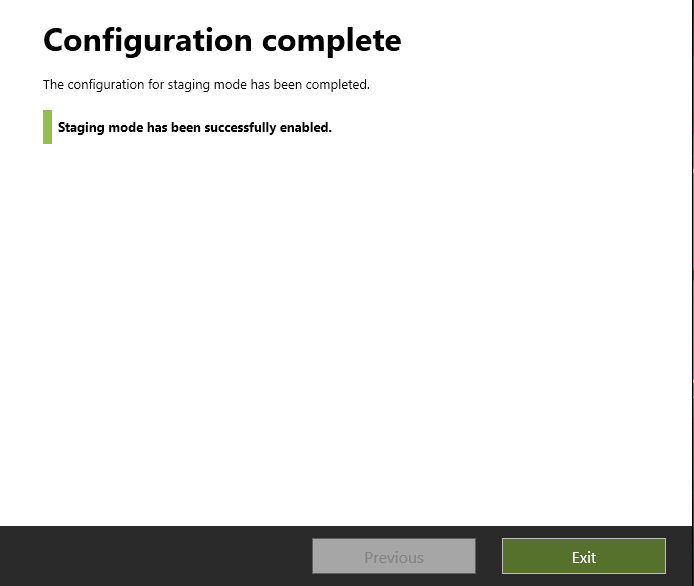

Stap 2: plaats de Microsoft Entra Connect Sync-server in de faseringsmodus en schakel de synchronisatieplanner uit

De wizard Microsoft Entra Connect Sync starten

Klik op Configureren

Selecteer Configureer faseringsmodus en klik op Volgende

Microsoft Entra-referenties invoeren

Vink het vakje Faseringsmodus inschakelen aan en klik op Volgende

Klik op Configureren

Klik op Afsluiten

Open op uw Microsoft Entra Connect-server een PowerShell-prompt als beheerder.

Schakel de synchronisatieplanner uit:

Set-ADSyncScheduler -SyncCycleEnabled $false

Stap 3: een aangepaste binnenkomende groepsregel maken

In de Microsoft Entra Connect-synchronisatieregels-editor moet u een regel voor binnenkomende synchronisatie maken waarmee groepen met NULL worden gefilterd voor het e-mailkenmerk. De regel voor binnenkomende synchronisatie is een joinregel met een doelkenmerk van cloudNoFlow. Deze regel vertelt Microsoft Entra Connect dat kenmerken voor deze groepen niet worden gesynchroniseerd. Als u deze synchronisatieregel wilt maken, kunt u ervoor kiezen om de gebruikersinterface te gebruiken of te maken via PowerShell met het opgegeven script.

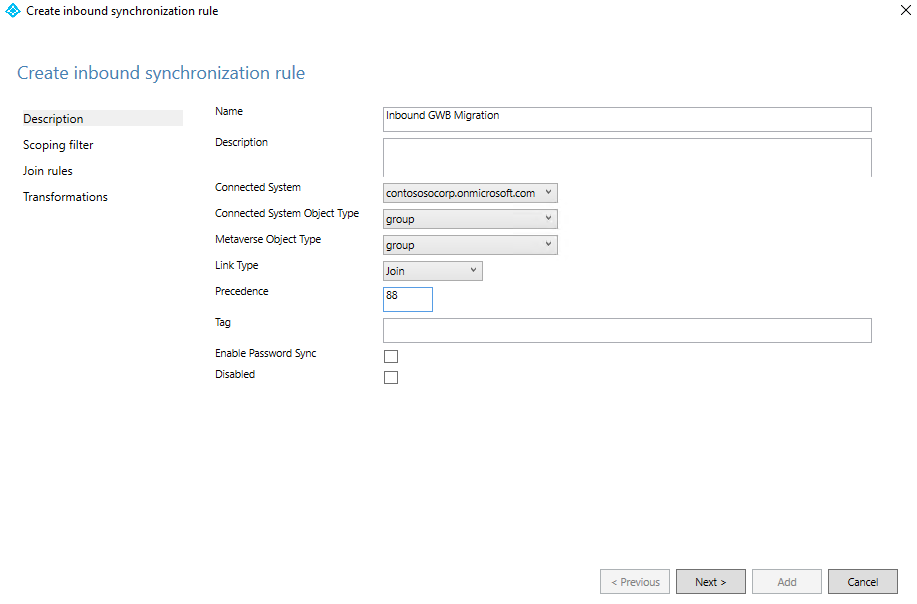

Een regel voor inkomend verkeer voor een aangepaste groep maken in de gebruikersinterface

Start de Editor voor synchronisatieregels in het menu Start.

Selecteer Inkomend in de vervolgkeuzelijst voor Richting en selecteer Voeg nieuwe regel toe.

Voer op de pagina Beschrijving het volgende in en selecteer Volgende:

Naam: Geef de regel een betekenisvolle naam

Beschrijving: Een zinvolle beschrijving toevoegen

Verbonden systeem: kies de Microsoft Entra-connector waarvoor u de aangepaste synchronisatieregel schrijft

Verbonden systeemobjecttypen: groep

Objecttype metaverse: groep

Koppelingstype: Deelnemen

Prioriteit: Geef een waarde op die uniek is in het systeem. Lager dan 100 wordt aanbevolen, zodat deze voorrang heeft op de standaardregels.

Tag: Leeg laten

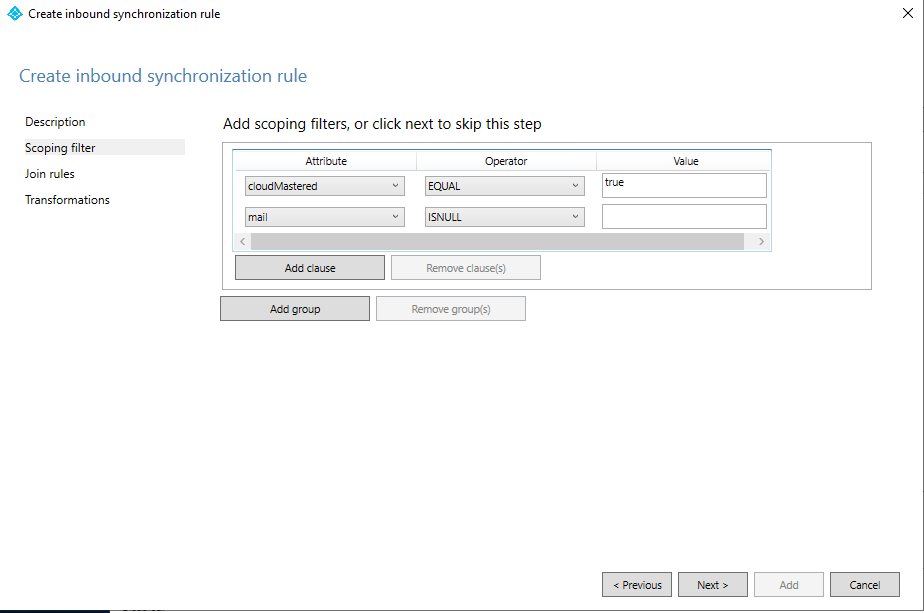

Op de Scopingsfilter pagina, voeg het volgende toe en selecteer Volgende.

Kenmerk Bediener Waarde cloudMastered GELIJK waar e-mail ISNULL Selecteer Volgende op de pagina Join-regels.

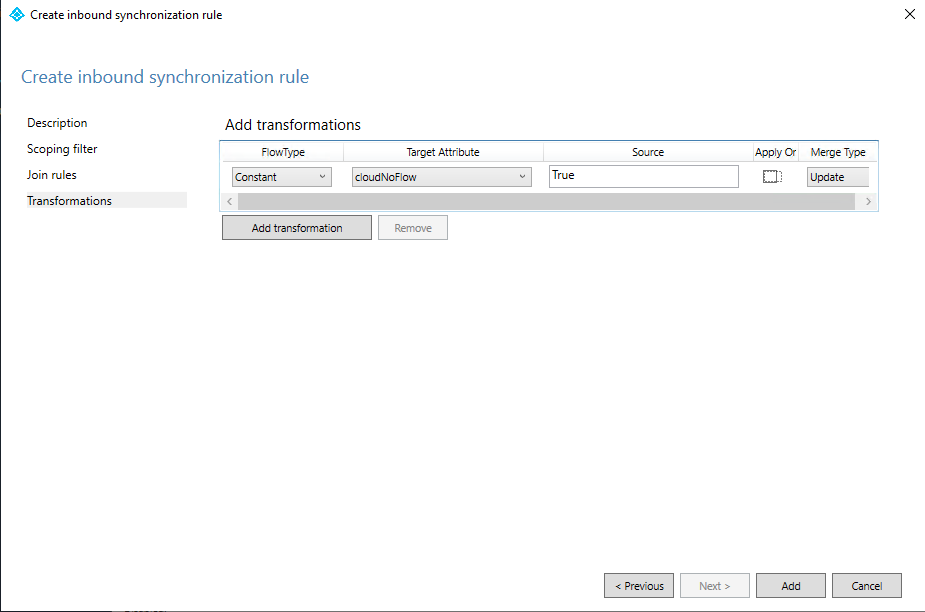

Voeg op de pagina Transformaties een constante transformatie toe: gebruik True voor het kenmerk cloudNoFlow.

Selecteer Toevoegen.

Een regel voor inkomend verkeer voor een aangepaste groep maken in PowerShell

Open op uw Microsoft Entra Connect-server een PowerShell-prompt als beheerder.

Importeer de module.

Import-Module ADSyncGeef een unieke waarde op voor de prioriteit van de synchronisatieregel [0-99].

[int] $inboundSyncRulePrecedence = 88Voer het volgende script uit:

New-ADSyncRule ` -Name 'In from AAD - Group SOAinAAD coexistence with Cloud Sync' ` -Identifier 'e4eae1c9-b9bc-4328-ade9-df871cdd3027' ` -Description 'https://learn.microsoft.com/entra/identity/hybrid/cloud-sync/migrate-group-writeback' ` -Direction 'Inbound' ` -Precedence $inboundSyncRulePrecedence ` -PrecedenceAfter '00000000-0000-0000-0000-000000000000' ` -PrecedenceBefore '00000000-0000-0000-0000-000000000000' ` -SourceObjectType 'group' ` -TargetObjectType 'group' ` -Connector 'b891884f-051e-4a83-95af-2544101c9083' ` -LinkType 'Join' ` -SoftDeleteExpiryInterval 0 ` -ImmutableTag '' ` -OutVariable syncRule Add-ADSyncAttributeFlowMapping ` -SynchronizationRule $syncRule[0] ` -Source @('true') ` -Destination 'cloudNoFlow' ` -FlowType 'Constant' ` -ValueMergeType 'Update' ` -OutVariable syncRule New-Object ` -TypeName 'Microsoft.IdentityManagement.PowerShell.ObjectModel.ScopeCondition' ` -ArgumentList 'cloudMastered','true','EQUAL' ` -OutVariable condition0 New-Object ` -TypeName 'Microsoft.IdentityManagement.PowerShell.ObjectModel.ScopeCondition' ` -ArgumentList 'mail','','ISNULL' ` -OutVariable condition1 Add-ADSyncScopeConditionGroup ` -SynchronizationRule $syncRule[0] ` -ScopeConditions @($condition0[0],$condition1[0]) ` -OutVariable syncRule Add-ADSyncRule ` -SynchronizationRule $syncRule[0] Get-ADSyncRule ` -Identifier 'e4eae1c9-b9bc-4328-ade9-df871cdd3027'

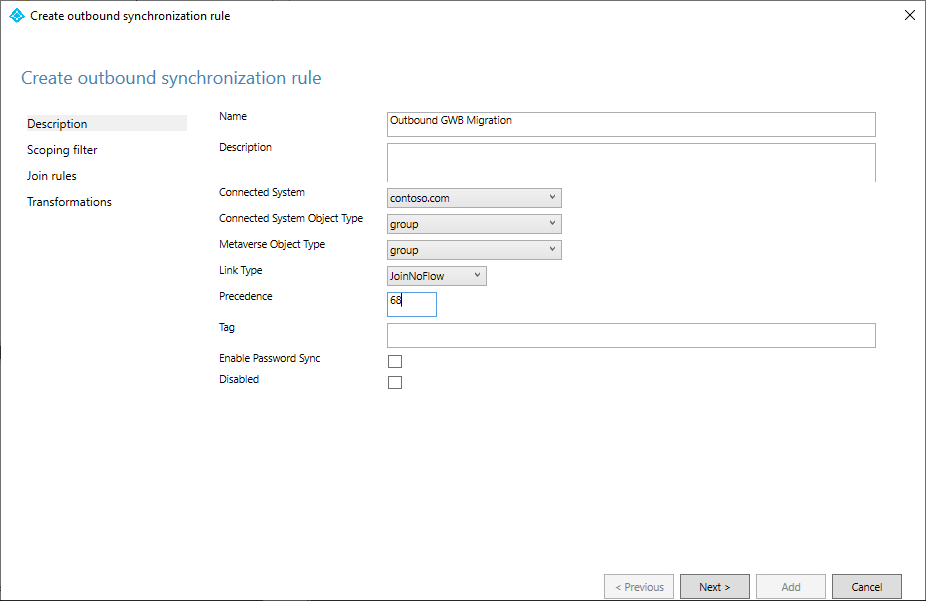

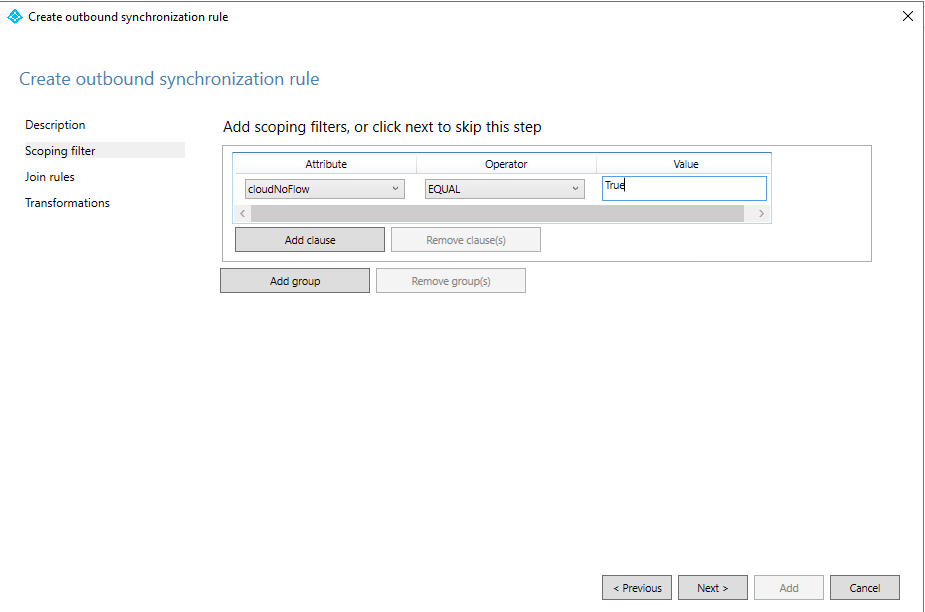

Stap 4 - Maak een uitgaande regel voor een aangepaste groep

U hebt ook een uitgaande synchronisatieregel nodig met een koppelingstype JoinNoFlow en een bereikfilter waarvoor het cloudNoFlow-kenmerk is ingesteld op True. Deze regel vertelt Microsoft Entra Connect dat kenmerken voor deze groepen niet worden gesynchroniseerd. Als u deze synchronisatieregel wilt maken, kunt u ervoor kiezen om de gebruikersinterface te gebruiken of te maken via PowerShell met het opgegeven script.

Maak een uitgaande regel voor een groep op maat in de gebruikersinterface

Selecteer Uitgaand in de vervolgkeuzelijst voor Richting en selecteer Regel toevoegen.

Voer op de pagina Beschrijving het volgende in en selecteer Volgende:

- Naam: Geef de regel een betekenisvolle naam

- Beschrijving: Een zinvolle beschrijving toevoegen

- Verbonden systeem: kies de AD-connector waarvoor u de aangepaste synchronisatieregel schrijft

- Type verbonden systeemobject: groep

- Metaverse-objecttype: Groep

- Koppelingstype: JoinNoFlow

- Prioriteit: Geef een waarde op die uniek is in het systeem. Lager dan 100 wordt aanbevolen, zodat deze voorrang heeft op de standaardregels.

- Tag: Leeg laten

Kies op de pagina BereikfiltercloudNoFlow gelijk aan True. Dan selecteer Volgende.

Selecteer Volgende op de Join-regels-pagina.

Selecteer Toevoegen op de pagina Transformaties.

Een regel voor inkomend verkeer voor een aangepaste groep maken in PowerShell

Open op uw Microsoft Entra Connect-server een PowerShell-prompt als beheerder.

Importeer de module.

Import-Module ADSyncGeef een unieke waarde op voor de prioriteit van de synchronisatieregel [0-99].

[int] $outboundSyncRulePrecedence = 89Haal de Active Directory-connector voor groeps terugschrijven op.

$connectorAD = Get-ADSyncConnector -Name "Contoso.com"Voer het volgende script uit:

New-ADSyncRule ` -Name 'Out to AD - Group SOAinAAD coexistence with Cloud Sync' ` -Identifier '419fda18-75bb-4e23-b947-8b06e7246551' ` -Description 'https://learn.microsoft.com/entra/identity/hybrid/cloud-sync/migrate-group-writeback' ` -Direction 'Outbound' ` -Precedence $outboundSyncRulePrecedence ` -PrecedenceAfter '00000000-0000-0000-0000-000000000000' ` -PrecedenceBefore '00000000-0000-0000-0000-000000000000' ` -SourceObjectType 'group' ` -TargetObjectType 'group' ` -Connector $connectorAD.Identifier ` -LinkType 'JoinNoFlow' ` -SoftDeleteExpiryInterval 0 ` -ImmutableTag '' ` -OutVariable syncRule New-Object ` -TypeName 'Microsoft.IdentityManagement.PowerShell.ObjectModel.ScopeCondition' ` -ArgumentList 'cloudNoFlow','true','EQUAL' ` -OutVariable condition0 Add-ADSyncScopeConditionGroup ` -SynchronizationRule $syncRule[0] ` -ScopeConditions @($condition0[0]) ` -OutVariable syncRule Add-ADSyncRule ` -SynchronizationRule $syncRule[0] Get-ADSyncRule ` -Identifier '419fda18-75bb-4e23-b947-8b06e7246551'

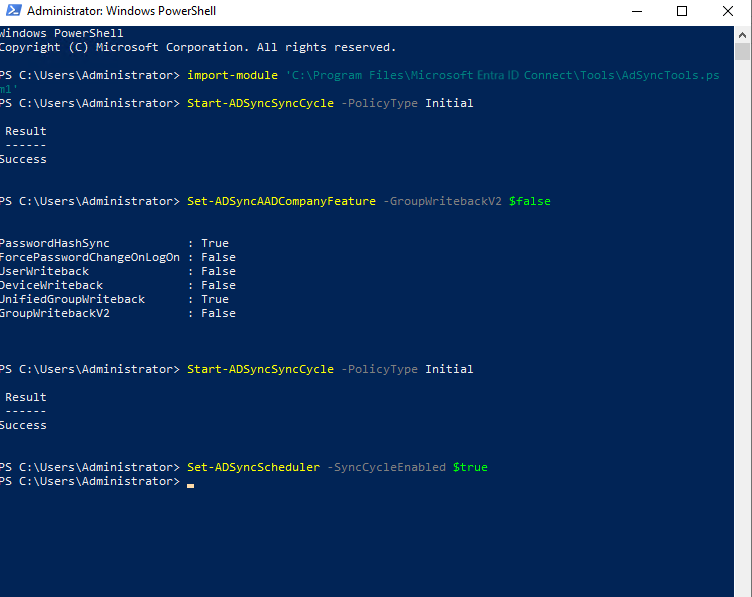

Stap 5: PowerShell gebruiken om de configuratie te voltooien

Open op uw Microsoft Entra Connect-server een PowerShell-prompt als beheerder.

Importeer de ADSync-module:

Import-Module ADSyncEen volledige synchronisatiecyclus uitvoeren:

Start-ADSyncSyncCycle -PolicyType InitialSchakel de groep writeback-functie uit voor de tenant.

Waarschuwing

Deze bewerking kan niet ongedaan worden genomen. Nadat u groeps terugschrijven V2 hebt uitgeschakeld, worden alle Microsoft 365-groepen teruggeschreven naar AD, onafhankelijk van de instelling Writeback ingeschakeld in het Entra-beheercentrum.

Set-ADSyncAADCompanyFeature -GroupWritebackV2 $falseEen volledige synchronisatiecyclus uitvoeren (ja nogmaals):

Start-ADSyncSyncCycle -PolicyType InitialSchakel de synchronisatieplanner opnieuw in:

Set-ADSyncScheduler -SyncCycleEnabled $true

Stap 6: De Microsoft Entra Connect Sync-server verwijderen uit de faseringsmodus

- De wizard Microsoft Entra Connect Sync starten

- Klik op Configureren

- Selecteer Stagemodus configureren en klik op Volgende

- Microsoft Entra-referenties invoeren

- Verwijder het vinkje bij het selectievakje Faseringsmodus inschakelen en klik op Volgende

- Klik op Configureren

- Klik op Afsluiten

Stap 7: Microsoft Entra Cloud Sync configureren

Nu de groepen zijn verwijderd uit het synchronisatiebereik van Microsoft Entra Connect Sync, kunt u Microsoft Entra Cloud Sync instellen en configureren om de synchronisatie van de beveiligingsgroepen over te nemen. Zie Groepen inrichten voor Active Directory met behulp van Microsoft Entra Cloud Sync.