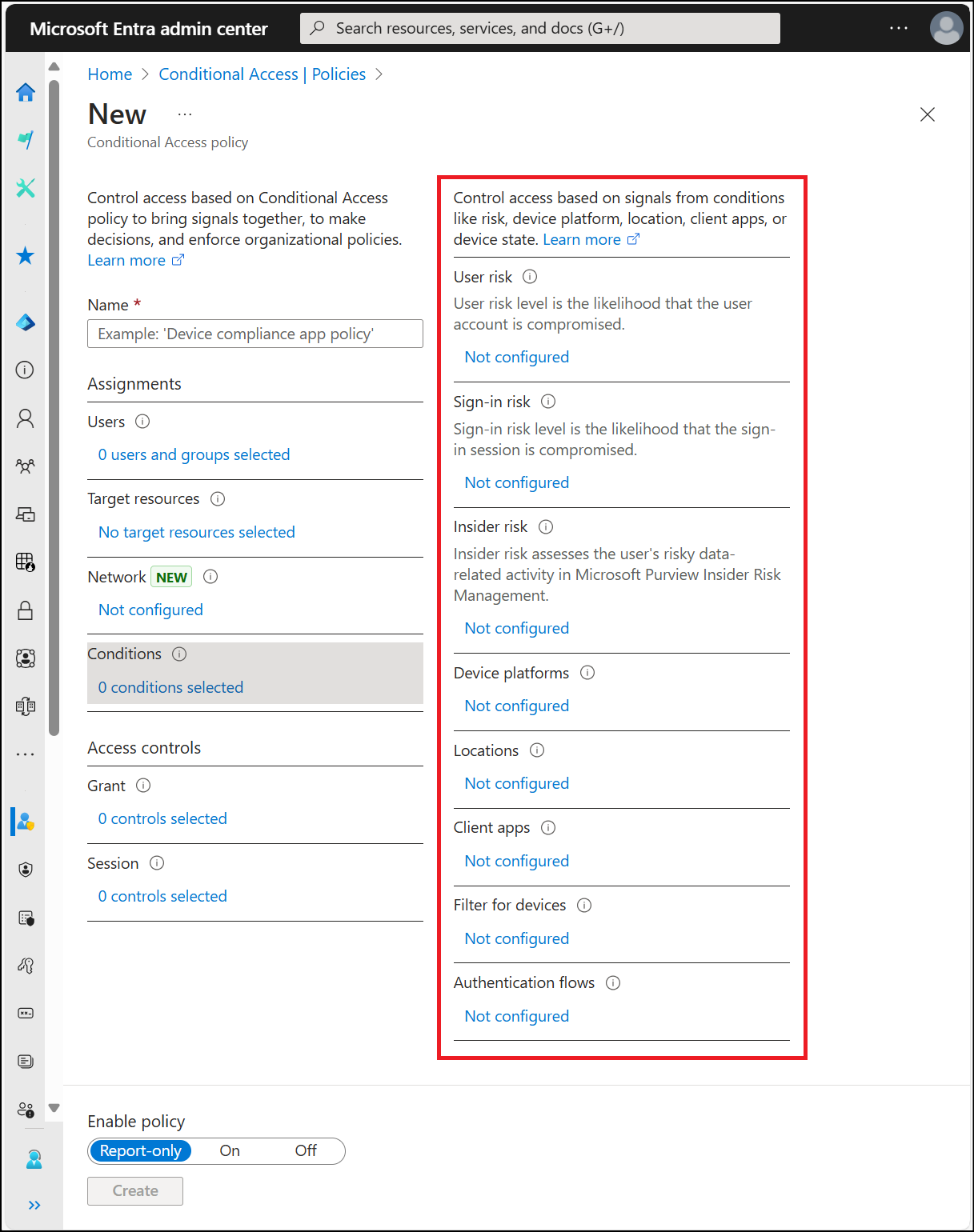

Voorwaardelijke toegang: voorwaarden

Binnen een beleid voor voorwaardelijke toegang kan een beheerder een of meer signalen gebruiken om hun beleidsbeslissingen te verbeteren.

Er kunnen meerdere voorwaarden worden gecombineerd om nauwkeurig en specifiek beleid voor voorwaardelijke toegang te maken.

Wanneer gebruikers toegang hebben tot een gevoelige toepassing, kan een beheerder meerdere voorwaarden in hun toegangsbeslissingen nemen, zoals:

- Aanmeldingsrisicogegevens van ID Protection

- Netwerklocatie

- Apparaatgegevens

Gebruikersrisico

Beheerders met toegang tot ID Protection kunnen gebruikersrisico's evalueren als onderdeel van een beleid voor voorwaardelijke toegang. Gebruikersrisico geeft de kans aan dat er van een bepaalde identiteit of een bepaald account misbruik wordt gemaakt. Meer informatie over gebruikersrisico's vindt u in de artikelen What is risk and How To: Configure and enable risk policies.

Aanmeldingsrisico

Beheerders met toegang tot ID Protection kunnen aanmeldingsrisico's evalueren als onderdeel van een beleid voor voorwaardelijke toegang. Aanmeldingsrisico geeft de kans aan dat een gegeven verificatieaanvraag niet is gedaan door de eigenaar van de identiteit. Meer informatie over aanmeldingsrisico's vindt u in de artikelen What is risk and How To: Configure and enable risk policies.

Insider-risico

Beheerders met toegang tot adaptieve Microsoft Purview-beveiliging kunnen risicosignalen van Microsoft Purview opnemen in beleidsbeslissingen voor voorwaardelijke toegang. Intern risico houdt rekening met uw gegevensbeheer, gegevensbeveiliging en configuraties voor risico's en naleving van Microsoft Purview. Deze signalen zijn gebaseerd op contextuele factoren zoals:

- Gebruikersgedrag

- Historische patronen

- Anomaliedetecties

Met deze voorwaarde kunnen beheerders beleid voor voorwaardelijke toegang gebruiken om acties uit te voeren, zoals het blokkeren van toegang, het vereisen van sterkere verificatiemethoden of het vereisen van acceptatie van gebruiksvoorwaarden.

Deze functionaliteit omvat het opnemen van parameters die specifiek betrekking hebben op potentiële risico's die voortvloeien uit een organisatie. Door voorwaardelijke toegang te configureren voor het overwegen van Insider Risk, kunnen beheerders toegangsmachtigingen aanpassen op basis van contextuele factoren, zoals gebruikersgedrag, historische patronen en anomaliedetectie.

Zie het artikel Een beleid op basis van intern risico configureren en inschakelen voor meer informatie.

Apparaatplatformen

Voorwaardelijke toegang identificeert het apparaatplatform met behulp van informatie die door het apparaat wordt verstrekt, zoals tekenreeksen van gebruikersagenten. Omdat tekenreeksen van de gebruikersagent kunnen worden gewijzigd, is deze informatie niet geverifieerd. Het apparaatplatform moet worden gebruikt in combinatie met het Microsoft Intune-nalevingsbeleid voor apparaten of als onderdeel van een blokinstructie. De standaardinstelling moet van toepassing zijn op alle apparaatplatforms.

Voorwaardelijke toegang ondersteunt de volgende apparaatplatformen:

- Android

- iOS

- Windows

- macOS

- Linux

Als u verouderde verificatie blokkeert met de voorwaarde Andere clients , kunt u ook de apparaatplatformvoorwaarde instellen.

Het selecteren van macOS- of Linux-apparaatplatforms wordt niet ondersteund bij het selecteren van goedgekeurd client-app- of app-beveiligingsbeleid vereisen als de enige toekenningsbesturingselementen of wanneer u alle geselecteerde besturingselementen vereisen kiest.

Belangrijk

Microsoft raadt u aan een beleid voor de voorwaardelijke toegang te hebben voor niet-ondersteunde apparaatplatformen. Als u bijvoorbeeld de toegang tot uw bedrijfsbronnen wilt blokkeren vanuit Het Chrome-besturingssysteem of andere niet-ondersteunde clients, moet u een beleid configureren met een voorwaarde voor apparaatplatformen die elk apparaat bevatten en ondersteunde apparaatplatformen uitsluiten en beheer verlenen op Toegang blokkeren.

Locaties

De locatievoorwaarde is verplaatst.

Client-apps

Standaard zijn alle nieuw gemaakte beleidsregels voor voorwaardelijke toegang van toepassing op alle typen client-apps, zelfs als de voorwaarde voor client-apps niet is geconfigureerd.

Notitie

Het gedrag van de voorwaarde voor client-apps is bijgewerkt in augustus 2020. Als u bestaand beleid voor voorwaardelijke toegang hebt, blijven deze ongewijzigd. Als u echter op een bestaand beleid klikt, is de wisselknop Configureren verwijderd en worden de client-apps waarop het beleid van toepassing is geselecteerd.

Belangrijk

Aanmeldingen van verouderde verificatieclients bieden geen ondersteuning voor meervoudige verificatie (MFA) en geven geen apparaatstatusgegevens door, zodat ze worden geblokkeerd door besturingselementen voor voorwaardelijke toegang, zoals het vereisen van MFA of compatibele apparaten. Als u accounts hebt die verouderde verificatie moeten gebruiken, moet u deze accounts uitsluiten van het beleid of het beleid zo configureren dat dit alleen van toepassing is op clients voor moderne verificatie.

De schakelknop Configureren wanneer deze is ingesteld op Ja is van toepassing op ingeschakelde items, wanneer deze is ingesteld op Nee op alle client-apps, inclusief moderne en verouderde verificatieclients. De schakelknop wordt niet weergegeven in beleidsregels die zijn gemaakt vóór augustus 2020.

- Clients voor moderne verificatie

- Browser

- Dit zijn webtoepassingen die gebruikmaken van protocollen zoals SAML, WS-Federation, OpenID Connect of services die zijn geregistreerd als een vertrouwelijke OAuth-client.

- Mobiele apps en desktopclients

- Deze optie omvat toepassingen zoals de bureaublad- en telefoontoepassingen van Office.

- Browser

- Verouderde verificatieclients

- Exchange ActiveSync-clients

- Deze selectie omvat alle gebruik van het EAS-protocol (Exchange ActiveSync).

- Wanneer beleid het gebruik van Exchange ActiveSync blokkeert, ontvangt de betrokken gebruiker één quarantaine-e-mail. Deze e-mail bevat informatie over waarom ze worden geblokkeerd en neem indien mogelijk herstelinstructies op.

- Beheerders kunnen beleid alleen toepassen op ondersteunde platforms (zoals iOS, Android en Windows) via de Microsoft Graph API voor voorwaardelijke toegang.

- Andere clients

- Deze optie omvat clients die gebruikmaken van basis-/verouderde verificatieprotocollen die geen ondersteuning bieden voor moderne verificatie.

- SMTP: wordt gebruikt door POP- en IMAP-client om e-mailberichten te verzenden.

- Autodiscover: wordt gebruikt door Outlook- en EAS-clients om postvakken in Exchange Online te zoeken en er verbinding mee te maken.

- Exchange Online PowerShell: wordt gebruikt om verbinding te maken met Exchange Online met externe PowerShell. Als u basisverificatie voor Exchange Online PowerShell blokkeert, moet u de Exchange Online PowerShell-module gebruiken om verbinding te maken. Zie Verbinding maken met Exchange Online PowerShell met behulp van meervoudige verificatie voor instructies.

- Exchange Web Services (EWS): een programmeerinterface die wordt gebruikt door Outlook-, Outlook voor Mac- en apps van derden.

- IMAP4: wordt gebruikt door IMAP-e-mailclients.

- MAPI via HTTP (MAPI/HTTP): wordt gebruikt door Outlook 2010 en hoger.

- Offline Address Book (OAB): een kopie van adreslijstverzamelingen die door Outlook worden gedownload en gebruikt.

- Outlook Anywhere (RPC via HTTP): wordt gebruikt door Outlook 2016 en eerder.

- Outlook-service: wordt gebruikt door de app Mail en Agenda voor Windows 10.

- POP3: wordt gebruikt door POP-e-mailclients.

- Reporting Web Services: wordt gebruikt om rapportgegevens op te halen in Exchange Online.

- Deze optie omvat clients die gebruikmaken van basis-/verouderde verificatieprotocollen die geen ondersteuning bieden voor moderne verificatie.

- Exchange ActiveSync-clients

Deze voorwaarden worden vaak gebruikt voor:

- Een beheerd apparaat vereisen

- Verouderde verificatie blokkeren

- Webtoepassingen blokkeren, maar mobiele of bureaublad-apps toestaan

Ondersteunde browsers

Deze instelling werkt met alle browsers. Als u echter wilt voldoen aan een apparaatbeleid, zoals een compatibele apparaatvereiste, worden de volgende besturingssystemen en browsers ondersteund. Besturingssystemen en browsers die niet algemeen worden ondersteund, worden niet weergegeven in deze lijst:

| De besturingssystemen | Browsers |

|---|---|

| Windows 10 + | Microsoft Edge, Chrome, Firefox 91+ |

| Windows Server 2022 | Microsoft Edge, Chrome |

| Windows Server 2019 | Microsoft Edge, Chrome |

| iOS | Microsoft Edge, Safari (zie de notities) |

| Android | Microsoft Edge, Chrome |

| macOS | Microsoft Edge, Chrome, Safari |

| Linux Desktop | Microsoft Edge |

Deze browsers ondersteunen apparaatverificatie, zodat het apparaat kan worden geïdentificeerd en gevalideerd op basis van een beleid. De apparaatcontrole mislukt als de browser wordt uitgevoerd in de privémodus of als cookies zijn uitgeschakeld.

Notitie

Voor Edge 85+ moet de gebruiker zijn aangemeld bij de browser om de apparaatidentiteit correct door te geven. Anders gedraagt het zich als Chrome zonder de Microsoft Single sign-on-extensie. Deze aanmelding vindt mogelijk niet automatisch plaats in een hybride apparaatdeelnamescenario.

Safari wordt ondersteund voor voorwaardelijke toegang op basis van apparaten op een beheerd apparaat, maar kan niet voldoen aan de voorwaarden voor goedgekeurd client-app vereisen of beleid voor app-beveiliging vereisen. Een beheerde browser, zoals Microsoft Edge, voldoet aan de goedgekeurde client-app- en app-beveiligingsbeleidsvereisten. In iOS met mdm-oplossing van derden ondersteunt alleen de Microsoft Edge-browser apparaatbeleid.

Firefox 91+ wordt ondersteund voor voorwaardelijke toegang op basis van apparaten, maar Eenmalige aanmelding van Windows toestaan voor Microsoft-, werk- en schoolaccounts moet zijn ingeschakeld.

Chrome 111+ wordt ondersteund voor voorwaardelijke toegang op basis van apparaten, maar CloudApAuthEnabled moet zijn ingeschakeld.

voor macOS-apparaten die gebruikmaken van de Enterprise SSO-invoegtoepassing is de Microsoft Single sign-on-extensie vereist voor ondersteuning van SSO en voorwaardelijke toegang op basis van apparaten in Google Chrome.

Waarom zie ik een certificaatprompt in de browser?

Op Windows 7-, iOS-, Android- en macOS-apparaten worden geïdentificeerd met behulp van een clientcertificaat. Dit certificaat wordt ingericht wanneer het apparaat is geregistreerd. Wanneer een gebruiker zich voor het eerst aanmeldt via de browser, wordt de gebruiker gevraagd het certificaat te selecteren. De gebruiker moet dit certificaat selecteren voordat de browser wordt gebruikt.

Chrome-ondersteuning

Windows

Voor Chrome-ondersteuning in Windows 10-makersupdate (versie 1703) of hoger installeert u de Microsoft Single sign-on-extensie of schakelt u CloudAPAuthEnabled van Chrome in. Deze configuraties zijn vereist wanneer een beleid voor voorwaardelijke toegang specifiek apparaatspecifieke details vereist voor Windows-platforms.

Als u het CloudAPAuthEnabled-beleid automatisch wilt inschakelen in Chrome, maakt u de volgende registersleutel:

- Pad:

HKEY_LOCAL_MACHINE\Software\Policies\Google\Chrome - Naam:

CloudAPAuthEnabled - Waarde:

0x00000001 - PropertyType:

DWORD

Als u de Microsoft Single sign-on-extensie automatisch wilt implementeren in Chrome-browsers, maakt u de volgende registersleutel met behulp van het extensionInstallForcelist-beleid in Chrome:

- Pad:

HKEY_LOCAL_MACHINE\Software\Policies\Google\Chrome\ExtensionInstallForcelist - Naam:

1 - Type:

REG_SZ (String) - Gegevens:

ppnbnpeolgkicgegkbkbjmhlideopiji;https://clients2.google.com/service/update2/crx

Maak voor Chrome-ondersteuning in Windows 8.1 en 7 de volgende registersleutel:

- Pad:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Google\Chrome\AutoSelectCertificateForUrls - Naam:

1 - Type:

REG_SZ (String) - Gegevens:

{"pattern":"https://device.login.microsoftonline.com","filter":{"ISSUER":{"CN":"MS-Organization-Access"}}}

macOS

voor macOS-apparaten die gebruikmaken van de Enterprise SSO-invoegtoepassing is de Microsoft Single sign-on-extensie vereist voor ondersteuning van SSO en voorwaardelijke toegang op basis van apparaten in Google Chrome.

Voor MDM-implementaties van Google Chrome en extensiebeheer raadpleegt u Chrome-browser instellen op Mac en ExtensionInstallForcelist.

Ondersteunde mobiele toepassingen en desktopclients

Beheerders kunnen mobiele apps en desktopclients selecteren als client-app.

Deze instelling heeft invloed op toegangspogingen die zijn uitgevoerd vanuit de volgende mobiele apps en desktopclients:

| Client-apps | Doelservice | Platform |

|---|---|---|

| Dynamics CRM-app | Dynamics CRM | Windows 10, Windows 8.1, iOS en Android |

| Mail/Agenda/Personen-app, Outlook 2016, Outlook 2013 (met moderne verificatie) | Exchange Online | Windows 10 |

| MFA en locatiebeleid voor apps. Beleid op basis van apparaten wordt niet ondersteund. | Elke Mijn apps app-service | Android en iOS |

| Microsoft Teams Services - deze client-app beheert alle services die Ondersteuning bieden voor Microsoft Teams en alle bijbehorende client-apps - Windows Desktop, iOS, Android, WP en webclient | Microsoft Teams | Windows 10, Windows 8.1, Windows 7, iOS, Android en macOS |

| Office 2016-apps, Office 2013 (met moderne verificatie), OneDrive-synchronisatie-client | SharePoint | Windows 8.1, Windows 7 |

| Office 2016-apps, Universele Office-app s, Office 2013 (met moderne verificatie), OneDrive-synchronisatie-client | SharePoint Online | Windows 10 |

| Office 2016 (alleen Word, Excel, PowerPoint, OneNote). | SharePoint | macOS |

| Office 2019 | SharePoint | Windows 10, macOS |

| Office mobiele apps | SharePoint | Android, iOS |

| Office Yammer-app | Yammer | Windows 10, iOS, Android |

| Outlook 2019 | SharePoint | Windows 10, macOS |

| Outlook 2016 (Office voor macOS) | Exchange Online | macOS |

| Outlook 2016, Outlook 2013 (met moderne verificatie), Skype voor Bedrijven (met moderne verificatie) | Exchange Online | Windows 8.1, Windows 7 |

| Mobiele Outlook-app | Exchange Online | Android, iOS |

| Power BI-app | Power BI-service | Windows 10, Windows 8.1, Windows 7, Android en iOS |

| Skype voor Bedrijven | Exchange Online | Android, iOS |

| Azure DevOps Services-app (voorheen Visual Studio Team Services of VSTS) | Azure DevOps Services (voorheen Visual Studio Team Services of VSTS) | Windows 10, Windows 8.1, Windows 7, iOS en Android |

Exchange ActiveSync-clients

- Beheerders kunnen alleen Exchange ActiveSync-clients selecteren bij het toewijzen van beleid aan gebruikers of groepen. Als u Alle gebruikers, Alle gast- en externe gebruikers of Directory-rollen selecteert, worden alle gebruikers onderworpen aan het beleid.

- Wanneer beheerders een beleid maken dat is toegewezen aan Exchange ActiveSync-clients, moet Exchange Online de enige cloudtoepassing zijn die aan het beleid is toegewezen.

- Beheerders kunnen het bereik van dit beleid beperken tot specifieke platforms met behulp van de voorwaarde Apparaatplatformen .

Als het toegangsbeheer dat aan het beleid is toegewezen, goedgekeurde client-app vereisen gebruikt, wordt de gebruiker omgeleid om de mobiele Outlook-client te installeren en te gebruiken. In het geval dat meervoudige verificatie, gebruiksvoorwaarden of aangepaste besturingselementen vereist zijn, worden betrokken gebruikers geblokkeerd, omdat basisverificatie deze besturingselementen niet ondersteunt.

Raadpleeg voor meer informatie de volgende artikelen:

- Verouderde verificatie blokkeren met voorwaardelijke toegang

- Goedgekeurde client-apps met voorwaardelijke toegang vereisen

Andere clients

Door Andere clients te selecteren, kunt u een voorwaarde opgeven die van invloed is op apps die gebruikmaken van basisverificatie met e-mailprotocollen zoals IMAP, MAPI, POP, SMTP en oudere Office-app s die geen moderne verificatie gebruiken.

Apparaatstatus (afgeschaft)

Deze voorwaarde is afgeschaft. Klanten moeten het filter voor apparaten in het beleid voor voorwaardelijke toegang gebruiken om te voldoen aan scenario's die eerder zijn bereikt met behulp van de statusvoorwaarde van het apparaat.

Belangrijk

Apparaatstatus en filters voor apparaten kunnen niet samen worden gebruikt in beleid voor voorwaardelijke toegang. Filters voor apparaten bieden gedetailleerdere targeting, waaronder ondersteuning voor informatie over de status van apparaten via de trustType en isCompliant eigenschap.

Filteren op apparaten

Wanneer beheerders een filter voor apparaten als voorwaarde configureren, kunnen ze ervoor kiezen om apparaten op te nemen of uit te sluiten op basis van een filter met behulp van een regelexpressie op apparaateigenschappen. De regelexpressie voor het filter voor apparaten kan worden gemaakt met behulp van de opbouwfunctie voor regels of regelsyntaxis. Deze ervaring is vergelijkbaar met de ervaring die wordt gebruikt voor regels voor dynamische lidmaatschapsgroepen voor groepen. Zie het artikel Voorwaardelijke toegang: Filteren op apparaten voor meer informatie.

Verificatiestromen (preview)

Verificatiestromen bepalen hoe uw organisatie gebruikmaakt van bepaalde verificatie- en autorisatieprotocollen en subsidies. Deze stromen bieden mogelijk een naadloze ervaring voor apparaten die mogelijk geen lokale invoerapparaten hebben, zoals gedeelde apparaten of digitale signage. Gebruik dit besturingselement om overdrachtsmethoden te configureren, zoals apparaatcodestroom of verificatieoverdracht.