Een Microsoft Entra-toepassingsproxy gebruiken om on-premises apps te publiceren voor externe gebruikers.

Microsoft Entra-toepassingsproxy biedt veilige externe toegang tot on-premises webtoepassingen. Na een eenmalige aanmelding bij Microsoft Entra ID hebben gebruikers toegang tot zowel cloudtoepassingen als on-premises toepassingen via een externe URL of een interne toepassingsportal. Toepassingsproxy kan bijvoorbeeld externe toegang en eenmalige aanmelding bieden voor Extern bureaublad-, SharePoint-, Teams-, Tableau-, Qlik- en LOB-toepassingen (Line-Of-Business).

Microsoft Entra-toepassingsproxy is:

Eenvoudig te gebruiken. Gebruikers hebben toegang tot uw on-premises toepassingen op dezelfde manier als ze toegang hebben tot Microsoft 365 en andere SaaS-apps die zijn geïntegreerd met Microsoft Entra ID. U hoeft uw toepassingen niet te wijzigen of bij te werken voor gebruik met de toepassingsproxy.

Veilig. On-premises toepassingen kunnen gebruikmaken van autorisatiecontroles en beveiligingsanalyses van Azure. On-premises toepassingen kunnen bijvoorbeeld gebruikmaken van voorwaardelijke toegang en verificatie in twee stappen. Voor de toepassingsproxy hoeft u geen binnenkomende verbindingen via uw firewall te openen.

Kosteneffectief. Voor on-premises oplossingen moet u doorgaans gedemilitariseerde zones (DMZ's), randservers of andere complexe infrastructuren instellen en onderhouden. Toepassingsproxy wordt uitgevoerd in de cloud, waardoor het eenvoudig te gebruiken is. Als u de toepassingsproxy wilt gebruiken, hoeft u de netwerkinfrastructuur niet te wijzigen of meer apparaten in uw on-premises omgeving te installeren.

Tip

Als u al Microsoft Entra ID hebt, kunt u deze gebruiken als één besturingsvlak om naadloze en veilige toegang tot uw on-premises toepassingen mogelijk te maken.

Hoewel deze niet volledig is, illustreert de onderstaande lijst voorbeelden van het gebruik van een toepassingsproxy in een hybride co-existentiescenario:

- On-premises web-apps extern publiceren op een eenvoudige manier zonder een DMZ

- Ondersteuning voor eenmalige aanmelding (SSO) op apparaten, resources en apps in de cloud en on-premises

- Ondersteuning voor meervoudige verificatie voor apps in de cloud en on-premises

- Maak snel gebruik van cloudfuncties met de beveiliging van de Microsoft Cloud

- Beheer van gebruikersaccounts centraliseren

- Beheer van identiteit en beveiliging centraliseren

- Toegang van gebruikers tot toepassingen automatisch toevoegen of verwijderen op basis van groepslidmaatschap

In dit artikel wordt uitgelegd hoe Microsoft Entra ID en toepassingsproxy externe gebruikers een eenmalige aanmelding (SSO) bieden. Gebruikers maken veilig verbinding met on-premises apps zonder VPN- of Dual-Home-servers en firewallregels. Dit artikel helpt u te begrijpen hoe de toegangsproxy de mogelijkheden en beveiligingsvoordelen van de cloud biedt voor uw on-premises webtoepassingen. Hierin worden ook de architectuur en topologieën beschreven die mogelijk zijn.

Tip

De toepassingsproxy bevat zowel de toepassingsproxyservice, die wordt uitgevoerd in de cloud als de connector van het privénetwerk, die wordt uitgevoerd op een on-premises server. Microsoft Entra ID, de toepassingsproxyservice en de connector voor het privénetwerk werken samen om het aanmeldingstoken van de gebruiker veilig door te geven van Microsoft Entra ID naar de webtoepassing.

Toepassingsproxy werkt met:

- Webtoepassingen die gebruikmaken van geïntegreerde Windows-verificatie voor verificatie

- Webtoepassingen die gebruikmaken van toegang op basis van formulieren of headers

- Web-API's die u beschikbaar wilt maken voor uitgebreide toepassingen op verschillende apparaten

- Toepassingen die worden gehost achter een extern bureaublad-gateway

- Uitgebreide client-apps die zijn geïntegreerd met deMicrosoft Authentication Library (MSAL)

Toepassingsproxy ondersteunt eenmalige aanmelding. Zie Kiezen voor eenmalige aanmeldingsmethode voor meer informatie over ondersteunde methoden.

Externe toegang in het verleden

Voorheen was het doel van uw besturingsvlak de bescherming van interne bronnen tegen aanvallers, terwijl de toegang door externe gebruikers is vergemakkelijkt in de DMZ of het perimeternetwerk. Maar de VPN-en omgekeerde proxy-oplossingen die zijn geïmplementeerd in het DMZ dat door externe clients wordt gebruikt voor toegang tot bedrijfsresources, zijn niet geschikt voor de cloudwereld. Ze lijden doorgaans aan de volgende nadelen:

- Hardwarekosten

- Beveiliging onderhouden (patching, bewakingspoorten, enzovoort)

- Gebruikers aan de rand verifiëren

- Gebruikers verifiëren bij webservers in het perimeternetwerk

- VPN-toegang onderhouden voor externe gebruikers met de distributie en configuratie van VPN-clientsoftware. Houd ook rekening met servers die lid zijn van een domein in de DMZ, die kwetsbaar kunnen zijn voor aanvallen van buitenaf.

In de cloud-eerste wereld van vandaag is Microsoft Entra ID het meest geschikt om te bepalen wie en wat er in uw netwerk binnenkomt. Microsoft Entra-toepassingsproxy kan worden geïntegreerd met moderne verificatie en cloudtechnologieën, zoals SaaS-toepassingen en id-providers. Met deze integratie kunnen gebruikers overal toegang krijgen tot apps. Niet alleen is de toepassingsproxy geschikter voor de digitale werkplek van vandaag, het is veiliger dan VPN- en omgekeerde proxyoplossingen en eenvoudiger te implementeren. Externe gebruikers hebben toegang tot uw on-premises toepassingen op dezelfde manier als ze toegang hebben tot Microsoft en andere SaaS-apps die zijn geïntegreerd met Microsoft Entra ID. U hoeft uw toepassingen niet te wijzigen of bij te werken voor gebruik met de toepassingsproxy. Bovendien hoeft u via de toepassingsproxy geen binnenkomende verbindingen via uw firewall te openen. Met de toepassingsproxy stelt u deze in en vergeet u deze.

De toekomst van externe toegang

In de huidige digitale werkplek werken gebruikers overal met meerdere apparaten en apps. De enige constante is de gebruikersidentiteit. Daarom is de eerste stap in een beveiligd netwerk vandaag de dag het gebruik van de mogelijkheden voor identiteitsbeheer van Microsoft Entra als uw beveiligingscontrolevlak. Een model dat gebruikmaakt van identiteit als uw besturingsvlak, bestaat doorgaans uit de volgende onderdelen:

- Een id-provider om gebruikers en gebruikersinformatie bij te houden.

- Apparaatmap voor het onderhouden van een lijst met apparaten die toegang hebben tot bedrijfsresources. Deze map bevat bijbehorende apparaatgegevens (bijvoorbeeld het type apparaat, integriteit, enzovoort).

- De beleidsevaluatieservice om te bepalen of een gebruiker en apparaat voldoet aan het beleid dat is vastgelegd door beveiligingsbeheerders.

- De mogelijkheid om toegang tot resources van de organisatie toe te wijzen of te weigeren.

Met toepassingsproxy houdt Microsoft Entra ID bij welke gebruikers toegang nodig hebben tot web-apps die on-premises en in de cloud zijn gepubliceerd. Het biedt een centraal beheerpunt voor die apps. Hoewel dit niet vereist is, wordt u aangeraden ook voorwaardelijke toegang van Microsoft Entra in te schakelen. Door voorwaarden te definiëren voor de manier waarop gebruikers zich kunnen verifiëren en toegang verkrijgen, zorgt u ervoor dat de juiste mensen toegang hebben tot uw toepassingen.

Notitie

Het is belangrijk te weten dat Microsoft Entra-toepassingsproxy is bedoeld als een VPN- of omgekeerde proxyvervanging voor roaminggebruikers (of externe) gebruikers die toegang nodig hebben tot interne resources. Het is niet bedoeld voor interne gebruikers in het bedrijfsnetwerk. Interne gebruikers die de toepassingsproxy onnodig gebruiken, kunnen onverwachte en ongewenste prestatieproblemen veroorzaken.

Overzicht van de werking van de toepassingsproxy

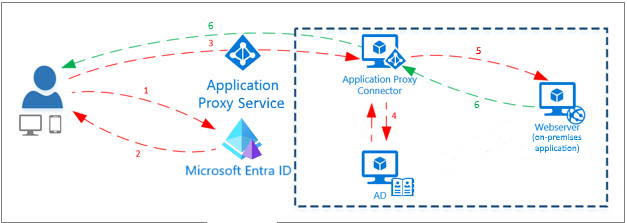

In het diagram ziet u hoe Microsoft Entra ID en toepassingsproxy samenwerken om eenmalige aanmelding aan on-premises toepassingen te bieden.

- Een gebruiker wordt omgeleid naar de aanmeldingspagina van Microsoft Entra na toegang tot de toepassing via een eindpunt.

- Microsoft Entra-id verzendt een token naar het clientapparaat van de gebruiker na een geslaagde aanmelding.

- De client verzendt het token naar de toepassingsproxyservice. De service haalt de UPN (User Principal Name) en de SPN (Security Principal Name) van het token op. De toepassingsproxy verzendt de aanvraag vervolgens naar de connector.

- De connector voert eenmalige aanmelding (SSO) verificatie uit die namens de gebruiker is vereist.

- De connector verzendt de aanvraag naar de on-premises toepassing.

- Het antwoord wordt verzonden via de connector en de toepassingsproxyservice naar de gebruiker.

Notitie

Net als bij de meeste hybride Microsoft Entra-agents hoeft u via uw firewall geen binnenkomende verbindingen te openen. Gebruikersverkeer in stap 3 wordt beëindigd bij de toepassingsproxyservice. De privénetwerkconnector, die zich in uw privénetwerk bevindt, is verantwoordelijk voor de rest van de communicatie.

| Onderdeel | Beschrijving |

|---|---|

| Eindpunt | Het eindpunt is een URL of een portal voor eindgebruikers. Gebruikers kunnen toepassingen en buiten uw netwerk bereiken door toegang te krijgen tot een externe URL. Gebruikers in uw netwerk hebben toegang tot de toepassing via een URL of een portal voor eindgebruikers. Wanneer gebruikers naar een van deze eindpunten gaan, verifiëren ze zich in Microsoft Entra ID en worden ze vervolgens doorgestuurd via de connector naar de on-premises toepassing. |

| Microsoft Entra ID | Microsoft Entra ID voert de verificatie uit met behulp van de tenantmap die is opgeslagen in de cloud. |

| Toepassingsproxyservice | Deze toepassingsproxyservice wordt uitgevoerd in de cloud als onderdeel van Microsoft Entra-id. Hiermee wordt het aanmeldingstoken van de gebruiker doorgegeven aan de connector voor het privénetwerk. Toepassingsproxy stuurt eventuele toegankelijke headers op de aanvraag door en stelt de headers volgens het protocol in op het IP-adres van de client. Als de binnenkomende aanvraag voor de proxy die header al heeft, wordt het IP-adres van de client toegevoegd aan het einde van de door komma's gescheiden lijst die de waarde van de header is. |

| Privénetwerkconnector | De connector is een lichtgewicht agent die wordt uitgevoerd op een Windows-server in uw netwerk. De connector beheert de communicatie tussen de toepassingsproxyservice in de cloud en de on-premises toepassing. De connector maakt alleen gebruik van uitgaande verbindingen, zodat u geen binnenkomende poorten hoeft te openen in internetgerichte netwerken. De connectors zijn staatloos en halen indien nodig gegevens uit de cloud. Voor meer informatie over connectors, zoals hoe ze taakverdeling en verificatie uitvoeren, raadpleegt u Meer informatie over microsoft Entra private network connectors. |

| Active Directory (AD) | Active Directory wordt on-premises uitgevoerd om verificatie voor domeinaccounts uit te voeren. Wanneer eenmalige aanmelding is geconfigureerd, communiceert de connector met AD om extra verificatie uit te voeren die vereist is. |

| On-premises toepassing | Ten slotte heeft de gebruiker toegang tot een on-premises toepassing. |

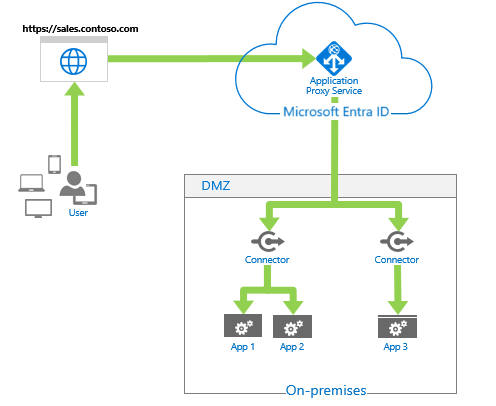

De toepassingsproxy is een Microsoft Entra-service die u configureert in het Microsoft Entra-beheercentrum. U kunt hiermee een extern openbaar HTTP/HTTPS-URL-eindpunt publiceren in de Azure-cloud, die verbinding maakt met een interne toepassingsserver-URL in uw organisatie. Deze on-premises web-apps kunnen worden geïntegreerd met Microsoft Entra ID ter ondersteuning van eenmalige aanmelding. Gebruikers hebben dan toegang tot on-premises web-apps op dezelfde manier als ze toegang hebben tot Microsoft 365 en andere SaaS-apps.

Onderdelen van deze functie omvatten de toepassingsproxyservice, die wordt uitgevoerd in de cloud, de privénetwerkconnector, een lichtgewicht agent die wordt uitgevoerd op een on-premises server en Microsoft Entra-id, de id-provider. Alle drie de onderdelen werken samen om de gebruiker te voorzien van een eenmalige aanmelding om toegang te krijgen tot on-premises webtoepassingen.

Nadat een gebruiker is geverifieerd, hebben externe gebruikers toegang tot on-premises webtoepassingen met behulp van een weergave-URL of Mijn apps vanaf hun desktop- of iOS-/MAC-apparaten. Toepassingsproxy kan bijvoorbeeld externe toegang en eenmalige aanmelding bieden voor Extern bureaublad, SharePoint-sites, Tableau-, Qlik-, webversie van Outlook- en LOB-toepassingen (Line-Of-Business).

Verificatie

Er zijn verschillende manieren om een toepassing te configureren voor eenmalige aanmelding en de methode die u selecteert, is afhankelijk van de verificatie die door uw toepassing wordt gebruikt. Toepassingsproxy ondersteunt de volgende typen toepassingen:

- Webtoepassingen

- Web-API's die u beschikbaar wilt maken voor uitgebreide toepassingen op verschillende apparaten

- Toepassingen die worden gehost achter een extern bureaublad-gateway

- Uitgebreide client-apps die zijn geïntegreerd met deMicrosoft Authentication Library (MSAL)

Toepassingsproxy werkt met apps die gebruikmaken van het volgende systeemeigen verificatieprotocol:

- Geïntegreerde Windows-verificatie. Voor IWA gebruiken de privénetwerkconnectors Kerberos Constrained Delegation (KCD) om gebruikers te verifiëren bij de Kerberos-toepassing.

Toepassingsproxy ondersteunt ook de volgende verificatieprotocollen met integratie van derden of in specifieke configuratiescenario's:

- Op headers gebaseerde verificatie. Deze aanmeldingsmethode maakt gebruik van een verificatieservice van derden met de naam PingAccess en wordt gebruikt wanneer de toepassing headers gebruikt voor verificatie. In dit scenario wordt verificatie afgehandeld door PingAccess.

- Verificatie op basis van een formulier of wachtwoord. Met deze verificatiemethode melden gebruikers zich aan bij de toepassing met een gebruikersnaam en wachtwoord, bij de eerste keer dat ze deze gebruiken. Na de eerste aanmelding levert Microsoft Entra ID de gebruikersnaam en het wachtwoord aan de toepassing. In dit scenario wordt verificatie verwerkt door Microsoft Entra-id.

- SAML-verificatie. Eenmalige aanmelding op basis van SAML wordt ondersteund voor toepassingen die gebruikmaken van de protocollen SAML 2.0 of WS-Federation. Met SAML Single Sign-On verifieert Microsoft Entra zich bij de toepassing met behulp van het Microsoft Entra-account van de gebruiker.

Zie Kiezen voor eenmalige aanmeldingsmethode voor meer informatie over ondersteunde methoden.

Beveiligingsvoordelen

De externe toegangsoplossing die wordt aangeboden door toepassingsproxy en Microsoft Entra biedt ondersteuning voor verschillende beveiligingsvoordelen die klanten kunnen gebruiken, waaronder:

Geverifieerde toegang. Toepassingsproxy is het meest geschikt voor het publiceren van toepassingen met pre-verificatie om ervoor te zorgen dat alleen geverifieerde verbindingen uw netwerk raken. Er is geen verkeer toegestaan om de toepassingsproxyservice door te geven aan uw on-premises omgeving zonder een geldig token voor toepassingen die zijn gepubliceerd met voorafgaande verificatie. Verificatie vooraf, door de aard van de authenticatie, blokkeert een aanzienlijk aantal gerichte aanvallen, omdat alleen geverifieerde identiteiten toegang hebben tot de back-end-toepassing.

Voorwaardelijke toegang. Geavanceerde beleidsregels kunnen worden toegepast voordat verbindingen met uw netwerk tot stand worden gebracht. Met voorwaardelijke toegang kunt u beperkingen definiëren voor het verkeer dat u toestaat uw back-end-toepassing te bereiken. U maakt beleidsregels die aanmeldingen beperken op basis van de locatie, de verificatiesterkte en het gebruikersrisicoprofiel. Terwijl voorwaardelijke toegang zich ontwikkelt, worden er meer besturingselementen toegevoegd om extra beveiliging te bieden, zoals integratie met Microsoft Defender voor Cloud-apps. Met integratie met Microsoft Defender voor Cloud-apps kunt u een on-premises toepassing voor realtime-bewaking configureren door gebruik te maken van voorwaardelijke toegang om sessies in realtime te bewaken en te beheren op basis van een beleid voor voorwaardelijke toegang.

Verkeer beëindigen. Al het verkeer naar de back-endtoepassing wordt beëindigd bij de toepassingsproxyservice in de cloud terwijl de sessie opnieuw tot stand is gebracht met de back-endserver. Deze verbindingsstrategie zorgt ervoor dat uw back-endservers niet worden blootgesteld aan direct HTTP-verkeer. Ze zijn beter beschermd tegen specifieke DoS-aanvallen (denial of service), omdat uw firewall niet wordt aangevallen.

Alle toegang is uitgaand. De privénetwerkconnectors gebruiken alleen uitgaande verbindingen met de toepassingsproxyservice in de cloud via poorten 80 en 443. Zonder binnenkomende verbindingen is het niet nodig om firewallpoorten te openen voor binnenkomende verbindingen of onderdelen in de DMZ. Alle verbindingen zijn uitgaand en via een beveiligd kanaal.

Beveiligingsanalyse en intelligentie op basis van Machine Learning (ML). Omdat het deel uitmaakt van Microsoft Entra ID, kan de toepassingsproxy gebruikmaken van Microsoft Entra ID Protection (hiervoor is Premium P2-licentie vereist). Microsoft Entra ID Protection combineert machine learning-beveiligingsinformatie met gegevensfeeds van de Digital Crimes Unit van Microsoft en het Microsoft Security Response Center om gecompromitteerde accounts proactief te identificeren. Microsoft Entra ID Protection biedt realtime bescherming tegen aanmeldingen met een hoog risico. Hierbij wordt rekening gehouden met factoren zoals toegang vanaf geïnfecteerde apparaten, door netwerken anoniem te maken of van atypische en onwaarschijnlijke locaties om het risicoprofiel van een sessie te verhogen. Dit risicoprofiel wordt gebruikt voor realtime-beveiliging. Veel van deze rapporten en gebeurtenissen zijn al beschikbaar via een API voor integratie met uw SIEM-systemen.

Externe toegang als een service. U hoeft zich geen zorgen te maken over het onderhouden en patchen van on-premises servers om externe toegang in te schakelen. Toepassingsproxy is een internetschaalservice waarvan Microsoft eigenaar is, zodat u altijd de nieuwste beveiligingspatches en upgrades krijgt. Niet-gepatchte software-accounts voor een groot aantal aanvallen. Volgens het Ministerie van Binnenlandse Veiligheid is 85 procent van de gerichte aanvallen te voorkomen. Met dit servicemodel hoeft u niet meer het zware werk te doen bij het beheren van uw randservers of ze wanneer nodig te patchen.

Intune-integratie. Met Intune wordt bedrijfsverkeer onafhankelijk van persoonlijk verkeer gerouteerd. Toepassingsproxy zorgt ervoor dat het bedrijfsverkeer wordt geverifieerd. Toepassingsproxy en de intune Managed Browser-functie kunnen ook samen worden gebruikt om externe gebruikers in staat te stellen veilig toegang te krijgen tot interne websites vanaf iOS- en Android-apparaten.

Roadmap naar de cloud

Een ander belangrijk voordeel van het implementeren van de toepassingsproxy is het uitbreiden van Microsoft Entra ID naar uw on-premises omgeving. Het implementeren van een toepassingsproxy is een belangrijke stap in het verplaatsen van uw organisatie en apps naar de cloud. Door over te stappen naar de cloud en van on-premises verificatie, vermindert u uw on-premises footprint en gebruikt u microsoft Entra-mogelijkheden voor identiteitsbeheer als besturingsvlak. Met minimale of geen updates voor bestaande toepassingen hebt u toegang tot cloudmogelijkheden, zoals eenmalige aanmelding, meervoudige verificatie en centraal beheer. Het installeren van de benodigde onderdelen voor de toepassingsproxy is een eenvoudig proces voor het tot stand brengen van een framework voor externe toegang. En door over te stappen naar de cloud, hebt u toegang tot de nieuwste functies, updates en functionaliteit van Microsoft Entra, zoals hoge beschikbaarheid en herstel na noodgevallen.

Architectuur

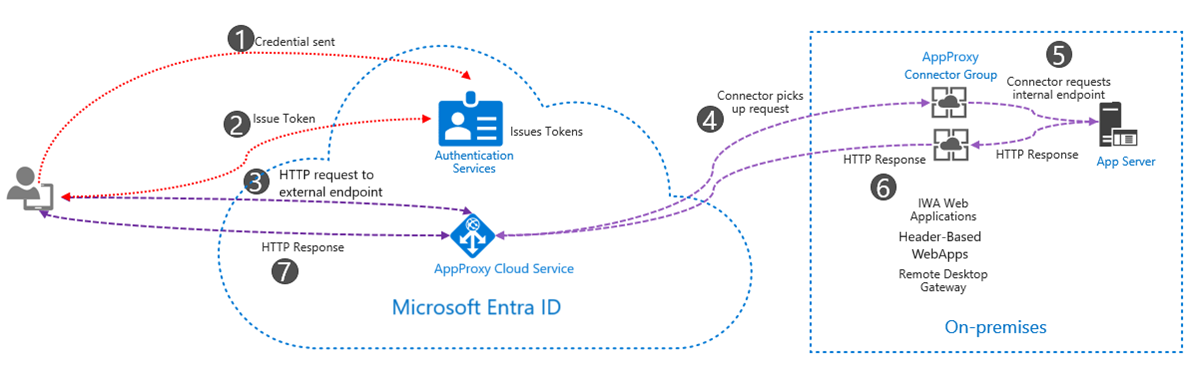

Het diagram illustreert in het algemeen hoe Microsoft Entra-verificatieservices en toepassingsproxy samenwerken om eenmalige aanmelding aan on-premises toepassingen aan gebruikers te bieden.

- Nadat de gebruiker toegang heeft tot de toepassing via een eindpunt, wordt de gebruiker omgeleid naar de aanmeldingspagina van Microsoft Entra. Als u een beleid voor voorwaardelijke toegang hebt geconfigureerd, worden er op dit moment specifieke voorwaarden gecontroleerd om ervoor te zorgen dat u voldoet aan de beveiligingsvereisten van uw organisatie.

- Na een geslaagde aanmelding verzendt Microsoft Entra-id een token naar het clientapparaat van de gebruiker.

- De client verzendt het token naar de toepassingsproxyservice, waarmee de UPN (User Principal Name) en de SPN (Security Principal Name) van het token worden opgehaald.

- De toepassingsproxy stuurt de aanvraag door, die wordt opgehaald door de connector voor het privénetwerk.

- De connector voert aanvullende verificatie uit namens de gebruiker (optioneel, afhankelijk van de verificatiemethode), verzoekt het interne eindpunt van de toepassingsserver en verzendt de aanvraag naar de on-premises toepassing.

- Het antwoord van de toepassingsserver wordt via de connector verzonden naar de toepassingsproxyservice.

- Het antwoord wordt vanuit de toepassingsproxyservice naar de gebruiker verzonden.

Microsoft Entra-toepassingsproxy bestaat uit de cloudtoepassingsproxyservice en een on-premises connector. De connector luistert naar aanvragen van de toepassingsproxyservice en verwerkt verbindingen met de interne toepassingen. Het is belangrijk om te weten dat alle communicatie plaatsvindt via TLS en altijd afkomstig is van de connector naar de toepassingsproxyservice. Dat wil zeggen dat de communicatie alleen uitgaand is. De connector gebruikt een clientcertificaat voor verificatie bij de toepassingsproxyservice voor alle aanroepen. De enige uitzondering op de verbindingsbeveiliging is de eerste installatiestap waarin het clientcertificaat is ingesteld. Zie de toepassingsproxy onder de schermen voor meer informatie.

Microsoft Entra Private Network Connector

Toepassingsproxy maakt gebruik van de Microsoft Entra-connector voor het privénetwerk. Dezelfde connector wordt gebruikt door Microsoft Entra-privétoegang. Zie Microsoft Entra Private Network Connector voor meer informatie over connectors.

Andere gebruiksvoorbeelden

Tot nu toe hebben we ons gericht op het gebruik van de toepassingsproxy om on-premises apps extern te publiceren terwijl eenmalige aanmelding is ingeschakeld voor al uw cloud- en on-premises apps. Er zijn echter andere use cases voor toepassingsproxy die de moeite waard zijn om te vermelden. Deze omvatten:

- REST-API's veilig publiceren. Wanneer u bedrijfslogica of API's hebt die on-premises worden uitgevoerd of worden gehost op virtuele machines in de cloud, biedt de toepassingsproxy een openbaar eindpunt voor API-toegang. Met toegang tot een API-eindpunt kunt u verificatie en autorisatie beheren zonder dat er binnenkomende poorten zijn vereist. Het biedt extra beveiliging via Microsoft Entra ID P1- of P2-functies, zoals meervoudige verificatie en voorwaardelijke toegang op basis van apparaten voor desktops, iOS-, MAC- en Android-apparaten met Intune. Zie Systeemeigen clienttoepassingen inschakelen voor interactie met proxytoepassingen en een API beveiligen met behulp van OAuth 2.0 met Microsoft Entra ID en API Management voor meer informatie.

- Externe bureaubladservices (RDS). Voor standaard-RDS-implementaties zijn open binnenkomende verbindingen vereist. De RDS-implementatie met de toepassingsproxy heeft echter een permanente uitgaande verbinding vanaf de server waarop de connectorservice wordt uitgevoerd. Op deze manier kunt u meer toepassingen aan gebruikers aanbieden door on-premises toepassingen te publiceren via externe bureaubladservices. U kunt ook de kwetsbaarheid van de implementatie verminderen met een beperkt aantal verificaties in twee stappen en voorwaardelijke toegangscontroles voor RDS.

- Toepassingen publiceren die verbinding maken met behulp van websockets. Ondersteuning met Qlik Sense is in Openbare preview en wordt in de toekomst uitgebreid naar andere apps.

- Schakel systeemeigen clienttoepassingen in om te communiceren met proxytoepassingen. U kunt de Microsoft Entra-toepassingsproxy gebruiken om web-apps te publiceren, maar het kan ook worden gebruikt voor het publiceren van systeemeigen clienttoepassingen die zijn geconfigureerd met Microsoft Authentication Library (MSAL). Systeemeigen client toepassingen verschillen van web-apps omdat ze zijn geïnstalleerd op een apparaat, terwijl web-apps via een browser worden geopend.

Conclusie

De manier waarop we werken en de hulpprogramma's die we gebruiken, worden snel gewijzigd. Met meer werknemers die hun eigen apparaten gebruiken om te werken en het gebruik van de Software-as-a-Service (SaaS)-toepassingen, moeten de manier waarop organisaties hun gegevens kunnen beheren en beveiligen, moeten ook groeien. Bedrijven werken niet alleen meer binnen hun eigen muren, beschermd door een barrière die hun gebouw omsluit. Gegevens worden naar meer locaties dan ooit verplaatst, in zowel on-premises als in de cloudomgeving. Deze evolutie heeft bijgedragen tot meer productiviteit en mogelijkheden voor gebruikers om samen te werken, maar maakt het beveiligen van gevoelige gegevens ook moeilijker.

Of u momenteel Microsoft Entra ID gebruikt om gebruikers te beheren in een hybride co-existentiescenario of geïnteresseerd bent in het starten van uw reis naar de cloud, het implementeren van de Microsoft Entra-toepassingsproxy kan helpen de grootte van uw on-premises footprint te verminderen door externe toegang als een service te bieden.

Organisaties moeten vandaag nog profiteren van de toepassingsproxy om te profiteren van de volgende voordelen:

- On-premises apps extern publiceren zonder de kosten voor het onderhouden van traditionele VPN- of andere on-premises oplossingen voor webpublicaties en DMZ-benadering

- Eenmalige aanmelding voor alle toepassingen, zowel voor Microsoft 365 of andere SaaS-apps en met inbegrip van on-premises toepassingen

- Beveiliging op cloudschaal waarbij Microsoft Entra gebruikmaakt van Microsoft 365-telemetrie om onbevoegde toegang te voorkomen

- Integratie van Intune om ervoor te zorgen dat bedrijfsverkeer wordt geverifieerd

- Centralisatie van gebruikersaccountbeheer

- Automatische updates om ervoor te zorgen dat u over de nieuwste beveiligingspatches beschikt

- Nieuwe functies als deze worden vrijgegeven; de meest recente ondersteuning voor eenmalige SAML-aanmelding en een nauwkeuriger beheer van toepassingscookies