Externe netwerkconnectiviteit simuleren met behulp van Azure vWAN

In dit artikel wordt uitgelegd hoe u externe netwerkconnectiviteit simuleert met behulp van een extern virtueel wide-area network (vWAN). Als u externe netwerkconnectiviteit wilt simuleren met behulp van een virtuele Azure-netwerkgateway (VNG), raadpleegt u het artikel Externe netwerkconnectiviteit simuleren met behulp van Azure VNG.

Vereisten

Als u de stappen in dit proces wilt voltooien, moet aan de volgende vereisten zijn voldaan:

- Een Azure-abonnement en machtigingen voor het maken van resources in Azure Portal.

- Basiskennis van virtual wide area networks (vWAN).

- Basiskennis van site-naar-site-VPN-verbindingen.

- Een Microsoft Entra-tenant waaraan de rol Global Secure Access Administrator is toegewezen.

- Basiskennis van virtuele Azure-bureaubladen of virtuele Azure-machines.

In dit document worden de volgende voorbeeldwaarden gebruikt, samen met de waarden in de afbeeldingen en stappen. U kunt deze instellingen configureren op basis van uw eigen vereisten.

- Abonnement: Visual Studio Enterprise

- Naam van resourcegroep: GlobalSecureAccess_Documentation

- Regio: VS - zuid-centraal

Stappen op hoog niveau

Voor de stappen voor het maken van een extern netwerk met behulp van Azure vWAN is toegang nodig tot zowel de Azure-portal als het Microsoft Entra-beheercentrum. Als u eenvoudig wilt schakelen, houdt u Azure en Microsoft Entra open op afzonderlijke tabbladen. Omdat het meer dan 30 minuten kan duren voordat bepaalde resources zijn geïmplementeerd, moet u ten minste twee uur de tijd nemen om dit proces te voltooien. Herinnering: Resources die nog worden uitgevoerd, kunnen u geld kosten. Wanneer u klaar bent met testen of aan het einde van een project, is het een goed idee om de resources te verwijderen die u niet meer nodig hebt.

- Een vWAN instellen in Azure Portal

- Een extern netwerk maken in het Microsoft Entra-beheercentrum

- Een VPN-site maken met behulp van de Microsoft Gateway

- Beveiligingsfuncties configureren voor testen

- Een virtueel netwerk maken

- Een virtuele netwerkverbinding toevoegen aan de vWAN

- Het duurt ongeveer 30 minuten om een virtuele Azure-bureaubladte maken. De Bastion duurt nog 30 minuten.

- Beveiligingsfuncties testen met Azure Virtual Desktop (AVD)

Een vWAN instellen in Azure Portal

Er zijn drie hoofdstappen voor het instellen van een vWAN:

- Een vWAN maken

- Een virtuele hub maken met een site-naar-site-VPN-gateway

- Informatie over VPN-gateway verkrijgen

Een vWAN maken

Maak een vWAN om verbinding te maken met uw resources in Azure. Zie het overzicht van vWAN voor meer informatie over vWAN.

- Typ in microsoft Azure Portal in de balk Resources zoeken vWAN in het zoekvak en selecteer Enter.

- Selecteer vWAN's in de resultaten. Selecteer + Maken op de pagina vWAN's om de pagina WAN maken te openen.

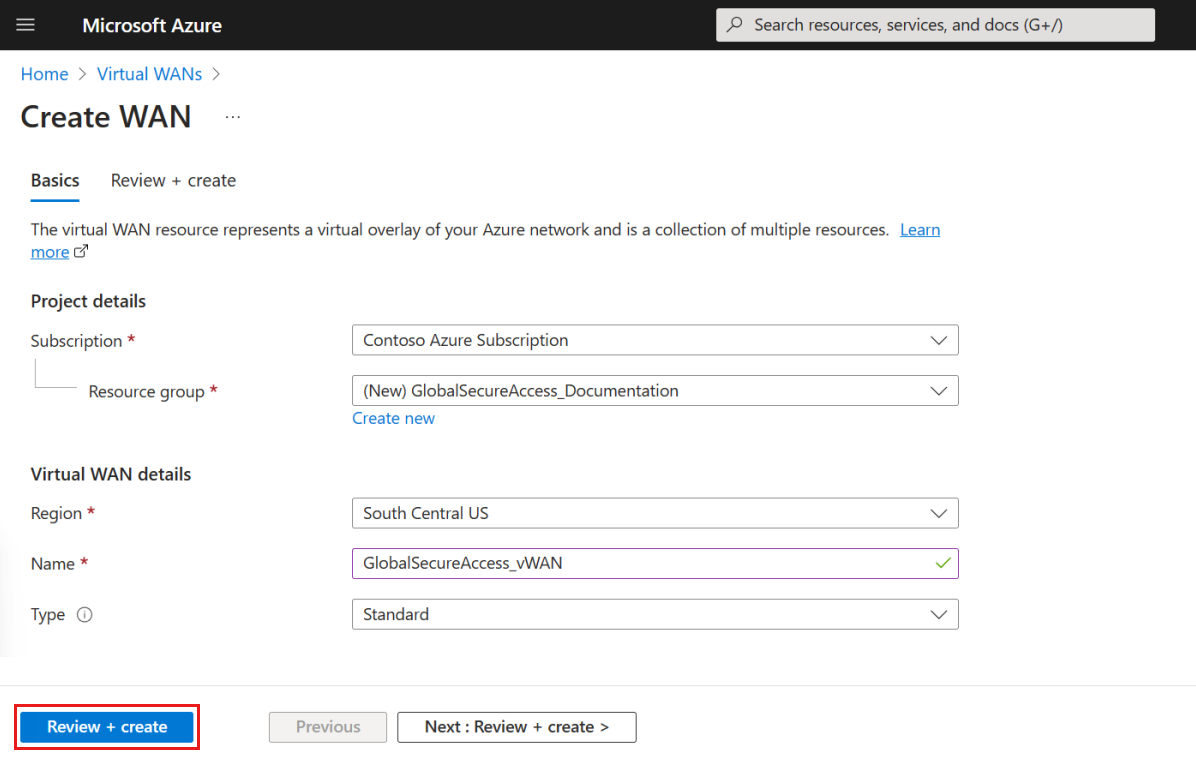

- Vul op de pagina WAN maken op het tabblad Basisbeginselen de velden in. Wijzig de voorbeeldwaarden die u wilt toepassen op uw omgeving.

- Abonnement: selecteer het abonnement dat u wilt gebruiken.

- Resourcegroep: Maak een nieuwe resourcegroep of gebruik bestaande.

- Locatie van de resourcegroep: kies een resourcelocatie in de vervolgkeuzelijst. Een WAN is een globale resource en woont niet in een bepaalde regio. U moet echter een regio selecteren om de WAN-resource te beheren en te vinden die u maakt.

- Naam: typ de naam die u wilt aanroepen naar uw vWAN.

- Type: Basic of Standard. Selecteer Standaard. Als u Basic selecteert, moet u begrijpen dat Basic vWAN's alleen Basic-hubs kunnen bevatten. Basishubs kunnen alleen worden gebruikt voor site-naar-site-verbindingen.

- Nadat u de velden hebt ingevuld, selecteert u Onder aan de pagina Beoordelen en maken.

- Zodra de validatie is geslaagd, selecteert u de knop Maken .

Een virtuele hub maken met een VPN-gateway

Maak vervolgens een virtuele hub met een site-naar-site VPN-gateway (virtual private network):

- Selecteer Hubs in de nieuwe vWAN onder Connectiviteit.

- Selecteer + Nieuwe hub.

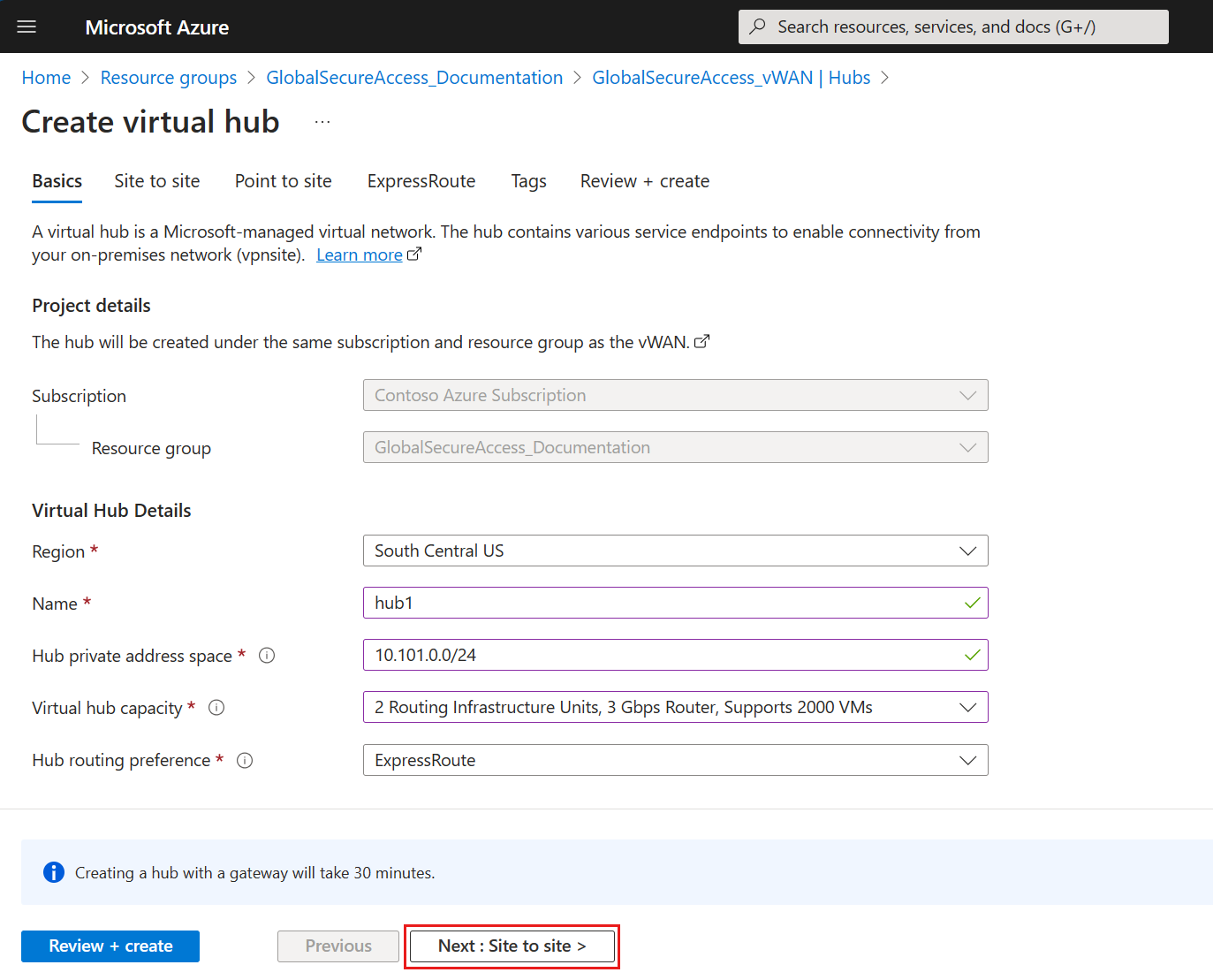

- Vul op de pagina Virtuele hub maken op het tabblad Basis de velden in op basis van uw omgeving.

- Regio: Selecteer de regio waarin u de virtuele hub wilt implementeren.

- Naam: de naam waarmee u de virtuele hub wilt weten.

- Privéadresruimte van hub: gebruik voor dit voorbeeld 10.101.0.0/24. Als u een hub wilt maken, moet het adresbereik zich in cidr-notatie (Classless Inter-Domain Routing) bevinden en een minimale adresruimte van /24 hebben.

- Capaciteit van virtuele hub: selecteer voor dit voorbeeld 2 routeringsinfrastructuureenheden, 3 Gbps-router, ondersteunt 2000 VM's. Zie Instellingen voor virtuele hubs voor meer informatie.

- Voorkeur voor hubroutering: laat de standaardinstelling staan. Zie routeringsvoorkeur voor virtuele hubs voor meer informatie.

- Selecteer Volgende: Site-naar-site >.

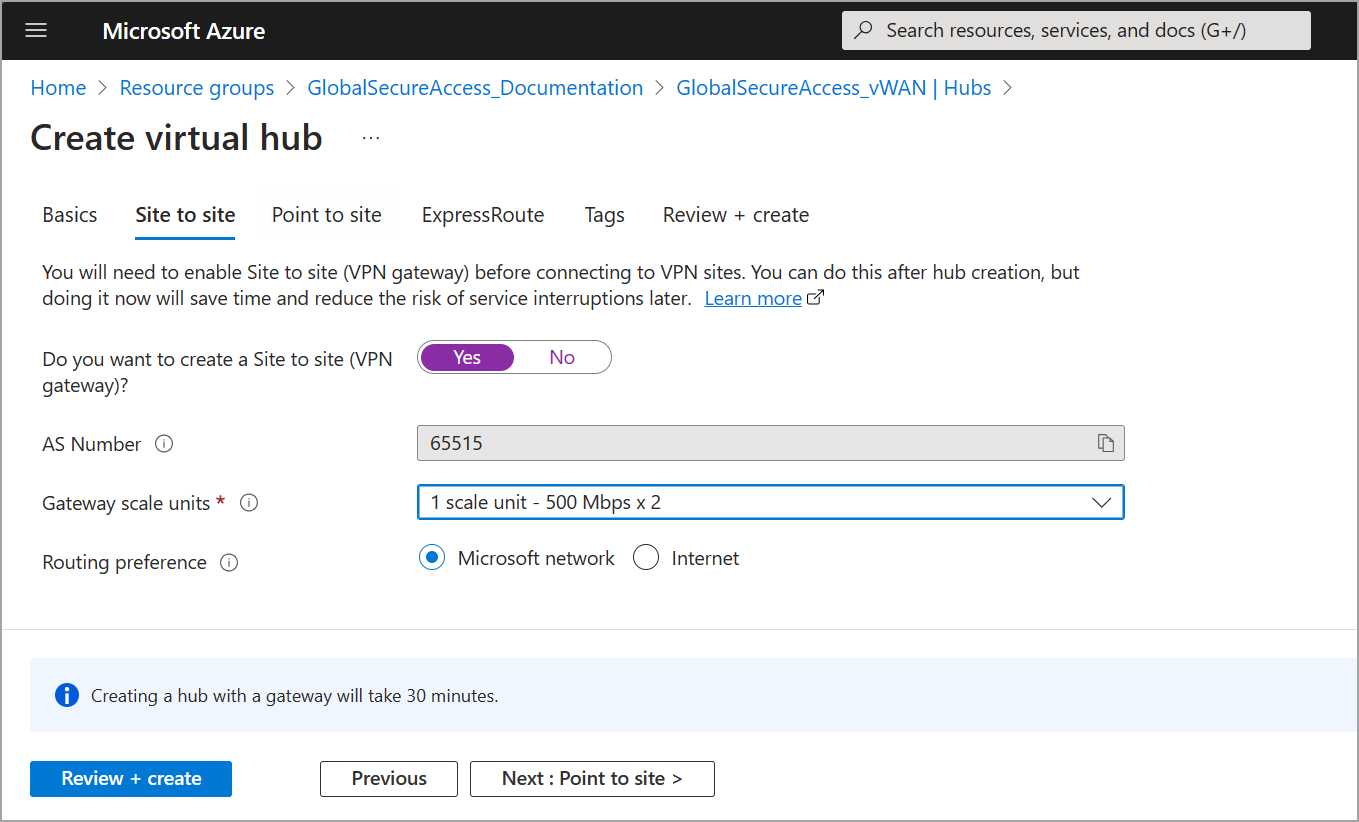

- Vul op het tabblad Site-naar-site de volgende velden in:

- Selecteer Ja om een site-naar-site (VPN-gateway) te maken.

- AS-nummer: het veld AS-getal kan niet worden bewerkt.

- Gatewayschaaleenheden: Selecteer voor dit voorbeeld 1 schaaleenheid - 500 Mbps x 2. Deze waarde moet overeenkomen met de geaggregeerde doorvoer van de VPN-gateway die wordt gemaakt in de virtuele hub.

- Routeringsvoorkeur: selecteer in dit voorbeeld het Microsoft-netwerk voor het routeren van uw verkeer tussen Azure en internet. Zie het artikel routeringsvoorkeur via een Microsoft-netwerk of internetprovider (ISP) voor meer informatie over routeringsvoorkeur .

- Laat de overige tabbladopties ingesteld op de standaardinstellingen en selecteer Controleren en maken om te valideren.

- Selecteer Maken om de hub en gateway te maken. Dit proces kan tot 30 minuten duren.

- Na 30 minuten vernieuwt u de hub op de pagina Hubs en selecteert u Naar de resource gaan om naar de resource te navigeren.

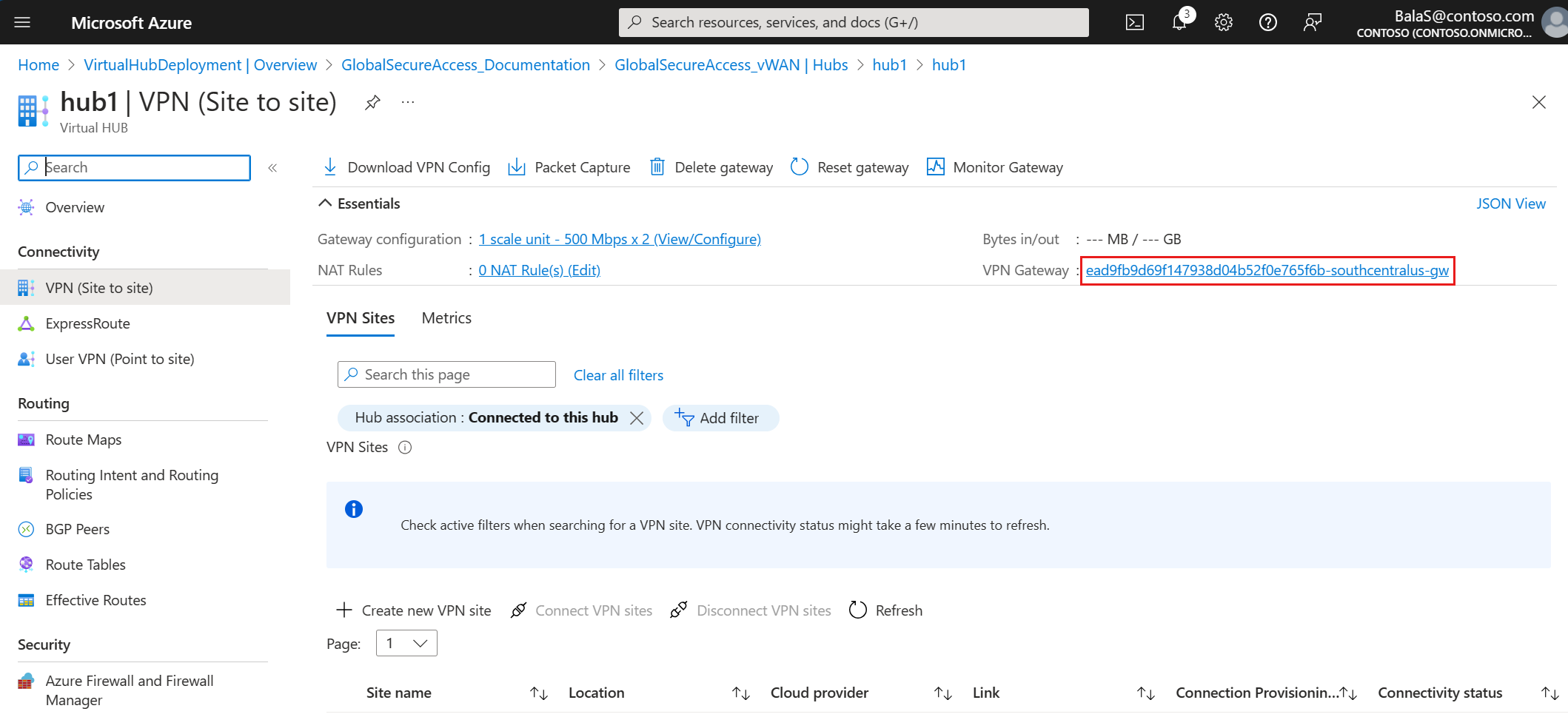

Informatie over VPN-gateway verkrijgen

Als u een extern netwerk wilt maken in het Microsoft Entra-beheercentrum, moet u de VPN-gatewaygegevens bekijken en vastleggen voor de virtuele hub die u in de vorige stap hebt gemaakt.

- Selecteer Hubs in de nieuwe vWAN onder Connectiviteit.

- Selecteer de virtuele hub.

- Selecteer VPN (site-naar-site).

- Selecteer de VPN Gateway-koppeling op de pagina Virtuele hub.

- Selecteer JSON-weergave op de pagina VPN Gateway.

- Kopieer de JSON-tekst naar een bestand ter referentie in de volgende stappen. Noteer het autonome systeemnummer (ASN), het IP-adres van het apparaat en het BGP-adres (Border Gateway Protocol) dat u in de volgende stap wilt gebruiken in het Microsoft Entra-beheercentrum.

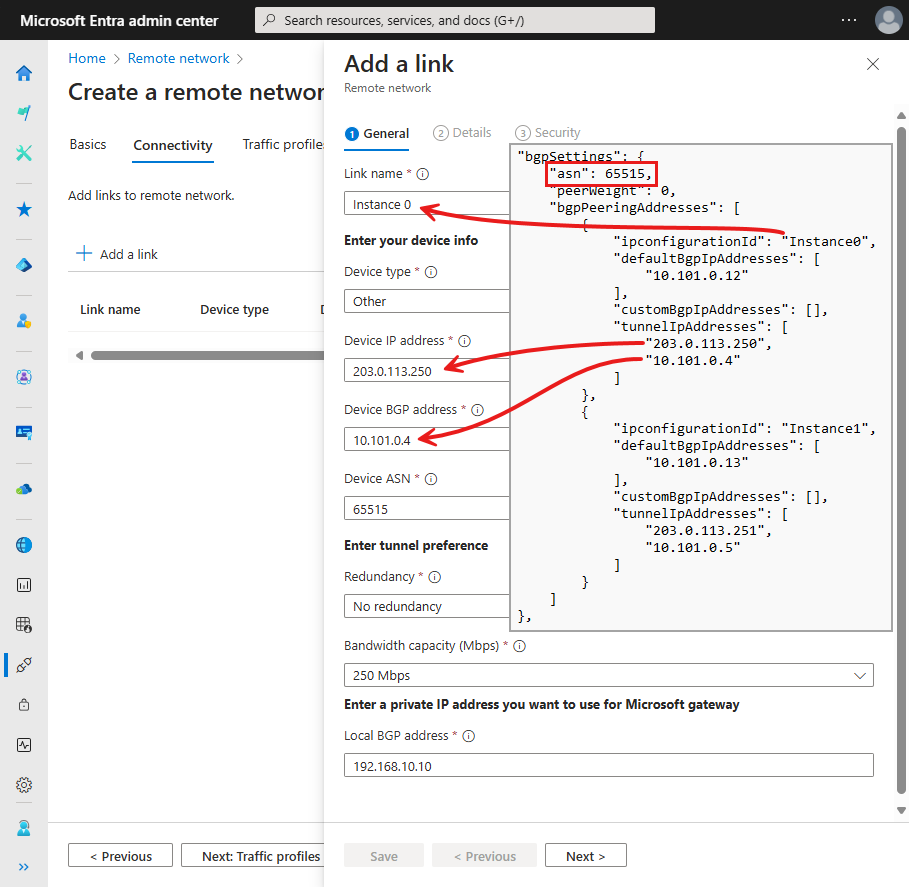

"bgpSettings": { "asn": 65515, "peerWeight": 0, "bgpPeeringAddresses": [ { "ipconfigurationId": "Instance0", "defaultBgpIpAddresses": [ "10.101.0.12" ], "customBgpIpAddresses": [], "tunnelIpAddresses": [ "203.0.113.250", "10.101.0.4" ] }, { "ipconfigurationId": "Instance1", "defaultBgpIpAddresses": [ "10.101.0.13" ], "customBgpIpAddresses": [], "tunnelIpAddresses": [ "203.0.113.251", "10.101.0.5" ] } ] }

Tip

U kunt de ASN-waarde niet wijzigen.

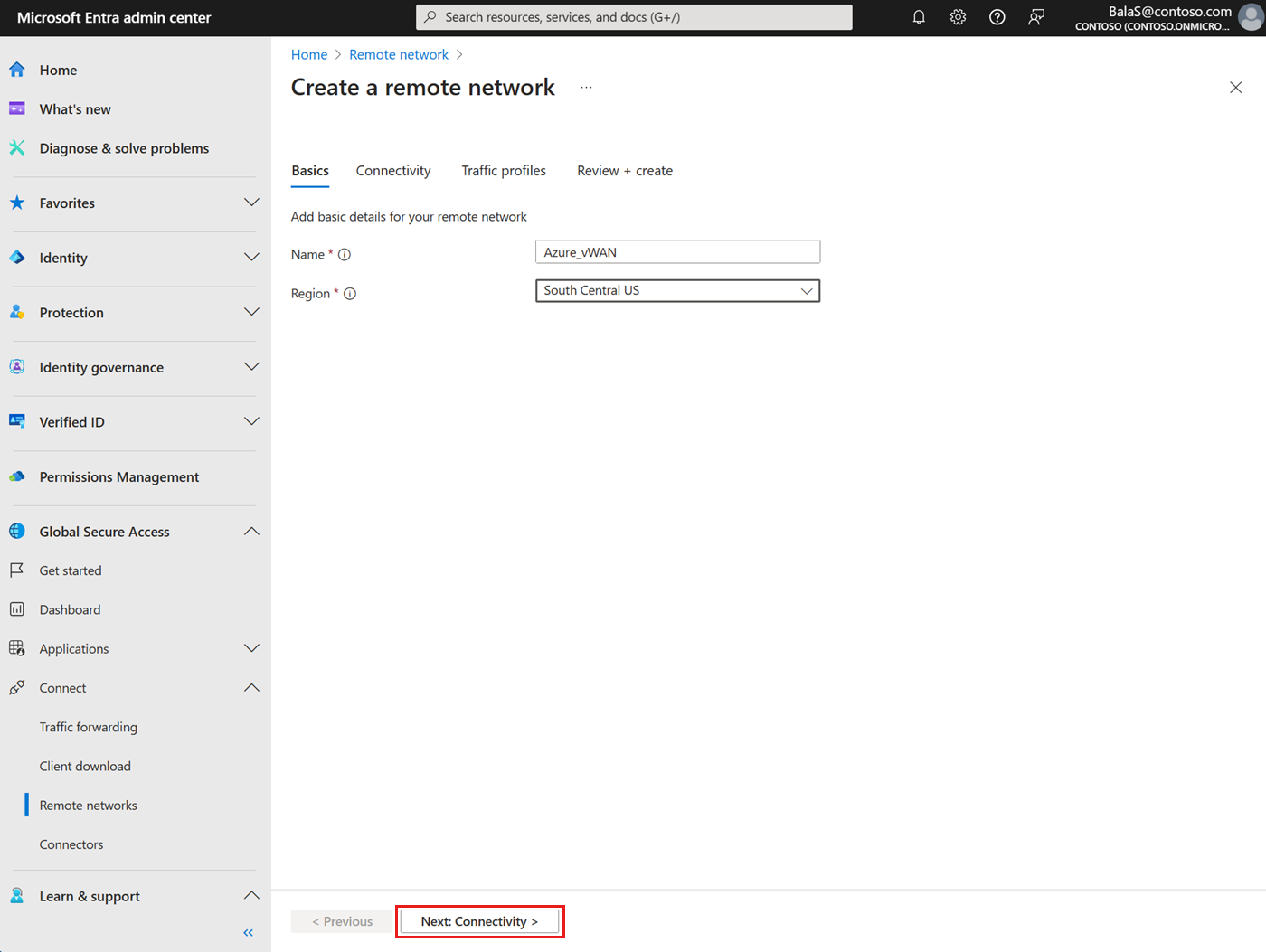

Een extern netwerk maken in het Microsoft Entra-beheercentrum

In deze stap gebruikt u de netwerkgegevens van de VPN-gateway om een extern netwerk te maken in het Microsoft Entra-beheercentrum. De eerste stap is het opgeven van de naam en locatie van uw externe netwerk.

- Meld u als beveiligingsbeheerder aan bij het Microsoft Entra-beheercentrum.

- Navigeer naar Global Secure Access>Connect>Remote Networks.

- Selecteer de knop Extern netwerk maken en geef de details op.

- Naam: Gebruik voor dit voorbeeld Azure_vWAN.

- Regio: Voor dit voorbeeld selecteert u VS - zuid-centraal.

- Selecteer Volgende: Connectiviteit om door te gaan naar het tabblad Connectiviteit .

- Voeg op het tabblad Connectiviteit apparaatkoppelingen toe voor het externe netwerk. Maak één koppeling voor het exemplaar van de VPN-gateway en een andere koppeling voor het exemplaar1 van de VPN-gateway:

- Selecteer + Een koppeling toevoegen.

- Vul de velden op het tabblad Algemeen in het formulier Een koppeling toevoegen in met behulp van de instantie0-configuratie van de VPN-gateway vanuit de JSON-weergave:

Koppelingsnaam: naam van uw customer premises apparatuur (CPE). Voor dit voorbeeld, Instance0.

Apparaattype: Kies een apparaatoptie in de vervolgkeuzelijst. Ingesteld op Overige.

IP-adres van apparaat: openbaar IP-adres van uw apparaat. Gebruik voor dit voorbeeld 203.0.113.250.

BGP-adres van het apparaat: voer het IP-adres van uw CPE (Border Gateway Protocol) in. Gebruik voor dit voorbeeld 10.101.0.4.

Apparaat-ASN: geef het autonome systeemnummer (ASN) van de CPE op. In dit voorbeeld is de ASN 65515.

Redundantie: ingesteld op Geen redundantie.

Zone-redundant lokaal BGP-adres: dit optionele veld wordt alleen weergegeven wanneer u zoneredundantie selecteert.

- Voer een BGP-IP-adres in dat geen deel uitmaakt van uw on-premises netwerk waar uw CPE zich bevindt en verschilt van het lokale BGP-adres.

Bandbreedtecapaciteit (Mbps): geef tunnelbandbreedte op. Stel voor dit voorbeeld in op 250 Mbps.

Lokaal BGP-adres: gebruik een BGP-IP-adres dat geen deel uitmaakt van uw on-premises netwerk waar uw CPE zich bevindt, zoals 192.168.10.10.

- Raadpleeg de geldige BGP-adressenlijst voor gereserveerde waarden die niet kunnen worden gebruikt.

- Selecteer de knop Volgende om het tabblad Details weer te geven. Behoud de standaardinstellingen.

- Selecteer de knop Volgende om het tabblad Beveiliging weer te geven.

- Voer de vooraf gedeelde sleutel (PSK) in. Dezelfde geheime sleutel moet worden gebruikt op uw CPE.

- Selecteer de knop Opslaan.

Zie het artikel Over het beheren van externe netwerkapparaatkoppelingen voor meer informatie over koppelingen.

- Herhaal de bovenstaande stappen om een tweede apparaatkoppeling te maken met behulp van de instantie1-configuratie van de VPN-gateway.

- Selecteer + Een koppeling toevoegen.

- Vul de velden op het tabblad Algemeen in het formulier Een koppeling toevoegen in met behulp van de instantie1-configuratie van de VPN-gateway vanuit de JSON-weergave:

- Koppelingsnaam: Exemplaar1

- Apparaattype: Overig

- IP-adres van apparaat: 203.0.113.251

- BGP-adres van apparaat: 10.101.0.5

- ASN van apparaat: 65515

- Redundantie: geen redundantie

- Bandbreedtecapaciteit (Mbps): 250 Mbps

- Lokaal BGP-adres: 192.168.10.11

- Selecteer de knop Volgende om het tabblad Details weer te geven. Behoud de standaardinstellingen.

- Selecteer de knop Volgende om het tabblad Beveiliging weer te geven.

- Voer de vooraf gedeelde sleutel (PSK) in. Dezelfde geheime sleutel moet worden gebruikt op uw CPE.

- Selecteer de knop Opslaan.

- Ga door naar het tabblad Verkeersprofielen om het verkeersprofiel te selecteren dat u wilt koppelen aan het externe netwerk.

- Selecteer Microsoft 365-verkeersprofiel.

- Selecteer Controleren + maken.

- Selecteer Extern netwerk maken.

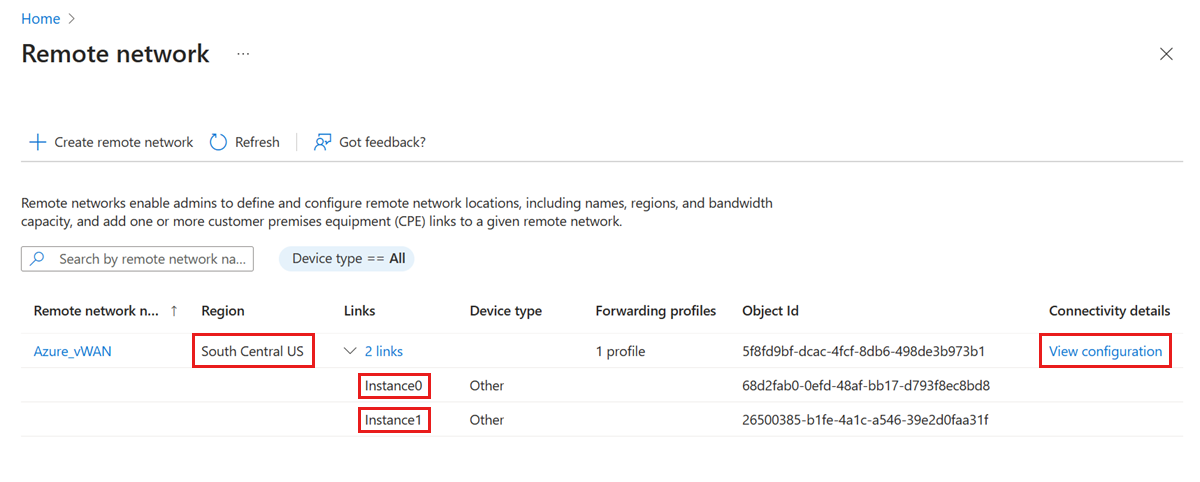

Navigeer naar de pagina Extern netwerk om de details van het nieuwe externe netwerk weer te geven. Er moet één regio en twee koppelingen zijn.

- Selecteer onder Connectiviteitsgegevens de koppeling Configuratie weergeven.

- Kopieer de tekst van de configuratie van het externe netwerk naar een bestand ter referentie in de komende stappen. Noteer het eindpunt, ASN en BGP-adres voor elk van de koppelingen (Instance0 en Instance1).

{ "id": "68d2fab0-0efd-48af-bb17-d793f8ec8bd8", "displayName": "Instance0", "localConfigurations": [ { "endpoint": "203.0.113.32", "asn": 65476, "bgpAddress": "192.168.10.10", "region": "southCentralUS" } ], "peerConfiguration": { "endpoint": "203.0.113.250", "asn": 65515, "bgpAddress": "10.101.0.4" } }, { "id": "26500385-b1fe-4a1c-a546-39e2d0faa31f", "displayName": "Instance1", "localConfigurations": [ { "endpoint": "203.0.113.34", "asn": 65476, "bgpAddress": "192.168.10.11", "region": "southCentralUS" } ], "peerConfiguration": { "endpoint": "203.0.113.251", "asn": 65515, "bgpAddress": "10.101.0.5" } }

Een VPN-site maken met behulp van de Microsoft Gateway

In deze stap maakt u een VPN-site, koppelt u de VPN-site aan de hub en valideert u de verbinding.

Een VPN-site maken

- Meld u in de Microsoft Azure-portal aan bij de virtuele hub die u in de vorige stappen hebt gemaakt.

- Navigeer naar Connectiviteits-VPN>(site-naar-site).

- Selecteer + Nieuwe VPN-site maken.

- Vul op de pagina VPN-site maken de velden in op het tabblad Basisbeginselen .

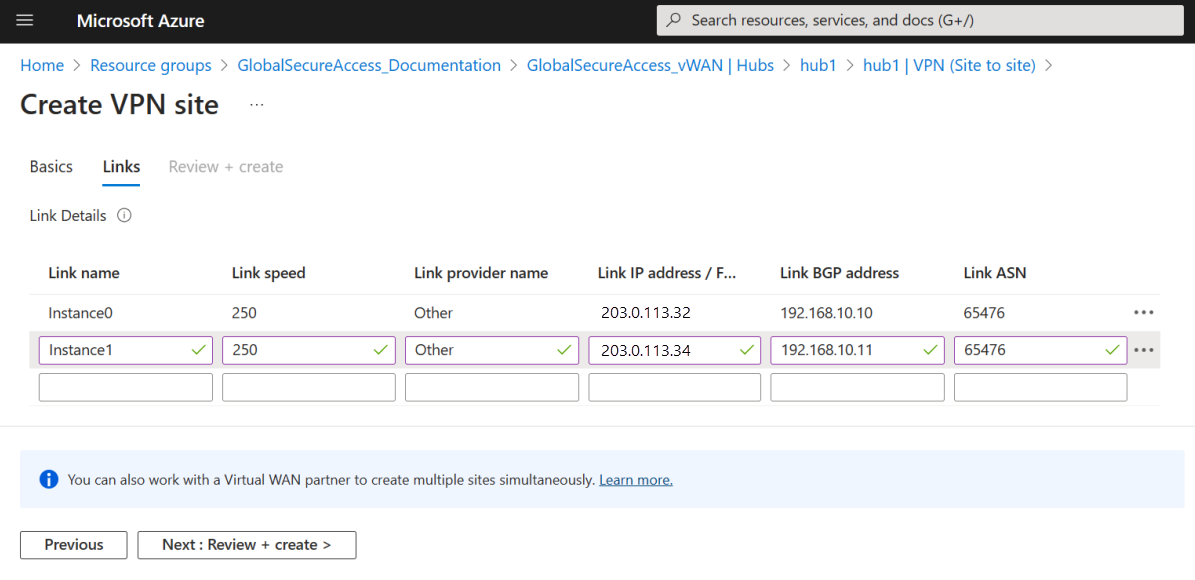

- Ga door naar het tabblad Koppelingen . Voer voor elke koppeling de Configuratie van de Microsoft-gateway in vanuit de configuratie van het externe netwerk die is genoteerd in de stap Details weergeven:

- Koppelingsnaam: Voor dit voorbeeld, Instance0; Exemplaar1.

- Snelheid van koppeling: Voor dit voorbeeld zijn er 250 voor beide koppelingen.

- Naam van koppelingsprovider: ingesteld op Overige voor beide koppelingen.

- IP-adres/FQDN koppelen: gebruik het eindpuntadres. Voor dit voorbeeld 203.0.113.32; 203.0.113.34.

- BGP-adres koppelen: gebruik het BGP-adres, 192.168.10.10; 192.168.10.11.

- ASN koppelen: gebruik de ASN. Voor dit voorbeeld is 65476 voor beide koppelingen.

- Selecteer Controleren + maken.

- Selecteer Maken.

Een site-naar-site-verbinding maken

In deze stap koppelt u de VPN-site uit de vorige stap aan de hub. Verwijder vervolgens de standaardhubkoppeling:

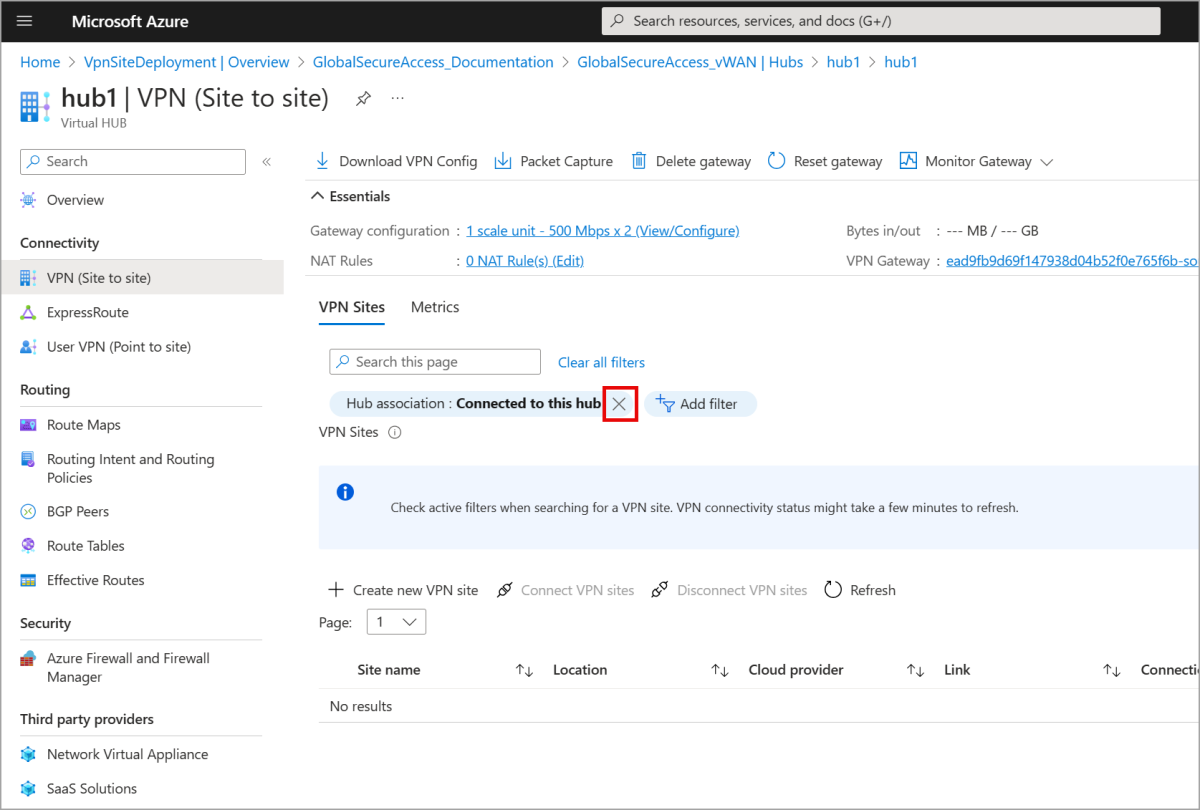

- Navigeer naar Connectiviteits-VPN>(site-naar-site).

- Selecteer de X om de standaardhubkoppeling te verwijderen: verbonden met dit hubfilter , zodat de VPN-site wordt weergegeven in de lijst met beschikbare VPN-sites.

- Selecteer de VPN-site in de lijst en selecteer VPN-sites verbinden.

- Typ in het formulier Connect-sites dezelfde vooraf gedeelde sleutel (PSK) die wordt gebruikt voor het Microsoft Entra-beheercentrum.

- Selecteer Verbinding maken.

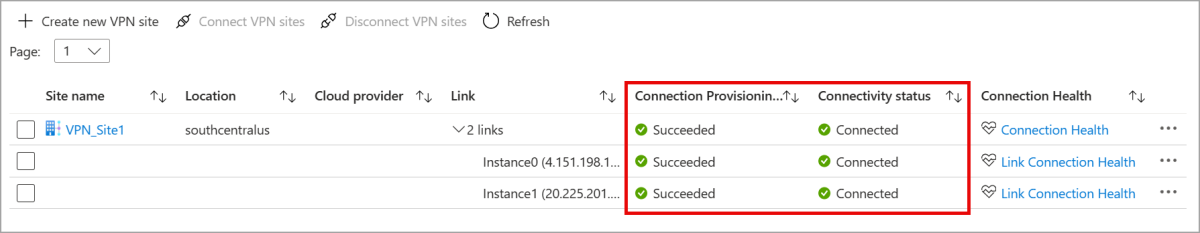

- Na ongeveer 30 minuten wordt de VPN-site bijgewerkt om succespictogrammen weer te geven voor zowel de verbindingsinrichtingsstatus als de connectiviteitsstatus.

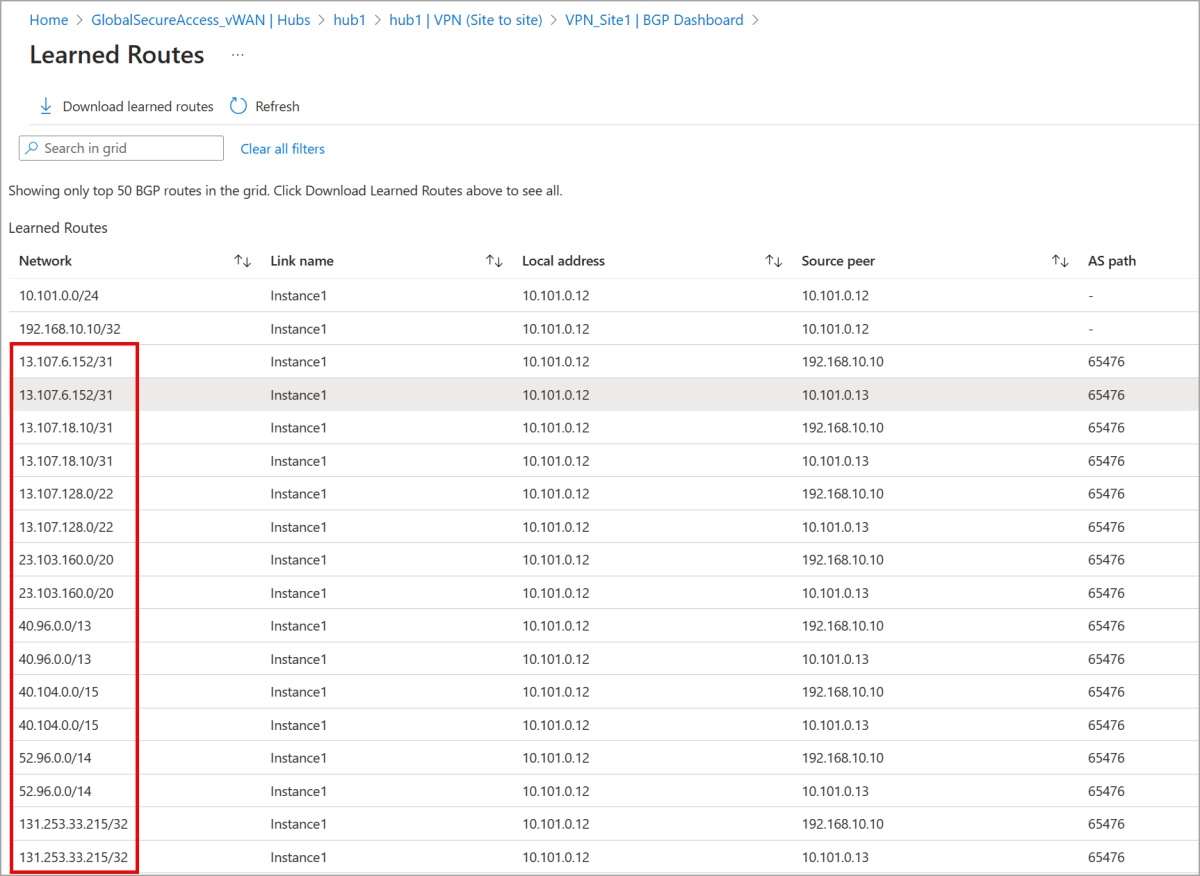

BGP-connectiviteit en geleerde routes controleren in Microsoft Azure Portal

In deze stap gebruikt u het BGP-dashboard om de lijst met geleerde routes te controleren die de site-naar-site-gateway leert.

- Navigeer naar Connectiviteits-VPN>(site-naar-site).

- Selecteer de VPN-site die de vorige stappen heeft gemaakt.

- Selecteer BGP-dashboard.

Het BGP-dashboard bevat de BGP-peers (VPN-gateways en VPN-site), die de status Verbonden moeten hebben.

- Als u de lijst met geleerde routes wilt weergeven, selecteert u Routes die de site-naar-site-gateway leert.

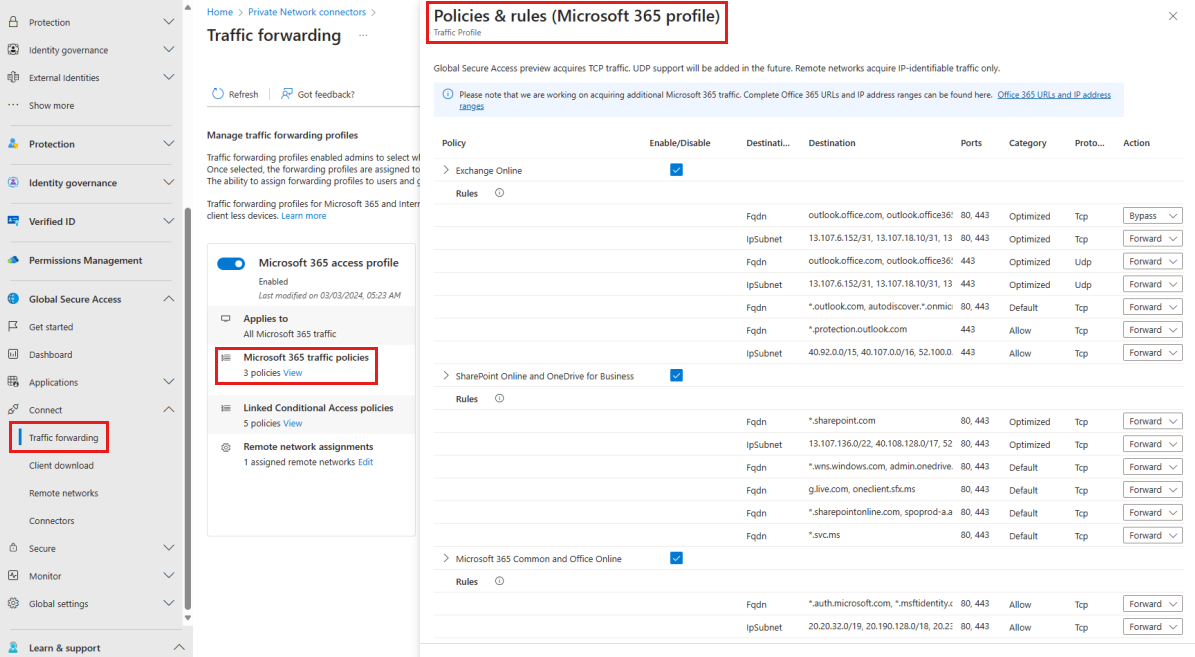

In de lijst met geleerde routes ziet u dat de site-naar-site-gateway de Microsoft 365-routes leert die worden vermeld in het Microsoft 365-verkeersprofiel.

In de volgende afbeelding ziet u het beleid en de regels voor het verkeerprofiel voor het Microsoft 365-profiel. Deze moeten overeenkomen met de routes die zijn geleerd van de site-naar-site-gateway.

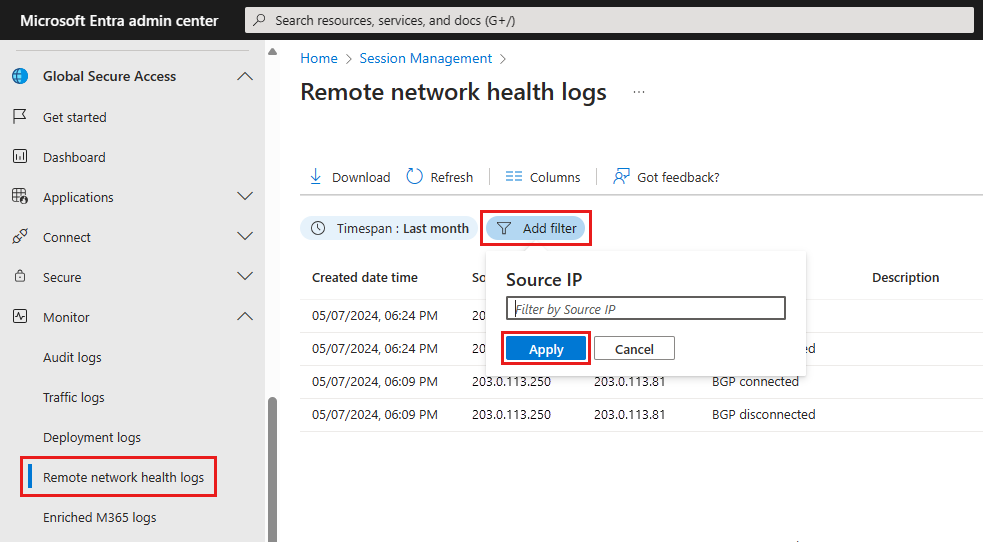

Connectiviteit controleren in het Microsoft Entra-beheercentrum

Bekijk de statuslogboeken van het externe netwerk om de connectiviteit in het Microsoft Entra-beheercentrum te valideren.

- Navigeer in het Microsoft Entra-beheercentrum naar de statuslogboeken van global Secure Access>Monitor>Remote Network.

- Selecteer Filter toevoegen

- Selecteer bron-IP en typ het bron-IP-adres voor het IP-adres van de VPN-gateway of exemplaar1 . Selecteer Toepassen.

- De connectiviteit moet 'Extern netwerk actief' zijn.

U kunt ook valideren door te filteren op tunnelConnected of BGPConnected. Zie Wat zijn externe netwerkstatuslogboeken? voor meer informatie.

Beveiligingsfuncties configureren voor testen

In deze stap bereiden we ons voor op testen door een virtueel netwerk te configureren, een virtuele netwerkverbinding toe te voegen aan de vWAN en een Azure Virtual Desktop te maken.

Een virtueel netwerk maken

In deze stap gebruikt u Azure Portal om een virtueel netwerk te maken.

- Zoek en selecteer virtuele netwerken in Azure Portal.

- Selecteer + Maken op de pagina Virtuele netwerken.

- Voltooi het tabblad Basisinformatie, inclusief het abonnement, de resourcegroep, de naam van het virtuele netwerk en de regio.

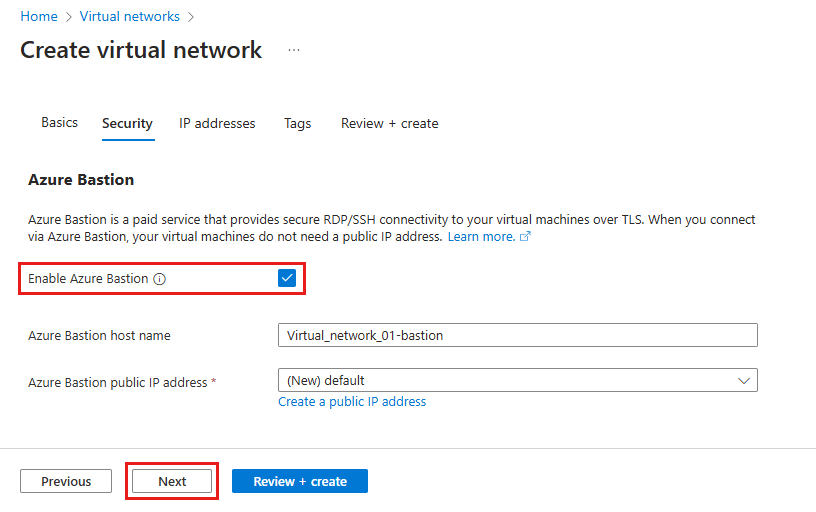

- Selecteer Volgende om door te gaan naar het tabblad Beveiliging.

- Selecteer Bastion in de sectie Azure Bastion inschakelen.

- Typ de hostnaam van Azure Bastion. Gebruik voor dit voorbeeld Virtual_network_01-bastion.

- Selecteer het openbare IP-adres van Azure Bastion. Selecteer voor dit voorbeeld de standaardwaarde (Nieuw).

- Selecteer Volgende om door te gaan naar het tabblad IP-adressen. Configureer de adresruimte van het virtuele netwerk met een of meer IPv4- of IPv6-adresbereiken.

Tip

Gebruik geen overlappende adresruimte. Als de virtuele hub die in de vorige stappen is gemaakt bijvoorbeeld gebruikmaakt van de adresruimte 10.0.0.0/16, maakt u dit virtuele netwerk met de adresruimte 10.2.0.0/16. 7. Selecteer Beoordelen en maken. Wanneer de validatie is geslaagd, selecteert u Maken.

Een virtuele netwerkverbinding toevoegen aan de vWAN

In deze stap verbindt u het virtuele netwerk met de vWAN.

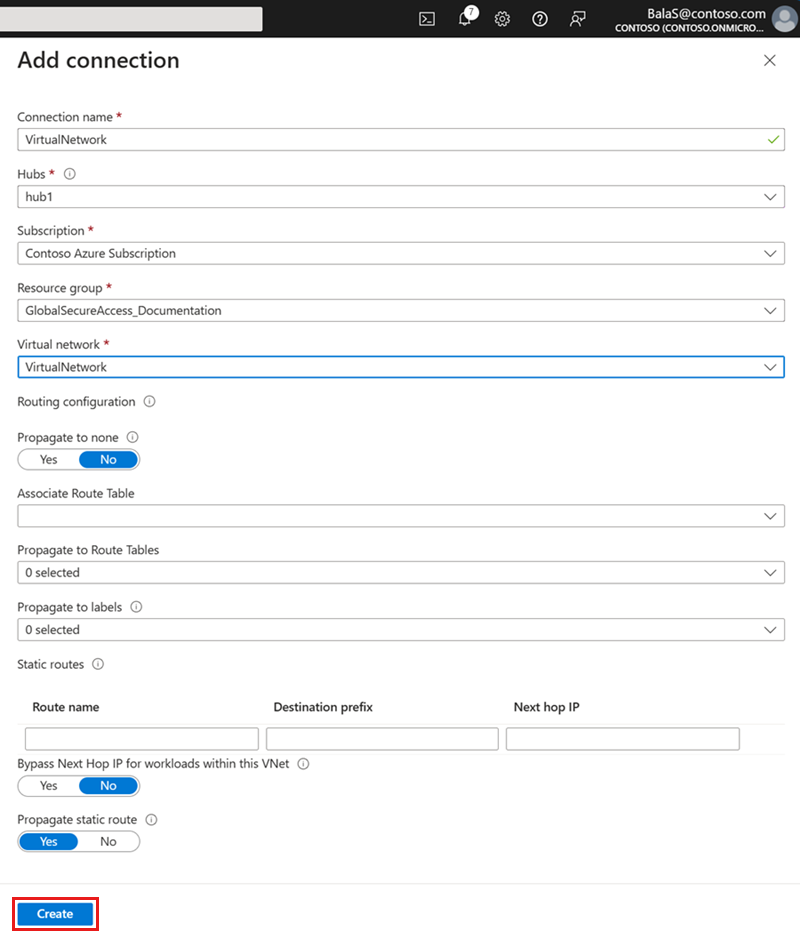

- Open de vWAN die u in de vorige stappen hebt gemaakt en navigeer naar >connectiviteitsverbindingen voor virtueel netwerk.

- Selecteer + Verbinding toevoegen.

- Vul het verbindingsformulier toevoegen in en selecteer de waarden van de virtuele hub en het virtuele netwerk dat u in de vorige secties hebt gemaakt:

- Verbindingsnaam: VirtualNetwork

- Hubs: hub1

- Abonnement: Contoso Azure-abonnement

- Resourcegroep: GlobalSecureAccess_Documentation

- Virtueel netwerk: VirtualNetwork

- Laat de resterende velden ingesteld op de standaardwaarden en selecteer Maken.

Een Azure Virtual Desktop maken

In deze stap maakt u een virtueel bureaublad en host u deze met Bastion.

- Zoek en selecteer Azure Virtual Desktop in Azure Portal.

- Selecteer Een hostgroep maken op de pagina Azure Virtual Desktop.

- Vul het tabblad Basisbeginselen in met het volgende:

- De naam van de hostgroep. Voor dit voorbeeld, VirtualDesktops.

- De locatie van het Azure Virtual Desktop-object. In dit geval, VS - zuid-centraal.

- Type voorkeurs-app-groep: selecteer Bureaublad.

- Type hostgroep: selecteer Gegroepeerd.

- Taakverdelingsalgoritmen: selecteer Breedte-eerst.

- Maximale sessielimiet: selecteer 2.

- Selecteer Volgende: Virtuele machines.

- Voltooi het tabblad Volgende: Virtuele machines met het volgende:

- Virtuele machines toevoegen: Ja

- De gewenste resourcegroep. Voor dit voorbeeld GlobalSecureAccess_Documentation.

- Naamvoorvoegsel: avd

- Type virtuele machine: selecteer virtuele Azure-machine.

- Locatie van virtuele machine: VS - zuid-centraal.

- Beschikbaarheidsopties: selecteer Geen infrastructuurredundantie vereist.

- Beveiligingstype: selecteer vertrouwde start-VM.

- Beveiligd opstarten inschakelen: Ja

- VTPM inschakelen: Ja

- Afbeelding: Voor dit voorbeeld selecteert u Windows 11 Enterprise-multisessie + Microsoft 365-apps versie 22H2.

- Grootte van virtuele machine: selecteer Standard D2s v3, 2 vCPU's, 8 GB geheugen.

- Aantal VM's: 1

- Virtueel netwerk: selecteer het virtuele netwerk dat u in de vorige stap hebt gemaakt, VirtualNetwork.

- Domein waaraan u wilt deelnemen: selecteer Microsoft Entra-id.

- Voer de beheerdersaccountreferenties in.

- Laat andere opties standaard staan en selecteer Beoordelen en maken.

- Wanneer de validatie is geslaagd, selecteert u Maken.

- Na ongeveer 30 minuten wordt de hostgroep bijgewerkt om aan te geven dat de implementatie is voltooid.

- Navigeer naar Microsoft Azure Home en selecteer Virtuele machines.

- Selecteer de virtuele machine die u in de vorige stappen hebt gemaakt.

- Selecteer Verbinding maken>via Bastion.

- Selecteer Bastion implementeren. Het duurt ongeveer 30 minuten voordat de Bastion-host is geïmplementeerd.

- Nadat bastion is geïmplementeerd, voert u dezelfde beheerdersreferenties in die worden gebruikt om azure Virtual Desktop te maken.

- Selecteer Verbinding maken. Het virtuele bureaublad wordt gestart.

Beveiligingsfuncties testen met Azure Virtual Desktop (AVD)

In deze stap gebruiken we de AVD om toegangsbeperkingen voor het virtuele netwerk te testen.

De tenantbeperking testen

Voordat u gaat testen, schakelt u tenantbeperkingen in voor het virtuele netwerk.

- Navigeer in het Microsoft Entra-beheercentrum naar Het beheer van algemene instellingen voor beveiligde toegang>>.

- Stel het inschakelen van tags in om tenantbeperkingen af te dwingen op uw netwerkknop aan.

- Selecteer Opslaan.

- U kunt het toegangsbeleid voor meerdere tenants wijzigen door te navigeren naar> de toegangsinstellingen voor externe identiteiten voor meerdere tenants.> Zie het artikel Overzicht van toegang tussen tenants voor meer informatie.

- Behoud de standaardinstellingen, waardoor gebruikers zich niet kunnen aanmelden met externe accounts op beheerde apparaten.

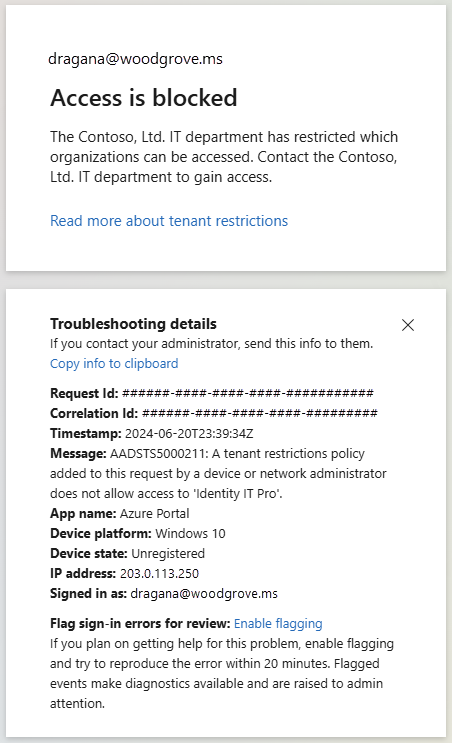

Testen:

- Meld u aan bij de virtuele Machine van Azure Virtual Desktop die u in de vorige stappen hebt gemaakt.

- Ga naar www.office.com en meld u aan met een interne organisatie-id. Deze test moet zijn geslaagd.

- Herhaal de vorige stap, maar met een extern account. Deze test mislukt vanwege geblokkeerde toegang.

Herstel van bron-IP testen

Schakel voorwaardelijke toegang in voordat u gaat testen.

- Navigeer in het Microsoft Entra-beheercentrum naar Het beheer van algemene instellingen voor beveiligde toegang>>.

- Selecteer het tabblad Adaptieve toegang .

- Stel de schakeloptie Global Secure Access inschakelen in op Aan.

- Selecteer Opslaan. Zie het artikel Bron-IP-herstel voor meer informatie.

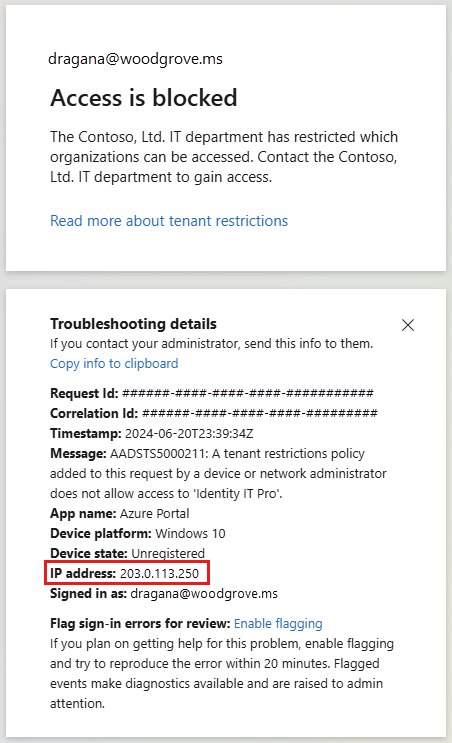

Testen (optie 1): Herhaal de tenantbeperkingstest uit de vorige sectie:

- Meld u aan bij de virtuele Machine van Azure Virtual Desktop die u in de vorige stappen hebt gemaakt.

- Ga naar www.office.com en meld u aan met een interne organisatie-id. Deze test moet zijn geslaagd.

- Herhaal de vorige stap, maar met een extern account. Deze test mislukt omdat het bron-IP-adres in het foutbericht afkomstig is van het openbare IP-adres van de VPN-gateway in plaats van de Microsoft SSE die de aanvraag naar Microsoft Entra proxyt.

Testen (optie 2):

- Navigeer in het Microsoft Entra-beheercentrum naar de statuslogboeken van global Secure Access>Monitor>Remote Network.

- Selecteer Filter toevoegen

- Selecteer bron-IP en typ het openbare IP-adres van de VPN-gateway. Selecteer Toepassen.

Het systeem herstelt het CPE-IP-adres (Customer Premises Equipment) van het filiaal. Omdat de VPN-gateway de CPE vertegenwoordigt, worden in de statuslogboeken het openbare IP-adres van de VPN-gateway weergegeven, niet het IP-adres van de proxy.

Overbodige resources verwijderen

Wanneer u klaar bent met testen of aan het einde van een project, is het een goed idee om de resources te verwijderen die u niet meer nodig hebt. Resources die actief blijven, kunnen u geld kosten. U kunt resources afzonderlijk verwijderen, maar u kunt ook de resourcegroep verwijderen als u de volledige resourceset wilt verwijderen.