Wat zijn externe netwerkstatuslogboeken?

Externe netwerken, zoals een filiaal, zijn afhankelijk van de apparatuur van de klant (CPE) om gebruikers op die locaties te verbinden met de onlinebronnen en services die ze nodig hebben. Gebruikers verwachten dat CPE functioneert, zodat ze hun werk kunnen doen. Als u iedereen verbonden wilt houden, moet u de status van de IPSec-tunnel en de BGP-routeadvertentie (Border Gateway Protocol) garanderen. Deze langlopende tunnel- en routeringsgegevens zijn de sleutels voor de status van uw externe netwerk.

In dit artikel worden verschillende methoden beschreven voor het openen en analyseren van de externe netwerkstatuslogboeken.

- Toegang tot logboeken in het Microsoft Entra-beheercentrum of de Microsoft Graph API

- Logboeken exporteren naar Log Analytics of een SIEM-hulpprogramma (Security Information and Events Management)

- Logboeken analyseren met behulp van een Azure-werkmap voor Microsoft Entra

- Logboeken voor langetermijnopslag downloaden

Vereisten

Als u de externe netwerkstatuslogboeken in het Microsoft Entra-beheercentrum wilt bekijken, hebt u het volgende nodig:

- Een van de volgende rollen: Globale beveiligingstoegangsbeheerder of beveiligingsbeheerder.

- Voor het product is licentie vereist. Zie de licentiesectie van Wat is wereldwijde beveiligde toegang. Indien nodig kunt u licenties kopen of proeflicenties krijgen.

- Er zijn afzonderlijke rollen vereist voor toegang tot de logboeken met de Microsoft Graph API en integratie met Log Analytics en Azure Workbooks.

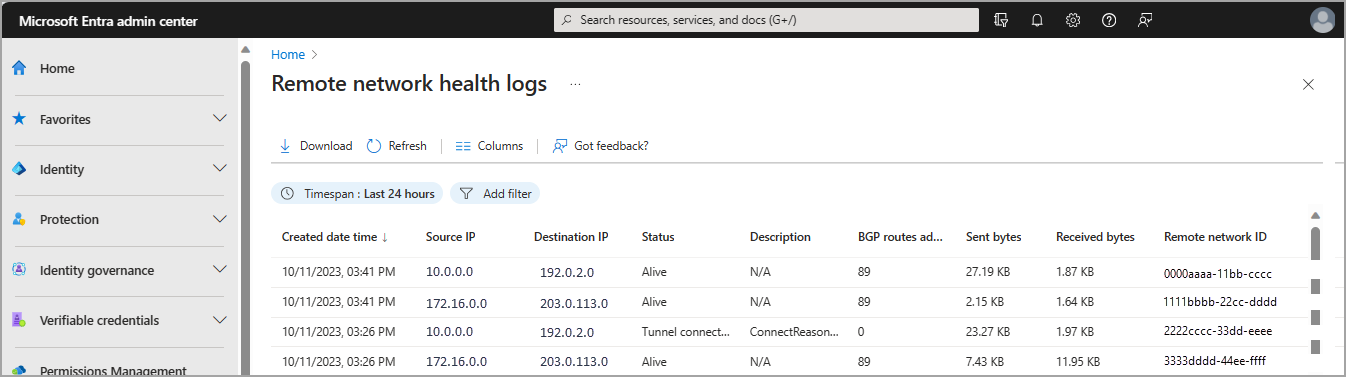

De logboeken weergeven

Als u de externe netwerkstatuslogboeken wilt weergeven, kunt u het Microsoft Entra-beheercentrum of de Microsoft Graph API gebruiken.

De statuslogboeken van externe netwerken weergeven in het Microsoft Entra-beheercentrum:

Meld u aan bij het Microsoft Entra-beheercentrum als minimaal een globale beheerder voor beveiligde toegang.

Blader naar de statuslogboeken van global Secure Access>Monitor>Remote Network.

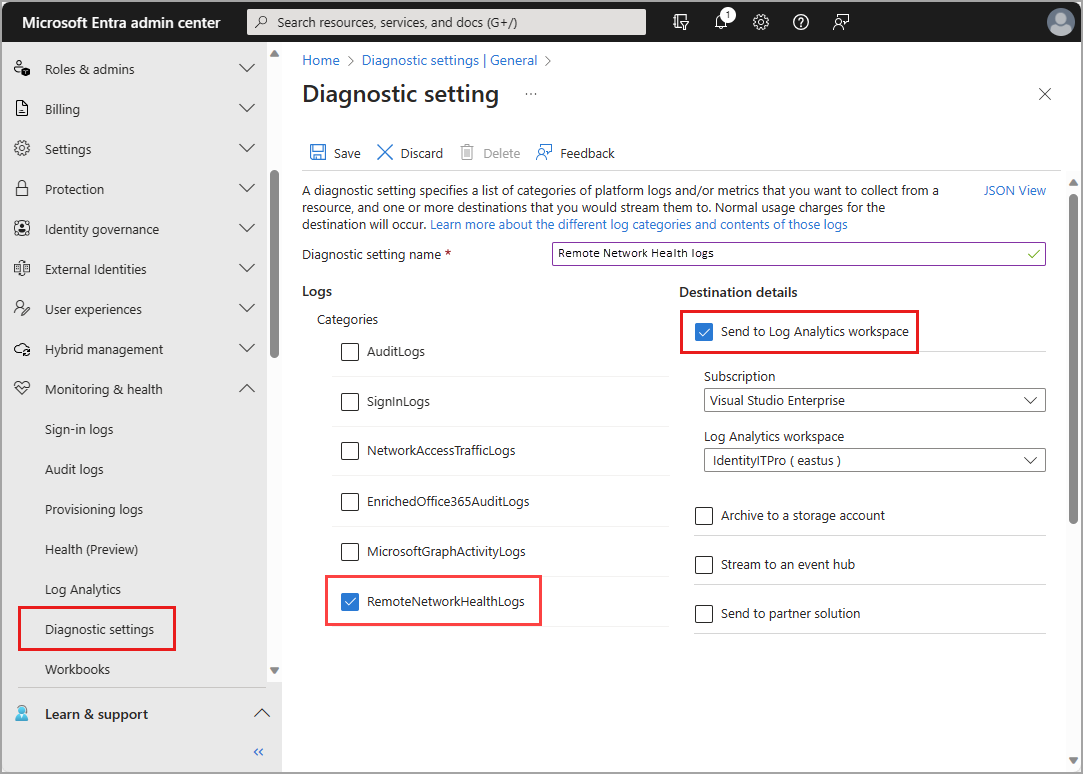

Diagnostische instellingen configureren voor het exporteren van logboeken

De integratie van logboeken met een SIEM-hulpprogramma, zoals Log Analytics, wordt geconfigureerd via diagnostische instellingen in Microsoft Entra-id. Dit proces wordt uitgebreid beschreven in het artikel Diagnostische instellingen voor Microsoft Entra configureren voor activiteitenlogboeken .

Voor het configureren van diagnostische instellingen hebt u het volgende nodig:

De basisstappen voor het configureren van diagnostische instellingen zijn als volgt:

Meld u als beveiligingsbeheerder aan bij het Microsoft Entra-beheercentrum.

Blader naar diagnostische instellingen voor identiteitsbewaking>en status>.

Eventuele bestaande diagnostische instellingen worden weergegeven in de tabel. Selecteer instellingen bewerken om een bestaande instelling te wijzigen of selecteer Diagnostische instelling toevoegen om een nieuwe instelling te maken.

Geef een naam op.

Selecteer de

RemoteNetworkHealthLogs(en eventuele andere logboeken) die u wilt opnemen.

Selecteer de bestemmingen waarnaar u de logboeken wilt verzenden.

Selecteer het abonnement en de bestemming in de vervolgkeuzelijsten die worden weergegeven.

Selecteer de knop Opslaan.

Notitie

Het kan tot drie dagen duren voordat de logboeken in de bestemming worden weergegeven.

Zodra uw logboeken naar Log Analytics zijn doorgestuurd, kunt u profiteren van de volgende functies:

- Maak waarschuwingsregels om een melding te ontvangen voor zaken zoals een BGP-tunnelfout.

- Zie Een waarschuwingsregel maken voor meer informatie.

- Visualiseer de gegevens met een Azure-werkmap voor Microsoft Entra (behandeld in de volgende sectie).

- Integreer logboeken met Microsoft Sentinel voor beveiligingsanalyse en bedreigingsinformatie.

- Volg de quickstart Microsoft Sentinel onboarden voor meer informatie.

Logboeken analyseren met een werkmap

Azure Workbooks voor Microsoft Entra bieden een visuele weergave van uw gegevens. Zodra u een Log Analytics-werkruimte en diagnostische instellingen hebt geconfigureerd om uw logboeken te integreren met Log Analytics, kunt u een werkmap gebruiken om de gegevens te analyseren via deze krachtige hulpprogramma's.

Bekijk deze nuttige bronnen voor werkmappen:

Logboeken downloaden

Er is een downloadknop beschikbaar in alle logboeken, zowel binnen Global Secure Access als Microsoft Entra Monitoring en status. U kunt logboeken downloaden als een JSON- of CSV-bestand. Zie Logboeken downloaden voor meer informatie.

Als u de resultaten van de logboeken wilt beperken, selecteert u Filter toevoegen. U kunt filteren op:

- Beschrijving

- Id van extern netwerk

- Bron-IP

- Doel-IP

- Aantal geadverteerd BGP-routes

In de volgende tabel worden alle velden in de statuslogboeken van het externe netwerk beschreven.

| Name | Beschrijving |

|---|---|

| Datum/tijd gemaakt | Tijd van het genereren van oorspronkelijke gebeurtenissen |

| Bron-IP-adres | Het IP-adres van de CPE. Het IP-/doel-IP-adrespaar van de bron is uniek voor elke IPsec-tunnel. |

| Doel-IP-adres | Het IP-adres van de Microsoft Entra-gateway. Het IP-/doel-IP-adrespaar van de bron is uniek voor elke IPsec-tunnel. |

| Status | Tunnel verbonden: deze gebeurtenis wordt gegenereerd wanneer een IPsec-tunnel tot stand is gebracht. De verbinding met de tunnel is verbroken: deze gebeurtenis wordt gegenereerd wanneer een IPsec-tunnel wordt verbroken. BGP verbonden: deze gebeurtenis wordt gegenereerd wanneer een BGP-verbinding tot stand is gebracht. De verbinding met BGP is verbroken: deze gebeurtenis wordt gegenereerd wanneer een BGP-verbinding uitvalt. Extern netwerk actief: deze periodieke statistiek wordt elke 15 minuten gegenereerd voor alle actieve tunnels. |

| Beschrijving | Optionele beschrijving van de gebeurtenis. |

| Geadverteerd aantal BGP-routes | Optioneel aantal BGP-routes dat wordt geadverteerd via de IPsec-tunnel. Deze waarde is 0 voor tunnelverbinding, tunnelverbinding, BGP-verbonden en niet-verbonden BGP-gebeurtenissen. |

| Verzonden bytes | Optioneel aantal bytes dat vanuit de bron naar het doel is verzonden via een tunnel gedurende de afgelopen 15 minuten. Deze waarde is 0 voor tunnelverbinding, tunnelverbinding, BGP-verbonden en niet-verbonden BGP-gebeurtenissen. |

| Ontvangen bytes | Optioneel aantal bytes dat door de bron is ontvangen via een tunnel gedurende de afgelopen 15 minuten. Deze waarde is 0 voor tunnelverbinding, tunnelverbinding, BGP-verbonden en niet-verbonden BGP-gebeurtenissen. |

| Id van extern netwerk | Id van het externe netwerk waarmee de tunnel is gekoppeld. |