Externe netwerkconnectiviteit simuleren met behulp van Azure VNG

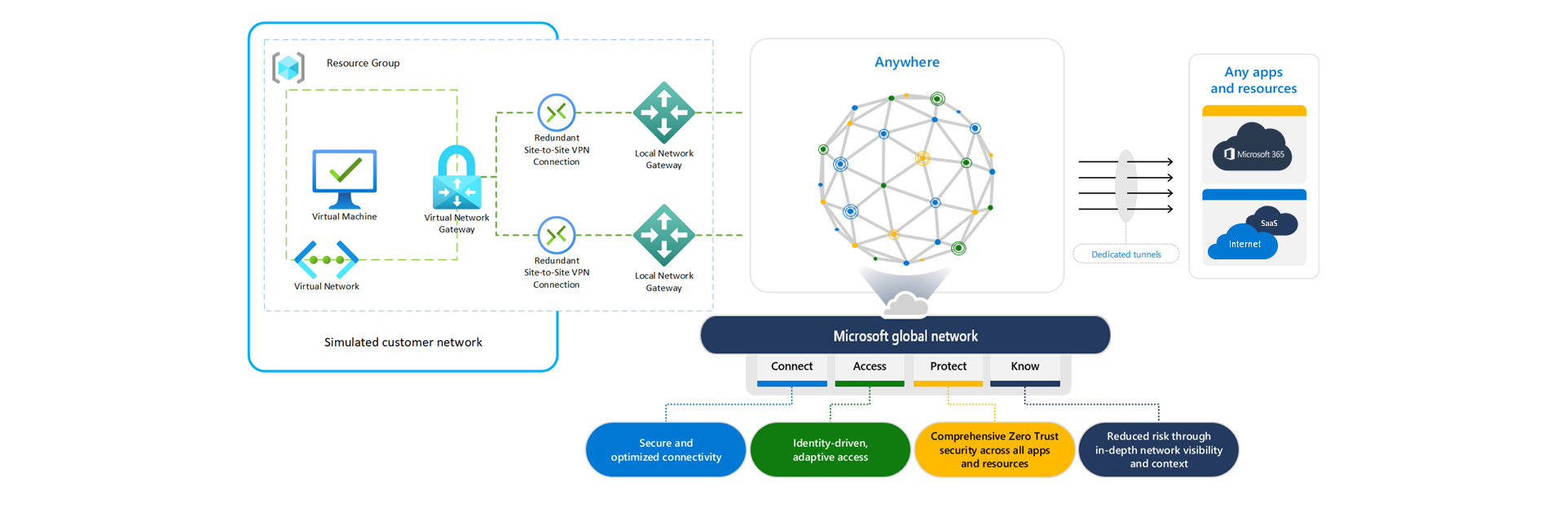

Organisaties willen mogelijk de mogelijkheden van Microsoft Entra-internettoegang uitbreiden naar volledige netwerken, niet alleen afzonderlijke apparaten waarop ze de Global Secure Access-client kunnen installeren. In dit artikel wordt beschreven hoe u deze mogelijkheden kunt uitbreiden naar een virtueel Azure-netwerk dat wordt gehost in de cloud. Vergelijkbare principes kunnen worden toegepast op de on-premises netwerkapparatuur van een klant.

Vereisten

Als u de stappen in dit proces wilt voltooien, moet aan de volgende vereisten zijn voldaan:

- Een Azure-abonnement en machtigingen voor het maken van resources in Azure Portal.

- Basiskennis van site-naar-site-VPN-verbindingen.

- Een Microsoft Entra-tenant waaraan de rol Global Secure Access Administrator is toegewezen.

Onderdelen van het virtuele netwerk

Het bouwen van deze functionaliteit in Azure biedt organisaties de mogelijkheid om te begrijpen hoe Microsoft Entra-internettoegang werkt in een uitgebreidere implementatie. De resources die we in Azure maken, komen op de volgende manieren overeen met on-premises concepten:

| Azure-resource | Traditioneel on-premises onderdeel |

|---|---|

| Virtueel netwerk | Uw on-premises IP-adresruimte |

| Gateway voor een virtueel netwerk | Uw on-premises router, ook wel klant-premises apparatuur (CPE) genoemd |

| Lokale netwerkgateway | De Microsoft-gateway waarnaar uw router (virtuele Azure-netwerkgateway) een IPsec-tunnel maakt om |

| Verbinding | IPsec VPN-tunnel gemaakt tussen de gateway van het virtuele netwerk en de lokale netwerkgateway |

| Virtuele machine | Clientapparaten in uw on-premises netwerk |

In dit document gebruiken we de volgende standaardwaarden. U kunt deze instellingen configureren op basis van uw eigen vereisten.

- Abonnement: Visual Studio Enterprise

- Naam van resourcegroep: Network_Simulation

- Regio: VS - oost

Stappen op hoog niveau

De stappen voor het simuleren van externe netwerkconnectiviteit met virtuele Azure-netwerken worden voltooid in Azure Portal en het Microsoft Entra-beheercentrum. Het kan handig zijn om meerdere tabbladen te openen, zodat u er eenvoudig tussen kunt schakelen.

Voordat u uw virtuele resources maakt, hebt u een resourcegroep en een virtueel netwerk nodig voor gebruik in de volgende secties. Als u al een testresourcegroep en een virtueel netwerk hebt geconfigureerd, kunt u beginnen bij stap 3.

- Een resourcegroep maken (Azure Portal)

- Een virtueel netwerk maken (Azure Portal)

- Een virtuele netwerkgateway maken (Azure Portal)

- Een extern netwerk maken met apparaatkoppelingen (Microsoft Entra-beheercentrum)

- Lokale netwerkgateway maken (Azure Portal)

- Een site-naar-site-VPN-verbinding (S2S) maken (Azure Portal)

- Connectiviteit controleren (beide)

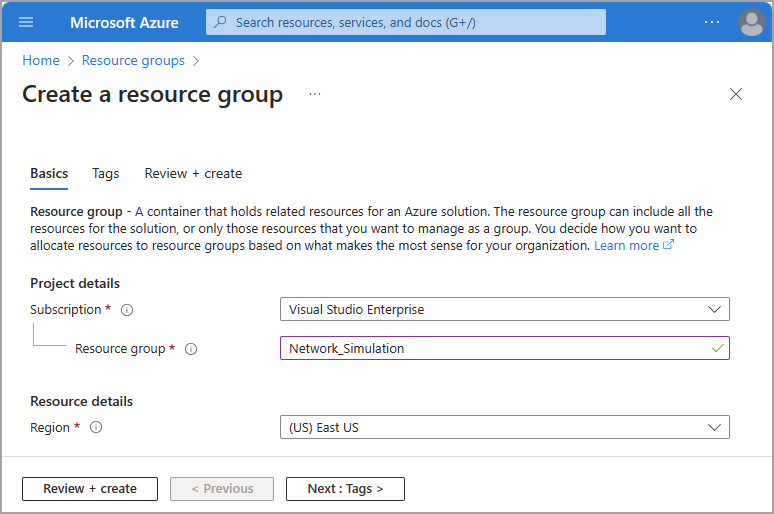

Een brongroep maken

Maak een resourcegroep die alle benodigde resources bevat.

- Meld u aan bij Azure Portal met toestemming om resources te maken.

- Blader naar resourcegroepen.

- Selecteer Maken.

- Selecteer uw abonnement, regio en geef een naam op voor uw resourcegroep.

- Selecteer Controleren + maken.

- Bevestig uw gegevens en selecteer Vervolgens Maken.

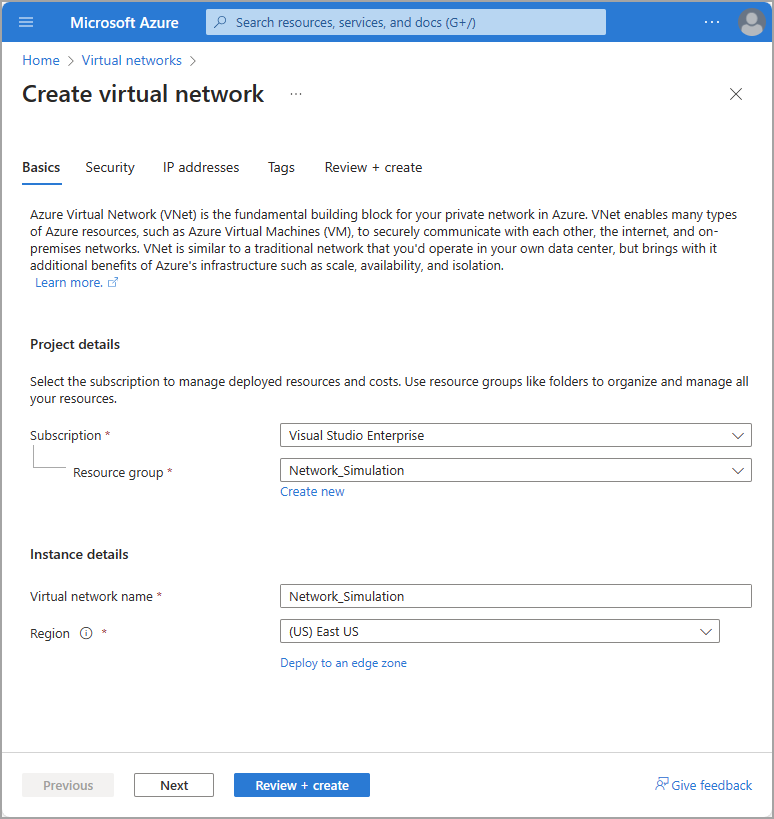

Een virtueel netwerk maken

Maak een virtueel netwerk in uw nieuwe resourcegroep.

- Blader vanuit Azure Portal naar Virtuele netwerken.

- Selecteer Maken.

- Selecteer de resourcegroep die u zojuist hebt gemaakt.

- Geef uw netwerk een naam op voor het virtuele netwerk.

- Laat de standaardwaarden voor de andere velden staan.

- Selecteer Controleren + maken.

- Selecteer Maken.

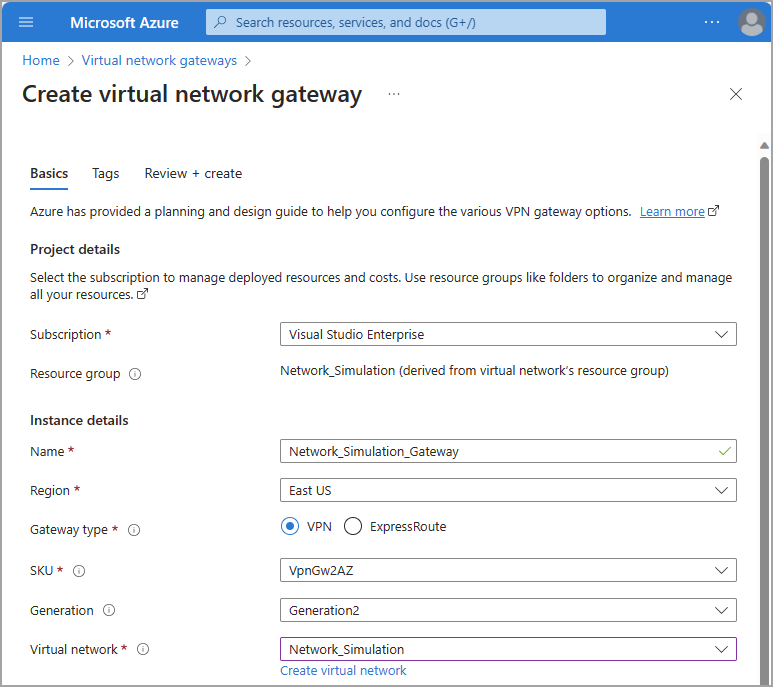

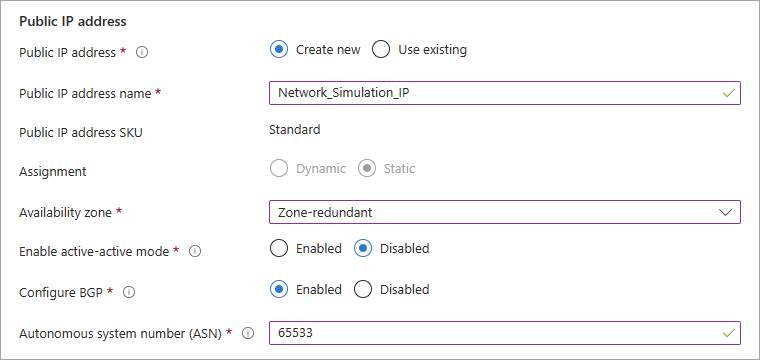

De gateway van een virtueel netwerk maken

Maak een virtuele netwerkgateway in uw nieuwe resourcegroep.

Blader vanuit Azure Portal naar gateways voor virtuele netwerken.

Selecteer Maken.

Geef uw virtuele netwerkgateway een naam op en selecteer de juiste regio.

Selecteer het virtuele netwerk dat u in de vorige sectie hebt gemaakt.

Maak een openbaar IP-adres en geef het op met een beschrijvende naam.

- OPTIONEEL: Als u een secundaire IPSec-tunnel wilt, maakt u onder de sectie TWEEDE OPENBAAR IP-ADRES een ander openbaar IP-adres en geeft u het een naam. Als u een tweede IPsec-tunnel maakt, moet u twee apparaatkoppelingen maken in de stap Een extern netwerk maken.

- Stel de modus Actief-actief inschakelen in op Uitgeschakeld als u geen tweede openbaar IP-adres nodig hebt.

- In het voorbeeld in dit artikel wordt één IPsec-tunnel gebruikt.

Selecteer een beschikbaarheidszone.

Stel BGP configureren in op Ingeschakeld.

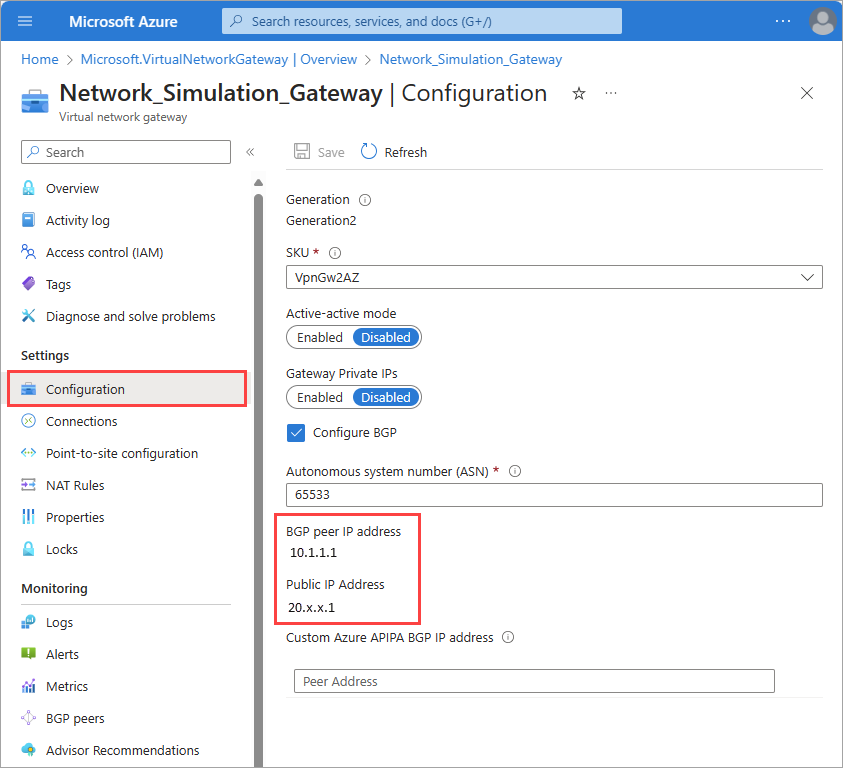

Stel het autonome systeemnummer (ASN) in op een geschikte waarde. Raadpleeg de lijst met geldige ASN-waarden voor gereserveerde waarden die niet kunnen worden gebruikt.

Laat alle andere instellingen op de standaardwaarden staan of leeg.

Selecteer Controleren + maken. Bevestig uw instellingen.

Selecteer Maken.

Notitie

Het kan enkele minuten duren voordat de gateway van het virtuele netwerk is geïmplementeerd en gemaakt. U kunt de volgende sectie starten terwijl deze wordt gemaakt, maar u hebt de openbare IP-adressen van uw virtuele netwerkgateway nodig om de volgende stap te voltooien.

Als u deze IP-adressen wilt weergeven, bladert u naar de pagina Configuratie van uw virtuele netwerkgateway nadat deze is geïmplementeerd.

Een extern netwerk maken

Het proces voor het maken van een extern netwerk wordt voltooid in het Microsoft Entra-beheercentrum. Er zijn twee sets tabbladen waarin u de gegevens invoert.

De volgende stappen bevatten de basisinformatie die nodig is voor het maken van een extern netwerk met Global Secure Access. Dit proces wordt uitgebreider behandeld in twee afzonderlijke artikelen. Er zijn verschillende details die eenvoudig kunnen worden gemengd, dus bekijk de volgende artikelen voor meer informatie:

Zoneredundantie

Neem even de tijd om de twee opties over redundantie te bekijken voordat u uw externe netwerk voor Global Secure Access maakt. Externe netwerken kunnen worden gemaakt met of zonder redundantie. U kunt redundantie op twee manieren toevoegen:

- Kies Zoneredundantie tijdens het maken van een apparaatkoppeling in het Microsoft Entra-beheercentrum.

- In dit scenario maken we een andere gateway voor u in een andere beschikbaarheidszone binnen dezelfde datacenterregio die u hebt gekozen tijdens het maken van uw externe netwerk.

- In dit scenario hebt u slechts één openbaar IP-adres op uw virtuele netwerkgateway nodig.

- Er worden twee IPSec-tunnels gemaakt van hetzelfde openbare IP-adres van uw router naar verschillende Microsoft-gateways in verschillende beschikbaarheidszones.

- Maak een secundair openbaar IP-adres in Azure Portal en maak twee apparaatkoppelingen met verschillende openbare IP-adressen in het Microsoft Entra-beheercentrum.

- U kunt geen redundantie kiezen wanneer u apparaatkoppelingen toevoegt aan uw externe netwerk in het Microsoft Entra-beheercentrum.

- In dit scenario hebt u primaire en secundaire openbare IP-adressen nodig op uw virtuele netwerkgateway.

Het externe netwerk maken en apparaatkoppelingen toevoegen

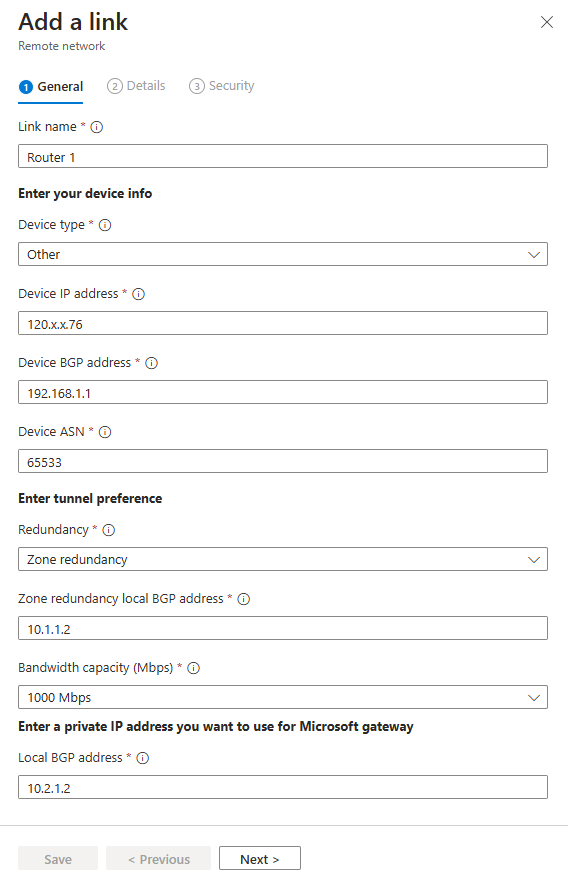

Voor dit artikel kiezen we het zoneredundantiepad.

Tip

Lokaal BGP-adres moet een privé-IP-adres zijn dat zich buiten de adresruimte van het virtuele netwerk bevindt dat is gekoppeld aan uw virtuele netwerkgateway. Als de adresruimte van uw virtuele netwerk bijvoorbeeld 10.1.0.0/16 is, kunt u 10.2.0.0 als uw lokale BGP-adres gebruiken.

Raadpleeg de geldige BGP-adressenlijst voor gereserveerde waarden die niet kunnen worden gebruikt.

- Meld u aan bij het Microsoft Entra-beheercentrum als globale beheerder voor beveiligde toegang.

- Blader naar global Secure Access>Connect>Remote Networks.

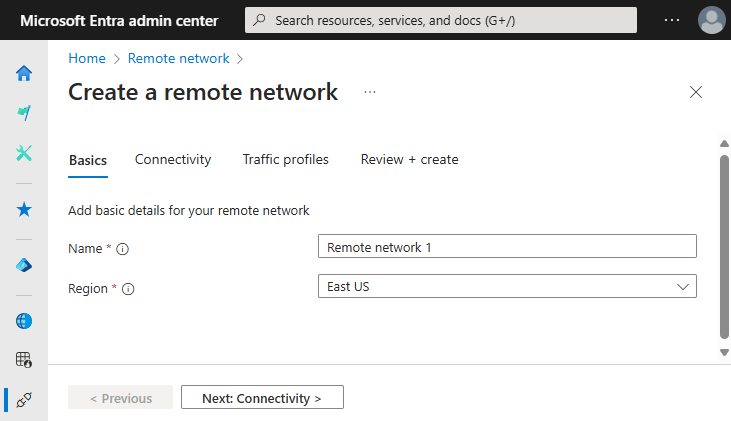

- Selecteer de knop Extern netwerk maken en geef de volgende details op het tabblad Basisbeginselen op:

- Naam

- Regio

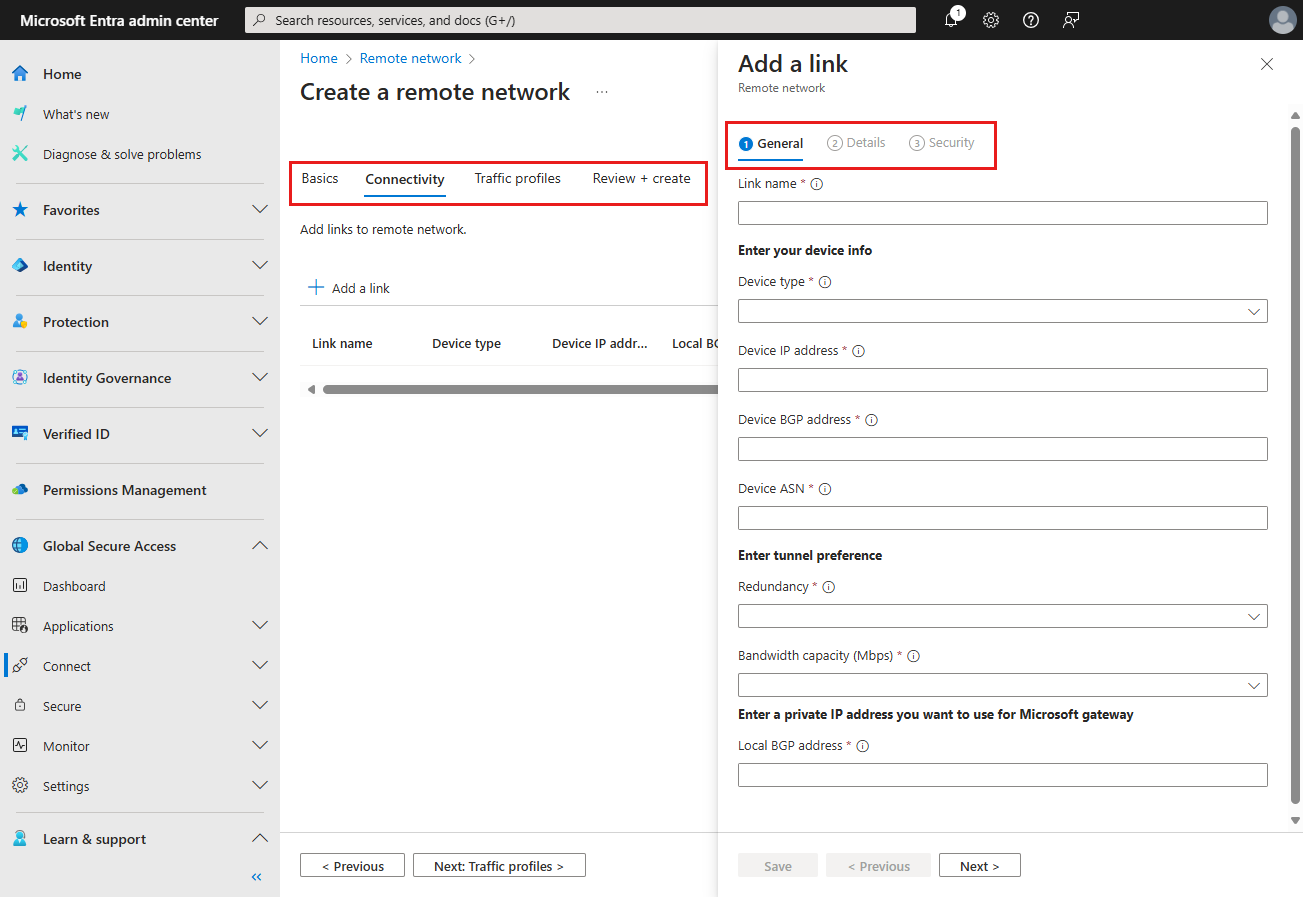

Selecteer Een koppeling toevoegen op het tabblad Connectiviteit.

Voer op het tabblad Een koppeling toevoegen - Algemeen de volgende gegevens in:

- Koppelingsnaam: naam van uw customer premises apparatuur (CPE).

- Apparaattype: Kies een apparaatoptie in de vervolgkeuzelijst.

- IP-adres van apparaat: openbaar IP-adres van uw CPE-apparaat (klant-premises apparatuur).

- BGP-adres van apparaat: voer het BGP-IP-adres van uw CPE in.

- Dit adres wordt ingevoerd als het lokale BGP IP-adres op de CPE.

- Apparaat-ASN: geef het autonome systeemnummer (ASN) van de CPE op.

- Een BGP-verbinding tussen twee netwerkgateways vereist dat ze verschillende ASN's hebben.

- Zie de sectie Geldige ASN's van het artikel Over externe netwerkconfiguraties voor meer informatie.

- Redundantie: Selecteer geen redundantie of zoneredundantie voor uw IPSec-tunnel.

- Lokaal BGP-adres voor zoneredundantie: dit optionele veld wordt alleen weergegeven wanneer u zoneredundantie selecteert.

- Voer een BGP-IP-adres in dat geen deel uitmaakt van uw on-premises netwerk waar uw CPE zich bevindt en verschilt van het BGP-adres van het apparaat.

- Bandbreedtecapaciteit (Mbps): geef tunnelbandbreedte op. Beschikbare opties zijn 250, 500, 750 en 1000 Mbps.

- Lokaal BGP-adres: Voer een BGP-IP-adres in dat geen deel uitmaakt van uw on-premises netwerk waar uw CPE zich bevindt.

- Als uw on-premises netwerk bijvoorbeeld 10.1.0.0/16 is, kunt u 10.2.0.4 gebruiken als uw lokale BGP-adres.

- Dit adres wordt ingevoerd als het IP-adres van de peer BGP op uw CPE.

- Raadpleeg de geldige BGP-adressenlijst voor gereserveerde waarden die niet kunnen worden gebruikt.

Laat op het tabblad Een koppeling toevoegen - Details de standaardwaarden geselecteerd, tenzij u eerder een andere selectie hebt gemaakt en selecteer de knop Volgende .

Voer op het tabblad Een koppeling toevoegen - Beveiliging de vooraf gedeelde sleutel (PSK) in en selecteer de knop Opslaan . U keert terug naar de hoofdset Een extern netwerk maken met tabbladen.

Selecteer op het tabblad Verkeersprofielen het juiste profiel voor het doorsturen van verkeer.

Selecteer de knop Controleren en maken.

Als alles er correct uitziet, selecteert u de knop Extern netwerk maken.

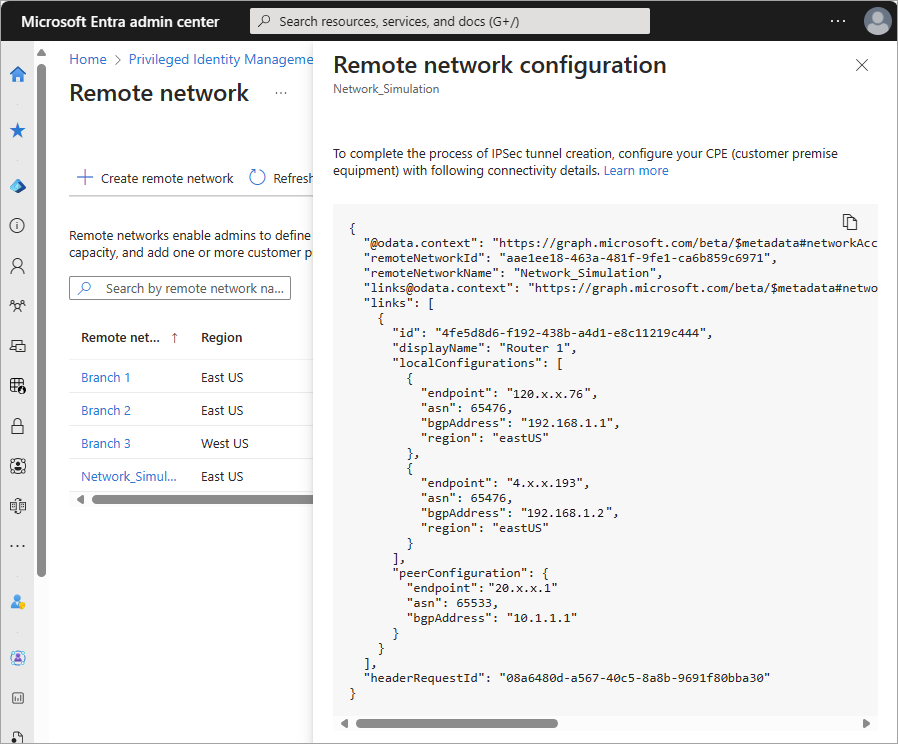

Connectiviteitsconfiguratie weergeven

Nadat u een extern netwerk hebt gemaakt en een apparaatkoppeling hebt toegevoegd, zijn de configuratiegegevens beschikbaar in het Microsoft Entra-beheercentrum. U hebt verschillende details van deze configuratie nodig om de volgende stap te voltooien.

Blader naar global Secure Access>Connect>Remote Networks.

Selecteer in de laatste kolom aan de rechterkant in de tabel De configuratie weergeven voor het externe netwerk dat u hebt gemaakt. De configuratie wordt weergegeven als een JSON-blob.

Zoek en sla het openbare IP-adres

endpointasnvan Microsoft op, enbgpAddressvanuit het deelvenster dat wordt geopend.- Deze gegevens worden gebruikt om uw connectiviteit in de volgende stap in te stellen.

- Zie De apparatuur van de klant configureren voor meer informatie over het weergeven van deze details.

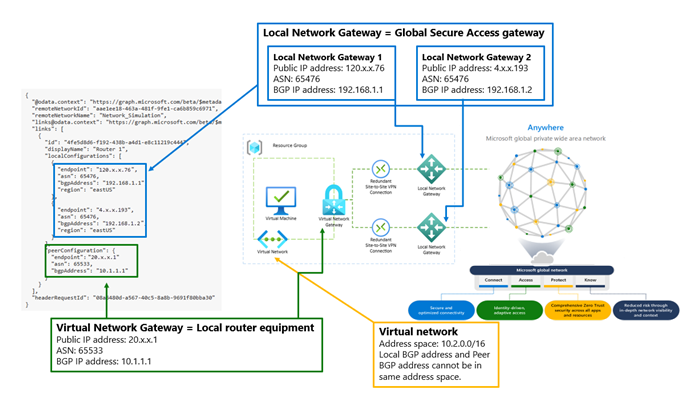

In het volgende diagram worden de belangrijkste details van deze configuratiedetails verbonden met hun correlerende rol in het gesimuleerde externe netwerk. Een tekstbeschrijving van het diagram volgt de afbeelding.

In het midden van het diagram ziet u een resourcegroep die een virtuele machine bevat die is verbonden met een virtueel netwerk. Een virtuele netwerkgateway maakt vervolgens verbinding met de lokale netwerkgateway via een site-naar-site redundante VPN-verbinding.

In een schermopname van de connectiviteitsdetails zijn twee secties gemarkeerd. De eerste gemarkeerde sectie bevat localConfigurations de details van de global Secure Access-gateway, uw lokale netwerkgateway.

Lokale netwerkgateway 1

- Openbaar IP-adres/eindpunt: 120.x.x.76

- ASN: 65476

- BGP IP-adres/bgpAddress: 192.168.1.1

Lokale netwerkgateway 2

- Openbaar IP-adres/eindpunt: 4.x.x.193

- ASN: 65476

- BGP IP-adres/bgpAddress: 192.168.1.2

De tweede gemarkeerde sectie bevat peerConfiguration de details van de gateway van het virtuele netwerk, wat uw lokale routerapparatuur is.

Gateway van virtueel netwerk

- Openbaar IP-adres/eindpunt: 20.x.x.1

- ASN: 65533

- BGP IP-adres/bgpAddress: 10.1.1.1

Een ander bijschrift verwijst naar het virtuele netwerk dat u in uw resourcegroep hebt gemaakt. De adresruimte voor het virtuele netwerk is 10.2.0.0/16. Het lokale BGP-adres en peer-BGP-adres kunnen zich niet in dezelfde adresruimte bevinden.

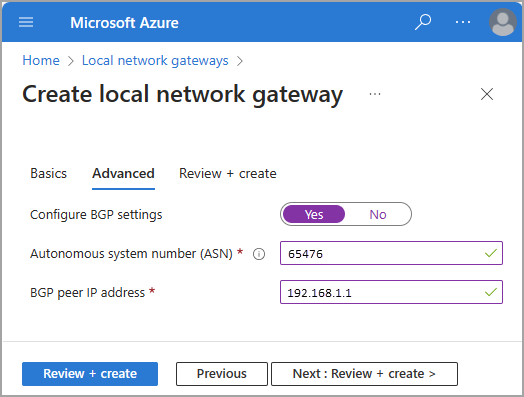

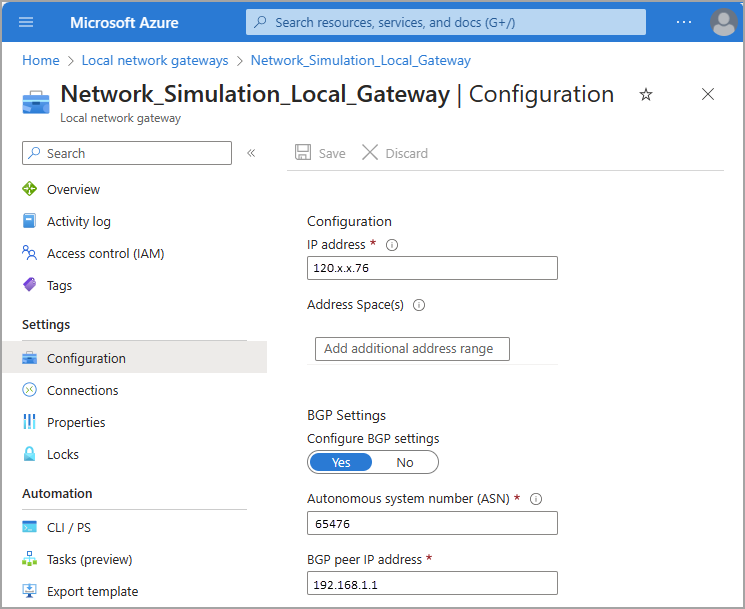

Lokale netwerkgateway maken

Deze stap wordt voltooid in Azure Portal. Er zijn verschillende gegevens uit de vorige stap nodig om deze stap te voltooien.

Als u Geen redundantie hebt geselecteerd tijdens het maken van apparaatkoppelingen in het Microsoft Entra-beheercentrum, moet u slechts één lokale netwerkgateway maken.

Als u zoneredundantie hebt geselecteerd, moet u twee lokale netwerkgateways maken. U hebt twee sets endpointen asn bgpAddress voor localConfigurations de apparaatkoppelingen. Deze informatie vindt u in Configuratiedetails weergeven voor dat externe netwerk in het Microsoft Entra-beheercentrum.

Blader vanuit Azure Portal naar lokale netwerkgateways.

Selecteer Maken.

Selecteer de resourcegroep die u eerder hebt gemaakt.

Selecteer de juiste regio.

Geef uw lokale netwerkgateway een naam op.

Selecteer voor Eindpunt het IP-adres en geef vervolgens het

endpointIP-adres op dat is opgegeven in het Microsoft Entra-beheercentrum.Selecteer Volgende: Geavanceerd.

Stel BGP configureren in op Ja.

Voer het autonome systeemnummer (ASN) in in de

localConfigurationssectie van de configuratiedetails weergeven.- Raadpleeg de sectie Lokale netwerkgateway van de afbeelding in de sectie Connectiviteitsconfiguratie weergeven.

Voer het IP-adres van de BGP-peer in de

localConfigurationssectie van de configuratiedetails weergeven in.

Selecteer Controleren en maken en bevestig uw instellingen.

Selecteer Maken.

Als u zoneredundantie hebt gebruikt, herhaalt u deze stappen om een andere lokale netwerkgateway te maken met een tweede set waarden.

Navigeer naar de configuraties om de details van uw lokale netwerkgateway te bekijken.

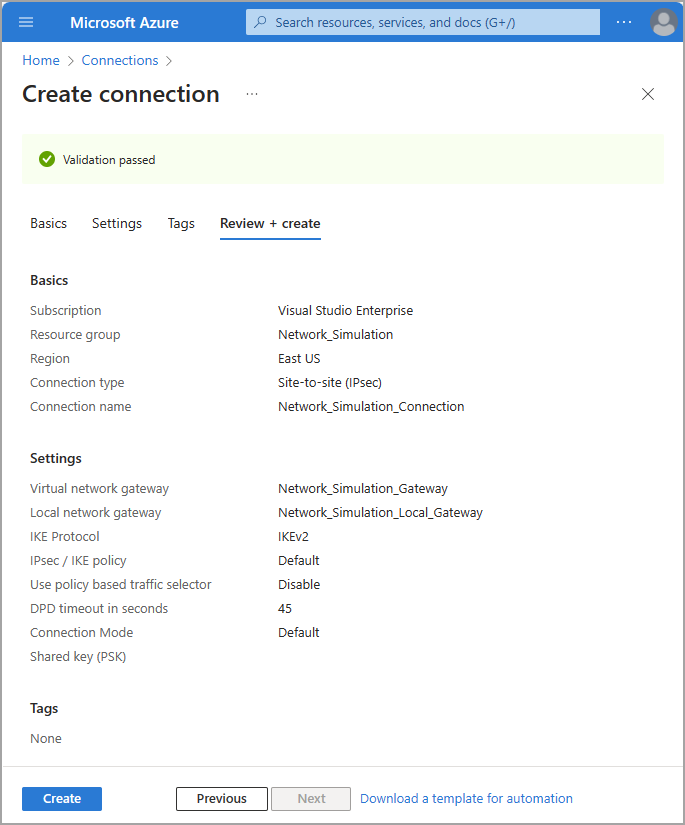

Site-naar-site-VPN-verbinding (S2S) maken

Deze stap wordt voltooid in Azure Portal. U moet hier twee verbindingen maken als u een tweede gateway hebt gemaakt, één voor uw primaire en secundaire gateways. Houd voor deze stap alle instellingen ingesteld op de standaardwaarde, tenzij vermeld.

- Blader vanuit Azure Portal naar Verbindingen.

- Selecteer Maken.

- Selecteer de resourcegroep die u eerder hebt gemaakt.

- Selecteer onder Verbindingstype de optie Site-naar-site (IPsec).

- Geef een naam op voor de verbinding en selecteer de juiste regio.

- Selecteer Volgende: Instellingen.

- Selecteer de gateway van het virtuele netwerk en de lokale netwerkgateway die u eerder hebt gemaakt.

- Voer dezelfde gedeelde sleutel (PSK) in die u hebt ingevoerd tijdens het maken van de apparaatkoppeling in de vorige stap.

- Schakel het selectievakje in voor BGP inschakelen.

- Selecteer Controleren + maken. Bevestig uw instellingen.

- Selecteer Maken.

Herhaal deze stappen om een andere verbinding te maken met de tweede lokale netwerkgateway.

Connectiviteit verifiëren

Als u de connectiviteit wilt controleren, moet u de verkeersstroom simuleren. Een methode is het maken van een virtuele machine (VM) om het verkeer te initiëren.

Verkeer simuleren met een virtuele machine

Met deze stap maakt u een virtuele machine en start u verkeer naar Microsoft-services. Laat alle instellingen ingesteld op de standaardwaarde, tenzij vermeld.

- Blader vanuit Azure Portal naar virtuele machines.

- Selecteer Virtuele Azure-machine maken>.

- Selecteer de resourcegroep die u eerder hebt gemaakt.

- Geef de naam van een virtuele machine op.

- Selecteer de afbeelding die u wilt gebruiken, voor dit voorbeeld kiezen we Windows 11 Pro, versie 22H2 - x64 Gen2

- Selecteer Uitvoeren met Azure Spot-korting voor deze test.

- Geef een gebruikersnaam en wachtwoord op voor uw virtuele machine.

- Controleer of u een in aanmerking komende Windows 10/11-licentie hebt met hostingrechten voor meerdere tenants onderaan de pagina.

- Naar het tabblad Netwerken gaan.

- Selecteer het virtuele netwerk dat u eerder hebt gemaakt.

- Naar het tabblad Beheer gaan

- Schakel het selectievakje Aanmelden met Microsoft Entra-id in.

- Selecteer Controleren + maken. Bevestig uw instellingen.

- Selecteer Maken.

U kunt ervoor kiezen om externe toegang tot de netwerkbeveiligingsgroep te vergrendelen voor alleen een specifiek netwerk of IP-adres.

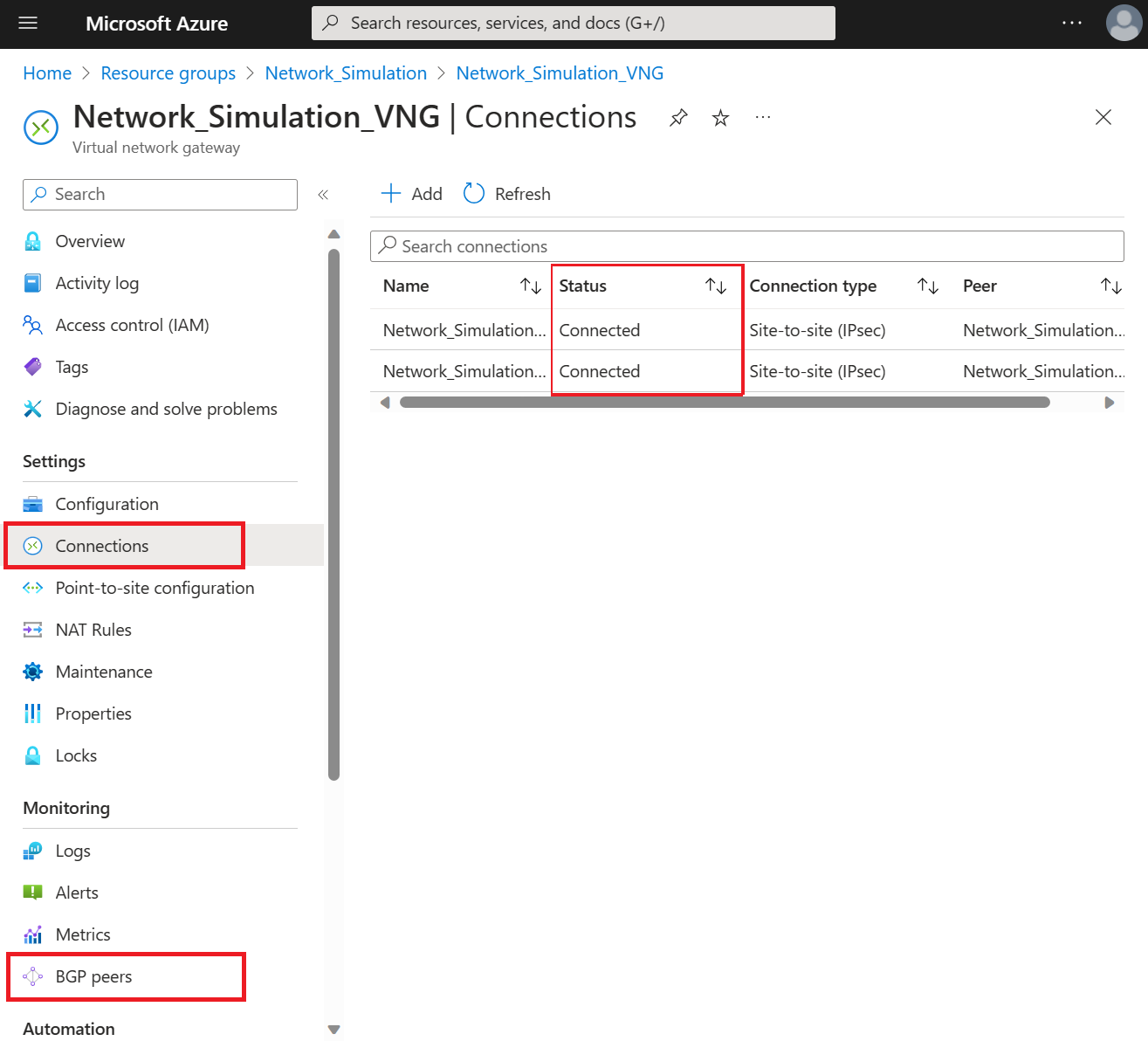

Connectiviteitsstatus controleren

Nadat u de externe netwerken en verbindingen in de vorige stappen hebt gemaakt, kan het enkele minuten duren voordat de verbinding tot stand is gebracht. Vanuit Azure Portal kunt u valideren dat de VPN-tunnel is verbonden en of BGP-peering is geslaagd.

- Blader in Azure Portal naar de virtuele netwerkgateway die u eerder hebt gemaakt en selecteer Verbindingen.

- Bij elk van de verbindingen moet de status Verbonden worden weergegeven zodra de configuratie is toegepast en geslaagd.

- Blader naar BGP-peers in de sectie Bewaking om te bevestigen dat BGP-peering is geslaagd. Zoek naar de peeradressen van Microsoft. Zodra de configuratie is toegepast en geslaagd, moet de status Verbonden weergeven.

U kunt de virtuele machine die u hebt gemaakt, gebruiken om te controleren of verkeer naar Microsoft-services stroomt. Bladeren naar resources in SharePoint of Exchange Online moet leiden tot verkeer op uw virtuele netwerkgateway. Dit verkeer kan worden gezien door te bladeren naar metrische gegevens op de gateway van het virtuele netwerk of door pakketopname voor VPN-gateways te configureren.

Tip

Als u dit artikel gebruikt voor het testen van Microsoft Entra-internettoegang, schoont u alle gerelateerde Azure-resources op door de nieuwe resourcegroep te verwijderen nadat u klaar bent.