Zelfstudie: Een site-naar-site-VPN-verbinding maken in Azure Portal

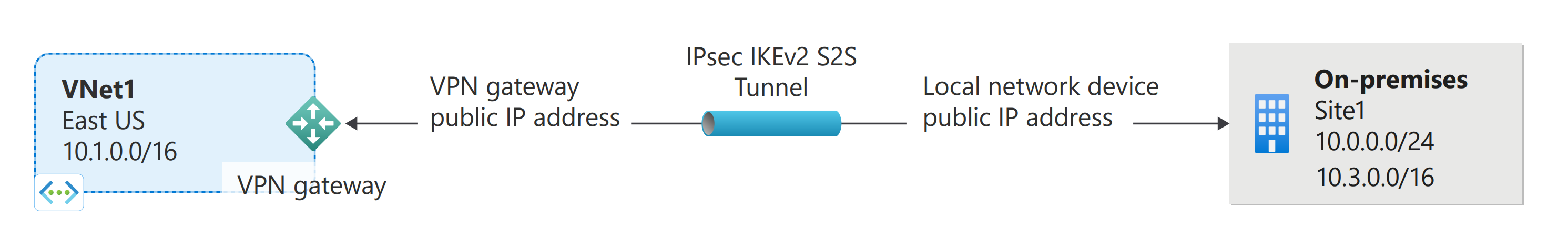

In deze zelfstudie gebruikt u Azure Portal om een site-naar-site-VPN-gatewayverbinding (S2S) te maken tussen uw on-premises netwerk en een virtueel netwerk. U kunt deze configuratie ook maken met behulp van Azure PowerShell of de Azure CLI. Deze configuratie maakt gebruik van een opgegeven vooraf gedeelde sleutel voor de verbinding tussen de Azure VPN-gateway en uw on-premises VPN-apparaat. U kunt ook een site-naar-site-verbinding configureren met behulp van certificaatverificatie.

In deze zelfstudie hebt u:

- Maak een virtueel netwerk.

- Maak een VPN-gateway.

- Maak een lokale netwerkgateway.

- Maak een VPN-verbinding.

- Controleer de VPN-verbinding.

- Verbinding maken met een virtuele machine.

Vereisten

U hebt een Azure-account met een actief abonnement nodig. Als u geen account hebt, kunt u er gratis een maken.

Als u niet bekend bent met de IP-adresbereiken in uw on-premises netwerkconfiguratie, moet u contact opnemen met iemand die deze gegevens voor u kan opgeven. Wanneer u deze configuratie maakt, moet u de ip-adresbereikvoorvoegsels opgeven die Door Azure worden gerouteerd naar uw on-premises locatie. Geen van de subnetten van uw on-premises netwerk kan overlappen met de subnetten van het virtuele netwerk waarmee u verbinding wilt maken.

VPN-apparaten:

- Zorg ervoor dat u een compatibel VPN-apparaat hebt en iemand die het kan configureren. Zie Over VPN-apparaten voor meer informatie over compatibele VPN-apparaten en apparaatconfiguratie.

- Controleer of u een extern gericht openbaar IPv4-adres voor het VPN-apparaat hebt.

- Controleer of uw VPN-apparaat gateways in de actief-actieve modus ondersteunt. In dit artikel wordt een VPN-gateway voor de actief-actieve modus gemaakt. Dit wordt aanbevolen voor maximaal beschikbare connectiviteit. De modus Actief-actief geeft aan dat beide gateway-VM-exemplaren actief zijn en twee openbare IP-adressen gebruiken, één voor elk gateway-VM-exemplaar. U configureert uw VPN-apparaat om verbinding te maken met het IP-adres voor elk gateway-VM-exemplaar. Als uw VPN-apparaat deze modus niet ondersteunt, schakelt u deze modus niet in voor uw gateway. Zie Maximaal beschikbare connectiviteit ontwerpen voor cross-premises en VNet-naar-VNet-verbindingen en VPN-gateways in de actieve modus voor meer informatie.

Een virtueel netwerk maken

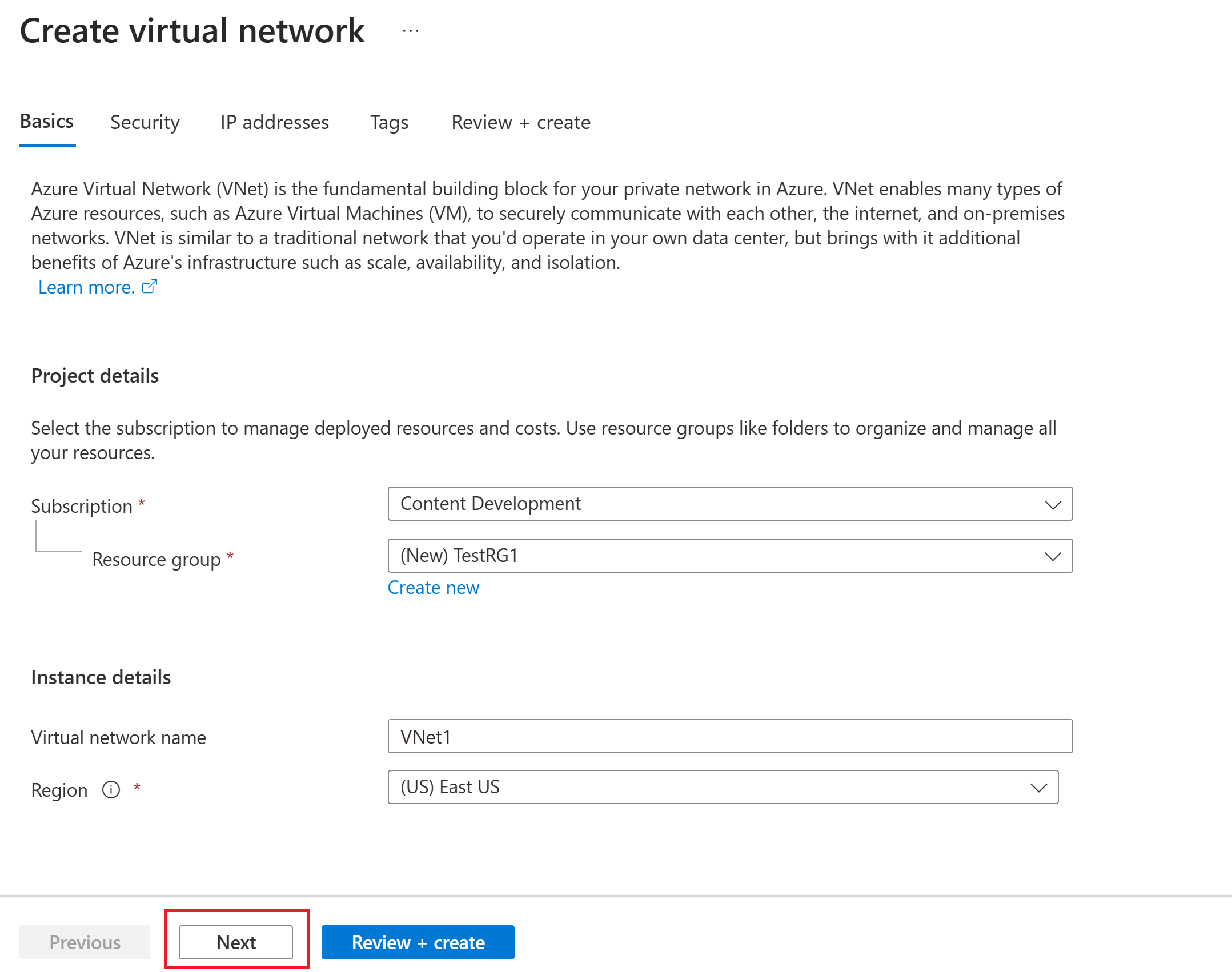

In deze sectie maakt u een virtueel netwerk met behulp van de volgende waarden:

- Resourcegroep: TestRG1

- Naam: VNet1

- Regio: (VS) VS - oost

- IPv4-adresruimte: 10.1.0.0/16

- Subnetnaam: FrontEnd

- Adresruimte van subnet:

Notitie

Wanneer u een virtueel netwerk gebruikt als onderdeel van een cross-premises architectuur, moet u contact opnemen met uw on-premises netwerkbeheerder om een IP-adresbereik te maken dat u specifiek voor dit virtuele netwerk kunt gebruiken. Als er een dubbel adresbereik bestaat aan beide zijden van de VPN-verbinding, wordt verkeer niet correct gerouteerd. Als u dit virtuele netwerk wilt verbinden met een ander virtueel netwerk, kan de adresruimte niet overlappen met het andere virtuele netwerk. Houd hier rekening mee als u uw netwerkconfiguratie gaan plannen.

Meld u aan bij het Azure-portaal.

Voer in Zoekbronnen, service en documenten (G+/) boven aan de portalpagina het virtuele netwerk in. Selecteer Virtueel netwerk in de zoekresultaten van Marketplace om de pagina Virtueel netwerk te openen.

Selecteer Maken op de pagina Virtueel netwerk om de pagina Virtueel netwerk maken te openen.

Configureer op het tabblad Basis de instellingen van het virtuele netwerk voor projectdetails en instantiedetails. U ziet een groen vinkje wanneer de waarden die u invoert, worden gevalideerd. U kunt de waarden in het voorbeeld aanpassen op basis van de instellingen die u nodig hebt.

- Abonnement: controleer of het weergegeven abonnement het juiste is. U kunt abonnementen wijzigen met behulp van de vervolgkeuzelijst.

- Resourcegroep: Selecteer een bestaande resourcegroep of selecteer Nieuwe maken om een nieuwe te maken. Zie Overzicht van Azure Resource Manager voor meer informatie over resourcegroepen.

- Naam: geef de naam op voor het virtuele netwerk.

- Regio: Selecteer de locatie voor uw virtuele netwerk. De locatie bepaalt waar de resources die u in dit virtuele netwerk implementeert, zich bevinden.

Selecteer Volgende of Beveiliging om naar het tabblad Beveiliging te gaan. Laat voor deze oefening de standaardwaarden voor alle services op deze pagina staan.

Selecteer IP-adressen om naar het tabblad IP-adressen te gaan. Configureer de instellingen op het tabblad IP-adressen .

IPv4-adresruimte: standaard wordt er automatisch een adresruimte gemaakt. U kunt de adresruimte selecteren en deze aanpassen om uw eigen waarden weer te geven. U kunt ook een andere adresruimte toevoegen en de standaardwaarde verwijderen die automatisch is gemaakt. U kunt bijvoorbeeld het beginadres opgeven als 10.1.0.0 en de adresruimtegrootte opgeven als /16. Selecteer Vervolgens Toevoegen om die adresruimte toe te voegen.

+ Subnet toevoegen: Als u de standaardadresruimte gebruikt, wordt automatisch een standaardsubnet gemaakt. Als u de adresruimte wijzigt, voegt u een nieuw subnet toe binnen die adresruimte. Selecteer + Subnet toevoegen om het venster Subnet toevoegen te openen. Configureer de volgende instellingen en selecteer vervolgens Toevoegen onder aan de pagina om de waarden toe te voegen.

- Subnetnaam: U kunt de standaardnaam gebruiken of de naam opgeven. Voorbeeld: FrontEnd.

- Subnetadresbereik: Het adresbereik voor dit subnet. Voorbeelden zijn 10.1.0.0 en /24.

Controleer de pagina IP-adressen en verwijder eventuele adresruimten of subnetten die u niet nodig hebt.

Selecteer Beoordelen en maken om de instellingen voor het virtuele netwerk te valideren.

Nadat de instellingen zijn gevalideerd, selecteert u Maken om het virtuele netwerk te maken.

Nadat u uw virtuele netwerk hebt gemaakt, kunt u desgewenst Azure DDoS Protection configureren. Azure DDoS Protection is eenvoudig in te schakelen op een nieuw of bestaand virtueel netwerk en vereist geen wijzigingen in toepassingen of resources. Zie Wat is Azure DDoS Protection? voor meer informatie over Azure DDoS Protection.

Een gatewaysubnet maken

Voor de virtuele netwerkgateway is een specifiek subnet met de naam GatewaySubnet vereist. Het gatewaysubnet maakt deel uit van het IP-adresbereik voor uw virtuele netwerk en bevat de IP-adressen die door de resources en services van de virtuele netwerkgateway worden gebruikt.

Wanneer u het gatewaysubnet maakt, geeft u op hoeveel IP-adressen het subnet bevat. Hoeveel IP-adressen er nodig zijn, is afhankelijk van de configuratie van de VPN-gateway die u wilt maken. Sommige configuraties vereisen meer IP-adressen dan andere. U kunt het beste /27 of groter (/26, /25, enzovoort) opgeven voor uw gatewaysubnet.

- Selecteer op de pagina voor uw virtuele netwerk in het linkerdeelvenster Subnetten om de pagina Subnetten te openen.

- Selecteer boven aan de pagina het subnet + Gateway om het deelvenster Subnet toevoegen te openen.

- De naam wordt automatisch ingevoerd als GatewaySubnet. Pas indien nodig de waarde van het IP-adresbereik aan. Een voorbeeld is 10.1.255.0/27.

- Pas de andere waarden op de pagina niet aan. Selecteer Opslaan onder aan de pagina om het subnet op te slaan.

Belangrijk

NSG's in het gatewaysubnet worden niet ondersteund. Als u een netwerkbeveiligingsgroep koppelt aan dit subnet, werkt uw virtuele netwerkgateway (VPN en ExpressRoute-gateways) mogelijk niet meer zoals verwacht. Zie Wat is een netwerkbeveiligingsgroep? voor meer informatie over netwerkbeveiligingsgroepen.

Een VPN-gateway maken

In deze stap maakt u een virtuele netwerkgateway (VPN-gateway) voor uw virtuele netwerk. Het maken van een gateway duurt vaak 45 minuten of langer, afhankelijk van de geselecteerde gateway-SKU.

Een VPN-gateway maken

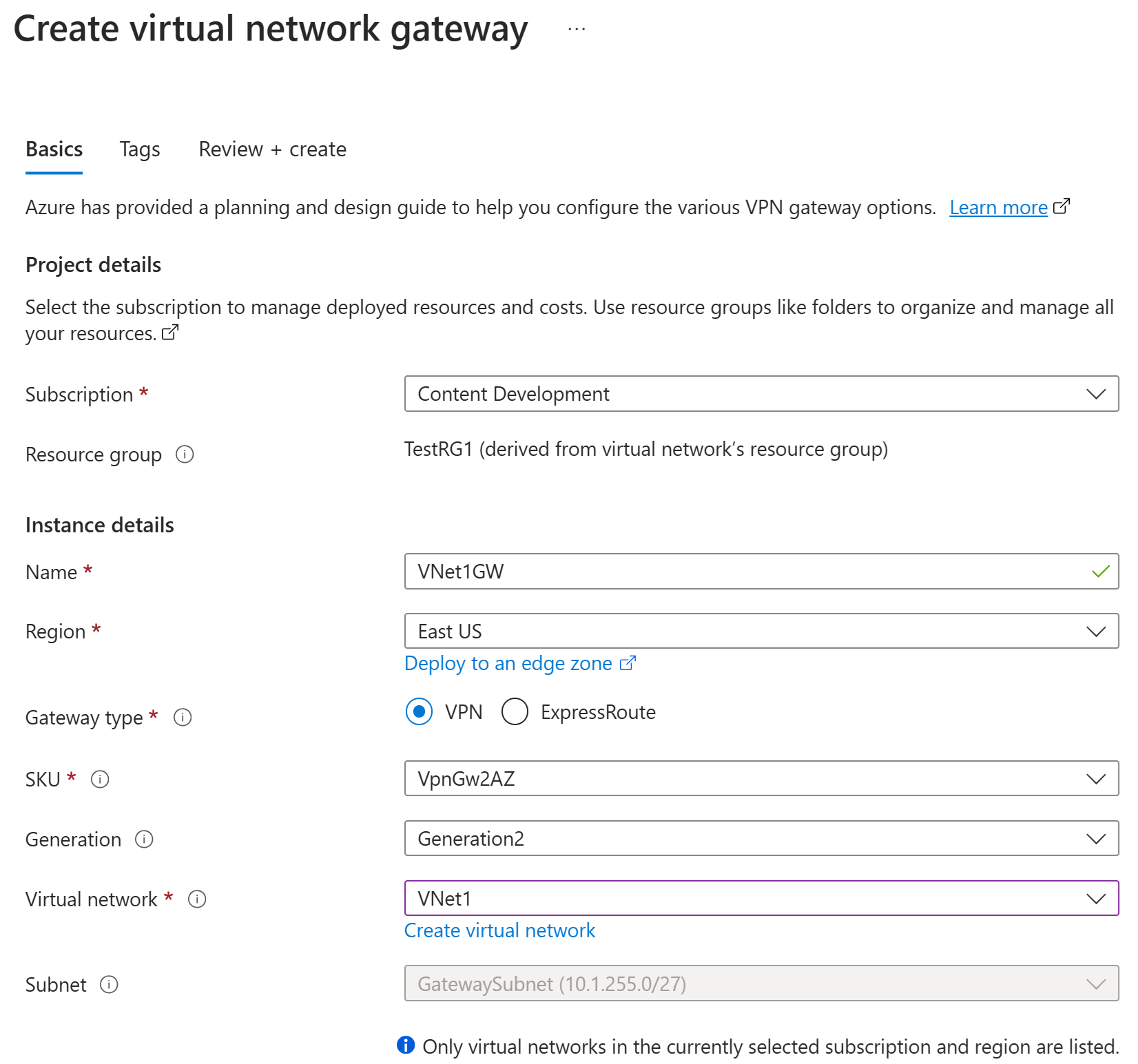

Maak een virtuele netwerkgateway (VPN-gateway) met behulp van de volgende waarden:

- Naam: VNet1GW

- Gatewaytype: VPN

- SKU: VpnGw2AZ

- Generatie: Generatie 2

- Virtueel netwerk: VNet1

- Adresbereik van gatewaysubnet: 10.1.255.0/27

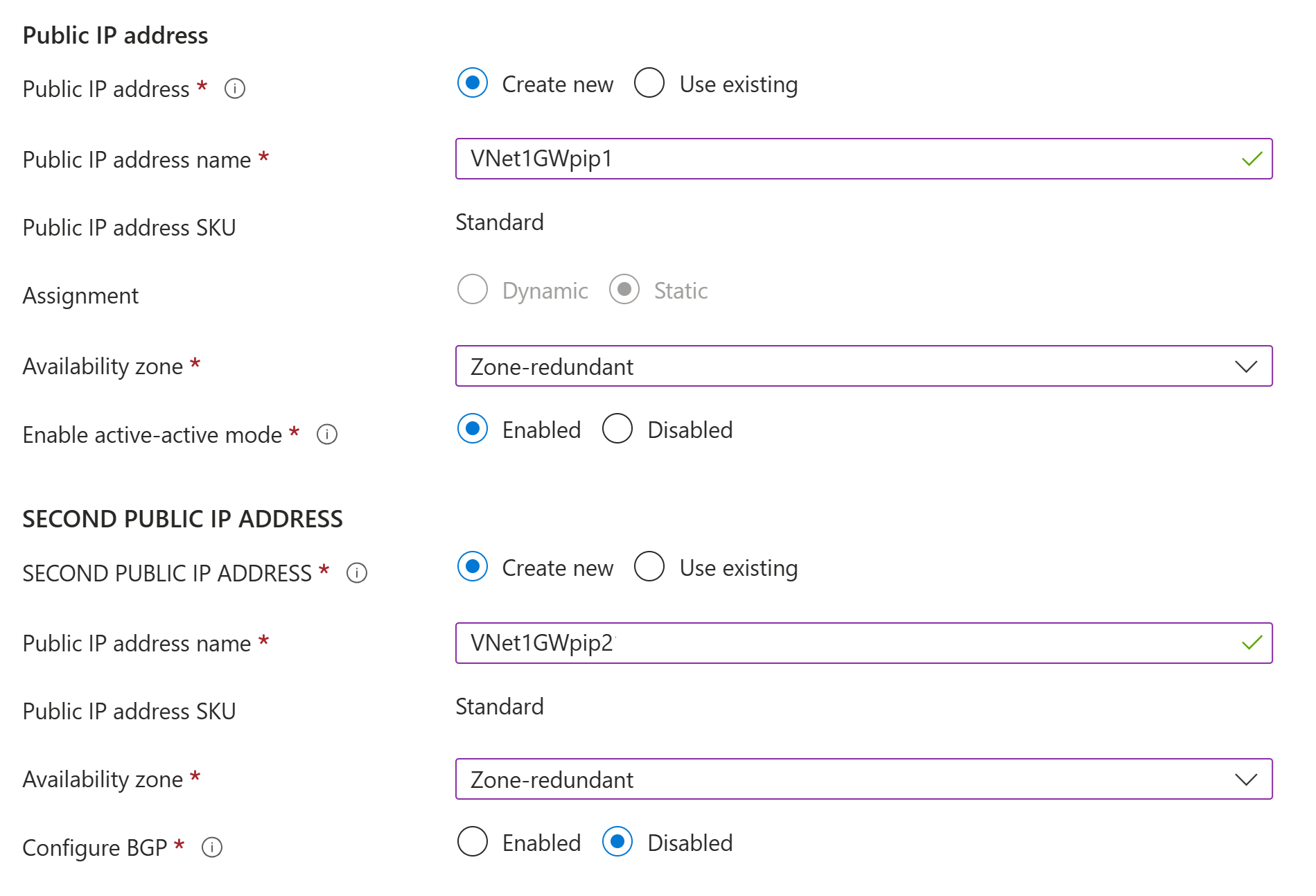

- Openbaar IP-adres: nieuwe maken

- Naam van openbaar IP-adres: VNet1GWpip1

- Openbare IP-adres-SKU: Standaard

- Toewijzing: Statisch

- Tweede openbare IP-adresnaam: VNet1GWpip2

- Actief-actiefmodus inschakelen: Ingeschakeld

- BGP configureren: uitgeschakeld

Voer in Zoekbronnen, -services en -documenten (G+/) de gateway van het virtuele netwerk in. Zoek virtuele netwerkgateway in de zoekresultaten van Marketplace en selecteer deze om de pagina Gateway van het virtuele netwerk maken te openen.

Vul op het tabblad Basisinformatie de waarden in voor projectdetails en instantiedetails.

Abonnement: Selecteer het abonnement dat u wilt gebruiken in de vervolgkeuzelijst.

Resourcegroep: Deze waarde wordt automatisch ingevuld wanneer u uw virtuele netwerk op deze pagina selecteert.

Naam: Dit is de naam van het gatewayobject dat u maakt. Dit verschilt van het gatewaysubnet waarnaar gatewaybronnen worden geïmplementeerd.

Regio: Selecteer de regio waarin u deze resource wilt maken. De regio voor de gateway moet hetzelfde zijn als die voor het virtuele netwerk.

Gatewaytype: selecteer VPN. VPN-gateways maken gebruik van een gateway van het virtuele netwerk van het type VPN.

SKU: Selecteer in de vervolgkeuzelijst een gateway-SKU die ondersteuning biedt voor de functies die u wilt gebruiken.

- U wordt aangeraden een SKU te selecteren die indien mogelijk eindigt op AZ. AZ-SKU's ondersteunen beschikbaarheidszones.

- De Basic-SKU is niet beschikbaar in de portal. Als u een Basic SKU-gateway wilt configureren, moet u PowerShell of CLI gebruiken.

Generatie: Selecteer Generation2 in de vervolgkeuzelijst.

Virtueel netwerk: Selecteer in de vervolgkeuzelijst het virtuele netwerk waaraan u deze gateway wilt toevoegen. Als u het virtuele netwerk dat u wilt gebruiken niet ziet, controleert u of u het juiste abonnement en de juiste regio hebt geselecteerd in de vorige instellingen.

Gatewaysubnetadresbereik of subnet: het gatewaysubnet is vereist om een VPN-gateway te maken.

Dit veld kan momenteel verschillende instellingenopties weergeven, afhankelijk van de adresruimte van het virtuele netwerk en of u al een subnet met de naam GatewaySubnet voor uw virtuele netwerk hebt gemaakt.

Als u geen gatewaysubnet hebt en u geen optie ziet om er een te maken op deze pagina, gaat u terug naar uw virtuele netwerk en maakt u het gatewaysubnet. Ga vervolgens terug naar deze pagina en configureer de VPN-gateway.

Geef de waarden op voor het openbare IP-adres. Met deze instellingen geeft u de openbare IP-adresobjecten op die worden gekoppeld aan de VPN-gateway. Er wordt een openbaar IP-adres toegewezen aan elk openbaar IP-adresobject wanneer de VPN-gateway wordt gemaakt. De enige keer dat het toegewezen openbare IP-adres wordt gewijzigd, is wanneer de gateway wordt verwijderd en opnieuw wordt gemaakt. IP-adressen veranderen niet bij het wijzigen van de grootte, het opnieuw instellen of andere interne onderhoud/upgrades van uw VPN-gateway.

Type openbaar IP-adres: Als deze optie wordt weergegeven, selecteert u Standard.

Openbaar IP-adres: Laat Nieuwe maken geselecteerd.

Naam van openbaar IP-adres: Voer in het tekstvak een naam in voor uw exemplaar van het openbare IP-adres.

Openbare IP-adres-SKU: Instelling wordt automatisch geselecteerd voor standard-SKU.

Toewijzing: De toewijzing wordt doorgaans automatisch geselecteerd en moet statisch zijn.

Beschikbaarheidszone: deze instelling is beschikbaar voor AZ-gateway-SKU's in regio's die beschikbaarheidszones ondersteunen. Selecteer Zone-redundant, tenzij u weet dat u een zone wilt opgeven.

Actief-actiefmodus inschakelen: u wordt aangeraden Ingeschakeld te selecteren om te profiteren van de voordelen van een gateway in de actief-actieve modus. Als u van plan bent om deze gateway te gebruiken voor een site-naar-site-verbinding, moet u rekening houden met het volgende:

- Controleer het actief-actieve ontwerp dat u wilt gebruiken. Verbindingen met uw on-premises VPN-apparaat moeten specifiek worden geconfigureerd om te kunnen profiteren van de actief-actiefmodus.

- Sommige VPN-apparaten bieden geen ondersteuning voor de modus Actief-actief. Als u het niet zeker weet, neem dan contact op met de leverancier van uw VPN-apparaat. Als u een VPN-apparaat gebruikt dat de modus Actief-actief niet ondersteunt, kunt u Uitgeschakeld selecteren voor deze instelling.

Tweede openbaar IP-adres: Selecteer Nieuw maken. Dit is alleen beschikbaar als u Ingeschakeld hebt geselecteerd voor de instelling Actief-actief-modus inschakelen.

Naam van openbaar IP-adres: Voer in het tekstvak een naam in voor uw exemplaar van het openbare IP-adres.

Openbare IP-adres-SKU: Instelling wordt automatisch geselecteerd voor standard-SKU.

Beschikbaarheidszone: Selecteer Zone-redundant, tenzij u weet dat u een zone wilt opgeven.

BGP configureren: Selecteer Uitgeschakeld, tenzij deze instelling specifiek is vereist voor uw configuratie. Als u deze instelling wel nodig hebt, is de standaard-ASN 65515, hoewel deze waarde kan worden gewijzigd.

Key Vault-toegang inschakelen: Selecteer Uitgeschakeld, tenzij deze instelling specifiek is vereist voor uw configuratie.

Selecteer Beoordelen en maken om de validatie uit te voeren.

Nadat de validatie is geslaagd, selecteert u Maken om de VPN-gateway te implementeren.

Het kan 45 minuten of langer duren voordat een gateway volledig is gemaakt en geïmplementeerd. U kunt de implementatiestatus zien op de pagina Overzicht voor uw gateway.

Belangrijk

NSG's in het gatewaysubnet worden niet ondersteund. Als u een netwerkbeveiligingsgroep koppelt aan dit subnet, werkt uw virtuele netwerkgateway (VPN en ExpressRoute-gateways) mogelijk niet meer zoals verwacht. Zie Wat is een netwerkbeveiligingsgroep? voor meer informatie over netwerkbeveiligingsgroepen.

Openbaar IP-adres weergeven

Als u het IP-adres wilt weergeven dat is gekoppeld aan elk VM-exemplaar van de virtuele netwerkgateway, gaat u naar uw virtuele netwerkgateway in de portal.

- Ga naar de eigenschappenpagina van uw virtuele netwerkgateway (niet de pagina Overzicht). Mogelijk moet u Instellingen uitvouwen om de pagina Eigenschappen in de lijst weer te geven.

- Als uw gateway zich in de modus actief-passief bevindt, ziet u slechts één IP-adres. Als uw gateway zich in de modus Actief-actief bevindt, ziet u twee openbare IP-adressen, één voor elk gateway-VM-exemplaar. Wanneer u een site-naar-site-verbinding maakt, moet u elk IP-adres opgeven bij het configureren van uw VPN-apparaat, omdat beide gateway-VM's actief zijn.

- Klik op de gekoppelde IP-adreskoppeling voor meer informatie over het IP-adresobject.

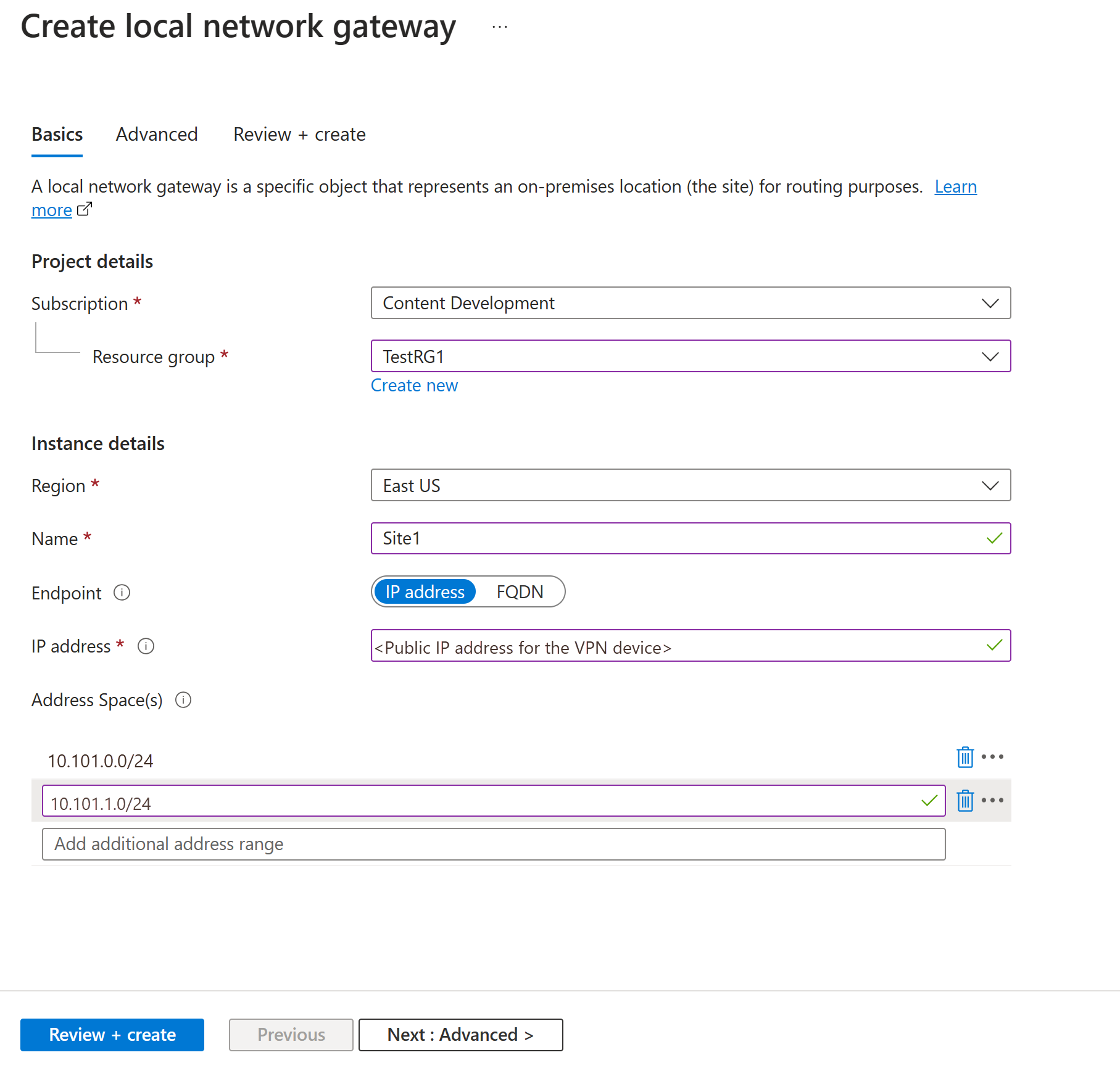

Een lokale netwerkgateway maken

De lokale netwerkgateway is een specifiek object dat is geïmplementeerd in Azure dat uw on-premises locatie (de site) vertegenwoordigt voor routeringsdoeleinden. U geeft de site een naam waarmee Azure ernaar kan verwijzen en geef vervolgens het IP-adres op van het on-premises VPN-apparaat waarnaar u een verbinding maakt. U geeft ook de IP-adresvoorvoegsels op die worden gerouteerd via de VPN-gateway naar het VPN-apparaat. De adresvoorvoegsels die u opgeeft, zijn de voorvoegsels die zich in uw on-premises netwerk bevinden. Als uw on-premises netwerk verandert of als u het openbare IP-adres voor het VPN-apparaat moet wijzigen, kunt u de waarden later eenvoudig bijwerken. U maakt een afzonderlijke lokale netwerkgateway voor elk VPN-apparaat waarmee u verbinding wilt maken. Sommige maximaal beschikbare connectiviteitsontwerpen geven meerdere on-premises VPN-apparaten op.

Maak een lokale netwerkgateway met behulp van de volgende waarden:

- Naam: Site1

- Resourcegroep: TestRG1

- Locatie: VS - oost

Overwegingen voor configuratie:

- VPN Gateway ondersteunt slechts één IPv4-adres voor elke FQDN. Als de domeinnaam wordt omgezet in meerdere IP-adressen, gebruikt VPN Gateway het eerste IP-adres dat door de DNS-servers wordt geretourneerd. Om de onzekerheid te beperken, raden we aan dat uw FQDN altijd een enkel IPv4-adres omzet. IPv6 wordt niet ondersteund.

- VPN Gateway onderhoudt een DNS-cache die elke 5 minuten wordt vernieuwd. De gateway probeert alleen de FQDN's voor onderbroken tunnels om te zetten. Het opnieuw instellen van de gateway activeert ook FQDN-resolutie.

- Hoewel VPN Gateway meerdere verbindingen met verschillende lokale netwerkgateways met verschillende FQDN's ondersteunt, moeten alle FQDN's worden omgezet naar verschillende IP-adressen.

Ga in de portal naar lokale netwerkgateways en open de pagina Lokale netwerkgateway maken.

Vul op het tabblad Basisinformatie de waarden in voor uw lokale netwerkgateway.

- Abonnement: controleer of het juiste abonnement wordt weergegeven.

- Resourcegroep: Selecteer de resourcegroep die u wilt gebruiken. U kunt een nieuwe resourcegroep maken of een resourcegroep selecteren die u al hebt gemaakt.

- Regio: Selecteer de regio voor dit object. Mogelijk wilt u dezelfde locatie selecteren waar uw virtuele netwerk zich bevindt, maar u hoeft dit niet te doen.

- Naam: geef een naam op voor uw lokale netwerkgateway.

-

Eindpunt: selecteer het eindpunttype voor het on-premises VPN-apparaat als IP-adres of FQDN (Fully Qualified Domain Name).

- IP-adres: Als u een statisch openbaar IP-adres hebt toegewezen van uw internetprovider (ISP) voor uw VPN-apparaat, selecteert u de optie IP-adres. Vul het IP-adres in zoals wordt weergegeven in het voorbeeld. Dit adres is het openbare IP-adres van het VPN-apparaat waarmee u Azure VPN Gateway verbinding wilt laten maken. Als u het IP-adres momenteel niet hebt, kunt u de waarden in het voorbeeld gebruiken. Later moet u teruggaan en uw tijdelijke ip-adres vervangen door het openbare IP-adres van uw VPN-apparaat. Anders kan Azure geen verbinding maken.

- FQDN: Als u een dynamisch openbaar IP-adres hebt dat na een bepaalde periode kan veranderen, vaak bepaald door uw internetprovider, kunt u een constante DNS-naam met een dynamische DNS-service gebruiken om te verwijzen naar uw huidige openbare IP-adres van uw VPN-apparaat. Uw Azure VPN-gateway zet de FQDN om het openbare IP-adres te bepalen waarmee verbinding moet worden gemaakt.

- Adresruimte: De adresruimte verwijst naar de adresbereiken voor het netwerk dat dit lokale netwerk vertegenwoordigt. U kunt meerdere adresruimtebereiken toevoegen. Zorg ervoor dat de bereiken die u hier opgeeft, niet overlappen met bereiken van andere netwerken waarmee u verbinding wilt maken. Azure routeert het adresbereik dat u opgeeft naar het IP-adres van het on-premises VPN-apparaat. Gebruik hier uw eigen waarden als u verbinding wilt maken met uw on-premises site, niet de waarden die worden weergegeven in het voorbeeld.

Op het tabblad Geavanceerd kunt u zo nodig BGP-instellingen configureren.

Nadat u de waarden hebt opgegeven, selecteert u Controleren en maken onderaan de pagina om de pagina te valideren.

Klik op Maken om het lokale netwerkgateway-object te maken.

Uw VPN-apparaat configureren

Site-naar-site-verbindingen met een on-premises netwerk vereisen een VPN-apparaat. In deze stap configureert u het VPN-apparaat. Wanneer u uw VPN-apparaat configureert, hebt u de volgende waarden nodig:

- Gedeelde sleutel: deze gedeelde sleutel is dezelfde sleutel die u opgeeft wanneer u uw site-naar-site-VPN-verbinding maakt. In onze voorbeelden gebruiken we een eenvoudige gedeelde sleutel. We raden u aan een complexere sleutel te genereren.

- Openbare IP-adressen van uw virtuele netwerkgatewayexemplaren: haal het IP-adres voor elk VM-exemplaar op. Als uw gateway zich in de actief-actiefmodus bevindt, hebt u een IP-adres voor elk gateway-VM-exemplaar. Zorg ervoor dat u uw apparaat configureert met beide IP-adressen, één voor elke actieve gateway-VM. Gateways in de modus Actief-stand-by hebben slechts één IP-adres.

Notitie

Voor S2S-verbindingen met een VPN-gateway in de actief-actieve modus moet u ervoor zorgen dat tunnels tot stand worden gebracht voor elk gateway-VM-exemplaar. Als u een tunnel tot stand brengt naar slechts één gateway-VM-exemplaar, wordt de verbinding verbroken tijdens het onderhoud. Als uw VPN-apparaat deze installatie niet ondersteunt, configureert u in plaats daarvan uw gateway voor de modus Actief stand-by.

Afhankelijk van het VPN-apparaat dat u hebt, kunt u mogelijk een configuratiescript voor een VPN-apparaat downloaden. Zie voor meer informatie Configuratiescripts van VPN-apparaat downloaden.

Zie de volgende koppelingen voor meer configuratie-informatie:

- Zie VPN-apparaten voor meer informatie over compatibele VPN-apparaten.

- Controleer voordat u uw VPN-apparaat configureert op bekende compatibiliteitsproblemen met apparaten voor het VPN-apparaat dat u wilt gebruiken.

- Zie Gevalideerde VPN-apparaten voor koppelingen naar instellingen voor apparaatconfiguratie. De koppelingen over apparaatconfiguratie worden naar beste vermogen geleverd. Het is altijd verstandig om de actuele configuratie-informatie op te vragen bij de fabrikant van uw apparaat. De lijst bevat de versies die we hebben getest. Als uw besturingssysteem niet in die lijst staat, is het nog steeds mogelijk dat de versie compatibel is. Neem contact op met de fabrikant van uw apparaat om te controleren of de versie van het besturingssysteem voor uw VPN-apparaat compatibel is.

- Zie Overzicht van VPN-apparaatconfiguraties van derden voor een overzicht van vpn-apparaatconfiguraties van derden.

- Zie Bewerkingsvoorbeelden voor voorbeelden van het bewerken van de apparaatconfiguratie.

- Zie Informatie over cryptografische vereisten en Azure VPN-gateways voor informatie over cryptografische vereisten.

- Zie Vpn-apparaten en IPsec-/IKE-parameters voor site-naar-site-VPN-gatewayverbindingen voor informatie over IPsec-/IKE-parameters. Deze koppeling bevat informatie over IKE-versie, Diffie-Hellman Group, verificatiemethode, versleuteling en hashing-algoritmen, SA-levensduur, PFS en DPD, naast andere parametergegevens die u nodig hebt om uw configuratie te voltooien.

- Zie IPsec-/IKE-beleidsconfiguratiestappen configureren voor site-naar-site-VPN- of VNet-naar-VNet-verbindingen voor IPsec-/IKE-beleid.

- Zie Connect Azure VPN gateways to multiple on-premises policy-based VPN devices using PowerShell (Azure VPN-gateways verbinden met meerdere on-premises, op beleid gebaseerde VPN-apparaten met behulp van PowerShell) om meerdere, op beleid gebaseerde VPN-apparaten te verbinden.

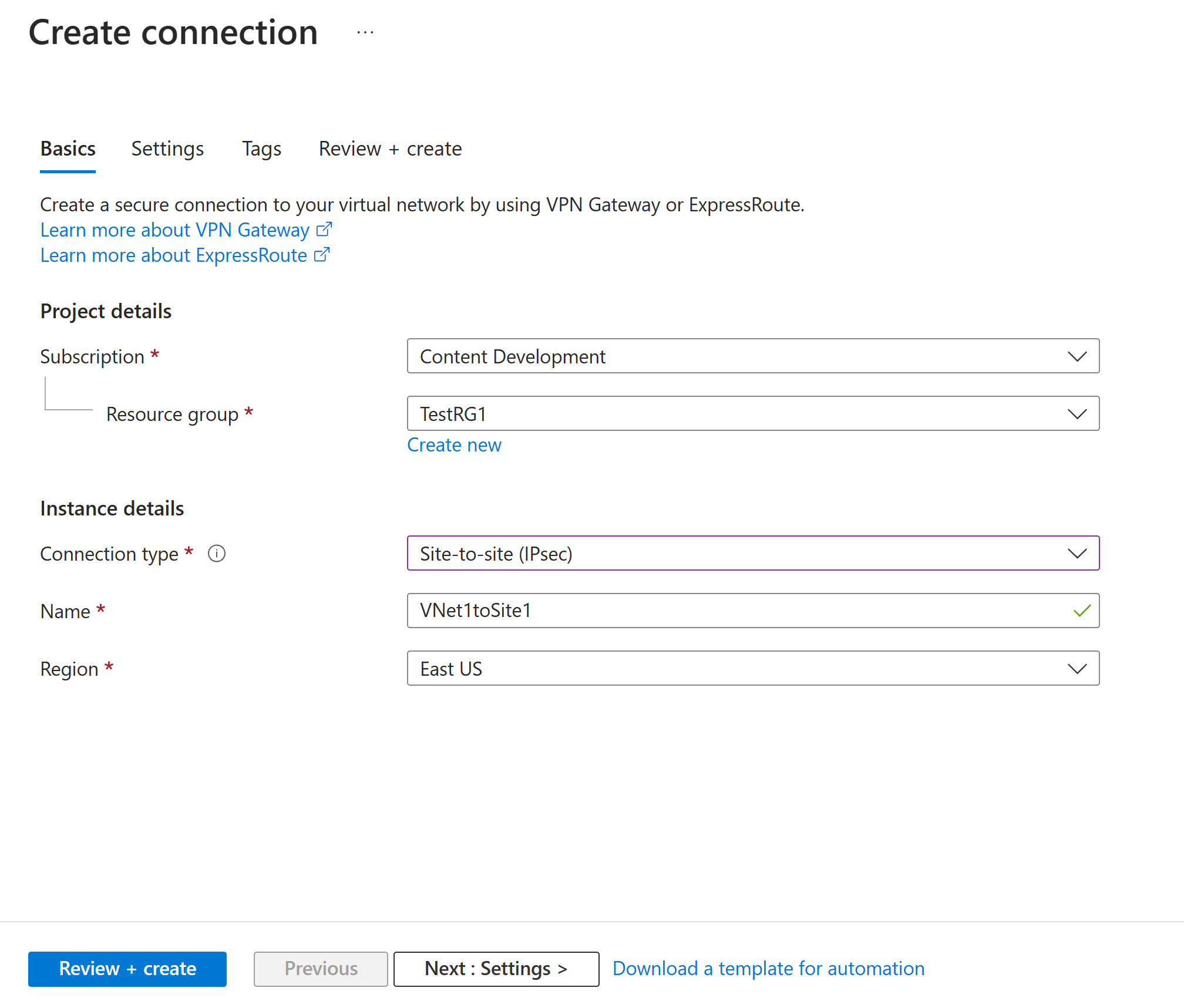

Een VPN-verbinding maken

Maak een site-naar-site-VPN-verbinding tussen uw virtuele netwerkgateway en uw on-premises VPN-apparaat. Als u een gateway in de actief-actieve modus gebruikt (aanbevolen), heeft elk gateway-VM-exemplaar een afzonderlijk IP-adres. Als u de maximaal beschikbare connectiviteit goed wilt configureren, moet u een tunnel tot stand brengen tussen elk VM-exemplaar en uw VPN-apparaat. Beide tunnels maken deel uit van dezelfde verbinding.

Maak een verbinding met behulp van de volgende waarden:

- Naam van lokale netwerkgateway: Site1

- Verbindingsnaam: VNet1toSite1

- Gedeelde sleutel: In dit voorbeeld gebruikt u abc123. Maar u kunt alles gebruiken dat compatibel is met uw VPN-hardware. Het belangrijkste is dat de waarden aan beide zijden van de verbinding met elkaar overeenkomen.

Ga in de portal naar de gateway van het virtuele netwerk en open deze.

Op de pagina voor de gateway selecteert u Verbindingen.

Selecteer boven aan de pagina Verbindingen de optie + Toevoegen om de pagina Verbinding maken te openen.

Configureer op de pagina Verbinding maken op het tabblad Basisbeginselen de waarden voor uw verbinding:

Selecteer onder Projectdetails het abonnement en de resourcegroep waar uw resources zich bevinden.

Configureer onder Instantiedetails de volgende instellingen:

- Verbindingstype: Selecteer Site-naar-site (IPSec).

- Naam: de naam van de verbinding.

- Regio: selecteer de regio voor deze verbinding.

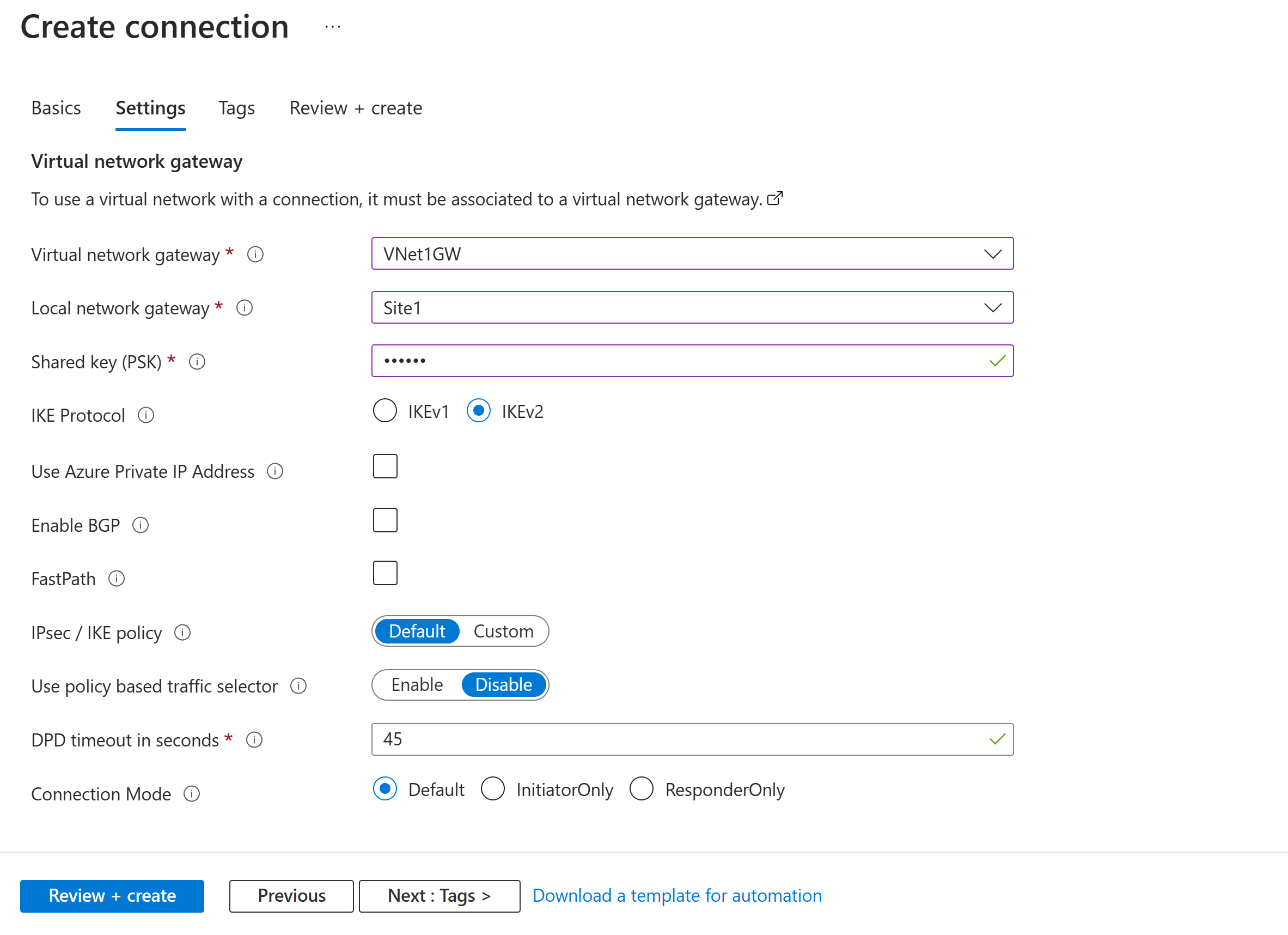

Selecteer het tabblad Instellingen en configureer de volgende waarden:

- Virtuele netwerkgateway: Selecteer de gateway van het virtuele netwerk in de vervolgkeuzelijst.

- Lokale netwerkgateway: selecteer de lokale netwerkgateway in de vervolgkeuzelijst.

- Gedeelde sleutel: de waarde moet overeenkomen met de waarde die u gebruikt voor uw lokale on-premises VPN-apparaat. Als dit veld niet wordt weergegeven op de portalpagina of als u deze sleutel later wilt bijwerken, kunt u dit doen zodra het verbindingsobject is gemaakt. Ga naar het verbindingsobject dat u hebt gemaakt (voorbeeldnaam: VNet1toSite1) en werk de sleutel bij op de pagina Verificatie .

- IKE-protocol: selecteer IKEv2.

- Privé-IP-adres van Azure gebruiken: selecteer niet.

- BGP inschakelen: selecteer deze optie niet.

- FastPath: Selecteer niet.

- IPsec-/IKE-beleid: Selecteer Standaard.

- Op beleid gebaseerde verkeersselector gebruiken: Selecteer Uitschakelen.

- Time-out van DPD in seconden: Selecteer 45.

- Verbindingsmodus: selecteer Standaard. Deze instelling wordt gebruikt om op te geven welke gateway de verbinding kan initiëren. Zie VPN Gateway-instellingen - Verbindingsmodi voor meer informatie.

Voor NAT-regelskoppelingen laat u zowel Inkomend als Uitgaand verkeer geselecteerd als 0.

Selecteer Controleren en maken om de verbindingsinstellingen te valideren.

Selecteer Maken om de verbinding te maken.

Nadat de implementatie is voltooid, kunt u de verbinding bekijken op de pagina Verbindingen van de gateway van het virtuele netwerk. De status wordt gewijzigd van Onbekend in Verbinding maken en vervolgens op Geslaagd.

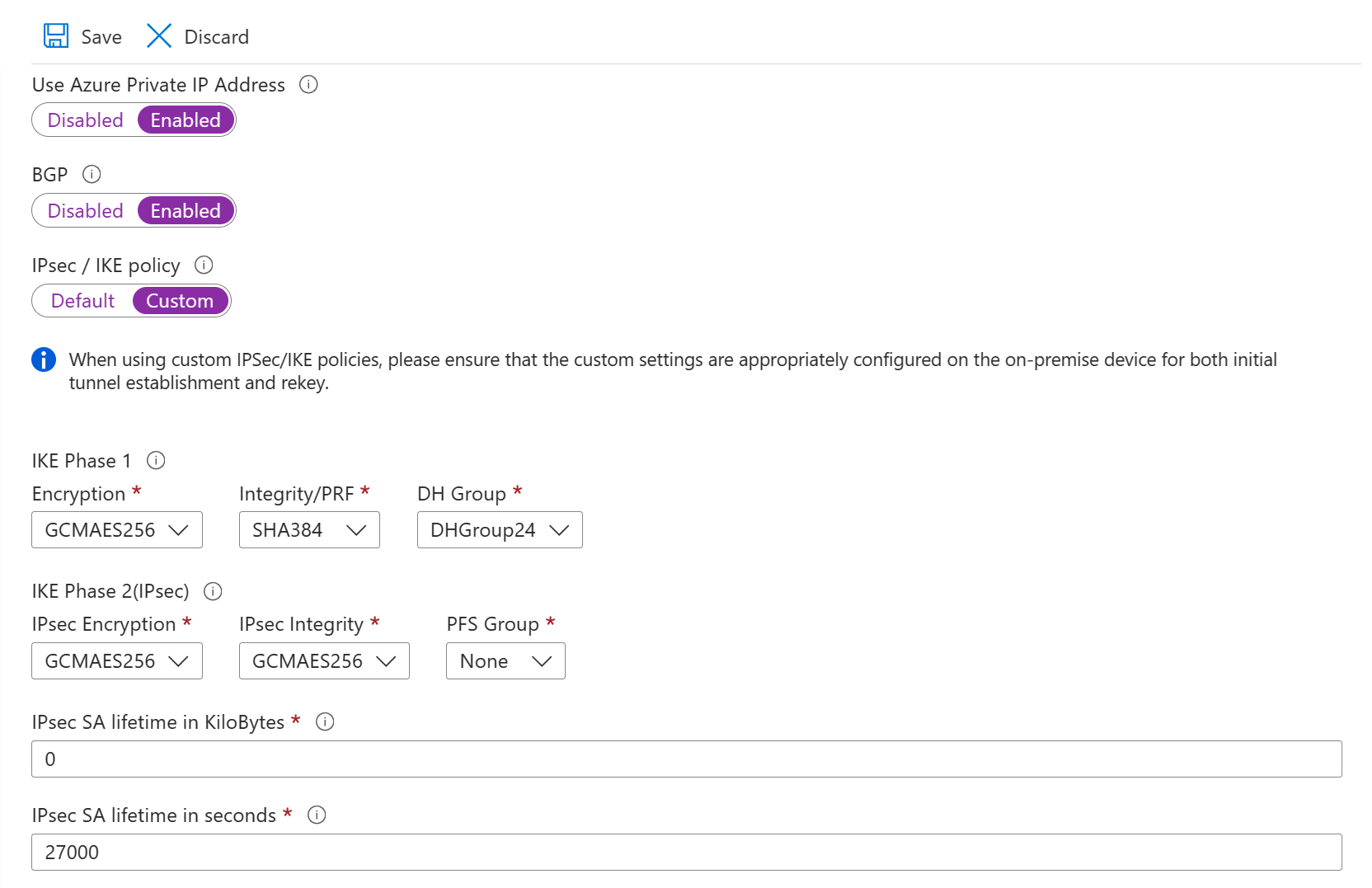

Meer verbindingsinstellingen configureren (optioneel)

U kunt indien nodig meer instellingen voor uw verbinding configureren. Anders slaat u deze sectie over en laat u de standaardinstellingen staan. Zie Aangepast IPsec-/IKE-verbindingsbeleid configureren voor meer informatie.

Ga naar uw virtuele netwerkgateway en selecteer Verbindingen om de pagina Verbindingen te openen.

Selecteer de naam van de verbinding die u wilt configureren om de pagina Verbinding te openen.

Selecteer Aan de linkerkant van de pagina Verbinding configuratie om de pagina Configuratie te openen. Breng de benodigde wijzigingen aan en selecteer Opslaan.

In de volgende schermopnamen zijn de instellingen ingeschakeld, zodat u de configuratie-instellingen kunt zien die beschikbaar zijn in de portal. Selecteer de schermopname om de uitgevouwen weergave weer te geven. Wanneer u uw verbindingen configureert, configureert u alleen de instellingen die u nodig hebt. Laat anders de standaardinstellingen staan.

De VPN-verbinding controleren

In Azure Portal kunt u de verbindingsstatus van een VPN-gateway bekijken door naar de verbinding te gaan. In de volgende stappen ziet u een manier om naar uw verbinding te gaan en te controleren.

- Selecteer in het menu van Azure Portal alle resources of zoek en selecteer alle resources op een willekeurige pagina.

- Selecteer uw virtuele netwerkgateway.

- Selecteer Verbindingen in het deelvenster voor uw virtuele netwerkgateway. U ziet de status van elke verbinding.

- Selecteer de naam van de verbinding die u wilt verifiëren om Essentials te openen. In het deelvenster Essentials kunt u meer informatie over uw verbinding bekijken. De status is Geslaagd en Verbonden nadat u verbinding hebt gemaakt.

Optionele stappen

Een gateway opnieuw instellen

Het opnieuw instellen van een Azure VPN-gateway is handig als u cross-premises VPN-connectiviteit verliest in een of meer site-to-site-VPN-tunnels. In een dergelijke situatie functioneren al uw on-premises VPN-apparaten naar behoren, maar kunnen ze geen IPsec-tunnels tot stand brengen met de Azure VPN-gateways. Als u een actief-actief-gateway opnieuw wilt instellen, kunt u beide exemplaren opnieuw instellen met behulp van de portal. U kunt ook PowerShell of CLI gebruiken om elk gateway-exemplaar afzonderlijk opnieuw in te stellen met behulp van VIP's van exemplaren. Zie Een verbinding of gateway opnieuw instellen voor meer informatie.

- Ga in de portal naar de virtueel netwerkgateway die u opnieuw wilt instellen.

- Schuif in het linkerdeelvenster op de gatewaypagina van het virtuele netwerk naar Help -> Opnieuw instellen.

- Selecteer Opnieuw instellen op de pagina Opnieuw instellen. Nadat de opdracht is uitgegeven, wordt het huidige actieve exemplaar van de Azure VPN-gateway onmiddellijk opnieuw opgestart. Het opnieuw instellen van de gateway veroorzaakt een hiaat in VPN-connectiviteit en kan de analyse van de hoofdoorzaak van het probleem beperken.

Een andere verbinding toevoegen

Een gateway kan meerdere verbindingen hebben. Als u verbindingen met meerdere on-premises sites van dezelfde VPN-gateway wilt configureren, kunnen de adresruimten niet overlappen tussen een van de verbindingen.

- Als u verbinding maakt met een site-naar-site-VPN en u geen lokale netwerkgateway hebt voor de site waarmee u verbinding wilt maken, maakt u een andere lokale netwerkgateway en geeft u de sitedetails op. Zie Een lokale netwerkgateway maken voor meer informatie.

- Als u een verbinding wilt toevoegen, gaat u naar de VPN-gateway en selecteert u Verbindingen om de pagina Verbindingen te openen.

- Selecteer + Toevoegen om uw verbinding toe te voegen. Pas het verbindingstype aan zodat dit overeenkomt met VNet-naar-VNet (als u verbinding maakt met een andere virtuele netwerkgateway) of site-naar-site.

- Geef de gedeelde sleutel op die u wilt gebruiken en selecteer vervolgens OK om de verbinding te maken.

Een gedeelde verbindingssleutel bijwerken

U kunt een andere gedeelde sleutel opgeven voor uw verbinding.

- Ga in de portal naar de verbinding.

- Wijzig de gedeelde sleutel op de pagina Verificatie .

- Sla uw wijzigingen op.

- Werk uw VPN-apparaat indien nodig bij met de nieuwe gedeelde sleutel.

Het formaat van een gateway-SKU wijzigen of het formaat ervan wijzigen

U kunt de grootte van een gateway-SKU wijzigen of de gateway-SKU wijzigen. Er zijn specifieke regels met betrekking tot welke optie beschikbaar is, afhankelijk van de SKU die uw gateway momenteel gebruikt. Zie Het formaat van gateway-SKU's wijzigen of het formaat ervan wijzigen voor meer informatie.

Meer configuratieoverwegingen

U kunt site-naar-site-configuraties op verschillende manieren aanpassen. Raadpleeg voor meer informatie de volgende artikelen:

- Zie het BGP-overzicht en het configureren van BGP voor meer informatie over BGP.

- Zie Informatie over geforceerde tunneling voor meer informatie over geforceerde tunneling.

- Zie Maximaal beschikbare cross-premises en VNet-naar-VNet-connectiviteit voor informatie over maximaal beschikbare actief-actieve verbindingen.

- Zie Netwerkbeveiliging voor informatie over het beperken van netwerkverkeer naar resources in een virtueel netwerk.

- Zie Routering van virtueel netwerkverkeer voor informatie over hoe Azure verkeer routeert tussen Azure-, on-premises en internetbronnen.

Resources opschonen

Als u deze toepassing niet meer gaat gebruiken of naar de volgende zelfstudie gaat, verwijdert u deze resources.

- Voer de naam van uw resourcegroep in het vak Zoeken bovenaan de portal in en selecteer het in de zoekresultaten.

- Selecteer Resourcegroep verwijderen.

- Voer uw resourcegroep in voor TYP DE NAAM VAN DE RESOURCEGROEP en selecteer Verwijderen.

Volgende stappen

Nadat u een site-naar-site-verbinding hebt geconfigureerd, kunt u een punt-naar-site-verbinding toevoegen aan dezelfde gateway.