Werken met bestaande on-premises proxyservers

Configureer privénetwerkconnectoren van Microsoft Entra om gebruik te maken van uitgaande proxyservers. In het artikel wordt ervan uitgegaan dat de netwerkomgeving al een proxyserver heeft.

We beginnen met het bekijken van de volgende hoofdimplementatiescenario's:

- Configureer connectors om uw on-premises uitgaande proxy's te omzeilen.

- Configureer connectors voor het gebruik van een uitgaande proxy voor toegang tot de Microsoft Entra-toepassingsproxy.

- Configureer met behulp van een proxy tussen de connector en de back-endtoepassing.

Zie Voor meer informatie over hoe connectors werken, zie Microsoft Entra-privénetwerkconnectors.

Uitgaande proxy's omzeilen

Connectors hebben onderliggende onderdelen van het besturingssysteem die uitgaande aanvragen maken. Deze onderdelen proberen automatisch een proxyserver in het netwerk te vinden met behulp van Web Proxy Auto-Discovery (WPAD).

De onderdelen van het besturingssysteem proberen een proxyserver te vinden door een DNS-zoekactie (Domain Name System) uit te voeren voor wpad.domainsuffix. Als de zoekactie wordt omgezet in DNS, wordt er vervolgens een HTTP-aanvraag verzonden naar het IP-adres (Internet Protocol) voor wpad.dat. Dit verzoek wordt het proxyconfiguratiescript in uw omgeving. De connector gebruikt dit script om een uitgaande proxyserver te selecteren. Connectorverkeer kan echter blijven mislukken omdat er meer configuratie-instellingen nodig zijn op de proxy.

U kunt de connector zo configureren dat uw on-premises proxy wordt overgeslagen om ervoor te zorgen dat deze gebruikmaakt van directe connectiviteit met de proxyservice van de Microsoft Entra-toepassing. Directe verbindingen worden aanbevolen omdat ze minder configuratie vereisen. Voor sommige netwerkbeleidsregels is echter verkeer via een lokale proxyserver vereist.

Als u uitgaand proxygebruik voor de connector wilt uitschakelen, bewerkt u het bestand C:\Program Files\Microsoft Entra private network connector\MicrosoftEntraPrivateNetworkConnectorService.exe.config en voegt u de sectie system.net toe die wordt weergegeven in het codevoorbeeld:

<?xml version="1.0" encoding="utf-8" ?>

<configuration>

<system.net>

<defaultProxy enabled="false"></defaultProxy>

</system.net>

<runtime>

<gcServer enabled="true"/>

</runtime>

<appSettings>

<add key="TraceFilename" value="MicrosoftEntraPrivateNetworkConnector.log" />

</appSettings>

</configuration>

Als u ervoor wilt zorgen dat de Connector Updater-service ook de proxy omzeilt, moet u een soortgelijke wijziging aanbrengen in het MicrosoftEntraPrivateNetworkConnectorUpdaterService.exe.config-bestand. Dit bestand bevindt zich op C:\Program Files\Microsoft Entra private network connector Updater.

Zorg ervoor dat u kopieën van de oorspronkelijke bestanden maakt, voor het geval u wilt terugkeren naar de standaardbestanden .config.

De uitgaande proxyserver gebruiken

In sommige omgevingen moet al het uitgaande verkeer zonder uitzondering via een uitgaande proxy verlopen. Als gevolg hiervan is het omzeilen van de proxy geen optie.

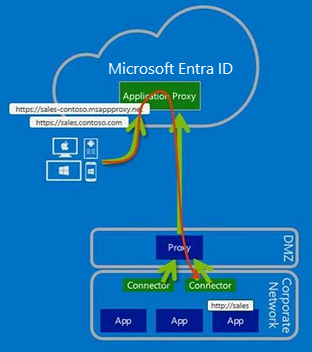

U kunt het connectorverkeer configureren om de uitgaande proxy te doorlopen, zoals wordt weergegeven in het volgende diagram:

Als gevolg van alleen uitgaand verkeer hoeft u geen binnenkomende toegang via uw firewalls te configureren.

Notitie

Toepassingsproxy biedt geen ondersteuning voor verificatie voor andere proxy's. De netwerkserviceaccounts van de connector/updater moeten verbinding kunnen maken met de proxy zonder dat hiervoor verificatie wordt gevraagd.

Stap 1: de connector en gerelateerde services configureren om de uitgaande proxy te doorlopen

Als WPAD is ingeschakeld in de omgeving en op de juiste wijze is geconfigureerd, detecteert de connector automatisch de uitgaande proxyserver en probeert deze te gebruiken. U kunt de connector echter expliciet configureren om een uitgaande proxy te doorlopen.

Hiervoor bewerkt u het C:\Program Files\Microsoft Entra private network connector\MicrosoftEntraPrivateNetworkConnectorService.exe.config bestand en voegt u de system.net sectie toe die wordt weergegeven in het codevoorbeeld. Wijzig proxyserver:8080 om de naam of het IP-adres en de poort van uw lokale proxyserver weer te geven. De waarde moet het voorvoegsel hebben http://, zelfs als u een IP-adres gebruikt.

<?xml version="1.0" encoding="utf-8" ?>

<configuration>

<system.net>

<defaultProxy>

<proxy proxyaddress="http://proxyserver:8080" bypassonlocal="True" usesystemdefault="True"/>

</defaultProxy>

</system.net>

<runtime>

<gcServer enabled="true"/>

</runtime>

<appSettings>

<add key="TraceFilename" value="MicrosoftEntraPrivateNetworkConnector.log" />

</appSettings>

</configuration>

Configureer vervolgens de Connector Updater-service om de proxy te gebruiken door een vergelijkbare wijziging aan te brengen in het C:\Program Files\Microsoft Entra private network connector Updater\MicrosoftEntraPrivateNetworkConnectorUpdaterService.exe.config-bestand.

Notitie

De connectorservice evalueert de defaultProxy--configuratie voor gebruik in %SystemRoot%\Microsoft.NET\Framework64\v4.0.30319\Config\machine.config, als de defaultProxy- niet is geconfigureerd (standaard) in MicrosoftEntraPrivateNetworkConnectorService.exe.config. Hetzelfde geldt ook voor de Connector Updater-service (MicrosoftEntraPrivateNetworkConnectorUpdaterService.exe.config).

Stap 2: De proxy configureren om verkeer van de connector en gerelateerde services toe te staan om door te stromen

Er zijn vier aspecten die u moet overwegen bij de uitgaande proxy:

- Regels voor uitgaand verkeer van proxy

- Proxy-authenticatie

- Proxypoorten

- Tls-inspectie (Transport Layer Security)

Regels voor uitgaand verkeer van proxy

Toegang tot de volgende URL's toestaan:

| URL | Haven | Gebruiken |

|---|---|---|

| *.msappproxy.net *.servicebus.windows.net |

443/HTTPS | Communicatie tussen de connector en de cloudservice voor de toepassingsproxy |

| crl3.digicert.com crl4.digicert.com ocsp.digicert.com crl.microsoft.com oneocsp.microsoft.com ocsp.msocsp.com |

80/HTTP | De connector gebruikt deze URL's om certificaten te verifiëren. |

| login.windows.net secure.aadcdn.microsoftonline-p.com *.microsoftonline.com *.microsoftonline-p.com *.msauth.net *.msauthimages.net *.msecnd.net *.msftauth.net *.msftauthimages.net *.phonefactor.net enterpriseregistration.windows.net management.azure.com policykeyservice.dc.ad.msft.net ctldl.windowsupdate.com |

443/HTTPS | De connector gebruikt deze URL's tijdens het registratieproces. |

| ctldl.windowsupdate.com www.microsoft.com/pkiops |

80/HTTP | De connector gebruikt deze URL's tijdens het registratieproces. |

Als u met uw firewall of proxy DNS-acceptatielijsten kunt configureren, kunt u verbindingen met *.msappproxy.net en *.servicebus.windows.nettoestaan.

Als u connectiviteit niet kunt toestaan door FQDN (Fully Qualified Domain Name) en in plaats daarvan IP-bereiken moet opgeven, gebruikt u deze opties:

- Hiermee staat u uitgaande toegang tot alle bestemmingen toe aan de connector.

- Geef de connector uitgaande toegang tot alle IP-adresbereiken van het Azure-datacenter. De uitdaging bij het gebruik van de lijst met IP-bereiken van Azure-datacenters is dat ze wekelijks worden bijgewerkt. U moet een proces instellen om ervoor te zorgen dat uw toegangsregels dienovereenkomstig worden bijgewerkt. Als u alleen een subset van de IP-adressen gebruikt, kan dat uw configuratie verstoren. De nieuwste IP-bereiken van Azure Data Center worden gedownload op https://download.microsoft.com. Gebruik de zoekterm

Azure IP Ranges and Service Tags. Zorg ervoor dat u de relevante cloud selecteert. De IP-adresbereiken van de openbare cloud zijn bijvoorbeeld te vinden door te zoeken naarAzure IP Ranges and Service Tags – Public Cloud. De Cloud van de Amerikaanse overheid is te vinden door te zoeken naarAzure IP Ranges and Service Tags – US Government Cloud.

Proxy-authenticatie

Proxyverificatie wordt momenteel niet ondersteund. Onze huidige aanbeveling is om de connector anonieme toegang tot de internetbestemmingen toe te staan.

Proxypoorten

De connector maakt uitgaande TLS-verbindingen met behulp van de METHODE CONNECT. Met deze methode wordt in feite een tunnel via de uitgaande proxy ingesteld. Configureer de proxyserver om tunneling naar poorten 443 en 80 toe te staan.

Notitie

Wanneer Service Bus via HTTPS wordt uitgevoerd, wordt poort 443 gebruikt. Service Bus probeert echter standaard directe TCP-verbindingen (Transmission Control Protocol) uit en valt alleen terug op HTTPS als de directe verbinding mislukt.

TLS-inspectie

Gebruik geen TLS-inspectie voor het connectorverkeer, omdat dit problemen veroorzaakt voor het connectorverkeer. De connector gebruikt een certificaat om te verifiëren bij de toepassingsproxyservice en dat certificaat kan verloren gaan tijdens TLS-inspectie.

Configureren met behulp van een proxy tussen de connector en de back-endtoepassing

Het gebruik van een doorstuurproxy voor de communicatie naar de back-endtoepassing is een speciale vereiste in sommige omgevingen. Voer de volgende stappen uit om een doorstuurproxy in te schakelen:

Stap 1: De vereiste registerwaarde toevoegen aan de server

- Als u het gebruik van de standaardproxy wilt inschakelen, voegt u de registerwaarde (DWORD)

UseDefaultProxyForBackendRequests = 1toe aan de registersleutel voor de connectorconfiguratie die zich inHKEY_LOCAL_MACHINE\Software\Microsoft\Microsoft Entra private network connectorbevindt.

Stap 2: De proxyserver handmatig configureren met behulp van netsh-opdracht

- Schakel het groepsbeleid in

Make proxy settings per-machine. Het groepsbeleid is te vinden in:Computer Configuration\Policies\Administrative Templates\Windows Components\Internet Explorer. Het groepsbeleid moet worden ingesteld in plaats van het beleid per gebruiker. - Voer

gpupdate /forceuit op de server. U kunt er ook voor zorgen dat het groepsbeleid wordt bijgewerkt door de server opnieuw op te starten. - Start een opdrachtprompt met verhoogde bevoegdheid met beheerdersrechten en voer

control inetcpl.cplin. - Configureer de vereiste proxy-instellingen.

De instellingen laten de connector gebruikmaken van dezelfde forward proxy voor de communicatie met Azure en de back-endtoepassing. Wijzig het bestand MicrosoftEntraPrivateNetworkConnectorService.exe.config om de doorstuurproxy te wijzigen. Proxyconfiguratie doorsturen wordt beschreven in de secties Uitgaande proxy's omzeilen en De uitgaande proxyservergebruiken.

Notitie

Er zijn verschillende manieren om de internetproxy in het besturingssysteem te configureren. Proxy-instellingen die zijn geconfigureerd via NETSH WINHTTP (voer NETSH WINHTTP SHOW PROXY uit om te controleren) overschrijven de proxy-instellingen die u in stap 2 hebt geconfigureerd.

De updaterservice van de connector maakt gebruik van de computerproxy. De instelling vindt u in het MicrosoftEntraPrivateNetworkConnectorUpdaterService.exe.config-bestand.

Problemen met connectorproxies en serviceverbindingsproblemen oplossen

Nu ziet u al het verkeer dat via de proxy stroomt. Als u problemen ondervindt, zou de volgende probleemoplossingsinformatie kunnen helpen.

De beste manier om verbindingsproblemen met connectors te identificeren en op te lossen, is door een netwerkopname te maken tijdens het starten van de connectorservice. Hier volgen enkele snelle tips voor het vastleggen en filteren van netwerktraceringen.

U kunt het controleprogramma van uw keuze gebruiken. Voor het doel van dit artikel hebben we Microsoft Message Analyzer gebruikt.

Notitie

Microsoft Message Analyzer (MMA) is buiten gebruik gesteld en zijn downloadpakketten verwijderd uit microsoft.com sites op 25 november 2019. Er is momenteel geen Microsoft-vervanging voor Microsoft Message Analyzer in ontwikkeling. Voor vergelijkbare functionaliteit kunt u overwegen een hulpprogramma voor netwerkprotocolanalyse van derden te gebruiken, zoals Wireshark.

De volgende voorbeelden zijn specifiek voor Message Analyzer, maar de principes kunnen worden toegepast op elk analysehulpprogramma.

Een opname maken van connectorverkeer

Voer voor de eerste probleemoplossing de volgende stappen uit:

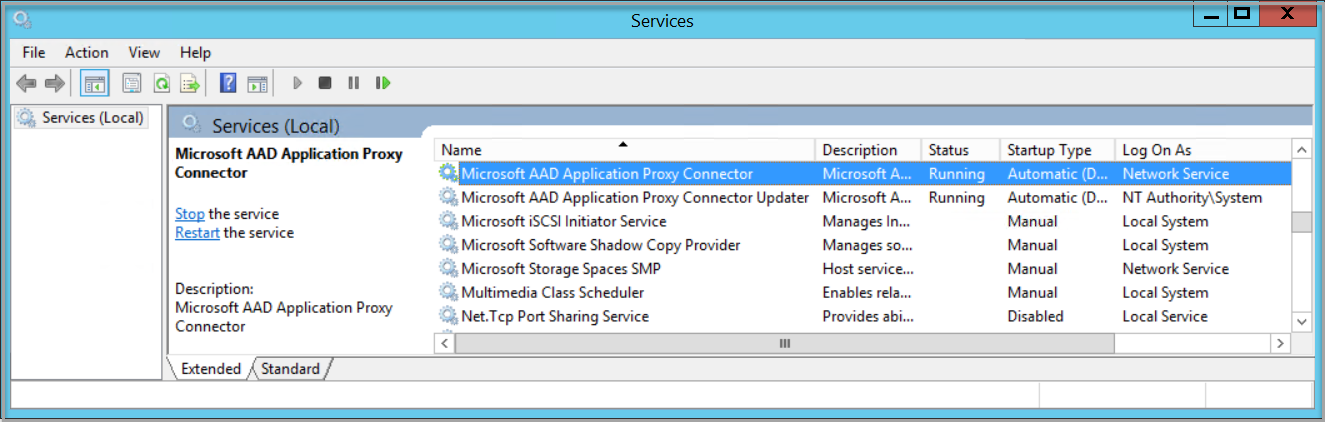

Stop vanaf

services.mscde microsoft Entra private network Connector-service.

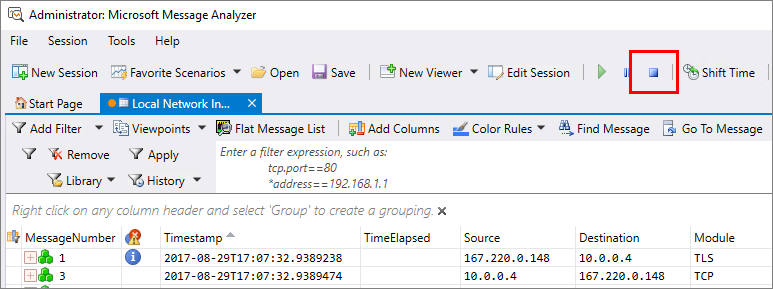

Voer Message Analyzer- uit als beheerder.

Selecteer Lokale tracering starten.

Start de Microsoft Entra Private Network Connector-service.

Stop de netwerkopname.

Controleren of het connectorverkeer uitgaande proxy's omzeilt

Als u verwacht dat de connector directe verbindingen maakt met toepassingsproxyservices, zijn SynRetransmit antwoorden op poort 443 een indicatie dat u een netwerk- of firewallprobleem hebt.

Gebruik het Message Analyzer-filter om mislukte TCP-verbindingspogingen (Transmission Control Protocol) te identificeren. Voer property.TCPSynRetransmit in het filtervak in en selecteer toepassen.

Een synchronisatiepakket (SYN) is het eerste pakket dat wordt verzonden om een TCP-verbinding tot stand te brengen. Als dit pakket geen antwoord retourneert, wordt de SYN opnieuw getattempt. U kunt het filter gebruiken om eventuele opnieuw verzonden SYN-pakketten weer te geven. Vervolgens kunt u controleren of deze SYN-pakketten overeenkomen met verkeer met betrekking tot connectors.

Controleren of het connectorverkeer uitgaande proxy's gebruikt

Als u het verkeer van uw privénetwerkconnector hebt geconfigureerd om via de proxyservers te gaan, controleer dan op mislukte https-verbindingen met uw proxy.

Gebruik het Filter Message Analyzer om mislukte HTTPS-verbindingspogingen met uw proxy te identificeren. Voer (https.Request or https.Response) and tcp.port==8080 in het Message Analyzer-filter in en vervang 8080 door uw proxyservicepoort. Selecteer toepassen om de filterresultaten weer te geven.

In het voorgaande filter worden alleen de HTTPs-aanvragen en -antwoorden naar/van de proxypoort weergegeven. U zoekt de CONNECT-aanvragen die communicatie met de proxyserver weergeven. Bij succes krijgt u een HTTP OK-antwoord (200).

Als u andere antwoordcodes ziet, zoals 407 of 502, betekent dit dat de proxy verificatie vereist of het verkeer om een andere reden niet toestaat. Op dit moment neemt u contact op met het ondersteuningsteam van uw proxyserver.