Global Secure Access-webinhoud filteren configureren

Met webinhoud filteren kunt u gedetailleerde besturingselementen voor internettoegang voor uw organisatie implementeren op basis van websitecategorisatie.

de eerste SWG-functies (Secure Web Gateway) van Microsoft Entra-internettoegang bevatten filteren van webinhoud op basis van domeinnamen. Microsoft integreert gedetailleerd filterbeleid met Microsoft Entra ID en voorwaardelijke toegang van Microsoft Entra, wat resulteert in het filteren van beleidsregels die gebruikersbewust, contextbewust en eenvoudig te beheren zijn.

De functie webfiltering is momenteel beperkt tot op gebruikers- en contextbewustE FQDN-gebaseerde webcategoriefilters en FQDN-filtering.

Vereisten

Beheerders die werken met globale beveiligde toegangsfuncties , moeten een of meer van de volgende roltoewijzingen hebben, afhankelijk van de taken die ze uitvoeren.

Voltooi de handleiding Aan de slag met Global Secure Access .

Installeer de Global Secure Access-client op apparaten van eindgebruikers.

U moet DNS (Domain Name System) uitschakelen via HTTPS (Secure DNS) om netwerkverkeer te tunnelen. Gebruik de regels van de FQDN's (Fully Qualified Domain Names) in het profiel voor het doorsturen van verkeer. Zie De DNS-client configureren voor ondersteuning van DoH voor meer informatie.

Schakel de ingebouwde DNS-client uit in Chrome en Microsoft Edge.

IPv6-verkeer wordt niet verkregen door de client en wordt daarom rechtstreeks overgebracht naar het netwerk. Als u alle relevante verkeer wilt laten tunnelen, stelt u de eigenschappen van de netwerkadapter in op IPv4-voorkeur.

UDP-verkeer (User Datagram Protocol) (dat wil gezegd QUIC) wordt niet ondersteund in de huidige preview van Internet Access. De meeste websites ondersteunen terugval naar Transmission Control Protocol (TCP) wanneer QUIC niet tot stand kan worden gebracht. Voor een verbeterde gebruikerservaring kunt u een Windows Firewall-regel implementeren die uitgaande UDP 443 blokkeert:

@New-NetFirewallRule -DisplayName "Block QUIC" -Direction Outbound -Action Block -Protocol UDP -RemotePort 443.Bekijk concepten voor het filteren van webinhoud. Zie het filteren van webinhoud voor meer informatie.

Stappen op hoog niveau

Er zijn verschillende stappen voor het configureren van filteren van webinhoud. Noteer waar u beleid voor voorwaardelijke toegang moet configureren.

- Schakel doorsturen van internetverkeer in.

- Een filterbeleid voor webinhoud maken.

- Maak een beveiligingsprofiel.

- Koppel het beveiligingsprofiel aan een beleid voor voorwaardelijke toegang.

- Gebruikers of groepen toewijzen aan het profiel voor het doorsturen van verkeer.

Doorsturen van internetverkeer inschakelen

De eerste stap is het inschakelen van het doorsturen van internetverkeer. Zie Het profiel voor doorsturen van internettoegang beheren voor meer informatie over het profiel en hoe u dit inschakelt.

Een filterbeleid voor webinhoud maken

- Blader naar global Secure Access>Secure>Web Content Filtering-beleid.

- Selecteer Beleid maken.

- Voer een naam en beschrijving in voor het beleid en selecteer Volgende.

- Selecteer Regel toevoegen.

- Voer een naam in, selecteer een webcategorie of een geldige FQDN en selecteer vervolgens Toevoegen.

- Geldige FQDN's in deze functie kunnen ook jokertekens bevatten met behulp van het sterretje *.

- Selecteer Volgende om het beleid te controleren en selecteer vervolgens Beleid maken.

Belangrijk

Het kan een uur duren voordat wijzigingen in het filteren van webinhoud zijn geïmplementeerd.

Een beveiligingsprofiel maken

Beveiligingsprofielen zijn een groepering van filterbeleidsregels. U kunt beveiligingsprofielen toewijzen of koppelen met beleid voor voorwaardelijke toegang van Microsoft Entra. Eén beveiligingsprofiel kan meerdere filterbeleidsregels bevatten. En één beveiligingsprofiel kan worden gekoppeld aan meerdere beleidsregels voor voorwaardelijke toegang.

In deze stap maakt u een beveiligingsprofiel voor het groepeerfilterbeleid. Vervolgens wijst u de beveiligingsprofielen toe of koppelt u deze aan een beleid voor voorwaardelijke toegang om gebruikers of contextbewust te maken.

Notitie

Zie Het bouwen van beleid voor voorwaardelijke toegang voor Microsoft Entra voor meer informatie over het maken van beleid voor voorwaardelijke toegang.

- Blader naar globale Secure Access>Secure>Security-profielen.

- Selecteer Profiel maken.

- Voer een naam en beschrijving in voor het beleid en selecteer Volgende.

- Selecteer Een beleid koppelen en selecteer vervolgens Bestaand beleid.

- Selecteer het filterbeleid voor webinhoud dat u al hebt gemaakt en selecteer Toevoegen.

- Selecteer Volgende om het beveiligingsprofiel en het bijbehorende beleid te controleren.

- Selecteer Een profiel maken.

- Selecteer Vernieuwen om de profielpagina te vernieuwen en het nieuwe profiel weer te geven.

Beleid voor voorwaardelijke toegang maken en koppelen

Maak een beleid voor voorwaardelijke toegang voor eindgebruikers of groepen en lever uw beveiligingsprofiel via sessiebesturingselementen voor voorwaardelijke toegang. Voorwaardelijke toegang is het leveringsmechanisme voor gebruikers- en contextbewustzijn voor internettoegangsbeleid. Zie Voorwaardelijke toegang: Sessie voor meer informatie over sessiebesturingselementen.

- Blader naar voorwaardelijke toegang voor identiteitsbeveiliging>>.

- Selecteer Nieuw beleid maken.

- Voer een naam in en wijs een gebruiker of groep toe.

- Selecteer doelbronnen en Alle internetbronnen met global Secure Access.

- Selecteer Sessiegebruik>globaal beveiligingsprofiel voor beveiligde toegang en kies een beveiligingsprofiel.

- Selecteer Selecteren.

- Zorg ervoor dat Aan is geselecteerd in de sectie Beleid inschakelen.

- Selecteer Maken.

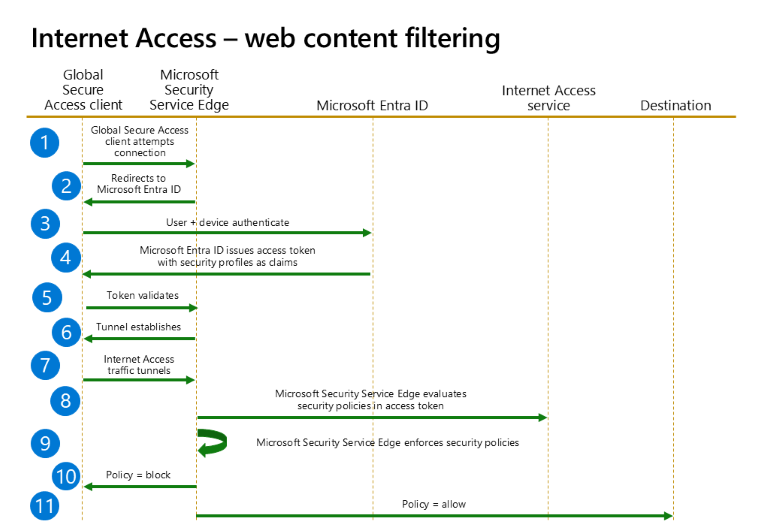

Stroomdiagram voor internettoegang

In dit voorbeeld ziet u de stroom van Microsoft Entra-internettoegang verkeer wanneer u beleidsregels voor het filteren van webinhoud toepast.

Het volgende stroomdiagram illustreert het filteren van webinhoudsbeleid dat de toegang tot internetbronnen blokkeert of toestaat.

| Stap | Omschrijving |

|---|---|

| 1 | De Global Secure Access-client probeert verbinding te maken met de Security Service Edge-oplossing van Microsoft. |

| 2 | De client wordt omgeleid naar de Microsoft Entra-id voor verificatie en autorisatie. |

| 3 | De gebruiker en het apparaat verifiëren. Verificatie vindt naadloos plaats wanneer de gebruiker een geldig primair vernieuwingstoken (PRT) heeft. |

| 4 | Nadat de gebruiker en het apparaat zijn geverifieerd, komt voorwaardelijke toegang overeen met regels voor CA voor internettoegang en voegt u toepasselijke beveiligingsprofielen toe aan het token. Het dwingt toepasselijke autorisatiebeleid af. |

| 5 | Microsoft Entra ID presenteert het token aan Microsoft Security Service Edge voor validatie. |

| 6 | De tunnel brengt tussen de Global Secure Access-client en Microsoft Security Service Edge tot stand. |

| 7 | Verkeer wordt verkregen en tunnels via de tunnel voor internettoegang. |

| 8 | Microsoft Security Service Edge evalueert het beveiligingsbeleid in het toegangstoken in volgorde van prioriteit. Nadat deze overeenkomt met een regel voor het filteren van webinhoud, stopt de evaluatie van het beleid voor het filteren van webinhoud. |

| 9 | Microsoft Security Service Edge dwingt het beveiligingsbeleid af. |

| 10 | Beleid = blokkeren resulteert in een fout voor HTTP-verkeer of een uitzondering voor het opnieuw instellen van verbindingen vindt plaats voor HTTPS-verkeer. |

| 11 | Policy = allow results in traffic forwarding to the destination. |

Notitie

Het toepassen van een nieuw beveiligingsprofiel kan tot 60-90 minuten duren vanwege het afdwingen van beveiligingsprofielen met toegangstokens. De gebruiker moet een nieuw toegangstoken met de nieuwe beveiligingsprofiel-id ontvangen als claim voordat deze van kracht wordt. Wijzigingen in bestaande beveiligingsprofielen worden veel sneller afgedwongen.

Gebruikers- en groepstoewijzingen

U kunt het internettoegangsprofiel beperken tot specifieke gebruikers en groepen. Zie Gebruikers en groepen toewijzen en beheren met doorstuurprofielen voor verkeer voor meer informatie over gebruikers- en groepstoewijzing.

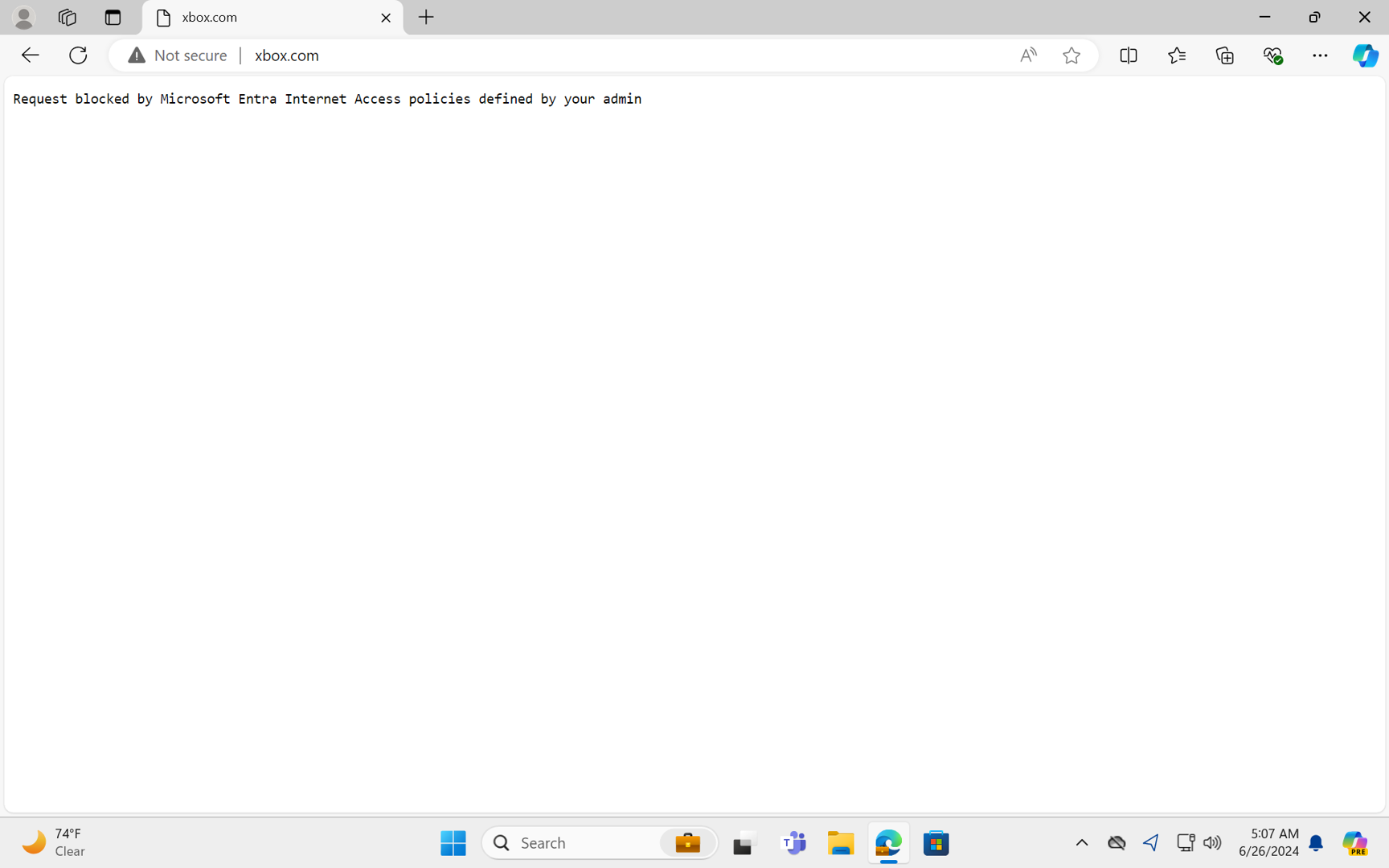

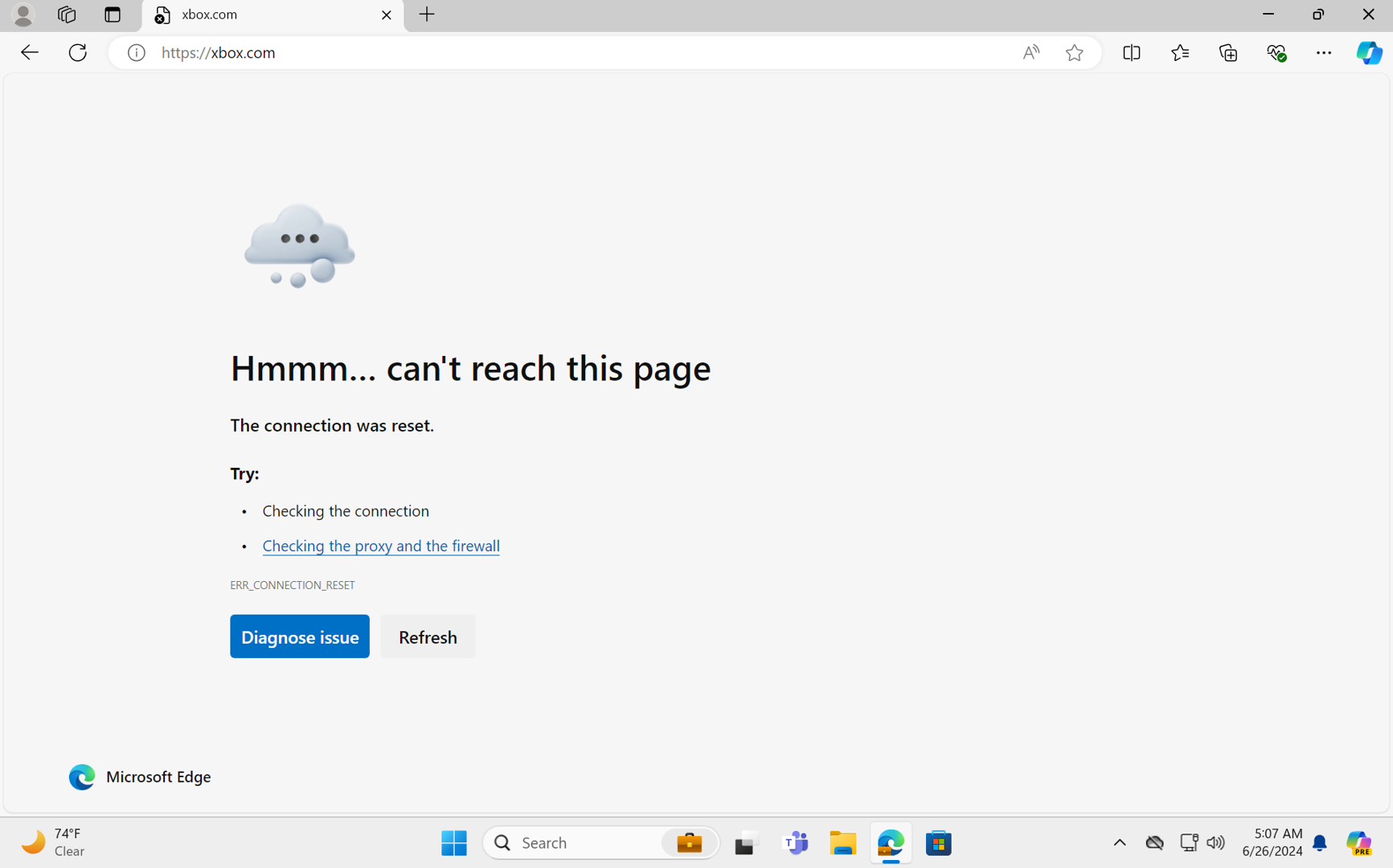

Afdwingen van beleid voor eindgebruikers controleren

Wanneer verkeer de Secure Service Edge van Microsoft bereikt, voert Microsoft Entra-internettoegang beveiligingsmaatregelen op twee manieren uit. Voor niet-versleuteld HTTP-verkeer wordt gebruikgemaakt van de Uniform Resource Locator (URL). Voor HTTPS-verkeer dat is versleuteld met TLS (Transport Layer Security), wordt de SNI (Server Name Indication) gebruikt.

Gebruik een Windows-apparaat waarop de Global Secure Access-client is geïnstalleerd. Meld u aan als een gebruiker waaraan het profiel voor het verkrijgen van internetverkeer is toegewezen. Test of navigeren naar websites is toegestaan of beperkt zoals verwacht.

Klik met de rechtermuisknop op het pictogram van de Global Secure Access-client in het taakbeheervak en open het profiel Advanced Diagnostics>Forwarding. Zorg ervoor dat de regels voor het verkrijgen van internettoegang aanwezig zijn. Controleer ook of de hostnaamverwerving en stromen voor het internetverkeer van de gebruikers worden verkregen tijdens het bladeren.

Navigeer naar toegestane en geblokkeerde sites en controleer of ze zich goed gedragen. Blader naar >Monitor-verkeer> om te controleren of verkeer op de juiste manier is geblokkeerd of toegestaan.

De huidige blokkeringservaring voor alle browsers bevat een fout in de browser zonder tekst voor HTTP-verkeer en een browserfout 'Verbinding opnieuw instellen' voor HTTPS-verkeer.

Notitie

Configuratiewijzigingen in de algemene secure access-ervaring met betrekking tot het filteren van webinhoud worden doorgaans in minder dan 5 minuten van kracht. Configuratiewijzigingen in voorwaardelijke toegang met betrekking tot het filteren van webinhoud worden ongeveer één uur van kracht.