Een directoryserviceaccount voor Defender for Identity configureren met een gMSA

In dit artikel wordt beschreven hoe u een door een groep beheerd serviceaccount (gMSA) maakt voor gebruik als DSA-vermelding van Defender for Identity.

Zie Directory Service-accounts voor Microsoft Defender for Identity voor meer informatie.

Opmerking

In omgevingen met meerdere forests, meerdere domeinen, moeten de sensoren die de gMSA moeten gebruiken, hun computeraccounts laten vertrouwen door het domein waar de gMSA is gemaakt. U wordt aangeraden in elk domein een universele groep te maken die de computeraccounts van alle sensoren bevat, zodat alle sensoren de wachtwoorden van de gMSA's kunnen ophalen en de verificaties tussen domeinen kunnen uitvoeren. We raden u ook aan de gMSA's te maken met een unieke naam voor elk forest of domein.

Vereisten: machtigingen verlenen om het wachtwoord van het gMSA-account op te halen

Voordat u het gMSA-account maakt, moet u overwegen hoe u machtigingen kunt toewijzen om het wachtwoord van het account op te halen.

Wanneer u een gMSA-vermelding gebruikt, moet de sensor het wachtwoord van de gMSA ophalen uit Active Directory. Dit kan worden gedaan door aan elk van de sensoren toe te wijzen of door een groep te gebruiken.

Als u in een implementatie met één forest en één domein de sensor niet wilt installeren op een AD FS-/AD CS-server, kunt u de ingebouwde beveiligingsgroep Domeincontrollers gebruiken.

In een forest met meerdere domeinen, wanneer u één DSA-account gebruikt, raden we u aan een universele groep te maken en elk van de domeincontrollers en AD FS/AD CS-servers toe te voegen aan de universele groep.

Als u een computeraccount toevoegt aan de universele groep nadat de computer het Kerberos-ticket heeft ontvangen, kan het wachtwoord van de gMSA pas worden opgehaald als er een nieuw Kerberos-ticket is ontvangen. Het Kerberos-ticket bevat een lijst met groepen waarvan een entiteit lid is wanneer het ticket wordt uitgegeven.

Voer in dergelijke scenario's een van de volgende handelingen uit:

Wacht tot er een nieuw Kerberos-ticket is uitgegeven. Kerberos-tickets zijn normaal gesproken 10 uur geldig.

Start de server opnieuw op. Wanneer de server opnieuw wordt opgestart, wordt een nieuw Kerberos-ticket aangevraagd met het nieuwe groepslidmaatschap.

De bestaande Kerberos-tickets leegmaken. Hierdoor wordt de domeincontroller gedwongen een nieuw Kerberos-ticket aan te vragen.

Als u de tickets wilt opschonen, voert u de volgende opdracht uit vanaf een beheerdersopdrachtprompt op de domeincontroller:

klist purge -li 0x3e7

Het gMSA-account maken

In deze sectie wordt beschreven hoe u een specifieke groep maakt die het wachtwoord van het account kan ophalen, een gMSA-account kan maken en vervolgens test of het account gereed is voor gebruik.

Opmerking

Als u nog nooit gMSA-accounts hebt gebruikt, moet u mogelijk een nieuwe hoofdsleutel genereren voor de Microsoft Group Key Distribution-service (KdsSvc) in Active Directory. Deze stap is slechts eenmaal per forest vereist.

Voer de volgende opdracht uit om een nieuwe hoofdsleutel te genereren voor direct gebruik:

Add-KdsRootKey -EffectiveImmediately

Werk de volgende code bij met variabele waarden voor uw omgeving. Voer vervolgens de PowerShell-opdrachten uit als beheerder:

# Variables:

# Specify the name of the gMSA you want to create:

$gMSA_AccountName = 'mdiSvc01'

# Specify the name of the group you want to create for the gMSA,

# or enter 'Domain Controllers' to use the built-in group when your environment is a single forest, and will contain only domain controller sensors.

$gMSA_HostsGroupName = 'mdiSvc01Group'

# Specify the computer accounts that will become members of the gMSA group and have permission to use the gMSA.

# If you are using the 'Domain Controllers' group in the $gMSA_HostsGroupName variable, then this list is ignored

$gMSA_HostNames = 'DC1', 'DC2', 'DC3', 'DC4', 'DC5', 'DC6', 'ADFS1', 'ADFS2'

# Import the required PowerShell module:

Import-Module ActiveDirectory

# Set the group

if ($gMSA_HostsGroupName -eq 'Domain Controllers') {

$gMSA_HostsGroup = Get-ADGroup -Identity 'Domain Controllers'

} else {

$gMSA_HostsGroup = New-ADGroup -Name $gMSA_HostsGroupName -GroupScope DomainLocal -PassThru

$gMSA_HostNames | ForEach-Object { Get-ADComputer -Identity $_ } |

ForEach-Object { Add-ADGroupMember -Identity $gMSA_HostsGroupName -Members $_ }

}

# Create the gMSA:

New-ADServiceAccount -Name $gMSA_AccountName -DNSHostName "$gMSA_AccountName.$env:USERDNSDOMAIN" `

-PrincipalsAllowedToRetrieveManagedPassword $gMSA_HostsGroup

Vereiste DSA-machtigingen verlenen

De DSA vereist alleen-lezenmachtigingen voor alle objecten in Active Directory, inclusief de container Verwijderde objecten.

Met de alleen-lezenmachtigingen voor de container Verwijderde objecten kan Defender for Identity gebruikersverwijderingen uit uw Active Directory detecteren.

Gebruik het volgende codevoorbeeld om de vereiste leesmachtigingen te verlenen voor de container Verwijderde objecten , ongeacht of u een gMSA-account gebruikt of niet.

Tip

Als de DSA waaraan u de machtigingen wilt verlenen een gMSA (Group Managed Service Account) is, moet u eerst een beveiligingsgroep maken, de gMSA toevoegen als lid en de machtigingen toevoegen aan die groep. Zie Een Directory Service-account configureren voor Defender for Identity met een gMSA voor meer informatie.

# Declare the identity that you want to add read access to the deleted objects container:

$Identity = 'mdiSvc01'

# If the identity is a gMSA, first to create a group and add the gMSA to it:

$groupName = 'mdiUsr01Group'

$groupDescription = 'Members of this group are allowed to read the objects in the Deleted Objects container in AD'

if(Get-ADServiceAccount -Identity $Identity -ErrorAction SilentlyContinue) {

$groupParams = @{

Name = $groupName

SamAccountName = $groupName

DisplayName = $groupName

GroupCategory = 'Security'

GroupScope = 'Universal'

Description = $groupDescription

}

$group = New-ADGroup @groupParams -PassThru

Add-ADGroupMember -Identity $group -Members ('{0}$' -f $Identity)

$Identity = $group.Name

}

# Get the deleted objects container's distinguished name:

$distinguishedName = ([adsi]'').distinguishedName.Value

$deletedObjectsDN = 'CN=Deleted Objects,{0}' -f $distinguishedName

# Take ownership on the deleted objects container:

$params = @("$deletedObjectsDN", '/takeOwnership')

C:\Windows\System32\dsacls.exe $params

# Grant the 'List Contents' and 'Read Property' permissions to the user or group:

$params = @("$deletedObjectsDN", '/G', ('{0}\{1}:LCRP' -f ([adsi]'').name.Value, $Identity))

C:\Windows\System32\dsacls.exe $params

# To remove the permissions, uncomment the next 2 lines and run them instead of the two prior ones:

# $params = @("$deletedObjectsDN", '/R', ('{0}\{1}' -f ([adsi]'').name.Value, $Identity))

# C:\Windows\System32\dsacls.exe $params

Zie Machtigingen wijzigen voor een verwijderde objectcontainer voor meer informatie.

Controleer of het gMSA-account de vereiste rechten heeft

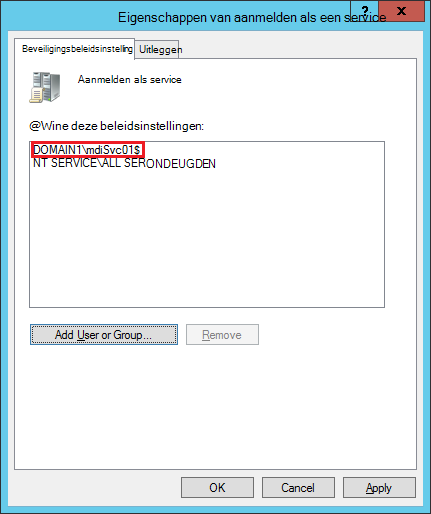

De Defender for Identity-sensorservice, Azure Advanced Threat Protection Sensor, wordt uitgevoerd als een LocalService en voert imitatie van het DSA-account uit. De imitatie mislukt als het beleid Aanmelden als een service is geconfigureerd, maar de machtiging niet is verleend aan het gMSA-account. In dergelijke gevallen ziet u het volgende statusprobleem: Directory Services-gebruikersreferenties zijn onjuist.

Als u deze waarschuwing ziet, raden we u aan te controleren of het beleid Aanmelden als een service is geconfigureerd. Als u het beleid Aanmelden als een service moet configureren, doet u dit in een groepsbeleid-instelling of in een lokaal beveiligingsbeleid.

Als u het lokale beleid wilt controleren, voert u Lokaal beleid uit

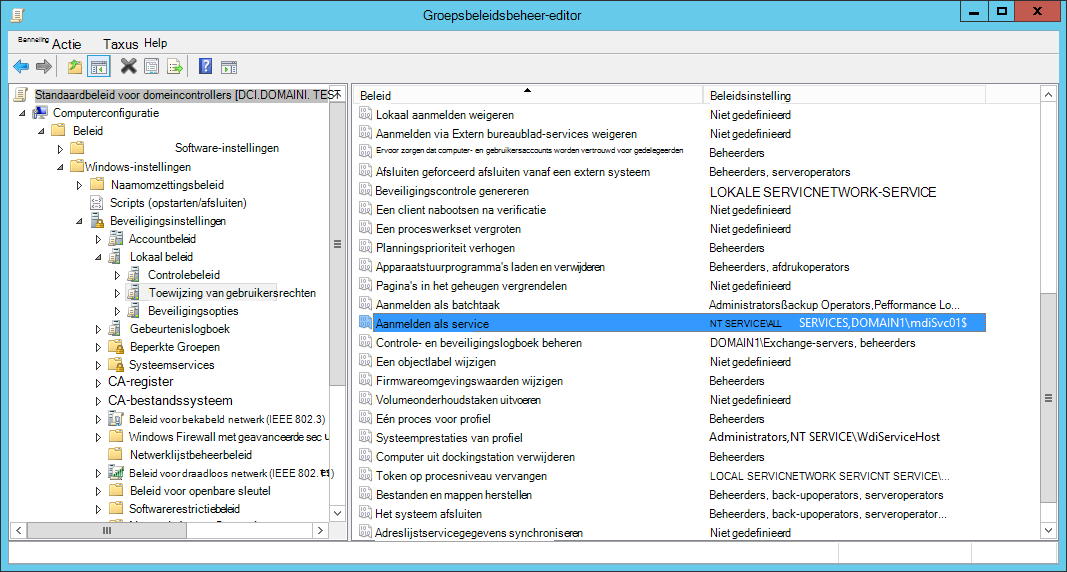

secpol.mscen selecteert u Lokaal beleid. Ga onder Toewijzing van gebruikersrechten naar de beleidsinstelling Aanmelden als een service . Bijvoorbeeld:

Als het beleid is ingeschakeld, voegt u het gMSA-account toe aan de lijst met accounts die zich kunnen aanmelden als een service.

Als u wilt controleren of de instelling is geconfigureerd in een groepsbeleid: Voer uit

rsop.mscen controleer of het beleid Computerconfiguratie -> Windows-instellingen -> Beveiligingsinstellingen -> Lokaal beleid -> Toewijzing van gebruikersrechten -> Aanmelden als service is geselecteerd. Bijvoorbeeld:Als de instelling is geconfigureerd, voegt u het gMSA-account toe aan de lijst met accounts die zich kunnen aanmelden als een service in de groepsbeleid Management Editor.

Opmerking

Als u de groepsbeleid Management-Editor gebruikt om de instelling Aanmelden als een service te configureren, moet u zowel NT Service\All Services als het gMSA-account toevoegen dat u hebt gemaakt.

Een Directory Service-account configureren in Microsoft Defender XDR

Als u uw sensoren wilt verbinden met uw Active Directory-domeinen, moet u Directory Service-accounts configureren in Microsoft Defender XDR.

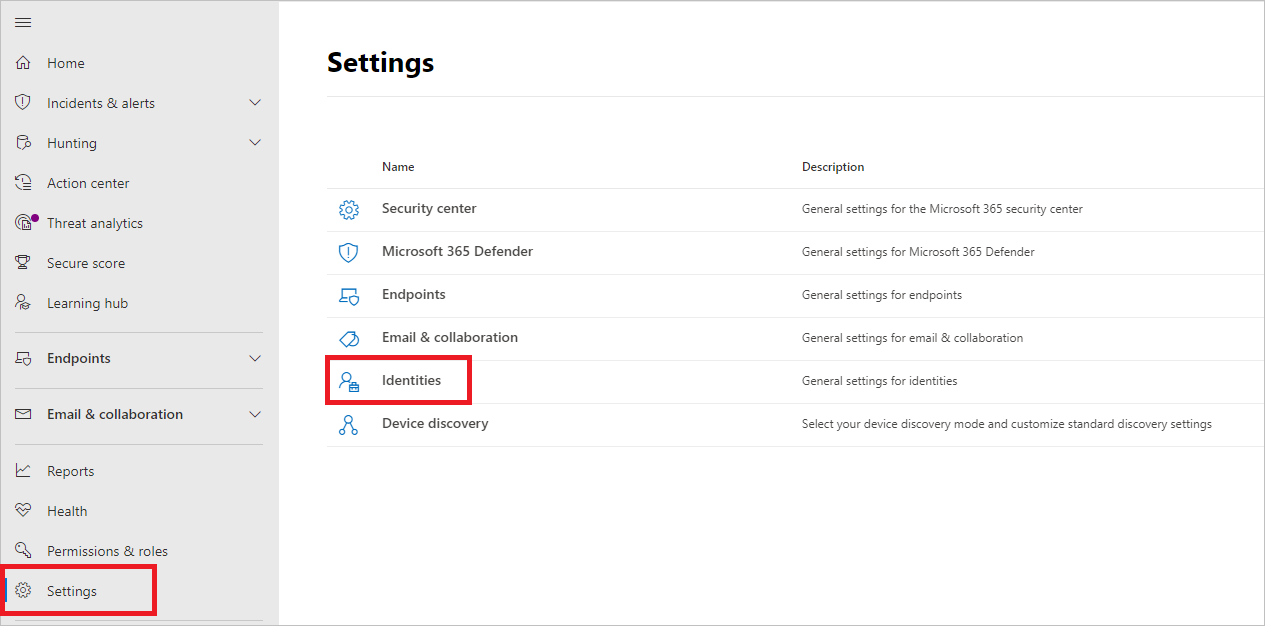

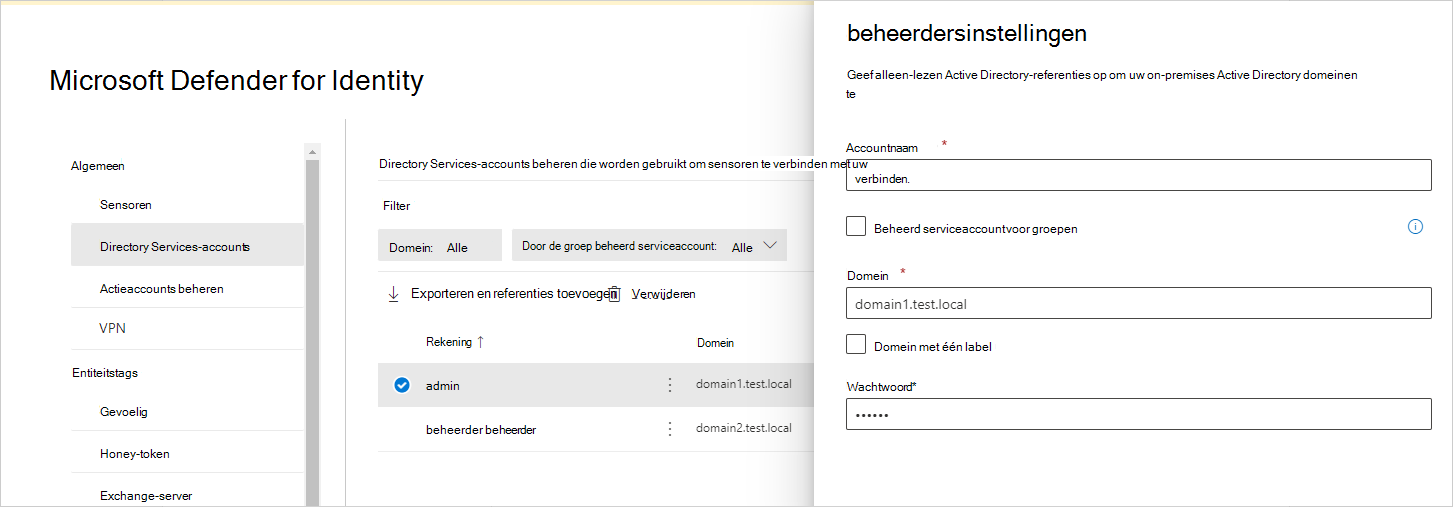

Ga in Microsoft Defender XDR naar Instellingen > Identiteiten. Bijvoorbeeld:

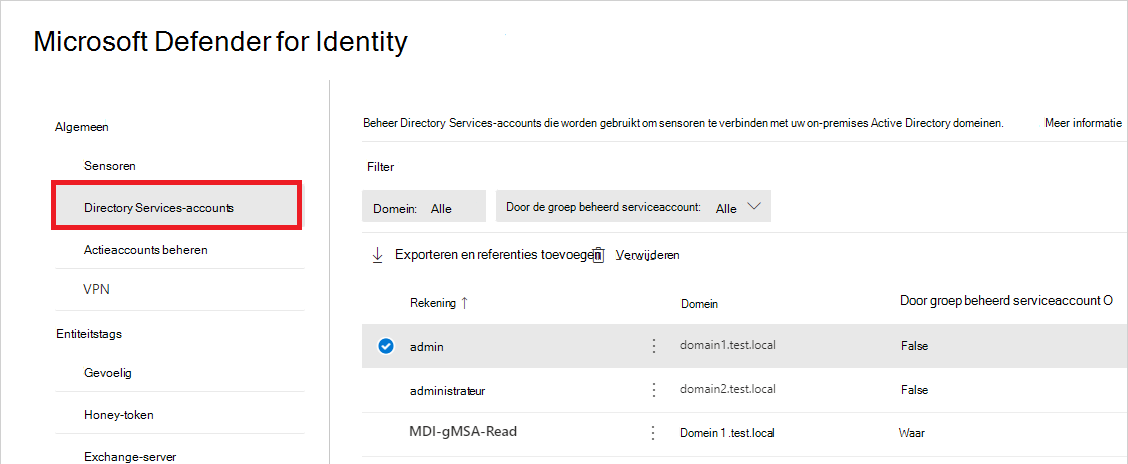

Selecteer Directory Service-accounts. U ziet welke accounts aan welke domeinen zijn gekoppeld. Bijvoorbeeld:

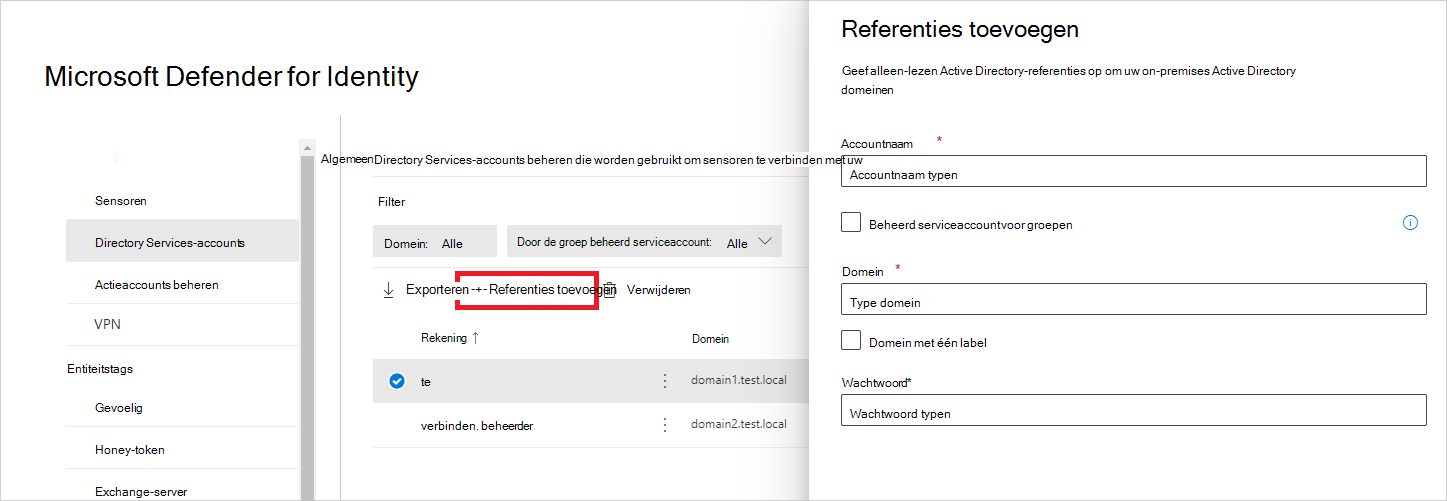

Als u referenties voor het Directory Service-account wilt toevoegen, selecteert u Referenties toevoegen en voert u de accountnaam, het domein en het wachtwoord in van het account dat u eerder hebt gemaakt. U kunt ook kiezen of het een door de groep beheerd serviceaccount (gMSA) is en of het tot een domein met één label behoort. Bijvoorbeeld:

Veld Opmerkingen Accountnaam (vereist) Voer de alleen-lezen AD-gebruikersnaam in. Bijvoorbeeld: DefenderForIdentityUser.

- U moet een standaard AD-gebruiker of gMSA-account gebruiken.

- Gebruik niet de UPN-indeling voor uw gebruikersnaam.

- Wanneer u een gMSA gebruikt, moet de gebruikerstekenreeks eindigen op het$teken. Bijvoorbeeld:mdisvc$

NOTITIE: U wordt aangeraden geen accounts te gebruiken die zijn toegewezen aan specifieke gebruikers.Wachtwoord (vereist voor standaard AD-gebruikersaccounts) Genereer alleen voor AD-gebruikersaccounts een sterk wachtwoord voor de alleen-lezen gebruiker. Bijvoorbeeld: PePR!BZ&}Y54UpC3aB.Door de groep beheerd serviceaccount (vereist voor gMSA-accounts) Alleen voor gMSA-accounts selecteert u Door groep beheerd serviceaccount. Domein (vereist) Voer het domein in voor de alleen-lezen gebruiker. Bijvoorbeeld: contoso.com.

Het is belangrijk dat u de volledige FQDN invoert van het domein waar de gebruiker zich bevindt. Als het account van de gebruiker zich bijvoorbeeld in het domein corp.contoso.com bevindt, moet u nietcontoso.cominvoerencorp.contoso.com.

Zie Microsoft-ondersteuning voor Single Label Domains voor meer informatie.Klik op Opslaan.

(Optioneel) Als u een account selecteert, wordt er een detailvenster geopend met de instellingen voor dat account. Bijvoorbeeld:

Opmerking

U kunt dezelfde procedure gebruiken om het wachtwoord voor standaard Active Directory-gebruikersaccounts te wijzigen. Er is geen wachtwoord ingesteld voor gMSA-accounts.

Problemen oplossen

Zie Sensor kan de gMSA-referenties niet ophalen voor meer informatie.