SAM-R configureren om detectie van zijdelingse verplaatsingspaden in te schakelen in Microsoft Defender for Identity

Microsoft Defender for Identity toewijzing voor mogelijke laterale verplaatsingspaden is afhankelijk van query's waarmee lokale beheerders op specifieke computers worden geïdentificeerd. Deze query's worden uitgevoerd met het SAM-R-protocol, met behulp van het Defender for Identity Directory Service-account dat u hebt geconfigureerd.

Opmerking

Deze functie kan mogelijk worden misbruikt door een kwaadwillende persoon om de Net-NTLM-hash van het DSA-account te verkrijgen vanwege een Windows-beperking in de SAM-R-aanroepen die downgrading van Kerberos naar NTLM mogelijk maakt. De nieuwe Defender for Identity-sensor (versie 3.x) wordt niet beïnvloed door dit probleem omdat er verschillende detectiemethoden worden gebruikt.

Het wordt aanbevolen om een DSA-account met beperkte bevoegdheden te gebruiken. U kunt ook contact opnemen met ondersteuning om een aanvraag en aanvraag te openen om de mogelijkheid voor het verzamelen van gegevens over laterale verplaatsingspaden volledig uit te schakelen. Houd er rekening mee dat dit leidt tot minder gegevens die beschikbaar zijn voor de functie voor het pad naar aanvallen in Exposure Management.

In dit artikel worden de configuratiewijzigingen beschreven die nodig zijn om het Defender for Identity Directory Services-account (DSA) toe te staan de SAM-R-query's uit te voeren.

Tip

Hoewel deze procedure optioneel is, raden we u aan een Directory Service-account te configureren en SAM-R te configureren voor detectie van laterale verplaatsingspaden om uw omgeving volledig te beveiligen met Defender for Identity.

Vereiste SAM-R-machtigingen configureren

Om ervoor te zorgen dat Windows-clients en -servers toestaan dat uw Defender for Identity Directory Services-account (DSA) SAM-R-query's uitvoert, moet u de groepsbeleid wijzigen en de DSA toevoegen, naast de geconfigureerde accounts die worden vermeld in het netwerktoegangsbeleid. Zorg ervoor dat u groepsbeleid toepast op alle computers , behalve op domeincontrollers.

Belangrijk

Voer deze procedure eerst uit in de controlemodus door de compatibiliteit van de voorgestelde configuratie te controleren voordat u de wijzigingen aanbrengt in uw productieomgeving.

Testen in de controlemodus is essentieel om ervoor te zorgen dat uw omgeving veilig blijft en eventuele wijzigingen geen invloed hebben op de compatibiliteit van uw toepassing. U kunt meer SAM-R-verkeer zien, gegenereerd door de Defender for Identity-sensoren.

Vereiste machtigingen configureren:

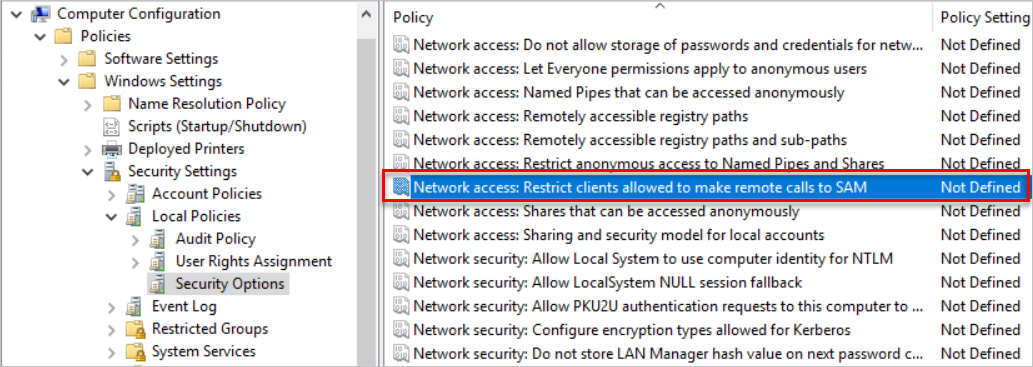

Zoek het beleid. Selecteer in uw Computerconfiguratie > Windows-instellingen > Beveiligingsinstellingen > Lokaal beleid > Beveiligingsoptiesde optie Netwerktoegang - Clients beperken die externe aanroepen naar SAM mogen uitvoeren . Bijvoorbeeld:

Voeg de DSA toe aan de lijst met goedgekeurde accounts die deze actie kunnen uitvoeren, samen met elk ander account dat u hebt gedetecteerd tijdens de controlemodus.

Zie Netwerktoegang: clients beperken die externe aanroepen naar SAM mogen uitvoeren voor meer informatie.

Zorg ervoor dat de DSA toegang heeft tot computers vanaf het netwerk (optioneel)

Opmerking

Deze procedure is alleen vereist als u ooit de instelling Toegang tot deze computer vanaf het netwerk hebt geconfigureerd, omdat de instelling Deze computer vanaf het netwerk openen niet standaard is geconfigureerd

De DSA toevoegen aan de lijst met toegestane accounts:

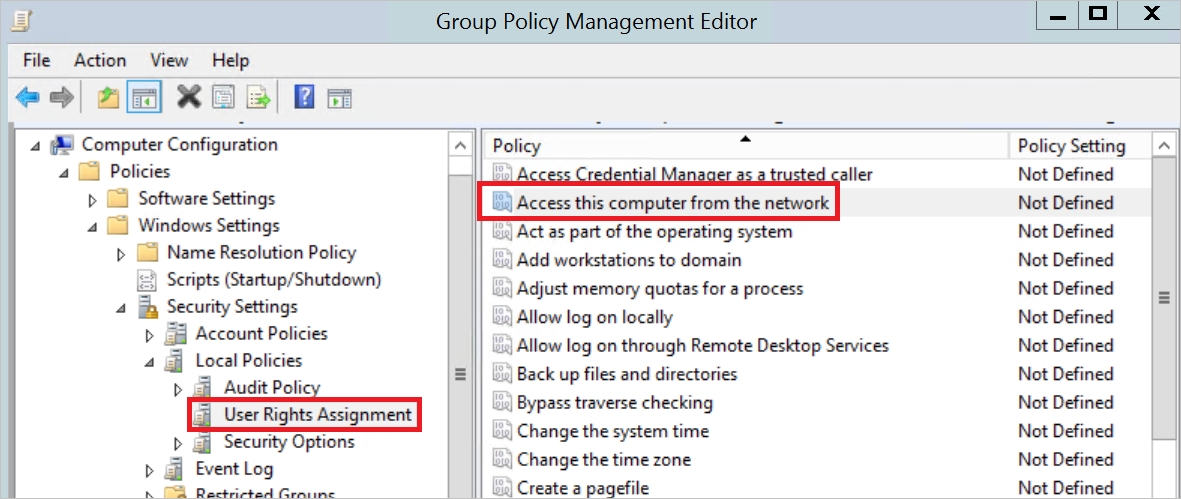

Ga naar het beleid en navigeer naar Computerconfiguratie ->Beleid ->Windows-instellingen ->Lokaal beleid ->Toewijzing van gebruikersrechten en selecteer deze computer openen in de netwerkinstelling . Bijvoorbeeld:

Voeg het Defender for Identity Directory Service-account toe aan de lijst met goedgekeurde accounts.

Belangrijk

Wanneer u gebruikersrechtentoewijzingen configureert in groepsbeleid, is het belangrijk om te weten dat de instelling de vorige vervangt in plaats van eraan toe te voegen. Zorg er daarom voor dat u alle gewenste accounts opneemt in het effectieve groepsbeleid. Werkstations en servers bevatten standaard de volgende accounts: Beheerders, Back-upoperators, Gebruikers en Iedereen.

De Microsoft Security Compliance Toolkit raadt aan de standaard iedereen te vervangen door geverifieerde gebruikers om te voorkomen dat anonieme verbindingen netwerk-aanmeldingen uitvoeren. Controleer uw lokale beleidsinstellingen voordat u de instelling Deze computer openen vanuit het netwerk vanuit een groepsbeleidsobject beheert en overweeg indien nodig geverifieerde gebruikers op te nemen in het groepsbeleidsobject.

Een apparaatprofiel configureren voor alleen Microsoft Entra hybride gekoppelde apparaten

In deze procedure wordt beschreven hoe u het Microsoft Intune-beheercentrum gebruikt om het beleid in een apparaatprofiel te configureren als u werkt met Microsoft Entra hybride gekoppelde apparaten.

Maak in het Microsoft Intune-beheercentrum een nieuw apparaatprofiel en definieer de volgende waarden:

- Platform: Windows 10 of hoger

- Profieltype: Instellingencatalogus

Voer een duidelijke naam en beschrijving in voor uw beleid.

Instellingen toevoegen om een NetworkAccess_RestrictClientsAllowedToMakeRemoteCallsToSAM-beleid te definiëren:

Zoek in de instellingenkiezer naar Netwerktoegang beperken clients die externe aanroepen naar SAM mogen uitvoeren.

Selecteer om door de categorie Beveiligingsopties voor lokaal beleid te bladeren en selecteer vervolgens de instelling Netwerktoegang clients beperken die zijn toegestaan om externe aanroepen te doen naar SAM .

Voer de security descriptor (SDDL) in:

O:BAG:BAD:(A;;RC;;;BA)(A;;RC;;;%SID%), vervang door%SID%de ACCOUNT-SID van Defender for Identity Directory Service.Zorg ervoor dat u de ingebouwde groep Administrators opneemt :

O:BAG:BAD:(A;;RC;;;BA)(A;;RC;;;S-1-5-32-544)

Instellingen toevoegen om een AccessFromNetwork-beleid te definiëren:

Zoek in de kiezer Instellingen naar Toegang vanuit netwerk.

Selecteer om door de categorie Gebruikersrechten te bladeren en selecteer vervolgens de instelling Toegang vanaf netwerk .

Selecteer om instellingen te importeren en blader naar en selecteer een CSV-bestand dat een lijst met gebruikers en groepen bevat, inclusief SID's of namen.

Zorg ervoor dat u de ingebouwde groep Administrators (S-1-5-32-544) en de ACCOUNT-SID van Defender for Identity Directory Service opneemt.

Ga door met de wizard om de bereiktags en toewijzingen te selecteren en selecteer Maken om uw profiel te maken.

Zie Functies en instellingen toepassen op uw apparaten met behulp van apparaatprofielen in Microsoft Intune voor meer informatie.