Governance voor SaaS-workloads in Azure

Governance is de set besturingselementen, procedures en hulpprogramma's die u kunt gebruiken om uw gebruik van cloudservices te organiseren, te beheren en te reguleren. U kunt governance beschouwen als een reeks kaders die standaarden instellen voor acceptabel gebruik, onbevoegde toegang en wijzigingen voorkomen en cloudactiviteiten afstemmen op uw algehele cloudstrategie. Effectief beheer vermindert risico's, zorgt voor naleving en ondersteunt de bedrijfsdoelstellingen van uw organisatie. Wanneer u een SaaS-oplossing (Software as a Service) bouwt, is het van cruciaal belang om vanaf het begin prioriteit te geven aan governance. Deze aanpak legt de basis voor een veilige, rendabele en efficiënte oplossing.

Kostenbeheer

Om ervoor te zorgen dat uw bedrijf succesvol is, is het essentieel om inzicht te hebben in de kosten voor het uitvoeren van uw oplossing. U moet deze kosten effectief analyseren, beheren en optimaliseren terwijl u de controle over deze kosten behoudt. Wanneer u begint met het bouwen van uw oplossing in Azure, kunt u hulpprogramma's zoals de prijscalculators en kostenanalyses gebruiken om uw kosten te schatten.

Zie Facturering en kostenbeheer voor SaaS-workloads in Azure voor meer informatie over het bijhouden en beheren van kosten voor SaaS en het factureren van uw klanten.

Ontwerpoverwegingen

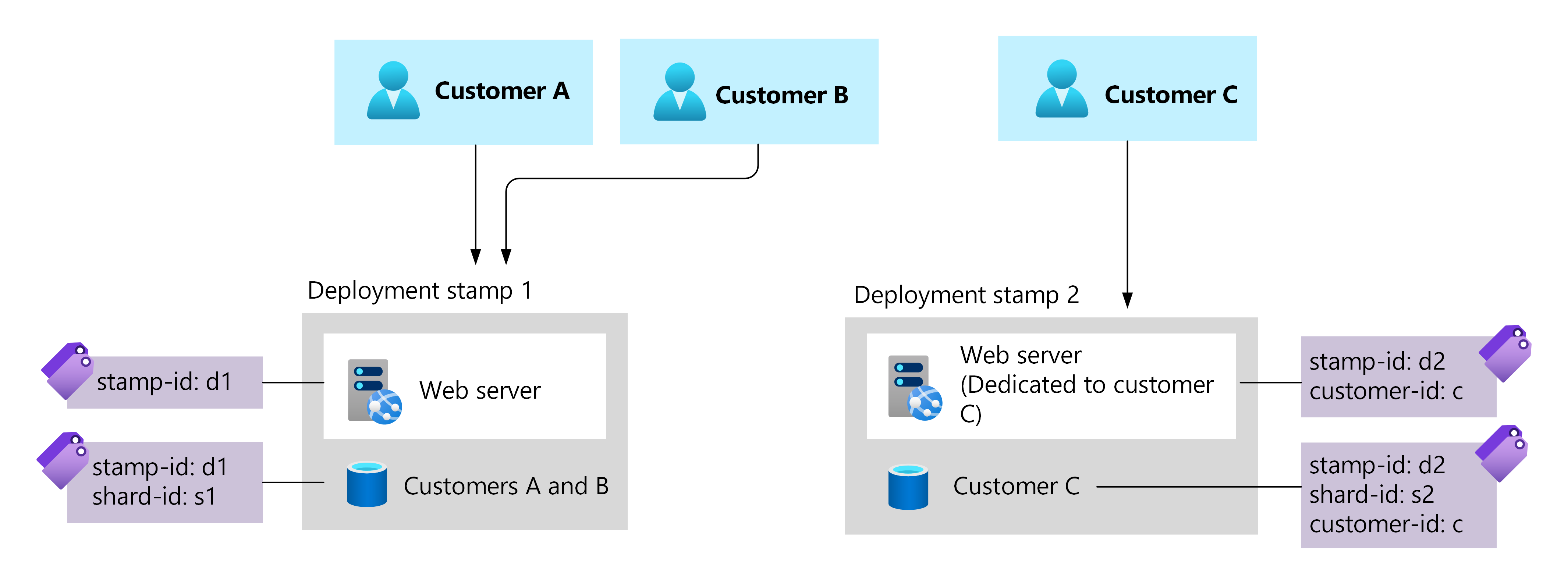

Ontwikkel een naamconventie en tagstrategie. Namen en tags bieden metagegevens die u kunt gebruiken om uw resources te beheren en snel het eigendom te bepalen. Consistente resourcenaamgeving kan u helpen bij het beheren en beheren van uw Azure-resources. Azure-resourcetags zijn sleutel-waardeparen voor metagegevens die u op uw resources toepast en die u gebruikt om deze te identificeren.

Overweeg het gebruik van metagegevens om informatie bij te houden, zoals:

- Het type resource.

- De bijbehorende workload.

- De omgeving waarin deze wordt gebruikt, zoals productie, fasering of ontwikkeling.

- De locatie van de resource.

- De klant of groep klanten die de resource gebruikt, voor klantspecifieke implementaties.

Zie Cloud Adoption Framework: Resource naming voor strategieën voor resourcenaamgeving.

Geautomatiseerd beheer implementeren via beleid. Beleidsregels zijn van cruciaal belang bij het definiëren van organisatiestandaarden en het evalueren van de naleving van uw workloads en resources. Het is een governancehulpprogramma dat u kunt gebruiken om resourceconsistentie, naleving van regelgeving, beveiliging, beheer en kostenefficiëntie te bereiken.

Gebruik Azure Policy om een servicecatalogus te maken van toegestane services en servicetypen die zijn aangepast aan uw workloadvereisten. Deze catalogus kan onbedoelde overbesteding voorkomen door ervoor te zorgen dat alleen goedgekeurde services worden gebruikt. Nadat u bijvoorbeeld het type, de reeks en de grootte van de virtuele machines (VM's) hebt bepaald die u nodig hebt, kunt u een beleid implementeren dat alleen de implementatie van deze VM's toestaat. Dwing beleidsregels uniform af voor alle gebruikers en principals, ongeacht hun machtigingsniveau.

Compromis: Beveiliging en operationele efficiëntie. Het implementeren van te veel beleidsregels kan de productiviteit van uw team verminderen. Streven naar het implementeren van geautomatiseerde besturingselementen op de meest essentiële elementen.

Gebruik hulpprogramma's voor kostenbeheer. Microsoft Cost Management biedt verschillende hulpprogramma's ter ondersteuning van kostenbeheer, zoals:

Kostenanalyse is een hulpprogramma dat u kunt gebruiken voor toegang tot analyses en inzichten in uw clouduitgaven. U kunt deze kosten bekijken via verschillende slimme en aanpasbare weergaven. Deze weergaven geven gedetailleerde inzichten, zoals kosten per resourcegroep, services en abonnementen. Met behulp van kostenanalyse kunt u samengevoegde en dagelijkse kosten analyseren en de details van uw facturen bekijken.

Budgetten in Cost Management is een hulpprogramma dat u kunt gebruiken om bestedingsrails en waarschuwingen op verschillende bereiken in Azure vast te stellen. U kunt budgetwaarschuwingen configureren op basis van werkelijke uitgaven of geraamde uitgaven. U kunt ook budgetten toewijzen op verschillende niveaus, waaronder beheergroepen, abonnementen of resourcegroepen.

Met kostenwaarschuwingen kunt u uw clouduitgaven bewaken via drie afzonderlijke typen waarschuwingen.

Budgetwaarschuwingen stellen geadresseerden op de hoogte wanneer u budgetdrempels bereikt of wanneer u binnenkort geraamde drempelwaarden bereikt.

Anomaliewaarschuwingen stellen ontvangers op de hoogte wanneer er onverwachte wijzigingen in uw clouduitgaven optreden.

Geplande waarschuwingen verzenden geadresseerden dagelijks, wekelijks of maandelijks rapporten over de totale clouduitgaven.

Ontwerpaanaanvelingen

| Aanbeveling | Voordeel |

|---|---|

| Schakel Cost Management in. De hulpprogramma's zijn beschikbaar in Azure Portal en voor iedereen die toegang heeft tot een factureringsaccount, abonnement, resourcegroep of beheergroep. |

U krijgt toegang tot hulpprogramma's die uw uitgaven in de Microsoft Cloud analyseren, bewaken en optimaliseren. |

| Maak Azure Policy om kostencontroles af te dwingen, zoals toegestane resourcetypen en locaties. | Met deze strategie kunt u consistente standaarden afdwingen, de resources beheren die kunnen worden geïmplementeerd en naleving van uw resources en clouduitgaven bijhouden. |

| Schakel de juiste kostenwaarschuwingen in. | Kostenwaarschuwingen melden u over onverwachte clouduitgaven of wanneer u vooraf gedefinieerde limieten benadert. |

| Gebruik een consistente naamconventie en resourcetags. Pas Azure-resourcetags toe om aan te geven welke resources zijn toegewezen aan een specifieke klant. | Met consistente metagegevens kunt u bijhouden welke resources bij welke klant horen. Deze procedure is vooral belangrijk wanneer u resources implementeert die zijn toegewezen aan klanten. |

Beveiliging en naleving

Beveiliging en naleving zijn fundamentele ontwerpprincipes voor een cloudworkload en een belangrijk onderdeel van de juiste cloudgovernance. Beveiligingscontroles, zoals op rollen gebaseerd toegangsbeheer, helpen bij het bepalen van de acties die gebruikers in uw omgeving kunnen uitvoeren. Controles via beleidsregels kunnen u helpen bij het bereiken van specifieke nalevingsstandaarden voor regelgeving voor uw geïmplementeerde workloads.

Zie Op rollen gebaseerd toegangsbeheer (RBAC) van Azure en Azure Policy voor meer informatie.

Wanneer u een SaaS-oplossing ontwikkelt, zijn uw klanten afhankelijk van u om hun gegevens te beschermen en hun bedrijfsactiviteiten te ondersteunen. Als u een SaaS-oplossing wilt uitvoeren namens klanten, moet u voldoen aan de beveiligingswachtingen of deze overschrijden. Mogelijk moet u ook voldoen aan specifieke nalevingsvereisten die door uw klanten worden opgelegd. Deze vereiste is gebruikelijk bij klanten in gereguleerde sectoren, zoals gezondheidszorg en financiële dienstverlening en voor veel zakelijke klanten.

Ontwerpoverwegingen

Definieer Microsoft Entra-tenants. Een Microsoft Entra-tenant definieert de grens voor de identiteiten die uw Azure-resources kunnen beheren. Voor de meeste organisaties is het een goede gewoonte om één Microsoft Entra-tenant te gebruiken voor al uw resources. Wanneer u SaaS bouwt, zijn er verschillende benaderingen die u kunt gebruiken om Microsoft Entra-tenants te combineren of te scheiden, afhankelijk van uw behoeften.

Wanneer u besluit of u SaaS wilt gebruiken, is het belangrijk om drie verschillende soorten gebruiksvoorbeelden te overwegen:

Interne SaaS, ook wel onderneming of bedrijf genoemd, is wanneer u de resources van uw eigen organisatie host, waaronder Microsoft 365 en andere hulpprogramma's die u zelf gebruikt.

Productie-SaaS is wanneer u de Azure-resources voor uw SaaS-oplossing host waarmee klanten verbinding maken en gebruiken.

Niet-productie SaaS is wanneer u de Azure-resources host voor niet-productieomgevingen van uw SaaS-oplossing, zoals ontwikkel-, test- en faseringsomgevingen.

De meeste onafhankelijke softwareleveranciers (ISV's) gebruiken één Microsoft Entra-tenant voor alle doeleinden in de voorgaande lijst.

Soms hebt u mogelijk een specifieke zakelijke reden voor het scheiden van een aantal doeleinden in meerdere Microsoft Entra-tenants. Als u bijvoorbeeld werkt met overheidsklanten met hoge beveiliging, moeten ze mogelijk afzonderlijke mappen gebruiken voor uw interne toepassingen en voor uw productie- en niet-productie-SaaS-workloads. Deze vereisten zijn ongebruikelijk.

Belangrijk

Het kan lastig zijn om meerdere Microsoft Entra-tenants te beheren. Het beheren van meerdere tenants verhoogt uw beheeroverhead en -kosten. Als u niet voorzichtig bent, kunnen meerdere tenants uw beveiligingsrisico's verhogen. Gebruik alleen meerdere Microsoft Entra-tenants wanneer dit absoluut noodzakelijk is.

Zie ISV-overwegingen voor Azure-landingszones voor meer informatie over het configureren van Microsoft Entra-tenants wanneer u SaaS implementeert.

Beheer uw identiteiten. Identiteit is de hoeksteen van cloudbeveiliging die de basis vormt voor toegangsbeheer. Wanneer u SaaS ontwikkelt, moet u rekening houden met verschillende typen identiteiten. Zie Identiteits- en toegangsbeheer voor SaaS-workloads in Azure voor meer informatie over identiteiten in SaaS-oplossingen.

Toegang tot uw Azure-resources beheren. Uw Azure-resources zijn essentiële onderdelen van uw oplossing. Azure biedt meerdere manieren om uw resources te beveiligen.

Azure RBAC is het autorisatiesysteem waarmee de toegang tot het Azure-besturingsvlak en de resources in uw omgeving wordt beheerd. Azure RBAC is een verzameling vooraf gedefinieerde en aangepaste rollen die bepalen welke acties u kunt ondernemen voor Azure-resources. Rollen worden gecategoriseerd als bevoorrechte beheerdersrollen en functierollen voor taken. Deze rollen beperken wat u kunt doen met een set resources in een bereik dat u definieert. Azure RBAC kan de minst bevoegde toegang verlenen aan iedereen die de workload beheert.

Azure-vergrendelingen kunnen helpen bij het voorkomen van onbedoelde verwijderingen en wijzigingen van uw Azure-resources. Wanneer u een vergrendeling toepast op een resource, kunnen zelfs gebruikers met bevoorrechte beheerdersrollen de resource niet verwijderen, tenzij ze de vergrendeling expliciet eerst verwijderen.

Compromis: Beveiliging en operationele efficiëntie. RBAC en vergrendelingen zijn belangrijke elementen van een strategie voor cloudbeveiliging en -governance. Houd echter rekening met operationele complexiteiten die kunnen optreden wanneer u ernstig beperkt wie algemene bewerkingen kan uitvoeren. Probeer uw beveiligings- en functionele behoeften te verdelen. Een duidelijk plan hebben om verantwoordelijkheden te escaleren als er een noodgeval is of als belangrijke personen niet beschikbaar zijn.

Voldoen aan regelgevingsnormen. Veel klanten moeten strikte controles op hun resources plaatsen om te voldoen aan specifieke nalevingsregels. Azure biedt meerdere hulpprogramma's om uw organisatie te helpen bij het bouwen van een oplossing in Azure die voldoet aan uw nalevingsbehoeften.

Azure Policy kan u helpen bij het definiëren van organisatiestandaarden en het evalueren en afdwingen van de naleving van uw workloads en resources. U kunt vooraf gedefinieerde standaarden of uw eigen aangepaste nalevingsstandaarden implementeren. Azure Policy bevat veel ingebouwde beleidsinitiatieven of groepen beleidsregels voor algemene regelgevingsstandaarden. Deze beleidsregels omvatten FedRAMP High, HIPAA, HITRUST, PCI DSS en ISO 27001. Wanneer u het beleid toepast op uw omgeving, biedt het nalevingsdashboard een gedetailleerde score van uw algehele naleving. U kunt dit dashboard gebruiken wanneer u een herstelplan maakt om uw omgeving aan standaarden te brengen. U kunt Azure Policy gebruiken voor het volgende:

De implementatie van resources weigeren op basis van criteria die zijn gedefinieerd in een beleid. U kunt bijvoorbeeld voorkomen dat gegevensbronnen worden geïmplementeerd in Azure-regio's waar uw vereisten voor gegevenslocatie worden geschonden.

Controleer de implementatie of configuratie van resources om te bepalen of ze worden geïmplementeerd met configuraties die voldoen aan uw nalevingsstandaarden. U kunt bijvoorbeeld vm's controleren om te controleren of ze back-ups hebben geconfigureerd en om de VM's weer te geven die dat niet doen.

Herstel de implementatie van een resource. U kunt beleidsregels configureren om niet-compatibele resources te herstellen door extensies te implementeren of de configuratie van nieuwe of bestaande resources te wijzigen. U kunt bijvoorbeeld een hersteltaak gebruiken om de Microsoft Defender voor Eindpunt automatisch op uw VM's te implementeren.

Microsoft Defender voor Cloud biedt een continue evaluatie van de configuratie van uw resources op basis van nalevingscontroles en aanbevolen procedures in de standaarden en benchmarks die u in uw abonnementen toepast. Defender voor Cloud berekent een algehele nalevingsscore, waarmee u kunt bepalen welke wijzigingen u moet aanbrengen.

Standaard gebruikt Defender voor Cloud de Microsoft-cloudbeveiligingsbenchmark (MCSB) als basislijnstandaard voor beveiligings- en nalevingsprocedures. De MCSB is een set nalevingscontroles die door Microsoft worden geleverd. Dit wordt aanbevolen voor de meeste workloads in Azure. Als u aan een andere standaard moet voldoen, kunt u andere beschikbare nalevingsaanbiedingen gebruiken.

Tip

Zelfs als u niet onmiddellijk aan een regelgevingsstandaard hoeft te voldoen, moet u toch. Het is veel eenvoudiger om te voldoen aan een standaard zoals MCSB vanaf het moment dat u begint met het implementeren van uw oplossing dan het later met terugwerkende kracht toepassen.

U kunt nalevingsstandaarden toepassen op verschillende bereiken. U kunt bijvoorbeeld een specifiek Azure-abonnement definiëren als binnen het bereik van een specifieke standaard. U kunt ook Defender voor Cloud gebruiken om de configuratie te evalueren van resources die worden gehost in andere cloudproviders.

Ontwerpaanaanvelingen

| Aanbeveling | Voordeel |

|---|---|

| Verdeel de minste toegang die nodig is voor gebruikers en groepen om hun taakfuncties te voltooien. Beperk het aantal bevoorrechte roltoewijzingen. Bepaal of u een functiespecifieke functie kunt gebruiken in plaats van een bevoorrechte beheerdersrol. |

U kunt de blootstelling verminderen als een referentie is aangetast. |

| Beperk het aantal eigenaren van Azure-abonnementen. | Te veel abonnementseigenaren verhogen het risico van een aangetaste referentie. |

| Rollen toewijzen aan groepen in plaats van gebruikers. | Deze aanpak vermindert het vereiste aantal roltoewijzingen, wat administratieve overhead vermindert. |

| Begin in het ontwerpproces een beveiligingsbasislijn gebruiken. Overweeg de MCSB als uitgangspunt. McSB biedt duidelijke, bruikbare adviezen om de beveiliging van uw toepassingen in Azure en omgevingen in andere clouds en on-premises te verbeteren. | Door u te richten op cloudspecifieke controles, helpt de MCSB u uw algehele beveiligingspostuur te versterken. |

| Gebruik Azure-vergrendelingen om onbedoelde wijzigingen in uw omgeving te voorkomen. | Vergrendelingen kunnen helpen bij het voorkomen van onbedoelde wijzigingen en verwijderingen van resources, resourcegroepen en abonnementen. |

| Gebruik Azure Policy of Defender voor Cloud om naleving te beoordelen. | Beleidsregels kunnen helpen bij het afdwingen van organisatiestandaarden en voldoen aan naleving van regelgeving. |

Aanvullende bronnen

Multitenancy is een kernbedrijfsmethodologie voor het ontwerpen van SaaS-workloads. Deze artikelen bevatten meer informatie over governanceoverwegingen:

Volgende stap

Leer strategieën voor het kiezen van de juiste Azure-regio's voor uw resources en het ontwikkelen van een strategie voor de organisatie van resources om de groei en ontwikkeling van uw SaaS-oplossing te ondersteunen.