Maximaal beschikbare gatewayconnectiviteit ontwerpen voor cross-premises en VNet-naar-VNet-verbindingen

Dit artikel helpt u te begrijpen hoe u maximaal beschikbare gatewayconnectiviteit ontwerpt voor cross-premises en VNet-naar-VNet-verbindingen.

Over vpn-gatewayredundantie

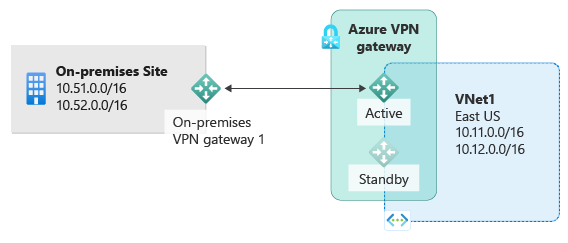

Elke Azure VPN-gateway bestaat standaard uit twee exemplaren in een actief stand-byconfiguratie. Voor gepland onderhoud of niet-geplande onderbrekingen die zich bij het actieve exemplaar voordoet, neemt het stand-by-exemplaar automatisch over (failover) en hervat de S2S VPN- of VNet-naar-VNet-verbindingen. De overschakeling veroorzaakt een korte onderbreking. Bij gepland onderhoud moet de connectiviteit binnen 10 tot 15 seconden worden hersteld. Voor niet-geplande problemen is het herstel van de verbinding langer, ongeveer 1 tot 3 minuten in het ergste geval. Voor P2S VPN-clientverbindingen met de gateway worden de P2S-verbindingen verbroken en moeten de gebruikers opnieuw verbinding maken vanaf de clientcomputers.

Maximaal beschikbare cross-premises

Er zijn enkele opties beschikbaar om een betere beschikbaarheid te bieden voor uw cross-premises verbindingen:

- Meerdere on-premises VPN-apparaten

- Actief/actief Azure VPN-gateway

- Combinatie van beide

Meerdere on-premises VPN-apparaten

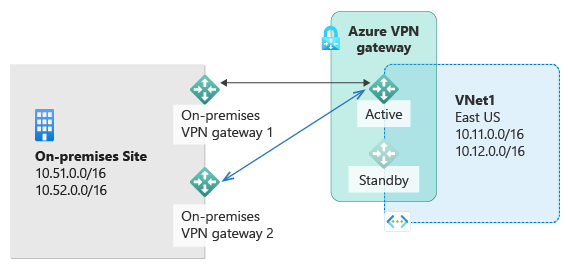

U kunt meerdere VPN-apparaten van uw on-premises netwerk gebruiken om verbinding te maken met uw Azure VPN-gateway, zoals in het volgende diagram wordt weergegeven:

Deze configuratie biedt meerdere actieve tunnels van dezelfde Azure VPN-gateway op on-premises apparaten op dezelfde locatie. In deze configuratie bevindt de Azure VPN-gateway zich nog steeds in de modus Actief stand-by, zodat hetzelfde failovergedrag en dezelfde korte onderbreking nog steeds plaatsvinden. Deze configuratie beschermt echter tegen fouten of onderbrekingen op uw on-premises netwerk- en VPN-apparaten.

Er zijn enkele vereisten en beperkingen:

- U moet meerdere S2S VPN-verbindingen maken van uw VPN-apparaten naar Azure. Wanneer u meerdere VPN-apparaten van hetzelfde on-premises netwerk verbindt met Azure, maakt u één lokale netwerkgateway voor elk VPN-apparaat en één verbinding van uw Azure VPN-gateway naar elke lokale netwerkgateway.

- De lokale netwerkgateways die overeenkomen met uw VPN-apparaten moeten unieke openbare IP-adressen hebben in de eigenschap 'GatewayIpAddress'.

- BGP is vereist voor deze configuratie. Elke lokale netwerkgateway voor een VPN-apparaat moet een uniek IP-adres voor BGP-peering hebben in de eigenschap 'BgpPeerIpAddress'.

- Gebruik BGP om dezelfde voorvoegsels van dezelfde on-premises netwerkvoorvoegsels te adverteren voor uw Azure VPN-gateway. Het verkeer wordt tegelijkertijd doorgestuurd via deze tunnels.

- U moet ECMP (Equal-Cost Multi-Path Routing) gebruiken.

- Elke verbinding wordt meegeteld voor het maximum aantal tunnels voor uw Azure VPN-gateway. Zie de pagina met VPN Gateway-instellingen voor de meest recente informatie over tunnels, verbindingen en doorvoer.

Actief-actief VPN-gateways

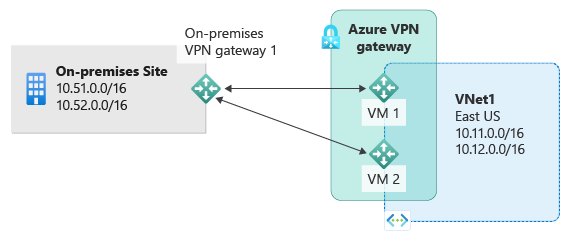

U kunt een Azure VPN-gateway maken in een configuratie van de actief-actieve modus. In de actief-actieve modus brengen beide exemplaren van de gateway-VM's S2S VPN-tunnels tot stand op uw on-premises VPN-apparaat, zoals in het volgende diagram wordt weergegeven:

In deze configuratie heeft elk Exemplaar van de Azure-gateway een uniek openbaar IP-adres en elke instantie brengt een IPsec/IKE S2S VPN-tunnel tot stand op uw on-premises VPN-apparaat dat is opgegeven in uw lokale netwerkgateway en -verbinding. Beide VPN-tunnels maken eigenlijk deel uit van dezelfde verbinding. U moet uw on-premises VPN-apparaat nog steeds configureren om twee S2S VPN-tunnels te accepteren of tot stand te brengen voor deze twee openbare IP-adressen van de Azure VPN-gateway.

Omdat de Azure-gatewayexemplaren zich in een actief-actief-configuratie bevinden, wordt het verkeer van uw virtuele Azure-netwerk naar uw on-premises netwerk gelijktijdig gerouteerd via beide tunnels, zelfs als uw on-premises VPN-apparaat de voorkeur kan geven aan één tunnel via de andere. Voor één TCP- of UDP-stroom probeert Azure dezelfde tunnel te gebruiken bij het verzenden van pakketten naar uw on-premises netwerk. Uw on-premises netwerk kan echter een andere tunnel gebruiken om pakketten naar Azure te verzenden.

Wanneer een gepland onderhoud of niet-geplande gebeurtenis plaatsvindt met één gateway-exemplaar, wordt de IPsec-tunnel van dat exemplaar naar uw on-premises VPN-apparaat verbroken. De bijbehorende routes op uw VPN-apparaten moeten automatisch worden verwijderd of ingetrokken, zodat het verkeer wordt overgeschakeld naar de andere actieve IPsec-tunnel. Aan de zijde van Azure vindt de overschakeling automatisch plaats van het betrokken exemplaar naar het actieve exemplaar.

Dubbele redundantie: actief/actief VPN-gateways voor Azure en on-premises netwerken

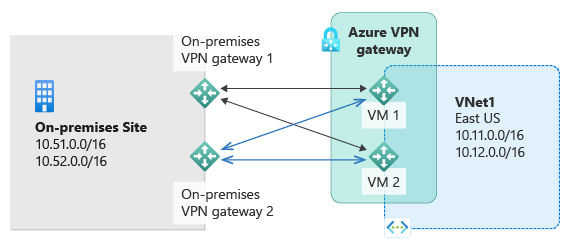

De meest betrouwbare optie is het combineren van de actief-actieve gateways in uw netwerk en Azure, zoals wordt weergegeven in het volgende diagram.

In dit type configuratie stelt u de Azure VPN-gateway in in een actief-actief-configuratie. U maakt twee lokale netwerkgateways en twee verbindingen voor uw twee on-premises VPN-apparaten. Het resultaat is een volledig connectiviteitsraster van vier IPsec-tunnels tussen uw virtuele Azure-netwerk en uw on-premises netwerk.

Alle gateways en tunnels zijn actief vanaf de Azure-zijde, dus het verkeer wordt tegelijkertijd verdeeld over alle 4 tunnels, hoewel elke TCP- of UDP-stroom dezelfde tunnel of hetzelfde pad van de Azure-zijde volgt. Door het verkeer te spreiden, ziet u mogelijk iets betere doorvoer via de IPsec-tunnels. Het primaire doel van deze configuratie is echter hoge beschikbaarheid. Vanwege de statistische aard van het verspreiden van verkeer is het moeilijk om de meting te geven over hoe verschillende toepassingsverkeersomstandigheden van invloed kunnen zijn op de geaggregeerde doorvoer.

Voor deze topologie zijn twee lokale netwerkgateways en twee verbindingen vereist om het paar on-premises VPN-apparaten te ondersteunen. BGP is vereist om gelijktijdige connectiviteit op de twee verbindingen met hetzelfde on-premises netwerk mogelijk te maken. Deze vereisten zijn hetzelfde als het scenario met meerdere on-premises VPN-apparaten .

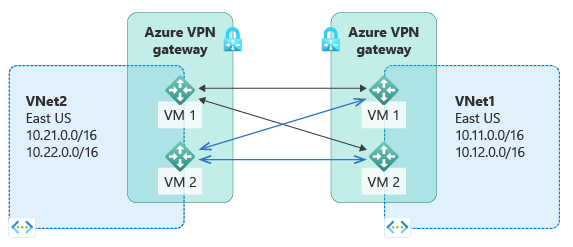

Maximaal beschikbare VNet-naar-VNet

Dezelfde actief/actief-configuratie kan ook worden toegepast op VNet-naar-VNet-verbindingen van Azure. U kunt actief-actieve VPN-gateways maken voor elk virtueel netwerk en deze vervolgens met elkaar verbinden om dezelfde volledige mesh-connectiviteit van 4 tunnels tussen de twee VNets te vormen. Dit wordt weergegeven in het volgende diagram:

Dit type configuratie zorgt ervoor dat er altijd een paar tunnels tussen de twee virtuele netwerken zijn voor geplande onderhoudsevenementen, wat een nog betere beschikbaarheid biedt. Hoewel voor dezelfde topologie voor cross-premises connectiviteit twee verbindingen zijn vereist, heeft de VNet-naar-VNet-topologie in dit voorbeeld slechts één verbinding nodig voor elke gateway. BGP is optioneel, tenzij transitroutering via de VNet-naar-VNet-verbinding is vereist.

Volgende stappen

Configureer een actief-actieve VPN-gateway met behulp van Azure Portal of PowerShell.