Een S2S VPN Gateway-certificaatverificatieverbinding configureren - Preview

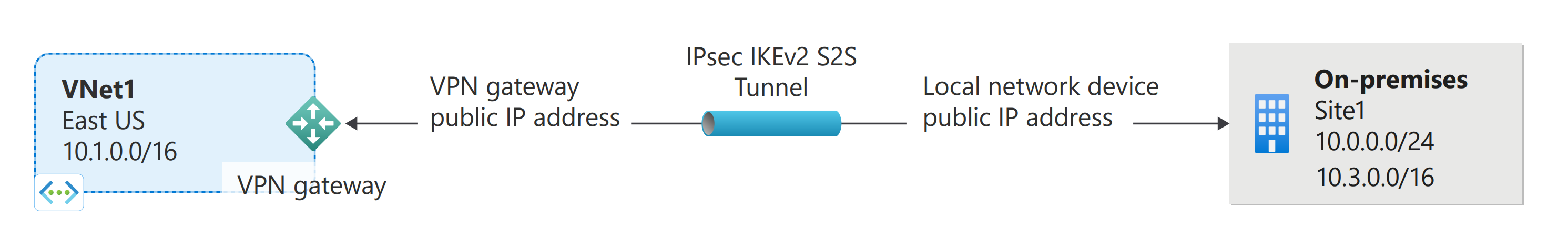

In dit artikel gebruikt u Azure Portal om een VPN-gatewayverbinding voor site-naar-site-certificaatverificatie (S2S) te maken tussen uw on-premises netwerk en uw virtuele netwerk. In de stappen voor deze configuratie worden beheerde identiteit, Azure Key Vault en certificaten gebruikt. Zie Een S2S VPN-verbinding maken als u een site-naar-site-VPN-verbinding wilt maken die in plaats daarvan gebruikmaakt van een gedeelde sleutel.

Vereisten

Notitie

Verificatie van site-naar-site-certificaten wordt niet ondersteund op VPN-gateways van de Basic SKU.

U hebt al een virtueel netwerk en een VPN-gateway. Als u dit niet doet, volgt u de stappen voor het maken van een VPN-gateway en gaat u terug naar deze pagina om de verificatieverbinding met uw site-naar-site-certificaat te configureren.

Zorg ervoor dat u een compatibel VPN-apparaat hebt en iemand die het kan configureren. Zie Over VPN-apparaten voor meer informatie over compatibele VPN-apparaten en apparaatconfiguratie.

Controleer of u een extern gericht openbaar IPv4-adres voor het VPN-apparaat hebt.

Als u niet bekend bent met de IP-adresbereiken in uw on-premises netwerkconfiguratie, moet u contact opnemen met iemand die deze gegevens voor u kan opgeven. Wanneer u deze configuratie maakt, moet u de ip-adresbereikvoorvoegsels opgeven die Door Azure worden gerouteerd naar uw on-premises locatie. Geen van de subnetten van uw on-premises netwerk kan overlappen met de subnetten van het virtuele netwerk waarmee u verbinding wilt maken.

Een beheerde identiteit maken

Voor deze configuratie is een beheerde identiteit vereist. Zie Wat zijn beheerde identiteiten voor Azure-resources voor meer informatie over beheerde identiteiten? Als u al een door de gebruiker toegewezen beheerde identiteit hebt, kunt u deze gebruiken voor deze oefening. Als dat niet het probleem is, gebruikt u de volgende stappen om een beheerde identiteit te maken.

- Zoek en selecteer beheerde identiteiten in Azure Portal.

- Selecteer Maken.

- Voer de vereiste gegevens in. Wanneer u de naam maakt, gebruikt u iets intuïtiefs. Bijvoorbeeld site-naar-site beheerd of vpngwy-beheerd. U hebt de naam nodig voor de configuratiestappen van de sleutelkluis. De resourcegroep hoeft niet hetzelfde te zijn als de resourcegroep die u voor uw VPN-gateway gebruikt.

- Selecteer Controleren + maken.

- De waarden worden gevalideerd. Wanneer de validatie is voltooid, selecteert u Maken.

VPN Gateway inschakelen voor Key Vault en Beheerde identiteit

In deze sectie schakelt u de gateway in voor Azure Key Vault en de beheerde identiteit die u eerder hebt gemaakt. Zie Over Azure Key Vault voor meer informatie over Azure Key Vault.

- Ga in de portal naar uw virtuele netwerkgateway (VPN-gateway).

- Ga naar Instellingen -> Configuratie. Geef op de pagina Configuratie de volgende verificatie-instellingen op:

- Key Vault-toegang inschakelen: ingeschakeld.

- Beheerde identiteit: selecteer de beheerde identiteit die u eerder hebt gemaakt.

- Sla uw instellingen op.

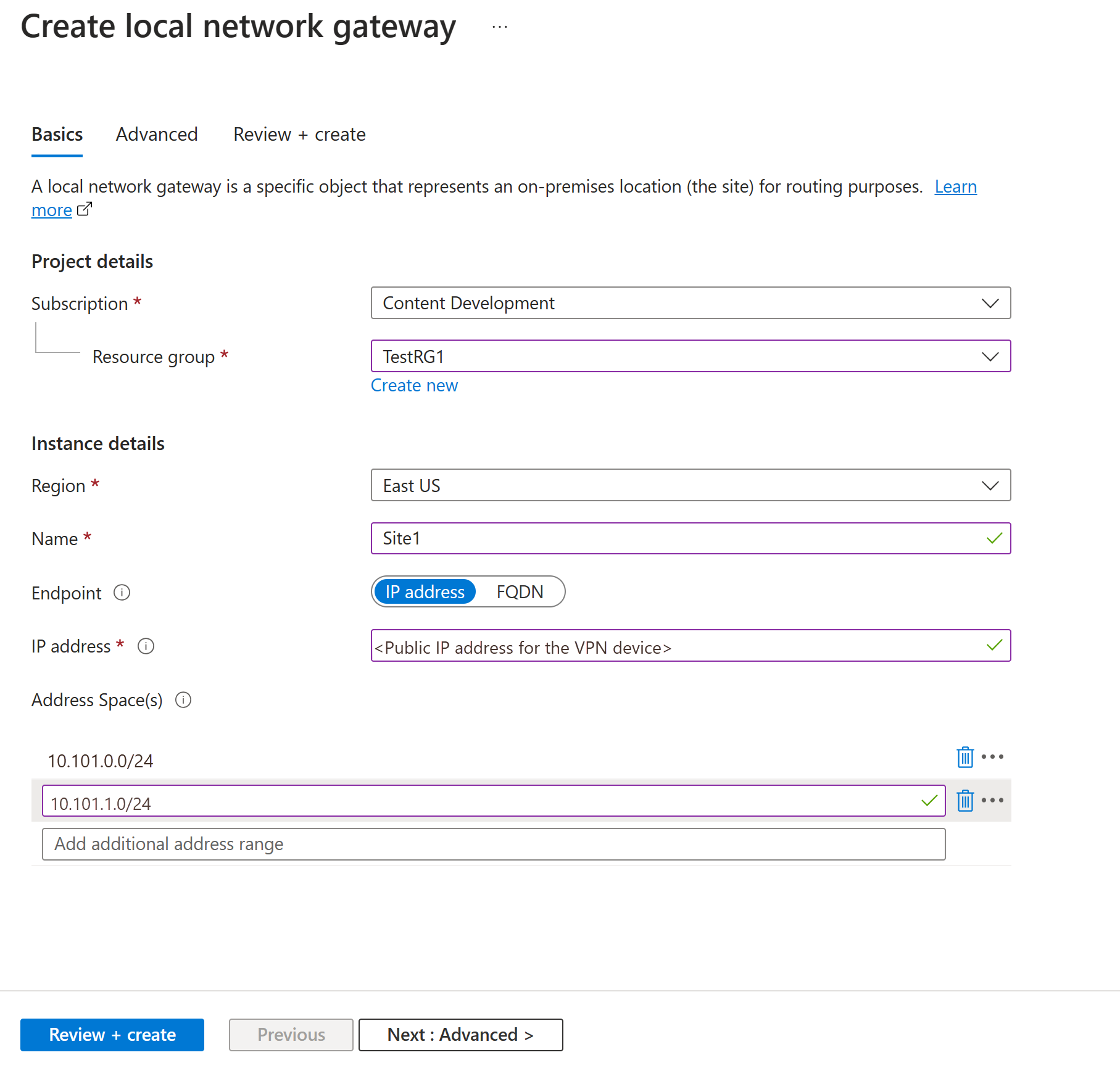

Een lokale netwerkgateway maken

De lokale netwerkgateway is een specifiek object dat uw on-premises locatie (de site) voor routering aangeeft. U geeft de site een naam waarmee Azure ernaar kan verwijzen en geef vervolgens het IP-adres op van het on-premises VPN-apparaat waarnaar u een verbinding maakt. U geeft ook de IP-adresvoorvoegsels op die worden gerouteerd via de VPN-gateway naar het VPN-apparaat. De adresvoorvoegsels die u opgeeft, zijn de voorvoegsels die zich in uw on-premises netwerk bevinden. Als uw on-premises netwerk verandert of als u het openbare IP-adres voor het VPN-apparaat moet wijzigen, kunt u de waarden later eenvoudig bijwerken.

Notitie

Het lokale netwerkgatewayobject wordt geïmplementeerd in Azure, niet op uw on-premises locatie.

Maak een lokale netwerkgateway met behulp van de volgende waarden:

- Naam: Site1

- Resourcegroep: TestRG1

- Locatie: VS - oost

Overwegingen voor configuratie:

- VPN Gateway ondersteunt slechts één IPv4-adres voor elke FQDN. Als de domeinnaam wordt omgezet in meerdere IP-adressen, gebruikt VPN Gateway het eerste IP-adres dat door de DNS-servers wordt geretourneerd. Om de onzekerheid te beperken, raden we aan dat uw FQDN altijd een enkel IPv4-adres omzet. IPv6 wordt niet ondersteund.

- VPN Gateway onderhoudt een DNS-cache die elke 5 minuten wordt vernieuwd. De gateway probeert alleen de FQDN's voor onderbroken tunnels om te zetten. Het opnieuw instellen van de gateway activeert ook FQDN-resolutie.

- Hoewel VPN Gateway meerdere verbindingen met verschillende lokale netwerkgateways met verschillende FQDN's ondersteunt, moeten alle FQDN's worden omgezet naar verschillende IP-adressen.

Ga in de portal naar lokale netwerkgateways en open de pagina Lokale netwerkgateway maken.

Vul op het tabblad Basisinformatie de waarden in voor uw lokale netwerkgateway.

- Abonnement: controleer of het juiste abonnement wordt weergegeven.

- Resourcegroep: Selecteer de resourcegroep die u wilt gebruiken. U kunt een nieuwe resourcegroep maken of een resourcegroep selecteren die u al hebt gemaakt.

- Regio: Selecteer de regio voor dit object. Mogelijk wilt u dezelfde locatie selecteren waar uw virtuele netwerk zich bevindt, maar u hoeft dit niet te doen.

- Naam: geef een naam op voor uw lokale netwerkgateway.

-

Eindpunt: selecteer het eindpunttype voor het on-premises VPN-apparaat als IP-adres of FQDN (Fully Qualified Domain Name).

- IP-adres: Als u een statisch openbaar IP-adres hebt toegewezen van uw internetprovider (ISP) voor uw VPN-apparaat, selecteert u de optie IP-adres. Vul het IP-adres in zoals wordt weergegeven in het voorbeeld. Dit adres is het openbare IP-adres van het VPN-apparaat waarmee u Azure VPN Gateway verbinding wilt laten maken. Als u het IP-adres momenteel niet hebt, kunt u de waarden in het voorbeeld gebruiken. Later moet u teruggaan en uw tijdelijke ip-adres vervangen door het openbare IP-adres van uw VPN-apparaat. Anders kan Azure geen verbinding maken.

- FQDN: Als u een dynamisch openbaar IP-adres hebt dat na een bepaalde periode kan veranderen, vaak bepaald door uw internetprovider, kunt u een constante DNS-naam met een dynamische DNS-service gebruiken om te verwijzen naar uw huidige openbare IP-adres van uw VPN-apparaat. Uw Azure VPN-gateway zet de FQDN om het openbare IP-adres te bepalen waarmee verbinding moet worden gemaakt.

- Adresruimte: De adresruimte verwijst naar de adresbereiken voor het netwerk dat dit lokale netwerk vertegenwoordigt. U kunt meerdere adresruimtebereiken toevoegen. Zorg ervoor dat de bereiken die u hier opgeeft, niet overlappen met bereiken van andere netwerken waarmee u verbinding wilt maken. Azure routeert het adresbereik dat u opgeeft naar het IP-adres van het on-premises VPN-apparaat. Gebruik hier uw eigen waarden als u verbinding wilt maken met uw on-premises site, niet de waarden die worden weergegeven in het voorbeeld.

Op het tabblad Geavanceerd kunt u zo nodig BGP-instellingen configureren.

Nadat u de waarden hebt opgegeven, selecteert u Controleren en maken onderaan de pagina om de pagina te valideren.

Klik op Maken om het lokale netwerkgateway-object te maken.

Certificaten

De architectuur voor verificatie van site-naar-site-certificaten is afhankelijk van zowel binnenkomende als uitgaande certificaten.

Notitie

De inkomende en uitgaande certificaten hoeven niet te worden gegenereerd op basis van hetzelfde basiscertificaat.

Uitgaand certificaat

- Het uitgaande certificaat wordt gebruikt om te controleren of verbindingen die afkomstig zijn van Azure naar uw on-premises site.

- Het certificaat wordt opgeslagen in Azure Key Vault. U geeft de id van het uitgaande certificaatpad op wanneer u de site-naar-site-verbinding configureert.

- U kunt een certificaat maken met behulp van een certificeringsinstantie van uw keuze of u kunt een zelfondertekend basiscertificaat maken.

Wanneer u een uitgaand certificaat genereert, moet het certificaat voldoen aan de volgende richtlijnen:

- Minimale sleutellengte van 2048 bits.

- Moet een persoonlijke sleutel hebben.

- Moet server- en clientverificatie hebben.

- Moet een onderwerpnaam hebben.

Inkomend certificaat

- Het binnenkomende certificaat wordt gebruikt bij het maken van verbinding vanaf uw on-premises locatie met Azure.

- De waarde van de onderwerpnaam wordt gebruikt wanneer u uw site-naar-site-verbinding configureert.

- De openbare sleutel van de certificaatketen wordt opgegeven wanneer u uw site-naar-site-verbinding configureert.

Certificaten genereren

Gebruik PowerShell lokaal op uw computer om certificaten te genereren. In de volgende stappen ziet u hoe u een zelfondertekend basiscertificaat en een basiscertificaat (inkomend en uitgaand) maakt. Wanneer u de volgende voorbeelden gebruikt, sluit u het PowerShell-venster niet tussen het maken van de zelfondertekende basis-CA en de leaf-certificaten.

Een zelfondertekend basiscertificaat maken

Gebruik de cmdlet New-SelfSignedCertificate om een zelfondertekend basiscertificaat te maken. Zie New-SelfSignedCertificate voor meer informatie over parameters.

Open vanaf een computer met Windows 10 of hoger of Windows Server 2016 een Windows PowerShell-console met verhoogde bevoegdheden.

Maak een zelfondertekend basiscertificaat. In het volgende voorbeeld wordt een zelfondertekend basiscertificaat gemaakt met de naam VPNRootCA01, dat automatisch wordt geïnstalleerd in 'Certificates-Current User\Personal\Certificates'. Zodra het certificaat is gemaakt, kunt u het bekijken door certmgr.msc te openen of gebruikerscertificaten te beheren.

Breng de benodigde wijzigingen aan voordat u dit voorbeeld gebruikt. De parameter 'NotAfter' is optioneel. Standaard verloopt het certificaat zonder deze parameter over één jaar.

$params = @{ Type = 'Custom' Subject = 'CN=VPNRootCA01' KeySpec = 'Signature' KeyExportPolicy = 'Exportable' KeyUsage = 'CertSign' KeyUsageProperty = 'Sign' KeyLength = 2048 HashAlgorithm = 'sha256' NotAfter = (Get-Date).AddMonths(120) CertStoreLocation = 'Cert:\CurrentUser\My' TextExtension = @('2.5.29.19={critical}{text}ca=1&pathlength=4') } $cert = New-SelfSignedCertificate @paramsAls u leaf-certificaten wilt genereren, laat u de PowerShell-console open en gaat u verder met de volgende stappen.

Leaf-certificaten genereren

In deze voorbeelden wordt de cmdlet New-SelfSignedCertificate gebruikt om uitgaande en binnenkomende leaf-certificaten te genereren. Certificaten worden automatisch geïnstalleerd in Certificaten - Huidige gebruiker\Persoonlijk\Certificaten op uw computer.

Uitgaand certificaat

$params = @{

Type = 'Custom'

Subject = 'CN=Outbound-certificate'

KeySpec = 'Signature'

KeyExportPolicy = 'Exportable'

KeyLength = 2048

HashAlgorithm = 'sha256'

NotAfter = (Get-Date).AddMonths(120)

CertStoreLocation = 'Cert:\CurrentUser\My'

Signer = $cert

TextExtension = @(

'2.5.29.37={text}1.3.6.1.5.5.7.3.2,1.3.6.1.5.5.7.3.1')

}

New-SelfSignedCertificate @params

Inkomend certificaat

$params = @{

Type = 'Custom'

Subject = 'CN=Inbound-certificate'

KeySpec = 'Signature'

KeyExportPolicy = 'Exportable'

KeyLength = 2048

HashAlgorithm = 'sha256'

NotAfter = (Get-Date).AddMonths(120)

CertStoreLocation = 'Cert:\CurrentUser\My'

Signer = $cert

TextExtension = @(

'2.5.29.37={text}1.3.6.1.5.5.7.3.2,1.3.6.1.5.5.7.3.1')

}

New-SelfSignedCertificate @params

Uitgaand certificaat - persoonlijke sleutelgegevens exporteren

Exporteer de uitgaande certificaatgegevens (met de persoonlijke sleutel) naar een PFX- of PEM-bestand. In latere stappen uploadt u deze certificaatgegevens veilig naar Azure Key Vault. Als u wilt exporteren naar PFX met Windows, gebruikt u de volgende stappen:

Als u het certificaat .cer-bestand wilt ophalen, opent u Gebruikerscertificaten beheren.

Zoek het uitgaande certificaat, meestal in Certificaten - Huidige gebruiker\Persoonlijk\Certificaten en klik met de rechtermuisknop. Selecteer Alle taken -> Exporteren. Hiermee opent u de Wizard Certificaat exporteren.

Selecteer Volgende in de wizard.

Selecteer Ja, exporteer de persoonlijke sleutel en selecteer vervolgens Volgende.

Selecteer op de pagina Bestandsindeling exporteren de optie Personal Information Exchange - PKCS #12 (PFX). Selecteer de volgende items:

- Neem alle certificaten in het certificaatpad indien mogelijk op

- Exporteer alle uitgebreide eigenschappen

- Privacy van certificaat inschakelen

Selecteer Volgende. Selecteer wachtwoord en versleutelingsmethode op de pagina Beveiliging. Selecteer vervolgens Volgende.

Geef een bestandsnaam op en blader naar de locatie waarnaar u wilt exporteren.

Selecteer Voltooien om het certificaat te exporteren.

U ziet een bevestiging dat de export is geslaagd.

Inkomend certificaat - openbare-sleutelgegevens exporteren

Exporteer de openbare-sleutelgegevens voor het binnenkomende certificaat. De informatie in het bestand wordt gebruikt voor het veld voor de binnenkomende certificaatketen wanneer u de site-naar-site-verbinding configureert. Geëxporteerde bestanden moeten de .cer indeling hebben. Versleutel de certificaatwaarde niet.

- Als u het certificaat .cer-bestand wilt ophalen, opent u Gebruikerscertificaten beheren.

- Zoek het certificaat, meestal in Certificaten - Huidige gebruiker\Persoonlijk\Certificaten, en klik met de rechtermuisknop. Selecteer Alle taken -> Exporteren. Hiermee opent u de Wizard Certificaat exporteren.

- Selecteer Volgende in de wizard.

- Selecteer Nee, exporteer de persoonlijke sleutel niet. Selecteer Volgende.

- Selecteer Base-64 gecodeerde X.509 (. CER) en selecteer vervolgens Volgende.

- Geef een bestandsnaam op en blader naar de locatie waarnaar u wilt exporteren.

- Selecteer Voltooien om het certificaat te exporteren.

- U ziet een bevestiging dat de export is geslaagd.

- Dit

.cerbestand wordt later gebruikt wanneer u de verbinding configureert.

Basiscertificaat - openbare-sleutelgegevens exporteren

Exporteer de openbare-sleutelgegevens voor het basiscertificaat. Geëxporteerde bestanden moeten de .cer indeling hebben. Versleutel de certificaatwaarde niet.

- Als u het certificaat .cer-bestand wilt ophalen, opent u Gebruikerscertificaten beheren.

- Zoek het certificaat, meestal in Certificaten - Huidige gebruiker\Persoonlijk\Certificaten, en klik met de rechtermuisknop. Selecteer Alle taken -> Exporteren. Hiermee opent u de Wizard Certificaat exporteren.

- Selecteer Volgende in de wizard.

- Selecteer Nee, exporteer de persoonlijke sleutel niet. Selecteer Volgende.

- Selecteer Base-64 gecodeerde X.509 (. CER) en selecteer vervolgens Volgende.

- Geef een bestandsnaam op en blader naar de locatie waarnaar u wilt exporteren.

- Selecteer Voltooien om het certificaat te exporteren.

- U ziet een bevestiging dat de export is geslaagd.

- Dit

.cerbestand wordt later gebruikt wanneer u de verbinding configureert.

Maak een sleutelkluis.

Voor deze configuratie is Azure Key Vault vereist. Met de volgende stappen maakt u een sleutelkluis. U voegt uw certificaat en beheerde identiteit later toe aan uw sleutelkluis. Zie Quickstart: Een sleutelkluis maken met behulp van Azure Portal voor uitgebreidere stappen.

- Zoek in Azure Portal naar Key Vaults. Selecteer +Maken op de pagina Sleutelkluizen.

- Vul op de pagina Een sleutelkluis maken de vereiste gegevens in. De resourcegroep hoeft niet hetzelfde te zijn als de resourcegroep die u hebt gebruikt voor uw VPN-gateway.

- Selecteer op het tabblad Toegangsconfiguratie voor het machtigingsmodel kluistoegangsbeleid.

- Vul geen van de andere velden in.

- Selecteer Beoordelen en maken en maak vervolgensde sleutelkluis.

Het uitgaande certificaatbestand toevoegen aan uw sleutelkluis

Met de volgende stappen kunt u de uitgaande certificaatgegevens uploaden naar Azure Key Vault.

- Ga naar uw sleutelkluis. Open in het linkerdeelvenster de pagina Certificaten .

- Selecteer +Genereren/importeren op de pagina Certificaten.

- Selecteer Importeren in de vervolgkeuzelijst voor het maken van certificaten.

- Voer een intuïtieve certificaatnaam in. Dit hoeft niet de certificaat-CN of de naam van het certificaatbestand te zijn.

- Upload het uitgaande certificaatbestand. Het certificaatbestand moet een van de volgende indelingen hebben:

- .pfx

- .pfm

- Voer het wachtwoord in dat wordt gebruikt om de certificaatgegevens te beveiligen.

- Selecteer Maken om het certificaatbestand te uploaden.

De beheerde identiteit toevoegen aan uw sleutelkluis

- Ga naar uw sleutelkluis. Open in het linkerdeelvenster de pagina Access-beleid .

- Selecteer + Maken.

- Selecteer alles selecteren op de pagina Een toegangsbeleid maken voor opties voor geheimbeheer en certificaatbeheerbewerkingen.

- Selecteer Volgende om naar de pagina Principal* te gaan.

- Zoek en selecteer op de pagina Principal de beheerde identiteit die u eerder hebt gemaakt.

- Selecteer Volgende en ga naar de pagina Beoordelen en maken . Selecteer Maken.

Uw VPN-apparaat configureren

Site-naar-site-verbindingen met een on-premises netwerk vereisen een VPN-apparaat. In deze stap configureert u uw VPN-apparaat. Wanneer u uw VPN-apparaat configureert, hebt u de volgende waarden nodig:

- Certificaat: U hebt de certificaatgegevens nodig die worden gebruikt voor verificatie. Dit certificaat wordt ook gebruikt als het binnenkomende certificaat bij het maken van de VPN-verbinding.

- Waarden voor openbare IP-adressen voor uw virtuele netwerkgateway: als u het openbare IP-adres voor uw VPN-gateway-VM-exemplaar wilt vinden met behulp van Azure Portal, gaat u naar de gateway van het virtuele netwerk en kijkt u onder Instellingen ->Properties. Als u een gateway voor de actief-actieve modus (aanbevolen) hebt, moet u tunnels instellen voor elk VM-exemplaar. Beide tunnels maken deel uit van dezelfde verbinding. VPN-gateways in de actieve modus hebben twee openbare IP-adressen, één voor elk gateway-VM-exemplaar.

Afhankelijk van het VPN-apparaat dat u hebt, kunt u mogelijk een configuratiescript voor een VPN-apparaat downloaden. Zie voor meer informatie Configuratiescripts van VPN-apparaat downloaden.

Zie de volgende koppelingen voor meer configuratie-informatie:

- Zie VPN-apparaten voor meer informatie over compatibele VPN-apparaten.

- Controleer voordat u uw VPN-apparaat configureert op bekende compatibiliteitsproblemen met apparaten voor het VPN-apparaat dat u wilt gebruiken.

- Zie Gevalideerde VPN-apparaten voor koppelingen naar instellingen voor apparaatconfiguratie. De koppelingen over apparaatconfiguratie worden naar beste vermogen geleverd. Het is altijd verstandig om de actuele configuratie-informatie op te vragen bij de fabrikant van uw apparaat. De lijst bevat de versies die we hebben getest. Als uw besturingssysteem niet in die lijst staat, is het nog steeds mogelijk dat de versie compatibel is. Neem contact op met de fabrikant van uw apparaat om te controleren of de versie van het besturingssysteem voor uw VPN-apparaat compatibel is.

- Zie Overzicht van VPN-apparaatconfiguraties van derden voor een overzicht van vpn-apparaatconfiguraties van derden.

- Zie Bewerkingsvoorbeelden voor voorbeelden van het bewerken van de apparaatconfiguratie.

- Zie Informatie over cryptografische vereisten en Azure VPN-gateways voor informatie over cryptografische vereisten.

- Zie Vpn-apparaten en IPsec-/IKE-parameters voor site-naar-site-VPN-gatewayverbindingen voor informatie over IPsec-/IKE-parameters. Deze koppeling bevat informatie over IKE-versie, Diffie-Hellman Group, verificatiemethode, versleuteling en hashing-algoritmen, SA-levensduur, PFS en DPD, naast andere parametergegevens die u nodig hebt om uw configuratie te voltooien.

- Zie IPsec-/IKE-beleidsconfiguratiestappen configureren voor site-naar-site-VPN- of VNet-naar-VNet-verbindingen voor IPsec-/IKE-beleid.

- Zie Connect Azure VPN gateways to multiple on-premises policy-based VPN devices using PowerShell (Azure VPN-gateways verbinden met meerdere on-premises, op beleid gebaseerde VPN-apparaten met behulp van PowerShell) om meerdere, op beleid gebaseerde VPN-apparaten te verbinden.

De site-naar-site-verbinding maken

In deze sectie maakt u een site-naar-site-VPN-verbinding tussen uw virtuele netwerkgateway en uw on-premises VPN-apparaat.

Configuratiewaarden verzamelen

Voordat u verdergaat, verzamelt u de volgende informatie voor de vereiste configuratiewaarden.

Uitgaand certificaatpad: dit is het pad naar het uitgaande certificaat. Het uitgaande certificaat is het certificaat dat wordt gebruikt wanneer u vanuit Azure verbinding maakt met uw on-premises locatie. Deze informatie is afkomstig van hetzelfde certificaat dat u hebt geüpload naar Azure Key Vault.

- Ga naar Key Vaults en klik op uw sleutelkluis. Vouw in het linkerdeelvenster Objecten uit en selecteer Certificaten.

- Zoek en klik op uw certificaat om de certificaatpagina te openen.

- Klik op de regel voor de certificaatversie.

- Kopieer het pad naast de sleutel-id. Het pad is specifiek voor het certificaat.

Voorbeeld:

https://s2s-vault1.vault.azure.net/certificates/site-to-site/<certificate-value>Onderwerpnaam van inkomend certificaat: dit is de CN voor het binnenkomende certificaat. Ga als volgt te werk om deze waarde te vinden:

- Als u het certificaat op uw Windows-computer hebt gegenereerd, kunt u het vinden met behulp van certificaatbeheer.

- Ga naar het tabblad Details . Schuif en klik op Onderwerp. U ziet de waarden in het onderste deelvenster.

- Neem CN= niet op in de waarde.

Binnenkomende certificaatketen: deze certificaatgegevens worden alleen gebruikt om het binnenkomende binnenkomende certificaat te verifiëren en geen persoonlijke sleutels te bevatten. U moet altijd ten minste twee certificaten hebben in de sectie binnenkomende certificaten van de portal.

Als u tussenliggende CA's in uw certificaatketen hebt, voegt u eerst het basiscertificaat toe als het eerste tussenliggende certificaat en volgt u dat vervolgens met het inkomende tussenliggende certificaat.

Gebruik de volgende stappen om certificaatgegevens te extraheren in de vereiste indeling voor het binnenkomende certificaatveld.

Als u de certificaatgegevens wilt extraheren, moet u ervoor zorgen dat u uw binnenkomende certificaat hebt geëxporteerd als een met Base-64 gecodeerde X.509 (. CER)-bestand in de vorige stappen. U moet het certificaat in deze indeling exporteren, zodat u het certificaat met een teksteditor kunt openen.

Zoek en open het

.cercertificaatbestand met een teksteditor. Wanneer u de certificaatgegevens kopieert, moet u ervoor zorgen dat u de tekst als één doorlopende regel kopieert.Kopieer de gegevens tussen

-----BEGIN CERTIFICATE-----en-----END CERTIFICATE-----als één doorlopende regel naar het veld Binnenkomende certificaatketen wanneer u een verbinding maakt.Voorbeeld:

Een verbinding maken

Ga naar de virtuele netwerkgateway die u hebt gemaakt en selecteer Verbindingen.

Selecteer boven aan de pagina Verbindingen de optie + Toevoegen om de pagina Verbinding maken te openen.

Configureer op de pagina Verbinding maken op het tabblad Basisbeginselen de waarden voor uw verbinding:

Selecteer onder Projectdetails het abonnement en de resourcegroep waar uw resources zich bevinden.

Configureer onder Instantiedetails de volgende instellingen:

- Verbindingstype: Selecteer Site-naar-site (IPSec).

- Naam: de naam van de verbinding. Voorbeeld: VNet-naar-site1.

- Regio: selecteer de regio voor deze verbinding.

Selecteer het tabblad Instellingen.

Configureer de volgende waarden:

- Virtuele netwerkgateway: Selecteer de gateway van het virtuele netwerk in de vervolgkeuzelijst.

- Lokale netwerkgateway: selecteer de lokale netwerkgateway in de vervolgkeuzelijst.

- Verificatiemethode: Selecteer Key Vault-certificaat.

- Uitgaand certificaatpad: het pad naar het uitgaande certificaat dat zich in Key Vault bevindt. De methode voor het ophalen van deze informatie bevindt zich aan het begin van deze sectie.

- Onderwerpnaam van inkomend certificaat: de CN voor het binnenkomende certificaat. De methode voor het ophalen van deze informatie bevindt zich aan het begin van deze sectie.

-

Inkomende certificaatketen: de certificaatgegevens die u uit het

.cerbestand hebt gekopieerd. Kopieer en plak de certificaatgegevens voor het binnenkomende certificaat. De methode voor het ophalen van deze informatie bevindt zich aan het begin van deze sectie. - IKE-protocol: selecteer IKEv2.

- Privé-IP-adres van Azure gebruiken: selecteer niet.

- Schakel BGP in: schakel alleen in als u BGP wilt gebruiken.

- IPsec-/IKE-beleid: Selecteer Standaard.

- Op beleid gebaseerde verkeersselector gebruiken: Selecteer Uitschakelen.

- Time-out van DPD in seconden: Selecteer 45.

- Verbindingsmodus: selecteer Standaard. Deze instelling wordt gebruikt om op te geven welke gateway de verbinding kan initiëren. Zie VPN Gateway-instellingen - Verbindingsmodi voor meer informatie.

- Voor NAT-regelskoppelingen laat u zowel Inkomend als Uitgaand verkeer geselecteerd als 0.

Selecteer Beoordelen en maken om de verbindingsinstellingen te valideren en selecteer vervolgens Maken om de verbinding te maken.

Nadat de implementatie is voltooid, kunt u de verbinding bekijken op de pagina Verbindingen van de gateway van het virtuele netwerk. De status wordt gewijzigd van Onbekend in Verbinding maken en vervolgens op Geslaagd.

Volgende stappen

Zodra de verbinding is voltooid, kunt u virtuele machines toevoegen aan uw VNets. Zie Virtuele machines voor meer informatie. Zie Azure and Linux VM Network Overview (Overzicht van Azure- en Linux-VM-netwerken) voor meer informatie over netwerken en virtuele machines.

Voor informatie over probleemoplossing voor P2S bekijkt u Troubleshooting Azure point-to-site connections (Problemen met punt-naar-site-verbindingen in Azure oplossen).