Uw cloudomgeving veilig beheren

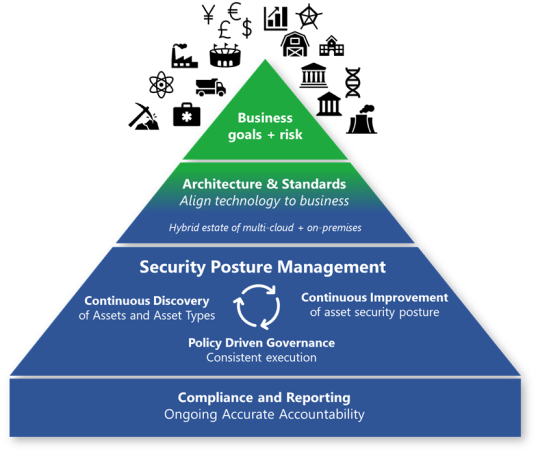

Beveiligingsbeheer verbindt uw bedrijfsprioriteiten met technische implementaties, zoals architectuur, standaarden en beleid. Governanceteams bieden toezicht en bewaking om de beveiligingspostuur in de loop van de tijd te ondersteunen en te verbeteren. Deze teams rapporteren ook naleving die regelgevende instanties nodig hebben.

Bedrijfsdoelen en -risico's bieden de meest effectieve richtlijnen voor beveiliging. Deze aanpak zorgt ervoor dat de beveiligingsinspanningen zijn gericht op de belangrijkste prioriteiten van de organisatie. Daarnaast helpt het risico-eigenaren met behulp van vertrouwde taal en processen binnen het risicobeheerframework.

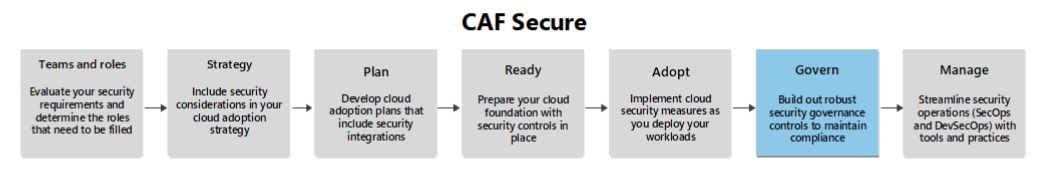

Dit artikel is een ondersteunende handleiding voor de Governance-methodologie . Het biedt gebieden van beveiligingsoptimalisatie die u kunt overwegen tijdens het doorlopen van die fase in uw traject.

Modernisering van beveiligingspostuur

Het gebruik van alleen probleemrapportage is geen effectieve strategie voor het onderhouden van uw beveiligingspostuur. In het cloudtijdperk vereist governance een actieve benadering die continu samenwerkt met andere teams. Beveiligingspostuurbeheer is een opkomende en essentiële functie. Met deze rol wordt de kritieke kwestie van de milieuveiligheid aangepakt. Het omvat belangrijke gebieden, zoals beveiligingsbeheer en rapportage over beveiligingsnaleving.

In een on-premises omgeving is beveiligingsbeheer afhankelijk van de periodieke gegevens die beschikbaar zijn over de omgeving. Deze benadering resulteert vaak in verouderde informatie. Cloudtechnologie verandert dit proces door on-demand inzicht te bieden in de huidige beveiligingspostuur en assetdekking. Met dit realtime inzicht wordt governance omgezet in een dynamischere organisatie. Het bevordert een hechtere samenwerking met andere beveiligingsteams om beveiligingsstandaarden te bewaken, richtlijnen te bieden en processen te verbeteren.

In zijn ideale staat stimuleert governance continue verbetering in de hele organisatie. Dit doorlopende proces neemt alle onderdelen van de organisatie in contact om te zorgen voor constante vooruitgang op het gebied van beveiliging.

Hier volgen de belangrijkste principes voor beveiligingsgovernance:

Continue detectie van assets en assettypen: een statische inventaris is niet mogelijk in een dynamische cloudomgeving. Uw organisatie moet zich richten op de continue detectie van assets en assettypen. In de cloud worden regelmatig nieuwe typen services toegevoegd. Eigenaren van workloads passen zo nodig het aantal toepassings- en service-exemplaren dynamisch aan, waardoor een voortdurend veranderende omgeving ontstaat. Deze situatie maakt voorraadbeheer een continu veranderende discipline. Governanceteams moeten continu assettypen en exemplaren identificeren om dit tempo van verandering bij te houden.

Continue verbetering van de beveiligingspostuur van assets: governanceteams moeten zich richten op het verbeteren en afdwingen van standaarden om de cloud en aanvallers bij te houden. It-organisaties (Information Technology) moeten snel reageren op nieuwe bedreigingen en dienovereenkomstig aanpassen. Aanvallers ontwikkelen voortdurend hun technieken, terwijl de verdediging voortdurend wordt verbeterd en mogelijk moet worden bijgewerkt. U kunt niet altijd alle benodigde beveiligingsmaatregelen opnemen in de eerste installatie.

Beleidsgestuurde governance: Deze governance zorgt voor een consistente implementatie omdat u beleidsregels eenmaal definieert en deze automatisch toepast op resources. Dit proces beperkt de verspilde tijd en moeite voor herhaalde handmatige taken. Het wordt vaak geïmplementeerd met behulp van Azure Policy- of niet-Microsoft-beleidsautomatiseringsframeworks.

Om flexibiliteit te behouden, zijn best practices richtlijnen vaak iteratief. Het verwerkt kleine stukjes informatie uit meerdere bronnen om het hele beeld te maken en voortdurend kleine aanpassingen te maken.

Azure-facilitering

Microsoft Defender voor Cloud kunt u continu virtuele machines in uw omgeving detecteren en beheren via automatische inrichting van gegevensverzameling.

Microsoft Defender voor Cloud apps kunnen u helpen bij het continu detecteren en beheren van software van derden en niet-Microsoft-software als een service-apps die in uw omgevingen worden gebruikt.

Voorbereidheid en reactie op incidenten

Beveiligingsgovernance is essentieel voor het onderhouden van uw voorbereiding. Om standaarden strikt af te dwingen, moeten robuuste governancemechanismen en -procedures ondersteuning bieden voor de implementatie van paraatheids- en responsmechanismen en operationele procedures. Houd rekening met de volgende aanbevelingen om de voorbereidings- en reactiestandaarden voor incidenten te beheren:

Governance van incidentparaatheid

Beheer automatiseren: gebruik hulpprogramma's om governance zoveel mogelijk te automatiseren. U kunt hulpprogramma's gebruiken voor het beheren van beleid voor infrastructuurimplementaties, het implementeren van beveiligingsmaatregelen, het beveiligen van gegevens en het onderhouden van standaarden voor identiteits- en toegangsbeheer. Door het beheer van deze beveiligingsmaatregelen te automatiseren, kunt u ervoor zorgen dat alle resources in uw omgeving voldoen aan uw eigen beveiligingsstandaarden en alle nalevingsframeworks die vereist zijn voor uw bedrijf. Zie Cloudgovernancebeleid afdwingen voor meer informatie.

Voldoen aan beveiligingsbasislijnen van Microsoft: krijg inzicht in de beveiligingsaankopen van Microsoft voor de services in uw cloudomgeving, die beschikbaar zijn als beveiligingsbasislijnen. Deze basislijnen kunnen u helpen ervoor te zorgen dat uw bestaande implementaties correct zijn beveiligd en dat nieuwe implementaties vanaf het begin correct zijn geconfigureerd. Deze aanpak vermindert het risico op onjuiste configuraties.

Governance van reactie op incidenten

Governance van het incidentresponsplan: Het plan voor incidentrespons moet met dezelfde zorg worden onderhouden als de andere kritieke documenten in uw estate. Uw reactieplan voor incidenten moet het volgende zijn:

Versie die wordt beheerd om ervoor te zorgen dat teams werken aan de meest recente versie en dat de versiebeheer kan worden gecontroleerd.

Opgeslagen in maximaal beschikbare en beveiligde opslag.

Regelmatig gecontroleerd en bijgewerkt wanneer wijzigingen in de omgeving dit vereisen.

Governance van training voor incidentrespons: trainingsmateriaal voor incidentrespons moet worden beheerd door versiebeheer voor controlebaarheid en om ervoor te zorgen dat de meest recente versie op elk gewenst moment wordt gebruikt. Ze moeten ook regelmatig worden gecontroleerd en bijgewerkt wanneer er updates worden aangebracht in het reactieplan voor incidenten.

Azure-facilitering

Azure Policy is een oplossing voor beleidsbeheer die u kunt gebruiken om organisatiestandaarden af te dwingen en naleving op schaal te beoordelen. Als u het afdwingen van beleid voor veel Azure-services wilt automatiseren, profiteert u van ingebouwde beleidsdefinities.

Defender voor Cloud biedt beveiligingsbeleid waarmee u de naleving van uw beveiligingsstandaarden kunt automatiseren.

Vertrouwelijkheidsbeheer

Effectief beheer is van cruciaal belang voor het onderhouden van beveiliging en naleving in bedrijfscloudomgevingen. Governance omvat het beleid, de procedures en besturingselementen die ervoor zorgen dat gegevens veilig en in overeenstemming met wettelijke vereisten worden beheerd. Het biedt een kader voor besluitvorming, verantwoording en continue verbetering, wat essentieel is voor het beschermen van gevoelige informatie en het onderhouden van vertrouwen. Dit kader is van cruciaal belang voor het handhaven van het vertrouwelijkheidsbeginsel van de CIA Triad. Het helpt u ervoor te zorgen dat gevoelige gegevens alleen toegankelijk zijn voor geautoriseerde gebruikers en processen.

Technisch beleid: deze beleidsregels omvatten beleidsregels voor toegangsbeheer, beleid voor gegevensversleuteling en beleid voor gegevensmaskering of tokenisatie. Het doel van dit beleid is om een veilige omgeving te creëren door de vertrouwelijkheid van gegevens te behouden via strikte toegangscontroles en robuuste versleutelingsmethoden.

Geschreven beleidsregels: Geschreven beleidsregels fungeren als het beheerframework voor de hele bedrijfsomgeving. Ze stellen de vereisten en parameters vast voor gegevensverwerking, toegang en beveiliging. Deze documenten zorgen voor consistentie en naleving binnen de organisatie en bieden duidelijke richtlijnen voor werknemers en IT-medewerkers. Geschreven beleidsregels dienen ook als referentiepunt voor audits en evaluaties, waarmee eventuele hiaten in beveiligingsprocedures worden geïdentificeerd en aangepakt.

Bescherming tegen gegevensverlies: DLP-maatregelen (Continue bewaking en controle van preventie van gegevensverlies) moeten worden uitgevoerd om ervoor te zorgen dat de vertrouwelijkheidsvereisten voortdurend worden nageleefd. Dit proces omvat regelmatig het controleren en bijwerken van DLP-beleid, het uitvoeren van beveiligingsevaluaties en het reageren op incidenten die inbreuk kunnen maken op de vertrouwelijkheid van gegevens. Stel DLP programmatisch in de hele organisatie in om een consistente en schaalbare benadering voor het beveiligen van gevoelige gegevens te garanderen.

Naleving en afdwingingsmethoden bewaken

Het is essentieel om naleving te bewaken en beleidsregels af te dwingen om het vertrouwelijkheidsbeginsel in bedrijfscloudomgevingen te handhaven. Deze acties zijn essentieel voor robuuste beveiligingsstandaarden. Deze processen zorgen ervoor dat alle beveiligingsmaatregelen consistent en effectief worden toegepast om gevoelige gegevens te beschermen tegen onbevoegde toegang en schendingen. Regelmatige evaluaties, geautomatiseerde bewaking en uitgebreide trainingsprogramma's zijn essentieel om te zorgen voor naleving van vastgestelde beleidsregels en procedures.

Regelmatige audits en evaluaties: voer regelmatig beveiligingscontroles en -evaluaties uit om ervoor te zorgen dat beleid wordt gevolgd en gebieden voor verbetering worden geïdentificeerd. Deze controles moeten betrekking hebben op regelgeving, industrie en organisatiestandaarden en -vereisten, en kunnen externe beoordelaars betrekken om een onbevooroordeende evaluatie te bieden. Een goedgekeurd evaluatie- en inspectieprogramma helpt bij het handhaven van hoge normen voor beveiliging en naleving en zorgt ervoor dat alle aspecten van de vertrouwelijkheid van gegevens grondig worden beoordeeld en aangepakt.

Geautomatiseerde nalevingsbewaking: Hulpprogramma's zoals Azure Policy automatiseren de bewaking van naleving met beveiligingsbeleid en bieden realtime inzichten en waarschuwingen. Deze functionaliteit zorgt voor continue naleving van beveiligingsstandaarden. Met geautomatiseerde bewaking kunt u snel beleidsschendingen detecteren en erop reageren, waardoor het risico op gegevensschendingen wordt verminderd. Het zorgt ook voor continue naleving door regelmatig configuraties en toegangsbeheer te controleren op basis van ingesteld beleid.

Training en bewustwordingsprogramma's: Informeer werknemers over beleid voor gegevensgeheimen en best practices om een beveiligingsbewuste cultuur te bevorderen. Regelmatige trainingssessies en bewustwordingsprogramma's helpen ervoor te zorgen dat alle personeelsleden hun rollen en verantwoordelijkheden begrijpen bij het handhaven van de vertrouwelijkheid van gegevens. Deze programma's moeten regelmatig worden bijgewerkt om wijzigingen in beleid en opkomende bedreigingen weer te geven. Deze strategie zorgt ervoor dat werknemers altijd beschikken over de nieuwste kennis en vaardigheden.

Integriteitsbeheer

Als u uw integriteitsbescherming effectief wilt handhaven, hebt u een goed ontworpen governancestrategie nodig. Deze strategie moet ervoor zorgen dat alle beleidsregels en procedures worden gedocumenteerd en afgedwongen en dat alle systemen continu worden gecontroleerd op naleving.

De eerder beschreven richtlijnen in de sectie Vertrouwelijkheidsbeheer zijn ook van toepassing op het integriteitsbeginsel. De volgende aanbevelingen zijn specifiek voor integriteit:

Geautomatiseerd beheer van gegevenskwaliteit: Overweeg het gebruik van een externe oplossing om uw gegevens te beheren. Gebruik een vooraf samengestelde oplossing om de last van handmatige kwaliteitsvalidatie van uw datagovernanceteam te verlichten. Deze strategie vermindert ook het risico op onbevoegde toegang en wijzigingen in gegevens tijdens het validatieproces.

Geautomatiseerd beheer van systeemintegriteit: Overweeg het gebruik van een gecentraliseerd, geïntegreerd hulpprogramma om uw systeemintegriteitsbeheer te automatiseren. Met Azure Arc kunt u bijvoorbeeld systemen in meerdere clouds, on-premises datacenters en edge-sites beheren. Door een dergelijke systeem te gebruiken, kunt u uw governanceverantwoordelijkheden vereenvoudigen en operationele lasten verminderen.

Azure-facilitering

- Microsoft Purview-gegevenskwaliteit stelt gebruikers in staat om gegevenskwaliteit te beoordelen met behulp van regels zonder code/weinig code, waaronder out-of-the-box-regels (OOB) en door AI gegenereerde regels. Deze regels worden toegepast op kolomniveau en vervolgens samengevoegd om scores te bieden voor gegevensassets, gegevensproducten en bedrijfsdomeinen. Deze aanpak zorgt voor een uitgebreide zichtbaarheid van de gegevenskwaliteit in elk domein.

Beschikbaarheidsbeheer

Voor de architectuurontwerpen die u in uw cloudomgeving standaardiseert, is governance vereist om ervoor te zorgen dat ze niet afwijken en dat uw beschikbaarheid niet wordt aangetast door niet-conforme ontwerppatronen. Op dezelfde manier moeten uw noodherstelplannen ook worden geregeld om ervoor te zorgen dat ze goed worden onderhouden.

Governance voor beschikbaarheidsontwerp

- Gestandaardiseerde ontwerppatronen onderhouden: Codify en dwing infrastructuur- en toepassingsontwerppatronen strikt af. Beheer het onderhoud van ontwerpstandaarden om ervoor te zorgen dat ze up-to-date blijven en beschermd blijven tegen onbevoegde toegang of wijziging. Behandel deze standaarden met dezelfde zorg als andere beleidsregels. Automatiseer indien mogelijk de handhaving van ontwerppatronen. U kunt bijvoorbeeld beleidsregels inschakelen om te bepalen welke typen resources kunnen worden geïmplementeerd en de regio's opgeven waar implementaties zijn toegestaan.

Governance voor herstel na noodgevallen

Governance van de plannen voor herstel na noodgevallen: behandel noodherstelplannen met hetzelfde urgentieniveau als incidentresponsplannen. Plannen voor herstel na noodgevallen moeten zijn:

Versiebeheer om ervoor te zorgen dat teams altijd met de meest recente versie werken en dat versiebeheer kan worden gecontroleerd op nauwkeurigheid en naleving.

Opgeslagen in maximaal beschikbare en beveiligde opslag.

Regelmatig gecontroleerd en bijgewerkt wanneer wijzigingen in de omgeving nodig zijn.

Governance van noodherstelanalyses: Noodherstelanalyses zijn niet alleen bedoeld voor training op de plannen, maar dienen ook als leermogelijkheden om het plan zelf te verbeteren. Ze kunnen ook helpen bij het verfijnen van operationele of ontwerpstandaarden. Zorgvuldige registratie van noodherstelanalyses helpt bij het identificeren van gebieden voor verbetering en zorgt voor naleving van de controlevereisten voor de voorbereiding op noodgevallen. Door deze records op te slaan in dezelfde opslagplaats als de plannen, kunt u helpen alles georganiseerd en veilig te houden.

Veilig beheer ondersteunen

Modern Service Management (MSM)

Modern Service Management (MSM) is een set procedures en hulpprogramma's die zijn ontworpen voor het beheren en optimaliseren van IT-services in een cloudomgeving. Het doel van MSM is om IT-services af te stemmen op bedrijfsbehoeften. Deze aanpak zorgt voor een efficiënte servicelevering, terwijl hoge normen voor beveiliging en naleving worden gehandhaafd. MSM biedt een gestructureerde benadering voor het beheren van complexe cloudomgevingen. Met MSM kunnen organisaties ook snel reageren op wijzigingen, risico's beperken en continue verbetering garanderen. Daarnaast is MSM relevant voor het vertrouwelijkheidsbeginsel, omdat het hulpprogramma's en procedures bevat voor het afdwingen van gegevensbescherming en het bewaken van toegangsbeheer.

Geïntegreerd beveiligingsbeheer: MSM-hulpprogramma's bieden uitgebreid beveiligingsbeheer door verschillende beveiligingsfuncties te integreren om een holistische weergave van de cloudomgeving te bieden. Deze aanpak helpt bij het afdwingen van beveiligingsbeleid en detecteert en reageert op bedreigingen in realtime.

Beleidsbeheer en naleving: MSM vereenvoudigt het maken, afdwingen en bewaken van beleidsregels in de cloudomgeving. Het zorgt ervoor dat alle resources voldoen aan de organisatiestandaarden en wettelijke vereisten. Daarnaast biedt het realtime inzichten en waarschuwingen.

Continue bewaking en verbetering: MSM benadrukt continue bewaking van de cloudomgeving om potentiële problemen proactief te identificeren en op te lossen. Deze aanpak biedt ondersteuning voor continue optimalisatie en verbetering van IT-services, waardoor ze afgestemd blijven op bedrijfsdoelstellingen.