Wat is Microsoft Sentinel?

Microsoft Sentinel is een schaalbare, cloudeigen SIEM (Security Information and Event Management) die een intelligente en uitgebreide oplossing biedt voor SIEM- en beveiligingsindeling, automatisering en respons (SOAR). Microsoft Sentinel biedt detectie, onderzoek, reactie en proactieve opsporing van cyberaanvallen, met een vogelperspectief in uw onderneming.

Microsoft Sentinel bevat ook systeemeigen bewezen Azure-services, zoals Log Analytics en Logic Apps, en verrijkt uw onderzoek en detectie met AI. Het maakt gebruik van de bedreigingsinformatiestroom van Microsoft en stelt u ook in staat om uw eigen bedreigingsinformatie te gebruiken.

Gebruik Microsoft Sentinel om de stress van steeds geavanceerdere aanvallen te verlichten, het aantal waarschuwingen te verhogen en de tijdsperioden voor lange oplossingen te beperken. In dit artikel worden de belangrijkste mogelijkheden in Microsoft Sentinel beschreven.

Belangrijk

Microsoft Sentinel is algemeen beschikbaar binnen het geïntegreerde beveiligingsbewerkingsplatform van Microsoft in de Microsoft Defender-portal. Voor preview is Microsoft Sentinel beschikbaar in de Defender-portal zonder Microsoft Defender XDR of een E5-licentie. Zie Microsoft Sentinel in de Microsoft Defender-portal voor meer informatie.

Microsoft Sentinel neemt de procedures voor manipulatiecontrole en onveranderbaarheid van Azure Monitor over. Hoewel Azure Monitor een alleen-toevoegend gegevensplatform is, bevat het voorzieningen voor het verwijderen van gegevens voor nalevingsdoeleinden.

Deze service ondersteunt Azure Lighthouse, waarmee serviceproviders zich kunnen aanmelden bij een eigen tenant om abonnementen en resourcegroepen te beheren die klanten hebben gedelegeerd.

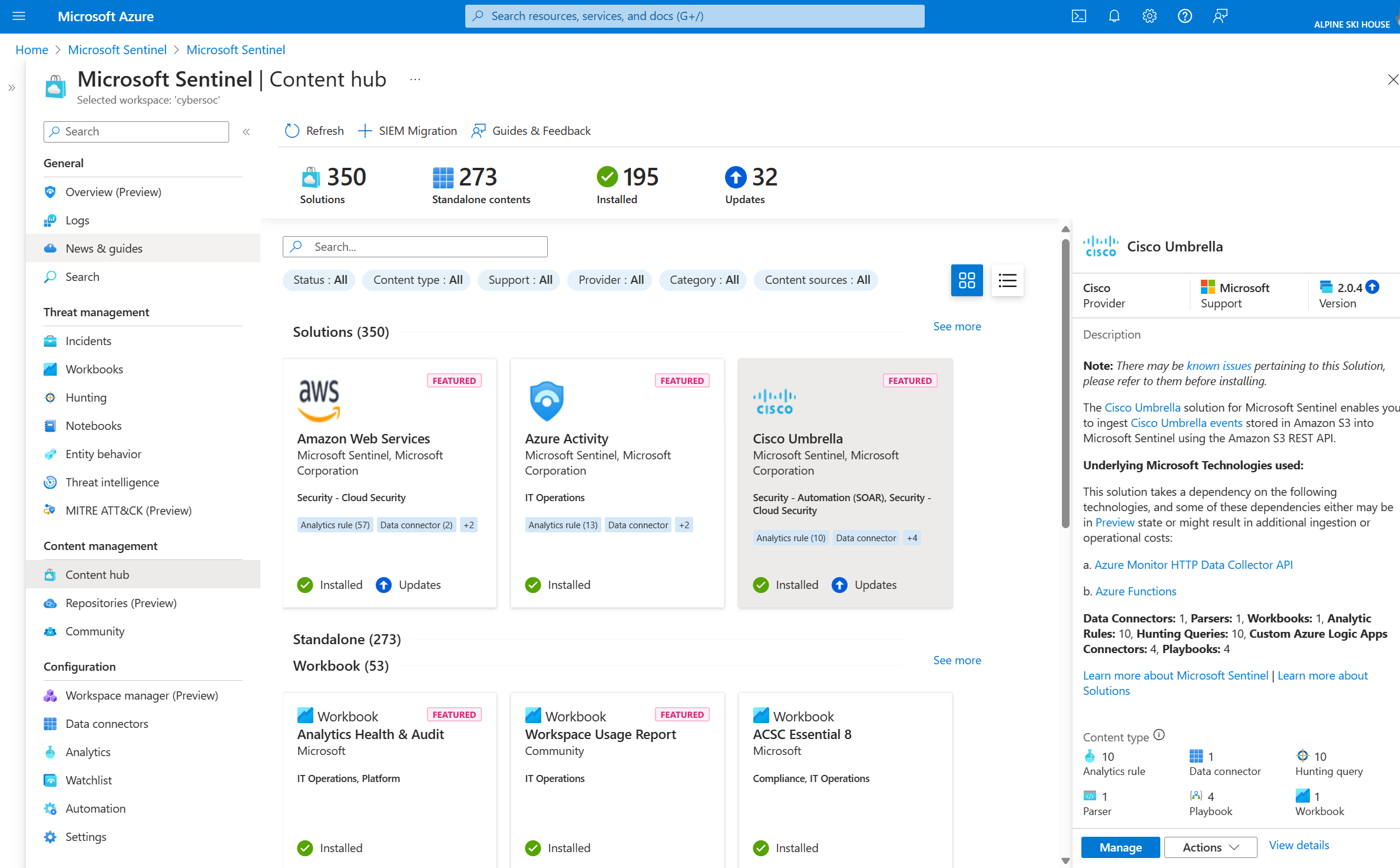

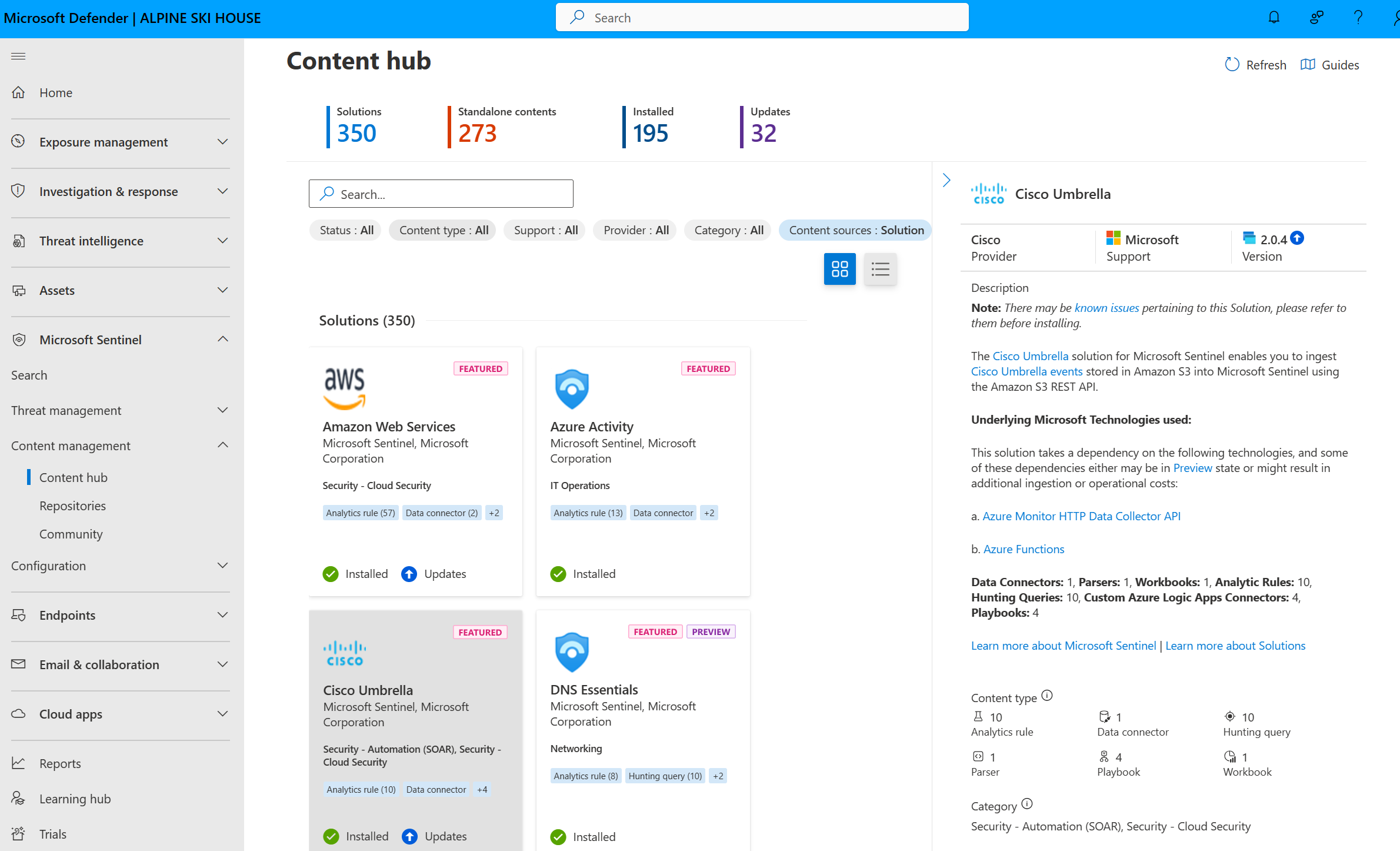

Standaardbeveiligingsinhoud inschakelen

Microsoft Sentinel biedt beveiligingsinhoud die is verpakt in SIEM-oplossingen waarmee u gegevens kunt opnemen, bewaken, waarschuwen, jagen, onderzoeken, reageren en verbinding kunt maken met verschillende producten, platforms en services.

Zie Microsoft Sentinel-inhoud en -oplossingen voor meer informatie.

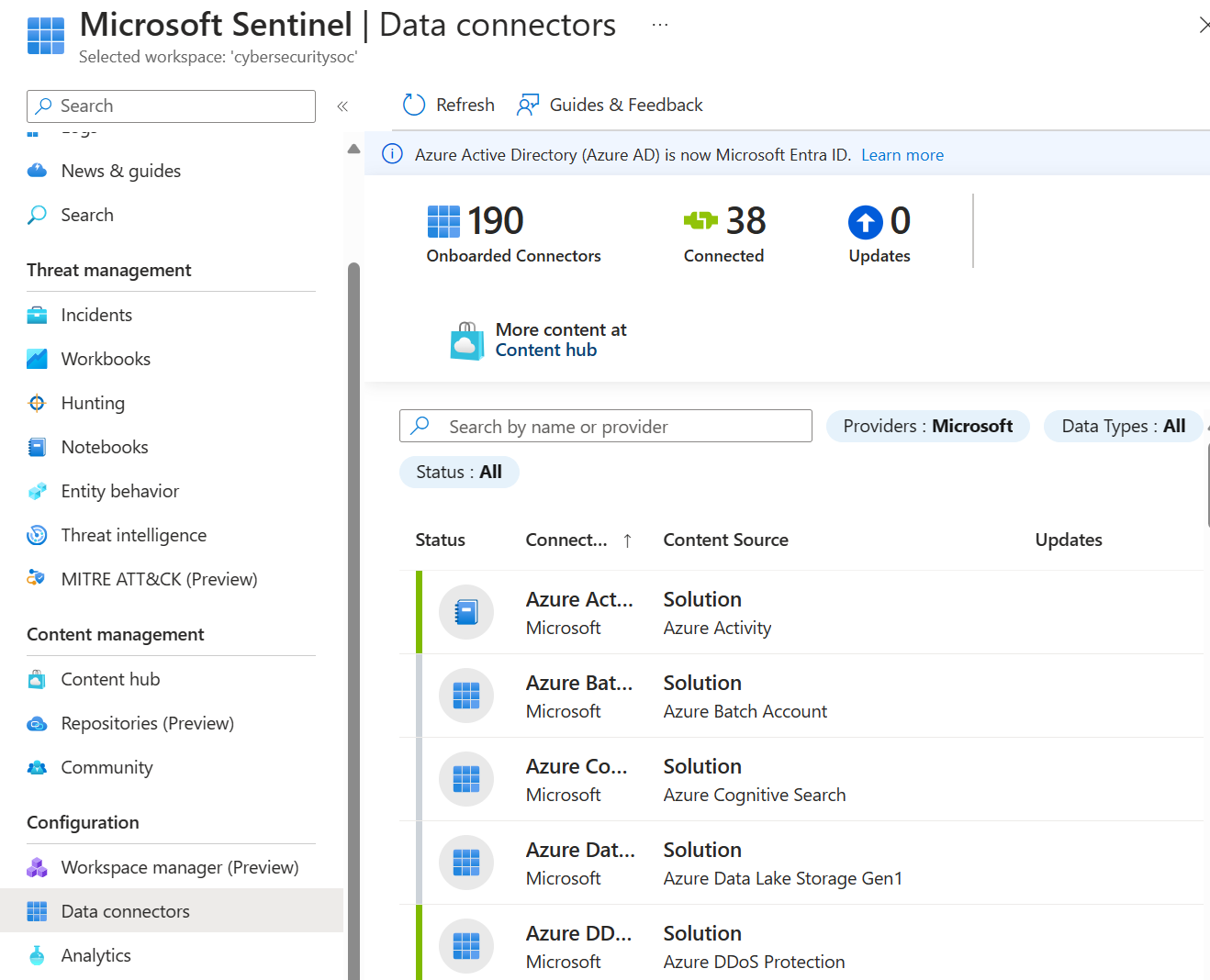

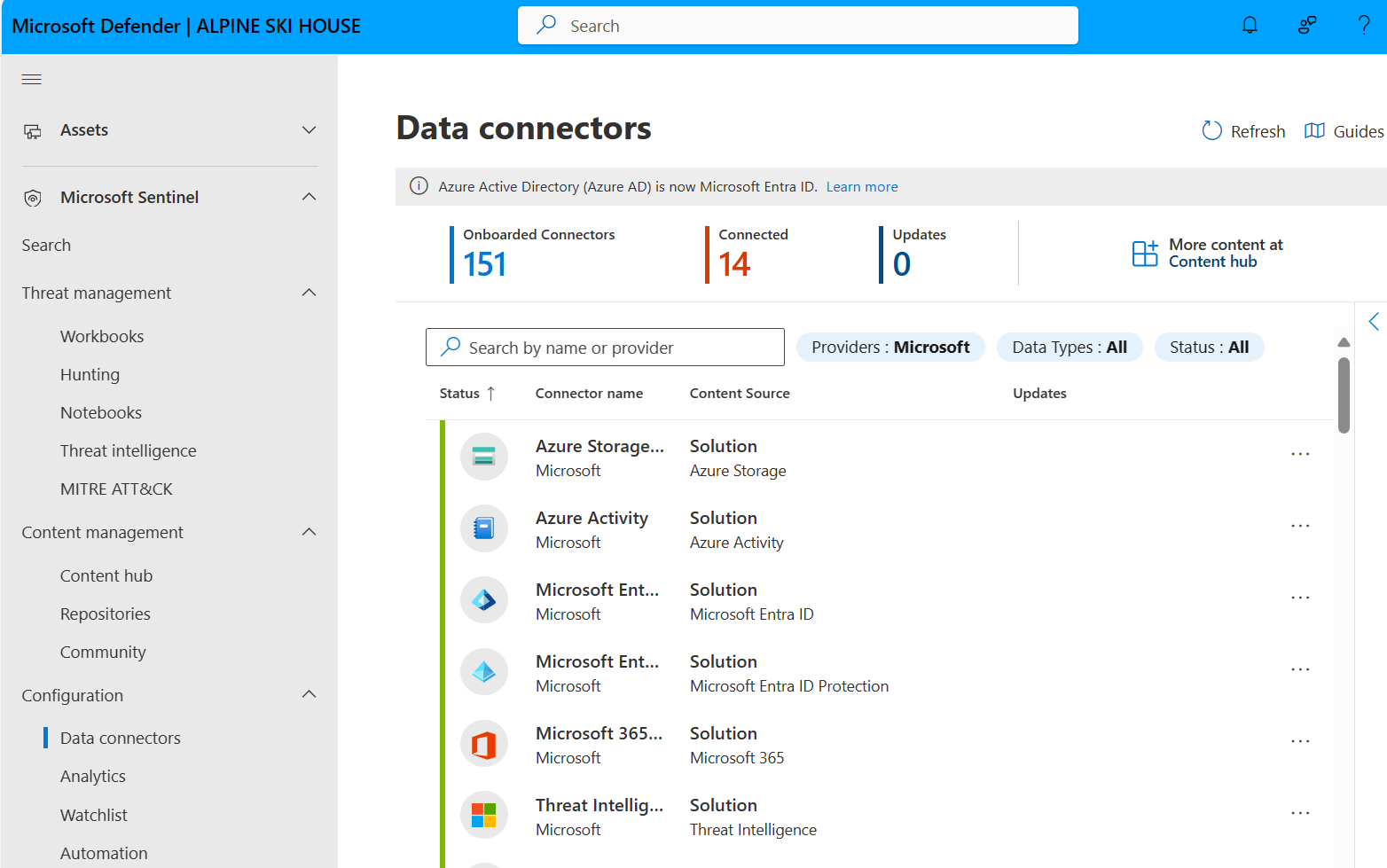

Gegevens op schaal verzamelen

Verzamel gegevens voor alle gebruikers, apparaten, toepassingen en infrastructuur, zowel on-premises als in meerdere clouds.

In de volgende tabel worden de belangrijkste mogelijkheden in Microsoft Sentinel voor het verzamelen van gegevens gemarkeerd.

| Mogelijkheid | Beschrijving | Aan de slag |

|---|---|---|

| Out-of-the-box-gegevensconnectors | Veel connectors zijn verpakt met SIEM-oplossingen voor Microsoft Sentinel en bieden realtime integratie. Deze connectors omvatten Microsoft-bronnen en Azure-bronnen zoals Microsoft Entra ID, Azure-activiteit, Azure Storage en meer. Standaardconnectors zijn ook beschikbaar voor de bredere ecosystemen voor beveiliging en toepassingen voor niet-Microsoft-oplossingen. U kunt ook de algemene gebeurtenisindeling, Syslog of REST-API gebruiken om uw gegevensbronnen te verbinden met Microsoft Sentinel. |

Microsoft Sentinel-gegevensconnectors |

| Aangepaste connectoren | Microsoft Sentinel biedt ondersteuning voor het opnemen van gegevens uit sommige bronnen zonder een toegewezen connector. Als u uw gegevensbron niet kunt verbinden met Microsoft Sentinel met behulp van een bestaande oplossing, maakt u uw eigen gegevensbronconnector. | Resources voor het maken van aangepaste Microsoft Sentinel-connectors. |

| Gegevensnormalisatie | Microsoft Sentinel gebruikt zowel querytijd als opnametijdnormalisatie om verschillende bronnen te vertalen in een uniforme, genormaliseerde weergave. | Normalisatie en het Advanced Security Information Model (ASIM) |

Bedreigingen detecteren

Detecteer eerder niet-gedetecteerde bedreigingen en minimaliseer fout-positieven met behulp van de analyse en ongeëvenaarde bedreigingsinformatie van Microsoft.

In de volgende tabel worden de belangrijkste mogelijkheden in Microsoft Sentinel voor detectie van bedreigingen gemarkeerd.

| Capaciteit | Beschrijving | Aan de slag |

|---|---|---|

| Analyse | Helpt u ruis te verminderen en het aantal waarschuwingen dat u moet controleren en onderzoeken te minimaliseren. Microsoft Sentinel maakt gebruik van analyses om waarschuwingen in incidenten te groeperen. Gebruik de out-of-the-box analyseregels als zodanig of als uitgangspunt om uw eigen regels te bouwen. Microsoft Sentinel biedt ook regels om uw netwerkgedrag toe te wijzen en vervolgens te zoeken naar afwijkingen in uw resources. Deze analyses leggen een link door waarschuwingen met een lage betrouwbaarheid over verschillende entiteiten te combineren tot mogelijke beveiligingsincidenten met een hoge betrouwbaarheid. | Bedreigingen out-of-the-box detecteren |

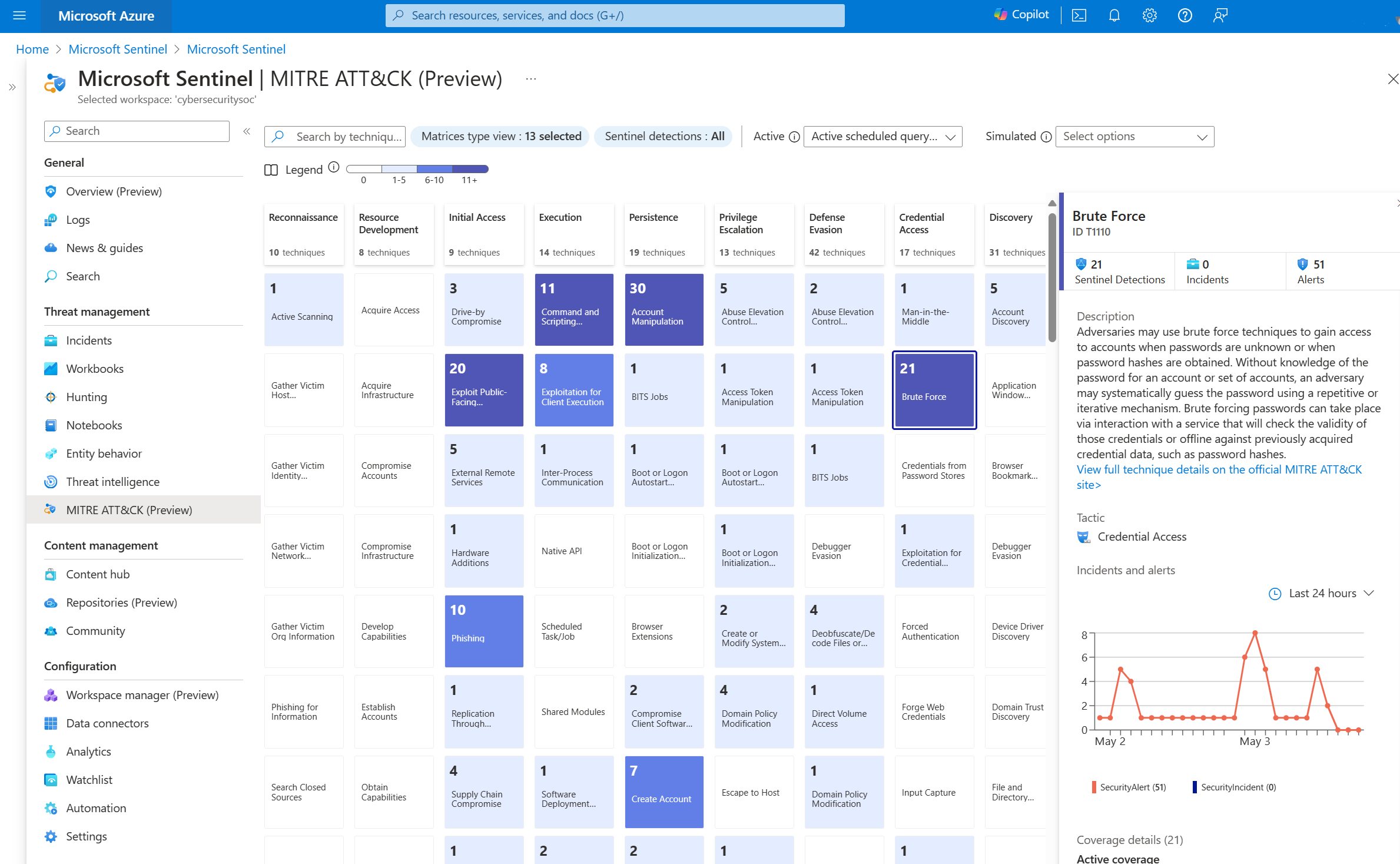

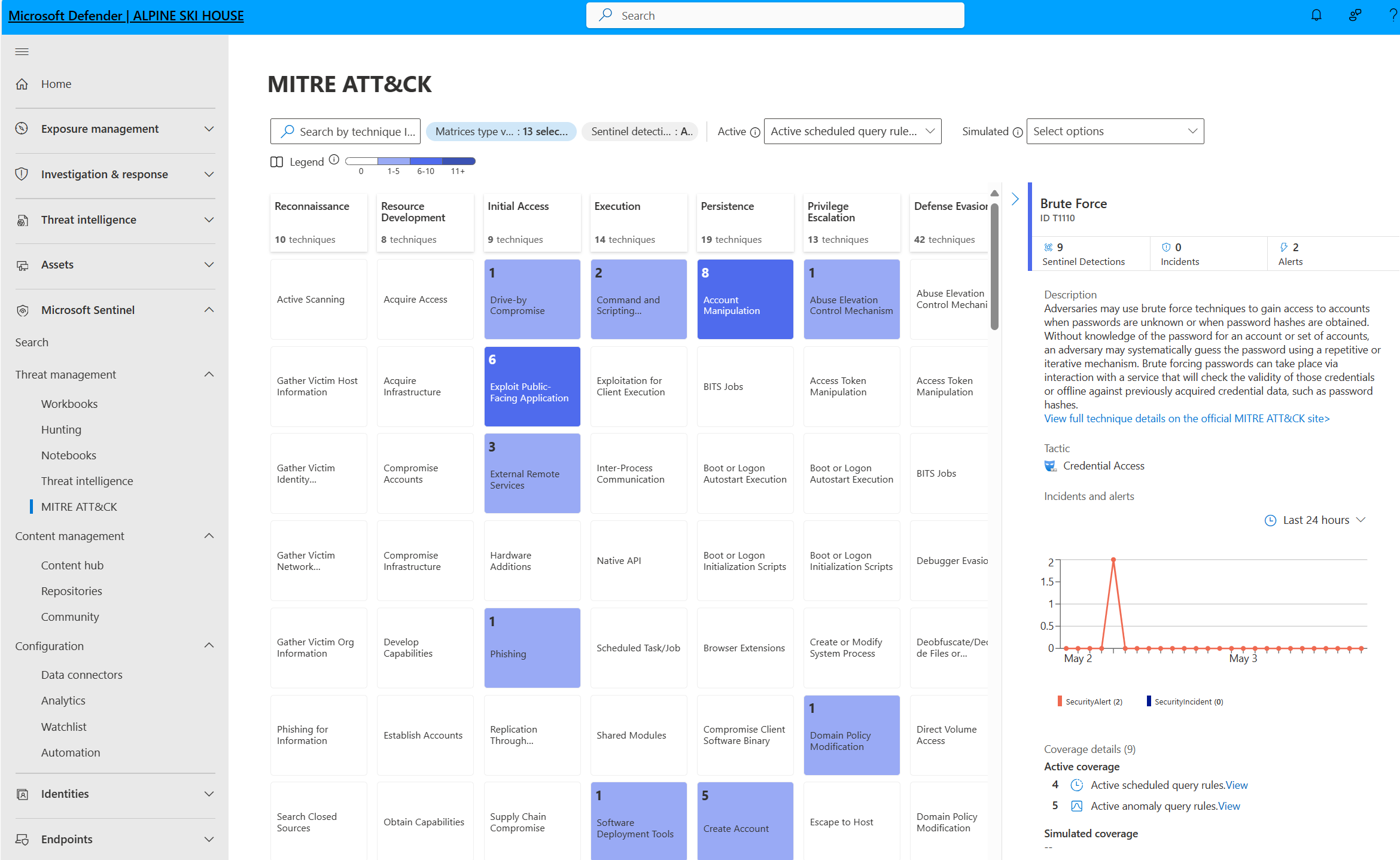

| MITRE ATT&CK-dekking | Microsoft Sentinel analyseert opgenomen gegevens, niet alleen om bedreigingen te detecteren en u te helpen onderzoeken, maar ook om de aard en dekking van de beveiligingsstatus van uw organisatie te visualiseren op basis van de tactieken en technieken van het MITRE ATT&CK-framework®. | Inzicht in de beveiligingsdekking door het MITRE ATT&CK-framework® |

| Informatie over bedreigingen | Integreer talloze bronnen van bedreigingsinformatie in Microsoft Sentinel om schadelijke activiteiten in uw omgeving te detecteren en context te bieden aan beveiligingsonderzoekers voor weloverwogen responsbeslissingen. | Bedreigingsinformatie in Microsoft Sentinel |

| Volglijsten | Correleer gegevens uit een gegevensbron die u opgeeft, een volglijst, met de gebeurtenissen in uw Microsoft Sentinel-omgeving. U kunt bijvoorbeeld een volglijst maken met een lijst met hoogwaardige assets, beëindigde werknemers of serviceaccounts in uw omgeving. Volglijsten gebruiken in uw playbooks voor zoekopdrachten, detectieregels, opsporing van bedreigingen en antwoord. | Volglijsten in Microsoft Sentinel |

| Werkmappen | Maak interactieve visuele rapporten met behulp van werkmappen. Microsoft Sentinel wordt geleverd met ingebouwde werkmapsjablonen waarmee u snel inzicht krijgt in uw gegevens zodra u een gegevensbron verbindt. Of maak uw eigen aangepaste werkmappen. | Verzamelde gegevens visualiseren. |

Bedreigingen onderzoeken

Onderzoek bedreigingen met kunstmatige intelligentie en zoek op verdachte activiteiten op schaal, en tik op jaren van cyberbeveiliging bij Microsoft.

In de volgende tabel worden de belangrijkste mogelijkheden in Microsoft Sentinel voor bedreigingsonderzoek gemarkeerd.

| Functie | Beschrijving | Aan de slag |

|---|---|---|

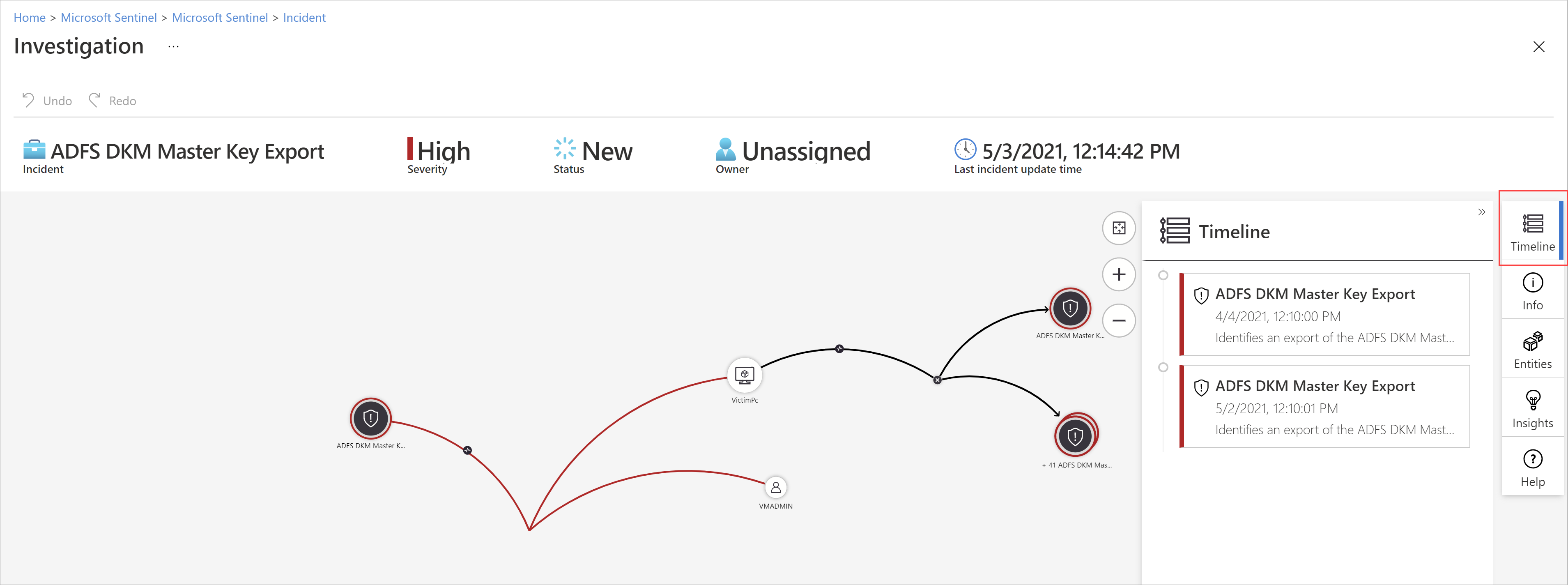

| Incidenten | Microsoft Sentinel-hulpprogramma's voor diepgaand onderzoek helpen u inzicht te krijgen in het bereik en de hoofdoorzaak van een mogelijke beveiligingsrisico te vinden. U kunt een entiteit in de interactieve grafiek kiezen om interessante vragen te stellen voor een specifieke entiteit en inzoomen op deze entiteit en de bijbehorende verbindingen om de hoofdoorzaak van de bedreiging te achterhalen. | Navigeren en onderzoeken van incidenten in Microsoft Sentinel |

| Jaagt | Met de krachtige zoek- en queryhulpprogramma's van Microsoft Sentinel, op basis van het MITRE-framework, kunt u proactief zoeken naar beveiligingsrisico's in de gegevensbronnen van uw organisatie voordat een waarschuwing wordt geactiveerd. Maak aangepaste detectieregels op basis van uw opsporingsquery. Vervolgens kunt u deze inzichten weergeven als waarschuwingen voor uw reactie op beveiligingsincidenten. | Opsporing van bedreigingen in Microsoft Sentinel |

| Notebooks | Microsoft Sentinel ondersteunt Jupyter-notebooks in Azure Machine Learning-werkruimten, waaronder volledige bibliotheken voor machine learning, visualisatie en gegevensanalyse. Gebruik notebooks in Microsoft Sentinel om het bereik van wat u kunt doen met Microsoft Sentinel-gegevens uit te breiden. Voorbeeld: - Voer analyses uit die niet zijn ingebouwd in Microsoft Sentinel, zoals sommige Python-functies voor machine learning. - Gegevensvisualisaties maken die niet zijn ingebouwd in Microsoft Sentinel, zoals aangepaste tijdlijnen en processtructuren. - Gegevensbronnen buiten Microsoft Sentinel integreren, zoals een on-premises gegevensset. |

Jupyter-notebooks met opsporingsmogelijkheden van Microsoft Sentinel |

Snel reageren op incidenten

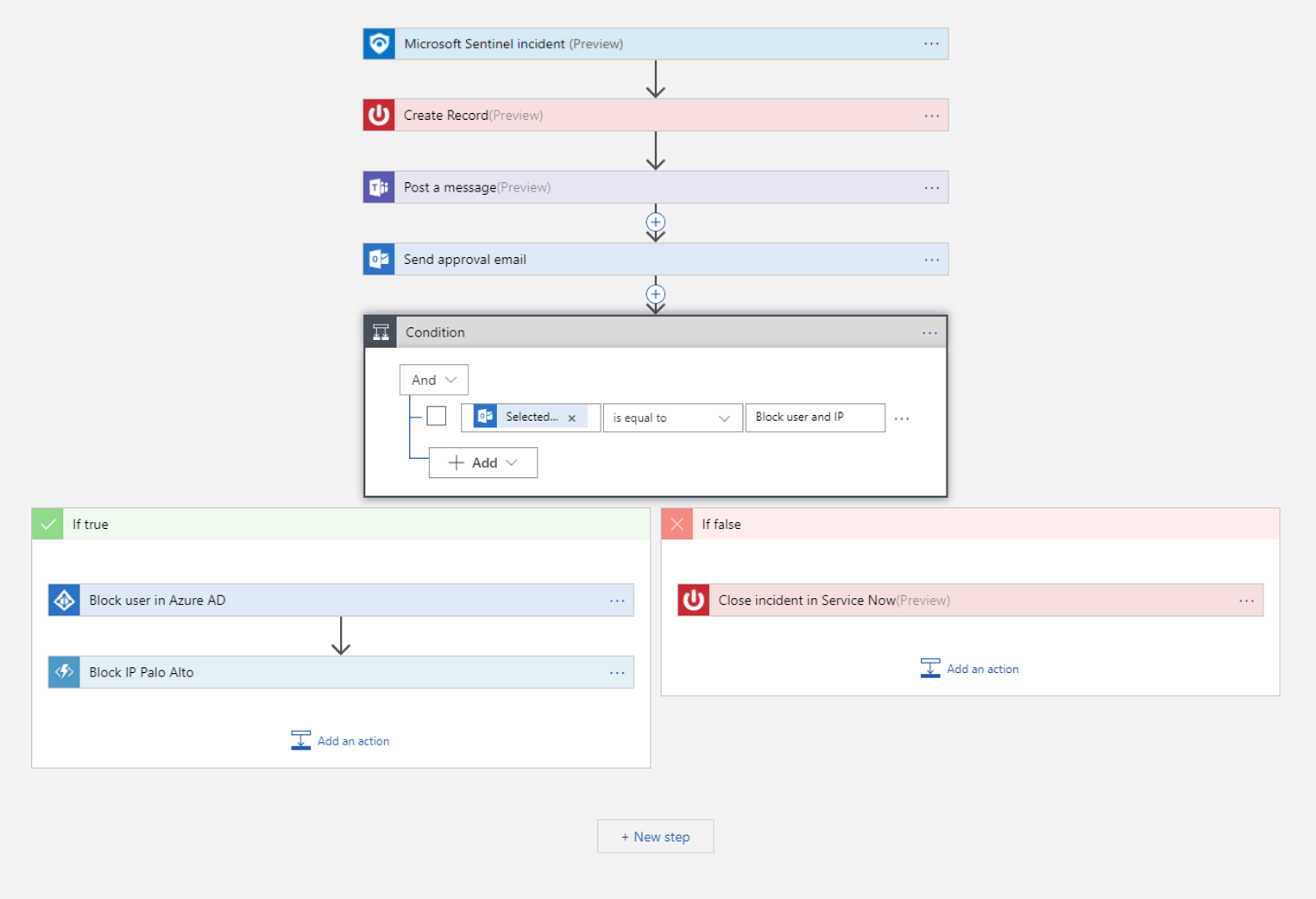

Automatiseer uw algemene taken en vereenvoudig beveiligingsindeling met playbooks die zijn geïntegreerd met Azure-services en uw bestaande hulpprogramma's. De automatisering en indeling van Microsoft Sentinel biedt een zeer uitbreidbare architectuur die schaalbare automatisering mogelijk maakt naarmate er nieuwe technologieën en bedreigingen ontstaan.

Playbooks in Microsoft Sentinel zijn gebaseerd op werkstromen die zijn gebouwd in Azure Logic Apps. Als u bijvoorbeeld het ServiceNow-ticketingsysteem gebruikt, gebruikt u Azure Logic Apps om uw werkstromen te automatiseren en een ticket in ServiceNow te openen telkens wanneer een bepaalde waarschuwing of incident wordt gegenereerd.

In de volgende tabel worden de belangrijkste mogelijkheden in Microsoft Sentinel gemarkeerd voor reactie op bedreigingen.

| Functie | Beschrijving | Aan de slag |

|---|---|---|

| Automatiseringsregels | Beheer centraal de automatisering van incidentafhandeling in Microsoft Sentinel door een kleine set regels te definiëren en coördineren die betrekking hebben op verschillende scenario's. | Bedreigingsreacties automatiseren in Microsoft Sentinel met automatiseringsregels |

| Draaiboeken | Automatiseer en orchestrateer uw bedreigingsreactie met behulp van playbooks, die een verzameling herstelacties zijn. Voer een playbook on-demand uit of automatisch als reactie op specifieke waarschuwingen of incidenten wanneer deze worden geactiveerd door een automatiseringsregel. Als u playbooks wilt bouwen met Azure Logic Apps, kiest u uit een voortdurend groeiende galerie met connectors voor verschillende services en systemen, zoals ServiceNow, Jira en meer. Met deze connectors kunt u aangepaste logica toepassen in uw werkstroom. |

Reactie op bedreigingen automatiseren met playbooks in Microsoft Sentinel Lijst met alle logische App-connector s |