Oplossingsideeën

In dit artikel wordt een oplossingsidee beschreven. Uw cloudarchitect kan deze richtlijnen gebruiken om de belangrijkste onderdelen te visualiseren voor een typische implementatie van deze architectuur. Gebruik dit artikel als uitgangspunt om een goed ontworpen oplossing te ontwerpen die overeenkomt met de specifieke vereisten van uw workload.

Veel organisaties werken in een hybride omgeving, met resources die zowel in Azure als on-premises worden gehost. De meeste Azure-resources, zoals virtuele machines (VM's), Azure-toepassingen en Microsoft Entra-id, kunnen worden beveiligd met behulp van de ingebouwde beveiligingsservices van Azure.

Daarnaast abonneren organisaties zich regelmatig op Microsoft 365 om gebruikers toepassingen zoals Word, Excel, PowerPoint en Exchange Online te bieden. Microsoft 365 biedt ook beveiligingsservices die kunnen worden gebruikt om een extra beveiligingslaag toe te voegen aan een aantal van de meest gebruikte Azure-resources.

Als u effectief gebruik wilt maken van Microsoft 365-beveiligingsservices, is het belangrijk dat u de belangrijkste terminologie en de structuur van Microsoft 365-services begrijpt. In dit vierde artikel in een reeks van vijf worden deze onderwerpen uitgebreider besproken, waarbij wordt voortgebouwd op concepten die in de vorige artikelen worden behandeld, met name:

- Bedreigingen toewijzen aan uw IT-omgeving

- De eerste beveiligingslaag bouwen met Azure Security-services

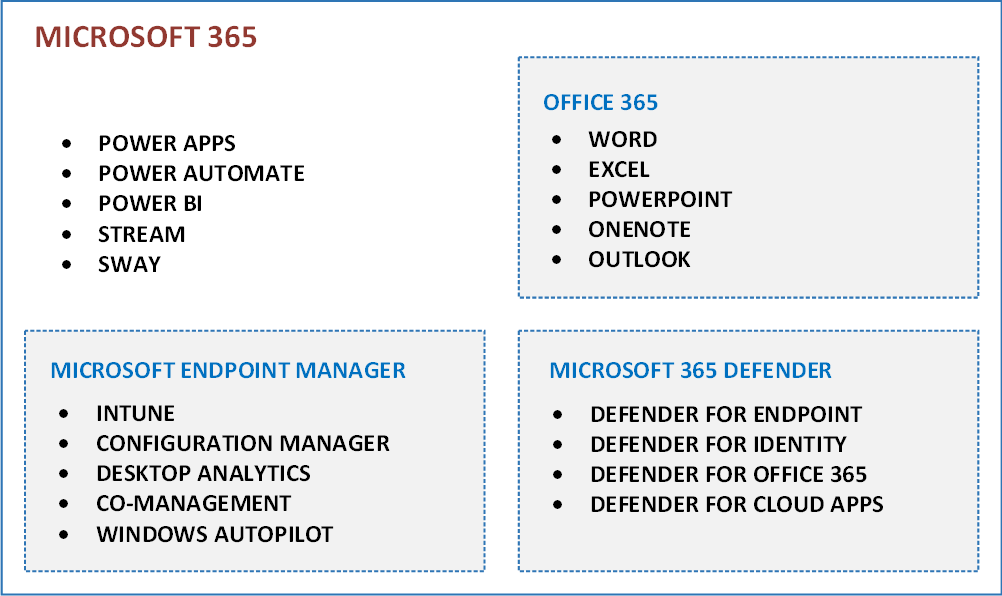

Microsoft 365 en Office 365 zijn cloudservices die zijn ontworpen om tegemoet te komen aan de behoeften van uw organisatie voor sterke beveiliging, betrouwbaarheid en verbeterde gebruikersproductiviteit. Microsoft 365 omvat services zoals Power Automate, Forms, Stream, Sway en Office 365. Office 365 bevat specifiek het vertrouwde pakket productiviteitstoepassingen. Zie de abonnementsopties voor Microsoft 365 en Office 365-abonnementen voor meer informatie over abonnementsopties voor deze twee services.

Afhankelijk van de licentie die u voor Microsoft 365 aanschaft, kunt u ook de beveiligingsservices voor Microsoft 365 verkrijgen. Deze beveiligingsservices worden Microsoft Defender XDR genoemd, die meerdere services biedt:

- Microsoft Defender for Endpoint (MDE)

- Microsoft Defender for Identity (MDI)

- Microsoft Defender voor Office (MDO)

- Microsoft Defender voor Cloud Apps (MDA)

- 'Microsoft Defender voor Cloud-apps' die toegankelijk zijn via 'security.microsoft.com' verschilt van 'Microsoft Defender voor Cloud' dat een andere beveiligingsoplossing is die toegankelijk is via 'portal.azure.com'.

In het volgende diagram ziet u de relatie tussen oplossingen en hoofdservices die Microsoft 365 biedt, maar niet alle services worden vermeld.

Mogelijke use-case

Mensen raken vaak verward over Microsoft 365-beveiligingsservices en hun rol in IT-cyberbeveiliging. Een belangrijke oorzaak van deze verwarring is het gevolg van de overeenkomsten in namen, waaronder enkele Azure-beveiligingsservices zoals Microsoft Defender voor Cloud (voorheen Azure Security Center) en Defender voor Cloud-apps (voorheen Microsoft Cloud App Security).

De verwarring gaat echter verder dan terminologie. Sommige services bieden vergelijkbare beveiligingen, maar voor verschillende resources. Defender for Identity en Azure Identity Protection beschermen bijvoorbeeld zowel identiteitsservices, maar Defender for Identity beveiligt on-premises identiteiten (via Active Directory-domein Services en Kerberos-verificatie), terwijl Azure Identity Protection cloudidentiteiten beveiligt (via Microsoft Entra ID en OAuth-verificatie).

In deze voorbeelden wordt het belang benadrukt van inzicht in hoe Microsoft 365-beveiligingsservices verschillen van Azure-beveiligingsservices. Door dit inzicht te verkrijgen, kunt u uw beveiligingsstrategie effectiever plannen in de Microsoft-cloud, terwijl u een sterke beveiligingspostuur voor uw IT-omgeving behoudt. Dit artikel is bedoeld om u te helpen dat te bereiken.

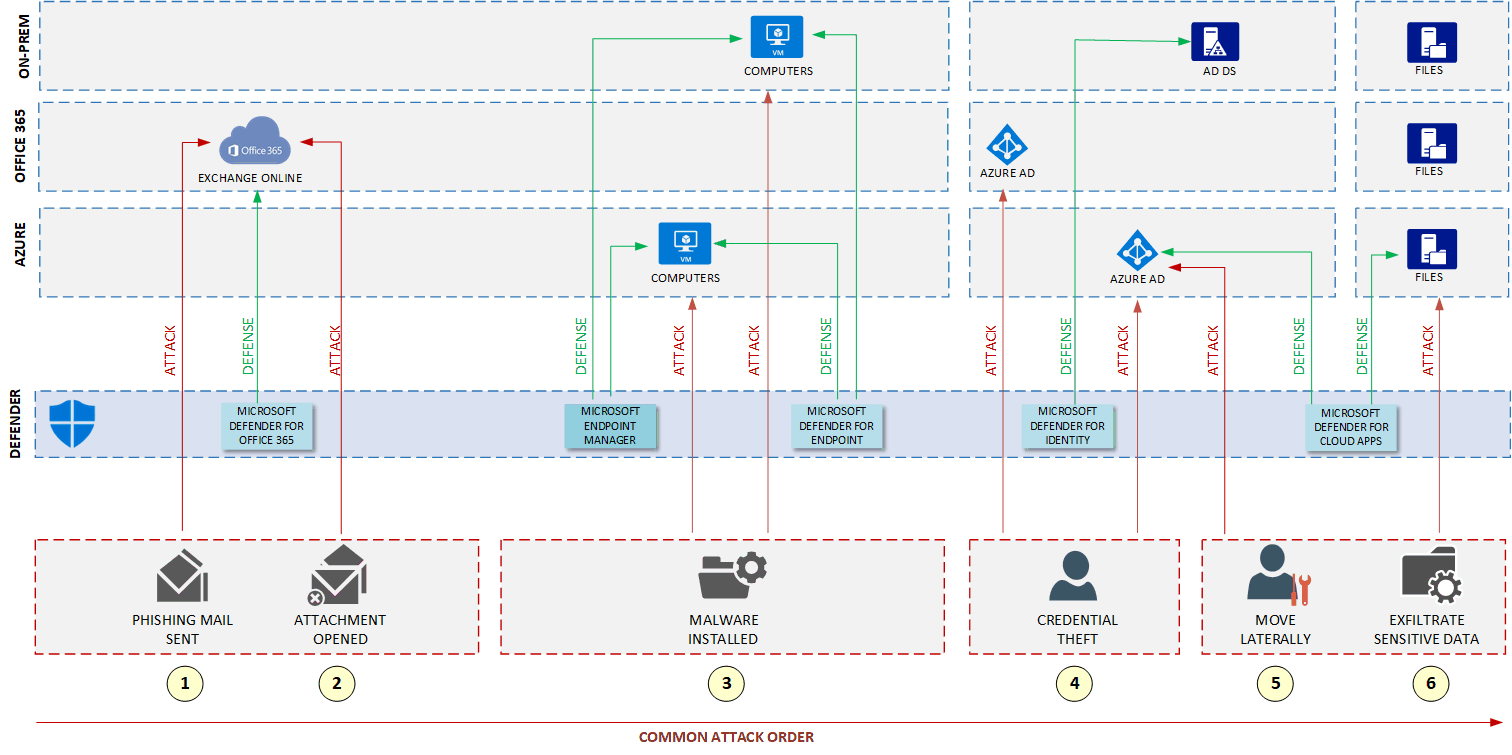

In het volgende diagram ziet u een praktijkvoorbeeld voor Microsoft Defender XDR-beveiligingsservices. Hier ziet u de resources die beveiliging nodig hebben, de services die in de omgeving worden uitgevoerd en enkele mogelijke bedreigingen. Microsoft Defender XDR-services bevinden zich in het midden, waarbij de resources van de organisatie worden verdedigd tegen deze bedreigingen.

Architectuur

De XDR-oplossing (Extended Detection and Response) van Microsoft, ook wel Microsoft Defender XDR genoemd, integreert meerdere beveiligingshulpprogramma's en services om geïntegreerde beveiliging, detectie en respons te bieden voor eindpunten, identiteiten, e-mail, toepassingen en cloudomgevingen. Het combineert geavanceerde bedreigingsinformatie, automatisering en AI-gestuurde analyses om geavanceerde cyberbedreigingen in realtime te detecteren en erop te reageren, waardoor beveiligingsteams snel risico's kunnen beperken en de impact van aanvallen kunnen verminderen. Door beveiligingsgegevens uit verschillende bronnen samen te voegen, helpt Microsoft Defender XDR organisaties bij het realiseren van uitgebreide, gestroomlijnde verdediging in hun hele IT-infrastructuur.

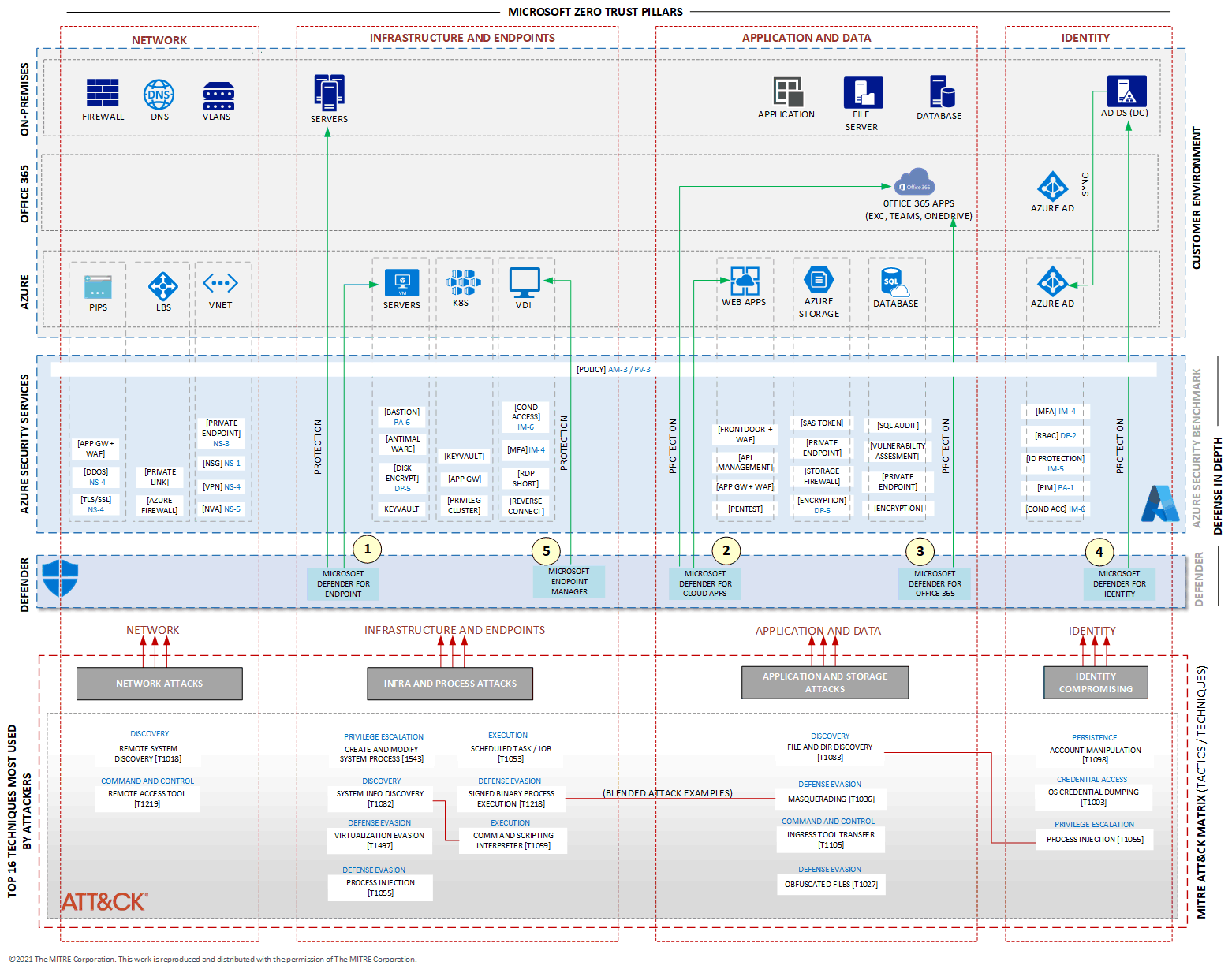

In het volgende diagram ziet u een laag, gelabeld als DEFENDER, die de Microsoft Defender XDR-beveiligingsservices vertegenwoordigt. Door deze services toe te voegen aan uw IT-omgeving, kunt u betere verdediging voor uw omgeving bouwen. De services in de Defender-laag kunnen werken met Azure-beveiligingsservices.

Een Visio-bestand van deze architectuur downloaden.

©2021 De MITRE Corporation. Dit werk wordt gereproduceerd en gedistribueerd met de machtiging van The MITRE Corporation.

Workflow

Microsoft Defender voor Eindpunt

Defender for Endpoint beveiligt eindpunten in uw onderneming en is ontworpen om netwerken te helpen bij het voorkomen, detecteren, onderzoeken en reageren op geavanceerde bedreigingen. Er wordt een beveiligingslaag gemaakt voor VM's die worden uitgevoerd in Azure en on-premises. Zie Microsoft Defender voor Eindpunt voor meer informatie over wat het kan beveiligen.

Microsoft Defender voor Cloud-apps

Voorheen bekend als Microsoft Cloud Application Security, Defender voor Cloud Apps is een CASB (Cloud Access Security Broker) die ondersteuning biedt voor meerdere implementatiemodi. Deze modi omvatten logboekverzameling, API-connectors en omgekeerde proxy. Het biedt uitgebreide zichtbaarheid, controle over gegevensreizen en geavanceerde analyses om cyberdreigingen in al uw Microsoft- en externe cloudservices te identificeren en te bestrijden. Het biedt bescherming en risicobeperking voor Cloud Apps en zelfs voor sommige apps die on-premises worden uitgevoerd. Het biedt ook een beveiligingslaag voor gebruikers die toegang hebben tot deze apps. Zie Microsoft Defender voor Cloud Apps-overzicht voor meer informatie.

Het is belangrijk om Defender voor Cloud apps niet te verwarren met Microsoft Defender voor Cloud, wat aanbevelingen en een score biedt van de beveiligingspostuur van servers, apps, opslagaccounts en andere resources die worden uitgevoerd in Azure, on-premises en in andere clouds. Defender voor Cloud voegt twee eerdere services, Azure Security Center en Azure Defender, samen.

Microsoft Defender voor Office

Defender voor Office 365 uw organisatie beschermt tegen schadelijke bedreigingen die worden gesteld door e-mailberichten, koppelingen (URL's) en samenwerkingshulpprogramma's. Het biedt bescherming voor e-mail en samenwerking. Afhankelijk van de licentie kunt u onderzoek na inbreuk, opsporing en reactie toevoegen, evenals automatisering en simulatie (voor training). Zie Microsoft Defender voor Office 365 beveiligingsoverzicht voor meer informatie over licentieopties.

Microsoft Defender for Identity

Defender for Identity is een cloudbeveiligingsoplossing die gebruikmaakt van uw on-premises Active Directory-signalen om geavanceerde bedreigingen, gecompromitteerde identiteiten en schadelijke insideracties te identificeren, te detecteren en te onderzoeken die zijn gericht op uw organisatie. Het beveiligt Active Directory-domein Services (AD DS) die on-premises worden uitgevoerd. Hoewel deze service wordt uitgevoerd in de cloud, werkt deze om identiteiten on-premises te beveiligen. Defender for Identity heette voorheen Azure Advanced Threat Protection. Zie Wat is Microsoft Defender for Identity?

Als u beveiliging nodig hebt voor identiteiten die worden geleverd door Microsoft Entra ID en die systeemeigen worden uitgevoerd in de cloud, kunt u Microsoft Entra ID Protection overwegen.

Intune (voorheen onderdeel van Microsoft Endpoint Manager)

Microsoft Intune is een cloudservice waarmee organisaties hun apparaten, apps en gegevens kunnen beheren en beveiligen. Hiermee kunnen IT-beheerders bepalen hoe bedrijfsapparaten, zoals laptops, smartphones en tablets worden gebruikt, zodat ze voldoen aan het beveiligingsbeleid. Met Intune kunt u apparaatconfiguraties afdwingen, software implementeren, mobiele toepassingen beheren en bedrijfsgegevens beveiligen met behulp van functies zoals voorwaardelijke toegang en wissen op afstand. Het is met name handig voor het inschakelen van beveiligd werken op afstand, het beheren van byod-apparaten (zowel in bedrijfseigendom als persoonlijke apparaten) en het garanderen van gegevensbeveiliging op verschillende platforms, zoals Windows, iOS, Android en macOS.

Een andere service die deel uitmaakt van Endpoint Manager is Configuration Manager, een on-premises beheeroplossing waarmee u client- en servercomputers die zich in uw netwerk bevinden, rechtstreeks of via internet kunt beheren. U kunt cloudfunctionaliteit inschakelen om Configuration Manager te integreren met Intune, Microsoft Entra ID, Defender voor Eindpunt en andere cloudservices. Gebruik deze om apps, software-updates en besturingssystemen te implementeren. U kunt ook naleving bewaken, query's uitvoeren op objecten, in realtime op clients reageren en nog veel meer. Zie het overzicht van Microsoft Endpoint Manager voor meer informatie over alle beschikbare services.

Aanvalsvolgorde van voorbeeldbedreigingen

De bedreigingen die in het diagram worden genoemd, volgen een veelvoorkomende aanvalsvolgorde:

Een aanvaller verzendt een phishing-e-mail met malware die eraan is gekoppeld.

Een eindgebruiker opent de bijgevoegde malware.

De malware wordt geïnstalleerd in de back-end zonder dat de gebruiker iets merkt.

De geïnstalleerde malware steelt de referenties van sommige gebruikers.

De aanvaller gebruikt de referenties om toegang te krijgen tot gevoelige accounts.

Als de referenties toegang bieden tot een account met verhoogde bevoegdheden, maakt de aanvaller inbreuk op aanvullende systemen.

Het diagram wordt ook weergegeven in de laag die is gelabeld als DEFENDER , welke Microsoft Defender XDR-services deze aanvallen kunnen bewaken en beperken. Dit is een voorbeeld van hoe Defender een extra beveiligingslaag biedt die werkt met Azure-beveiligingsservices om extra beveiliging te bieden van de resources die in het diagram worden weergegeven. Zie het tweede artikel in deze reeks: Bedreigingen toewijzen aan uw IT-omgeving voor meer informatie over hoe potentiële aanvallen uw IT-omgeving bedreigen. Zie Microsoft Defender XDR voor meer informatie over Microsoft Defender XDR.

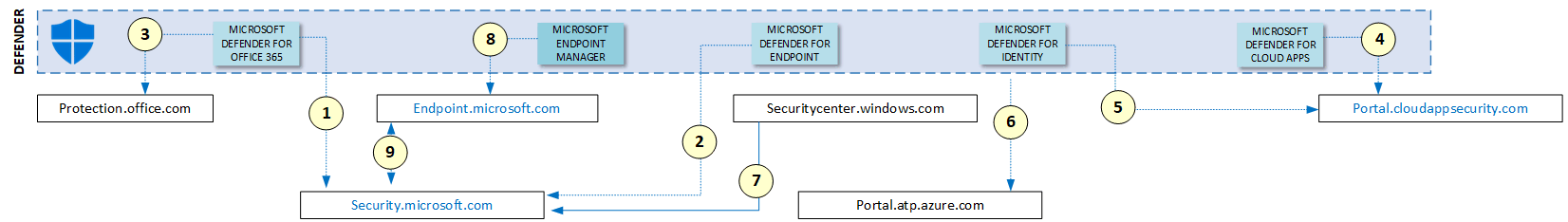

Microsoft Defender XDR-beveiligingsservices openen en beheren

In het volgende diagram ziet u welke portals momenteel beschikbaar zijn en de bijbehorende relaties met elkaar. Op het moment van de update voor deze artikelen zijn sommige van deze portals mogelijk al afgeschaft.

Security.microsoft.com is momenteel de belangrijkste portal die beschikbaar is omdat deze functionaliteiten van Microsoft Defender voor Office 365 (1), van Defender voor Eindpunt (2), van Defender voor Office (3), Defender for Identity (5), Defender for Apps (4) en ook voor Microsoft Sentinel bevat.

Het is belangrijk te vermelden dat Microsoft Sentinel enkele functies heeft die nog steeds alleen worden uitgevoerd in Azure Portal (portal.azure.com).

Ten slotte endpoint.microsoft.com biedt deze functionaliteit voornamelijk voor Intune en Configuration Manager, maar ook voor andere services die deel uitmaken van Endpoint Manager. Omdat security.microsoft.com en endpoint.microsoft.com beveiligingsbeveiliging voor eindpunten biedt, hebben ze veel interacties tussen deze eindpunten (9) om een uitstekend beveiligingspostuur voor uw eindpunten te bieden.

Onderdelen

In de voorbeeldarchitectuur in dit artikel worden de volgende Azure-onderdelen gebruikt:

Microsoft Entra ID is een cloudservice voor identiteits- en toegangsbeheer. Microsoft Entra ID helpt uw gebruikers toegang te krijgen tot externe resources, zoals Microsoft 365, Azure Portal en duizenden andere SaaS-toepassingen. Het helpt ze ook om toegang te krijgen tot interne resources, zoals apps in uw bedrijfsintranetnetwerk.

Azure Virtual Network is de fundamentele bouwsteen voor uw privénetwerk in Azure. Met Virtual Network kunnen veel soorten Azure-resources veilig met elkaar, internet en on-premises netwerken communiceren. Virtual Network biedt een virtueel netwerk dat profiteert van de infrastructuur van Azure, zoals schaal, beschikbaarheid en isolatie.

Azure Load Balancer is een high-performance laag 4-taakverdelingsservice (inkomend en uitgaand) voor alle UDP- en TCP-protocollen. Het is gebouwd om miljoenen aanvragen per seconde af te handelen en ervoor te zorgen dat uw oplossing maximaal beschikbaar is. Azure Load Balancer is zone-redundant en zorgt voor hoge beschikbaarheid in Beschikbaarheidszones.

Virtuele machines zijn een van de verschillende typen on-demand, schaalbare computingresources die Azure biedt. Een virtuele Azure-machine (VM) biedt u de flexibiliteit van virtualisatie zonder dat u de fysieke hardware hoeft te kopen en te onderhouden waarop deze wordt uitgevoerd.

Azure Kubernetes Service (AKS) is een volledig beheerde Kubernetes-service voor het implementeren en beheren van toepassingen in containers. AKS biedt serverloze Kubernetes, continue integratie/continue levering (CI/CD) en beveiliging en governance op bedrijfsniveau.

Azure Virtual Desktop is een desktop- en app-virtualisatieservice die wordt uitgevoerd in de cloud om bureaubladen te bieden voor externe gebruikers.

Web Apps is een HTTP-service voor het hosten van webtoepassingen, REST API's en mobiele back-ends. U kunt zich in uw favoriete taal ontwikkelen en toepassingen eenvoudig uitvoeren en schalen in zowel Windows- als Linux-omgevingen.

Azure Storage is maximaal beschikbaar, zeer schaalbaar, duurzaam en veilig opslag voor verschillende gegevensobjecten in de cloud, waaronder object, blob, bestand, schijf, wachtrij en tabelopslag. Alle gegevens die naar een Azure-opslagaccount worden geschreven, worden versleuteld door de service. Azure Storage biedt u gedetailleerde controle over wie toegang tot uw gegevens heeft.

Azure SQL Database is een volledig beheerde PaaS-database-engine die de meeste databasebeheerfuncties verwerkt, zoals upgraden, patchen, back-ups en bewaking. Het biedt deze functies zonder tussenkomst van de gebruiker. SQL Database biedt een reeks ingebouwde beveiligings- en nalevingsfuncties om uw toepassing te helpen voldoen aan de beveiligings- en nalevingsvereisten.

Medewerkers

Dit artikel wordt onderhouden door Microsoft. De tekst is oorspronkelijk geschreven door de volgende Inzenders.

Hoofdauteur:

- Rudnei Uitspreken | Senior klanttechnicus

Andere Inzenders:

- Gary Moore | Programmeur/schrijver

- Andrew Nathan | Senior Customer Engineering Manager

Volgende stappen

- Bescherming tegen bedreigingen met Microsoft 365

- Cyberaanvallen detecteren en erop reageren met Microsoft Defender XDR

- Aan de slag met Microsoft Defender XDR

- Bedreigingsinformatie implementeren in Microsoft 365

- Beveiliging beheren met Microsoft 365

- Bescherming tegen schadelijke bedreigingen met Microsoft Defender voor Office 365

- On-premises identiteiten beveiligen met Microsoft Defender voor Cloud voor identiteit

Verwante resources

Zie de andere artikelen in deze reeks voor meer informatie over deze referentiearchitectuur: