In dit artikel wordt een reeks gestart die is gericht op het integreren van beveiligingsservices in uw IT-omgeving om systemen en resources, zowel on-premises als in de cloud, te beveiligen. Microsoft biedt diverse beveiligingsservices die zijn ontworpen om organisaties te helpen bij het bewaken en beveiligen van hun systemen en gegevens. In deze reeks leert u hoe u deze services in uw IT-omgeving kunt opnemen om de algehele beveiligingspostuur te verbeteren.

Microsoft biedt uitgebreide documentatie en referentiearchitecturen over IT-beveiliging. U kunt bijvoorbeeld Zero Trust-concepten verkennen, begrijpen hoe Microsoft Defender XDR-services uw Office-omgeving beveiligen en toegang krijgen tot architectuurontwerpen die gebruikmaken van verschillende beveiligingsservices van Microsoft Azure Cloud. U vindt een compilatie van verschillende beveiligingsgerichte referentiearchitecturen op Microsoft Cybersecurity Reference Architectures.

Architecturen in deze reeks

Dit is het eerste artikel in een reeks van vijf die een gestructureerde en logische benadering biedt voor het begrijpen en integreren van de beveiligingsoplossingen die beschikbaar zijn via de openbare Microsoft Azure-cloud en Microsoft 365-services. In dit eerste artikel vindt u een overzicht van de reeks, met een korte uitleg van de inhoud van de architectuur en hoe deze is ontwikkeld. De volgende artikelen gaan dieper in op elk onderdeel.

In deze reeks wordt uitgebreid gekeken naar de verdedigingsstrategieën die u kunt bouwen met behulp van deze Microsoft-cloudbeveiligingsservices:

- Azure-beveiligingsservices

- Microsoft Defender XDR-services

- Azure Monitor-services, waaronder Microsoft Sentinel en Log Analytics

Diagrammen

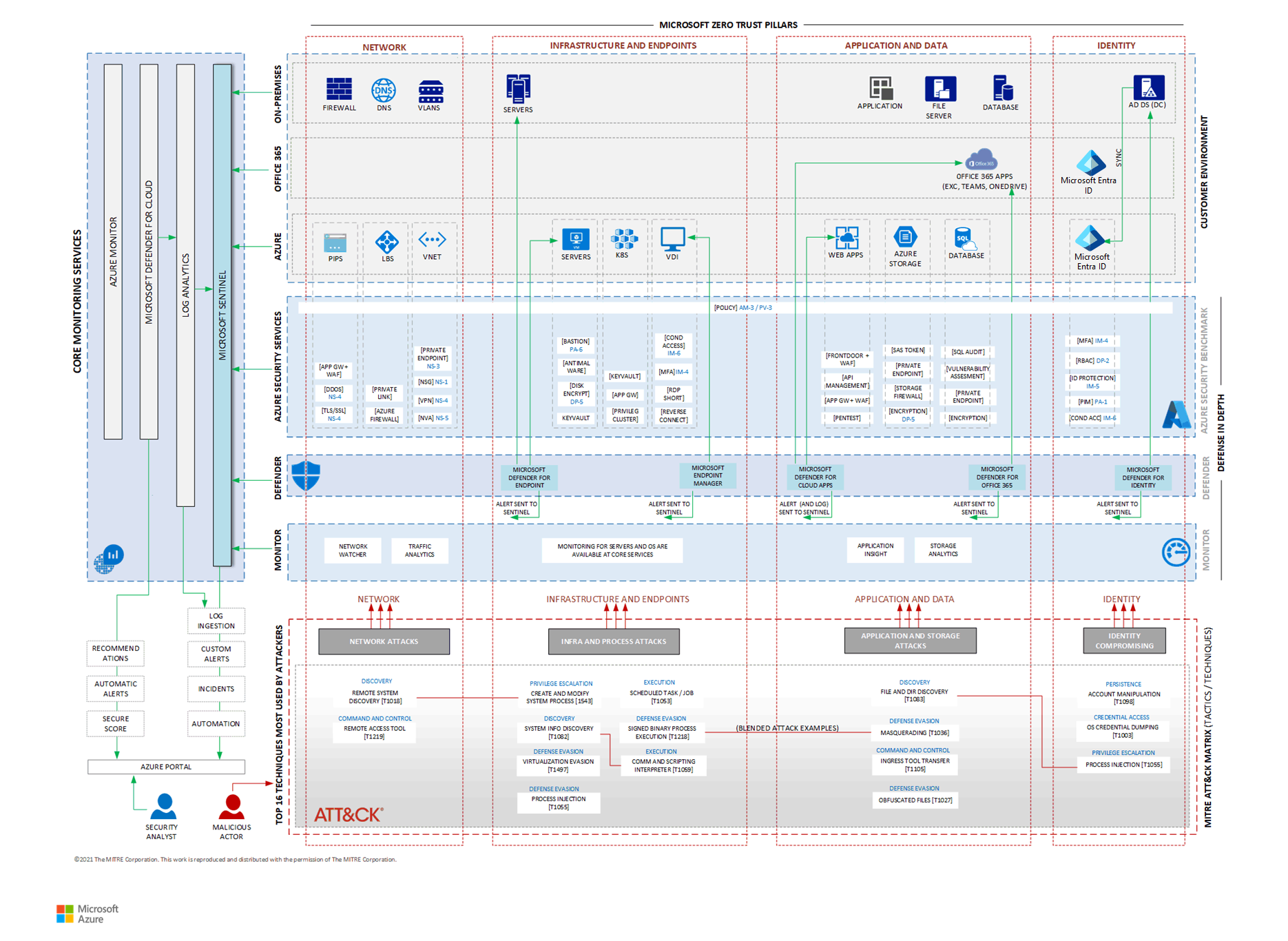

In deze reeks artikelen worden architectuurdiagrammen gebruikt om uit te leggen hoe Microsoft-beveiligingsservices samenwerken. Het diagram in dit artikel is de uiteindelijke architectuurreferentie voor deze reeks en geeft het hele beeld weer.

Om de architectuur uitgebreider te maken, is deze ontworpen om gelaagd te worden op de architectuur van een typische hybride IT-omgeving, die in veel bedrijven drie lagen heeft:

- On-premises services, zoals een privédatacentrum

- Office 365-services die Microsoft Office-app s leveren

- Openbare Azure-cloudservices, waaronder servers, opslag en identiteitsservices

Een Visio-bestand van deze architectuur downloaden.

©2021 De MITRE Corporation. Dit werk wordt gereproduceerd en gedistribueerd met de machtiging van The MITRE Corporation.

Onderaan het diagram bevindt zich een laag die enkele van de meest bekende technieken voor aanvallen vertegenwoordigt volgens de MITRE ATT&CK-matrix (MITRE ATT&CK® en de tactieken die betrokken zijn bij blauwe tekst). Vanuit een bedreigingsperspectief zijn kwaadwillende actoren ontwikkeld met nieuwe technologieën en scenario's, met name openbare en hybride clouds.

Artikelen

Naast dit inleidende artikel bevat deze reeks de volgende artikelen:

Bedreigingen toewijzen aan uw IT-omgeving

Het tweede artikel in deze reeks onderzoekt hoe u deze architectuurreferentie kunt gebruiken met een andere set tactieken en technieken of met verschillende methodologieën, zoals de Cyber Kill Chain®, een framework dat is ontwikkeld door Lockheed Martin.

De eerste beveiligingslaag bouwen met Azure Security-services

In het derde artikel in deze reeks worden de beveiligingsservices van de cloudservices van Microsoft nader besproken. Hierin wordt beschreven hoe u Azure-services beveiligt, zoals virtuele machines, opslag, netwerk, toepassing, database en andere Azure-services.

De tweede beveiligingslaag bouwen met Microsoft Defender XDR-beveiligingsservices

In het vierde artikel in deze reeks wordt de beveiliging voor Microsoft 365-services, zoals Office 365, Teams en OneDrive, verkend door Microsoft Defender XDR-services.

Azure- en Microsoft Defender XDR-beveiligingsservices integreren

In het vijfde artikel in deze reeks wordt de relatie uitgelegd tussen Azure Security- en Microsoft Defender XDR-services en hun integratie. Hierin wordt beschreven hoe integratie werkt en hoe u dit kunt bereiken met behulp van Microsoft Sentinel en Log Analytics, die aan de linkerkant van het architectuurdiagram worden weergegeven. Deze reeks noemt deze kernbewakingsservices, omdat de services die in de grafiek worden weergegeven, kunnen werken met de uitgebreide services van Azure en Microsoft 365.

Medewerkers

Dit artikel wordt onderhouden door Microsoft. De tekst is oorspronkelijk geschreven door de volgende Inzenders.

Hoofdauteur:

- Rudnei Uitspreken | Senior Azure Security Engineer

Andere Inzenders:

- Gary Moore | Programmeur/schrijver

- Andrew Nathan | Senior Customer Engineering Manager

Volgende stappen

Dit document verwijst naar sommige services, technologieën en terminologie. Meer informatie hierover vindt u in de volgende bronnen:

- Wat is een openbare cloud, een privécloud en een hybride cloud?

- Overzicht van de Azure Security Benchmark (v3)

- Proactieve beveiliging omarmen met Zero Trust

- Microsoft 365-abonnementsgegevens

- Microsoft Defender XDR

- MITRE ATT&CK®

- De Cyber Kill Chain® van Lockheed Martin

- Wat is Microsoft Sentinel?

- Overzicht van Log Analytics in Azure Monitor

Verwante resources

Zie de andere artikelen in deze reeks voor meer informatie over deze referentiearchitectuur: