Oplossingsideeën

In dit artikel wordt een oplossingsidee beschreven. Uw cloudarchitect kan deze richtlijnen gebruiken om de belangrijkste onderdelen te visualiseren voor een typische implementatie van deze architectuur. Gebruik dit artikel als uitgangspunt om een goed ontworpen oplossing te ontwerpen die overeenkomt met de specifieke vereisten van uw workload.

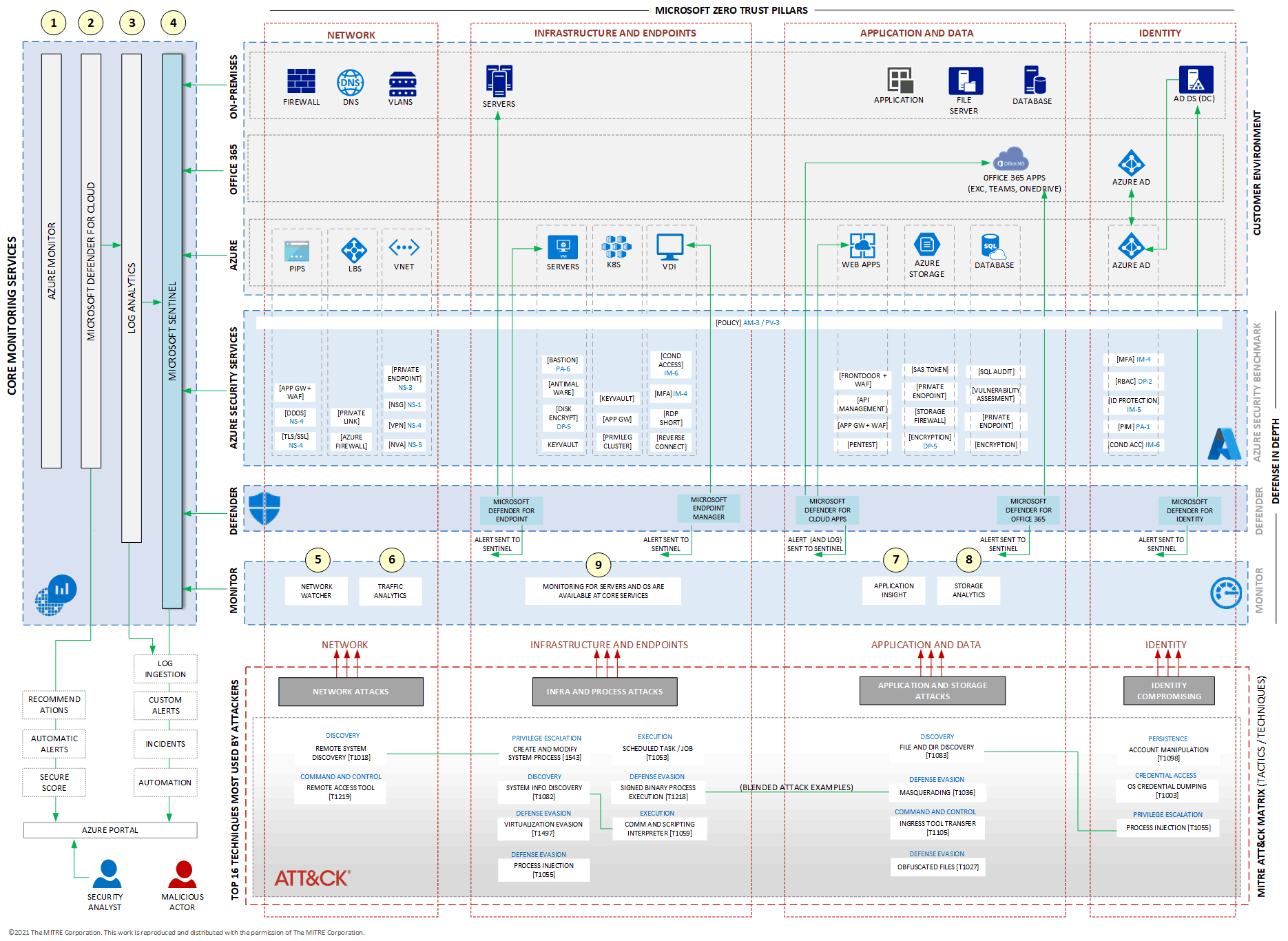

U kunt het IT-beveiligingspostuur van uw organisatie versterken met behulp van de beveiligingsfuncties die beschikbaar zijn in Microsoft 365 en Azure. In dit vijfde en laatste artikel in de reeks wordt uitgelegd hoe u deze beveiligingsmogelijkheden kunt integreren met behulp van Microsoft Defender XDR en Azure-bewakingsservices.

Dit artikel is gebaseerd op de vorige artikelen in de reeks:

Wijs bedreigingen toe aan uw IT-omgeving om voorbeelden van veelvoorkomende bedreigingen, tactieken en technieken toe te wijzen aan een voorbeeld van een hybride IT-omgeving die zowel on-premises als Microsoft-cloudservices gebruikt.

Bouw de eerste verdedigingslaag met Azure Security-services en wijst een voorbeeld toe van enkele Azure-beveiligingsservices die de eerste verdedigingslaag maken om uw Azure-omgeving te beveiligen volgens Azure Security Benchmark versie 3.

Bouw de tweede verdedigingslaag met Microsoft Defender XDR-beveiligingsservices en beschrijft een voorbeeld van een reeks aanvallen op uw IT-omgeving en hoe u een andere beveiligingslaag toevoegt met Behulp van Microsoft Defender XDR.

Architectuur

Een Visio-bestand van deze architectuur downloaden.

©2021 De MITRE Corporation. Dit werk wordt gereproduceerd en gedistribueerd met de machtiging van The MITRE Corporation.

In dit diagram ziet u een volledige architectuurreferentie. Het bevat een voorbeeld van een IT-omgeving, een set voorbeeldbedreigingen die worden beschreven volgens hun tactieken (in blauw) en hun technieken (in het tekstvak) volgens de MITRE ATT&CK-matrix. De MITRE ATT&CK-matrix wordt behandeld in kaartbedreigingen voor uw IT-omgeving.

In het diagram worden verschillende belangrijke services gemarkeerd. Sommige, zoals Azure Network Watcher en Application Insights, richten zich op het vastleggen van gegevens van specifieke services. Andere services, zoals Log Analytics (ook wel bekend als Azure Monitor-logboeken) en Microsoft Sentinel, fungeren als kernservices, omdat ze gegevens uit een breed scala aan services kunnen verzamelen, opslaan en analyseren, ongeacht of ze betrekking hebben op netwerken, berekeningen of toepassingen.

In het midden van het diagram bevinden zich twee lagen beveiligingsservices en een laag die is toegewezen aan specifieke Azure-bewakingsservices, die allemaal zijn geïntegreerd via Azure Monitor (aan de linkerkant van het diagram). Het belangrijkste onderdeel van deze integratie is Microsoft Sentinel.

In het diagram ziet u de volgende services in Core Monitoring Services en in de laag Monitor :

- Azure Monitor

- Log Analytics

- Microsoft Defender for Cloud

- Microsoft Sentinel

- Network Watcher

- Traffic Analytics (onderdeel van Network Watcher)

- Analyses van toepassingen

- Storage Analytics

Workflow

Azure Monitor is de paraplu voor veel Azure-bewakingsservices. Het omvat onder andere logboekbeheer, metrische gegevens en Application Insights. Het biedt ook een verzameling dashboards die gereed zijn voor gebruik en beheer van waarschuwingen. Zie het overzicht van Azure Monitor voor meer informatie.

Microsoft Defender voor Cloud aanbevelingen levert voor virtuele machines (VM's), opslag, toepassingen en andere resources die een IT-omgeving helpen om te voldoen aan verschillende regelgevingsstandaarden, zoals ISO en PCI. Tegelijkertijd biedt Defender voor Cloud een score voor de beveiligingspostuur van systemen waarmee u de beveiliging van uw omgeving kunt bijhouden. Defender voor Cloud biedt ook automatische waarschuwingen die zijn gebaseerd op de logboeken die worden verzameld en geanalyseerd. Defender voor Cloud was voorheen bekend als Azure Security Center. Zie Microsoft Defender voor Cloud voor meer informatie.

Log Analytics is een van de belangrijkste services. Het is verantwoordelijk voor het opslaan van alle logboeken en waarschuwingen die worden gebruikt om waarschuwingen, inzichten en incidenten te maken. Microsoft Sentinel werkt bovenop Log Analytics. In principe zijn alle gegevens die Door Log Analytics worden opgenomen, automatisch beschikbaar voor Microsoft Sentinel. Log Analytics wordt ook wel Azure Monitor-logboeken genoemd. Zie Overzicht van Log Analytics in Azure Monitor voor meer informatie.

Microsoft Sentinel werkt als een gevel voor Log Analytics. Hoewel Log Analytics logboeken en waarschuwingen uit verschillende bronnen opslaat, biedt Microsoft Sentinel API's die helpen bij het opnemen van logboeken uit verschillende bronnen. Deze bronnen omvatten on-premises VM's, Azure-VM's, waarschuwingen van Microsoft Defender XDR en andere services. Microsoft Sentinel correleert de logboeken om inzicht te krijgen in wat er gebeurt in uw IT-omgeving, waardoor fout-positieven worden vermeden. Microsoft Sentinel is de kern van beveiliging en bewaking voor Microsoft-cloudservices. Zie Wat is Microsoft Sentinel?voor meer informatie over Microsoft Sentinel.

De voorgaande services in deze lijst zijn kernservices die in Azure, Office 365 en on-premises omgevingen werken. De volgende services richten zich op specifieke resources:

Network Watcher biedt hulpprogramma's voor het bewaken, diagnosticeren, weergeven van metrische gegevens en het in- of uitschakelen van logboeken voor resources in een virtueel Azure-netwerk. Zie Wat is Azure Network Watcher? voor meer informatie.

Traffic Analytics maakt deel uit van Network Watcher en werkt bovenop logboeken van netwerkbeveiligingsgroepen (NSG's). Traffic Analytics biedt veel dashboards die metrische gegevens kunnen aggregeren van uitgaande en binnenkomende verbindingen in Azure Virtual Network. Zie Traffic Analytics voor meer informatie.

Application Insights is gericht op toepassingen en biedt uitbreidbaar prestatiebeheer en bewaking voor live web-apps, waaronder ondersteuning voor een breed scala aan platformen zoals .NET, Node.js, Java en Python. Application Insights is een functie van Azure Monitor. Zie Application Insights-overzicht voor meer informatie.

Azure Opslaganalyse voert logboekregistratie uit en biedt metrische gegevens voor een opslagaccount. U kunt de bijbehorende gegevens gebruiken om aanvragen te traceren, gebruikstrends te analyseren en problemen met uw opslagaccount vast te stellen. Zie Azure Storage-analyses gebruiken om logboeken en metrische gegevens te verzamelen voor meer informatie.

Omdat deze architectuurreferentie is gebaseerd op Microsoft Zero Trust, hebben de services en onderdelen onder Infrastructuur en Eindpunt geen specifieke bewakingsservices. Azure Monitor-logboeken en Defender voor Cloud zijn de belangrijkste services waarmee logboeken van VM's en andere rekenservices worden verzameld, opgeslagen en geanalyseerd.

Het centrale onderdeel van deze architectuur is Microsoft Sentinel. Hiermee worden alle logboeken en waarschuwingen geconsolideerd die worden gegenereerd door Azure-beveiligingsservices, Microsoft Defender XDR en Azure Monitor. Nadat Microsoft Sentinel is geïmplementeerd en logboeken en waarschuwingen ontvangt van de bronnen die in dit artikel worden beschreven, moet u query's toewijzen aan deze logboeken om inzichten te verzamelen en indicatoren van inbreuk te detecteren. Wanneer Microsoft Sentinel deze informatie vastlegt, kunt u deze handmatig onderzoeken of geautomatiseerde antwoorden activeren die u configureert om incidenten te beperken of op te lossen. Geautomatiseerde acties kunnen bestaan uit het blokkeren van een gebruiker in Microsoft Entra ID of het blokkeren van een IP-adres met behulp van de firewall.

Zie de documentatie van Microsoft Sentinel voor meer informatie over Microsoft Sentinel.

Toegang krijgen tot beveiligings- en bewakingsservices

De volgende lijst bevat informatie over hoe u toegang krijgt tot elk van de services die in dit artikel worden weergegeven:

Azure-beveiligingsservices. U hebt toegang tot alle Azure-beveiligingsservices die worden vermeld in de diagrammen in deze reeks artikelen met behulp van Azure Portal. Gebruik in de portal de zoekfunctie om de services te vinden waarin u geïnteresseerd bent en om deze te openen.

Azure Monitor. Azure Monitor is beschikbaar in alle Azure-abonnementen. U kunt deze openen via een zoekfunctie voor bewaking in Azure Portal.

Defender voor Cloud. Defender voor Cloud is beschikbaar voor iedereen die toegang heeft tot de Azure Portal. Zoek in de portal naar Defender voor Cloud.

Log Analytics. Voor toegang tot Log Analytics moet u eerst de service maken in de portal, omdat deze niet standaard bestaat. Zoek in Azure Portal naar de Log Analytics-werkruimte en selecteer Vervolgens Maken. Nadat u de service hebt gemaakt, hebt u toegang tot de service.

Microsoft Sentinel. Omdat Microsoft Sentinel bovenop Log Analytics werkt, moet u eerst een Log Analytics-werkruimte maken. Zoek vervolgens naar Sentinel in Azure Portal. Maak vervolgens de service door de werkruimte te kiezen die u achter Microsoft Sentinel wilt hebben.

Microsoft Defender for Endpoint. Defender voor Eindpunt maakt deel uit van Microsoft Defender XDR. Toegang tot de service via https://security.microsoft.com. Dit is een wijziging van de vorige URL,

securitycenter.windows.com.Microsoft Defender voor Cloud-apps. Defender voor Cloud Apps maakt deel uit van Microsoft 365. Toegang tot de service via https://portal.cloudappsecurity.com.

Microsoft Defender voor Office 365. Defender voor Office 365 maakt deel uit van Microsoft 365. Open de service via https://security.microsoft.comdezelfde portal die wordt gebruikt voor Defender voor Eindpunt. (Dit is een wijziging van de vorige URL,

protection.office.com.)Microsoft Defender for Identity. Defender for Identity maakt deel uit van Microsoft 365. U hebt toegang tot de service via https://portal.atp.azure.com. Hoewel het een cloudservice is, is Defender for Identity ook verantwoordelijk voor het beveiligen van identiteiten op on-premises systemen.

Microsoft Endpoint Manager. Endpoint Manager is de nieuwe naam voor Intune, Configuration Manager en andere services. Open het via https://endpoint.microsoft.com. Zie De tweede beveiligingslaag bouwen met Microsoft Defender XDR-beveiligingsservices voor meer informatie over toegang tot de services die worden geleverd door Microsoft Defender XDR en hoe elke portal is gerelateerd.

Azure Network Watcher. Als u toegang wilt krijgen tot Azure Network Watcher, zoekt u naar watcher in Azure Portal.

Traffic Analytics. Traffic Analytics maakt deel uit van Network Watcher. U kunt het openen via het menu aan de linkerkant in Network Watcher. Het is een krachtige netwerkmonitor die werkt op basis van uw NSG's die zijn geïmplementeerd op uw afzonderlijke netwerkinterfaces en subnetten. Network Watcher vereist het verzamelen van gegevens van de NSG's. Zie Zelfstudie: Netwerkverkeer naar en van een virtuele machine vastleggen met behulp van Azure Portal voor instructies over het verzamelen van die informatie.

Application Insight. Application Insight maakt deel uit van Azure Monitor. U moet deze echter eerst maken voor de toepassing die u wilt bewaken. Voor sommige toepassingen die zijn gebouwd op Azure, zoals Web Apps, kunt u Application Insight rechtstreeks maken vanuit het inrichten van Web Apps. Zoek naar bewaking in Azure Portal om er toegang toe te krijgen. Selecteer op de pagina Monitor toepassingen in het menu aan de linkerkant.

Opslaganalyse. Azure Storage biedt verschillende typen opslag onder dezelfde opslagaccounttechnologie. U vindt blobs, bestanden, tabellen en wachtrijen boven op opslagaccounts. Opslaganalyse biedt een breed scala aan metrische gegevens voor gebruik met deze opslagservices. Open Opslaganalyse vanuit uw Opslagaccount in Azure Portal en selecteer vervolgens Diagnostische instellingen in het menu aan de linkerkant. Kies één Log Analytics-werkruimte om die informatie te verzenden. Vervolgens hebt u toegang tot een dashboard vanuit Insights. Alles in uw opslagaccount dat wordt bewaakt, wordt weergegeven in het menu.

Onderdelen

In de voorbeeldarchitectuur in dit artikel worden de volgende Azure-onderdelen gebruikt:

Microsoft Entra ID is een cloudservice voor identiteits- en toegangsbeheer. Microsoft Entra ID helpt uw gebruikers toegang te krijgen tot externe resources, zoals Microsoft 365, Azure Portal en duizenden andere SaaS-toepassingen. Het helpt ze ook om toegang te krijgen tot interne resources, zoals apps in uw bedrijfsintranetnetwerk.

Azure Virtual Network is de fundamentele bouwsteen voor uw privénetwerk in Azure. Met Virtual Network kunnen veel soorten Azure-resources veilig met elkaar, internet en on-premises netwerken communiceren. Virtual Network biedt een virtueel netwerk dat profiteert van de infrastructuur van Azure, zoals schaal, beschikbaarheid en isolatie.

Azure Load Balancer is een high-performance laag 4-taakverdelingsservice (inkomend en uitgaand) voor alle UDP- en TCP-protocollen. Het is gebouwd om miljoenen aanvragen per seconde af te handelen en ervoor te zorgen dat uw oplossing maximaal beschikbaar is. Azure Load Balancer is zone-redundant en zorgt voor hoge beschikbaarheid in Beschikbaarheidszones.

Virtuele machines zijn een van de verschillende typen on-demand, schaalbare computingresources die Azure biedt. Een virtuele Azure-machine (VM) biedt u de flexibiliteit van virtualisatie zonder dat u de fysieke hardware hoeft te kopen en te onderhouden waarop deze wordt uitgevoerd.

Azure Kubernetes Service (AKS) is een volledig beheerde Kubernetes-service voor het implementeren en beheren van toepassingen in containers. AKS biedt serverloze Kubernetes, continue integratie/continue levering (CI/CD) en beveiliging en governance op bedrijfsniveau.

Azure Virtual Desktop is een desktop- en app-virtualisatieservice die wordt uitgevoerd in de cloud om bureaubladen te bieden voor externe gebruikers.

Web Apps is een HTTP-service voor het hosten van webtoepassingen, REST API's en mobiele back-ends. U kunt zich in uw favoriete taal ontwikkelen en toepassingen eenvoudig uitvoeren en schalen in zowel Windows- als Linux-omgevingen.

Azure Storage is maximaal beschikbaar, zeer schaalbaar, duurzaam en veilig opslag voor verschillende gegevensobjecten in de cloud, waaronder object, blob, bestand, schijf, wachtrij en tabelopslag. Alle gegevens die naar een Azure-opslagaccount worden geschreven, worden versleuteld door de service. Azure Storage biedt u gedetailleerde controle over wie toegang tot uw gegevens heeft.

Azure SQL Database is een volledig beheerde PaaS-database-engine die de meeste databasebeheerfuncties verwerkt, zoals upgraden, patchen, back-ups en bewaking. Het biedt deze functies zonder tussenkomst van de gebruiker. SQL Database biedt een reeks ingebouwde beveiligings- en nalevingsfuncties om uw toepassing te helpen voldoen aan de beveiligings- en nalevingsvereisten.

Details oplossing

Bewakingsoplossingen in Azure kunnen in het begin verwarrend lijken, omdat Azure meerdere bewakingsservices biedt. Elke Azure-bewakingsservice is echter belangrijk in de beveiligings- en bewakingsstrategie die in deze reeks wordt beschreven. In de artikelen in deze reeks worden de verschillende services beschreven en wordt beschreven hoe u effectieve beveiliging voor uw IT-omgeving kunt plannen.

- Bedreigingen toewijzen aan uw IT-omgeving

- De eerste beveiligingslaag bouwen met Azure Security-services

- De tweede beveiligingslaag bouwen met Microsoft Defender XDR-beveiligingsservices

Potentiële gebruikscases

Deze referentiearchitectuur biedt een uitgebreide weergave van Microsoft Cloud-beveiligingsservices en laat zien hoe u deze kunt integreren om een optimale beveiligingspostuur te bereiken.

Hoewel u niet elke weergegeven beveiligingsservice hoeft te implementeren, kunnen dit voorbeeld en de bedreigingskaart die wordt geïllustreerd in het architectuurdiagram u helpen uw eigen bedreigingskaart te maken en uw beveiligingsstrategie te plannen. Kies de Azure-beveiligingsservices en Microsoft Defender XDR-services die het beste bij uw behoeften passen.

Kostenoptimalisatie

Prijzen voor de Azure-services die in deze reeks artikelen worden gepresenteerd, worden op verschillende manieren berekend. Sommige services zijn gratis, sommige hebben kosten voor elk gebruik en sommige hebben kosten die zijn gebaseerd op licenties. De beste manier om de prijzen voor een van de Azure-beveiligingsservices te schatten, is door de prijscalculator te gebruiken. Zoek in de calculator naar een service waarin u geïnteresseerd bent en selecteer deze om alle variabelen op te halen die de prijs voor de service bepalen.

Microsoft Defender XDR-beveiligingsservices werken met licenties. Zie Microsoft Defender XDR-vereisten voor meer informatie over de licentievereisten.

Medewerkers

Dit artikel wordt onderhouden door Microsoft. De tekst is oorspronkelijk geschreven door de volgende Inzenders.

Hoofdauteur:

- Rudnei Uitspreken | Senior Azure Security Engineer

Andere Inzenders:

- Gary Moore | Programmeur/schrijver

- Andrew Nathan | Senior Customer Engineering Manager

Volgende stappen

- Bescherming tegen bedreigingen met Microsoft 365

- Cyberaanvallen detecteren en erop reageren met Microsoft Defender XDR

- Aan de slag met Microsoft Defender XDR

- Beveiliging beheren met Microsoft 365

- Bescherming tegen schadelijke bedreigingen met Microsoft Defender voor Office 365

- On-premises identiteiten beveiligen met Microsoft Defender voor Cloud voor identiteit

Verwante resources

Zie de andere artikelen in deze reeks voor meer informatie over deze referentiearchitectuur:

- Deel 1: bedreigingen toewijzen aan uw IT-omgeving

- Deel 2: de eerste verdedigingslaag bouwen met Azure Security-services

- Deel 3: de tweede verdedigingslaag bouwen met Microsoft Defender XDR-beveiligingsservices

Zie het volgende artikel voor gerelateerde architecturen in Azure Architecture Center: