Oplossingsideeën

In dit artikel wordt een oplossingsidee beschreven. Uw cloudarchitect kan deze richtlijnen gebruiken om de belangrijkste onderdelen te visualiseren voor een typische implementatie van deze architectuur. Gebruik dit artikel als uitgangspunt om een goed ontworpen oplossing te ontwerpen die overeenkomt met de specifieke vereisten van uw workload.

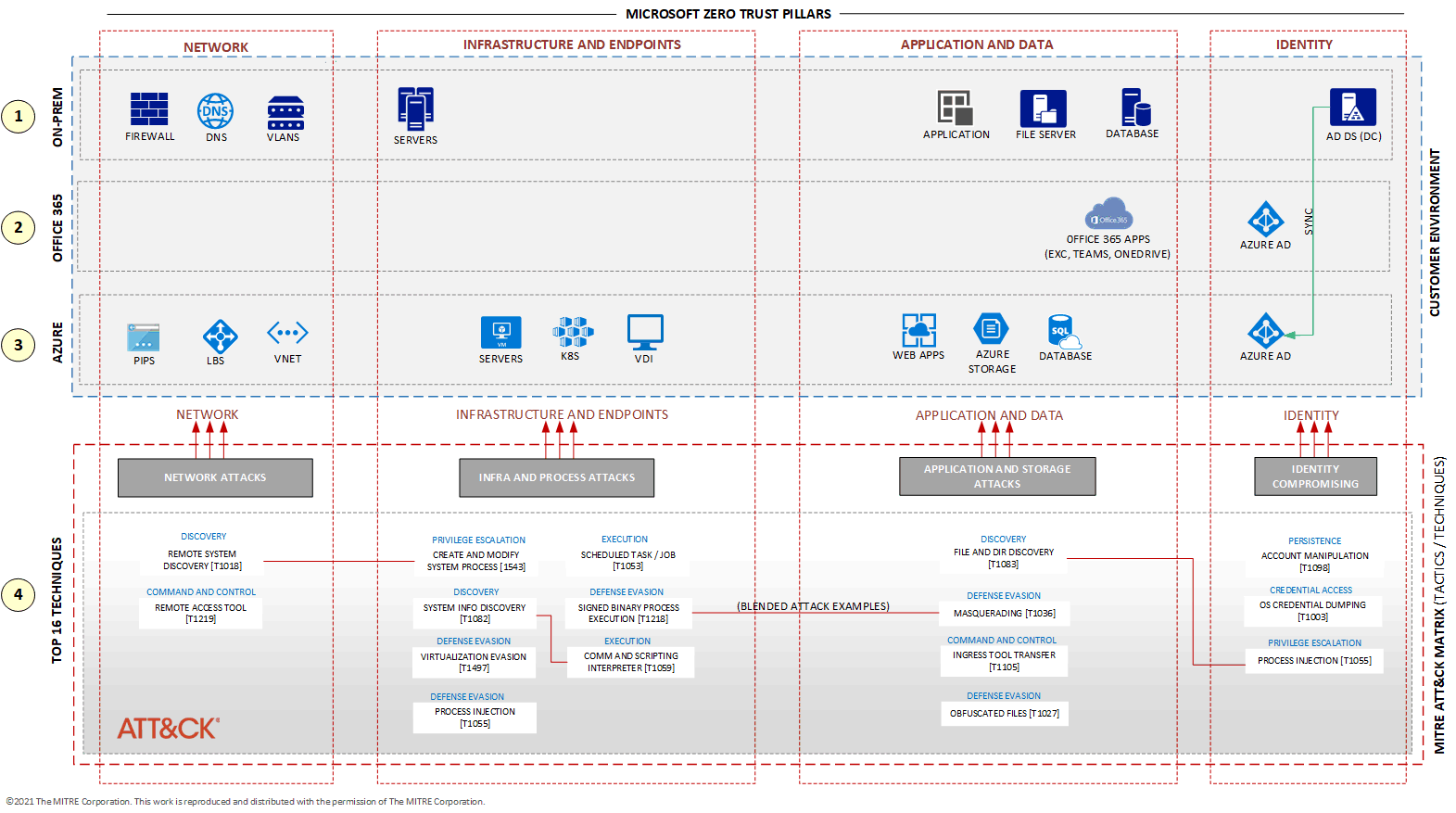

In dit artikel wordt beschreven hoe u de kern-IT-omgeving van uw organisatie kunt diagramen en een bedreigingsoverzicht kunt maken. Deze diagrammen zijn waardevolle hulpmiddelen voor het plannen en bouwen van een robuuste defensieve beveiligingslaag. Inzicht in uw IT-omgeving en de architectuur is van cruciaal belang voor het identificeren van de beveiligingsservices die nodig zijn om voldoende bescherming te bieden.

Computersystemen bevatten informatie die niet alleen waardevol is voor de organisaties die deze genereren, maar ook aan kwaadwillende actoren. Deze actoren, ongeacht of personen of groepen, maken gebruik van schadelijke activiteiten die gericht zijn op het in gevaar brengen of beschadigen van de computers, apparaten, systemen en netwerken van bedrijven. Hun doel is vaak gevoelige gegevens te stelen of te beschadigen met behulp van bedreigingen zoals malware of beveiligingsaanvallen.

In dit artikel verkennen we een methode voor het toewijzen van bedreigingen aan uw IT-omgeving, zodat u de implementatie van Microsoft-beveiligingsservices kunt plannen als onderdeel van uw beveiligingsstrategie. Dit is het tweede artikel in een reeks van vijf, zoals geïntroduceerd in de vorige installatie. Azure-bewaking gebruiken om beveiligingsonderdelen te integreren.

Het goede nieuws is dat u geen volledig nieuwe bedreigingskaart hoeft te maken. De MITRE ATT&CK-matrix biedt een uitstekende resource om u te helpen er een te ontwikkelen. MITRE ATT&CK is een wereldwijde knowledge base waarmee echte bedreigingen worden toegewezen op basis van waargenomen tactieken en technieken. De MITRE Corporation documenteert elke bekende bedreiging in detail en biedt waardevolle inzichten in hoe deze bedreigingen werken en hoe u zich kunt beschermen tegen hen. Deze openbaar toegankelijke resource is online beschikbaar op MITRE ATT&CK®.

In dit artikel gebruiken we een subset van deze bedreigingen om te laten zien hoe u bedreigingen aan uw IT-omgeving kunt toewijzen.

Potentiële gebruikscases

Sommige bedreigingen zijn gebruikelijk in alle branches, zoals ransomware, DDoS-aanvallen, scripts op meerdere sites en SQL-injectie. Veel organisaties hebben echter te maken met specifieke bedreigingen die uniek zijn voor hun branche of op basis van eerdere cyberaanvallen die ze hebben aangetroffen. In het diagram in dit artikel kunt u deze bedreigingen voor uw organisatie toewijzen door de gebieden te identificeren waarop kwaadwillende actoren waarschijnlijk van toepassing zijn. Door een bedreigingskaart te maken, kunt u de benodigde verdedigingslagen plannen voor een veiligere omgeving.

U kunt dit diagram aanpassen om verschillende combinaties van aanvallen te modelleren en beter te begrijpen hoe u deze kunt voorkomen en beperken. Hoewel het MITRE ATT&CK-framework een nuttige referentie is, is dit niet vereist. Microsoft Sentinel en andere Microsoft-beveiligingsservices werken ook samen met MITRE om waardevolle inzichten te bieden in verschillende bedreigingen.

Sommige organisaties gebruiken Cyber Kill Chain®, een methodologie van Lockheed Martin, om toe te wijzen en te begrijpen hoe een aanval of een reeks aanvallen worden uitgevoerd tegen een IT-omgeving. Cyber Kill Chain organiseert bedreigingen en aanvallen door minder tactieken en technieken te overwegen dan het MITRE ATT&CK-framework. Toch is het effectief om bedreigingen te begrijpen en hoe ze kunnen worden uitgevoerd. Zie Cyber Kill Chain voor meer informatie over deze methodologie.

Architectuur

Een Visio-bestand van deze architectuur downloaden.

©2021 De MITRE Corporation. Dit werk wordt gereproduceerd en gedistribueerd met de machtiging van The MITRE Corporation.

Voor de IT-omgeving van organisaties geven we alleen de onderdelen op voor Azure en Microsoft 365. Uw specifieke IT-omgeving kan apparaten, apparaten en technologieën van verschillende technologieproviders bevatten.

Voor de Azure-omgeving toont het diagram de onderdelen die worden vermeld in de volgende tabel.

| Label | Documentatie |

|---|---|

| VNET | Wat is Azure Virtual Network? |

| LBS | Wat is Azure Load Balancer? |

| PITTEN | Openbare IP-adressen |

| SERVERS | Virtuele machines |

| K8S | Azure Kubernetes Service |

| VDI | Wat is Azure Virtual Desktop? |

| WEB-APPS | Overzicht van App Service |

| AZURE STORAGE | Kennismaking met Azure Storage |

| DB | Wat is Azure SQL Database? |

| Microsoft Entra ID | Wat is Microsoft Entra ID? |

Het diagram vertegenwoordigt Microsoft 365 via de onderdelen die worden vermeld in de volgende tabel.

| Etiket | Beschrijving | Documentatie |

|---|---|---|

OFFICE 365 |

Microsoft 365-services (voorheen Office 365). De toepassingen die Microsoft 365 beschikbaar maakt, zijn afhankelijk van het type licentie. | Microsoft 365 - Abonnement voor Office-apps |

Microsoft Entra ID |

Microsoft Entra ID, dezelfde die door Azure wordt gebruikt. Veel bedrijven gebruiken dezelfde Microsoft Entra-service voor Azure en Microsoft 365. | Wat is Microsoft Entra ID? |

Workflow

Het architectuurdiagram in dit artikel is gebaseerd op een typische IT-omgeving voor een organisatie met on-premises systemen, een Microsoft 365-abonnement en een Azure-abonnement om u te helpen begrijpen welk deel van uw IT-omgeving deze bedreigingen waarschijnlijk zullen aanvallen. De resources in elk van deze lagen zijn services die veel bedrijven gemeen hebben. Ze worden geclassificeerd in het diagram op basis van de pijlers van Microsoft Zero Trust: netwerk, infrastructuur, eindpunt, toepassing, gegevens en identiteit. Zie Proactieve beveiliging met Zero Trust omarmen voor meer informatie over Zero Trust.

Het architectuurdiagram bevat de volgende lagen:

On-premises

Het diagram bevat enkele essentiële services, zoals servers (VM's), netwerkapparaten en DNS. Het omvat veelgebruikte toepassingen die worden gevonden in de meeste IT-omgevingen en worden uitgevoerd op virtuele machines of fysieke servers. Het bevat ook verschillende typen databases, zowel SQL als niet-SQL. Organisaties hebben meestal een bestandsserver die bestanden deelt in het hele bedrijf. Ten slotte verwerkt de Active Directory-domein Service, een wijdverspreid infrastructuuronderdeel, gebruikersreferenties. Het diagram bevat al deze onderdelen in de on-premises omgeving.

Office 365-omgeving

Deze voorbeeldomgeving bevat traditionele Office-toepassingen, zoals Word, Excel, PowerPoint, Outlook en OneNote. Afhankelijk van het type licentie kan het ook andere toepassingen bevatten, zoals OneDrive, Exchange, Sharepoint en Teams. In het diagram worden deze weergegeven door een pictogram voor Microsoft 365-apps (voorheen Office 365) en een pictogram voor Microsoft Entra-id. Gebruikers moeten worden geverifieerd om toegang te krijgen tot Microsoft 365-toepassingen en Microsoft Entra-id fungeert als id-provider. Microsoft 365 verifieert gebruikers met hetzelfde type Microsoft Entra-id dat azure gebruikt. In de meeste organisaties is de Microsoft Entra ID-tenant hetzelfde voor Zowel Azure als Microsoft 365.

Azure-omgeving

Deze laag vertegenwoordigt openbare Azure-cloudservices, waaronder virtuele machines, virtuele netwerken, platforms als services, webtoepassingen, databases, opslag, identiteitsservices en meer. Zie de Documentatie van Azure voor meer informatie over Azure.

MITRE ATT&CK-tactieken en -technieken

Dit diagram toont de top 16 bedreigingen, volgens de tactieken en technieken zoals gepubliceerd door The MITRE Corporation. In rode lijnen ziet u een voorbeeld van een gemengde aanval, wat betekent dat een kwaadwillende actor meerdere aanvallen tegelijk kan coördineren.

Het MITRE ATT&CK-framework gebruiken

U kunt beginnen met een eenvoudige zoekopdracht naar de naam van de bedreiging of van de aanvalscode op de hoofdwebpagina, MITRE ATT&CK®.

U kunt ook door bedreigingen bladeren op de tactieken of techniekenpagina's:

U kunt nog steeds MITRE ATT&CK® Navigator gebruiken, een intuïtief hulpprogramma van MITRE waarmee u tactieken, technieken en details over bedreigingen kunt ontdekken.

Onderdelen

In de voorbeeldarchitectuur in dit artikel worden de volgende Azure-onderdelen gebruikt:

Microsoft Entra ID is een cloudservice voor identiteits- en toegangsbeheer. Microsoft Entra ID helpt uw gebruikers toegang te krijgen tot externe resources, zoals Microsoft 365, Azure Portal en duizenden andere SaaS-toepassingen. Het helpt ze ook om toegang te krijgen tot interne resources, zoals apps in uw bedrijfsintranetnetwerk.

Azure Virtual Network is de fundamentele bouwsteen voor uw privénetwerk in Azure. Met Virtual Network kunnen veel soorten Azure-resources veilig met elkaar, internet en on-premises netwerken communiceren. Virtual Network biedt een virtueel netwerk dat profiteert van de infrastructuur van Azure, zoals schaal, beschikbaarheid en isolatie.

Azure Load Balancer is een high-performance laag 4-taakverdelingsservice (inkomend en uitgaand) voor alle UDP- en TCP-protocollen. Het is gebouwd om miljoenen aanvragen per seconde af te handelen en ervoor te zorgen dat uw oplossing maximaal beschikbaar is. Azure Load Balancer is zone-redundant en zorgt voor hoge beschikbaarheid in Beschikbaarheidszones.

Virtuele machines zijn een van de verschillende typen on-demand, schaalbare computingresources die Azure biedt. Een virtuele Azure-machine (VM) biedt u de flexibiliteit van virtualisatie zonder dat u de fysieke hardware hoeft te kopen en te onderhouden waarop deze wordt uitgevoerd.

Azure Kubernetes Service (AKS) is een volledig beheerde Kubernetes-service voor het implementeren en beheren van toepassingen in containers. AKS biedt serverloze Kubernetes, continue integratie/continue levering (CI/CD) en beveiliging en governance op bedrijfsniveau.

Azure Virtual Desktop is een desktop- en app-virtualisatieservice die wordt uitgevoerd in de cloud om bureaubladen te bieden voor externe gebruikers.

Web Apps is een HTTP-service voor het hosten van webtoepassingen, REST API's en mobiele back-ends. U kunt zich in uw favoriete taal ontwikkelen en toepassingen eenvoudig uitvoeren en schalen in zowel Windows- als Linux-omgevingen.

Azure Storage is maximaal beschikbaar, zeer schaalbaar, duurzaam en veilig opslag voor verschillende gegevensobjecten in de cloud, waaronder object, blob, bestand, schijf, wachtrij en tabelopslag. Alle gegevens die naar een Azure-opslagaccount worden geschreven, worden versleuteld door de service. Azure Storage biedt u gedetailleerde controle over wie toegang tot uw gegevens heeft.

Azure SQL Database is een volledig beheerde PaaS-database-engine die de meeste databasebeheerfuncties verwerkt, zoals upgraden, patchen, back-ups en bewaking. Het biedt deze functies zonder tussenkomst van de gebruiker. SQL Database biedt een reeks ingebouwde beveiligings- en nalevingsfuncties om uw toepassing te helpen voldoen aan de beveiligings- en nalevingsvereisten.

Medewerkers

Dit artikel wordt onderhouden door Microsoft. De tekst is oorspronkelijk geschreven door de volgende Inzenders.

Hoofdauteur:

- Rudnei Uitspreken | Senior Azure Security Engineer

Andere Inzenders:

- Gary Moore | Programmeur/schrijver

- Andrew Nathan | Senior Customer Engineering Manager

Volgende stappen

Dit document verwijst naar sommige services, technologieën en terminologie. Meer informatie hierover vindt u in de volgende bronnen:

- MITRE ATT&CK®

- ATT&CK® Navigator)

- Openbare preview: de blade MITRE ATT&CK Framework in Microsoft Sentinel, een bericht van het Azure Cloud & AI-domeinblog

- De Cyber Kill Chain®

- Proactieve beveiliging omarmen met Zero Trust

- Gemengde bedreiging op Wikipedia

- Hoe cyberaanvallen veranderen volgens het nieuwe Microsoft Digital Defense-rapport van Microsoft Security Blog

Verwante resources

Zie de andere artikelen in deze reeks voor meer informatie over deze referentiearchitectuur:

- Deel 1: Azure-bewaking gebruiken om beveiligingsonderdelen te integreren

- Deel 3: De eerste verdedigingslaag bouwen met Azure Security-services

- Deel 4: De tweede verdedigingslaag bouwen met Microsoft Defender XDR-beveiligingsservices

- Deel 5: Azure- en Microsoft Defender XDR-beveiligingsservices integreren