Deze referentiearchitectuur laat zien hoe u een on-premises netwerk verbindt met een virtueel Azure-netwerk met behulp van Azure ExpressRoute, met een site-naar-site virtueel particulier netwerk (VPN) als failoververbinding.

Architectuur

Een Visio-bestand van deze architectuur downloaden.

Workflow

De architectuur bestaat uit de volgende onderdelen.

On-premises netwerk. Een lokaal privénetwerk dat binnen een organisatie wordt uitgevoerd.

Virtuele Azure-netwerken. Elk virtueel netwerk bevindt zich in één Azure-regio en kan meerdere toepassingslagen hosten. U kunt toepassingslagen segmenteren met behulp van subnetten in elk virtueel netwerk.

- Gatewaysubnet. De virtuele netwerkgateways bevinden zich in hetzelfde subnet.

VPN-apparaat. Een apparaat of service dat een externe verbinding met het on-premises netwerk biedt. Het VPN-apparaat kan een hardwareapparaat zijn of kan een softwareoplossing zijn, zoals RRAS (Routing and Remote Access Service) in Windows Server 2012. Zie VPN-apparaten en IPSec-/IKE-parameters voor site-naar-site-VPN Gateway-verbindingen voor een lijst met ondersteunde VPN-apparaten en informatie over het configureren van een aantal VPN-apparaten voor verbinding met Azure.

ExpressRoute-circuit. Een door de connectiviteitsprovider verstrekte laag-2- of laag-3-circuit dat via Azure verbinding maakt met de randrouters. Het circuit gebruikt de hardware-infrastructuur dat door de connectiviteitsprovider wordt beheerd.

Lokale randrouters. Routers die het on-premises netwerk verbinden met het circuit dat wordt beheerd door de provider. Afhankelijk van hoe uw verbinding is ingericht, moet u mogelijk de openbare IP-adressen opgeven die de routers gebruiken.

Microsoft-randrouters. Twee routers in een actief-actief, maximaal beschikbare configuratie. Dankzij deze routers kan een connectiviteitsprovider de circuits rechtstreeks verbinden met het datacenter. Afhankelijk van hoe uw verbinding is ingericht, moet u mogelijk de openbare IP-adressen opgeven die de routers gebruiken.

Virtuele ExpressRoute-netwerkgateway. Met de virtuele ExpressRoute-netwerkgateway kan het virtuele Azure-netwerk verbinding maken met het ExpressRoute-circuit dat wordt gebruikt voor connectiviteit met uw on-premises netwerk.

Virtuele VPN-netwerkgateway. Met de virtuele VPN-netwerkgateway kan het virtuele Azure-netwerk verbinding maken met het VPN-apparaat in het on-premises netwerk. De virtuele VPN-netwerkgateway wordt geconfigureerd om alleen via het VPN-apparaat aanvragen te kunnen accepteren van het on-premises netwerk. Zie Connect an on-premises network to a Microsoft Azure virtual network (On-premises netwerk verbinden met een virtueel Microsoft Azure-netwerk) voor meer informatie.

VPN-verbinding. De verbinding heeft eigenschappen die het verbindingstype (IPsec) en de sleutel die wordt gedeeld met het on-premises VPN-apparaat om verkeer te versleutelen.

Openbare Azure-services. Azure-services die kunnen worden gebruikt in een hybride-toepassing. Deze services zijn ook beschikbaar via internet, maar toegang tot deze services via een ExpressRoute-circuit biedt lage latentie en voorspelbarere prestaties, omdat verkeer niet via internet gaat.

Microsoft 365-services. De openbaar beschikbare Microsoft 365-toepassingen en -services die Microsoft biedt. Verbindingen maken gebruik van Microsoft-peering en -adressen die eigendom zijn van uw organisatie of die zijn geleverd door uw connectiviteitsprovider. U kunt ook rechtstreeks verbinding maken met Microsoft CRM Online met behulp van Microsoft-peering.

Connectiviteitsproviders (niet weergegeven). Bedrijven die een verbinding bieden met behulp van laag 2- of laag 3-connectiviteit tussen uw datacenter en een Azure-datacenter.

Onderdelen

Azure ExpressRoute. U kunt ExpressRoute gebruiken om uw on-premises netwerken uit te breiden naar de Microsoft-cloud via een privéverbinding, met behulp van een connectiviteitsprovider. Met ExpressRoute kunt u verbindingen tot stand brengen met Microsoft-cloudservices, zoals Azure en Microsoft 365.

Azure Virtual Network. Azure Virtual Network is de fundamentele bouwsteen voor uw privénetwerk in Azure. Met Virtual Network kunnen veel soorten Azure-resources, zoals virtuele Azure-machines, met elkaar communiceren, internet en on-premises netwerken met verbeterde beveiliging.

Azure VPN Gateway. VPN Gateway is een virtuele netwerkgateway waarmee u uw on-premises netwerk kunt verbinden met een virtueel Azure-netwerk met behulp van een vpn-verbinding (virtual private network) van site-naar-site.

Scenariodetails

Deze referentiearchitectuur laat zien hoe u een on-premises netwerk verbindt met een virtueel Azure-netwerk met behulp van ExpressRoute, met een site-naar-site virtueel particulier netwerk (VPN) als failoververbinding. Verkeer stroomt tussen het on-premises netwerk en het virtuele Azure-netwerk via een ExpressRoute-verbinding. Als er sprake is van een verlies van connectiviteit in het ExpressRoute-circuit, wordt verkeer gerouteerd via een IPsec VPN-tunnel. Deze oplossing implementeren.

Als het ExpressRoute-circuit niet beschikbaar is, verwerkt de VPN-route alleen privépeeringsverbindingen. Openbare peering- en Microsoft-peeringverbindingen worden via internet doorgegeven.

Aanbevelingen

De volgende aanbevelingen gelden voor de meeste scenario's. Volg deze aanbevelingen tenzij er een specifieke vereiste is die iets anders voorschrijft.

Connectiviteitsproviders

Selecteer een geschikte ExpressRoute-connectiviteitsprovider voor uw locatie. Gebruik de volgende PowerShell-opdracht om een lijst op te halen met connectiviteitsproviders die beschikbaar zijn op uw locatie:

Get-AzExpressRouteServiceProvider

ExpressRoute-connectiviteitsproviders maken op de volgende manieren verbinding mogelijk tussen uw datacenter en Microsoft:

Co-locatie op een cloud-exchange. Als u zich in een faciliteit bevindt die een clouduitwisseling heeft, kunt u virtuele cross-verbindingen met Azure bestellen via de Ethernet-uitwisseling van de co-locatieprovider. Co-locatieproviders kunnen laag 2-verbindingen of beheerde laag 3-verbindingen tussen uw infrastructuur bieden in de co-locatiefaciliteit en Azure.

Point-to-Point Ethernet-verbindingen. U kunt uw on-premises datacenters/kantoren verbinden met Azure met behulp van point-to-point Ethernet-koppelingen. Point-to-point Ethernet-providers kunnen laag 2-verbindingen of beheerde laag 3-verbindingen tussen uw site en Azure bieden.

Any-to-Any (IPVPN)-netwerken. U kunt uw WAN (Wide Area Network) integreren met Azure. IPVPN-providers (Virtual Private Network) van internetprotocol bieden any-to-any-connectiviteit tussen uw filialen en datacenters. (Een IPVPN is doorgaans een VPN met meerdere protocollen.) Azure kan worden verbonden met uw WAN om deze eruit te laten zien als andere filialen. WAN-providers bieden doorgaans beheerde Laag-3-connectiviteit.

Zie Overzicht van ExpressRoute voor meer informatie over connectiviteitsproviders.

ExpressRoute-circuit

U kunt de volgende stappen gebruiken om een ExpressRoute-circuit te maken.

Voer de volgende PowerShell-opdracht uit:

New-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group> -Location <location> -SkuTier <SKU-tier> -SkuFamily <SKU-family> -ServiceProviderName <service-provider-name> -PeeringLocation <peering-location> -BandwidthInMbps <bandwidth-in-Mbps>Verzend de

ServiceKeyvoor het nieuwe circuit naar de serviceprovider.Wacht totdat de provider het circuit heeft ingericht. Voer de volgende PowerShell-opdracht uit om de inrichtingsstatus van een circuit te controleren:

Get-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group>Het

Provisioning stateveld in deService Providersectie van de uitvoer verandert vanNotProvisionedinProvisionedwanneer het circuit gereed is.Notitie

Als u een laag 3-verbinding gebruikt, moet de provider routering voor u configureren en beheren. U voorziet de provider van de noodzakelijke informatie, zodat deze de desbetreffende routes kan implementeren.

Als u een laag 2-verbinding gebruikt:

Reserveer twee /30-subnetten die bestaan uit geldige openbare IP-adressen voor elk type peering dat u wilt implementeren. Deze /30-subnetten worden gebruikt om IP-adressen op te geven voor de routers die worden gebruikt voor het circuit. Als u persoonlijke en Microsoft-peering implementeert, hebt u vier /30 subnetten met geldige openbare IP-adressen nodig.

Routering configureren voor het ExpressRoute-circuit. Voer de volgende PowerShell-opdrachten uit voor persoonlijke peering en Microsoft-peering. Zie Routering voor een ExpressRoute-circuit maken en wijzigen voor meer informatie.

Set-AzExpressRouteCircuitPeeringConfig -Name <peering-name> -ExpressRouteCircuit <circuit-name> -PeeringType <peering-type> -PeerASN <peer-ASN> -PrimaryPeerAddressPrefix <primary-peer-address-prefix> -SecondaryPeerAddressPrefix <secondary-peer-address-prefix> -VlanId <vlan-ID> Set-AzExpressRouteCircuit -ExpressRouteCircuit <circuit-name>Reserveer een andere groep geldige openbare IP-adressen voor gebruik voor NAT (Network Address Translation) voor Microsoft-peering. U wordt aangeraden voor elke peering een andere pool te hebben. Geef de groep op voor uw connectiviteitsprovider, zodat ze BGP-advertenties (Border Gateway Protocol) voor deze bereiken kunnen configureren.

VPN en ExpressRoute-gateways

Als u al een bestaande virtuele VPN-netwerkgateway in uw virtuele Azure-netwerk hebt, kunt u een virtuele ExpressRoute-netwerkgateway maken zonder dat u de bestaande virtuele netwerkgateway hoeft te verwijderen.

Volg de instructies in Een hybride netwerkarchitectuur configureren met Azure ExpressRoute om uw ExpressRoute-verbinding tot stand te brengen.

Volg de instructies in Een hybride netwerkarchitectuur configureren met Azure en on-premises VPN om uw virtuele VPN-netwerkgatewayverbinding tot stand te brengen.

Nadat u de gatewayverbindingen voor het virtuele netwerk tot stand hebt gebracht, test u de omgeving door de volgende stappen uit te voeren:

- Zorg ervoor dat u vanuit uw on-premises netwerk verbinding kunt maken met uw virtuele Azure-netwerk.

- Neem contact op met uw provider om ExpressRoute-verbinding te stoppen vanwege testdoeleinden.

- Controleer of u nog steeds verbinding kunt maken vanuit uw on-premises netwerk met uw virtuele Azure-netwerk via de gatewayverbinding van het virtuele VPN-netwerk.

- Neem contact op met uw provider om de ExpressRoute-connectiviteit tot stand te brengen.

Probleemoplossing

Als een eerder functionerend ExpressRoute-circuit geen verbinding kan maken en er geen configuratiewijzigingen on-premises of binnen uw virtuele privénetwerk zijn, moet u mogelijk contact opnemen met de connectiviteitsprovider en ermee werken om het probleem te verhelpen. Gebruik de volgende PowerShell-opdrachten om te controleren of het ExpressRoute-circuit correct is ingericht:

Get-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group>

In de uitvoer van deze opdracht ziet u verschillende eigenschappen voor uw circuit, waaronder ProvisioningState, CircuitProvisioningStateen ServiceProviderProvisioningState, zoals hier wordt weergegeven:

ProvisioningState : Succeeded

Sku : {

"Name": "Standard_MeteredData",

"Tier": "Standard",

"Family": "MeteredData"

}

CircuitProvisioningState : Enabled

ServiceProviderProvisioningState : NotProvisioned

Als ProvisioningState dit niet is ingesteld Succeeded nadat u een nieuw circuit probeert te maken, verwijdert u het circuit met behulp van de volgende opdracht en probeert u het opnieuw te maken.

Remove-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group>

Als uw provider het circuit al heeft ingericht en ProvisioningState is ingesteld Failed op of CircuitProvisioningState niet Enabled, neemt u contact op met uw provider voor hulp.

Overwegingen

Met deze overwegingen worden de pijlers van het Azure Well-Architected Framework geïmplementeerd. Dit is een set richtlijnen die kunnen worden gebruikt om de kwaliteit van een workload te verbeteren. Zie Microsoft Azure Well-Architected Framework voor meer informatie.

Betrouwbaarheid

Betrouwbaarheid zorgt ervoor dat uw toepassing kan voldoen aan de toezeggingen die u aan uw klanten hebt gedaan. Zie Controlelijst ontwerpbeoordeling voor betrouwbaarheidvoor meer informatie.

ExpressRoute biedt geen ondersteuning voor routerredundantieprotocollen zoals HSRP (Hot Standby Routing Protocol) en Virtual Router Redundanty Protocol (VRRP) voor hoge beschikbaarheid. In plaats daarvan wordt een redundant paar BGP-sessies per peering gebruikt. Om maximaal beschikbare verbindingen met uw netwerk te vergemakkelijken, richt Azure twee redundante poorten in op twee routers (onderdeel van de Microsoft-rand) in een actief-actief-configuratie.

Standaard maken BGP-sessies gebruik van een time-out wegens inactiviteit van 60 seconden. Als er drie keer een time-out optreedt voor een sessie (totaal van 180 seconden), wordt de router gemarkeerd als niet beschikbaar en wordt al het verkeer omgeleid naar de resterende router. Deze time-out van 180 seconden is voor kritieke toepassingen wellicht te lang. Als dat nodig is, kunt u uw BGP-time-outinstellingen op de on-premises router wijzigen in een kortere duur. ExpressRoute ondersteunt ook BFD (Bidirectional Forwarding Detection) via privépeering. Door BFD in te schakelen via ExpressRoute, kunt u de detectie van koppelingsfouten tussen Microsoft Enterprise Edge-apparaten (MSEE) en de routers waarop u het ExpressRoute-circuit beëindigt versnellen. U kunt ExpressRoute beëindigen via routeringsapparaten van Customer Edge of Partner Edge-routeringsapparaten (als u een beheerde laag 3-verbindingsservice hebt).

U kunt hoge beschikbaarheid voor uw Azure-verbinding op verschillende manieren configureren, afhankelijk van het type provider dat u gebruikt en het aantal ExpressRoute-circuits en virtuele netwerkgatewayverbindingen dat u wilt configureren. Hier volgt een overzicht van uw beschikbaarheidsopties:

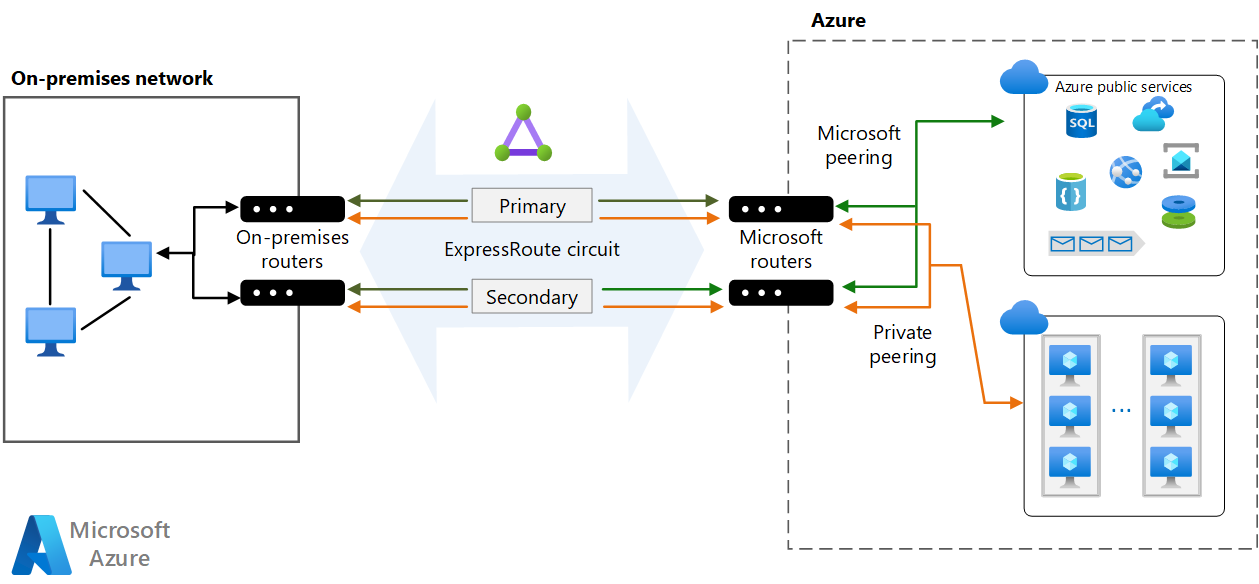

Als u een laag 2-verbinding gebruikt, implementeert u redundante routers in uw on-premises netwerk in een actief-actief-configuratie. Verbind het primaire circuit met de ene router en het secundaire circuit met de andere. Deze configuratie biedt een maximaal beschikbare verbinding aan beide uiteinden. Deze configuratie is nodig als u de Service Level Agreement (SLA) van ExpressRoute nodig hebt. Zie SLA voor Azure ExpressRoute voor meer informatie.

Het volgende diagram toont een configuratie met redundante on-premises routers die verbonden zijn aan de primaire en secundaire circuits. Elk circuit verwerkt het verkeer voor persoonlijke peering. (Elke peering wordt aangeduid als een paar /30-adresruimten, zoals beschreven in de vorige sectie.)

Als u een laag 3-verbinding gebruikt, controleert u of deze redundante BGP-sessies biedt die de beschikbaarheid voor u verwerken.

Als u maximale tolerantie nodig hebt, maakt u meerdere circuits naar verschillende peeringlocaties. Voor hoge tolerantie biedt ExpressRoute Metro één circuit met meerdere peeringlocaties.

- Voor elk circuit kunt u een andere serviceprovider overwegen om het risico op netwerk downtime door één provideronderbreking te minimaliseren.

Configureer een site-naar-site-VPN als een failoverpad voor ExpressRoute. Zie Een on-premises netwerk verbinden met Azure met behulp van ExpressRoute met VPN-failover voor meer informatie over deze optie. Deze optie is alleen van toepassing op privé-peering. Voor Azure- en Microsoft 365-services is internet het enige failoverpad.

Beveiliging

Beveiliging biedt garanties tegen opzettelijke aanvallen en misbruik van uw waardevolle gegevens en systemen. Zie voor meer informatie controlelijst ontwerpbeoordeling voor Security.

U kunt beveiligingsopties voor uw Azure-verbinding op verschillende manieren configureren, afhankelijk van uw veiligheids- en nalevingsbehoeften.

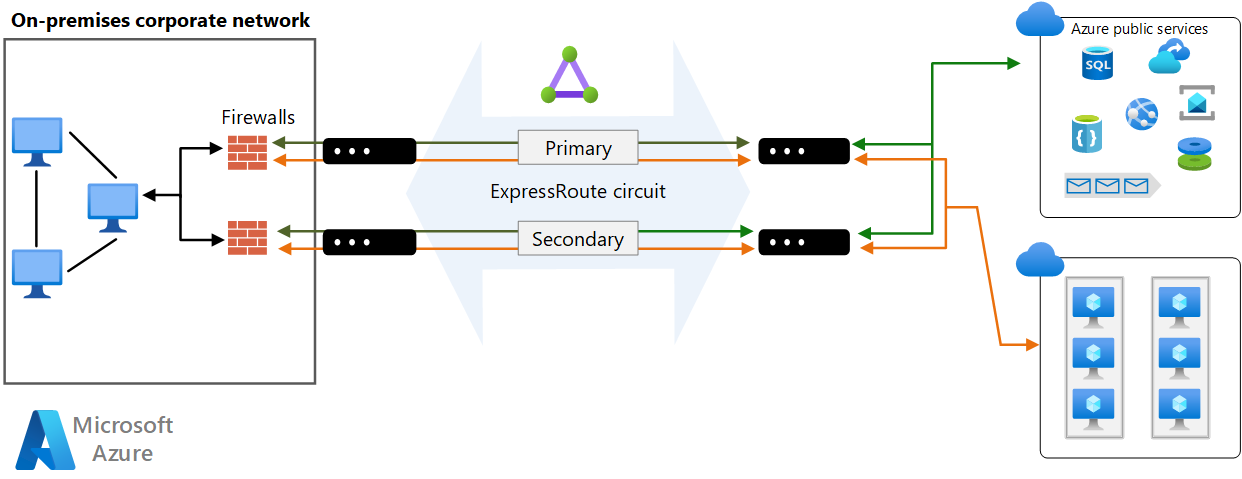

ExpressRoute werkt in laag 3. U kunt bescherming bieden tegen bedreigingen in de toepassingslaag met behulp van een netwerkbeveiligingsapparaat waarmee verkeer naar legitieme resources wordt beperkt.

Voeg netwerkbeveiligingsapparaten toe tussen het on-premises netwerk en de randrouters van de provider om de beveiliging te maximaliseren. Dit helpt de instroom van niet-geautoriseerd verkeer van het virtuele netwerk te beperken:

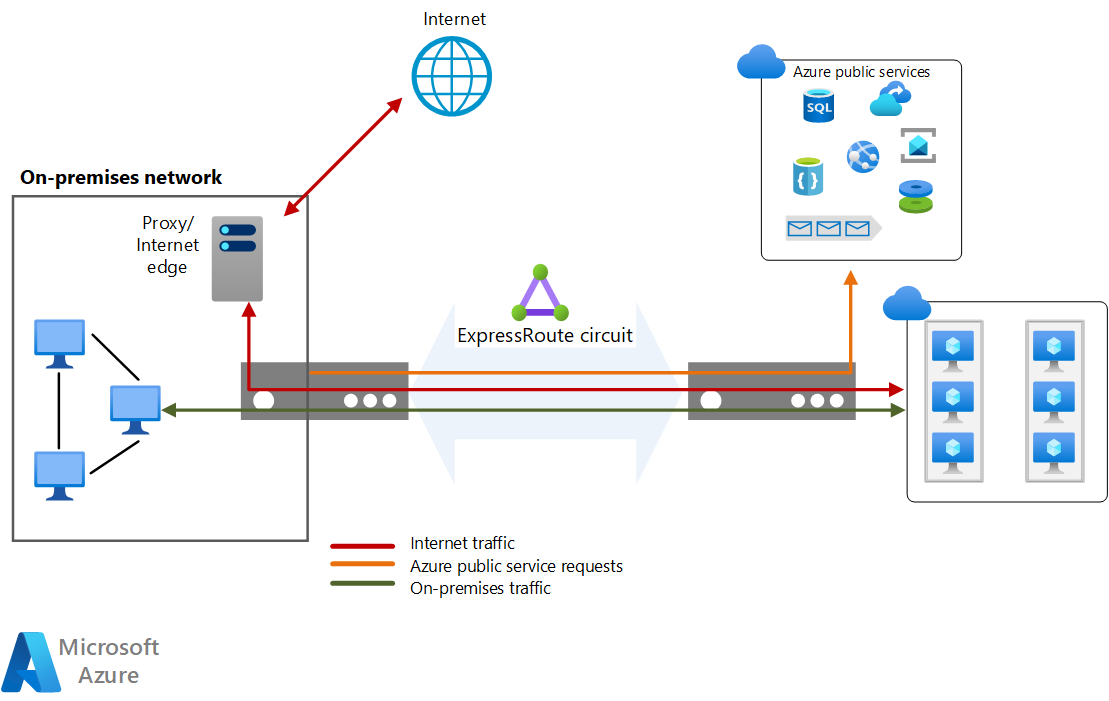

Voor controle of naleving moet u mogelijk directe internettoegang blokkeren voor onderdelen die in het virtuele netwerk worden uitgevoerd en geforceerde tunneling implementeren. In deze situatie moet internetverkeer worden omgeleid via een proxy die on-premises wordt uitgevoerd, waar het kan worden gecontroleerd. U kunt de proxy zo configureren dat niet-geautoriseerd verkeer wordt geblokkeerd en mogelijk schadelijk binnenkomend verkeer filtert.

Als u de beveiliging wilt maximaliseren, schakelt u geen openbaar IP-adres in voor uw VM's en gebruikt u NSG's om ervoor te zorgen dat deze VM's niet openbaar toegankelijk zijn. VM's mogen alleen beschikbaar zijn via het interne IP-adres. U kunt deze adressen toegankelijk maken via het ExpressRoute-netwerk, waardoor on-premises DevOps-medewerkers configuratie of onderhoud kunnen uitvoeren.

Als u beheereindpunten voor VM's beschikbaar moet maken voor een extern netwerk, gebruikt u NSG's of toegangsbeheerlijsten om de zichtbaarheid van deze poorten te beperken tot een acceptatielijst met IP-adressen of netwerken.

Notitie

Azure-VM's die zijn geïmplementeerd via Azure Portal kunnen een openbaar IP-adres bevatten dat aanmeldingstoegang biedt. Het is echter een best practice om deze toegang te verbieden.

Standaard wordt verkeer dat een ExpressRoute-verbinding doorkruist, niet versleuteld. U kunt optioneel versleuteling configureren als punt-naar-puntversleuteling door MACsec of end-to-end-versleuteling door IPsec; MACsec is alleen beschikbaar voor ExpressRoute Direct. Zie Over versleuteling voor Azure ExpressRoutevoor meer informatie.

Om ervoor te zorgen dat er tijdens de overdracht niet met uw gegevens is geknoeid, kunt u een MD5-hash configureren op het ExpressRoute-circuit tijdens de configuratie van persoonlijke peering of Microsoft-peering om berichten tussen de cross-premises route en de MSEE-routers te beveiligen.

Zie Azure-beveiligingsbasislijn voor ExpressRoute-voor meer beveiligingsoverwegingen.

Kostenoptimalisatie

Kostenoptimalisatie gaat over manieren om onnodige uitgaven te verminderen en operationele efficiëntie te verbeteren. Zie controlelijst ontwerpbeoordeling voor kostenoptimalisatievoor meer informatie.

Raadpleeg de volgende artikelen voor overwegingen met betrekking tot de kosten van ExpressRoute:

ExpressRoute

In deze architectuur wordt een ExpressRoute-circuit gebruikt om het on-premises netwerk samen te voegen met Azure via de randrouters.

ExpressRoute biedt twee prijsplannen. Met het dataabonnement naar gebruik is alle binnenkomende gegevensoverdracht gratis. Alle uitgaande gegevensoverdracht wordt in rekening gebracht op basis van een vooraf bepaald tarief.

Met het Abonnement Onbeperkte gegevens is alle binnenkomende en uitgaande gegevensoverdracht gratis. Er worden vaste maandelijkse poortkosten in rekening gebracht op basis van dubbele poorten met hoge beschikbaarheid.

Bereken uw gebruik en kies dienovereenkomstig een factureringsplan. We raden het Unlimited Data-abonnement aan als u ongeveer 68% van het gebruik overschrijdt.

Zie prijzen voor Azure ExpressRoute voor meer informatie.

Azure Virtual Network

Alle toepassingslagen worden gehost in één virtueel netwerk en worden gesegmenteerd in subnetten.

Azure Virtual Network is gratis. Voor elk abonnement kunt u in alle regio's zo veel als 1000 virtuele netwerken maken. Al het verkeer dat zich binnen de grenzen van een virtueel netwerk bevindt, is gratis, dus de communicatie tussen twee VM's in één virtueel netwerk is gratis.

Operationele topprestaties

Operational Excellence behandelt de operationele processen die een toepassing implementeren en deze in productie houden. Zie controlelijst ontwerpbeoordeling voor Operational Excellencevoor meer informatie.

- Configureer verbindingsmonitor om netwerkproblemen te detecteren door te bepalen waar het probleem zich bevindt in het netwerkpad en u te helpen bij het oplossen van configuratie- of hardwarefouten.

- Overweeg het configureren van dynamische routering via het eBGP-protocol om efficiëntere en flexibele routering mogelijk te maken, zodat optimale padselectie en automatische updates worden gegarandeerd om tabellen te routeren als reactie op netwerkwijzigingen.

- Configureer Traffic Collector voor ExpressRoute en ExpressRoute Insights met Network Insights voor bijna realtime prestatie- en netwerkstatusgegevens.

Prestatie-efficiëntie

Prestatie-efficiëntie is de mogelijkheid van uw workload om te schalen om te voldoen aan de eisen die gebruikers op een efficiënte manier stellen. Zie controlelijst ontwerpbeoordeling voor prestatie-efficiëntievoor meer informatie.

ExpressRoute-circuits bieden een pad met een hoge bandbreedte tussen netwerken. Over het algemeen, hoe hoger de bandbreedte, hoe hoger de kosten.

Notitie

Gebruik de Azure Connectivity Toolkit om ervoor te zorgen dat de ExpressRoute-gateway voldoet aan de workloadvereisten.

ExpressRoute biedt twee prijsabonnementen: het abonnement naar gebruik en het Onbeperkte gegevensabonnement. De kosten zijn afhankelijk van de bandbreedte. De beschikbare bandbreedte verschilt waarschijnlijk van provider tot provider. Gebruik de cmdlet Get-AzExpressRouteServiceProvider om te zien welke providers in uw regio beschikbaar zijn en welke bandbreedtes ze aanbieden.

Eén ExpressRoute-circuit kan een bepaald aantal peerings en virtuele netwerkkoppelingen ondersteunen. Zie Limieten voor ExpressRoute voor meer informatie.

De ExpressRoute Premium-invoegtoepassing biedt:

- Verhoogde routelimieten voor persoonlijke peering.

- Een verhoogd aantal virtuele netwerkkoppelingen per ExpressRoute-circuit.

- Globale connectiviteit voor services.

Zie Prijzen voor ExpressRoute voor meer informatie.

Hoewel sommige providers u in staat stellen om uw bandbreedte te wijzigen, moet u een initiële bandbreedte kiezen die uw behoeften overschrijdt en ruimte biedt voor groei. Als u de bandbreedte in de toekomst wilt verhogen, hebt u twee opties:

De bandbreedte vergroten. Vermijd deze optie zoveel mogelijk. Niet alle providers bieden u de mogelijkheid om de bandbreedte dynamisch te verhogen. Als u echter een hogere bandbreedte nodig hebt, neemt u contact op met uw provider om ervoor te zorgen dat deze ondersteuning bieden voor het wijzigen van de eigenschappen van ExpressRoute-bandbreedte met behulp van PowerShell-opdrachten. Als dat het gebeurt, voert u de volgende opdrachten uit:

$ckt = Get-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group> $ckt.ServiceProviderProperties.BandwidthInMbps = <bandwidth-in-Mbps> Set-AzExpressRouteCircuit -ExpressRouteCircuit $cktU kunt de bandbreedte vergroten zonder dat de verbinding wordt verbroken. Het downgraden van de bandbreedte verstoort de connectiviteit omdat u het circuit moet verwijderen en opnieuw moet maken met de nieuwe configuratie.

Wijzig uw abonnement en/of voer een upgrade naar Premium uit. Voer hiertoe de volgende opdrachten uit. De

Sku.Tiereigenschap kanStandardofPremium. DeSku.Nameeigenschap kanMeteredDataofUnlimitedData.$ckt = Get-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group> $ckt.Sku.Tier = "Premium" $ckt.Sku.Family = "MeteredData" $ckt.Sku.Name = "Premium_MeteredData" Set-AzExpressRouteCircuit -ExpressRouteCircuit $cktBelangrijk

Zorg ervoor dat de

Sku.Nameeigenschap overeenkomt met deSku.TierenSku.Family. Als u de familie en laag wijzigt, maar niet de naam, wordt uw verbinding uitgeschakeld.U kunt de SKU upgraden zonder onderbreking, maar u kunt niet overschakelen van het onbeperkte prijsplan naar het abonnement met datalimiet. Als u de SKU downgradet, moet uw bandbreedteverbruik binnen de standaardlimiet van de Standard-SKU blijven.

schaalbare ExpressRoute-gateways biedt de mogelijkheid om de ExpressRoute Virtual Network-gateway automatisch te schalen om tegemoet te komen aan prestatiebehoeften zonder dat u handmatig hoeft te ingrijpen.

Schakel voor een hogere doorvoer ExpressRoute FastPath- in om de gateway te omzeilen en de prestaties van het gegevenspad tussen uw on-premises netwerk en virtuele Azure-netwerken te verbeteren.

Dit scenario implementeren

Vereisten. U dient over een bestaande on-premises infrastructuur te beschikken die al is geconfigureerd voor een geschikt netwerkapparaat.

Als u de oplossing wilt implementeren, voert u de volgende stappen uit.

Selecteer de volgende koppeling:

Wacht tot de koppeling is geopend in Azure Portal en selecteer vervolgens de resourcegroep waarin u deze resources wilt implementeren of maak een nieuwe resourcegroep. De regio en locatie worden automatisch aangepast aan de resourcegroep.

Werk de resterende velden bij als u de resourcenamen, providers, SKU of netwerk-IP-adressen voor uw omgeving wilt wijzigen.

Selecteer Beoordelen en maken en vervolgens Maken om deze resources te implementeren.

Wacht totdat de installatie is voltooid.

Notitie

Met deze sjabloonimplementatie worden alleen de volgende resources geïmplementeerd:

- Een resourcegroep (als u nieuwe maakt)

- Een ExpressRoute-circuit

- Een virtueel Azure-netwerk

- Een virtuele ExpressRoute-netwerkgateway

Als u een privé-peeringverbinding tot stand wilt brengen van on-premises naar het ExpressRoute-circuit, moet u de circuitservicesleutel aan uw serviceprovider opgeven. U vindt de servicesleutel op de overzichtspagina van de ExpressRoute-circuitresource. Zie Peeringconfiguratie maken of wijzigen voor meer informatie over het configureren van uw ExpressRoute-circuit. Nadat u persoonlijke peering hebt geconfigureerd, kunt u de gateway van het virtuele ExpressRoute-netwerk koppelen aan het circuit. Zie Zelfstudie: Een virtueel netwerk verbinden met een ExpressRoute-circuit met behulp van Azure Portal voor meer informatie.

Zie Een site-naar-site-VPN-verbinding maken om de implementatie van site-naar-site-VPN als back-up naar ExpressRoute te voltooien.

Zodra u een VPN-verbinding hebt geconfigureerd met hetzelfde on-premises netwerk dat u ExpressRoute hebt geconfigureerd, hebt u de installatie voltooid om een back-up te maken van uw ExpressRoute-verbinding als er een totale fout op de peeringlocatie is.

Microsoft Developer Tools biedt ook andere implementeerbare scenario's:

- ExpressRoute-circuit met persoonlijke peering en Azure VNet-

- Een ExpressRoute-circuit maken met BGP-peering

Medewerkers

Dit artikel wordt onderhouden door Microsoft. De tekst is oorspronkelijk geschreven door de volgende Inzenders.

Hoofdauteur:

- Sarah Parkes | Senior Cloud Solution Architect

Als u niet-openbare LinkedIn-profielen wilt zien, meldt u zich aan bij LinkedIn.

Volgende stappen

Productdocumentatie:

- Documentatie voor ExpressRoute

- Azure-beveiligingsbasislijn voor ExpressRoute

- Een ExpressRoute-circuit maken

- Blog over Azure-netwerken

- Gelijktijdige ExpressRoute- en site-naar-site-verbindingen configureren met behulp van PowerShell

- Wat is Azure Virtual Network?

- Microsoft 365-services

Microsoft Learn-modules:

- ExpressRoute en Virtual WAN configureren

- Peering van virtuele netwerken configureren

- Azure ExpressRoute ontwerpen en implementeren

- De Microsoft 365-platformservices verkennen