Perspectief van Azure Well-Architected Framework in Azure Virtual Network

Azure Virtual Network is een fundamentele bouwsteen voor het tot stand brengen van een privénetwerk in Azure. U kunt deze gebruiken om communicatie tussen Azure-resources mogelijk te maken en internetverbinding te bieden. Virtual Network kan ook worden geïntegreerd met on-premises systemen. Het bevat ingebouwde filtermogelijkheden om ervoor te zorgen dat alleen verwacht, toegestaan en veilig verkeer de onderdelen binnen de netwerkgrenzen bereikt.

In dit artikel wordt ervan uitgegaan dat u als architect bekend bent met de netwerkconstructies in Azure. De richtlijnen zijn gericht op aanbevelingen voor architectuur die zijn toegewezen aan de principes van de Well-Architected Framework-pijlers.

Belangrijk

Deze handleiding gebruiken

Elke sectie heeft een ontwerpcontrolelijst die architectuurgebieden van belang presenteert, samen met ontwerpstrategieën die zijn gelokaliseerd in het technologiebereik.

Ook zijn inbegrepen aanbevelingen voor de technologiemogelijkheden die kunnen helpen bij het materialiseren van deze strategieën. De aanbevelingen vertegenwoordigen geen volledige lijst met alle configuraties die beschikbaar zijn voor Virtual Network en de bijbehorende afhankelijkheden. In plaats daarvan worden de belangrijkste aanbevelingen in kaart gebracht bij de ontwerpperspectieven. Gebruik de aanbevelingen om uw proof-of-concept te bouwen of om uw bestaande omgevingen te optimaliseren.

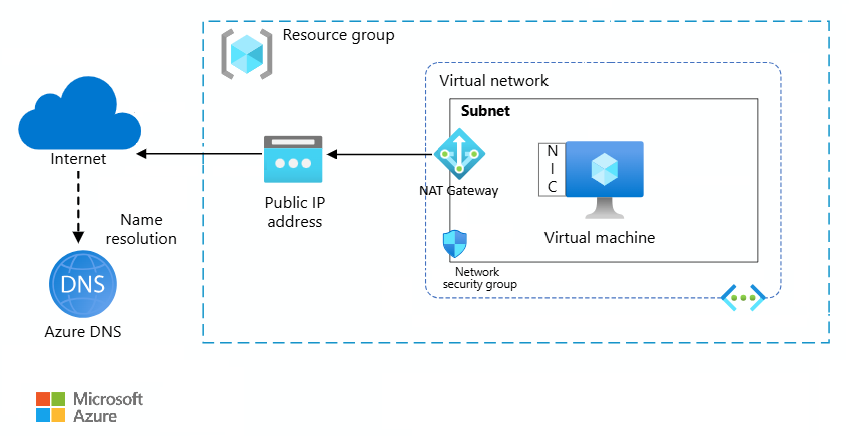

Basisarchitectuur die de belangrijkste aanbevelingen demonstreert: hub-spoke-netwerktopologie in Azure.

technologieomvang

Deze beoordeling is gericht op de onderling gerelateerde beslissingen voor de volgende Azure-resources:

- Virtueel netwerk en de bijbehorende subnetten

- Netwerkinterfacekaarten (NICs)

- Privé-eindpunten

- Netwerkbeveiligingsgroepen (NSG's)

- IP-adressen en IP-adrestoewijzingen

- Routetabellen

- Netwerkbeheerders

Er zijn andere services gekoppeld aan virtual network, zoals load balancers. Deze diensten worden behandeld in hun respectieve handleidingen.

Betrouwbaarheid

Het doel van de pijler Betrouwbaarheid is om doorlopende functionaliteit te bieden door voldoende tolerantie te ontwikkelen en de mogelijkheid om snel te herstellen van storingen.

principes voor betrouwbaarheidsontwerp een ontwerpstrategie op hoog niveau bieden die wordt toegepast op afzonderlijke onderdelen, systeemstromen en het systeem als geheel.

Controlelijst voor ontwerpen

Begin uw ontwerpstrategie op basis van de design review checklist voor betrouwbaarheid. Bepaal de relevantie ervan voor uw bedrijfsvereisten, terwijl u rekening houdt met de functies van Virtual Network en de bijbehorende afhankelijkheden. Breid de strategie uit om zo nodig meer benaderingen op te nemen.

stel uw betrouwbaarheidsdoelen in. Virtual Network en de meeste subservices hebben geen sla-garanties (Service Level Agreement) met Microsoft-ondersteuning. Specifieke services zoals load balancers, NIC's en openbare IP-adressen hebben echter SLA's. U moet een goed beeld hebben van de dekking die is verstrekt rond het gepubliceerde percentiel van Azure. Houd er rekening mee dat uw centrale IT-servicesorganisatie doorgaans eigenaar is van het virtuele netwerk en de centrale services. Zorg ervoor dat uw objectieve berekeningen deze afhankelijkheid bevatten.

Punten van fouten beperken. Voer een foutmodusanalyse uit en identificeer enkele storingspunten in netwerkverbindingen.

In de volgende voorbeelden ziet u enkele storingspunten in netwerkverbindingen:

Falen Verzachting Fout met openbaar IP-adres in één beschikbaarheidszone. Implementeer IP-adresbronnen in meerdere zones of gebruik een secundair IP-adres met een load balancer. Uitval van virtuele netwerkapparaat (NVA) in één zone. Implementeer een secundaire NVA in een andere zone en gebruik een load balancer om verkeer naar de NVA te leiden. Latentie in werklasten die zijn verdeeld over regio's of zones, wat de transmissiesnelheid verlaagt en time-outs veroorzaakt. Resources samenbrengen in één regio of zone. Ontwerp de architectuur opnieuw om betrouwbaarheidspatronen te gebruiken, zoals implementatiestempels met load balancers, zodat elke zegel de belasting kan verwerken en kan samenwerken met resources in de buurt. Uitval van workload in één regio met een koude failoversite. Configureer vooraf netwerkinstellingen in de failoverregio. Deze aanpak zorgt ervoor dat er geen IP-adressen overlappen. Toepassingsfout in één regio in een virtueel netwerk dat communiceert met een database via Azure Private Link met behulp van een koude failoversite. Repliceer verbindingen in de secundaire regio en peer-virtuele netwerken voor communicatie. Overvoorzien van IP-adresruimten. Om betrouwbare schaalaanpassing te garanderen, is een algemene strategie het overprovisionen van capaciteit om uitputting van IP-adressen te voorkomen. Deze aanpak heeft echter een compromis tussen betrouwbaarheid en operationele efficiëntie. Subnetten mogen alleen een deel van de adresruimte van het virtuele netwerk gebruiken. Het doel moet zijn om slechts voldoende extra adresruimte in uw virtuele netwerk en subnetten te hebben om de betrouwbaarheid te verdelen met operationele efficiëntie.

Houd rekening met de netwerklimieten. Azure legt limieten op voor het aantal resources dat u kunt implementeren. Hoewel de meeste Azure-netwerklimieten zijn ingesteld op hun maximumwaarden, kunt u enkele limieten verhogen. Zie Azure Resource Manager-netwerklimietenvoor meer informatie.

Netwerkdiagrammen maken die zich richten op gebruikersstromen. Met deze diagrammen kunt u netwerksegmentatie visualiseren, potentiële storingspunten identificeren en belangrijke overgangen, zoals inkomend en uitgaand internet, aanwijzen. Het zijn ook belangrijke hulpprogramma's voor controles en reacties op incidenten.

Markeer verkeersstromen met hoge prioriteit tussen de resources van de gebruiker en de workload. Als u bijvoorbeeld prioriteit geeft aan Azure ExpressRoute voor bedrijfsnetwerkstromen of het beveiligen van gebruikersaanvragen in een perimeternetwerkontwerp, krijgt u inzicht in capaciteitsplanning voor firewalls en andere services.

redundantie toevoegen. Overweeg indien nodig NAT-gateways en virtuele netwerken in meerdere regio's te implementeren. Zorg ervoor dat openbare IP-adressen en andere zonebewuste services voor beschikbaarheid zoneredundantie zijn ingeschakeld en gedeelde resources zoals firewalls regio redundant maken.

Zie Virtual Network-bedrijfscontinuïteitvoor meer informatie.

Vermijd complexiteit. Let goed op virtuele netwerken, subnetten, IP-adressen, routes, toepassingsbeveiligingsgroepen (ASG's) en tags. Eenvoudige configuraties verminderen de kans op onjuiste configuraties en fouten. Onjuiste configuraties en fouten dragen bij aan betrouwbaarheidsproblemen en worden toegevoegd aan operationele en onderhoudskosten. Enkele voorbeelden van vereenvoudiging zijn:

- Gebruik privé-DNS indien mogelijk en minimaliseer het aantal DNS-zones.

- Routeringsconfiguraties vereenvoudigen. Overweeg om al het verkeer via de firewall te routeren als dit wordt gebruikt in de architectuur.

Test de tolerantie van het netwerk. Gebruik Azure Chaos Studio om onderbrekingen van de netwerkverbinding te simuleren. Deze aanpak zorgt ervoor dat uw workloads redundant blijven en u helpt bij het beoordelen van het effect van mogelijke fouten.

Netwerkverkeer controleren op betrouwbaarheidseffecten. Bewaking van verkeersstromen is een cruciale bewerking voor betrouwbaarheid. U wilt bijvoorbeeld communicatoren met een hoog volume in uw netwerk identificeren om te bepalen of ze onderbrekingen kunnen veroorzaken. Azure biedt mogelijkheden voor stroomlogboekregistratie. Zie Operational Excellencevoor meer informatie.

Aanbevelingen

| Aanbeveling | Voordeel |

|---|---|

| De grootte van virtuele netwerken en subnetten aanpassen aan uw schaalstrategie. Kies minder, grotere virtuele netwerken om redundantie mogelijk te maken als een mitigatiestrategie voor fouten. Zorg ervoor dat er geen overlappende adresruimte is met andere virtuele netwerken waarmee u moet communiceren en plan de adresruimte van tevoren. Zie Een virtueel netwerkmaken, wijzigen of verwijderen voor meer informatie. |

Door overprovisioning kunt u ervoor zorgen dat het netwerk efficiënt wordt geschaald zonder adresruimtebeperkingen te ervaren. Plan de adresruimte van tevoren om conflicten te voorkomen en een soepele, schaalbare netwerkarchitectuur te garanderen. |

| Gebruik de Standard IP-SKU- voor betere betrouwbaarheidsondersteuning via beschikbaarheidszones. Openbare IP-adressen worden standaard geïmplementeerd in meerdere zones, tenzij deze zijn beperkt tot één zone. | Deze SKU zorgt ervoor dat communicatie binnen een openbaar IP-adres operationeel blijft tijdens zonefouten. |

Veiligheid

Het doel van de pijler Beveiliging is het bieden van vertrouwelijkheid, integriteit en beschikbaarheid garanties voor de workload.

De beveiligingsontwerpprincipes bieden een ontwerpstrategie op hoog niveau voor het bereiken van deze doelstellingen door benaderingen toe te passen op het technische ontwerp van het virtuele netwerk.

Controlelijst voor ontwerpen

Begin uw ontwerpstrategie op basis van de ontwerpbeoordeling checklist voor beveiliging en identificeer kwetsbaarheden en maatregelen om de beveiligingspositie te verbeteren. Breid de strategie uit om zo nodig meer benaderingen op te nemen.

een beveiligingsbasislijn instellen. Bekijk de beveiligingsbasislijn voor virtual network- en neem toepasselijke metingen op in uw basislijn.

houd uw netwerkperimeter up-to-date. Beveiligingsinstellingen, zoals NSG's, ASG's en IP-adresbereiken, moeten regelmatig worden bijgewerkt. Verouderde regels zijn mogelijk niet afgestemd op de huidige netwerkarchitectuur of verkeerspatronen. Deze beveiligingsachterstand kan uw netwerk blootstellen aan mogelijke aanvallen door beperkingen voor inkomend en uitgaand verkeer te verlagen.

Segmentatie gebruiken om de beveiligingte verbeteren. Gebruik NSG's als L4-firewalls op subnetniveau. Routeer al het externe verkeer via een virtueel netwerkapparaat, zoals een firewall, met behulp van door de gebruiker gedefinieerde routes voor bewaking en beheer. Gebruik FQDN(Fully Qualified Domain Names) om internettoegang te filteren.

Zorg voor beveiligde platform-as-a-service connectiviteit met privé-eindpunten, terwijl uitgaande verbindingen worden geblokkeerd.

het principe van minimale bevoegdheidtoepassen. Configureer op rollen gebaseerd toegangsbeheer (RBAC) met een mindset zonder toegang voor netwerkgerelateerde rollen. Zorg ervoor dat gebruikers alleen instellingen kunnen wijzigen zoals vereist voor hun functie.

openbare IP-adressen beperken. Gebruik gedeelde openbare IP-adressen van services zoals Azure Front Door voor betere beveiliging en initiële aanvraagcontroles. Voor het beheren van een toegewezen openbaar IP-adres moet u toezicht houden op de beveiliging, inclusief poortbeheer en aanvraagvalidatie. Gebruik, indien mogelijk, privéconnectiviteit.

Aanbevelingen

| Aanbeveling | Voordeel |

|---|---|

| Virtual Network-versleuteling gebruiken. | Door versleuteld verkeer te verplichten, kunt u gegevens in transit tussen Azure Virtual Machines en Azure Virtuele-machineschaalsets binnen hetzelfde virtuele netwerk beveiligen. Het versleutelt ook verkeer tussen regionale en wereldwijd gekoppelde virtuele netwerken. |

|

Virtual Network Verifier inschakelen in Azure Virtual Network Manager. Gebruik deze functie in uw preproductieomgeving om de connectiviteit tussen resources te testen. Deze functie wordt niet aanbevolen in productie. |

Zorg ervoor dat de Azure-resources binnen het netwerk bereikbaar zijn en niet worden geblokkeerd door beleid. |

| Schakel Azure DDoS Protection- in voor het virtuele netwerk. U kunt ook afzonderlijke openbare IP-adressen beveiligen via Azure DDoS IP Protection-. Controleer de beveiligingsfuncties die zijn opgegeven in DDoS IP Protection en DDoS Network Protection en kies er een die aan uw vereisten voldoet. De DDoS-netwerkbeveiligingslaag biedt bijvoorbeeld ondersteuning van het Rapid Response Team wanneer er aanvallen plaatsvinden. De DDoS IP Protection-laag biedt deze ondersteuning niet. |

U kunt zich beschermen tegen gedistribueerde Denial-of-Service-aanvallen. |

| Segmenten binnen een virtueel netwerk beveiligen met behulp van NSG's. Gebruik indien mogelijk ASG's om de regels te definiëren. |

Verkeer dat het netwerk binnenkomt en verlaat, kan worden gefilterd op basis van IP-adres- en poortbereiken. ASG's vereenvoudigen het beheer door de onderliggende IP-adresbereiken te abstraheren. |

| Gebruik privé-eindpunten om toegang te krijgen tot Azure-services via een privé-IP-adres binnen het virtuele netwerk. Een andere manier om privénetwerken te implementeren, is via service-eindpunten. Deze eindpunten routeren verkeer naar een service via de Backbone van het Azure-netwerk. Indien beschikbaar voor de service, kiest u privé-eindpunten boven service-eindpunten. |

Privé-eindpunten verwijderen de behoefte aan openbare IP-adressen, waardoor de kwetsbaarheid voor aanvallen wordt verminderd. |

Kostenoptimalisatie

Kostenoptimalisatie is gericht op het detecteren van uitgavenpatronen, het prioriteren van investeringen in kritieke gebieden en het optimaliseren van andere om te voldoen aan het budget van de organisatie terwijl aan de bedrijfsvereisten wordt voldaan.

De ontwerpprincipes voor Cost Optimization een ontwerpstrategie op hoog niveau bieden voor het bereiken van deze doelstellingen en het maken van compromissen zoals nodig in het technische ontwerp met betrekking tot uw netwerkomgeving.

Controlelijst voor ontwerpen

Begin uw ontwerpstrategie met de -ontwerpbeoordelingscontrolelijst voor kostenoptimalisatie voor investeringen. Verfijn het ontwerp zodat de werklast is afgestemd op het budget dat voor de werklast is toegewezen. Uw ontwerp moet gebruikmaken van de juiste Azure-mogelijkheden, investeringen bewaken en mogelijkheden vinden om in de loop van de tijd te optimaliseren.

Gegevensoverdrachten van grote volumes tussen eindpuntenoptimaliseren. Gebruik peering van virtuele netwerken om gegevens efficiënt te verplaatsen tussen virtuele netwerken. Hoewel peering binnenkomende en uitgaande kosten heeft, kan deze aanpak kosteneffectief zijn omdat het bandbreedteverbruik en netwerkprestatieproblemen vermindert. Vermijd routering via een hub om inefficiëntie en kosten te minimaliseren.

Als u de gegevensoverdracht tussen regio's wilt optimaliseren, is het belangrijk om zowel de frequentie als de overdrachtsmethode te overwegen. Wanneer u bijvoorbeeld back-ups afwerkt, kan de locatie waar u uw back-ups opslaat aanzienlijk van invloed zijn op de kosten. Voor het opslaan van back-upgegevens in een andere regio is bandbreedte nodig. Om deze kosten te beperken, moet u ervoor zorgen dat gegevens worden gecomprimeerd voordat u deze overbrengt tussen regio's. U kunt de kosten en efficiëntie verder optimaliseren door de frequentie van gegevensoverdrachten aan te passen.

Netwerkonderdelen opnemen in uw kostenmodel. Houd rekening met verborgen kosten wanneer u uw budget maakt of aanpast. In architecturen met meerdere regio's kost het bijvoorbeeld extra om gegevens over te dragen tussen regio's.

Azure-kostenrapporten omvatten mogelijk niet de kosten die zijn gekoppeld aan niet-Microsoft NVA's, die afzonderlijke licentiekosten hebben. Ze kunnen ook verschillende factureringsmodellen hebben voor opties op basis van vaste prijzen en verbruik. Zorg ervoor dat u deze factoren opneemt in uw budgetoverwegingen.

Sommige netwerkresources kunnen duur zijn, zoals Azure Firewall en ExpressRoute. U kunt deze resources inrichten in gecentraliseerde hubmodellen en kosten toewijzen aan teams voor de gemaakte kosten. Neem die kosten op in uw kostenmodel.

Betaal niet voor ongebruikte mogelijkheden. Controleer regelmatig de kosten van onderdelen en verwijder verouderde functies of standaardconfiguraties. Beperk het aantal openbare IP-adressen om kosten te besparen. Deze aanpak verbetert ook de beveiliging door het aanvalsoppervlak te verkleinen.

Privé-eindpunten optimaliseren. Bepaal of u een privékoppeling naar een resource uit andere virtuele netwerken opnieuw kunt gebruiken. Wanneer u een privé-eindpunt gebruikt voor peering van een regionaal virtueel netwerk, worden er geen peeringkosten in rekening gebracht voor verkeer naar en van het privé-eindpunt. U betaalt alleen voor de toegang tot de private link zelf, niet voor het verkeer tussen virtuele netwerken. Zie Private Link in een hub-and-spoke-netwerkvoor meer informatie.

de netwerkverkeersinspectiefuncties afstemmen op de prioriteit en beveiligingsvereisten van de stroom. Voor vereisten voor grote bandbreedte kunt u verkeer routeren naar lagere kostenpaden. ExpressRoute is geschikt voor groot verkeer, maar kan duur zijn. Overweeg alternatieven zoals openbare eindpunten voor kostenbesparingen. Er is echter een afweging op het gebied van beveiliging. Gebruik netwerkpeering voor netwerk-naar-netwerkverkeer, om de firewall te omzeilen en onnodige inspecties te voorkomen.

Sta alleen het benodigde verkeer tussen onderdelen toe en blokkeer onverwacht verkeer. Als er verkeer wordt verwacht en de stroom is afgestemd op uw beveiligingsvereisten, kunt u deze controlepunten weglaten. Evalueer bijvoorbeeld of u verkeer via een firewall moet routeren als de externe resource zich binnen de grens van de vertrouwensrelatie bevindt.

Evalueer het aantal subnetten en de bijbehorende NSG's, zelfs binnen een virtueel netwerk. Hoe meer NSG's u hebt, hoe hoger de operationele kosten voor het beheren van de regelsets. Gebruik indien mogelijk ASG's om het beheer te stroomlijnen en de kosten te verlagen.

Codekosten optimaliseren. Wanneer u uw toepassing ontwikkelt, kiest u efficiëntere protocollen en past u gegevenscompressie toe om de prestaties te optimaliseren. U kunt bijvoorbeeld de efficiëntie in een web-app verbeteren door onderdelen te configureren om gegevens te comprimeren. Deze optimalisaties zijn ook van invloed op de prestaties.

Profiteer van resources in het gecentraliseerde virtuele netwerk. Gebruik gecentraliseerde resources om duplicatie en overhead te verminderen. Het offloaden van verantwoordelijkheden voor bestaande teams kan ook helpen bij het optimaliseren van de kosten en het toestaan van delegatie van expertise voor specifieke functies.

Aanbevelingen

| Aanbeveling | Voordeel |

|---|---|

|

Gebruik peering van virtuele netwerken om de netwerkstroom efficiënter te maken door besturingselementen te omzeilen. Vermijd overmatige peering. |

Hiermee worden gegevens rechtstreeks overgedragen tussen gekoppelde virtuele netwerken om de firewall te omzeilen, wat het bandbreedteverbruik en netwerkprestaties vermindert. Vermijd het plaatsen van al uw resources in één virtueel netwerk. Er kunnen peeringkosten in rekening worden gebracht, maar het is niet praktisch om alle resources in één virtueel netwerk te plaatsen om kosten te besparen. Het kan de groei belemmeren. Het virtuele netwerk kan uiteindelijk een punt bereiken waarop nieuwe resources niet meer passen. |

|

public IP-adresbronnen minimaliseren als u deze niet nodig hebt. Voordat u het adres verwijdert, moet u ervoor zorgen dat het IP-adres niet is gekoppeld aan een IP-adresconfiguratie of netwerkinterface voor virtuele machines. |

Onnodige openbare IP-adressen kunnen de kosten verhogen vanwege resourcekosten en operationele overhead. |

Operationele uitmuntendheid

Operational Excellence richt zich voornamelijk op procedures voor ontwikkelprocedures, waarneembaarheid en releasebeheer.

De ontwerpprincipes voor Operational Excellence bieden een strategische ontwerpbenadering op hoog niveau voor het bereiken van deze doelen met betrekking tot de operationele vereisten van de workload.

Controlelijst voor ontwerpen

Start uw ontwerpstrategie op basis van de controlelijst voor ontwerpbeoordeling voor Operational Excellence voor het definiëren van processen voor waarneembaarheid, testen en implementatie met betrekking tot uw netwerkomgeving.

Nieuwe Azure-netwerkconstructies leren. Wanneer u onboarding naar Azure uitvoert, gaan netwerkteams vaak ervan uit dat hun bestaande kennis voldoende is. Azure heeft echter veel verschillende aspecten. Zorg ervoor dat het team de basisconcepten van Azure-netwerken, DNS-complexiteiten, routering en beveiligingsmogelijkheden begrijpt. Bouw een taxonomie van netwerkservices, zodat het team kennis kan delen en een gemeenschappelijk begrip kan hebben.

uw netwerkontwerp formaliseren en streven naar eenvoud. Documenteer het ontwerp en eventuele wijzigingen, inclusief configuratiedetails zoals routetabellen, NSG's en firewallregels. Neem het governancebeleid op dat is ingesteld, zoals het blokkeren van poorten. Duidelijke documentatie maakt samenwerking met andere teams en belanghebbenden effectief.

Vereenvoudigde netwerken zijn eenvoudiger te bewaken, problemen op te lossen en te onderhouden. Als u bijvoorbeeld een hub-en-spoke-topologie hebt, minimaliseert u directe koppelingen tussen spokes om de operationele last te verminderen en de beveiliging te versterken. Documenteer het ontwerp altijd en geef redenen op voor elke ontwerpbeslissing.

Verminder de complexiteit door aliassen te gebruiken in plaats van directe IP-adresbereiken. Deze methode verlaagt de operationele belasting.

Ontwerppatronen gebruiken waarmee netwerkverkeerwordt geoptimaliseerd. Als u netwerkgebruik en -configuratie wilt optimaliseren, implementeert u bekende ontwerppatronen waarmee netwerkverkeer wordt geminimaliseerd of geoptimaliseerd. Valideer de netwerkconfiguratie tijdens builds met behulp van beveiligingsscanners om ervoor te zorgen dat alles correct is ingesteld.

Consistente netwerkimplementatiesuitvoeren. Gebruik infrastructuur als code (IaC) voor alle onderdelen, inclusief netwerkpeeringen en privé-eindpunten. Begrijp dat kernnetwerkonderdelen waarschijnlijk minder vaak veranderen dan andere onderdelen. Implementeer een gelaagde implementatiebenadering voor uw stack, zodat u elke laag onafhankelijk kunt implementeren. Vermijd het combineren van IaC met scripting om complexiteit te voorkomen.

de netwerkstack controleren. Bewaak continu de verkeerspatronen om afwijkingen en problemen te identificeren, zoals verbindingsuitval, voordat ze trapsgewijze fouten veroorzaken. Stel indien mogelijk waarschuwingen in om een melding te ontvangen over deze onderbrekingen.

Net als andere onderdelen in deze architectuur legt u alle relevante metrische gegevens en logboeken van verschillende netwerkonderdelen vast, zoals het virtuele netwerk, subnetten, NSG's, firewalls en load balancers. Aggregeren, visualiseren en analyseren in uw dashboards. Waarschuwingen maken voor belangrijke gebeurtenissen.

Netwerk opnemen in uw strategie voor foutbeperking. Virtuele netwerken en subnetten worden in eerste instantie geïmplementeerd en blijven doorgaans ongewijzigd, waardoor terugdraaiacties moeilijk zijn. U kunt uw herstel echter optimaliseren door een aantal strategieën te volgen:

Dupliceer de netwerkinfrastructuur vooraf, vooral voor hybride opstellingen. Zorg ervoor dat afzonderlijke routes in verschillende regio's vooraf met elkaar kunnen communiceren. Repliceer en onderhoud consistente NSG's en Azure Firewall-regels op zowel primaire als noodherstelsites (DR). Dit proces kan tijdrovend zijn en vereist goedkeuring, maar door dit vooraf te doen, kunnen problemen en fouten worden voorkomen. Zorg ervoor dat u de netwerkstack test op de DR-site.

Vermijd overlappende IP-adresbereiken tussen uw productie- en DR-netwerken. Door afzonderlijke IP-adresbereiken te onderhouden, kunt u netwerkbeheer vereenvoudigen en de overgang versnellen tijdens een failover-gebeurtenis.

Houd rekening met de afwegingen tussen kosten en betrouwbaarheid. Zie Trade-offsvoor meer informatie.

Netwerkbewerkingen offloaden naar centrale teams. Centraliseer het beheer en de governance van de netwerkinfrastructuur, indien mogelijk. In een hub-spoke-topologie worden bijvoorbeeld services zoals Azure Firewall en ExpressRoute DNS die zijn bedoeld voor gedeeld gebruik in het hubnetwerk geplaatst. Deze netwerkstack moet centraal worden beheerd, waardoor het workloadteam minder zwaar wordt belast.

Draag het beheer van het virtuele netwerk over aan het centrale team, zelfs in het spokennetwerk. Minimaliseer netwerkbewerkingen tot wat relevant is voor de workload, zoals het beheer van NSG's.

Houd de centrale teams op de hoogte van de benodigde wijzigingen in de workload die van invloed kunnen zijn op de configuratie van gedeelde resources. Aliassen abstraheren de onderliggende IP-adressen, wat bewerkingen vereenvoudigt.

rechten voor uw virtuele netwerk en subnetten. Kies minder, grotere virtuele netwerken om de beheeroverhead te verminderen en te voorkomen dat subnetten overmatig groot worden. Het beheer van subnetten en hun NSG's kan de operationele druk verhogen. Voor omgevingen met beperkte beschikbaarheid van privé-IP-adressen (RFC 1918) kunt u overwegen IPv6 te gebruiken.

| Aanbeveling | Voordeel |

|---|---|

| Implementeer Virtual Network Manager-. | In plaats van elk virtueel netwerk afzonderlijk te configureren, beheert Virtual Network Manager de connectiviteit centraal op basis van regels. Deze aanpak stroomlijnt netwerkbewerkingen. |

| Gebruik hulpprogramma's voor netwerkbewaking. Gebruik regelmatig stroomlogboeken voor virtuele netwerken en traffic analytics- om wijzigingen in de vraag en patronen te identificeren. Gebruik de functie verbindingsmonitor om problemen zoals verbindingsuitval te analyseren en te identificeren voordat ze van invloed zijn op toepassingen. |

U kunt begrijpen hoe gegevens via uw netwerk stromen, knelpunten identificeren en ongebruikelijke of onbevoegde toegangspogingen identificeren. |

| Wanneer u routes definieert, gebruikt u servicetags in plaats van specifieke IP-adressen. Gebruik op dezelfde manier ASG's wanneer u verkeersregels definieert voor NSG's. |

Deze benadering zorgt voor betrouwbaarheid, omdat IP-adressen kunnen worden gewijzigd, maar de configuratie niet nodig is. Het helpt ook limieten te overwinnen voor het aantal routes of regels dat u kunt instellen met behulp van meer algemene namen. |

Prestatie-efficiëntie

Prestatie-efficiëntie gaat over het onderhouden van de gebruikerservaring, zelfs wanneer er een toename van de belasting door capaciteit te beheren. De strategie omvat het schalen van resources, het identificeren en optimaliseren van potentiële knelpunten en het optimaliseren van piekprestaties.

De ontwerpprincipes voor Prestatie-efficiëntie een ontwerpstrategie op hoog niveau bieden voor het bereiken van deze capaciteitsdoelen ten opzichte van het verwachte gebruik.

Controlelijst voor ontwerpen

Start uw ontwerpstrategie op basis van de ontwerpbeoordelingscontroleslijst voor Performance Efficiency om een basislijn te definiëren op basis van de belangrijke prestatie-indicatoren.

Prestatiedoelen definiëren. Als u prestatiedoelen wilt definiëren, moet u afhankelijk zijn van metrische gegevens voor bewaking, met name voor latentie en bandbreedte. Gebruik verbindingsmonitorgegevens, zoals latentie en het aantal hops, om doelen en drempelwaarden in te stellen voor acceptabele prestaties. Application Insights biedt een gedetailleerd overzicht van de tijd die door workloadaanvragen in het netwerk wordt besteed, waarmee u deze doelen kunt verfijnen.

Optimaliseer uw subnetten. Wanneer u subnetten toewijst, is het belangrijk om de grootte en schaalbaarheid te verdelen. U wilt dat subnetten groot genoeg zijn om te voorzien in verwachte groei zonder operationele lasten.

Om de capaciteit effectief te beheren, is een gemeenschappelijke strategie het overprovisionen van capaciteit vanwege onzekerheid, maar het doel moet zijn om in de loop van de tijd te optimaliseren. Analyseer continu gegevens zodat uw netwerk de belasting kan verwerken, maar u betaalt geen extra kosten voor ongebruikte bronnen.

prestatietests uitvoeren. Gebruik een combinatie van synthetische en productiegegevens om latentie en bandbreedte te testen. Deze aanpak helpt bij het beoordelen van hoe deze factoren van invloed kunnen zijn op de prestaties van de workload. Het kan bijvoorbeeld resources detecteren die ruisproblemen veroorzaken en meer bandbreedte verbruiken dan verwacht. Het identificeert ook verkeer dat meerdere hops maakt en een hoge latentie veroorzaakt.

We raden u aan om productiegegevens te testen of vast te leggen en opnieuw af te spelen als testgegevens. Deze aanpak zorgt ervoor dat tests het werkelijke gebruik weerspiegelen, waardoor u realistische prestatiedoelen kunt instellen.

Verkeer in verschillende regio'sbewaken. Het is belangrijk om te overwegen dat workload-resources zich mogelijk in verschillende regio's bevinden. Communicatie tussen regio's kan aanzienlijke latentie toevoegen. Verkeer tussen beschikbaarheidszones in dezelfde regio heeft een lage latentie, maar het is mogelijk niet snel genoeg voor sommige gespecialiseerde workloads.

Aanbevelingen

| Aanbeveling | Voordeel |

|---|---|

|

Schakel de verbindingsmonitor van Azure Network Watcher in. Gebruik de verbindingsmonitor tijdens het testen, waarmee synthetische verkeer kan worden gegenereerd. |

U kunt metrische gegevens verzamelen die duiden op verlies en latentie in netwerken. U kunt ook het volledige verkeerspad traceren, wat belangrijk is voor het detecteren van netwerkknelpunten. |

| Houd de adresruimte van het virtuele netwerk groot genoeg om schaalaanpassing te ondersteunen. | U kunt voorzien in verwachte groei zonder operationele last. |

Compromissen

Het kan zijn dat u ontwerpcompromissen moet sluiten als u de aanpak in de controlelijsten voor pijlers gebruikt. In de volgende voorbeelden worden de voordelen en nadelen gemarkeerd.

redundante netwerkstack

Wanneer u ervoor kiest om een redundante netwerkstack te implementeren, inclusief de NSG's, routes en andere configuraties, zijn er extra kosten verbonden aan de infrastructuur en grondige tests.

Deze investering verbetert de betrouwbaarheid. U kunt er zeker van zijn dat alles werkt zoals verwacht en dat het herstel tijdens onderbrekingen sneller verloopt.

virtuele netwerkpeering

Directe peering van virtuele netwerken verbetert de prestaties door latentie te verminderen, omdat er geen verkeer hoeft te worden gerouteerd via een hub waar een firewall de nettolading ontsleutelt, inspecteert en opnieuw versleutelt.

Deze prestatiewinst komt ten koste van verminderde beveiliging. Zonder de firewallinspecties die hubroutering biedt, is de workload kwetsbaarder voor potentiële bedreigingen.

grote subnetten

Grote subnetten bieden voldoende adresruimte, waardoor workloads naadloos kunnen worden uitgeschaald. Een grote adresruimte kan beschermen tegen onverwachte pieken in de vraag. Het kan echter leiden tot inefficiënt gebruik van IP-adressen. Na verloop van tijd kan deze inefficiëntie leiden tot uitputting van IP-adressen naarmate de workload zich ontwikkelt. Deze strategie gaat ook gepaard met hogere operationele kosten. Vanuit het perspectief van Operational Excellence is het ideaal om uw subnetten zo klein mogelijk te houden.

Azure-beleid

Azure biedt een uitgebreide set ingebouwde beleidsregels met betrekking tot virtual network en de bijbehorende afhankelijkheden. Definieer en wijs beleidsregels toe om ervoor te zorgen dat resources voldoen aan de organisatiestandaarden. Maak een Azure Policy-nalevingsdashboard om niet-compatibele resources te identificeren en corrigerende acties uit te voeren.

Een set Azure-beleidsregels kan enkele van de voorgaande aanbevelingen controleren. U kunt bijvoorbeeld beleidsregels instellen die automatisch het volgende doen:

- Beveilig het virtuele netwerk tegen volumetrische en protocolaanvallen.

- Het maken van netwerkinterfaces met openbare IP-adressen weigeren.

- Network Watcher implementeren voor virtuele netwerken.

- Schakel verkeersanalyses en stroomlogboeken in om verkeerspatronen te bewaken.

Raadpleeg de ingebouwde ingebouwde Azure Policy-definities en andere beleidsregels die van invloed kunnen zijn op de beveiliging van de netwerklaag voor uitgebreide governance.

Aanbevelingen voor Azure Advisor

Azure Advisor- is een gepersonaliseerde cloudconsultant waarmee u de best practices kunt volgen om uw Azure-implementaties te optimaliseren. Hier volgen enkele aanbevelingen waarmee u de betrouwbaarheid, beveiliging, kosteneffectiviteit, prestaties en operationele uitmuntendheid van uw virtuele netwerk kunt verbeteren.

Volgende stappen

In de volgende artikelen ziet u de aanbevelingen die in dit artikel worden besproken.

Voor een hub-spoke-topologie gebruikt u de referentiearchitectuur van de hub-spoke netwerktopologie om uw eerste configuratie op te zetten.

Gebruik de volgende productdocumentatie om uw implementatie-expertise te verbeteren: