Verbindingsmonitor configureren voor Azure ExpressRoute

In dit artikel wordt u begeleid bij het configureren van een Verbindingsmonitor-extensie voor het bewaken van ExpressRoute. Verbindingsmonitor is een cloudgebaseerde netwerkbewakingsoplossing waarmee connectiviteit tussen Azure-cloudimplementaties en on-premises locaties (zoals filialen) wordt bijgehouden. Het maakt deel uit van Azure Monitor-logboeken en stelt u in staat om de netwerkverbinding voor zowel privé- als Microsoft-peeringverbindingen te bewaken. Door Verbindingsmonitor voor ExpressRoute te configureren, kunt u netwerkproblemen identificeren en oplossen.

Notitie

Dit artikel is onlangs bijgewerkt waarbij Log Analytics is vervangen door de term Azure Monitor-logboeken. Logboekgegevens worden nog steeds opgeslagen in een Log Analytics-werkruimte, en worden nog steeds verzameld en geanalyseerd met dezelfde Log Analytics-service. De terminologie wordt bijgewerkt om de rol van logboeken in Azure Monitor beter te weerspiegelen. Zie Wijzigingen in Azure Monitor-terminologie voor meer informatie.

Met Verbindingsmonitor voor ExpressRoute kunt u het volgende doen:

- Bewaak verlies en wachttijd in verschillende VNets en stel waarschuwingen in.

- Bewaak alle netwerkpaden, inclusief redundante paden.

- Los tijdelijke en point-in-time netwerkproblemen op die moeilijk te repliceren zijn.

- Identificeer specifieke netwerksegmenten die verantwoordelijk zijn voor gedegradeerde prestaties.

Workflow

Bewakingsagents worden geïnstalleerd op meerdere servers, zowel on-premises als in Azure. Deze agents communiceren door TCP-handshakepakketten te verzenden, zodat Azure de netwerktopologie en verkeerspaden kan toewijzen.

- Maak een Log Analytics-werkruimte.

- Softwareagents installeren en configureren (alleen vereist voor Microsoft-peering):

- Bewakingsagents installeren op on-premises servers en Azure-VM's (voor persoonlijke peering).

- Configureer instellingen op bewakingsagentservers om communicatie toe te staan (bijvoorbeeld firewallpoorten openen).

- Configureer NSG-regels (netwerkbeveiligingsgroep) om communicatie tussen bewakingsagents op Azure-VM's en on-premises agents toe te staan.

- Schakel Network Watcher in voor uw abonnement.

- Stel bewaking in door verbindingsmonitors met testgroepen te maken om bron- en doeleindpunten in uw netwerk te bewaken.

Als u al gebruikmaakt van Network Performance Monitor (afgeschaft) of Verbindingsmonitor en een Log Analytics-werkruimte in een ondersteunde regio hebt, kunt u stap 1 en 2 overslaan en beginnen vanaf stap 3.

Een werkruimte maken

Maak een werkruimte in het abonnement waaraan de VNets zijn gekoppeld aan het ExpressRoute-circuit.

Meld u aan bij het Azure-portaal. Selecteer + Een resource maken vanuit het abonnement met de virtuele netwerken die zijn verbonden met uw ExpressRoute-circuit. Zoek naar Log Analytics-werkruimte en selecteer Vervolgens Maken.

Notitie

U kunt een nieuwe werkruimte maken of een bestaande werkruimte gebruiken. Als u een bestaande werkruimte gebruikt, moet u ervoor zorgen dat deze is gemigreerd naar de nieuwe querytaal. Meer informatie...

Maak een werkruimte door de volgende gegevens in te voeren of te selecteren:

Instellingen Weergegeven als Abonnement Selecteer het abonnement met het ExpressRoute-circuit. Resourcegroep Maak een nieuwe resourcegroep of selecteer een bestaande resourcegroep. Naam Voer een naam in om deze werkruimte te identificeren. Regio Selecteer een regio waarin deze werkruimte wordt gemaakt. Notitie

Het ExpressRoute-circuit kan overal ter wereld zijn. Deze hoeft zich niet in dezelfde regio als de werkruimte te bevinden.

Selecteer Beoordelen + Maken om te valideren en vervolgens Maken om de werkruimte te implementeren. Zodra de implementatie is uitgevoerd, gaat u verder met de volgende sectie om de bewakingsoplossing te configureren.

Bewakingsoplossing configureren

Voltooi het Azure PowerShell-script door de waarden voor $SubscriptionId, $location, $resourceGroup en $workspaceName te vervangen. Voer vervolgens het script uit om de bewakingsoplossing te configureren.

$subscriptionId = "Subscription ID should come here"

Select-AzSubscription -SubscriptionId $subscriptionId

$location = "Workspace location should come here"

$resourceGroup = "Resource group name should come here"

$workspaceName = "Workspace name should come here"

$solution = @{

Location = $location

Properties = @{

workspaceResourceId

workspaceResourceId = "/subscriptions/$($subscriptionId)/resourcegroups/$($resourceGroup)/providers/Microsoft.OperationalInsights/workspaces/$($workspaceName)"

}

Plan = @{

Name = "NetworkMonitoring($($workspaceName))"

Publisher = "Microsoft"

Product = "OMSGallery/NetworkMonitoring"

PromotionCode = ""

}

ResourceName = "NetworkMonitoring($($workspaceName))"

ResourceType = "Microsoft.OperationsManagement/solutions"

ResourceGroupName = $resourceGroup

}

New-AzResource @solution -Force

Zodra u de bewakingsoplossing hebt geconfigureerd, gaat u verder met het installeren en configureren van de bewakingsagents op uw servers.

Agents on-premises installeren en configureren

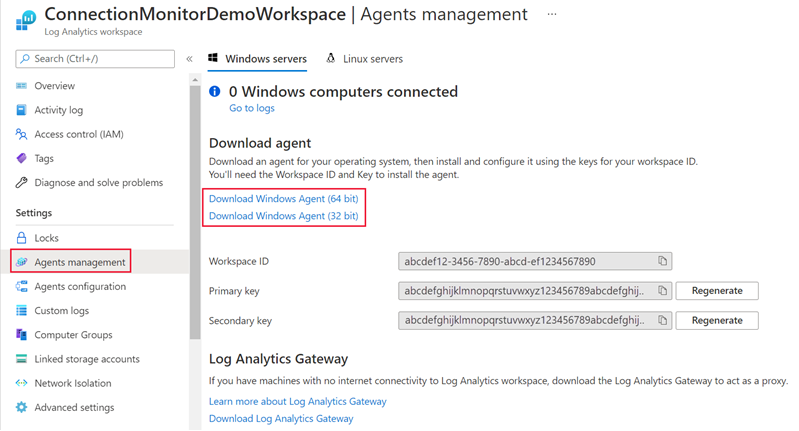

Het installatiebestand van de agent downloaden

Navigeer naar de Log Analytics-werkruimte en selecteer Agents-beheer onder Instellingen. Download de agent die overeenkomt met het besturingssysteem van uw computer.

Kopieer de werkruimte-id en primaire sleutel naar Kladblok.

Voor Windows-computers downloadt en voert u dit PowerShell-script EnableRules.ps1 uit in een PowerShell-venster met beheerdersbevoegdheden. Het script opent de relevante firewallpoort voor TCP-transacties.

Voor Linux-machines wijzigt u het poortnummer handmatig:

- Navigeer naar /var/opt/microsoft/omsagent/npm_state.

- Open het npmdregistry-bestand.

- Wijzig de waarde voor poortnummer

PortNumber:<port of your choice>.

Log Analytics-agent installeren op elke bewakingsserver

Installeer de Log Analytics-agent op ten minste twee servers aan beide zijden van de ExpressRoute-verbinding voor redundantie. Volg vervolgens deze stappen:

Selecteer het juiste besturingssysteem voor de stappen voor het installeren van de Log Analytics-agent op uw servers:

Na de installatie wordt de Microsoft Monitoring Agent weergegeven in de Configuratiescherm. Controleer uw configuratie en controleer de agentconnectiviteit met Azure Monitor-logboeken.

Herhaal stap 1 en 2 voor andere on-premises machines die u wilt bewaken.

Network Watcher-agent installeren op elke bewakingsserver

Nieuwe virtuele Azure-machine

Als u een nieuwe Azure-VM maakt voor het bewaken van de connectiviteit, kunt u de Network Watcher-agent installeren tijdens het maken van de VM.

Bestaande virtuele Azure-machine

Als u een bestaande VIRTUELE machine gebruikt, installeert u de netwerkagent afzonderlijk voor Linux en Windows.

Firewallpoorten openen op bewakingsagentservers

Zorg ervoor dat firewallregels TCP- of ICMP-pakketten toestaan tussen bron- en doelservers voor verbindingsbewaking.

Windows

Voer het PowerShell-script EnableRules (eerder gedownload) uit in een PowerShell-venster met beheerdersbevoegdheden. Met dit script worden de benodigde registersleutels en Windows Firewall-regels gemaakt.

Notitie

Het script configureert alleen Windows Firewall-regels op de server waarop het wordt uitgevoerd. Zorg ervoor dat netwerkfirewalls verkeer toestaan voor de TCP-poort die wordt gebruikt door Verbindingsmonitor.

Linux

Poortnummers handmatig wijzigen:

- Navigeer naar /var/opt/microsoft/omsagent/npm_state.

- Open het npmdregistry-bestand.

- Wijzig de waarde voor poortnummer

PortNumber:<port of your choice>. Zorg ervoor dat hetzelfde poortnummer wordt gebruikt voor alle agents in een werkruimte.

Regels voor netwerkbeveiligingsgroepen configureren

Als u servers in Azure wilt bewaken, configureert u NSG-regels om TCP- of ICMP-verkeer vanaf Verbindingsmonitor toe te staan. De standaardpoort is 8084.

Zie de zelfstudie over het filteren van netwerkverkeer voor meer informatie over NSG.

Notitie

Zorg ervoor dat agents zijn geïnstalleerd (zowel on-premises als Azure) en voer het PowerShell-script uit voordat u doorgaat.

Network Watcher inschakelen

Zorg ervoor dat Network Watcher is ingeschakeld voor uw abonnement. Zie Network Watcher inschakelen voor meer informatie.

Een verbindingsmonitor maken

Zie Een verbindingsmonitor maken voor een algemeen overzicht van het maken van een verbindingsmonitor, tests en testgroepen. Volg deze stappen om de bewaking van verbindingen voor privépeering en Microsoft-peering te configureren:

Navigeer in Azure Portal naar uw Network Watcher-resource en selecteer Verbindingsmonitor onder Bewaking. Selecteer Maken om een nieuwe verbindingsmonitor te maken.

Selecteer op het tabblad Basisinformatie dezelfde regio waar u uw Log Analytics-werkruimte hebt geïmplementeerd voor het veld Regio . Selecteer voor werkruimteconfiguratie de bestaande Log Analytics-werkruimte die u eerder hebt gemaakt. Selecteer vervolgens Volgende: Testgroepen >>.

Voeg op de pagina Details van testgroep toevoegen de bron- en doeleindpunten voor uw testgroep toe. Voer een naam in voor deze testgroep.

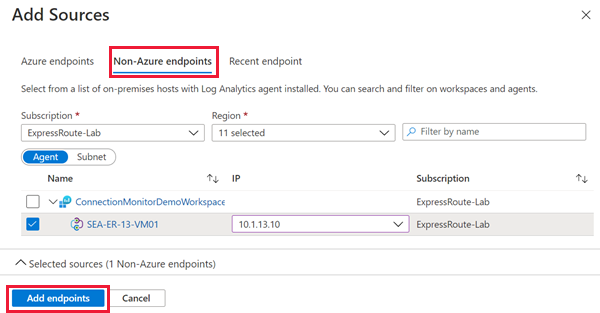

Selecteer Bron toevoegen en navigeer naar het tabblad Niet-Azure-eindpunten . Kies de on-premises resources waarop de Log Analytics-agent is geïnstalleerd die u wilt bewaken en selecteer vervolgens Eindpunten toevoegen.

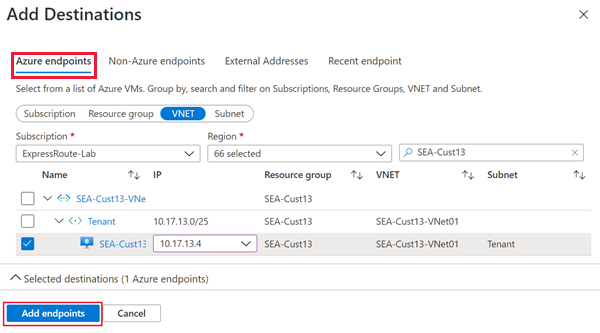

Selecteer Bestemmingen toevoegen.

Als u de connectiviteit wilt bewaken via persoonlijke ExpressRoute-peering, gaat u naar het tabblad Azure-eindpunten. Kies de Azure-resources waarop de Network Watcher-agent is geïnstalleerd die u wilt bewaken. Selecteer het privé-IP-adres van elke resource in de IP-kolom . Selecteer Eindpunten toevoegen.

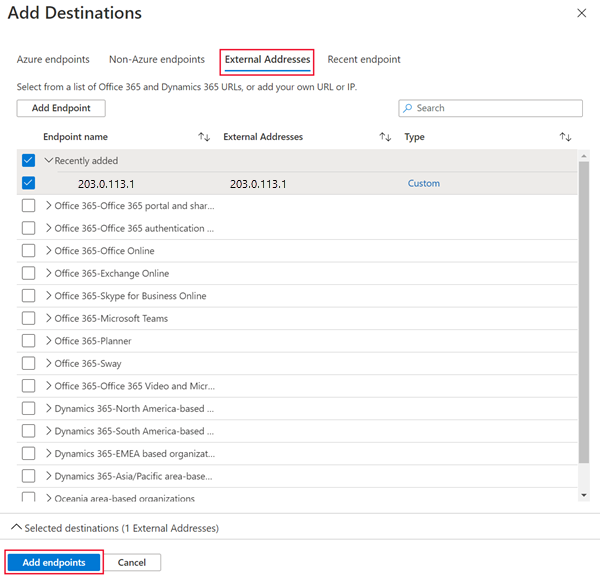

Als u de connectiviteit wilt bewaken via ExpressRoute Microsoft-peering, gaat u naar het tabblad Externe adressen. Selecteer de Microsoft-services eindpunten die u wilt bewaken. Selecteer Eindpunten toevoegen.

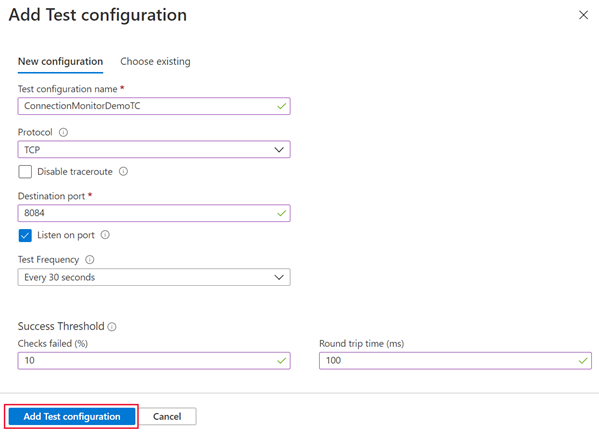

Selecteer Testconfiguratie toevoegen. Kies TCP voor het protocol en voer de doelpoort in die u hebt geopend op uw servers. Configureer uw testfrequentie en drempelwaarden voor mislukte controles en retourtijd. Selecteer Testconfiguratie toevoegen.

Selecteer Testgroep toevoegen zodra u uw bronnen, bestemmingen en testconfiguratie hebt toegevoegd.

Selecteer Volgende: Waarschuwing maken >> als u waarschuwingen wilt maken. Nadat u klaar bent, selecteert u Beoordelen en maken en vervolgens Maken.

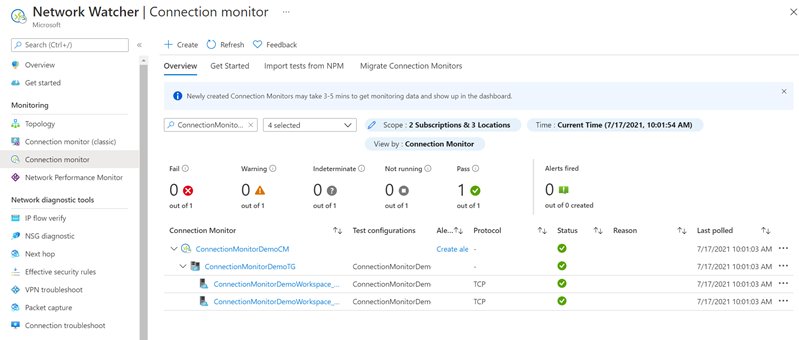

Resultaten weergeven

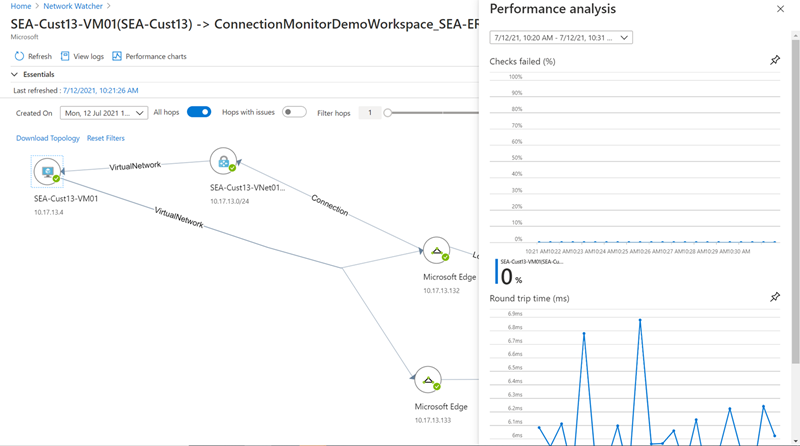

Ga naar uw Network Watcher-resource en selecteer Verbindingsmonitor onder Bewaking. Na 5 minuten ziet u de nieuwe verbindingsmonitor. Als u de netwerktopologie en prestatiegrafieken van de verbindingsmonitor wilt bekijken, selecteert u de test in de vervolgkeuzelijst voor de testgroep.

Bekijk in het deelvenster Prestatieanalyse het percentage controlefouten en de retourresultaten van elke test. Pas het tijdsbestek voor de weergegeven gegevens aan met behulp van de vervolgkeuzelijst boven aan het deelvenster.

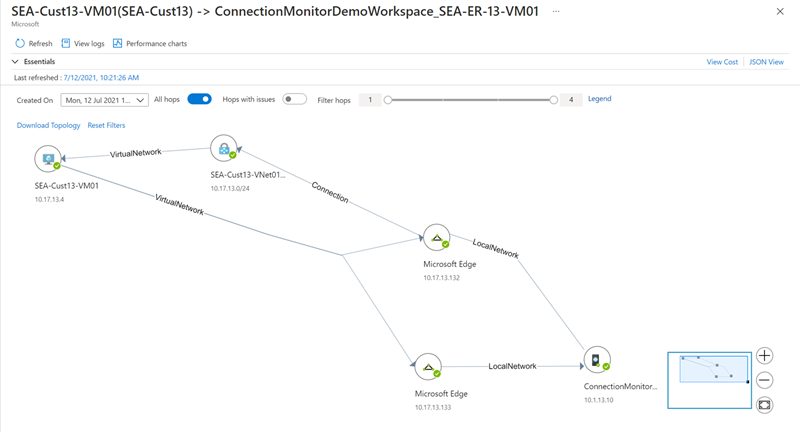

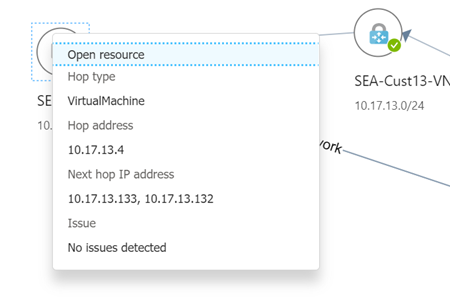

Als u het deelvenster Prestatieanalyse sluit, wordt de netwerktopologie gedetecteerd door de verbindingsmonitor tussen de bron- en doeleindpunten. In deze weergave ziet u de bidirectionele verkeerspaden en de hop-by-hoplatentie voordat u het edge-netwerk van Microsoft bereikt.

Als u een hop selecteert in de topologieweergave, wordt aanvullende informatie over de hop weergegeven. Eventuele problemen die door de verbindingsmonitor worden gedetecteerd, worden hier weergegeven.

Volgende stappen

Meer informatie over het bewaken van Azure ExpressRoute