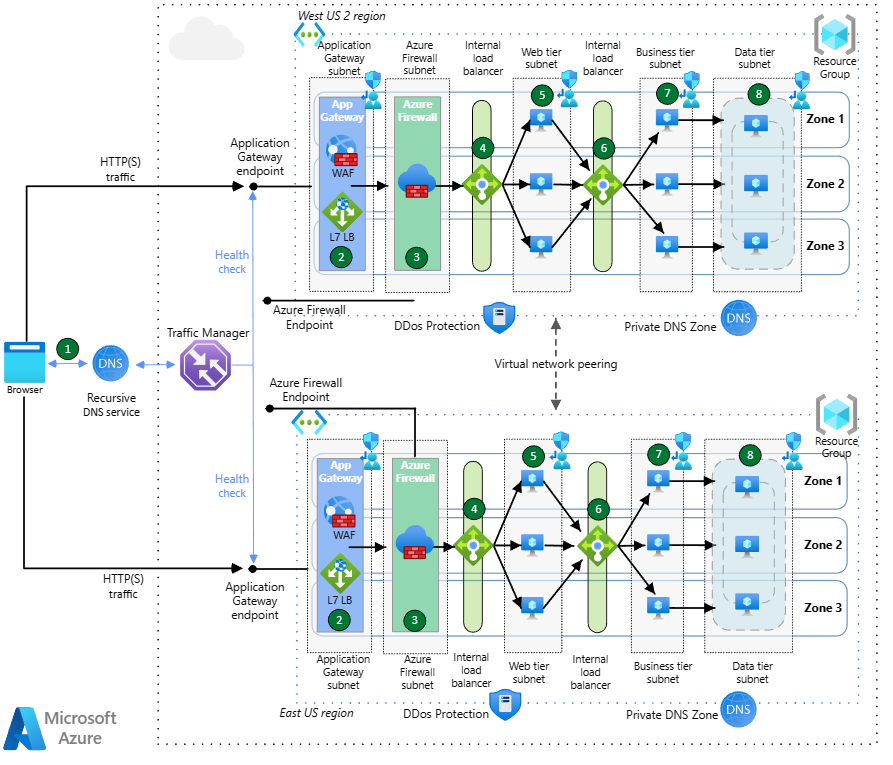

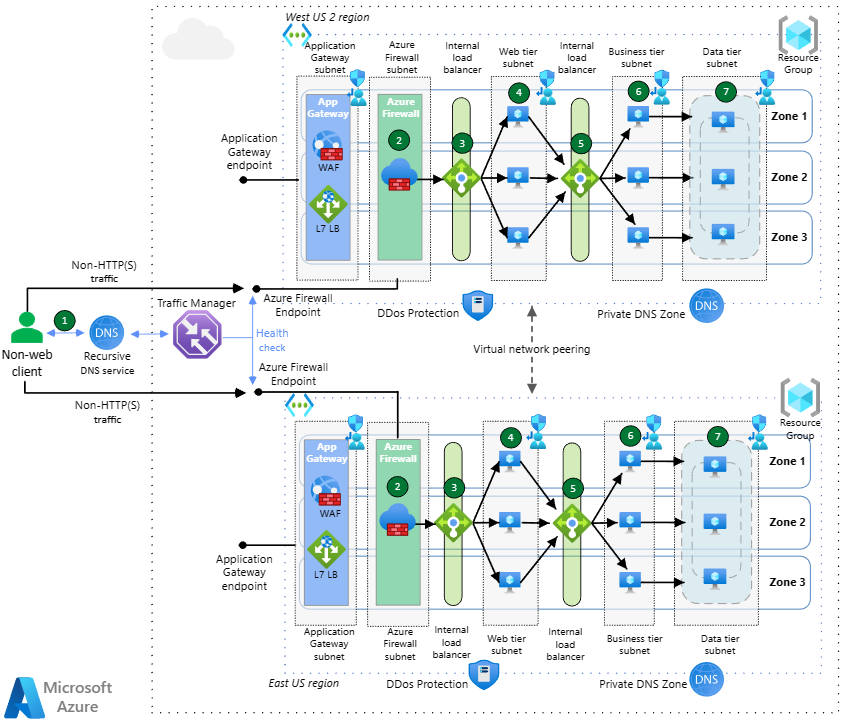

Deze architectuur is bedoeld voor wereldwijde, internetgerichte toepassingen die gebruikmaken van HTTP(S) en niet-HTTP(S)-protocollen. Het biedt wereldwijde taakverdeling op basis van DNS, twee vormen van regionale taakverdeling en wereldwijde peering van virtuele netwerken om een architectuur met hoge beschikbaarheid te maken die bestand is tegen regionale storingen. Verkeersinspectie wordt geleverd door zowel Azure Web Application Firewall (WAF) als Azure Firewall.

Opmerkingen bij architectuur

De architectuur in dit document kan eenvoudig worden uitgebreid naar een hub-and-spoke virtueel netwerkontwerp, waarbij de Azure Firewall zich in het hubnetwerk bevindt en de Application Gateway in het hubnetwerk of in een spoke. Als de Application Gateway is geïmplementeerd in de hub, wilt u nog steeds meerdere Application Gateways, elk voor een bepaalde set toepassingen, RBAC-conflicten voorkomen en het bereiken van Application Gateway-limieten voorkomen (zie Application Gateway-limieten).

In een Virtual WAN-omgeving kunnen Application Gateways niet worden geïmplementeerd in de hub, zodat ze zouden worden geïnstalleerd in virtuele spoke-netwerken.

De voorgestelde architectuur kiest voor dubbele inspectie van webinhoud via een Web Application Firewall (op basis van Application Gateway) vóór Azure Firewall. Er zijn andere opties, zoals beschreven in Firewall en Application Gateway voor virtuele netwerken, maar deze optie is de meest flexibele en volledige optie: hiermee wordt het IP-adres van de client beschikbaar gemaakt in de HTTP-header X-Forwarded-For voor de eindtoepassing, biedt het end-to-end-versleuteling en voorkomt u dat clients de WAF omzeilen voor toegang tot de toepassing.

Als alleen webtoepassingen beschikbaar zijn (geen niet-HTTP(S)-toepassingen en de dubbele inspectie door WAF en Azure Firewall van dit webverkeer niet is vereist, is Azure Front Door een betere globale taakverdelingsoplossing dan Traffic Manager. Front Door is een load balancer van laag 7 voor HTTP(S)-inhoud die ook caching, verkeersversnelling, SSL/TLS-beëindiging, certificaatbeheer, statustests en andere mogelijkheden biedt. Application Gateway biedt echter een betere integratie met Azure Firewall voor een gelaagde beveiligingsbenadering.

Binnenkomende HTTP(S)-verkeerstromen

Een Visio-bestand van deze architectuur downloaden.

Azure Traffic Manager maakt gebruik van OP DNS gebaseerde routering om inkomend verkeer in de twee regio's te verdelen. Traffic Manager zet DNS-query's voor de toepassing om naar de openbare IP-adressen van de Azure-toepassing Gateway-eindpunten. De openbare eindpunten van de Application Gateways fungeren als de back-endeindpunten van Traffic Manager voor HTTP(S)-verkeer. Traffic Manager lost DNS-query's op op basis van een keuze uit verschillende routeringsmethoden. De browser maakt rechtstreeks verbinding met het eindpunt; Traffic Manager ziet het HTTP(S)-verkeer niet.

De Application Gateways die zijn geïmplementeerd in beschikbaarheidszones ontvangen HTTP(S)-verkeer van de browser en de Web Application Firewalls Premium inspecteert het verkeer om webaanvallen te detecteren. De Application Gateways verzenden verkeer naar hun back-end, de interne load balancer voor de front-end virtuele machines. Voor deze specifieke stroom is de interne load balancer vóór de webservers niet strikt vereist, omdat application gateway deze taakverdeling zelf kan uitvoeren. Het is echter opgenomen voor consistentie met de stroom voor niet-HTTP(S)-toepassingen.

Het verkeer tussen de Application Gateway en de interne load balancer van de front-end wordt onderschept door Azure Firewall Premium via door de gebruiker gedefinieerde routes die zijn toegepast op het Application Gateway-subnet. Azure Firewall Premium past TLS-inspectie toe op het verkeer voor extra beveiliging. De Azure Firewall is ook zone-redundant. Als de Azure Firewall een bedreiging in het verkeer detecteert, worden de pakketten verwijderd. Anders stuurt de Azure Firewall na een geslaagde inspectie het verkeer door naar de interne load balancer van de doelweblaag.

De weblaag is de eerste laag van de toepassing met drie lagen, deze bevat de gebruikersinterface en parseert ook gebruikersinteracties. De load balancer van de weblaag wordt verdeeld over alle drie de beschikbaarheidszones en verdeelt verkeer naar elk van de drie virtuele machines in de weblaag.

De virtuele machines in de weblaag worden verspreid over alle drie de beschikbaarheidszones en ze communiceren met de bedrijfslaag via een toegewezen interne load balancer.

De bedrijfslaag verwerkt de interacties van de gebruiker en bepaalt de volgende stappen en bevindt zich tussen de web- en gegevenslagen. De interne load balancer van de bedrijfslaag distribueert verkeer naar de virtuele machines in de bedrijfslaag in de drie beschikbaarheidszones. De load balancer van de business-tier is zone-redundant, zoals de load balancer van de weblaag.

De virtuele machines in de bedrijfslaag worden verspreid over beschikbaarheidszones en ze leiden verkeer door naar de listener van de beschikbaarheidsgroep van de databases.

In de gegevenslaag worden de toepassingsgegevens opgeslagen, meestal in een database, objectopslag of bestandsshare. Deze architectuur heeft SQL Server op virtuele machines die zijn verdeeld over drie beschikbaarheidszones. Ze bevinden zich in een beschikbaarheidsgroep en gebruiken een gedistribueerde netwerknaam (DNN) om verkeer naar de listener van de beschikbaarheidsgroep te routeren voor taakverdeling.

Niet-HTTP(S)-verkeerstromen voor inkomend verkeer

Een Visio-bestand van deze architectuur downloaden.

Azure Traffic Manager maakt gebruik van OP DNS gebaseerde routering om inkomend verkeer in de twee regio's te verdelen. Traffic Manager zet DNS-query's voor de toepassing om naar de openbare IP-adressen van de Azure-eindpunten. De openbare eindpunten van de Application Firewall fungeren als de back-endeindpunten van Traffic Manager voor niet-HTTP(S)-verkeer. Traffic Manager lost DNS-query's op op basis van een keuze uit verschillende routeringsmethoden. De browser maakt rechtstreeks verbinding met het eindpunt; Traffic Manager ziet het HTTP(S)-verkeer niet.

Azure Firewall Premium is zone-redundant en inspecteert het binnenkomende verkeer voor beveiliging. Als de Azure Firewall een bedreiging in het verkeer detecteert, worden de pakketten verwijderd. Anders stuurt de Azure Firewall na een geslaagde inspectie het verkeer door naar de interne load balancer van de weblaag die DNAT (Destination Network Address Translation) uitvoert op de inkomende pakketten.

De weblaag is de eerste laag van de toepassing met drie lagen, deze bevat de gebruikersinterface en parseert ook gebruikersinteracties. De load balancer van de weblaag wordt verdeeld over alle drie de beschikbaarheidszones en verdeelt verkeer naar elk van de drie virtuele machines in de weblaag.

De virtuele machines in de weblaag worden verspreid over alle drie de beschikbaarheidszones en ze communiceren met de bedrijfslaag via een toegewezen interne load balancer.

De bedrijfslaag verwerkt de interacties van de gebruiker en bepaalt de volgende stappen en bevindt zich tussen de web- en gegevenslagen. De interne load balancer van de bedrijfslaag distribueert verkeer naar de virtuele machines in de bedrijfslaag in de drie beschikbaarheidszones. De load balancer van de business-tier is zone-redundant, zoals de load balancer van de weblaag.

De virtuele machines in de bedrijfslaag worden verspreid over beschikbaarheidszones en ze leiden verkeer door naar de listener van de beschikbaarheidsgroep van de databases.

In de gegevenslaag worden de toepassingsgegevens opgeslagen, meestal in een database, objectopslag of bestandsshare. Deze architectuur heeft SQL Server op virtuele machines die zijn verdeeld over drie beschikbaarheidszones. Ze bevinden zich in een beschikbaarheidsgroep en gebruiken een gedistribueerde netwerknaam (DNN) om verkeer naar de listener van de beschikbaarheidsgroep te routeren voor taakverdeling.

Uitgaande verkeersstromen (alle protocollen)

Uitgaande verkeerstromen voor updates van patches voor virtuele machines of andere connectiviteit met internet gaan van de virtuele machines van de werkbelasting naar de Azure Firewall via door de gebruiker gedefinieerde routes. De Azure Firewall dwingt connectiviteitsregels af met behulp van webcategorieën en netwerk- en toepassingsregels om te voorkomen dat workloads toegang hebben tot ongepaste inhoud of exfiltratiescenario's voor gegevens.

Onderdelen

- Azure Firewall is een cloudgebaseerde, door Microsoft beheerde firewall van de volgende generatie die uitgebreide pakketinspectie biedt voor verkeerstromen noord/zuid en oost/west. Het kan worden verspreid over Beschikbaarheidszones en biedt automatische schaalaanpassing om te voldoen aan wijzigingen in de vraag naar toepassingen.

- Azure-toepassing Gateway is een load balancer van laag 7 met optionele WaF-functionaliteit (Web Application Firewall). De v2-SKU van Application Gateway ondersteunt redundantie in de beschikbaarheidszone en wordt aanbevolen voor de meeste scenario's. Application Gateway bevat configureerbare horizontale automatische schaalaanpassing, zodat deze automatisch kan reageren op wijzigingen in de vraag naar toepassingen.

- Azure Traffic Manager is een op DNS gebaseerde load balancer voor globaal verkeer die verkeer distribueert naar services in wereldwijde Azure-regio's, terwijl hoge beschikbaarheid en reactiesnelheid worden geboden.

- Azure Load Balancer is een load balancer van laag 4. Een zone-redundante load balancer distribueert nog steeds verkeer met een fout in de beschikbaarheidszone naar de resterende zones.

- Azure DDoS Protection heeft verbeterde functies ter bescherming tegen DDoS-aanvallen (Distributed Denial of Service).

- Azure DNS is een hostingservice voor DNS-domeinen. Het biedt naamomzetting met behulp van de Microsoft Azure-infrastructuur. Door uw domeinen in Azure te hosten, kunt u uw DNS-records met dezelfde referenties, API's, hulpprogramma's en facturering beheren als voor uw andere Azure-services.

- Azure Privé-DNS-zones zijn een functie van Azure DNS. Privézones van Azure DNS bieden naamomzetting binnen een virtueel netwerk en tussen virtuele netwerken. De records in een privé-DNS-zone kunnen niet worden omgezet via internet. DNS-omzetting voor een privé-DNS-zone werkt alleen vanuit virtuele netwerken die eraan zijn gekoppeld.

- Azure Virtual Machines zijn on-demand, schaalbare computingresources die u de flexibiliteit van virtualisatie bieden, maar de onderhoudsvereisten van fysieke hardware elimineren. De keuzen van het besturingssysteem omvatten Windows en Linux. Bepaalde onderdelen van de toepassingen kunnen worden vervangen door Azure-resources voor platform-as-a-service (bijvoorbeeld de database en de front-endlaag), maar de architectuur zou niet aanzienlijk veranderen als u Private Link en App Service VNet-integratie gebruikt om deze PaaS-services in het virtuele netwerk te plaatsen.

- Virtuele-machineschaalsets van Azure zijn geautomatiseerde en taakverdeling voor het schalen van virtuele machines waarmee het beheer van uw toepassingen wordt vereenvoudigd en de beschikbaarheid wordt verhoogd.

- Met SQL Server op VM's kunt u volledige versies van SQL Server in de cloud gebruiken zonder dat u on-premises hardware hoeft te beheren.

- Azure Virtual Network is een beveiligd particulier netwerk in de cloud. Virtuele machines worden met elkaar verbonden, met internet en met cross-premises netwerken.

- Door de gebruiker gedefinieerde routes zijn een mechanisme om de standaardroutering in virtuele netwerken te overschrijven. In dit scenario worden ze gebruikt om verkeer inkomende en uitgaande verkeerstromen af te dwingen om de Azure Firewall te doorlopen.

Details oplossing

Traffic Manager- We hebben Traffic Manager geconfigureerd voor het gebruik van prestatieroutering. Het routeert verkeer naar het eindpunt met de laagste latentie voor de gebruiker. Traffic Manager past het taakverdelingsalgoritmen automatisch aan wanneer de latentie van eindpunten verandert. Traffic Manager biedt automatische failover als er een regionale storing is. Het maakt gebruik van prioriteitsroutering en reguliere statuscontroles om te bepalen waar verkeer moet worden gerouteerd.

Beschikbaarheidszones - De architectuur maakt gebruik van drie beschikbaarheidszones. De zones maken een architectuur met hoge beschikbaarheid voor de Application Gateways, interne load balancers en virtuele machines in elke regio. Als er een zonestoring is, nemen de resterende beschikbaarheidszones in die regio de belasting over, wat geen regionale failover zou activeren.

Application Gateway: Terwijl Traffic Manager regionale taakverdeling op basis van DNS biedt, biedt Application Gateway u veel van dezelfde mogelijkheden als Azure Front Door, maar op regionaal niveau, zoals:

- Web Application Firewall (WAF)

- TLS-beëindiging (Transport Layer Security)

- Padgebaseerde routering

- Sessieaffiniteit op basis van cookies

Azure Firewall - Azure Firewall Premium biedt netwerkbeveiliging voor algemene toepassingen (web- en niet-webverkeer), waarbij drie typen stromen in deze architectuur worden gecontroleerd:

- Binnenkomende HTTP(S)-stromen van de Application Gateway worden beveiligd met Azure Firewall Premium TLS-inspectie.

- Binnenkomende niet-HTTP(S)-stromen van het openbare internet worden gecontroleerd met de rest van de Azure Firewall Premium-functies.

- Uitgaande stromen van Azure Virtual Machines worden gecontroleerd door Azure Firewall om gegevensexfiltratie en toegang tot verboden sites en toepassingen te voorkomen.

Peering van virtuele netwerken: peering tussen regio's 'wereldwijde peering voor virtuele netwerken'. Wereldwijde peering van virtuele netwerken biedt gegevensreplicatie met lage latentie en hoge bandbreedte tussen regio's. U kunt gegevens overdragen tussen Azure-abonnementen, Microsoft Entra-tenants en implementatiemodellen met deze wereldwijde peering. In de hub-spoke-omgeving bestaan virtuele netwerkpeeringen tussen hub- en spoke-netwerken.

Aanbevelingen

De volgende aanbevelingen voldoen aan de pijlers van het Azure Well-Architected Framework (WAF). De WAF-pijlers zijn richtlijnen voor tenets die de kwaliteit van cloudworkloads helpen garanderen. Zie Microsoft Azure Well-Architected Framework voor meer informatie.

Overwegingen

Met deze overwegingen worden de pijlers van het Azure Well-Architected Framework geïmplementeerd. Dit is een set richtlijnen die kunnen worden gebruikt om de kwaliteit van een workload te verbeteren. Zie Microsoft Azure Well-Architected Framework voor meer informatie.

Betrouwbaarheid

Betrouwbaarheid zorgt ervoor dat uw toepassing kan voldoen aan de toezeggingen die u aan uw klanten hebt gedaan. Zie Controlelijst ontwerpbeoordeling voor betrouwbaarheidvoor meer informatie.

Regio's: gebruik ten minste twee Azure-regio's voor hoge beschikbaarheid. U kunt uw toepassing implementeren in meerdere Azure-regio's in actieve/passieve of actieve/actieve configuraties. Meerdere regio's helpen ook uitvaltijd van toepassingen te voorkomen als een subsysteem van de toepassing mislukt.

- Traffic Manager voert automatisch een failover uit naar de secundaire regio als de primaire regio uitvalt.

- Het kiezen van de beste regio's voor uw behoeften moet zijn gebaseerd op technische overwegingen, wettelijke overwegingen en ondersteuning voor beschikbaarheidszones.

Regioparen: gebruik regioparen voor de meeste tolerantie. Zorg ervoor dat beide regioparen alle Azure-services ondersteunen die uw toepassing nodig heeft (zie services per regio). Dit zijn twee voordelen van regioparen:

- Geplande Azure-updates worden één voor één geïmplementeerd in gekoppelde regio's om downtime en risico op uitval van toepassingen te minimaliseren.

- De gegevens blijven zich binnen dezelfde geografie bevinden als het paar (met uitzondering van Brazilië - zuid) voor belasting- en juridische doeleinden.

Beschikbaarheidszones: gebruik meerdere beschikbaarheidszones ter ondersteuning van uw Application Gateway, Azure Firewall, Azure Load Balancer en toepassingslagen indien beschikbaar.

Automatische schaalaanpassing en exemplaren van Application Gateway: configureer de Application Gateway met minimaal twee exemplaren om downtime te voorkomen en automatisch schalen om dynamische aanpassing te bieden aan veranderende toepassingscapaciteitsvereisten.

Zie voor meer informatie:

- Regio's en beschikbaarheidszones in Azure

- Bedrijfscontinuïteit en herstel na noodgeval (BCDR): gekoppelde Azure-regio's

Globale routering

Globale routeringsmethode: gebruik de verkeersrouteringsmethode die het beste voldoet aan de behoeften van uw klanten. Traffic Manager ondersteunt meerdere verkeersrouteringsmethoden om verkeer deterministisch te routeren naar de verschillende service-eindpunten.

Geneste configuratie: Gebruik Traffic Manager in een geneste configuratie als u gedetailleerdere controle nodig hebt om een voorkeursfailover binnen een regio te kiezen.

Zie voor meer informatie:

- De routeringsmethode voor prestatieverkeer configureren

- Methoden voor het doorsturen van Traffic Manager

Globale verkeersweergave

Gebruik de verkeersweergave in Traffic Manager om verkeerspatronen en metrische latentiegegevens te bekijken. Traffic View kan u helpen bij het plannen van uw footprintuitbreiding naar nieuwe Azure-regio's.

Zie Traffic Manager Traffic View voor meer informatie.

Application Gateway

Gebruik Application Gateway v2 SKU voor standaard geautomatiseerde tolerantie.

Application Gateway v2 SKU zorgt er automatisch voor dat nieuwe exemplaren tussen foutdomeinen en updatedomeinen worden uitgevoerd. Als u zoneredundantie kiest, worden de nieuwste exemplaren ook verspreid over beschikbaarheidszones om fouttolerantie te bieden.

Application Gateway v1 SKU ondersteunt scenario's met hoge beschikbaarheid wanneer u twee of meer exemplaren hebt geïmplementeerd. Azure distribueert deze exemplaren over update- en foutdomeinen om ervoor te zorgen dat exemplaren niet tegelijkertijd mislukken. De v1-SKU ondersteunt schaalbaarheid door meerdere exemplaren van dezelfde gateway toe te voegen om de belasting te delen.

De Application Gateway moet het CA-certificaat van Azure Firewall vertrouwen.

Azure Firewall

De Premium-laag van Azure Firewall is vereist in dit ontwerp om TLS-inspectie te bieden. Azure Firewall onderschept de TLS-sessies tussen Application Gateway en de virtuele machines in de weblaag die hun eigen certificaten genereren, en inspecteert uitgaande verkeerstromen van de virtuele netwerken naar het openbare internet. Meer informatie over dit ontwerp vindt u in zero-trust-netwerk voor webtoepassingen met Azure Firewall en Application Gateway.

Aanbevelingen voor statustests

Hier volgen enkele aanbevelingen voor statustests in Traffic Manager, Application Gateway en Load Balancer.

Traffic Manager

Eindpuntstatus: maak een eindpunt dat de algehele status van de toepassing rapporteert. Traffic Manager gebruikt een HTTP(S)-test om de beschikbaarheid van elke regio te bewaken. Met de test wordt gecontroleerd op een HTTP 200-respons van een opgegeven URL-pad. Gebruik het eindpunt dat u hebt gemaakt voor de statustest. Anders kan de test een goed eindpunt rapporteren wanneer kritieke onderdelen van de toepassing mislukken.

Zie het patroon statuseindpuntbewaking voor meer informatie.

Failoververtraging: Traffic Manager heeft een failoververtraging. De volgende factoren bepalen de duur van de vertraging:

- Testintervallen: hoe vaak de test de status van het eindpunt controleert.

- Getolereerd aantal fouten: hoeveel fouten de test tolereert voordat het eindpunt beschadigd wordt gemarkeerd.

- Time-out van de test: hoe lang voordat Traffic Manager het eindpunt als niet in orde beschouwt.

- Time-to-live (TTL): DNS-servers moeten de DNS-records in de cache voor het IP-adres bijwerken. De tijd die nodig is, is afhankelijk van de DNS-TTL. Standaard is de TTL-waarde 300 seconden (5 minuten), maar u kunt deze waarde configureren wanneer u het Traffic Manager-profiel maakt.

Zie Traffic Manager-bewaking voor meer informatie.

Application Gateway en Load Balancer

Zorg dat u vertrouwd raakt met het statustestbeleid van de Application Gateway en load balancer om ervoor te zorgen dat u de status van uw VM's begrijpt. Hier volgt een kort overzicht:

Application Gateway maakt altijd gebruik van een HTTP-test.

Load Balancer kan HTTP of TCP evalueren. Gebruik een HTTP-test als een VIRTUELE machine een HTTP-server uitvoert. Gebruik TCP voor al het andere.

HTTP-tests verzenden een HTTP GET-aanvraag naar een opgegeven pad en luisteren naar een HTTP 200-antwoord. Dit pad kan het hoofdpad (/) of een eindpunt voor statusbewaking zijn dat aangepaste logica implementeert om de status van de toepassing te controleren.

Voor het eindpunt moeten anonieme HTTP-aanvragen worden toegestaan. Als een test binnen de time-outperiode geen exemplaar kan bereiken, stopt de Application Gateway of Load Balancer met het verzenden van verkeer naar die VM. De test blijft controleren en retourneert de VIRTUELE machine naar de back-endpool als de VIRTUELE machine weer beschikbaar is.

Zie voor meer informatie:

- Statustesten voor Load Balancer

- Overzicht van statuscontrole van Application Gateway

- Patroon statuseindpuntbewaking

Beveiliging

Beveiliging biedt garanties tegen opzettelijke aanvallen en misbruik van uw waardevolle gegevens en systemen. Zie voor meer informatie controlelijst ontwerpbeoordeling voor Security.

Web Application Firewall: de WAF-functionaliteit van Azure-toepassing Gateway detecteert en voorkomt aanvallen op HTTP-niveau, zoals SQL-injectie (SQLi) of cross-site scripting (CSS).

Next-Generation Firewall - Azure Firewall Premium biedt een extra verdedigingslaag door inhoud te inspecteren op niet-webaanvallen, zoals schadelijke bestanden die zijn geüpload via HTTP(S) of een ander protocol.

End-to-end-versleuteling: verkeer wordt altijd versleuteld wanneer u het Azure-netwerk doorkruist. Zowel Application Gateway als Azure Firewall versleutelen verkeer voordat het naar het bijbehorende back-endsysteem wordt verzonden.

DDoS (Distributed Denial of Service): gebruik Azure DDoS-netwerkbeveiliging voor meer DDoS-beveiliging dan de basisbeveiliging die Azure biedt.

Netwerkbeveiligingsgroepen (NSG's): gebruik NSG's om netwerkverkeer binnen het virtuele netwerk te beperken. In de architectuur met drie lagen die hier wordt weergegeven, accepteert de gegevenslaag bijvoorbeeld alleen verkeer van de bedrijfslaag, niet van de webfront-end. Alleen de bedrijfslaag kan rechtstreeks communiceren met de databaselaag. Als u deze regel wilt afdwingen, moet de databaselaag al het binnenkomende verkeer blokkeren, met uitzondering van het subnet van de bedrijfslaag.

- Inkomend verkeer vanaf het subnet van de bedrijfslaag toestaan.

- Inkomend verkeer vanuit het subnet van de databaselaag zelf toestaan. Met deze regel kan communicatie tussen de database-VM's worden toegestaan. Voor databasereplicatie en failover is deze regel vereist.

- Weiger al het binnenkomende verkeer van het virtuele netwerk met behulp van de

VirtualNetworktag in de regel om de machtigingsinstructie die is opgenomen in de standaard NSG-regels te overschrijven.

Maak regel 3 met een lagere prioriteit (hoger getal) dan de eerste regels.

U kunt servicetags gebruiken om besturingselementen voor netwerktoegang te definiëren in netwerkbeveiligingsgroepen of Azure Firewall.

Zie de configuratie van de infrastructuur van de toepassingsgateway voor meer informatie.

Kostenoptimalisatie

Kostenoptimalisatie gaat over manieren om onnodige uitgaven te verminderen en operationele efficiëntie te verbeteren. Zie controlelijst ontwerpbeoordeling voor kostenoptimalisatievoor meer informatie.

Zie voor meer informatie:

- Prijzen voor taakverdeling

- Prijzen voor virtueel netwerk

- Prijzen voor Application Gateway

- Kies de juiste Azure Firewall-SKU om aan uw behoeften te voldoen

- Prijzen voor Traffic Manager

- Prijscalculator

Operationele uitmuntendheid

Operational Excellence behandelt de operationele processen die een toepassing implementeren en deze in productie houden. Zie controlelijst ontwerpbeoordeling voor Operational Excellencevoor meer informatie.

Resourcegroepen: gebruik resourcegroepen om Azure-resources te beheren op basis van levensduur, eigenaar en andere kenmerken.

Peering van virtuele netwerken: peering van virtuele netwerken gebruiken om naadloos twee of meer virtuele netwerken in Azure te verbinden. De virtuele netwerken worden weergegeven als één voor connectiviteitsdoeleinden. Het verkeer tussen virtuele machines in gekoppelde virtuele netwerken maakt gebruik van de Microsoft-backbone-infrastructuur. Zorg ervoor dat de adresruimte van de virtuele netwerken niet overlapt.

Virtueel netwerk en subnetten: maak een afzonderlijk subnet voor elke laag van uw subnet. U moet VM's en resources, zoals Application Gateway en Load Balancer, implementeren in een virtueel netwerk met subnetten.

Prestatie-efficiëntie

Prestatie-efficiëntie is de mogelijkheid van uw workload om op een efficiënte manier te voldoen aan de eisen die gebruikers eraan stellen. Zie controlelijst ontwerpbeoordeling voor prestatie-efficiëntievoor meer informatie.

Virtuele-machineschaalsets: virtuele-machineschaalsets gebruiken om de schaalbaarheid van uw virtuele machines te automatiseren. Virtuele-machineschaalsets zijn beschikbaar op alle grootten van virtuele Windows- en Linux-machines. Er worden alleen kosten in rekening gebracht voor de geïmplementeerde virtuele machines en de verbruikte onderliggende infrastructuurresources. Er zijn geen incrementele kosten. De voordelen van virtuele-machineschaalsets zijn:

- Eenvoudig meerdere virtuele machines maken en beheren

- Hoge beschikbaarheid en tolerantie van toepassingen

- Automatisch schalen naarmate de vraag naar resources verandert

Zie Virtuele-machineschaalsets voor meer informatie.

Volgende stappen

Zie voor meer referentiearchitecturen met dezelfde technologieën: