Een app integreren met een virtueel Azure-netwerk

Notitie

Vanaf 1 juni 2024 kunnen nieuw gemaakte App Service-apps een unieke standaardhostnaam genereren die gebruikmaakt van de naamconventie <app-name>-<random-hash>.<region>.azurewebsites.net. Bestaande app-namen blijven ongewijzigd. Voorbeeld:

myapp-ds27dh7271aah175.westus-01.azurewebsites.net

Zie Unieke standaardhostnaam voor App Service-resource voor meer informatie.

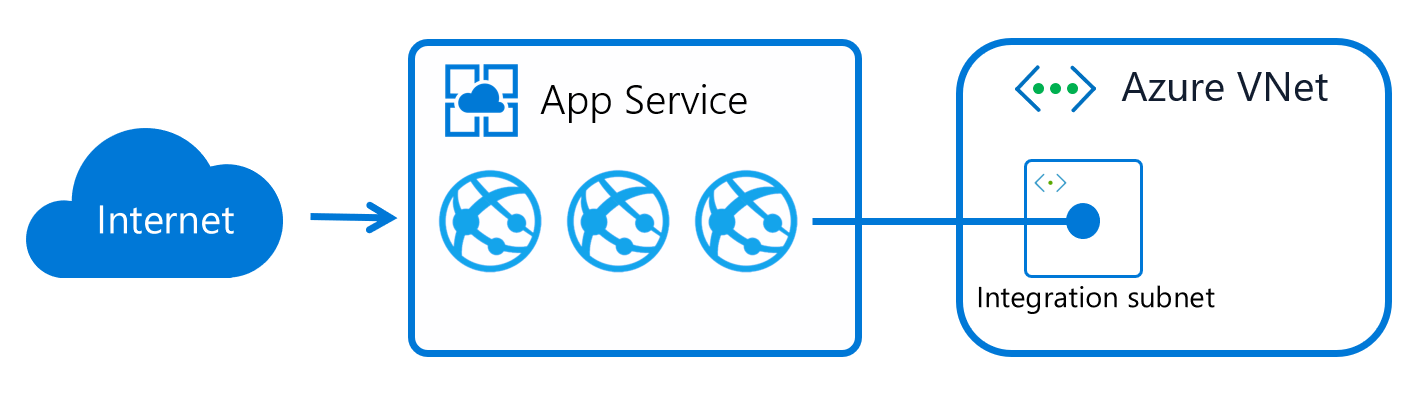

In dit artikel wordt de Azure-app functie voor de integratie van virtuele netwerken van service beschreven en wordt beschreven hoe u deze kunt instellen met apps in App Service. Met virtuele Azure-netwerken kunt u veel van uw Azure-resources in een niet-internetrouteerbaar netwerk plaatsen. Met de functie voor integratie van virtuele netwerken van App Service kunnen uw apps toegang krijgen tot resources in of via een virtueel netwerk.

Notitie

Informatie over gateway-vereiste integratie van virtuele netwerken is verplaatst naar een nieuwe locatie.

App Service heeft twee variaties:

- De toegewezen prijscategorieën voor berekeningen, waaronder Basic, Standard, Premium, Premium v2 en Premium v3.

- De App Service Environment, die rechtstreeks in uw virtuele netwerk wordt geïmplementeerd met toegewezen ondersteunende infrastructuur en gebruikmaakt van de prijscategorieën Isolated en Isolated v2.

De functie voor integratie van virtuele netwerken wordt gebruikt in Azure-app Service-prijscategorieën voor toegewezen rekenprocessen. Als uw app zich in een App Service-omgeving bevindt, kan deze al worden geïntegreerd met een virtueel netwerk en hoeft u de functie voor integratie van virtuele netwerken niet te configureren om resources in hetzelfde virtuele netwerk te bereiken. Zie App Service-netwerkfuncties voor meer informatie over alle netwerkfuncties.

Integratie van virtuele netwerken biedt uw app toegang tot resources in uw virtuele netwerk, maar verleent geen binnenkomende privétoegang tot uw app vanuit het virtuele netwerk. Toegang tot privésites verwijst naar het alleen toegankelijk maken van een app vanuit een particulier netwerk, zoals vanuit een virtueel Azure-netwerk. Integratie van virtuele netwerken wordt alleen gebruikt om uitgaande aanroepen vanuit uw app naar uw virtuele netwerk te maken. Raadpleeg het privé-eindpunt voor binnenkomende privétoegang.

De functie voor integratie van virtuele netwerken:

- Hiervoor is een ondersteunde prijscategorie Basic of Standard, Premium, Premium v2, Premium v3 of Elastic Premium App Service vereist.

- Ondersteunt TCP en UDP.

- Werkt met App Service-apps, functie-apps en logische apps.

Er zijn enkele dingen die integratie van virtuele netwerken niet ondersteunt, zoals:

- Een station koppelen.

- Windows Server Active Directory-domeindeelname.

- NetBIOS.

Integratie van virtuele netwerken ondersteunt het maken van verbinding met een virtueel netwerk in dezelfde regio. Door de integratie van virtuele netwerken te gebruiken, heeft uw app toegang tot:

- Resources in het virtuele netwerk waarmee u bent geïntegreerd.

- Resources in virtuele netwerken die zijn gekoppeld aan het virtuele netwerk waar uw app is geïntegreerd met inbegrip van wereldwijde peeringverbindingen.

- Resources tussen Azure ExpressRoute-verbindingen.

- Met service-eindpunt beveiligde services.

- Services met privé-eindpunten.

Wanneer u integratie van virtuele netwerken gebruikt, kunt u de volgende Azure-netwerkfuncties gebruiken:

- Netwerkbeveiligingsgroepen (NSG's): u kunt uitgaand verkeer blokkeren met een NSG die u op uw integratiesubnet gebruikt. De regels voor inkomend verkeer zijn niet van toepassing omdat u geen integratie van virtuele netwerken kunt gebruiken om binnenkomende toegang tot uw app te bieden.

- Routetabellen (UDR's): u kunt een routetabel in het integratiesubnet plaatsen om uitgaand verkeer naar wens te verzenden.

- NAT-gateway: U kunt nat-gateway gebruiken om een toegewezen uitgaande IP op te halen en SNAT-poortuitputting te beperken.

Meer informatie over het inschakelen van integratie van virtuele netwerken.

Hoe de integratie van virtuele netwerken werkt

Apps in App Service worden gehost op werkrollen. Integratie van virtuele netwerken werkt door virtuele interfaces te koppelen aan de werkrollen met adressen in het gedelegeerde subnet. De gebruikte virtuele interfaces zijn geen resources waar klanten rechtstreeks toegang toe hebben. Omdat het van-adres zich in uw virtuele netwerk bevindt, heeft het toegang tot de meeste zaken in of via uw virtuele netwerk, zoals een VIRTUELE machine in uw virtuele netwerk.

Wanneer integratie van virtuele netwerken is ingeschakeld, voert uw app uitgaande aanroepen via uw virtuele netwerk uit. De uitgaande adressen die worden vermeld in de portal voor app-eigenschappen, zijn de adressen die nog steeds door uw app worden gebruikt. Als uw uitgaande aanroep echter is gericht op een virtuele machine of privé-eindpunt in het virtuele integratienetwerk of het gekoppelde virtuele netwerk, is het uitgaande adres een adres van het integratiesubnet. Het privé-IP-adres dat is toegewezen aan een exemplaar, wordt weergegeven via de omgevingsvariabele WEBSITE_PRIVATE_IP.

Wanneer alle verkeersroutering is ingeschakeld, wordt al het uitgaande verkeer naar uw virtuele netwerk verzonden. Als alle verkeersroutering niet is ingeschakeld, worden alleen privéverkeer (RFC1918) en service-eindpunten die op het integratiesubnet zijn geconfigureerd, naar het virtuele netwerk verzonden. Uitgaand verkeer naar internet wordt rechtstreeks vanuit de app gerouteerd.

De functie voor integratie van virtuele netwerken ondersteunt twee virtuele interfaces per werkrol. Twee virtuele interfaces per werkrol betekenen twee virtuele netwerkintegraties per App Service-plan. Met andere woorden, een App Service-plan kan virtuele netwerkintegraties hebben met maximaal twee subnetten/virtuele netwerken. De apps in hetzelfde App Service-plan kunnen slechts één van de integraties van het virtuele netwerk in een specifiek subnet gebruiken, wat betekent dat een app slechts één virtueel netwerk kan integreren op een bepaald moment.

Subnetvereisten

Integratie van virtuele netwerken is afhankelijk van een toegewezen subnet. Wanneer u een subnet maakt, verbruikt het Azure-subnet vanaf het begin vijf IP-adressen. Eén adres wordt gebruikt vanuit het integratiesubnet voor elk App Service-planexemplaren. Als u uw app schaalt naar vier exemplaren, worden er vier adressen gebruikt.

Wanneer u omhoog/omlaag schaalt in de instantiegrootte, wordt de hoeveelheid IP-adressen die door het App Service-plan worden gebruikt, tijdelijk verdubbeld terwijl de schaalbewerking is voltooid. De nieuwe exemplaren moeten volledig operationeel zijn voordat de bestaande exemplaren ongedaan worden gemaakt. De schaalbewerking is van invloed op de werkelijke, beschikbare ondersteunde exemplaren voor een bepaalde subnetgrootte. Platformupgrades hebben gratis IP-adressen nodig om ervoor te zorgen dat upgrades kunnen plaatsvinden zonder onderbrekingen van uitgaand verkeer. Ten slotte kan het even duren voordat IP-adressen worden vrijgegeven nadat de schaal omhoog, omlaag of in bewerkingen is voltooid. In zeldzame gevallen kan deze bewerking maximaal 12 uur duren en als u snel in-/uitschalen of omhoog/omlaag schaalt, hebt u meer IP-adressen nodig dan de maximale schaal.

Omdat de grootte van het subnet niet kan worden gewijzigd na de toewijzing, gebruikt u een subnet dat groot genoeg is om te voldoen aan de schaal die uw app kan bereiken. U moet ook IP-adressen reserveren voor platformupgrades. Om problemen met subnetcapaciteit te voorkomen, raden we u aan dubbele IP-adressen van de geplande maximale schaal toe te wijzen. Een /26 met 64 adressen beslaat de maximale schaal van één App Service-plan voor meerdere tenants. Wanneer u subnetten in Azure Portal maakt als onderdeel van de integratie met het virtuele netwerk, is een minimale grootte vereist /27 . Als het subnet al bestaat voordat het via de portal wordt geïntegreerd, kunt u een /28 subnet gebruiken.

Met subnetdeelname voor meerdere abonnementen (MPSJ) kunt u meerdere App Service-abonnementen toevoegen aan hetzelfde subnet. Alle App Service-abonnementen moeten zich in hetzelfde abonnement bevinden, maar het virtuele netwerk/subnet kan zich in een ander abonnement bevinden. Elk exemplaar van elk App Service-plan vereist een IP-adres van het subnet en om MPSJ te gebruiken, is een minimale grootte van /26 het subnet vereist. Als u van plan bent om deel te nemen aan veel en/of grootschalige abonnementen, moet u plannen voor grotere subnetbereiken.

Specifieke limieten voor Windows-containers

Windows Containers maakt gebruik van een extra IP-adres per app voor elk App Service-planexemplaren en u moet de grootte van het subnet dienovereenkomstig aanpassen. Als u bijvoorbeeld 10 Windows Container App Service-planexemplaren hebt met vier apps die worden uitgevoerd, hebt u 50 IP-adressen en extra adressen nodig om horizontale (in/uit) schaal te ondersteunen.

Voorbeeldberekening:

Voor elk App Service-planexemplaren hebt u het volgende nodig: 4 Windows Container-apps = 4 IP-adressen 1 IP-adres per App Service-planexemplaren 4 + 1 = 5 IP-adressen

Voor 10 exemplaren: 5 x 10 = 50 IP-adressen per App Service-plan

Omdat u 1 App Service-abonnement hebt, 1 x 50 = 50 IP-adressen.

Daarnaast beperkt u zich door het aantal kernen dat beschikbaar is in de werklaag die wordt gebruikt. Elke kern voegt drie netwerkeenheden toe. De werkrol zelf maakt gebruik van één eenheid en elke virtuele netwerkverbinding maakt gebruik van één eenheid. De resterende eenheden kunnen worden gebruikt voor apps.

Voorbeeldberekening:

App Service-planexemplaren met vier apps die worden uitgevoerd en die gebruikmaken van integratie van virtuele netwerken. De apps zijn verbonden met twee verschillende subnetten (virtuele netwerkverbindingen). Voor deze configuratie zijn zeven netwerkeenheden vereist (1 werkrol + 2 verbindingen + 4 apps). De minimale grootte voor het uitvoeren van deze configuratie is I2v2 (vier kernen x 3 eenheden = 12 eenheden).

Met I1v2 kunt u maximaal vier apps uitvoeren met behulp van dezelfde (1) verbinding of 3 apps met behulp van 2 verbindingen.

Machtigingen

U moet ten minste de volgende machtigingen voor op rollen gebaseerd toegangsbeheer hebben voor het subnet of op een hoger niveau om de integratie van virtuele netwerken te configureren via Azure Portal, CLI of wanneer u de virtualNetworkSubnetId site-eigenschap rechtstreeks instelt:

| Actie | Beschrijving |

|---|---|

| Microsoft.Network/virtualNetworks/read | De definitie van het virtuele netwerk lezen |

| Microsoft.Network/virtualNetworks/subnets/read | Een subnetdefinitie voor een virtueel netwerk lezen |

| Microsoft.Network/virtualNetworks/subnets/join/action | Hiermee wordt een virtueel netwerk samengevoegd |

Als het virtuele netwerk zich in een ander abonnement bevindt dan de app, moet u ervoor zorgen dat het abonnement met het virtuele netwerk is geregistreerd voor de Microsoft.Web resourceprovider. U kunt de provider expliciet registreren door deze documentatie te volgen, maar deze wordt ook automatisch geregistreerd bij het maken van de eerste web-app in een abonnement.

Routes

U kunt bepalen welk verkeer via de integratie van het virtuele netwerk verloopt. Er zijn drie typen routering die u moet overwegen wanneer u de integratie van virtuele netwerken configureert. Toepassingsroutering definieert welk verkeer wordt gerouteerd vanuit uw app en naar het virtuele netwerk. Configuratieroutering is van invloed op bewerkingen die plaatsvinden vóór of tijdens het opstarten van uw app. Voorbeelden zijn pull- en app-instellingen voor containerinstallatiekopieën met Key Vault-verwijzing. Netwerkroutering is de mogelijkheid om te verwerken hoe zowel app- als configuratieverkeer worden gerouteerd vanuit uw virtuele netwerk en uit.

Via opties voor toepassingsroutering of configuratieroutering kunt u configureren welk verkeer wordt verzonden via de integratie van het virtuele netwerk. Verkeer is alleen onderhevig aan netwerkroutering als het wordt verzonden via de integratie van het virtuele netwerk.

Sollicitatieroutering

Toepassingsroutering is van toepassing op verkeer dat vanuit uw app wordt verzonden nadat deze is gestart. Zie configuratieroutering voor verkeer tijdens het opstarten. Wanneer u toepassingsroutering configureert, kunt u al het verkeer of alleen privéverkeer (ook wel RFC1918 verkeer genoemd) routeren naar uw virtuele netwerk. U configureert dit gedrag via de instelling voor uitgaand internetverkeer. Als uitgaande routering van internetverkeer is uitgeschakeld, routeert uw app alleen privéverkeer naar uw virtuele netwerk. Als u al uw uitgaande app-verkeer naar uw virtuele netwerk wilt routeren, moet u ervoor zorgen dat uitgaand internetverkeer is ingeschakeld.

- Alleen verkeer dat is geconfigureerd in toepassings- of configuratieroutering, is onderhevig aan de NSG's en UDR's die worden toegepast op uw integratiesubnet.

- Wanneer uitgaande internetverkeersroutering is ingeschakeld, is het bronadres voor het uitgaande verkeer van uw app nog steeds een van de IP-adressen die worden vermeld in uw app-eigenschappen. Als u uw verkeer routeert via een firewall of een NAT-gateway, is het bron-IP-adres afkomstig van deze service.

Meer informatie over het configureren van toepassingsroutering.

Notitie

Uitgaande SMTP-connectiviteit (poort 25) wordt ondersteund voor App Service wanneer het SMTP-verkeer wordt gerouteerd via de integratie van het virtuele netwerk. De ondersteuning wordt bepaald door een instelling in het abonnement waarin het virtuele netwerk wordt geïmplementeerd. Voor virtuele netwerken/subnetten die vóór 1 zijn gemaakt. Augustus 2022 moet u een tijdelijke configuratiewijziging initiëren in het virtuele netwerk/subnet om de instelling te synchroniseren vanuit het abonnement. Een voorbeeld hiervan is het toevoegen van een tijdelijk subnet, het tijdelijk koppelen/ontkoppelen van een NSG of het tijdelijk configureren van een service-eindpunt. Zie Problemen met uitgaande SMTP-connectiviteit in Azure oplossen voor meer informatie.

Configuratieroutering

Wanneer u de integratie van virtuele netwerken gebruikt, kunt u configureren hoe onderdelen van het configuratieverkeer worden beheerd. Standaard gaat configuratieverkeer rechtstreeks via de openbare route, maar voor de genoemde afzonderlijke onderdelen kunt u het actief configureren om te worden gerouteerd via de integratie van het virtuele netwerk.

Inhoudsshare

Azure Functions maakt standaard gebruik van een inhoudsshare als de implementatiebron bij het schalen van functie-apps in een Premium-abonnement. U moet een extra instelling configureren om te garanderen dat verkeer wordt doorgestuurd naar deze inhoudsshare via de integratie van het virtuele netwerk. Zie voor meer informatie hoe u routering voor inhoudsshares configureert.

Naast het configureren van de routering moet u er ook voor zorgen dat elke firewall of netwerkbeveiligingsgroep die is geconfigureerd voor verkeer van het subnet verkeer naar poort 443 en 445 toestaat.

Pull containerinstallatiekopie

Wanneer u aangepaste containers gebruikt, kunt u de container ophalen via de integratie van het virtuele netwerk. Als u het containerverkeer wilt routeren via de integratie van het virtuele netwerk, moet u ervoor zorgen dat de routeringsinstelling is geconfigureerd. Meer informatie over het configureren van pull-routering voor installatiekopieën.

Back-up/herstel

App Service heeft ingebouwde back-up/herstel, maar als u een back-up wilt maken naar uw eigen opslagaccount, kunt u de aangepaste functie voor back-up/herstel gebruiken. Als u het verkeer naar het opslagaccount wilt routeren via de integratie van het virtuele netwerk, moet u de route-instelling configureren. Databaseback-up wordt niet ondersteund via de integratie van het virtuele netwerk.

App-instellingen met Key Vault-verwijzingen

App-instellingen met key Vault-verwijzingen proberen geheimen op te halen via de openbare route. Als de Key Vault openbaar verkeer blokkeert en de app gebruikmaakt van integratie van virtuele netwerken, wordt geprobeerd de geheimen op te halen via de integratie van het virtuele netwerk.

Notitie

- SSL/TLS-certificaten configureren vanuit persoonlijke Key Vaults wordt momenteel niet ondersteund.

Instellingen voor routerings-apps

App Service heeft bestaande app-instellingen voor het configureren van toepassings- en configuratieroutering. Site-eigenschappen overschrijven de app-instellingen als beide bestaan. Site-eigenschappen hebben het voordeel dat ze kunnen worden gecontroleerd met Azure Policy en worden gevalideerd op het moment van configuratie. U wordt aangeraden site-eigenschappen te gebruiken.

U kunt de bestaande WEBSITE_VNET_ROUTE_ALL app-instelling nog steeds gebruiken om toepassingsroutering te configureren.

App-instellingen bestaan ook voor sommige configuratierouteringsopties. Deze app-instellingen hebben de naam WEBSITE_CONTENTOVERVNET en WEBSITE_PULL_IMAGE_OVER_VNET.

Netwerkroutering

U kunt routetabellen gebruiken om uitgaand verkeer van uw app te routeren zonder beperking. Algemene bestemmingen kunnen firewallapparaten of gateways bevatten. U kunt ook een netwerkbeveiligingsgroep (NSG) gebruiken om uitgaand verkeer naar resources in uw virtuele netwerk of internet te blokkeren. Een NSG die u toepast op uw integratiesubnet is van kracht, ongeacht eventuele routetabellen die zijn toegepast op uw integratiesubnet.

Routetabellen en netwerkbeveiligingsgroepen zijn alleen van toepassing op verkeer dat wordt gerouteerd via de integratie van het virtuele netwerk. Zie routering van toepassingen en configuratieroutering voor meer informatie. Routes zijn niet van toepassing op antwoorden van binnenkomende app-aanvragen en regels voor inkomend verkeer in een NSG zijn niet van toepassing op uw app. Integratie van virtuele netwerken is alleen van invloed op uitgaand verkeer van uw app. Als u inkomend verkeer naar uw app wilt beheren, gebruikt u de functie voor toegangsbeperkingen of privé-eindpunten.

Wanneer u netwerkbeveiligingsgroepen of routetabellen configureert die van toepassing zijn op uitgaand verkeer, moet u ervoor zorgen dat u rekening houdt met de afhankelijkheden van uw toepassing. Toepassingsafhankelijkheden bevatten eindpunten die uw app tijdens runtime nodig heeft. Naast API's en services die de app aanroept, kunnen deze eindpunten ook afgeleide eindpunten zijn, zoals certificaatintrekkingslijst (CRL), eindpunten en eindpunt voor identiteit/verificatie controleren, bijvoorbeeld Microsoft Entra-id. Als u continue implementatie in App Service gebruikt, moet u mogelijk ook eindpunten toestaan, afhankelijk van het type en de taal.

Continue linux-implementatie

Specifiek voor continue linux-implementatie moet u toestaan oryx-cdn.microsoft.io:443. Voor Python moet files.pythonhosted.orgu bovendien toestaan , pypi.org.

Statuscontroles

Azure gebruikt UDP-poort 30.000 om netwerkstatuscontroles uit te voeren. Als u dit verkeer blokkeert, is dit niet direct van invloed op uw app, maar het is moeilijker voor ondersteuning voor Azure om netwerkgerelateerde problemen te detecteren en op te lossen.

Privépoorten

De functie Privépoorten van App Service gebruikt poorten 20.000 tot 30.000 op zowel TCP als UDP om verkeer tussen exemplaren via het geïntegreerde netwerk te routeren. Het vermelde poortbereik moet zowel binnenkomend als uitgaand zijn geopend.

On-premises verkeer

Wanneer u uitgaand verkeer on-premises wilt routeren, kunt u een routetabel gebruiken om uitgaand verkeer naar uw Azure ExpressRoute-gateway te verzenden. Als u verkeer naar een gateway routeert, stelt u routes in het externe netwerk in om antwoorden terug te sturen. BGP-routes (Border Gateway Protocol) zijn ook van invloed op uw app-verkeer. Als u BGP-routes hebt van een ExpressRoute-gateway, wordt het uitgaande verkeer van uw app beïnvloed. Net als bij door de gebruiker gedefinieerde routes zijn BGP-routes van invloed op verkeer volgens de instelling van uw routeringsbereik.

Service-eindpunten

Dankzij de integratie van virtuele netwerken kunt u Azure-services bereiken die zijn beveiligd met service-eindpunten. Voer de volgende stappen uit om toegang te krijgen tot een service die is beveiligd met een service-eindpunt:

- Configureer de integratie van virtuele netwerken met uw web-app om verbinding te maken met een specifiek subnet voor integratie.

- Ga naar de doelservice en configureer service-eindpunten op basis van het integratiesubnet.

Privé-eindpunten

Als u privé-eindpunten wilt aanroepen, moet u ervoor zorgen dat uw DNS-zoekopdrachten worden omgezet in het privé-eindpunt. U kunt dit gedrag op een van de volgende manieren afdwingen:

- Integreren met privézones van Azure DNS. Wanneer uw virtuele netwerk geen aangepaste DNS-server heeft, wordt de integratie automatisch uitgevoerd wanneer de zones aan het virtuele netwerk zijn gekoppeld.

- Beheer het privé-eindpunt in de DNS-server die door uw app wordt gebruikt. Als u de configuratie wilt beheren, moet u het IP-adres van het privé-eindpunt weten. Wijs vervolgens het eindpunt aan dat u naar dat adres probeert te bereiken met behulp van een A-record.

- Configureer uw eigen DNS-server om door te sturen naar privézones van Azure DNS.

Azure DNS Private Zones

Nadat uw app is geïntegreerd met uw virtuele netwerk, wordt dezelfde DNS-server gebruikt waarmee uw virtuele netwerk is geconfigureerd. Als er geen aangepaste DNS is opgegeven, worden azure-standaard-DNS en privézones gebruikt die zijn gekoppeld aan het virtuele netwerk.

Beperkingen

Er zijn enkele beperkingen met het gebruik van integratie van virtuele netwerken:

- De functie is beschikbaar in alle App Service-implementaties in Premium v2 en Premium v3. Het is ook beschikbaar in de Basic- en Standard-laag, maar alleen van nieuwere App Service-implementaties. Als u een oudere implementatie gebruikt, kunt u de functie alleen gebruiken vanuit een Premium v2 App Service-plan. Als u er zeker van wilt zijn dat u de functie in een Basic- of Standard App Service-plan kunt gebruiken, maakt u uw app in een Premium v3 App Service-plan. Deze abonnementen worden alleen ondersteund voor onze nieuwste implementaties. U kunt desgewenst omlaag schalen nadat het plan is gemaakt.

- De functie is niet beschikbaar voor geïsoleerde plan-apps in een App Service-omgeving.

- U kunt geen resources bereiken tussen peeringverbindingen met klassieke virtuele netwerken.

- Voor de functie is een ongebruikt subnet vereist dat een IPv4-blok

/28of groter is in een virtueel Azure Resource Manager-netwerk. MPSJ vereist een/26blok of groter. - De app en het virtuele netwerk moeten zich in dezelfde regio bevinden.

- In het virtuele integratienetwerk kunnen geen IPv6-adresruimten zijn gedefinieerd.

- Het integratiesubnet kan geen beleid voor service-eindpunten hebben ingeschakeld.

- U kunt een virtueel netwerk met een geïntegreerde app niet verwijderen. Verwijder de integratie voordat u het virtuele netwerk verwijdert.

- U kunt niet meer dan twee virtuele netwerkintegraties per App Service-plan hebben. Meerdere apps in hetzelfde App Service-plan kunnen dezelfde integratie van virtuele netwerken gebruiken.

- U kunt het abonnement van een app of een plan niet wijzigen terwijl er een app is die gebruikmaakt van integratie van virtuele netwerken.

- App Service-logboeken naar privéopslagaccounts worden momenteel niet ondersteund. We raden u aan diagnostische logboekregistratie te gebruiken en vertrouwde services toe te staan voor het opslagaccount.

Toegang tot on-premises bronnen

Er is geen extra configuratie vereist om de integratiefunctie van het virtuele netwerk te bereiken via uw virtuele netwerk naar on-premises resources. U hoeft alleen uw virtuele netwerk te verbinden met on-premises resources met behulp van ExpressRoute of een site-naar-site-VPN.

Peering

Als u peering gebruikt met integratie van virtuele netwerken, hoeft u geen configuratie meer uit te voeren.

Integratie van virtuele netwerken beheren

Verbinding maken en de verbinding verbreken met een virtueel netwerk bevindt zich op app-niveau. Bewerkingen die van invloed kunnen zijn op de integratie van virtuele netwerken in meerdere apps, bevinden zich op het niveau van het App Service-plan. Via de VNet-integratieportal voor app-netwerken >>krijgt u meer informatie over uw virtuele netwerk. U kunt vergelijkbare informatie zien op het niveau van het App Service-plan in de VNet-integratieportal van het App Service-plan.>>

In de app-weergave van uw exemplaar van de integratie van het virtuele netwerk kunt u de verbinding met uw app verbreken met het virtuele netwerk en kunt u toepassingsroutering configureren. Als u de verbinding tussen uw app en een virtueel netwerk wilt verbreken, selecteert u Verbinding verbreken. Uw app wordt opnieuw opgestart wanneer u de verbinding met een virtueel netwerk verbreekt. Als u de verbinding verbreekt, wordt uw virtuele netwerk niet gewijzigd. Het subnet wordt niet verwijderd. Als u vervolgens uw virtuele netwerk wilt verwijderen, verbreekt u eerst de verbinding met uw app met het virtuele netwerk.

Het privé-IP-adres dat aan het exemplaar is toegewezen, wordt weergegeven via de omgevingsvariabele WEBSITE_PRIVATE_IP. In de gebruikersinterface van de Kudu-console ziet u ook de lijst met omgevingsvariabelen die beschikbaar zijn voor de web-app. Dit IP-adres wordt toegewezen vanuit het adresbereik van het geïntegreerde subnet. Dit IP-adres wordt door de web-app gebruikt om verbinding te maken met de resources via het virtuele Azure-netwerk.

Notitie

De waarde van WEBSITE_PRIVATE_IP moet worden gewijzigd. Het is echter een IP binnen het adresbereik van het integratiesubnet, dus u moet toegang vanuit het hele adresbereik toestaan.

Prijsdetails

De functie voor integratie van virtuele netwerken heeft geen extra kosten voor gebruik buiten de prijscategorie van het App Service-plan.

Probleemoplossing

De functie is eenvoudig in te stellen, maar dat betekent niet dat uw ervaring probleemloos is. Als u problemen ondervindt bij het openen van uw gewenste eindpunt, zijn er verschillende stappen die u kunt uitvoeren, afhankelijk van wat u waarneemt. Zie de handleiding voor het oplossen van problemen met de integratie van virtuele netwerken voor meer informatie.

Notitie

- Integratie van virtuele netwerken wordt niet ondersteund voor Docker Compose-scenario's in App Service.

- Toegangsbeperkingen zijn niet van toepassing op verkeer dat via een privé-eindpunt komt.

Het App Service-plan of de app verwijderen voordat de netwerkintegratie wordt verbroken

Als u de app of het App Service-plan hebt verwijderd zonder eerst de integratie van het virtuele netwerk te verbreken, kunt u geen update-/verwijderbewerkingen uitvoeren op het virtuele netwerk of subnet dat is gebruikt voor de integratie met de verwijderde resource. Een subnetdelegering 'Microsoft.Web/serverFarms' blijft toegewezen aan uw subnet en voorkomt de update- en verwijderbewerkingen.

Als u het subnet of het virtuele netwerk opnieuw wilt bijwerken/verwijderen, moet u de integratie van het virtuele netwerk opnieuw maken en vervolgens de verbinding verbreken:

- Maak het App Service-plan en de app opnieuw (het is verplicht om exact dezelfde web-app-naam te gebruiken als voorheen).

- Navigeer naar Netwerken in de app in Azure Portal en configureer de integratie van het virtuele netwerk.

- Nadat de integratie van het virtuele netwerk is geconfigureerd, selecteert u de knop Verbinding verbreken.

- Verwijder het App Service-plan of de app.

- Het subnet of het virtuele netwerk bijwerken/verwijderen.

Als u nog steeds problemen ondervindt met de integratie van het virtuele netwerk nadat u deze stappen hebt uitgevoerd, neemt u contact op met Microsoft Ondersteuning.