Peering op virtueel netwerk

Met peering voor virtuele netwerken kunt u naadloos twee of meer virtuele netwerken in Azure verbinden. De virtuele netwerken worden weergegeven als één voor connectiviteitsdoeleinden. Het verkeer tussen virtuele machines in gekoppelde virtuele netwerken maakt gebruik van de Microsoft-backbone-infrastructuur. Net als verkeer tussen virtuele machines in hetzelfde netwerk wordt verkeer alleen gerouteerd via het privénetwerk van Microsoft.

Standaard is een virtueel netwerk gekoppeld aan maximaal 500 andere virtuele netwerken. Met behulp van de connectiviteitsconfiguratie voor Azure Virtual Network Manager kunt u deze limiet verhogen om maximaal 1000 virtuele netwerken te koppelen aan één virtueel netwerk. Met deze grotere grootte kunt u bijvoorbeeld een hub-and-spoke-topologie maken met virtuele netwerken van 1000 spokes. U kunt ook een mesh van 1000 spoke virtuele netwerken maken waarbij alle virtuele spoke-netwerken rechtstreeks zijn verbonden.

ondersteuning voor Azure de volgende typen peering:

- Peering van virtuele netwerken: virtuele netwerken verbinden binnen dezelfde Azure-regio.

- Wereldwijde peering van virtuele netwerken: virtuele netwerken verbinden tussen Azure-regio's.

Enkele voordelen van het gebruik van peering van virtuele netwerken - lokaal of globaal - zijn:

- Een verbinding met lage latentie en hoge bandbreedte tussen resources in verschillende virtuele netwerken.

- De mogelijkheid voor resources in één virtueel netwerk om te communiceren met resources in een ander virtueel netwerk.

- De mogelijkheid om gegevens over te dragen tussen virtuele netwerken in Azure-abonnementen, Microsoft Entra-tenants, implementatiemodellen en Azure-regio's.

- De mogelijkheid om virtuele netwerken te koppelen die zijn gemaakt via Azure Resource Manager.

- De mogelijkheid om een virtueel netwerk dat is gemaakt via Resource Manager te koppelen aan een netwerk dat is gemaakt via het klassieke implementatiemodel. Zie Over Azure-implementatiemodellen voor meer informatie over Azure-implementatiemodellen.

- Geen downtime voor resources in een virtueel netwerk wanneer u de peering maakt of nadat de peering is gemaakt.

Netwerkverkeer tussen gekoppelde virtuele netwerken is privé. Verkeer tussen de virtuele netwerken wordt opgeslagen in het Microsoft-backbone-netwerk. Er zijn geen openbare internet-, gateways of versleuteling vereist in de communicatie tussen de virtuele netwerken.

Connectiviteit

Voor gekoppelde virtuele netwerken kunnen resources in beide virtuele netwerken rechtstreeks verbinding maken met resources in het gekoppelde virtuele netwerk.

De netwerklatentie tussen virtuele machines in gekoppelde virtuele netwerken in dezelfde regio is gelijk aan de latentie binnen één virtueel netwerk. De netwerkdoorvoer is gebaseerd op de bandbreedte die is toegestaan voor de virtuele machine, evenredig aan de grootte. Er is geen extra beperking voor bandbreedte binnen de peering.

Het verkeer tussen virtuele machines in gekoppelde virtuele netwerken wordt rechtstreeks doorgestuurd via de Microsoft-backbone-infrastructuur, niet via een gateway of via het openbare internet.

U kunt netwerkbeveiligingsgroepen in een virtueel netwerk toepassen om de toegang tot andere virtuele netwerken of subnetten te blokkeren. Wanneer u peering voor virtuele netwerken configureert, opent of sluit u de regels voor de netwerkbeveiligingsgroep tussen de virtuele netwerken. Als u volledige connectiviteit opent tussen gekoppelde virtuele netwerken, kunt u netwerkbeveiligingsgroepen toepassen om specifieke toegang te blokkeren of te weigeren. Volledige connectiviteit is de standaardoptie. Zie Beveiligingsgroepen voor meer informatie over netwerkbeveiligingsgroepen.

Het formaat van de adresruimte wijzigen van virtuele Azure-netwerken die zijn gekoppeld

U kunt de grootte van de adresruimte van virtuele Azure-netwerken die zijn gekoppeld, wijzigen zonder dat er downtime is opgetreden in de momenteel gekoppelde adresruimte. Deze functie is handig wanneer u de grootte van de adresruimte van het virtuele netwerk wilt wijzigen nadat u uw workloads hebt geschaald. Nadat de adresruimte is gewijzigd, moeten peers worden gesynchroniseerd met de nieuwe adresruimtewijzigingen. Het wijzigen van de grootte werkt voor zowel IPv4- als IPv6-adresruimten.

U kunt het formaat van adressen op de volgende manieren wijzigen:

- Wijzig het adresbereikvoorvoegsel van een bestaand adresbereik (wijzig bijvoorbeeld 10.1.0.0/16 in 10.1.0.0/18).

- Adresbereiken toevoegen aan een virtueel netwerk.

- Adresbereiken verwijderen uit een virtueel netwerk.

Het wijzigen van het formaat van de adresruimte wordt ondersteund voor meerdere tenants.

U kunt peers van virtuele netwerken synchroniseren via Azure Portal of met Azure PowerShell. U wordt aangeraden de synchronisatie uit te voeren na elke bewerking voor het wijzigen van de adresruimte in plaats van meerdere bewerkingen uit te voeren en vervolgens de synchronisatiebewerking uit te voeren. Zie De adresruimte voor een gekoppeld virtueel netwerk bijwerken voor een gekoppeld virtueel netwerk voor informatie over het bijwerken van de adresruimte voor een gekoppeld virtueel netwerk.

Belangrijk

Deze functie biedt geen ondersteuning voor scenario's waarbij het virtuele netwerk dat moet worden bijgewerkt, is gekoppeld aan een klassiek virtueel netwerk.

Servicechaining

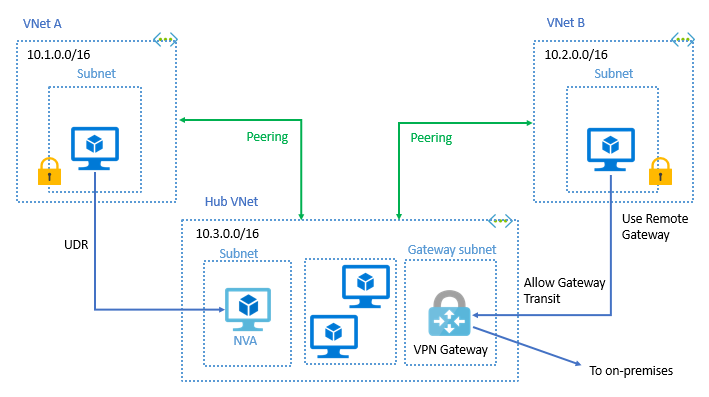

Met servicechaining kunt u verkeer van één virtueel netwerk naar een virtueel apparaat of gateway in een gekoppeld netwerk leiden via door de gebruiker gedefinieerde routes (UDR's).

Als u servicechaining wilt inschakelen, configureert u UDR's die verwijzen naar virtuele machines in gekoppelde virtuele netwerken als het IP-adres van de volgende hop . UDR's kunnen ook verwijzen naar gateways van virtuele netwerken om servicechaining mogelijk te maken.

U kunt hub-and-spoke-netwerken implementeren waar de hub virtuele netwerk infrastructuuronderdelen host, zoals een virtueel netwerkapparaat of een VPN-gateway. Alle virtuele spoke-netwerken kunnen vervolgens worden gekoppeld aan het virtuele hub-netwerk. Verkeer stroomt via virtuele netwerkapparaten of VPN-gateways in het virtuele hubnetwerk.

Met peering voor virtuele netwerken kan de volgende hop in een UDR het IP-adres zijn van een virtuele machine in het gekoppelde virtuele netwerk of een VPN-gateway. U kunt niet routeren tussen virtuele netwerken met een UDR die een Azure ExpressRoute-gateway opgeeft als het volgende hoptype. Zie het overzicht van door de gebruiker gedefinieerde routes voor meer informatie over UDR's. Zie hub-and-spoke-netwerktopologie in Azure voor meer informatie over het maken van een hub-and-spoke-netwerktopologie.

Gateways en on-premises connectiviteit

Elk virtueel netwerk, inclusief een gekoppeld virtueel netwerk, kan een eigen gateway hebben. Een virtueel netwerk kan de gateway gebruiken om verbinding te maken met een on-premises netwerk. U kunt ook virtuele netwerk-naar-virtuele netwerkverbindingen configureren met behulp van gateways, zelfs voor gekoppelde virtuele netwerken.

Wanneer u beide opties configureert voor interconnectiviteit van virtuele netwerken, loopt het verkeer tussen de virtuele netwerken via de peeringconfiguratie. Het verkeer maakt gebruik van de Azure-backbone.

U kunt de gateway in het gekoppelde virtuele netwerk ook configureren als een transitpunt naar een on-premises netwerk. In dit geval kan het virtuele netwerk dat een externe gateway gebruikt, geen eigen gateway hebben. Een virtueel netwerk kan slechts één gateway hebben. De gateway moet een lokale of externe gateway in het gekoppelde virtuele netwerk zijn, zoals wordt weergegeven in het volgende diagram.

Peering van virtuele netwerken en peering van virtuele netwerken ondersteunen gatewayoverdracht.

Gatewayoverdracht tussen virtuele netwerken die zijn gemaakt via verschillende implementatiemodellen, wordt ondersteund. De gateway moet zich in het virtuele netwerk in het Azure Resource Manager-model bevinden. Zie voor meer informatie over het gebruik van een gateway voor de doorvoer, Een VPN-gateway configureren voor de doorvoer in een virtueel netwerkpeering.

Wanneer u virtuele netwerken koppelt die één ExpressRoute-verbinding delen, gaat het verkeer tussen deze netwerken via de peeringrelatie. Dat verkeer maakt gebruik van het Azure backbone-netwerk. U kunt nog steeds in elk virtueel netwerk lokale gateways gebruiken om verbinding te maken met het on-premises circuit. Anders kunt u een gedeelde gateway gebruiken en doorvoer configureren voor on-premises connectiviteit.

Problemen oplossen

Als u wilt controleren of virtuele netwerken zijn gekoppeld, kunt u effectieve routes controleren. Controleer routes voor een netwerkinterface in een subnet in een virtueel netwerk. Als er een peering voor een virtueel netwerk bestaat, hebben alle subnetten binnen het virtuele netwerk routes met peering van het volgende hoptype Virtueel netwerk, voor elke adresruimte in elk gekoppeld virtueel netwerk. Zie Diagnose van een routeringsprobleem met virtuele machines voor meer informatie.

U kunt ook problemen met de connectiviteit met een virtuele machine in een gekoppeld virtueel netwerk oplossen met behulp van Azure Network Watcher. Met een connectiviteitscontrole kunt u zien hoe verkeer wordt gerouteerd van de netwerkinterface van een virtuele bronmachine naar de netwerkinterface van een doel-VM. Zie Problemen met verbindingen met Azure Network Watcher oplossen met behulp van Azure Portal voor meer informatie.

U kunt ook problemen met peering van virtuele netwerken oplossen.

Beperkingen voor gekoppelde virtuele netwerken

De volgende beperkingen zijn alleen van toepassing wanneer virtuele netwerken wereldwijd zijn gekoppeld:

- Resources in één virtueel netwerk kunnen niet communiceren met het front-end-IP-adres van een basic load balancer (intern of openbaar) in een wereldwijd gekoppeld virtueel netwerk.

- Sommige services die gebruikmaken van een basic load balancer werken niet via wereldwijde peering van virtuele netwerken. Zie Wat zijn de beperkingen met betrekking tot peering van wereldwijde virtuele netwerken en load balancers? voor meer informatie.

U kunt geen peerings voor virtuele netwerken uitvoeren als onderdeel van de bewerking van het PUT virtuele netwerk.

Zie Vereisten en beperkingen voor meer informatie. Zie Netwerklimieten voor meer informatie over het ondersteunde aantal peerings.

Machtigingen

Zie Machtigingen voor meer informatie over machtigingen die zijn vereist voor het maken van peering van een virtueel netwerk.

Prijzen

Er worden nominale kosten in rekening gebracht voor inkomend en uitgaand verkeer dat gebruikmaakt van een peeringverbinding voor een virtueel netwerk. Zie prijzen voor virtuele netwerken voor meer informatie.

Gatewayoverdracht is een peering-eigenschap waarmee een virtueel netwerk een virtueel particulier netwerk of een ExpressRoute-gateway in een gekoppeld virtueel netwerk kan gebruiken. Gatewayoverdracht werkt voor zowel cross-premises als netwerk-naar-netwerkconnectiviteit. Verkeer naar de gateway (inkomend of uitgaand verkeer) in het gekoppelde virtuele netwerk brengt kosten in rekening voor peering van virtuele netwerken in het virtuele spoke-netwerk (of virtueel netwerk zonder een VPN-gateway). Zie Prijzen voor Azure VPN Gateway voor VPN Gateway-kosten en ExpressRoute-gatewaykosten voor meer informatie.

Notitie

Een eerdere versie van dit document heeft aangegeven dat peeringkosten voor virtuele netwerken niet van toepassing zijn op het virtuele spoke-netwerk (of niet-gateway virtueel netwerk) met gatewayoverdracht. Het weerspiegelt nu nauwkeurige prijzen per pagina met prijzen.

Gerelateerde inhoud

U kunt een peering tussen twee virtuele netwerken maken. De netwerken kunnen deel uitmaken van hetzelfde abonnement, verschillende implementatiemodellen in hetzelfde abonnement of verschillende abonnementen. Volg een zelfstudie voor een van de volgende scenario's:

Azure-implementatiemodel Abonnement Beide in Resource Manager Hetzelfde Verschillend Eén in Resource Manager, één klassiek Hetzelfde Verschillend Zie hub-and-spoke-netwerktopologie in Azure voor meer informatie over het maken van een hub-and-spoke-netwerktopologie.

Zie Peering voor virtuele netwerken maken, wijzigen of verwijderen voor meer informatie over alle peeringinstellingen voor virtuele netwerken.

Zie Peering van virtuele netwerken voor antwoorden op algemene vragen over peering van virtuele netwerken en wereldwijde peering van virtuele netwerken.