Distribuer Microsoft Defender for endepunkt på macOS med Microsoft Intune

Gjelder for:

- Microsoft Defender for endepunkt på macOS

- Microsoft Defender for endepunkt plan 1

- Microsoft Defender for endepunkt plan 2

- Microsoft Defender for bedrifter

Denne artikkelen beskriver hvordan du distribuerer Microsoft Defender for endepunkt på macOS gjennom Microsoft Intune.

Forutsetninger og systemkrav

Før du begynner, kan du se hoved Microsoft Defender for endepunkt på macOS-siden for en beskrivelse av forutsetninger og systemkrav for den gjeldende programvareversjonen.

Oversikt

Tabellen nedenfor oppsummerer trinnene for å distribuere og administrere Microsoft Defender for endepunkt på Mac-maskiner via Microsoft Intune. Se tabellen nedenfor for mer detaljerte trinn:

| Trinn | Eksempelfilnavn | Pakkeidentifikator |

|---|---|---|

| Godkjenn systemutvidelse | sysext.mobileconfig |

I/T |

| Policy for nettverksutvidelse | netfilter.mobileconfig |

I/T |

| Full disktilgang | fulldisk.mobileconfig |

com.microsoft.wdav.epsext |

| Microsoft Defender for endepunkt konfigurasjonsinnstillinger Hvis du planlegger å kjøre antivirus fra andre enn Microsoft på Mac, setter passiveMode du til true. |

MDE_MDAV_and_exclusion_settings_Preferences.xml |

com.microsoft.wdav |

| Bakgrunnstjenester | background_services.mobileconfig |

I/T |

| Konfigurer Microsoft Defender for endepunkt varsler | notif.mobileconfig |

com.microsoft.wdav.tray |

| Tilgjengelighetsinnstillinger | accessibility.mobileconfig |

com.microsoft.dlp.daemon |

| Bluetooth | bluetooth.mobileconfig |

com.microsoft.dlp.agent |

| Konfigurer Microsoft Automatiske oppdateringer (MAU) | com.microsoft.autoupdate2.mobileconfig |

com.microsoft.autoupdate2 |

| Enhetskontroll | DeviceControl.mobileconfig |

I/T |

| Hindring av datatap | DataLossPrevention.mobileconfig |

I/T |

| Last ned pålastingspakken | WindowsDefenderATPOnboarding__MDATP_wdav.atp.xml |

com.microsoft.wdav.atp |

| Distribuer Microsoft Defender for endepunkt på macOS-programmet | Wdav.pkg |

I/T |

Opprett systemkonfigurasjonsprofiler

Det neste trinnet er å opprette systemkonfigurasjonsprofiler som Microsoft Defender for endepunkt behov. Åpneenheter konfigurasjonsprofiler i administrasjonssenteret>for Microsoft Intune.

Trinn 1: Godkjenne systemutvidelser

Gå til Enheter i administrasjonssenteret for Intune, og velg Konfigurasjon under Administrer enheter.

Velg Opprett profil under Konfigurasjonsprofiler.

Velg Opprett>ny policy på Policyer-fanen.

Velg macOS under Plattform.

Velg Innstillinger-katalog underProfiltype.

Velg Opprett.

Gi navn til profilen på Grunnleggende-fanen, og skriv inn en beskrivelse. Velg deretter Neste.

Velg + Legg til innstillinger på Konfigurasjonsinnstillinger-fanen.

Velg Utvidelser under Malnavn.

Utvid systemkonfigurasjonskategorien i Innstillinger-velgeren, og velg deretter System extensions>Allowed System Extensions:

Lukk Innstillinger-velgeren, og velg deretter + Rediger forekomst.

Konfigurer følgende oppføringer i delen Tillatte systemutvidelser , og velg deretter Neste.

Tillatte systemutvidelser Teamidentifikator com.microsoft.wdav.epsextUBF8T346G9com.microsoft.wdav.netextUBF8T346G9Tilordne profilen til en gruppe der macOS-enhetene eller -brukerne befinner seg, på Oppgaver-fanen.

Se gjennom konfigurasjonsprofilen. Velg Opprett.

Trinn 2: Nettverksfilter

Som en del av gjenkjennings- og svarfunksjonene for endepunkt inspiserer Microsoft Defender for endepunkt på macOS sockettrafikken og rapporterer denne informasjonen til Microsoft 365 Defender-portalen. Følgende policy tillater nettverksutvidelsen å utføre denne funksjonaliteten.

Last ned netfilter.mobileconfig fra GitHub-repositoriet.

Viktig

Bare én .mobileconfig (plist) for nettverksfilter støttes. Hvis du legger til flere nettverksfiltre, fører det til problemer med nettverkstilkoblingen på Mac. Dette problemet er ikke spesifikt for Defender for Endpoint på macOS.

Slik konfigurerer du nettverksfilteret:

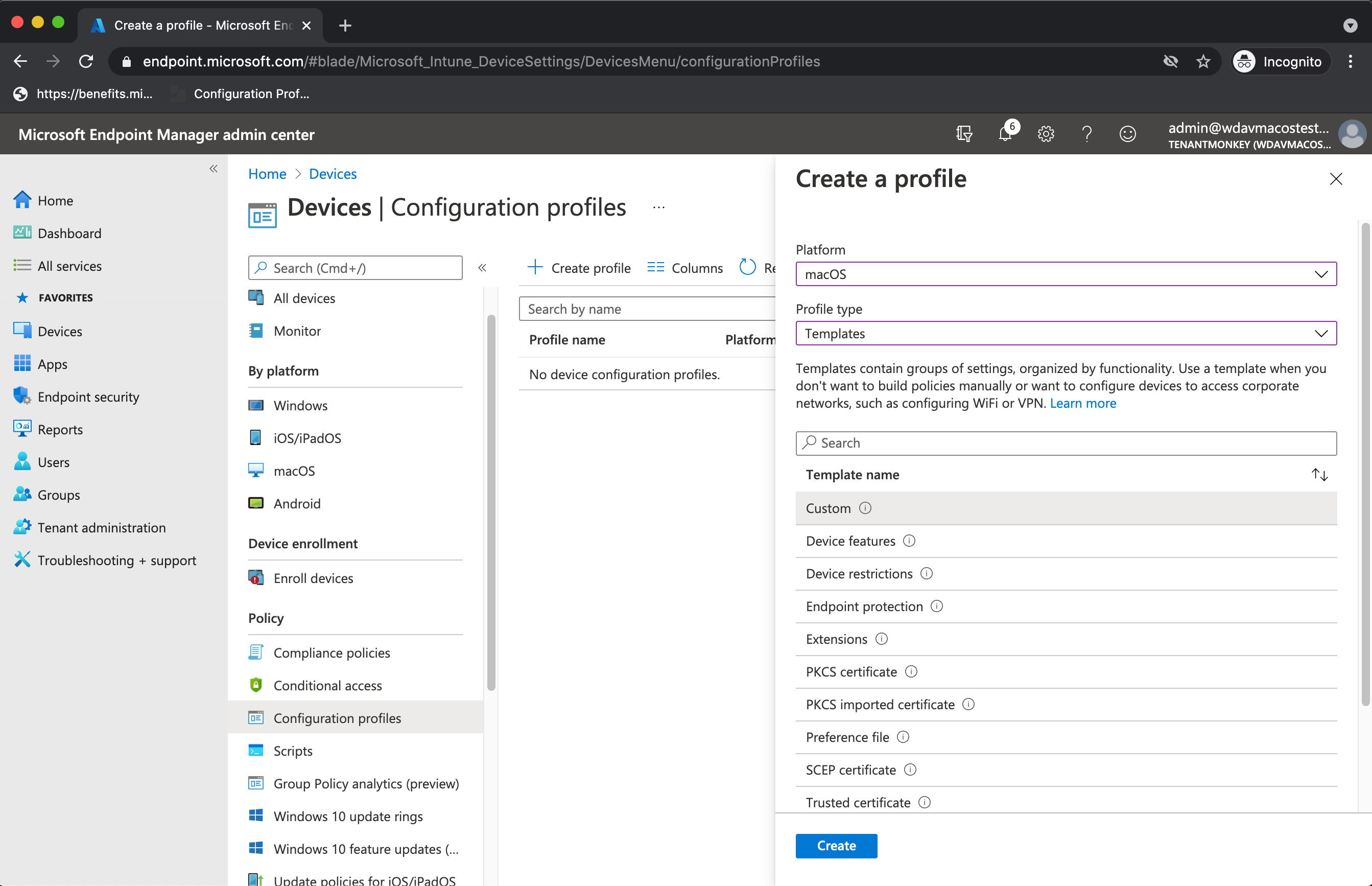

Velg Opprett profil under Konfigurasjonsprofiler.

Velg macOS under Plattform.

Velg Maler under Profiltype.

Velg Egendefinert under Malnavn.

Velg Opprett.

Gi navn til profilen på Grunnleggende-fanen. For eksempel

NetFilter-prod-macOS-Default-MDE. Velg deretter Neste.Skriv inn et navn på egendefinert konfigurasjonsprofil på fanen Konfigurasjonsinnstillinger. For eksempel

NetFilter-prod-macOS-Default-MDE.Velg en distribusjonskanal , og velg Neste.

Velg en konfigurasjonsprofilfil, og velg deretter Neste.

Tilordne profilen til en gruppe der macOS-enhetene og/eller brukerne befinner seg, eller Alle brukere og Alle enheter på Oppgaver-fanen.

Se gjennom konfigurasjonsprofilen. Velg Opprett.

Trinn 3: Full disktilgang

Obs!

Med macOS Catalina (10.15) eller nyere, for å gi personvern for sluttbrukerne, opprettet det FDA (Full Disk Access). Aktivering av TCC (gjennomsiktighet, samtykke & kontroll) gjennom en mobil Enhetsbehandling løsning, for eksempel Intune, eliminerer risikoen for at Defender for endepunkt mister full disktilgang-autorisasjon til å fungere som den skal.

Denne konfigurasjonsprofilen gir full disktilgang til Microsoft Defender for endepunkt. Hvis du tidligere har konfigurert Microsoft Defender for endepunkt gjennom Intune, anbefaler vi at du oppdaterer distribusjonen med denne konfigurasjonsprofilen.

Last ned fulldisk.mobileconfig fra GitHub-repositoriet.

Slik konfigurerer du full disktilgang:

Velg Opprett profil under Konfigurasjonsprofiler i administrasjonssenteret for Intune.

Velg macOS under Plattform.

Velg Maler under Profiltype.

Velg Egendefinert under Malnavn, og velg deretter Opprett.

Gi navn til profilen på Grunnleggende-fanen. For eksempel

FullDiskAccess-prod-macOS-Default-MDE. Velg deretter Neste.Skriv inn et navn på egendefinert konfigurasjonsprofil på fanen Konfigurasjonsinnstillinger. For eksempel

FullDiskAccess-prod-macOS-Default-MDE.Velg en distribusjonskanal , og velg deretter Neste.

Velg en konfigurasjonsprofilfil.

Tilordne profilen til en gruppe der macOS-enhetene og/eller brukerne befinner seg, eller Alle brukere og Alle enheter på Oppgaver-fanen.

Se gjennom konfigurasjonsprofilen. Velg Opprett.

Obs!

Full disktilgang som gis via Apple MDM Configuration Profile, gjenspeiles ikke i personvern for systeminnstillinger > & Full disktilgang for sikkerhet>.

Trinn 4: Bakgrunnstjenester

Forsiktig!

macOS 13 (Ventura) inneholder nye personvernforbedringer. Fra og med denne versjonen kan programmer som standard ikke kjøre i bakgrunnen uten eksplisitt samtykke. Microsoft Defender for endepunkt må kjøre daemonprosessen i bakgrunnen. Denne konfigurasjonsprofilen gir bakgrunnstjenestetillatelse til Microsoft Defender for endepunkt. Hvis du tidligere har konfigurert Microsoft Defender for endepunkt gjennom Microsoft Intune, anbefaler vi at du oppdaterer distribusjonen med denne konfigurasjonsprofilen.

Last ned background_services.mobileconfig fra GitHub-repositoriet.

Slik konfigurerer du bakgrunnstjenester:

Velg Opprett profil under Konfigurasjonsprofiler.

Velg macOS under Plattform.

Velg Maler under Profiltype.

Velg Egendefinert under Malnavn.

Velg Opprett.

Gi navn til profilen på Grunnleggende-fanen. For eksempel

BackgroundServices-prod-macOS-Default-MDE. Velg deretter Neste.Skriv inn et navn på egendefinert konfigurasjonsprofil på fanen Konfigurasjonsinnstillinger. For eksempel

backgroundServices-prod-macOS-Default-MDE.Velg en distribusjonskanal , og velg Neste.

Velg en konfigurasjonsprofilfil.

Tilordne profilen til en gruppe der macOS-enhetene og/eller brukerne befinner seg, eller Alle brukere og Alle enheter på Oppgaver-fanen.

Se gjennom konfigurasjonsprofilen. Velg Opprett.

Trinn 5: Varsler

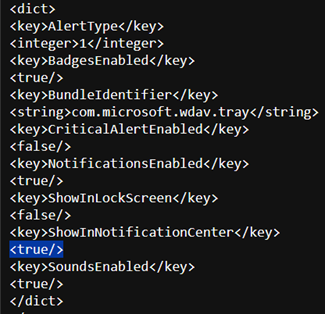

Denne profilen brukes til å tillate Microsoft Defender for endepunkt på macOS og Microsoft Automatiske oppdateringer for å vise varsler i brukergrensesnittet.

Last ned notif.mobileconfig fra GitHub-repositoriet.

Hvis du vil deaktivere varsler for sluttbrukerne, kan du endre Vis NotificationCenter fra true til false i notif.mobileconfig.

Slik konfigurerer du varsler:

Velg Opprett profil under Konfigurasjonsprofiler.

Velg macOS under Plattform.

Velg Maler under Profiltype.

Velg Egendefinert under Malnavn.

Velg Opprett.

Gi navn til profilen på Grunnleggende-fanen. For eksempel

Notify-prod-macOS-Default-MDE. Velg deretter Neste.Skriv inn et navn på egendefinert konfigurasjonsprofil på fanen Konfigurasjonsinnstillinger. For eksempel

Notif.mobileconfig.Velg en distribusjonskanal , og velg deretter Neste.

Velg en konfigurasjonsprofilfil.

Tilordne profilen til en gruppe der macOS-enhetene og/eller brukerne befinner seg, eller Alle brukere og Alle enheter på Oppgaver-fanen.

Se gjennom konfigurasjonsprofilen. Velg Opprett.

Trinn 6: Tilgjengelighetsinnstillinger

Denne profilen brukes til å gi Microsoft Defender for endepunkt på macOS tilgang til tilgjengelighetsinnstillingene i Apple macOS High Sierra (10.13.6) og nyere.

Last ned accessibility.mobileconfig fra GitHub-repositoriet.

Velg Opprett profil under Konfigurasjonsprofiler.

Velg macOS under Plattform.

Velg Maler under Profiltype.

Velg Egendefinert under Malnavn.

Velg Opprett.

Gi navn til profilen på Grunnleggende-fanen. For eksempel

Accessibility-prod-macOS-Default-MDE. Velg deretter Neste.Skriv inn et navn på egendefinert konfigurasjonsprofil på fanen Konfigurasjonsinnstillinger. For eksempel

Accessibility.mobileconfig.Velg en distribusjonskanal , og velg Neste.

Velg en konfigurasjonsprofilfil.

Tilordne profilen til en gruppe der macOS-enhetene og/eller brukerne befinner seg, eller Alle brukere og Alle enheter på Oppgaver-fanen.

Se gjennom konfigurasjonsprofilen. Velg Opprett.

Trinn 7: Bluetooth-tillatelser

Forsiktig!

macOS 14 (Sonoma) inneholder nye personvernforbedringer. Fra og med denne versjonen får programmer som standard ikke tilgang til Bluetooth uten eksplisitt samtykke. Microsoft Defender for endepunkt bruker den hvis du konfigurerer Bluetooth-policyer for enhetskontroll.

Last ned bluetooth.mobileconfig fra GitHub-repositoriet , og bruk samme arbeidsflyt som i trinn 6: Tilgjengelighetsinnstillinger for å aktivere Bluetooth-tilgang.

Obs!

Bluetooth som gis via Apple MDM Configuration Profile gjenspeiles ikke i Systeminnstillinger => Personvern & Sikkerhet => Bluetooth.

Trinn 8: Microsoft Automatiske oppdateringer

Denne profilen brukes til å oppdatere Microsoft Defender for endepunkt på macOS via Microsoft AutoUpdate (MAU). Hvis du distribuerer Microsoft Defender for endepunkt på macOS, har du alternativer for å få en oppdatert versjon av programmet (Plattformoppdatering) som er i de forskjellige kanalene som er nevnt her:

- Beta (Insiders-Fast)

- Oppdatert kanal (forhåndsversjon, Insiders-Slow)

- Gjeldende kanal (produksjon)

Hvis du vil ha mer informasjon, kan du se Distribuer oppdateringer for Microsoft Defender for endepunkt på macOS.

Last ned com.microsoft.autoupdate2.mobileconfig fra GitHub-repositoriet.

Obs!

com.microsoft.autoupdate2.mobileconfig Eksemplet fra GitHub-repositoriet er satt til Gjeldende kanal (produksjon).

Velg Opprett profil under Konfigurasjonsprofiler.

Velg macOS under Plattform.

Velg Maler under Profiltype.

Velg Egendefinert under Malnavn.

Velg Opprett.

Gi navn til profilen på Grunnleggende-fanen. For eksempel

Autoupdate-prod-macOS-Default-MDE. Velg deretter Neste.Skriv inn et navn på egendefinert konfigurasjonsprofil på fanen Konfigurasjonsinnstillinger. For eksempel

com.microsoft.autoupdate2.mobileconfig.Velg en distribusjonskanal , og velg Neste.

Velg en konfigurasjonsprofilfil.

Tilordne profilen til en gruppe der macOS-enhetene og/eller brukerne befinner seg, eller Alle brukere og Alle enheter på Oppgaver-fanen.

Se gjennom konfigurasjonsprofilen. Velg Opprett.

Trinn 9: Microsoft Defender for endepunkt konfigurasjonsinnstillinger

I dette trinnet går vi gjennom innstillinger som gjør det mulig å konfigurere policyer for skadelig programvare og EDR ved hjelp av Microsoft Intune (https://intune.microsoft.com).

9a. Angi policyer ved hjelp av Microsoft Defender portal

Angi policyer ved hjelp av Microsoft Defender Portal ved å implementere følgende instruksjoner, eller ved hjelp av Microsoft Intune:

Gå gjennom Konfigurer Microsoft Defender for endepunkt i Intune før du angir sikkerhetspolicyene ved hjelp av Microsoft Defender for endepunkt Security Settings Management.

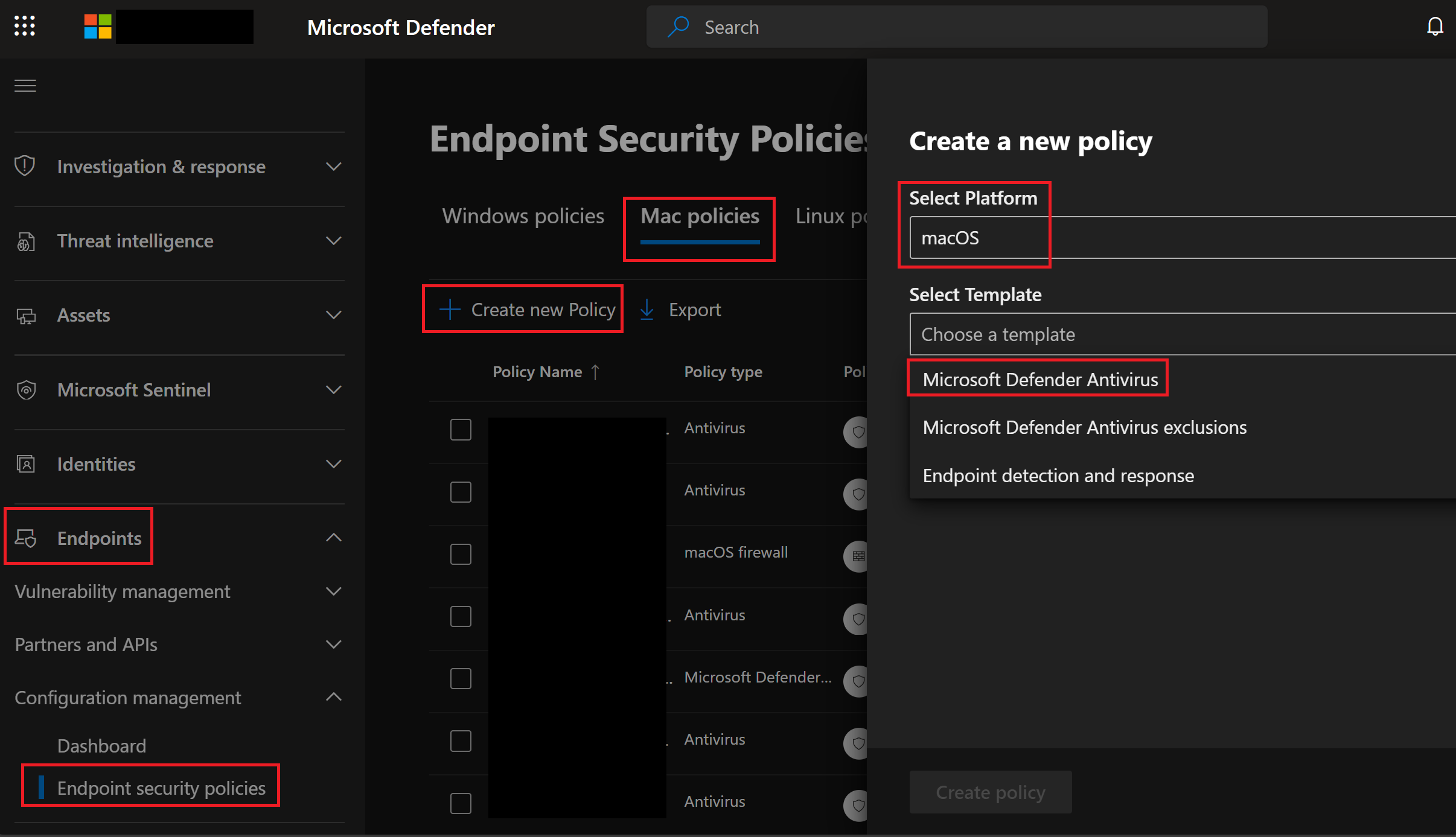

Gå tilsikkerhetspolicyer> for endepunkt for konfigurasjonsbehandling> i Microsoft Defender portalen, og opprett ny policy forMac>.

Velg macOS under Velg plattform.

Velg en mal under Velg mal, og velg Opprett policy.

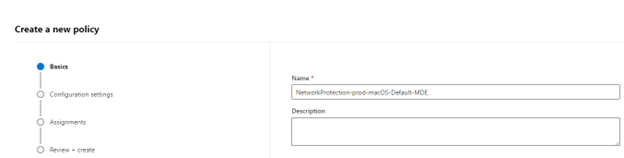

Angi et navn og en beskrivelse for policyen, og velg deretter Neste.

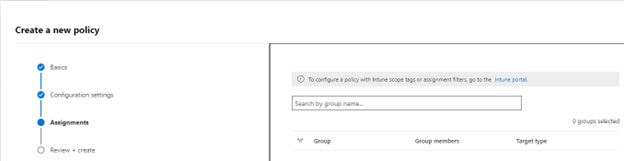

Tilordne profilen til en gruppe der macOS-enhetene og/eller brukerne befinner seg, eller Alle brukere og Alle enheter på Oppgaver-fanen.

Hvis du vil ha mer informasjon om behandling av sikkerhetsinnstillinger, kan du se:

- Administrer Microsoft Defender for endepunkt på enheter med Microsoft Intune

- Administrer sikkerhetsinnstillinger for Windows, macOS og Linux opprinnelig i Defender for Endpoint

Angi policyer ved hjelp av Microsoft Intune

Du kan administrere sikkerhetsinnstillingene for Microsoft Defender for endepunkt på macOS under Angi innstillinger i Microsoft Intune.

Hvis du vil ha mer informasjon, kan du se Angi innstillinger for Microsoft Defender for endepunkt på Mac.

Trinn 10: Nettverksbeskyttelse for Microsoft Defender for endepunkt på macOS

I Microsoft Defender-portalen:

Gå tilsikkerhetspolicyer> for endepunkt for konfigurasjonsbehandling>, Mac-policyer>Opprett ny policy.

Velg macOS under Velg plattform.

Velg Microsoft Defender Antivirus under Velg mal, og velg Opprett policy.

Skriv inn navnet og beskrivelsen av policyen på Grunnleggende-fanen. Velg Neste.

Velg et håndhevelsesnivå under Nettverksbeskyttelse på konfigurasjonsinnstillinger-fanen. Velg Neste.

Tilordne profilen til en gruppe der macOS-enhetene og/eller brukerne befinner seg, eller Alle brukere og Alle enheter på Oppgaver-fanen.

Se gjennom policyen i Se gjennom+Opprett , og velg Lagre.

Tips

Du kan også konfigurere nettverksbeskyttelse ved å tilføye informasjonen fra Nettverksbeskyttelse for å forhindre macOS-tilkoblinger til dårlige nettsteder til .mobileconfig trinn 8.

Trinn 11: Enhetskontroll for Microsoft Defender for endepunkt på macOS

Hvis du vil angi enhetskontroll for Microsoft Defender for endepunkt på macOS, følger du fremgangsmåten i:

Trinn 12: Hindring av tap av data (DLP) for endepunkt

Hvis du vil angi Purviews hindring av datatap (DLP) for endepunkt på macOS, følger du trinnene i MacOS-enheter på bord og utenfor bord til samsvarsløsninger ved hjelp av Microsoft Intune.

Trinn 13: Kontrollere status for PList (.mobileconfig)

Når du har fullført profilkonfigurasjonen, kan du se gjennom statusen for policyene.

Vis status

Når de Intune endringene er overført til de registrerte enhetene, kan du se dem oppført underSkjermenhetsstatus>:

Konfigurasjon av klientenhet

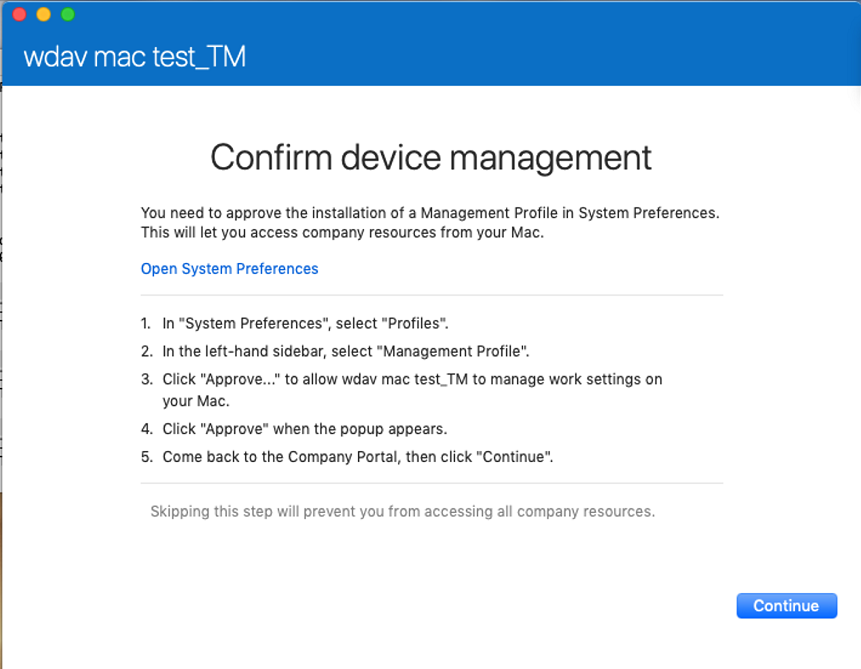

En standard installasjon av firmaportal er tilstrekkelig for en Mac-enhet.

Bekreft enhetsbehandling.

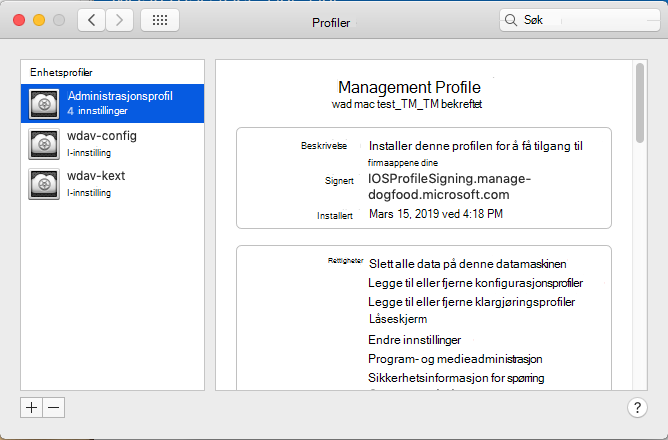

Velg Åpne systemvalg, finn administrasjonsprofilen i listen, og velg Godkjenn.... Administrasjonsprofilen vises som bekreftet:

Velg Fortsett og fullfør registreringen.

Du kan nå registrere flere enheter. Du kan også registrere dem senere, etter at du har fullført klargjøring av systemkonfigurasjonen og programpakker.

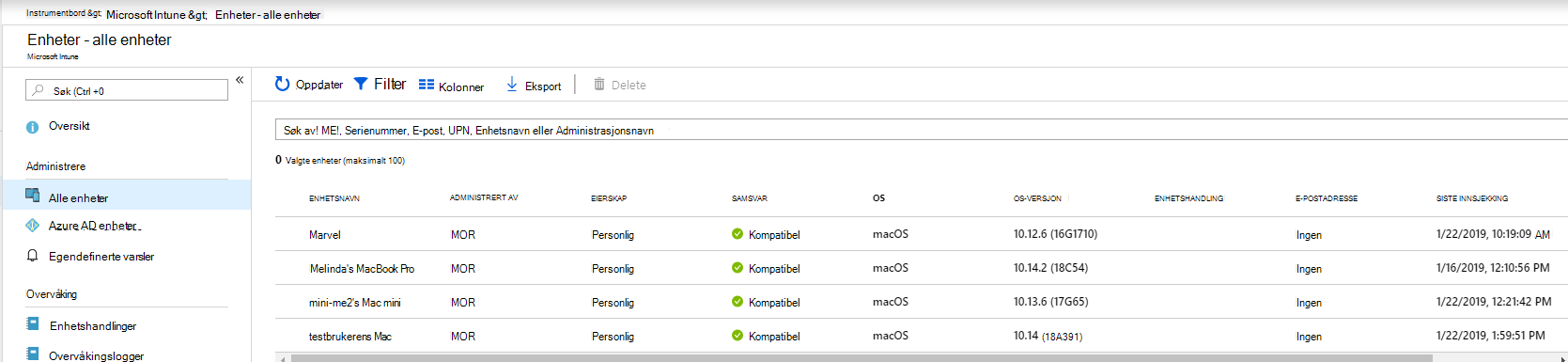

Åpne Administrer>enheter>alle enheter i Intune. Her kan du se enheten din blant de oppførte:

Bekreft klientenhetstilstand

Når konfigurasjonsprofilene er distribuert til enhetene dine, åpner du Systemvalgprofiler> på Mac-enheten.

Kontroller at følgende konfigurasjonsprofiler er til stede og installert. Administrasjonsprofilen må være den Intune systemprofilen. Wdav-config og wdav-kext er systemkonfigurasjonsprofiler som ble lagt til i Intune:

Du skal også kunne se Microsoft Defender for endepunkt-ikonet øverst til høyre.

Trinn 14: Publiser program

Dette trinnet gjør det mulig å distribuere Microsoft Defender for endepunkt til registrerte maskiner.

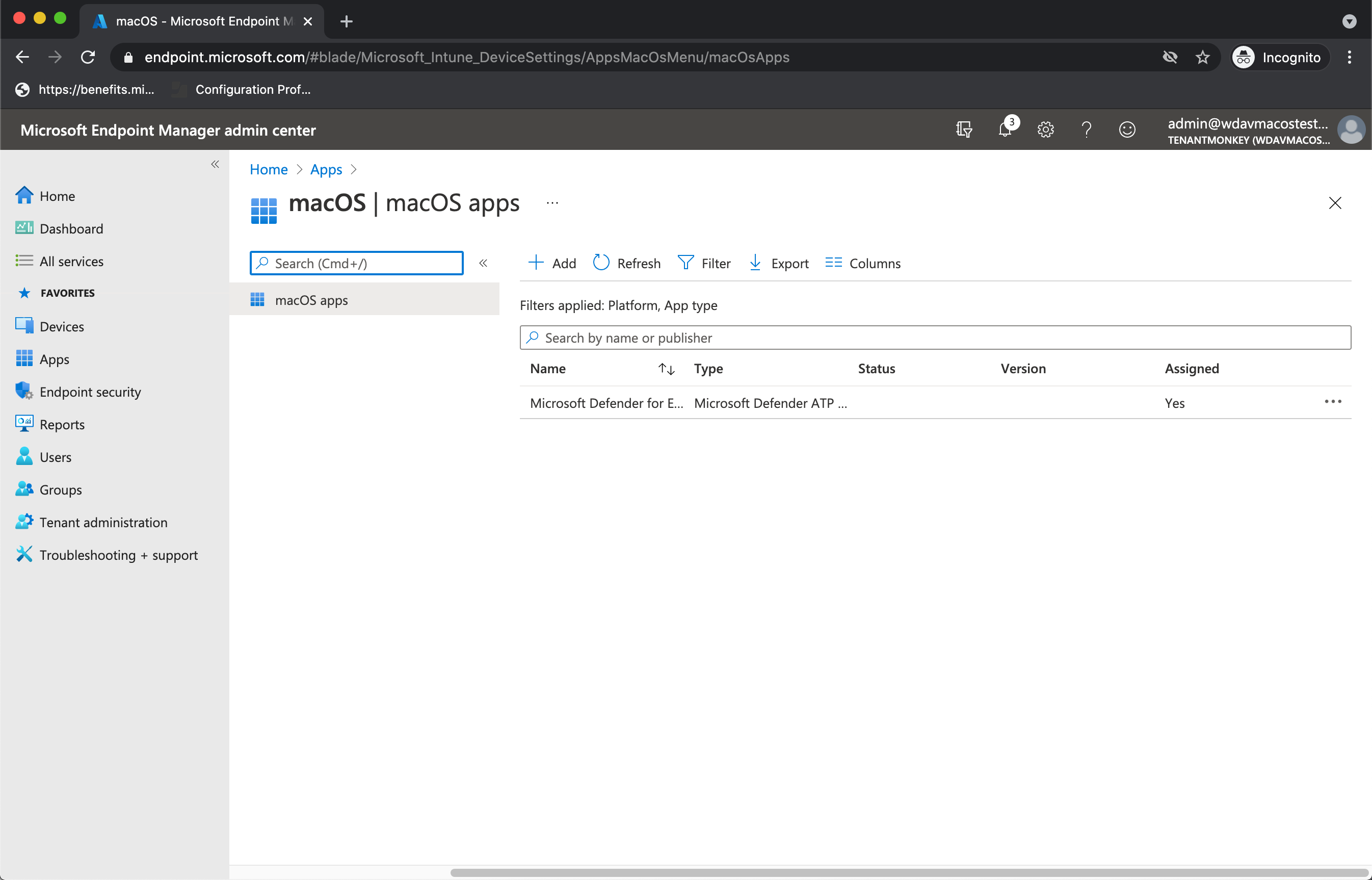

Velg etter plattform>macOS>Legg til.

Velg macOS under Apptype. Velg Velg.

Behold standardverdiene på appinformasjonen, og velg Neste.

Velg Neste på Oppgaver-fanen.

Se gjennom og opprett. Du kan gå til Apper>etter plattform>macOS for å se den på listen over alle programmer.

Hvis du vil ha mer informasjon, kan du se Legge Microsoft Defender for endepunkt til macOS-enheter ved hjelp av Microsoft Intune.

Viktig

Du bør opprette og distribuere konfigurasjonsprofilene i den angitte rekkefølgen (trinn 1–13) for en vellykket systemkonfigurasjon.

Trinn 15: Last ned pålastingspakken

Slik laster du ned pålastingspakkene fra Microsoft 365 Defender-portalen:

Gå til System>Settings>Endpoints>Device management>Onboarding i Microsoft 365 Defender-portalen.

Angi operativsystemet til macOS og distribusjonsmetoden til Mobile Enhetsbehandling/Microsoft Intune.

Velg Last ned pålastingspakke. Lagre den som WindowsDefenderATPOnboardingPackage.zip i samme katalog.

Pakk ut innholdet i .zip-filen:

unzip WindowsDefenderATPOnboardingPackage.zipArchive: WindowsDefenderATPOnboardingPackage.zip warning: WindowsDefenderATPOnboardingPackage.zip appears to use backslashes as path separators inflating: intune/kext.xml inflating: intune/WindowsDefenderATPOnboarding.xml inflating: jamf/WindowsDefenderATPOnboarding.plist

Trinn 16: Distribuer pålastingspakken

Denne profilen inneholder lisensinformasjon for Microsoft Defender for endepunkt.

Slik distribuerer du pålastingspakken:

Velg Opprett profil under Konfigurasjonsprofiler.

Velg macOS under Plattform.

Velg Maler under Profiltype.

Velg Egendefinert under Malnavn.

Velg Opprett.

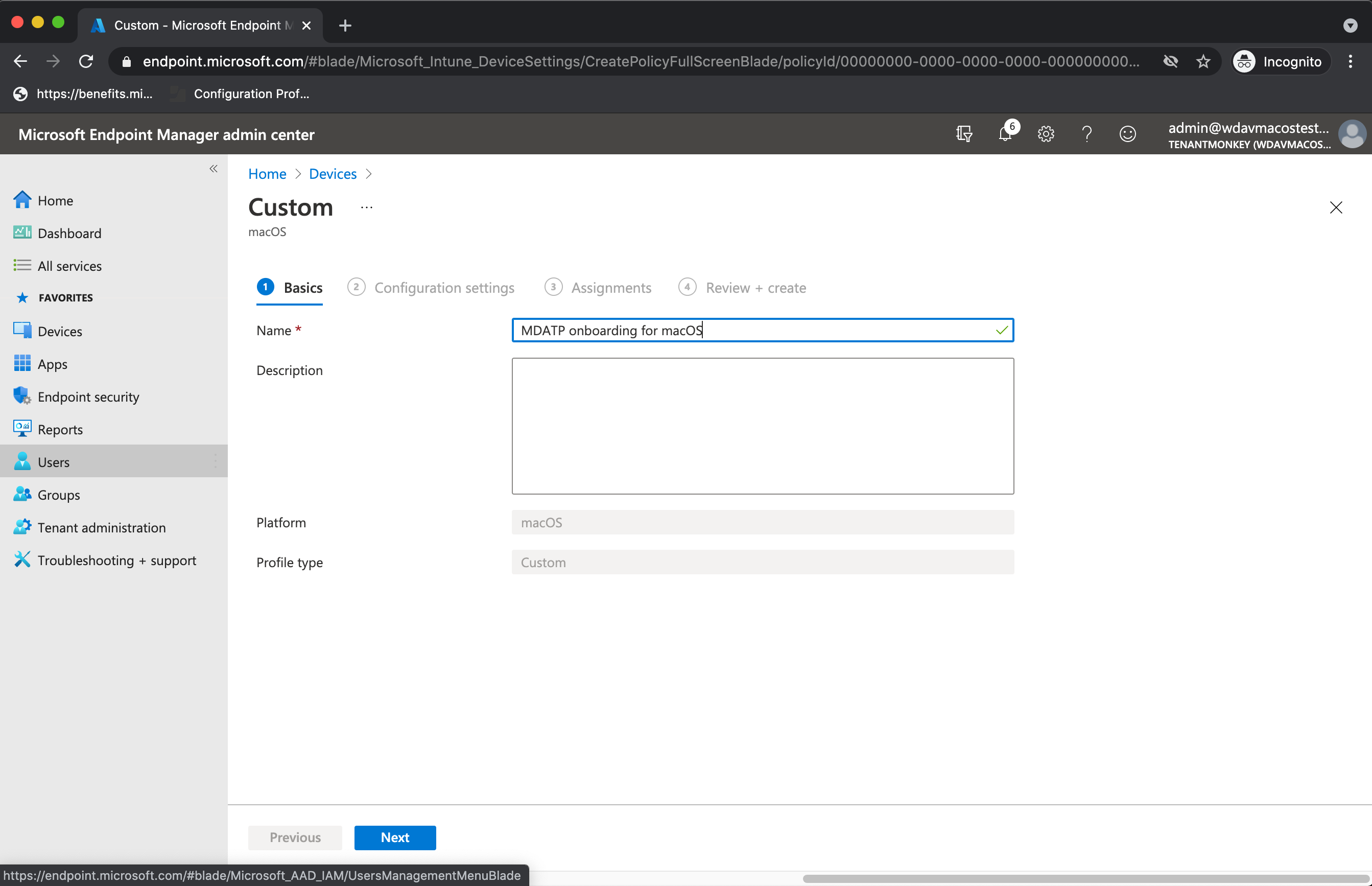

Gi navn til profilen på Grunnleggende-fanen. For eksempel

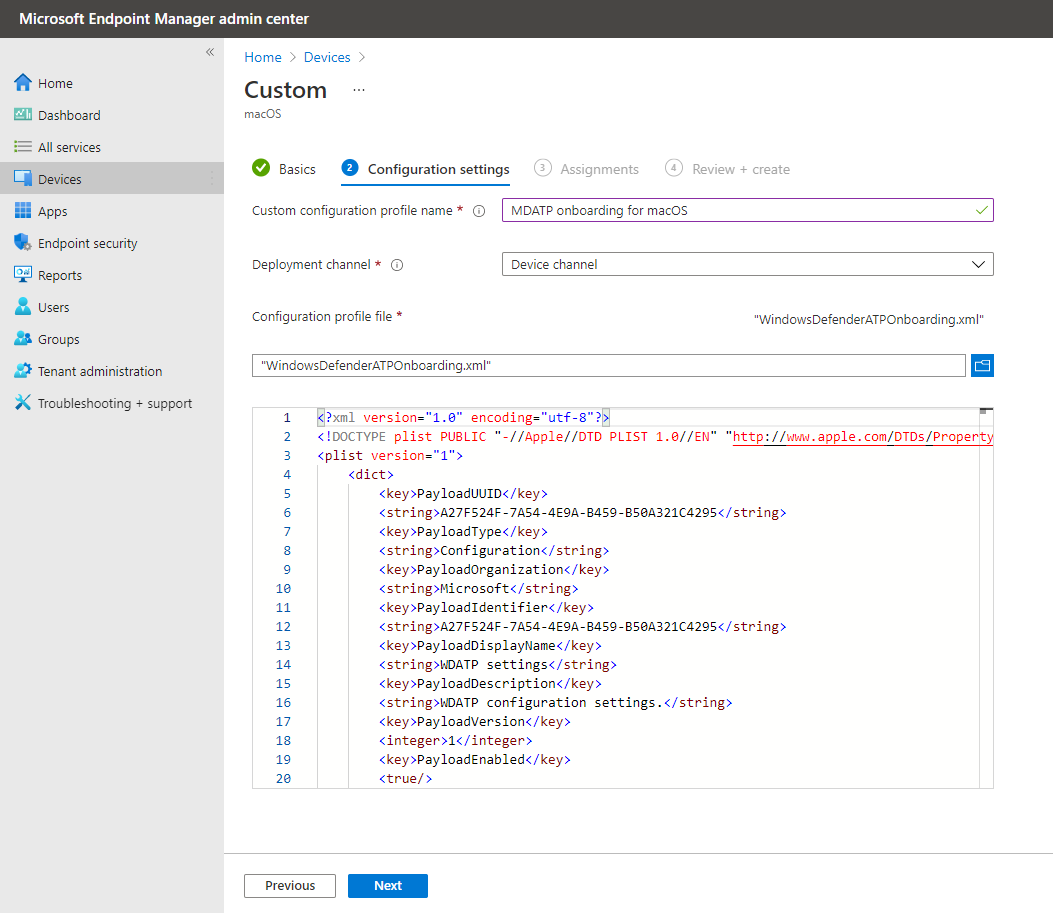

Onboarding-prod-macOS-Default-MDE. Velg Neste.Skriv inn et navn på egendefinert konfigurasjonsprofil på fanen Konfigurasjonsinnstillinger. For eksempel

WindowsDefenderATPOnboarding.Velg en distribusjonskanal , og velg Neste.

Velg en konfigurasjonsprofilfil.

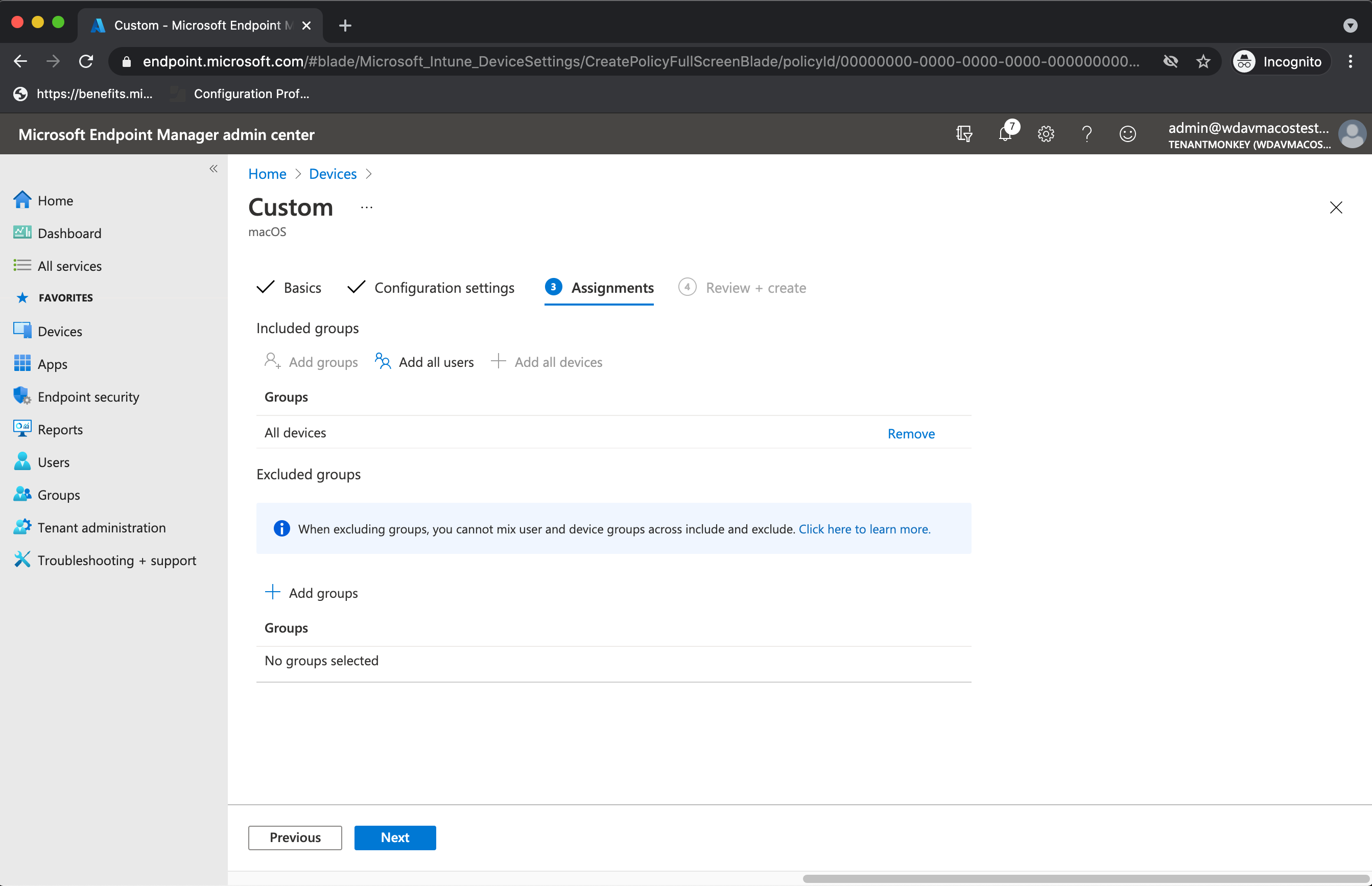

Tilordne profilen til en gruppe der macOS-enhetene og/eller brukerne befinner seg, eller Alle brukere og Alle enheter på Oppgaver-fanen.

Se gjennom konfigurasjonsprofilen. Velg Opprett.

Åpne Konfigurasjonsprofiler for enheter> for å se den opprettede profilen.

Trinn 17: Bekreft gjenkjenning av skadelig programvare

Se følgende artikkel for å teste for en gjennomgang av gjenkjenning av skadelig programvare: Antivirusregistreringstest for å bekrefte enhetens pålastings- og rapporteringstjenester

Trinn 18: Bekrefter EDR-gjenkjenning

Se følgende artikkel for å teste for en EDR-gjenkjenningsgjennomgang: EDR-gjenkjenningstest for å bekrefte enhetens pålastings- og rapporteringstjenester

Feilsøking

Problem: Finner ingen lisens.

Løsning: Følg trinnene i denne artikkelen for å opprette en enhetsprofil ved hjelp av WindowsDefenderATPOnboarding.xml.

Logging av installasjonsproblemer

Se Loggingsinstallasjonsproblemer for informasjon om hvordan du finner den automatisk genererte loggen som er opprettet av installasjonsprogrammet, når det oppstår en feil.

Hvis du vil ha informasjon om feilsøkingsprosedyrer, kan du se:

- Feilsøke problemer med systemutvidelse i Microsoft Defender for endepunkt på macOS

- Feilsøke installasjonsproblemer for Microsoft Defender for endepunkt på macOS

- Feilsøke lisensproblemer for Microsoft Defender for endepunkt på macOS

- Feilsøke problemer med skytilkobling for Microsoft Defender for endepunkt på macOS

- Feilsøke ytelsesproblemer for Microsoft Defender for endepunkt på macOS

Avinstallasjon

Se Avinstallere for mer informasjon om hvordan du fjerner Microsoft Defender for endepunkt på macOS fra klientenheter.