Ressurser for Microsoft Defender for endepunkt på macOS

Gjelder for:

- Microsoft Defender for endepunkt plan 1

- Microsoft Defender for endepunkt plan 2

- Microsoft Defender XDR

Vil du oppleve Microsoft Defender for endepunkt? Registrer deg for en gratis prøveperiode.

Innsamling av diagnoseinformasjon

Hvis du kan gjenskape et problem, øker du loggingsnivået, kjører systemet en stund og gjenoppretter deretter loggingsnivået til standard.

Øk loggingsnivået:

mdatp log level set --level debugLog level configured successfullyReprodusere problemet.

Kjør

sudo mdatp diagnostic createfor å sikkerhetskopiere Microsoft Defender for endepunkt logger. Filene lagres i et.ziparkiv. Denne kommandoen skriver også ut filbanen til sikkerhetskopien etter at operasjonen er fullført.Tips

Diagnoselogger lagres som standard i

/Library/Application Support/Microsoft/Defender/wdavdiag/. Hvis du vil endre katalogen der diagnoselogger lagres, går--path [directory]du til kommandoen nedenfor og erstatter[directory]den med den ønskede katalogen.sudo mdatp diagnostic createDiagnostic file created: "/Library/Application Support/Microsoft/Defender/wdavdiag/932e68a8-8f2e-4ad0-a7f2-65eb97c0de01.zip"Gjenopprett loggingsnivå.

mdatp log level set --level infoLog level configured successfully

Logging av installasjonsproblemer

Hvis det oppstår en feil under installasjonen, rapporterer installasjonsprogrammet bare en generell feil. Den detaljerte loggen lagres i /Library/Logs/Microsoft/mdatp/install.log. Hvis du opplever problemer under installasjonen, kan du sende oss denne filen når du åpner kundestøttesaken, slik at vi kan hjelpe til med å diagnostisere årsaken.

Hvis du vil ha mer informasjon om feilsøking av installasjonsproblemer, kan du se Feilsøke installasjonsproblemer for Microsoft Defender for endepunkt på macOS.

Konfigurere fra kommandolinjen

Utdatatyper som støttes

Støtter utdatatyper for tabell- og JSON-format. For hver kommando finnes det en standard virkemåte for utdata. Du kan endre utdataene i det foretrukne utdataformatet ved hjelp av følgende kommandoer:

-output json

-output table

Viktige oppgaver, for eksempel kontroll av produktinnstillinger og utløsing av behovsbetingede skanninger, kan gjøres ved hjelp av kommandolinjen:

| Gruppe | Scenario | Kommando |

|---|---|---|

| Konfigurasjon | Aktiver/deaktiver antivirus i passiv modus | mdatp config passive-mode --value [enabled/disabled] |

| Konfigurasjon | Aktiver/deaktiver sanntidsbeskyttelse | mdatp config real-time-protection --value [enabled/disabled] |

| Konfigurasjon | Aktiver/deaktiver overvåking av virkemåte | mdatp config behavior-monitoring --value [enabled/disabled] |

| Konfigurasjon | Aktiver/deaktiver skybeskyttelse | mdatp config cloud --value [enabled/disabled] |

| Konfigurasjon | Aktivere/deaktivere produktdiagnose | mdatp config cloud-diagnostic --value [enabled/disabled] |

| Konfigurasjon | Aktivere/deaktivere automatisk innsending av eksempel | mdatp config cloud-automatic-sample-submission --value [enabled/disabled] |

| Konfigurasjon | Aktivere/overvåke/deaktivere PUA-beskyttelse | mdatp threat policy set --type potentially_unwanted_application -- action [block/audit/off |

| Konfigurasjon | Legge til / fjerne en antivirusutelukkelse for en prosess |

mdatp exclusion process [add/remove] --path [path-to-process]eller mdatp exclusion process [add\|remove] --name [process-name] |

| Konfigurasjon | Legge til/ fjerne en antivirusutelukkelse for en fil | mdatp exclusion file [add/remove] --path [path-to-file] |

| Konfigurasjon | Legge til/ fjerne en antivirusutelukkelse for en katalog | mdatp exclusion folder [add/remove] --path [path-to-directory] |

| Konfigurasjon | Legge til/ fjerne en antivirusutelukkelse for en filtype | mdatp exclusion extension [add/remove] --name [extension] |

| Konfigurasjon | Vis alle antivirusutelukkelser | mdatp exclusion list |

| Konfigurasjon | Konfigurer graden av parallellitet for behovsbetingede skanninger | mdatp config maximum-on-demand-scan-threads --value [numerical-value-between-1-and-64] |

| Konfigurasjon | Aktivere/deaktivere skanninger etter sikkerhetsanalyseoppdateringer | mdatp config scan-after-definition-update --value [enabled/disabled] |

| Konfigurasjon | Slå på/av arkivskanning (bare ved behov-skanning) | mdatp config scan-archives --value [enabled/disabled] |

| Konfigurasjon | Aktiver/deaktiver hash-kodebehandling for fil | mdatp config enable-file-hash-computation --value [enabled/disabled] |

| Beskyttelse | Skanne en bane | mdatp scan custom --path [path] [--ignore-exclusions] |

| Beskyttelse | Foreta en rask skanning | mdatp scan quick |

| Beskyttelse | Foreta en fullstendig skanning | mdatp scan full |

| Beskyttelse | Avbryte en pågående behovsbetinget skanning | mdatp scan cancel |

| Beskyttelse | Be om en oppdatering av sikkerhetsintelligens | mdatp definitions update |

| Konfigurasjon | Legge til et trusselnavn i den tillatte listen | mdatp threat allowed add --name [threat-name] |

| Konfigurasjon | Fjerne et trusselnavn fra den tillatte listen | mdatp threat allowed remove --name [threat-name] |

| Konfigurasjon | Vis alle tillatte trusselnavn | mdatp threat allowed list |

| Beskyttelseslogg | Skrive ut den fullstendige beskyttelsesloggen | mdatp threat list |

| Beskyttelseslogg | Få trusseldetaljer | mdatp threat get --id [threat-id] |

| Karanteneadministrasjon | Vis alle filer som er satt i karantene | mdatp threat quarantine list |

| Karanteneadministrasjon | Fjerne alle filer fra karantene | mdatp threat quarantine remove-all |

| Karanteneadministrasjon | Legge til en fil som er oppdaget som en trussel mot karantene | mdatp threat quarantine add --id [threat-id] |

| Karanteneadministrasjon | Fjerne en fil som er oppdaget som en trussel fra karantene | mdatp threat quarantine remove --id [threat-id] |

| Karanteneadministrasjon | Gjenopprette en fil fra karantene. Tilgjengelig i Defender for Endpoint-versjon før 101.23092.0012. | mdatp threat quarantine restore --id [threat-id] --path [destination-folder] |

| Karanteneadministrasjon | Gjenopprette en fil fra karantene med trussel-ID. Tilgjengelig i Defender for Endpoint versjon 101.23092.0012 eller nyere. | mdatp threat restore threat-id --id [threat-id] --destination-path [destination-folder] |

| Karanteneadministrasjon | Gjenopprett en fil fra karantene med opprinnelig trusselbane. Tilgjengelig i Defender for Endpoint versjon 101.23092.0012 eller nyere. | mdatp threat restore threat-path --path [threat-original-path] --destination-path [destination-folder] |

| Konfigurasjon av nettverksbeskyttelse | Konfigurer håndhevelsesnivået for nettverksbeskyttelse | mdatp config network-protection enforcement-level --value [Block/Audit/Disabled] |

| Administrasjon av nettverksbeskyttelse | Kontroller at nettverksbeskyttelsen er startet | mdatp health --field network_protection_status |

| Administrasjon av enhetskontroll | Er enhetskontroll aktivert, og hva er standardhåndhevelse? | mdatp device-control policy preferences list |

| Administrasjon av enhetskontroll | Hvilken policy for enhetskontroll er aktivert? | mdatp device-control policy rules list |

| Administrasjon av enhetskontroll | Hvilke policygrupper for enhetskontroll er aktivert? | mdatp device-control policy groups list |

| Konfigurasjon | Aktiver/deaktiver hindring av datatap | mdatp config data_loss_prevention --value [enabled/disabled] |

| Diagnostikk | Endre loggnivået | mdatp log level set --level [error/warning/info/verbose] |

| Diagnostikk | Generer diagnoselogger | mdatp diagnostic create --path [directory] |

| Tilstand | Kontroller produktets tilstand | mdatp health |

| Tilstand | Se etter et bestemt produktattributt | mdatp health --field [attribute: healthy/licensed/engine_version...] |

| EDR | Utelukkelser for EDR-liste (rot) | mdatp edr exclusion list [processes|paths|extensions|all] |

| EDR | Angi/fjerne kode, bare GROUP støttes | mdatp edr tag set --name GROUP --value [name] |

| EDR | Fjern gruppekode fra enheten | mdatp edr tag remove --tag-name [name] |

| EDR | Legg til gruppe-ID | mdatp edr group-ids --group-id [group] |

Slik aktiverer du autofullføring

Hvis du vil aktivere autofullføring i bash, kjører du følgende kommando og starter Terminal-økten på nytt:

echo "source /Applications/Microsoft\ Defender.app/Contents/Resources/Tools/mdatp_completion.bash" >> ~/.bash_profile

Slik aktiverer du autofullføring i zsh:

Kontroller om autofullføring er aktivert på enheten:

cat ~/.zshrc | grep autoloadHvis den forrige kommandoen ikke produserer utdata, kan du aktivere autofullføring ved hjelp av følgende kommando:

echo "autoload -Uz compinit && compinit" >> ~/.zshrcKjør følgende kommandoer for å aktivere autofullføring for Microsoft Defender for endepunkt på macOS, og start Terminal-økten på nytt:

sudo mkdir -p /usr/local/share/zsh/site-functions sudo ln -svf "/Applications/Microsoft Defender.app/Contents/Resources/Tools/mdatp_completion.zsh" /usr/local/share/zsh/site-functions/_mdatp

Katalog for klient Microsoft Defender for endepunkt karantene

/Library/Application Support/Microsoft/Defender/quarantine/ inneholder filene som er satt i karantene av mdatp. Filene er oppkalt etter trusselsporings-ID-en. Gjeldende sporings-IDer vises med mdatp threat list.

Avinstallerer

Det finnes flere måter å avinstallere Microsoft Defender for endepunkt på macOS på. Selv om sentralt administrert avinstallasjon er tilgjengelig på JAMF, er den ennå ikke tilgjengelig for Microsoft Intune.

All avinstallasjon av Microsoft Defender for endepunkt på macOS krever følgende:

Opprett en enhetskode, og gi merket navnet utrangert, og tilordne det til macOS der Microsoft Defender for macOS avinstalleres.

Opprett en enhetsgruppe og gi den et navn (for eksempel utrangert macOS), og tilordne en brukergruppe som skal kunne se dem.

Obs! Trinn 1 og 2 er valgfrie hvis du ikke vil se disse enhetene som er fjernet i enhetsbeholdningen i 180 dager.

Fjern policyene «Angi innstillinger» som inneholder Manipuleringsbeskyttelse eller gjennom den manuelle konfigurasjonen.

Tavle hver enhet per offboard ikke-Windows-enheter.

Avinstallere Microsoft Defender for endepunkt for macOS-apper

Fjern enheten fra gruppen for policyer for systemutvidelse hvis en MDM ble brukt til å angi dem.

Interaktiv avinstallasjon

- Åpne Finder-programmer>. Høyreklikk på Microsoft Defender for endepunkt, og velg deretter Flytt til papirkurven.

Fra kommandolinjen

sudo '/Library/Application Support/Microsoft/Defender/uninstall/uninstall'

Bruke JAMF Pro

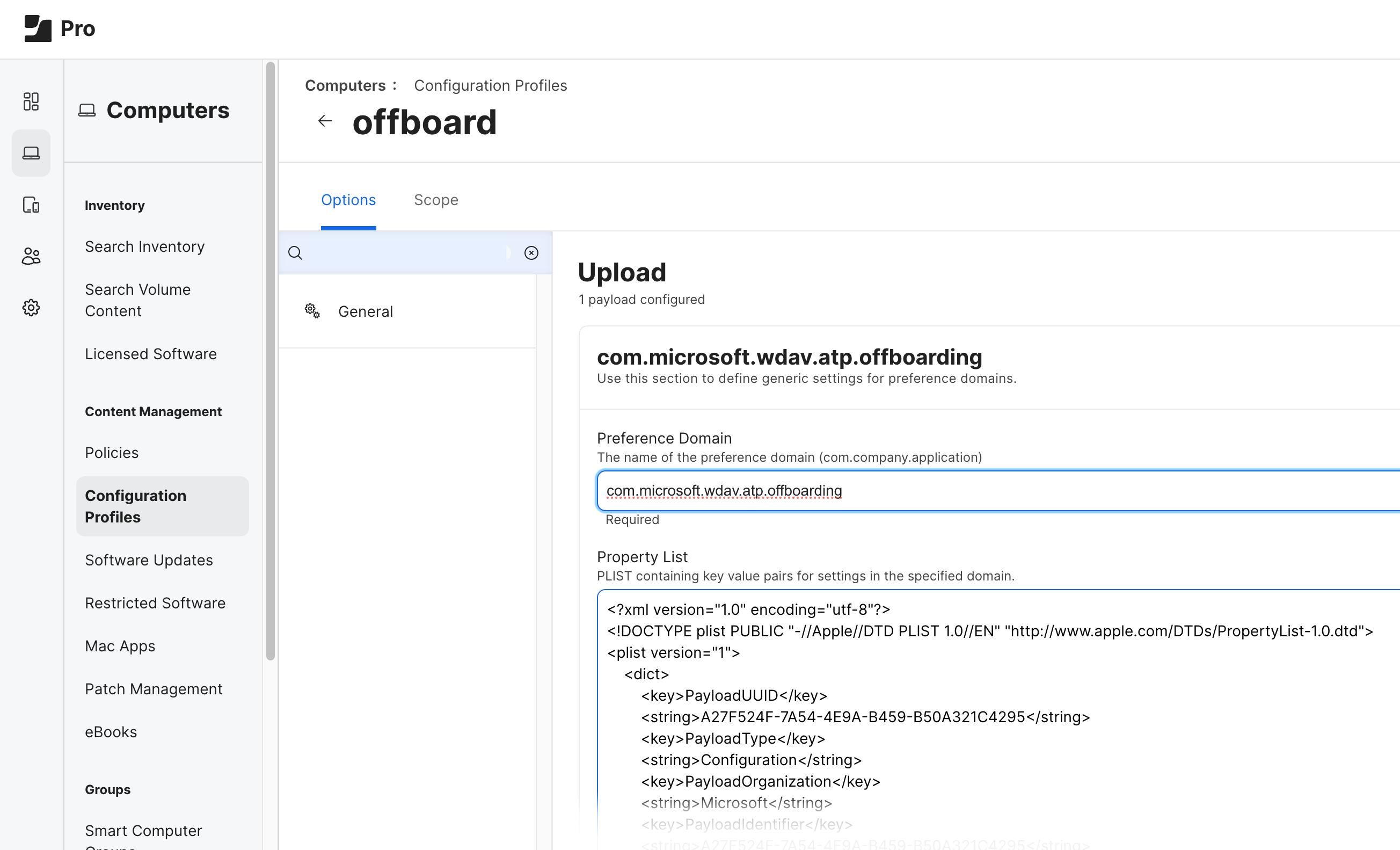

Hvis du vil avinstallere Microsoft Defender for endepunkt på macOS ved hjelp av JAMF Pro, laster du opp avlastingsprofilen.

Avlastingsprofilen bør lastes opp uten endringer, og med Preference Domain-navnet satt til com.microsoft.wdav.atp.offboarding, som vist i bildet nedenfor:

Obs!

Hvis du har problemer med å avinstallere Defender for Endpoint på Mac, og du ser et element i rapportene for Microsoft Defender sikkerhetsutvidelse for endepunkt, følger du disse trinnene:

- Installer Microsoft Defender-appen på nytt.

- Dra Microsoft Defender.app til papirkurven.

- Kjør denne kommandoen:

sudo /Library/Application Support/Microsoft/Defender/uninstall/install_helper execute --path '/Library/Application Support/Microsoft/Defender/uninstall/uninstall' --args --post-uninstall-hook. - Omstart enheten.

Portalen Microsoft Defender

Når trusler oppdages, kan sikkerhetsteamet vise gjenkjenninger og eventuelt utføre responshandlinger på en enhet i Microsoft Defender portal (https://security.microsoft.com). Den Microsoft Defender kombinerer beskyttelse, oppdagelse, undersøkelse og respons på trusler på et sentralt sted. Hvis du vil ha mer informasjon, kan du se følgende ressurser:

- Oversikt over gjenkjenning og svar for endepunkt

- Tech Community blogg: EDR-funksjoner for macOS har nå kommet

- Microsoft Defender portaloversikt

Tips

Vil du lære mer? Engage med Microsoft Security-fellesskapet i teknisk fellesskap: Microsoft Defender for endepunkt teknisk fellesskap.