Nettverksbeskyttelse for macOS

Gjelder for:

- Microsoft Defender XDR

- Microsoft Defender XDR for endepunktsplan 2

- Microsoft Defender for Business

- Microsoft Defender XDR for endepunktsplan 1

Forutsetninger

- Lisensiering: Microsoft Defender XDR for Endpoint Plan 1 eller Microsoft Defender XDR for Endpoint Plan 2 (kan være prøveversjon) eller Microsoft Defender for bedrifter.

- Innebygde maskiner: macOS-versjon: Big Sur (11) eller nyere, med produktversjon 101.94.13 eller nyere.

- Nettlesere som ikke er Microsoft, for eksempel Brave, Chrome, Opera og Safari

- Microsoft Edge for macOS-nettleser

Obs!

SmartScreen i Microsoft Edge for macOS støtter for øyeblikket ikke filtrering av nettinnhold, egendefinerte indikatorer eller andre bedriftsfunksjoner. Nettverksbeskyttelse gir imidlertid denne beskyttelsen til Microsoft Edge for macOS hvis nettverksbeskyttelse er aktivert.

Oversikt

Nettverksbeskyttelse bidrar til å redusere angrepsoverflaten på enhetene dine fra Internett-baserte hendelser. Det hindrer personer fra å bruke et program for å få tilgang til farlige domener som kan være vert for:

- phishingsvindel

- Utnytter

- annet skadelig innhold på Internett

Nettverksbeskyttelse utvider omfanget av Microsoft Defender XDR SmartScreen for å blokkere all utgående HTTP/HTTPS-trafikk som forsøker å koble til kilder med lavt omdømme. Blokkene på utgående HTTP/HTTPS-trafikk er basert på domenet eller vertsnavnet.

Tilgjengelighet

Nettverksbeskyttelse for macOS er nå tilgjengelig for alle Microsoft Defender for endepunkt innebygde macOS-enheter som oppfyller minimumskravene. Alle de konfigurerte policyene for nettverksbeskyttelse og webtrusselbeskyttelse håndheves på macOS-enheter der Nettverksbeskyttelse er konfigurert for blokkmodus.

Hvis du vil rulle ut Nettverksbeskyttelse for macOS, anbefaler vi følgende handlinger:

- Opprett en enhetsgruppe for et lite sett med enheter som du kan bruke til å teste Nettverksbeskyttelse.

- Evaluer virkningen av Web Threat Protection, egendefinerte indikatorer for kompromiss, filtrering av nettinnhold og Microsoft Defender for Cloud Apps håndhevelsespolicyer som er rettet mot macOS-enheter der Nettverksbeskyttelse er i blokkmodus.

- Distribuer en policy for overvåkings- eller blokkeringsmodus til denne enhetsgruppen, og kontroller at det ikke er noen problemer eller brutte arbeidsstrømmer.

- Distribuer nettverksbeskyttelsen gradvis til et større sett med enheter til den rulles ut.

Gjeldende funksjoner

Egendefinerte indikatorer for kompromiss på domener og IPer.

Filtrering av nettinnhold støtter følgende handlinger:

Blokker nettstedskategorier som er begrenset til enhetsgrupper, gjennom policyer som er opprettet i Microsoft Defender-portalen.

Policyer brukes på nettlesere, inkludert Chromium Microsoft Edge for macOS.

Avansert jakt – nettverkshendelser gjenspeiles på tidslinjen for maskinen, og kan spørres i Avansert jakt for å hjelpe sikkerhetsundersøkelser.

Microsoft Defender for Cloud Apps:

Skygge-IT-oppdagelse – Identifiser hvilke apper som brukes i organisasjonen.

Blokkere programmer – blokkere hele programmer (for eksempel Slack og Facebook) fra å bli brukt i organisasjonen.

Firma-VPN i tandem eller side-ved-side med Nettverksbeskyttelse:

For øyeblikket identifiseres ingen VPN-konflikter.

Hvis du opplever konflikter, kan du gi tilbakemelding gjennom tilbakemeldingskanalen som er oppført nederst på denne siden.

Kjente problemer

Blokk/advar UX kan ikke tilpasses og kan kreve andre endringer i utseende og funksjonalitet. (Tilbakemeldinger fra kunder samles inn for å fremme ytterligere utformingsforbedringer)

Det er et kjent programinterkompatibelt problem med VMwares «Per-App Tunnel»-funksjon. (Denne inkompatibiliteten kan føre til en manglende evne til å blokkere trafikk som går gjennom «Per-App-tunnelen».)

Det er et kjent programinkompatibilitetsproblem med Blue Coat Proxy. (Denne inkompatibiliteten kan føre til at nettverkslag krasjer i ikke-relaterte programmer når både Blue Coat Proxy og Network Protection er aktivert.)

Viktige notater

Vi anbefaler ikke å kontrollere nettverksbeskyttelsen fra systemvalgene ved hjelp av Koble fra-knappen . Bruk i stedet kommandolinjeverktøyet mdatp eller JamF/Intune til å kontrollere nettverksbeskyttelse for macOS.

Hvis du vil evaluere effektiviteten til macOS-beskyttelse mot netttrusler, anbefaler vi at du prøver det i andre nettlesere enn Microsoft Edge for macOS (for eksempel Safari). Microsoft Edge for macOS har innebygd beskyttelse mot netttrusler (Microsoft Defender nettleserbeskyttelsesutvidelse som gir Smartscreen-funksjoner) som er aktivert uavhengig av om mac-nettverksbeskyttelsesfunksjonen du evaluerer, er slått på eller ikke.

Distribusjonsinstruksjoner

Microsoft Defender XDR for endepunkt

Installer den nyeste produktversjonen via Microsoft Automatiske oppdateringer. Hvis du vil åpne Microsoft Automatiske oppdateringer, kjører du følgende kommando fra terminalen:

open /Library/Application\ Support/Microsoft/MAU2.0/Microsoft\ AutoUpdate.app

Konfigurer produktet med organisasjonsinformasjonen ved hjelp av instruksjonene i den offentlige dokumentasjonen.

Nettverksbeskyttelse er deaktivert som standard, men den kan konfigureres til å kjøre i én av følgende moduser (også kalt håndhevelsesnivåer):

- Revisjon: nyttig for å sikre at det ikke påvirker bransjespesifikke apper, eller få et inntrykk av hvor ofte blokker forekommer

- Blokk: nettverksbeskyttelse hindrer tilkobling til skadelige nettsteder

- Deaktivert: alle komponenter som er knyttet til nettverksbeskyttelse, er deaktivert

Du kan distribuere denne funksjonen på én av følgende måter: manuelt, gjennom JAMF eller gjennom Intune. Avsnittene nedenfor beskriver hver av disse metodene i detalj.

Manuell distribusjon

Kjør følgende kommando fra terminalen for å konfigurere håndhevelsesnivået:

mdatp config network-protection enforcement-level --value [enforcement-level]

Hvis du for eksempel vil konfigurere nettverksbeskyttelse til å kjøre i blokkeringsmodus, kjører du følgende kommando:

mdatp config network-protection enforcement-level --value block

Hvis du vil bekrefte at nettverksbeskyttelsen er startet, kjører du følgende kommando fra terminalen og kontrollerer at den skriver ut «startet»:

mdatp health --field network_protection_status

JAMF Pro-distribusjon

En vellykket JAMF Pro-distribusjon krever en konfigurasjonsprofil for å angi håndhevelsesnivået for nettverksbeskyttelse.

Når du har opprettet denne konfigurasjonsprofilen, tilordner du den til enhetene der du vil aktivere nettverksbeskyttelse.

Konfigurer håndhevelsesnivået

Obs!

Hvis du allerede har konfigurert Microsoft Defender XDR for Endpoint på Mac ved hjelp av instruksjonene som er oppført her, kan du oppdatere plist-filen du tidligere har distribuert med innholdet som er oppført i denne delen, og deretter distribuere den på nytt fra JAMF.

Velg Alternativer>programmer & Egendefinerte innstillinger iKonfigurasjonsprofiler for datamaskiner>.

Velg Last opp fil (PLIST-fil).

Sett innstillingsdomenet til

com.microsoft.wdav.Last opp følgende plist-fil.

<?xml version="1.0" encoding="UTF-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1.0"> <dict> <key>networkProtection</key> <dict> <key>enforcementLevel</key> <string>block</string> </dict> </dict> </plist>

Intune distribusjon

En vellykket Intune distribusjon krever en konfigurasjonsprofil for å angi håndhevelsesnivået for nettverksbeskyttelse. Når du har opprettet denne konfigurasjonsprofilen, tilordner du den til enhetene der du vil aktivere nettverksbeskyttelse.

Konfigurere håndhevelsesnivået ved hjelp av Intune

Obs!

Hvis du allerede har konfigurert Microsoft Defender for endepunkt på Mac ved hjelp av de forrige instruksjonene (med en XML-fil), fjerner du den forrige egendefinerte konfigurasjonspolicyen og erstatter den med følgende instruksjoner:

Åpne Administrer>enhetskonfigurasjon. Velg Behandle>profiler>Opprett profil.

Endre plattform til macOS og profiltype til Innstillingskatalog. Velg Opprett.

Angi et navn for profilen.

Velg Legg til innstillinger på skjermbildet Konfigurasjonsinnstillinger. Velg Microsoft Defender>Nettverksbeskyttelse, og merk av for Håndhevelsesnivå.

Angi håndhevelsesnivået som skal blokkeres. Velg Neste.

Åpne konfigurasjonsprofilen, og last opp

com.microsoft.wdav.xmlfilen. (Denne filen ble opprettet i trinn 3.)Velg OK

Velg Behandle>oppgaver. Velg enhetene du vil aktivere nettverksbeskyttelse for, på Inkluder-fanen .

Mobileconfig-distribusjon

Hvis du vil distribuere konfigurasjonen via en .mobileconfig fil, som kan brukes med mdm-løsninger som ikke er fra Microsoft eller distribueres direkte til enheter, følger du disse trinnene:

Lagre følgende nyttelast som

com.microsoft.wdav.xml.mobileconfig.<?xml version="1.0" encoding="utf-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1"> <dict> <key>PayloadUUID</key> <string>C4E6A782-0C8D-44AB-A025-EB893987A295</string> <key>PayloadType</key> <string>Configuration</string> <key>PayloadOrganization</key> <string>Microsoft</string> <key>PayloadIdentifier</key> <string>com.microsoft.wdav</string> <key>PayloadDisplayName</key> <string>Microsoft Defender ATP settings</string> <key>PayloadDescription</key> <string>Microsoft Defender ATP configuration settings</string> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>PayloadRemovalDisallowed</key> <true/> <key>PayloadScope</key> <string>System</string> <key>PayloadContent</key> <array> <dict> <key>PayloadUUID</key> <string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string> <key>PayloadType</key> <string>com.microsoft.wdav</string> <key>PayloadOrganization</key> <string>Microsoft</string> <key>PayloadIdentifier</key> <string>com.microsoft.wdav</string> <key>PayloadDisplayName</key> <string>Microsoft Defender ATP configuration settings</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>networkProtection</key> <dict> <key>enforcementLevel</key> <string>block</string> </dict> </dict> </array> </dict> </plist>Kontroller at filen fra forrige trinn ble kopiert på riktig måte. Bruk Terminal til å kjøre følgende kommando og kontrollere at den sender OK:

plutil -lint com.microsoft.wdav.xml

Slik utforsker du funksjonene

Lær hvordan du beskytter organisasjonen mot netttrusler ved hjelp av beskyttelse mot netttrusler.

- Beskyttelse mot netttrusler er en del av webbeskyttelsen i Microsoft Defender for endepunkt. Den bruker nettverksbeskyttelse til å sikre enhetene dine mot netttrusler.

Kjør gjennom flyten Egendefinerte indikatorer for kompromisser for å få blokker på den egendefinerte indikatortypen.

Utforsk filtrering av nettinnhold.

Obs!

Hvis du fjerner en policy eller endrer enhetsgrupper samtidig, kan dette føre til en forsinkelse i policydistribusjonen. Pro-tips: Du kan distribuere en policy uten å velge en kategori i en enhetsgruppe. Denne handlingen oppretter en policy for bare overvåking for å hjelpe deg med å forstå brukervirkemåten før du oppretter en blokkeringspolicy.

Oppretting av enhetsgruppe støttes i Defender for Endpoint Plan 1 og Plan 2.

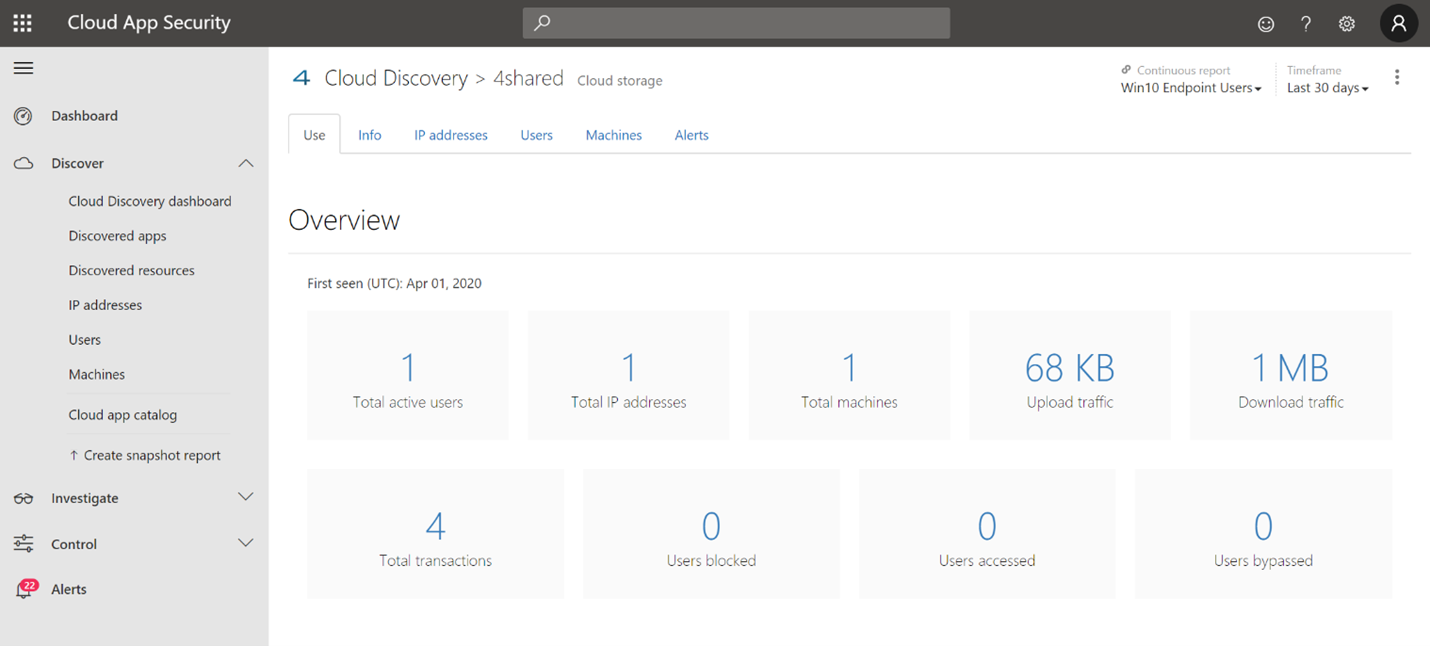

Integrer Microsoft Defender for endepunkt med Defender for Cloud Apps, og macOS-enheter som er aktivert for nettverksbeskyttelse, har policyhåndhevelsesfunksjoner for endepunkt.

Obs!

Discovery og andre funksjoner støttes for øyeblikket ikke på disse plattformene.

Scenarier

Følgende scenarioer støttes.

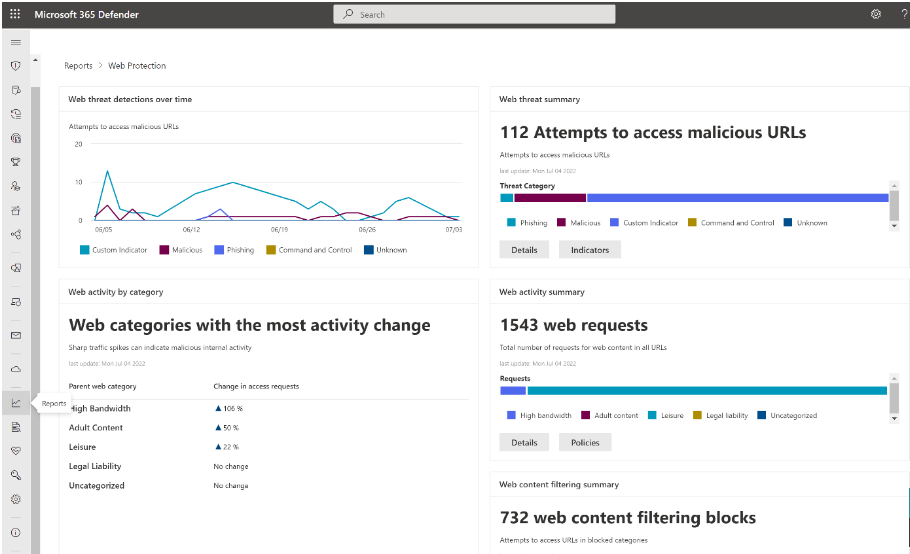

Beskyttelse mot netttrusler

Beskyttelse mot netttrusler er en del av webbeskyttelsen i Microsoft Defender XDR for Endpoint. Den bruker nettverksbeskyttelse til å sikre enhetene dine mot netttrusler. Ved å integrere med Microsoft Edge for macOS og populære nettlesere som ikke er Microsoft-nettlesere, for eksempel Brave, Chrome, Firefox, Safari, Opera, stopper beskyttelse mot netttrusler netttrusler uten en nettproxy. Hvis du vil ha mer informasjon om nettleserstøtte, kan du se Forutsetninger om beskyttelse mot netttrusler kan beskytte enheter mens de er lokale eller borte. Beskyttelse mot netttrusler stopper tilgangen til følgende typer områder:

- phishing-områder

- vektorer for skadelig programvare

- utnytte områder

- ikke-klarerte nettsteder eller nettsteder med lavt omdømme

- områder som er blokkert i den egendefinerte indikatorlisten

Hvis du vil ha mer informasjon, kan du se Beskytte organisasjonen mot netttrusler

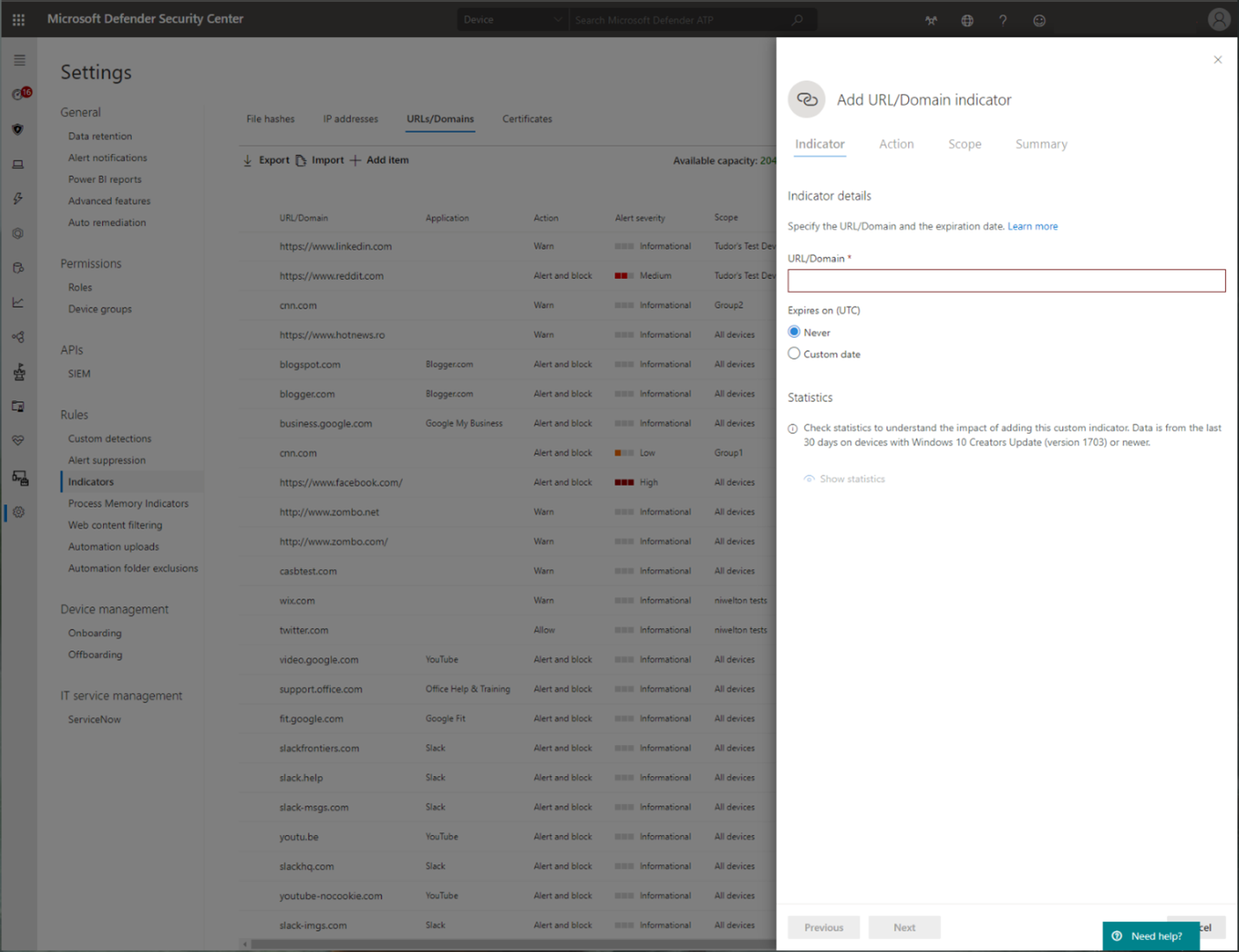

Egendefinerte indikatorer for kompromiss

Indikator på kompromiss (IOCer) som samsvarer er en viktig funksjon i hver endepunktbeskyttelsesløsning. Denne funksjonen gir SecOps muligheten til å angi en liste over indikatorer for gjenkjenning og for blokkering (forebygging og respons).

Opprett indikatorer som definerer gjenkjenning, forebygging og utelukkelse av enheter. Du kan definere handlingen som skal utføres, i tillegg til varigheten for når handlingen skal brukes og omfanget av enhetsgruppen som den skal brukes på.

Støttede kilder er skyregistreringsmotoren til Defender for Endpoint, den automatiserte undersøkelses- og utbedringsmotoren og endepunktforebyggingsmotoren (Microsoft Defender Antivirus).

Hvis du vil ha mer informasjon, kan du se: Opprette indikatorer for IP-er og nettadresser/domener.

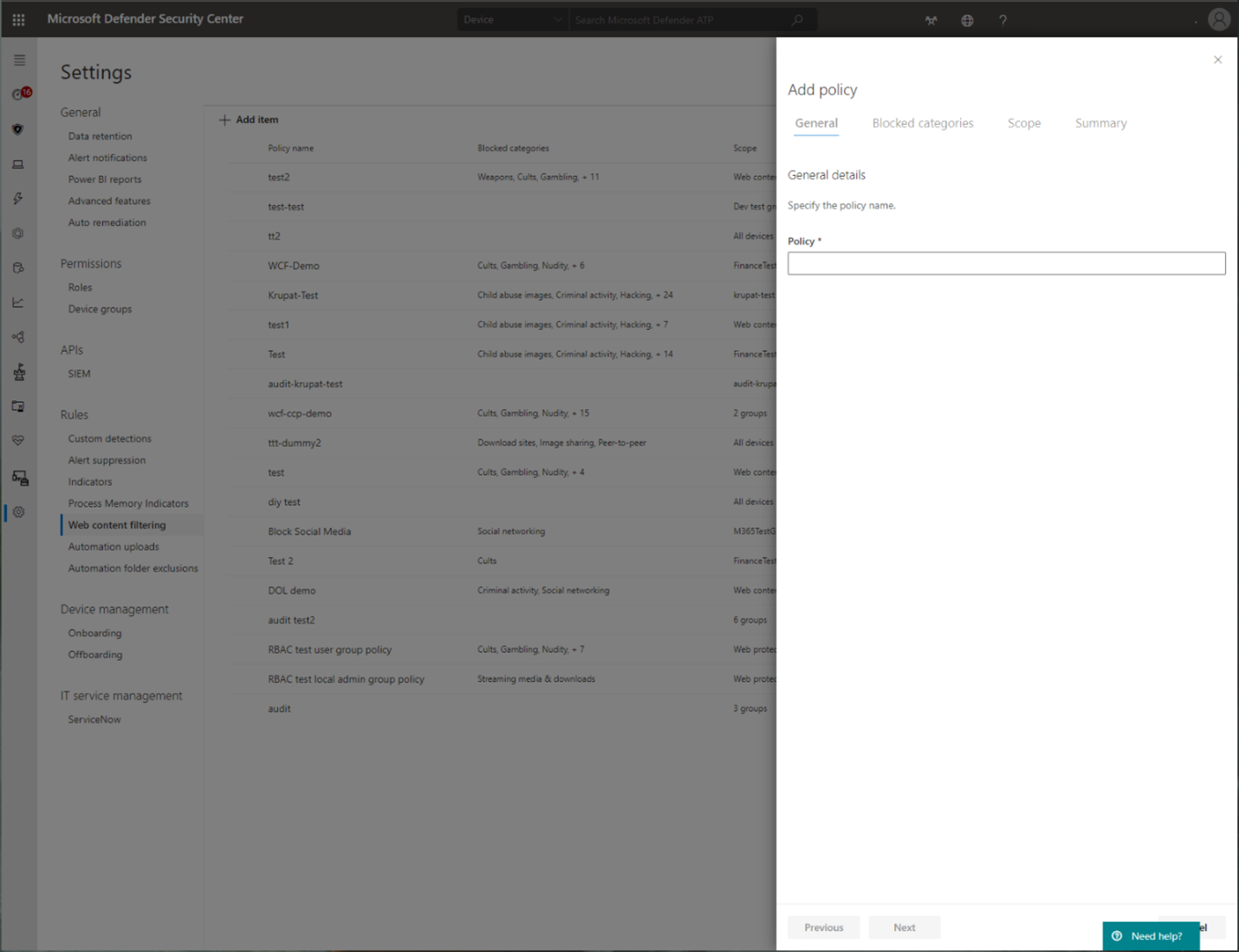

Filtrering av nettinnhold

Filtrering av nettinnhold er en del av webbeskyttelsesegenskapene i Microsoft Defender for endepunkt og Microsoft Defender for bedrifter. Filtrering av nettinnhold gjør det mulig for organisasjonen å spore og regulere tilgangen til nettsteder basert på innholdskategoriene. Mange av disse nettstedene (selv om de ikke er skadelige) kan være problematiske på grunn av samsvarsforskrifter, båndbreddebruk eller andre bekymringer.

Konfigurer policyer på tvers av enhetsgrupper for å blokkere bestemte kategorier. Blokkering av en kategori hindrer brukere i angitte enhetsgrupper i å få tilgang til nettadresser som er knyttet til kategorien. Nettadressene overvåkes automatisk for alle kategorier som ikke er blokkert. Brukerne kan få tilgang til nettadressene uten forstyrrelser, og du samler inn tilgangsstatistikk for å opprette en mer egendefinert policybeslutning. Brukerne ser et blokkvarsel hvis et element på siden de viser, ringer til en blokkert ressurs.

Filtrering av nettinnhold er tilgjengelig i de store nettleserne, med blokker utført av Network Protection (Brave, Chrome, Firefox, Safari og Opera). Hvis du vil ha mer informasjon om nettleserstøtte, kan du se Forutsetninger.

Hvis du vil ha mer informasjon om rapportering, kan du se Filtrering av nettinnhold.

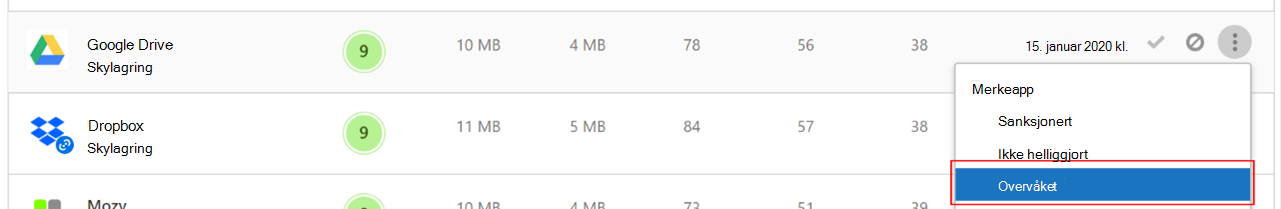

Microsoft Defender for skyapper

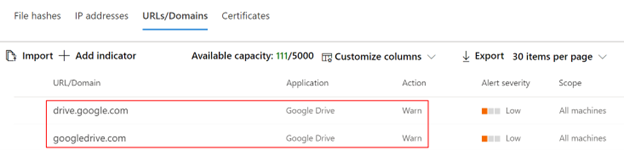

Katalogen for Microsoft Defender for Cloud Apps/skyapp identifiserer apper du vil at sluttbrukere skal bli advart om å få tilgang til med Microsoft Defender XDR for endepunkt, og merke dem som overvåket. Domenene som er oppført under overvåkede apper, synkroniseres senere til Microsoft Defender XDR for endepunkt:

I løpet av 10–15 minutter er disse domenene oppført i Microsoft Defender XDR under url-adresser for indikatorer>/domener med handling=advarsel. I håndhevelses-SLA (se detaljer på slutten av denne artikkelen) får sluttbrukerne varselmeldinger når de prøver å få tilgang til disse domenene:

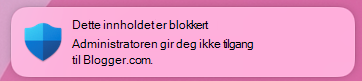

Når sluttbrukeren prøver å få tilgang til overvåkede domener, blir de varslet av Defender for Endpoint. Brukeren får en vanlig blokkopplevelse sammen med følgende toast-melding, som vises av operativsystemet, inkludert navnet på det blokkerte programmet (for eksempel Blogger.com)

Hvis sluttbrukeren støter på en blokk, har brukeren to mulige løsninger: omgåelse og utdanning.

Bruker omgå

- For opplevelse av toast-meldinger: Trykk på Opphev blokkering-knappen . Ved å laste inn nettsiden på nytt kan brukeren fortsette og bruke skyappen. (Denne handlingen gjelder for de neste 24 timene, hvoretter brukeren må oppheve blokkeringen på nytt.)

Brukeropplæring

- For meldingsopplevelse: Trykk på selve toast-meldingen. Sluttbrukeren omdirigeres til en egendefinert url-adresse for omadressering som er angitt globalt i Microsoft Defender for Cloud Apps (Mer informasjon nederst på denne siden)

Obs!

Sporing omgår per app: Du kan spore hvor mange brukere som har gått forbi advarselen på programsiden i Microsoft Defender for Cloud Apps.

Tillegg

SharePoint-områdemal for Sluttbrukeropplæringssenter

For mange organisasjoner er det viktig å ta skykontrollene som leveres av Microsoft Defender for Cloud Apps, og ikke bare angi begrensninger for sluttbrukere når det er nødvendig, men også lære og veilede dem om:

- den bestemte hendelsen

- hvorfor det har skjedd

- hva tenker du bak denne beslutningen?

- hvordan det kan begrenses å støte på blokkeringsnettsteder

Når brukerne står overfor en uventet oppførsel, kan de bli redusert ved å gi dem så mye informasjon som mulig, ikke bare for å forklare hva som har skjedd, men også lære dem å være mer oppmerksomme neste gang de velger en skyapp for å fullføre jobben. Denne informasjonen kan for eksempel omfatte:

- Organisasjonens sikkerhets- og samsvarspolicyer og retningslinjer for internett- og skybruk

- Godkjente/anbefalte skyapper for bruk

- Begrensede/blokkerte skyapper for bruk

For denne siden anbefaler vi at organisasjonen bruker et grunnleggende SharePoint-område.

Viktige ting å vite

Det kan ta opptil to timer (vanligvis mindre) for appdomener å overføre og oppdatere i endepunktenhetene etter at de er merket som overvåket.

Som standard utføres handling for alle apper og domener som ble merket som overvåket i Microsoft Defender for Cloud Apps for alle de innebygde endepunktene i organisasjonen.

Fullstendige URL-adresser støttes for øyeblikket ikke og sendes ikke fra Microsoft Defender for Cloud Apps til Microsoft Defender for endepunkt. Hvis noen fullstendige nettadresser er oppført under Microsoft Defender for Cloud Apps som overvåkede apper, blir ikke brukere varslet når de prøver å få tilgang til et nettsted. (Støttes for eksempel

google.com/driveikke, mensdrive.google.comdet støttes.)Nettverksbeskyttelse støtter ikke bruk av QUIC i nettlesere. Administratorer må sørge for at QUIC er deaktivert når de tester for å sikre at nettsteder blokkeres på riktig måte.

Tips

Vises ingen sluttbrukervarsler i tredjeparts nettlesere? Kontroller innstillingene for toast-meldingen.

Se også

- Microsoft Defender XDR for Endpoint på Mac

- Microsoft Defender XDR for endepunktintegrasjon med Microsoft Microsoft Defender XDR for Cloud Apps

- Bli kjent med de innovative funksjonene i Microsoft Edge

- Beskytt nettverket

- Aktiver nettverksbeskyttelse

- Webbeskyttelse

- Opprett indikatorer

- Filtrering av nettinnhold

Tips

Vil du lære mer? Engage med Microsoft Security-fellesskapet i teknisk fellesskap: Microsoft Defender for endepunkt teknisk fellesskap.