付録 I: Active Directory の保護されたアカウントとグループの管理アカウントを作成する

高い特権を持つグループの固定メンバーシップに依存しない Active Directory モデルを実装する際の課題の 1 つは、グループに仮のメンバーシップが必要な場合に、これらのグループを設定するメカニズムが必要になることです。 特権を使用した ID 管理ソリューションによっては、ソフトウェアのサービスアカウントに、フォレスト内の各ドメインの DA や管理者などのグループへの固定メンバーシップを付与する必要があります。 ただし、技術的には、Privileged Identity Management (PIM) ソリューションがそのような特権の高いコンテキストでサービスを実行する必要はありません。

この付録では、ネイティブで実装された PIM ソリューションまたはサードパーティの PIM ソリューションを使用して、制限付きの特権を持ち、厳密に制御できるアカウントを作成するための情報を提供します。ただし、一時的な昇格が必要な場合は、Active Directory で特権グループを設定できます。 PIM をネイティブソリューションとして実装している場合は、管理スタッフがこれらのアカウントを使用して仮のグループを作成することがあります。サードパーティ製のソフトウェアを使用して PIM を実装している場合は、これらのアカウントをサービスアカウントとして機能するように調整できます。

注意

この付録に記載されている手順は、Active Directory での特権の高いグループの管理方法の 1 つです。 これらの手順は、必要に応じて変更したり、制限を追加したり、ここで紹介する制限の一部を省略できます。

Active Directory の保護されたアカウントとグループの管理アカウントを作成する

管理アカウントに必要以上のアクセス権や権限を付与することなく、特権グループのメンバーシップを管理するために使用できるアカウントを作成するには、次の手順で示される 4 つの一般的な作業を行ってください。

まず、アカウントを管理するグループを作成する必要があります。これらのアカウントは、制限された信頼できるユーザーによって管理する必要があるためです。 ドメイン内の一般ユーザーから特権および保護されたアカウントおよびシステムを分離するための OU 構造がない場合は、作成する必要があります。 この付録では具体的な手順は記載していませんが、このような OU 階層の例をスクリーンショットで示しています。

管理アカウントを作成する。 これらのアカウントは「通常の」ユーザー アカウントとして作成し、既定で既にユーザーに付与されている権限以外のユーザー権限は付与しないでください。

管理アカウントに制限を適用して、作成された特定の目的でのみ使用できるようにします。さらに、アカウントを有効にして使用できるユーザー (最初のステップで作成したグループ) をコントロールします。

各ドメインの AdminSDHolder オブジェクトに対するアクセス許可を構成して、管理アカウントがドメイン内の特権グループのメンバーシップを変更できるようにします。

これらの手順を実際の環境に実装する前に、すべてを徹底的にテストし、必要に応じて環境に合わせて変更する必要があります。 また、すべての設定が期待どおりに機能することを確認し (一部のテスト手順はこの付録で提供されています)、管理アカウントを使用して保護グループにデータを入力して回復することができないディザスター リカバリーのシナリオをテストする必要があります。 Active Directory のバックアップと回復の詳細については、「AD DS のバックアップと回復のステップバイステップガイド」を参照してください。

注意

この付録に記載されている手順を実行することで、EA、DA、BA などの最上位の Active Directory グループだけでなく、各ドメイン内のすべての保護グループのメンバーシップを管理できるアカウントを作成できます。 Active Directory の保護グループの詳細については、「付録C:Active Directoryの保護アカウントとグループ」を参照してください。

保護されたグループの管理アカウントを作成するステップ バイ ステップの手順

管理アカウントを有効または無効にするグループの作成

管理アカウントのパスワードは、使用するたびにリセットする必要があり、管理アカウントを必要とするアクティビティが完了したら無効にする必要があります。 これらのアカウントにはスマート カード ログオン要件を実装することも検討できますが、これはオプションの構成であり、これらの手順では、管理アカウントがユーザー名と長い複雑なパスワードを最小限のコントロールとして構成されることを前提としています。 この手順では、管理アカウントのパスワードをリセットし、アカウントを有効または無効にするアクセス許可を持つグループを作成します。

管理アカウントを有効または無効にするグループを作成するには、次の手順に従って実行します。

管理アカウントを格納する OU 構造で、グループを作成する OU を右クリックし、[新規]、[グループ]の順にクリックします。

![[グループ] メニュー オプションを選択する方法を示すスクリーンショット。](media/appendix-i--creating-management-accounts-for-protected-accounts-and-groups-in-active-directory/sad_115.png)

[新しいオブジェクト – グループ] ダイアログ ボックスで、グループの名前を入力します。 このグループを使用してフォレスト内のすべての管理アカウントを「アクティブ化」する予定がある場合は、ユニバーサル セキュリティ グループとして設定します。 1つのドメイン フォレストがある場合、または各ドメインにグループを作成する場合は、グローバル セキュリティ グループを作成できます。 [OK] をクリックしてグループを作成します。

ダイアログ ボックスにグループ名を入力する場所を示すスクリーンショット。](media/appendix-i--creating-management-accounts-for-protected-accounts-and-groups-in-active-directory/sad_116.png)

作成したグループを右クリックし、 [プロパティ] をクリックして、 [オブジェクト] タブをクリックします。グループの [オブジェクト プロパティ] ダイアログ ボックスで、 [誤って削除されないようにオブジェクトを保護する] を選択します。これにより、他の権限のあるユーザーがグループを削除できなくなるだけでなく、属性の選択を最初に解除しない限り、別の OU に移動できなくなります。

![[オブジェクト] タブを示すスクリーンショット。](media/appendix-i--creating-management-accounts-for-protected-accounts-and-groups-in-active-directory/sad_117.png)

注意

制限付きのユーザー セットに管理を制限するために、グループの親 OU に対する権限をすでに構成している場合は、次の手順を実行する必要はありません。 ここで提供しているため、このグループを作成した OU 構造に対して限定的な管理制御をまだ実装していない場合でも、権限のないユーザーによる変更からグループを保護できます。

[メンバー] タブをクリックし、必要に応じて管理アカウントの有効化または保護グループの設定を担当するチームのメンバーのアカウントを追加します。

![[メンバー] タブのアカウントを示すスクリーンショット。](media/appendix-i--creating-management-accounts-for-protected-accounts-and-groups-in-active-directory/sad_118.png)

まだ行っていない場合は、 [Active Directory ユーザーとコンピューター] コンソールで、 [表示] をクリックし、 [拡張機能] を選択します。 作成したグループを右クリックし、 [プロパティ] をクリックして、 [セキュリティ] タブをクリックします。 [セキュリティ] タブで、 [詳細設定] をクリックします。

![[セキュリティ] タブの [詳細設定] ボタンを示すスクリーンショット。](media/appendix-i--creating-management-accounts-for-protected-accounts-and-groups-in-active-directory/sad_119.png)

[グループ] の [セキュリティの詳細設定] ダイアログ ボックスで、 [継承の無効化] をクリックします。 メッセージが表示されたら、[継承されたアクセス許可をこのオブジェクトの明示的なアクセス許可に変換] をクリックし、[OK] をクリックして、グループの [セキュリティ] ダイアログボックスに戻ります。

[セキュリティ] タブで、このグループにアクセスを許可しないグループを削除します。 たとえば、Authenticated Users にグループの名前と全般的なプロパティを読み取らせたくない場合は、その ACE を削除してください。 また、アカウントオペレータや Windows 2000 サーバー以前のバージョンと互換性のあるアクセス用の ACE など、ACE を削除する方法もあります。 ただし、最低限のオブジェクトのアクセス許可を設定しておく必要があります。 次の ACE はそのままにしておきます。

SELF

SYSTEM

Domain Admins

Enterprise Admins

管理者

Windows Authorization Access Group (該当する場合)

企業 ドメイン コントローラー

Active Directory 内の最上位の特権グループがこのグループを管理できるようにすることは一見したところ分かりにくいかもしれませんが、これらの設定を実装する目的は、これらのグループのメンバーが承認されている変更を行わないようにすることではありません。 その目的は、非常に高位の特権を必要とする場合に、許可された変更が成功するようにすることです。 このため、このドキュメントでは、既定の特権グループのネスト、権限、およびアクセス許可を変更しないようにしていてください。 既定の構造をそのままにして、ディレクトリ内の最上位の特権グループのメンバーシップを空にすることで、期待どおりに機能する、より安全な環境を作成できます。

セクションを示すスクリーンショット。](media/appendix-i--creating-management-accounts-for-protected-accounts-and-groups-in-active-directory/sad_121.png)

注意

このグループを作成した OU 構造内のオブジェクトに対して監査ポリシーをまだ構成していない場合は、このグループの変更をログに記録するように監査を構成する必要があります。

管理アカウントが必要になったときに「チェックアウト」し、アクティビティが完了したときにアカウントを「チェックイン」するために使用するグループの設定が完了しました。

管理アカウントを作成

Active Directory のインストールで特権グループのメンバーシップを管理するために使用するアカウントを少なくとも 1 つ作成する必要があります。できれば、バックアップとして機能する 2 つ目のアカウントも作成します。 フォレスト内の 1 つのドメインに管理アカウントを作成して、それらすべてのドメインに保護されたグループの管理機能を付与することを選択した場合でも、フォレスト内の各ドメインに管理アカウントを実装することを選択した場合でも、手順は実質的に同じです。

注意

このドキュメントに記載されている手順は、Active Directory の役割ベースのアクセス制御と特権 ID 管理をまだ実装していないことを前提としています。 そのため、一部の手順は、対象のドメインの Domain Admins グループのメンバーであるアカウントを持つユーザーが実行するようにしてください。

DA 特権を持つアカウントを使用している場合は、ドメイン コントローラーにログ オンして構成アクティビティを実行できます。 DA 特権を必要としない手順は、管理ワークステーションにログオンしている特権の比較的下位のアカウントで実行できます。 淡い青色で囲まれたダイアログ ボックスを表示するスクリーンショットは、ドメイン コントローラーで実行できる操作を示しています。 濃い青色でダイアログボックスが表示されるスクリーンショットは、制限された権限のあるアカウントを持つ管理ワークステーションで実行できるアクティビティを表しています。

管理アカウントを作成するには、次の手順を実行してください。

ドメインの DA グループのメンバーであるアカウントを使用して、ドメイン コントローラーにログ オンします。

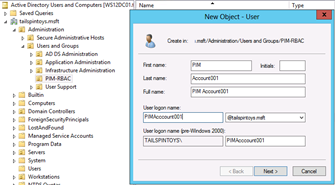

[Active Directory ユーザーとコンピューター] を起動し、管理アカウントを作成する OU に移動します。

OU を右クリックし、[新規] をクリックして、 [ユーザー] をクリックします。

[新しいオブジェクト-ユーザー] ダイアログ ボックスで、アカウントの任意の名前情報を入力し、[次へ] をクリックします。

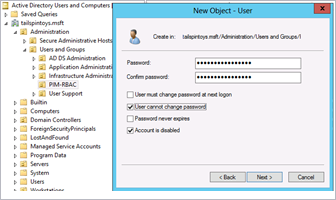

ユーザー アカウントの初期パスワードを指定し、[ユーザーは次回ログオン時にパスワードの変更が必要] をクリアし、[ユーザーはパスワードを変更できません ]および[ アカウントは無効] を選択して、[ 次へ] をクリックします。

アカウントの詳細が正しいことを確認し、[完了] をクリックします。

作成したユーザー オブジェクトを右クリックし、[プロパティ] をクリックします。

[アカウント] タブをクリックします。

[アカウントのオプション] フィールドで、[アカウントは機密のため委任できません] フラグを選択し、[このアカウントで Kerberos AES 128 ビット暗号化をサポートします] または [このアカウントで Kerberos AES 256 暗号化をサポートします] フラグを選択し、[OK] をクリックします。

注意

このアカウントは、他のアカウントと同様に、制限されていますが強力な機能を持つため、セキュリティで保護された管理ホストでのみ使用してください。 環境内のすべてのセキュリティで保護された管理ホストに対して、セキュリティで保護されたホストに実装できる最も安全な暗号化の種類のみを許可するように、グループポリシー設定の[ネットワークセキュリティ:Kerberos で許可される暗号化の種類を構成する]の実装を検討する必要があります。

ホストにセキュリティで保護された暗号化タイプを実装しても、資格情報の盗難攻撃は軽減されませんが、セキュリティで保護されたホストを適切に使用および構成することで、このような攻撃は軽減されます。 特権アカウントによってのみ使用されるホストに強力な暗号化の種類を設定すると、コンピューター全体への攻撃を減らすことができます。

システムおよびアカウントでの暗号化の種類の設定についての詳細は、「Kerberos でサポートされている暗号化の種類の Windows 構成」を参照してください。

これらの設定は、Windows Server 2012、Windows Server 2008 R2、Windows 8、または Windows 7 を搭載するコンピューターでのみサポートされます。

[オブジェクト] タブで、[誤って削除されないようにオブジェクトを保護] を選択します。 これにより、オブジェクトが ([承認されているユーザー]によっても) 削除されないようになるだけでなく、属性を変更する権限を持つユーザーによってチェックボックスが最初にオフにされない限り、オブジェクトがAD DS階層内の別の OU に移動されることもなくなります。

![[オブジェクト] タブの [Protect object from accidental deletion](誤って削除されないようにオブジェクトを保護する オプションを示すスクリーンショット。](media/appendix-i--creating-management-accounts-for-protected-accounts-and-groups-in-active-directory/sad_125.png)

[リモート コントロール] タブをクリックします。

[リモート コントロールを有効にする] フラグをクリアします。 サポート スタッフがこのアカウントのセッションに接続して修正を実装する必要はありません。

オプションのチェックが外されていることを示すスクリーンショット。](media/appendix-i--creating-management-accounts-for-protected-accounts-and-groups-in-active-directory/sad_126.png)

注意

Active Directory 内のすべてのオブジェクトには、「侵害対策を計画する」で説明されているように、指定された IT 所有者と指定されたビジネス所有者が必要です。 Active Directory の AD DS オブジェクト (外部データベースではない) の所有権を追跡する場合は、このオブジェクトのプロパティに適切な所有権情報を入力する必要があります。

この場合、ビジネスオーナーは IT 部門である可能性が極めて高く、ビジネスオーナーも IT オーナーであることを禁止するものではありません。 オブジェクトのオーナシップを確立するポイントは、オブジェクトに変更を加える必要がある場合 (最初に作成してから数年後など) に連絡先を識別できるようにすることです。

[組織] タブをクリックします。

AD DS オブジェクト標準で必要な情報を入力します。

[ダイヤルイン] タブをクリックします。

[ネットワーク アクセス許可] フィールドで、[アクセス拒否] を選択します。このアカウントは、リモート接続を介して接続する必要はありません。

![[アクセスを拒否する] オプションを示すスクリーンショット。](media/appendix-i--creating-management-accounts-for-protected-accounts-and-groups-in-active-directory/sad_128.png)

注意

このアカウントを使用して、環境内の読み取り専用ドメイン コントローラー (RODC) にログオンすることはほとんどありません。 ただし、何らかの理由でアカウントが RODC にログオンする必要がある場合は、このアカウントを拒否した RODC パスワードレプリケーショングループに追加して、パスワードが RODC にキャッシュされないようにする必要があります。

アカウントのパスワードは、使用するたびにリセットされ、アカウントを無効にする必要がありますが、この設定を実装してもアカウントに悪影響はなく、管理者がアカウントのパスワードをリセットして無効にするのを忘れてしまった場合に役立つことがあります。

[所属するグループ] タブをクリックします。

[追加] をクリックします。

[ユーザー、連絡先、コンピューターの選択] ダイアログ ボックスに「Denied RODC Password Replication Group」と入力し、[名前の確認] をクリックします。 オブジェクト ピッカーでグループの名前に下線が付いている場合、[OK] をクリックして、アカウントが次のスクリーン ショットに表示する 2 つのグループのメンバーになっていることを確認します。 保護されたグループにアカウントを追加しないでください。

[OK] をクリックします。

![[OK] ボタンを示すスクリーンショット。](media/appendix-i--creating-management-accounts-for-protected-accounts-and-groups-in-active-directory/sad_129.png)

[セキュリティ] タブをクリックし、[詳細設定] をクリックします。

[セキュリティの詳細設定] ダイアログ ボックスで、[継承の無効化] をクリックし、継承されているアクセス許可を明示的なアクセス許可としてコピーし、[追加] をクリックします。

![[ブロック継承] ダイアログ ボックスを示すスクリーンショット。](media/appendix-i--creating-management-accounts-for-protected-accounts-and-groups-in-active-directory/sad_130.png)

[アカウント] ダイアログ ボックスの [アクセス許可エントリ] で、[プリンシパルの選択] をクリックし、前の手順で作成したグループを追加します。 ダイアログ ボックスの一番下までスクロールし、[すべてクリア] をクリックして、既定のすべてのアクセス許可を削除します。

![[すべてクリア] ボタンを示すスクリーンショット。](media/appendix-i--creating-management-accounts-for-protected-accounts-and-groups-in-active-directory/sad_131.png)

[アクセス許可エントリ] ダイアログ ボックス の最上部までスクロールします。 [種類] ドロップダウン リストが [許可] に設定されていることを確認し、[適用対象] ドロップダウン リストで[このオブジェクトのみ] を選択します。

[アクセス許可] フィールドで、[すべてのプロパティ]、[読み取りアクセス許可]、および[パスワードのリセット] を選択します。

、[読み取りアクセス許可]、[パスワードの再設定] オプションを示すスクリーンショット。](media/appendix-i--creating-management-accounts-for-protected-accounts-and-groups-in-active-directory/sad_132.png)

[プロパティ] フィールドで、[読み取り userAccountControl]、および[書き込み userAccountControl] を選択します。

[セキュリティの詳細設定] ダイアログ ボックスで、[OK]、[OK] をもう一度クリックします。

ダイアログ ボックスの [OK] ボタンを示すスクリーンショット。](media/appendix-i--creating-management-accounts-for-protected-accounts-and-groups-in-active-directory/sad_133.png)

注意

userAccountControl 属性は、複数のアカウント構成オプションを制御します。 属性に書き込みアクセス許可を付与する場合、一部の構成オプションのみを変更する権限を付与することはできません。

[セキュリティ] タブの[グループ名またはユーザー名] フィールドで、アカウントのアクセスや管理を許可しないグループを削除します。 Everyone グループや SELF 計算アカウント (アカウントの作成中、ユーザーがパスワードを変更できませんフラグが使用可能になったときに ACE が設定された) など、拒否 ACE で構成されているグループを削除しないでください。 また、追加したグループ、SYSTEM アカウント、EA、DA、BA、Windows 承認アクセス グループなどのグループを削除しないでください。

![[セキュリティ] タブの [Group or user names](グループ名またはユーザー名) セクションを示すスクリーンショット。](media/appendix-i--creating-management-accounts-for-protected-accounts-and-groups-in-active-directory/sad_134.png)

[詳細設定] をクリックし、[セキュリティの詳細設定] ダイアログ ボックスが次のスクリーン ショットのようになっていることを確認します。

[OK] をクリックし、もう一度 [OK] をクリックして、アカウントのプロパティ ダイアログ ボックスを閉じます。

ダイアログ ボックスを示すスクリーンショット。](media/appendix-i--creating-management-accounts-for-protected-accounts-and-groups-in-active-directory/sad_135.png)

これで、最初の管理アカウントのセットアップが完了しました。 アカウントのテストは、後の手順で行います。

追加の管理アカウントの作成

前の手順を繰り返し、先ほど作成したアカウントをコピーするか、目的の構成設定でアカウントを設定するスクリプトを作成することによって、追加の管理アカウントを作成できます。 ただし、作成した直後のアカウントをコピーした場合、カスタマイズした設定と ACL の多くは新しいアカウントにコピーされないため、設定のほとんどの手順を繰り返す必要があるので注意してください。

代わりに、保護されたグループの設定および設定解除の権限を委任するグループを作成できますが、グループとそのグループに配置するアカウントを保護する必要があります。 保護されたグループのメンバーシップを管理する機能を付与されるアカウントはディレクトリ内にほとんど存在しないため、個々のアカウントを作成するのが最も簡単な方法です。

管理アカウントを配置するグループの作成方法に関係なく、各アカウントが前述のように保護されていることを確かめてください。 また、「付録D: Active Directory での組み込み管理者アカウントの保護で記載されているものと同様の GPO 制限の実装を検討するようにしてください。

管理アカウントの監査

少なくともアカウントへのすべての書き込みをログに記録するように、アカウントの監査を構成する必要があります。 これにより、許可された使用中のアカウントの有効化とパスワードのリセットの成功を識別できるだけでなく、許可されていないユーザーによるアカウント操作の試みも識別できます。 アカウントで発生した書き込みの失敗は、セキュリティ情報およびイベント監視 (SIEM) システム (該当する場合) にキャプチャされ、潜在的な侵害の調査を担当するスタッフに通知するアラートをトリガーする必要があります。

SIEM ソリューションは、関連するセキュリティ ソース (イベント ログ、アプリケーション データ、ネットワーク ストリーム、マルウェア対策製品、侵入検出ソースなど) からイベント情報を取得し、データを照合し、インテリジェントなビューとプロアクティブなアクションの作成を試します。 多くの商用 SIEM ソリューションがあり、多くの企業がプライベート実装を行っています。 適切に設計され、適切に実装された SIEM は、セキュリティ監視とインシデント対応機能を大幅に強化できます。 ただし、機能と精度はソリューションによって大きく異なります。 SIEM はこのホワイト ペーパーの範囲を超えますが、含まれる特定のイベントの推奨事項は、SIEM 実装者が考慮すべきものです。

ドメイン・コントローラーに推奨される監査構成設定の詳細については、「侵害の兆候についてActive Directory を監視」を参照してください。 ドメイン コントローラー固有の構成設定については、「侵害の兆候の Active Directory の監視」を参照してください。

管理アカウントによる保護グループのメンバーシップの変更の有効化

この手順では、ドメインの AdminSDHolder オブジェクトのアクセス許可を構成して、新しく作成した管理アカウントがドメイン内の保護されたグループのメンバーシップを変更できるようにします。 この手順は、グラフィカル ユーザー インターフェイス (GUI) では実行できません。

「付録 C: Active Directory の保護されたアカウントとグループ」に記載されているように、ドメインのAdminSDHolderオブジェクトのACLは、SDPropタスクの実行時に保護オブジェクトに事実上 「コピー」 されます。 保護されたグループとアカウントは、AdminSDHolderオブジェクトからアクセス許可を継承しません。アクセス許可は、AdminSDHolderオブジェクトのアクセス許可と一致するようにあらかじめ設定されています。 そのため、AdminSDHolderオブジェクトのアクセス許可を変更する場合は、ターゲットとする保護オブジェクトの種類に適した属性のアクセス許可を変更する必要があります。

この場合は、新しく作成した管理アカウントに、グループ オブジェクトのメンバー属性の読み取りと書き込みを許可します。 ただし、AdminSDHolder オブジェクトはグループオブジェクトではなく、グループ属性はグラフィカル ACL エディタに表示されることはありません。 このため、Dsacls コマンド ライン ユーティリティを使用してアクセス許可の変更を実装します。 保護グループのメンバーシップを変更する許可を (無効にされた) 管理アカウントに付与するには、次の手順を実行します。

ドメイン内の DA グループのメンバーになっているユーザー アカウントの資格情報を使用して、ドメイン コントローラー (できれば PDC エミュレータ (PDCE) の役割を持つドメインコントローラー) にログオンします。

管理者特権のコマンド プロンプトを開くには、[コマンド プロンプト] を右クリックして、[管理者として実行] をクリックします。

メニュー オプションを示すスクリーンショット。](media/appendix-i--creating-management-accounts-for-protected-accounts-and-groups-in-active-directory/sad_137.gif)

管理者特権の承認を求めるメッセージが表示されたら、[はい] を クリックします。

![昇格を承認するために [はい] を選択する場所を示すスクリーンショット。](media/appendix-i--creating-management-accounts-for-protected-accounts-and-groups-in-active-directory/sad_138.gif)

注意

Windows での昇格とユーザー アカウント コントロール (UAC) について詳しくは、TechNet Web サイトのUACプロセスと対話を参照してください。

コマンドプロンプトで、「Dsacls [ドメイン内の AdminSDHolder オブジェクトの識別名] /G [管理アカウント UPN]:RPWP;member」と入力します。(ドメイン固有の情報を置き換えます)

前述のコマンド (大文字と小文字は区別されません) は、次のように機能します。

Dsacls は、ディレクトリ・オブジェクトの ACE を設定または表示

CN=AdminSDHolder,CN=System,DC=TailSpinToys,DC=msft は、変更するオブジェクトを識別

/G は、許可 ACE が構成されていることを示す

PIM001@tailspintoys.msftは、ACL が付与されるセキュリティ プリンシパルのユーザー プリンシパル名 (UPN) です。

RPWP は、読み取りプロパティと書き込みプロパティのアクセス許可を付与

メンバーは、アクセス許可が設定されるプロパティ (属性) の名前です。

Dsacls の使用方法の詳細については、コマンドプロンプトで「 Dsacls 」と、パラメータを付けずに入力してください。

ドメインに対して複数の管理アカウントを作成した場合は、アカウントごとに Dsacls コマンドを実行する必要があります。 AdminSDHolder オブジェクトの ACL 構成を完了したら、SDProp を強制的に実行するか、スケジュールされた実行が完了するまで待ちます。 SDProp の実行を強制する方法については、「付録 C: Active Directory の保護されたアカウントとグループ」の「SDProp を手動実行」を参照してください。

SDProp が実行されると、AdminSDHolder オブジェクトに加えた変更がドメイン内の保護されたグループに適用されたと確認できます。 前述の理由から AdminSDHolder オブジェクトの ACL を表示してこれを確認することはできませんが、保護グループの ACL を表示してアクセス許可が適用されたことを確認することはできます。

[Active Directory ユーザーとコンピューター] で、[拡張機能] が有効になっていることを確認します。 これを行うには、[表示] をクリックし、[Domain Admins] グループを見つけて右クリックし、[プロパティ] をクリックします。

[セキュリティ]タブをクリックし、[詳細設定] をクリックして、[Advanced Security 設定 for Domain Admins] ダイアログ ボックスを開きます。

ダイアログ ボックスを開く方法を示すスクリーンショット。](media/appendix-i--creating-management-accounts-for-protected-accounts-and-groups-in-active-directory/sad_140.gif)

[管理アカウントの ACE を許可する] を選択し、[編集] をクリックします。 DA グループに対して、アカウントに読み取りメンバーおよび書き込みメンバーのアクセス許可のみが付与されていることを確認し、[OK] をクリックします。

[セキュリティの詳細設定] ダイアログ ボックスで[OK] をクリックし、もう一度[OK] をクリックして、DA グループのプロパティ ダイアログ ボックスを閉じます。

ドメイン内の他の保護グループに対して、上記のステップを繰り返すことができます。すべての保護グループのアクセス権は同じであるべきです。 これで、このドメイン内の保護されたグループの管理アカウントの作成と構成が完了しました。

注意

Active Directory でグループのメンバーシップを書き込む権限を持つアカウントは、グループにそのアカウントを追加することもできます。 この動作は設計上のものであり、無効にすることはできません。 このため、使用されていないときは常に管理アカウントを無効にしておく必要があり、アカウントが無効になっているときと使用されているときは注意深く監視するようにしてください。

グループとアカウントの構成の設定の確認

ドメイン内の保護されているグループ (最上位の特権を持つEA、DA、およびBAグループを含む) のメンバーシップを変更できる管理アカウントを作成して設定したら、アカウントとその管理グループが正しく設定されていることを確認します。 検証は、次の一般的なタスクで構成されています。

管理アカウントを有効または無効にできるグループをテストして、グループのメンバーがアカウントを有効または無効にしたり、パスワードをリセットしたりできることを確認します。ただし、管理アカウントに対して他の管理操作を実行することはできません。

管理アカウントをテストして、ドメイン内の保護されたグループにメンバーを追加および削除できることを確認します。ただし、保護されたアカウントおよびグループのその他のプロパティは変更できません。

管理アカウントを有効または無効にするグループをテストする

管理アカウントの有効化とパスワードのリセットをテストするには、「付録 I: Active Directory で保護されたアカウントとグループの管理アカウントを作成する」で作成したグループのメンバーであるアカウントを使用して、セキュリティで保護された管理ワークステーションにログ オンします。

[Active Directory ユーザーとコンピューター] を開き、管理アカウントを右クリックして、[アカウントの有効化] をクリックします。

メニュー オプションが強調表示されているスクリーンショット。](media/appendix-i--creating-management-accounts-for-protected-accounts-and-groups-in-active-directory/sad_143.gif)

アカウントが有効になっていることを確認するダイアログ ボックスが表示されます。

次に、管理アカウントのパスワードをリセットします。 これを行うには、アカウントをもう一度右クリックし、[パスワードのリセット]をクリックします。

![[パスワードの再設定] メニュー オプションが強調表示されているスクリーンショット。](media/appendix-i--creating-management-accounts-for-protected-accounts-and-groups-in-active-directory/sad_145.gif)

[新しいパスワード] と [パスワードの確認] フィールドにアカウントの新しいパスワードを入力し、[OK] をクリックします。

アカウントのパスワードがリセットされたことを確認するダイアログ ボックスが表示されます。

次に、管理アカウントの追加のプロパティを変更します。 アカウントを右クリックし、[プロパティ] をクリックして、[リモート コントロール] タブをクリックします。

[リモート コントロールを有効にする] を選択し、[適用] をクリックします。 操作は失敗し、アクセス拒否のエラー メッセージが表示されます。

アカウントの[アカウント] タブをクリックし、アカウントの名前、ログオン時間、またはログオン ワークステーションを変更してください。 すべて失敗し、userAccountControl 属性によって制御されていないアカウント オプションはグレーになり、変更できなくなります。

![[アカウント] タブを示すスクリーンショット。](media/appendix-i--creating-management-accounts-for-protected-accounts-and-groups-in-active-directory/sad_149.gif)

保護されたグループ (DA グループなど) に管理グループの追加を試してみます。 [OK] をクリックすると、グループを変更する権限がないことを示すメッセージが表示されます。

必要に応じて追加のテストを実行して、管理アカウントで userAccountControl 設定およびパスワードのリセット以外の設定ができないことを確かめます。

注意

userAccountControl 属性は、複数のアカウント構成オプションを制御します。 属性に書き込みアクセス許可を付与する場合、一部の構成オプションのみを変更する権限を付与することはできません。

管理アカウントのテスト

これで、保護されたグループのメンバーシップを変更できる 1 つ以上のアカウントを有効にしたので、アカウントをテストして、保護されたグループ メンバーシップを変更できることを確かめることはできますが、保護されたアカウントおよびグループに対して他の変更を実行することはできません。

最初の管理アカウントとして安全な管理ホストにログオンします。

[Active Directory ユーザーとコンピューター]を起動し、Domain Admins グループを見つけます。

Domain Admins グループを右クリックし、[プロパティ] をクリックします。

![[プロパティ] メニュー オプションが強調表示されているスクリーンショット。](media/appendix-i--creating-management-accounts-for-protected-accounts-and-groups-in-active-directory/sad_152.gif)

Domain Admins のプロパティで、[メンバー] タブをクリックし、[追加] をクリックします。 一時的な Domain Admins の特権が付与されるアカウントの名前を入力し、[名前の確認] をクリックします。 アカウント名に下線が引かれていたら、[OK] をクリックして[メンバー] タブに戻ります。

[ Domain Admins のプロパティ] ダイアログ ボックスの [メンバー] タブで、[適用] をクリックします。 [適用] をクリックすると、アカウントは DA グループのメンバーのままになり、エラー メッセージは表示されません。

ダイアログ ボックスの [メンバー] タブを示すスクリーンショット。](media/appendix-i--creating-management-accounts-for-protected-accounts-and-groups-in-active-directory/sad_154.gif)

[ Domain Admins のプロパティ] ダイアログ ボックスの[管理者] タブをクリックし、どのフィールドにもテキストを入力できず、すべてのボタンがグレー表示されていることを確認します。

![[管理者] タブを示すスクリーンショット。](media/appendix-i--creating-management-accounts-for-protected-accounts-and-groups-in-active-directory/sad_155.gif)

[Domain Admins のプロパティ]ダイアログボックスの [全般] タブをクリックし、そのタブに関する情報を変更できないことを確認します。

必要に応じて、追加の保護されたグループに対してこれらの手順を繰り返します。 完了したら、管理アカウントを有効または無効にするために作成したグループのメンバーになっているアカウントで、セキュリティで保護された管理ホストにログオンします。 次に、テストしたばかりの管理アカウントのパスワードをリセットし、アカウントを無効にします。 管理アカウントと、アカウントの有効化または無効化を担当するグループの設定が完了しました。