付録 D: Active Directory の組み込み Administrator アカウントをセキュリティで保護する

付録 D: Active Directory の組み込み Administrator アカウントをセキュリティで保護する

Active Directory の各ドメインでは、ドメインの作成の一環として Administrator アカウントが作成されます。 このアカウントは、既定でドメイン内の Domain Admins および Administrators グループのメンバーです。 ドメインがフォレスト ルート ドメインである場合、このアカウントは Enterprise Admins グループのメンバーでもあります。

ドメインの Administrator アカウントの使用は、最初のビルド アクティビティと、ディザスター リカバリー (発生した場合) のシナリオ専用にする必要があります。 ビルトイン Administrator アカウントを使用して、他のアカウントが使用できない場合に修復を実行できるようにするために、フォレスト内のどのドメインでも Administrator アカウントの既定のメンバーシップを変更しないでください。 そうではなく、次のセクションで説明し、後続の詳細な手順で説明するように、フォレスト内の各ドメインの Administrator アカウントをセキュリティで保護する必要があります。

注意

このガイドでは以前は、アカウントを無効にすることを推奨していました。 これは削除されました。フォレストの回復に関するホワイト ペーパーで既定の Administrator アカウントが使用されているからです。 その理由は、これがグローバル カタログ サーバーなしでログオンできる唯一のアカウントであるためです。

ビルトイン Administrator アカウントのコントロール

フォレスト内の各ドメインのあらかじめ登録された Administrator アカウントには、次の設定を構成する必要があります。

アカウントの [アカウントは重要なので委任できない] フラグを有効にします。

アカウントの [対話型ログオンにはスマート カードが必要] フラグを有効にします。

次のように、ドメインに参加しているシステム上の Administrator アカウントの使用を制限するように GPO を構成します。

作成して各ドメイン内のワークステーションおよびメンバーサーバー OU にリンクした 1 つまたは複数の GPO の [コンピューターの構成] > [ポリシー] > [Windows の設定] > [セキュリティの設定] > [ローカル ポリシー] > [ユーザー権利の割り当て] で、次のユーザー権利に各ドメインの Administrator アカウントを追加します。

ネットワークからこのコンピューターへのアクセスを拒否

バッチ ジョブとしてのログオン権限を拒否する

サービスとしてのログオン権限を拒否する

リモート デスクトップ サービスを使ったログオンを拒否

注意

この設定にアカウントを追加するときは、ローカルの Administrator アカウントとドメインの Administrator アカウントのどちらを構成するかを指定する必要があります。 たとえば、TAILSPINTOYS ドメインの Administrator アカウントをこれらの拒否権限の対象として追加するには、アカウントを「TAILSPINTOYS\Administrator」と入力するか、TAILSPINTOYS ドメインの Administrator アカウントを参照する必要があります。 グループ ポリシー オブジェクト エディターでこれらのユーザー権限設定に "Administrator" と入力すると、GPO が適用される各コンピューターのローカルの Administrator アカウントが制限されます。

ドメインベースの Administrator アカウントと同様に、メンバー サーバーやワークステーションのローカルの Administrator アカウントも制限することをお勧めします。 つまり、一般的には、これらのユーザー権限設定に、フォレスト内の各ドメイン用の Administrator アカウントと、ローカル コンピューター用の Administrator アカウントを追加する必要があります。 次のスクリーンショットは、ローカルの Administrator アカウントとドメインの Administrator アカウントが、これらのアカウントに必要ないログオンを実行するのを防止するようにこれらのユーザー権限を構成する例を示しています。

![[ユーザー権利の割り当て] を強調表示したスクリーン ショット。](media/appendix-d--securing-built-in-administrator-accounts-in-active-directory/secure-admin-account-user-rights.png)

- 次のように、ドメイン コントローラー上の Administrator アカウントを制限するように GPO を構成します。

フォレスト内の各ドメインの [コンピューターの構成] > [ポリシー] > [Windows の設定] > [セキュリティの設定] > [ローカル ポリシー] > [ユーザー権利の割り当て] で、既定のドメイン コントローラー GPO またはドメイン コントローラー OU にリンクされたポリシーを変更して、各ドメインの Administrator アカウントを次のユーザー権限に追加する必要があります。

ネットワークからこのコンピューターへのアクセスを拒否

バッチ ジョブとしてのログオン権限を拒否する

サービスとしてのログオン権限を拒否する

リモート デスクトップ サービスを使ったログオンを拒否

注意

これらの設定により、ドメインのあらかじめ登録された Administrator アカウントはローカルでドメイン コントローラーにログオンできますが、このアカウントを使用してドメイン コントローラーに接続することはできなくなります。 このアカウントを使用するのは、ディザスター リカバリーのシナリオのみにする必要があるため、少なくとも 1 つのドメイン コントローラーに物理的にアクセスできるか、ドメイン コントローラーにリモートでアクセスする権限を持つ他のアカウントを使用できることが予想されます。

Administrator アカウントの監査を構成します。

各ドメインの Administrator アカウントが安全であることを確認できたら、アカウントの使用状況や変更を監視するために監査を構成する必要があります。 アカウントにサインインされたか、そのパスワードがリセットされたか、アカウントにその他の変更が加えられた場合は、組織内のインシデント対応チームに加えて、Active Directory の管理を担当するユーザーまたはチームに警告を送信する必要があります。

Active Directory のビルトイン Administrator アカウントをセキュリティで保護するための詳細な手順

サーバー マネージャーで [ツール] を選択し、[Active Directory ユーザーとコンピューター] を選択します。

委任を利用して他のシステムでアカウントの資格情報を使用する攻撃を防ぐために、次の手順を実行します。

Administrator アカウントを右クリックし、[プロパティ] を選択します。

アカウント タブを選択します。

[アカウント オプション] で、次のスクリーンショットに示しているように、[アカウントは機密に関わるものであり委任できない] フラグを選択し、[OK] を選択します。

![[アカウントは重要なので委任できない] チェックボックスを示すスクリーンショット。](media/appendix-d--securing-built-in-administrator-accounts-in-active-directory/secure-admin-account-properties-delegate.png)

アカウントの [対話型ログオンにはスマート カードが必要] フラグを有効にするために、次の手順に実行します。

Administrator アカウントを右クリックし、[プロパティ] を選択します。

アカウント タブを選択します。

[アカウント オプション] で、次のスクリーンショットに示しているように、[対話型ログオンにはスマート カードが必要] フラグを選択し、[OK] を選択します。

![[対話型ログオンにはスマート カードが必要] チェックボックスを示すスクリーンショット。](media/appendix-d--securing-built-in-administrator-accounts-in-active-directory/secure-admin-account-properties-smartcard.png)

ドメイン レベルで Administrator アカウントを制限するように GPO を構成

警告

この GPO は、ディザスター リカバリー シナリオでもビルトイン Administrator アカウントを使用できなくなる可能性があるため、ドメイン レベルではリンクしないでください。

サーバー マネージャーで [ツール] を選択し、[グループ ポリシー管理] を選択します。

コンソール ツリーで、<Forest>\ドメイン\<Domain>、[グループ ポリシー オブジェクト] の順に展開します (ここで <Forest> はフォレストの名前、<Domain> はグループ ポリシーを作成するドメインの名前です)。

コンソール ツリーで、[グループ ポリシー オブジェクト] を右クリックし、[新規] を選択します。

[新しい GPO] ダイアログ ボックスで、「<GPO 名>」と入力し、[OK] を選択します (ここで <GPO 名> はこの GPO の名前です)。

詳細ウィンドウで <GPO 名> を右クリックし、[編集] を選択します。

Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies に移動し、[ユーザー権限の割り当て] を選択します。

以下の手順を実行して、Administrator アカウントがネットワーク経由でメンバーのサーバーやワークステーションにアクセスできないように、ユーザー権限を構成します。

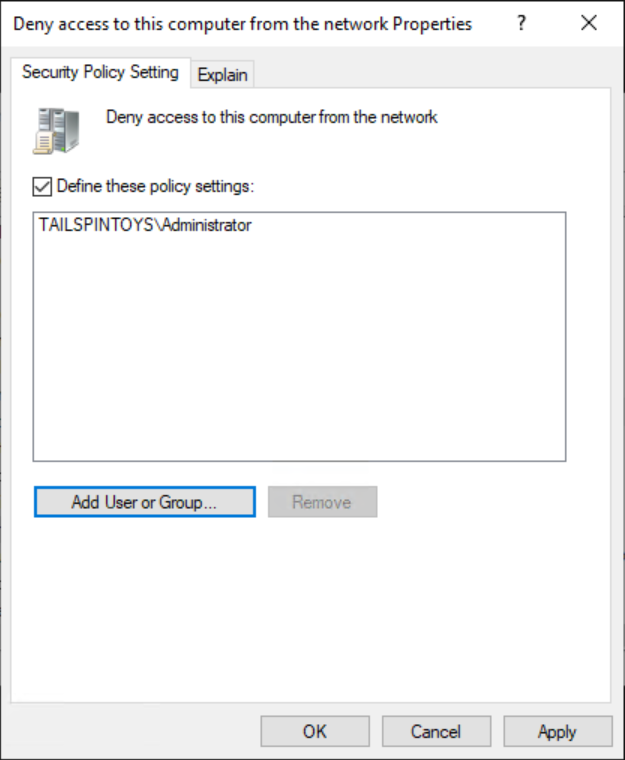

[ネットワークからのこのコンピューターへのアクセスを拒否する] をダブルクリックし、[これらのポリシーの設定を定義する] を選択します。

[ユーザーまたはグループの追加]、[参照] の順に選択します。

「Administrator」と入力し、[名前の確認]、[OK] の順に選択します。 次のスクリーンショットに示すように、アカウントが <DomainName>\ユーザー名の形式で表示されることを確認します。

[OK] を選択した後、再度 [OK] を選択します。

以下の手順に従って、Administrator アカウントがバッチ ジョブとしてログオンできないように、ユーザー権限を構成します。

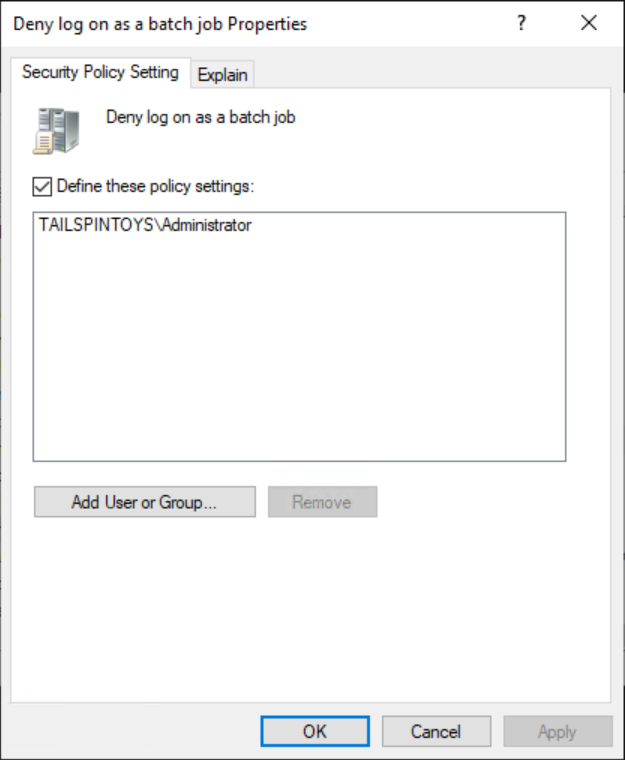

[バッチ ジョブとしてのログオンを拒否する] をダブルクリックし、[これらのポリシー設定を定義する] を選択します。

[ユーザーまたはグループの追加]、[参照] の順に選択します。

「Administrator」と入力し、[名前の確認]、[OK] の順に選択します。 次のスクリーンショットに示すように、アカウントが <DomainName>\ユーザー名の形式で表示されることを確認します。

[OK] を選択した後、再度 [OK] を選択します。

以下の手順に従って、Administrator アカウントがサービスとしてログオンできないように、ユーザー権限を構成します。

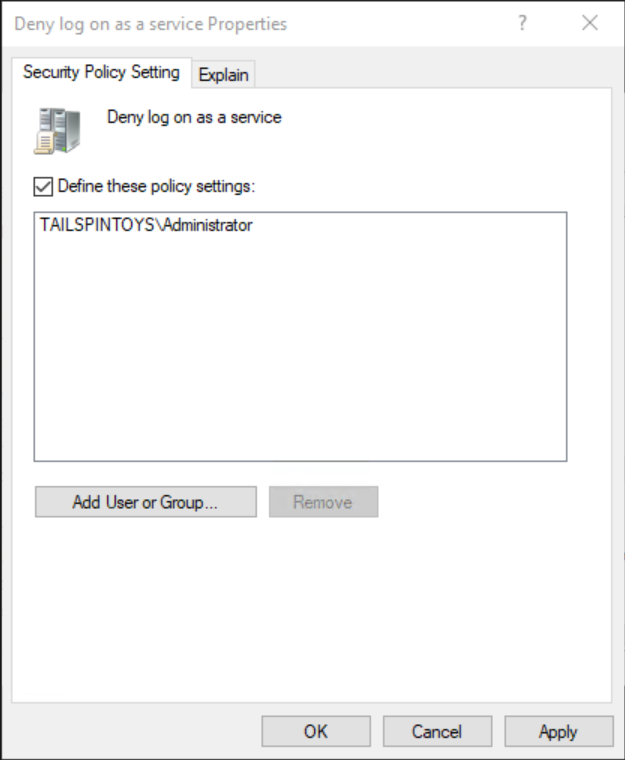

[サービスとしてのログオンを拒否する] をダブルクリックし、[これらのポリシー設定を定義する] を選択します。

[ユーザーまたはグループの追加]、[参照] の順に選択します。

「Administrator」と入力し、[名前の確認]、[OK] の順に選択します。 次のスクリーンショットに示すように、アカウントが <DomainName>\ユーザー名の形式で表示されることを確認します。

[OK] を選択した後、再度 [OK] を選択します。

以下の手順に従って、Administrator アカウントがリモート デスクトップ サービス経由でメンバー サーバーやワークステーションにアクセスできないように、ユーザー権限を構成します。

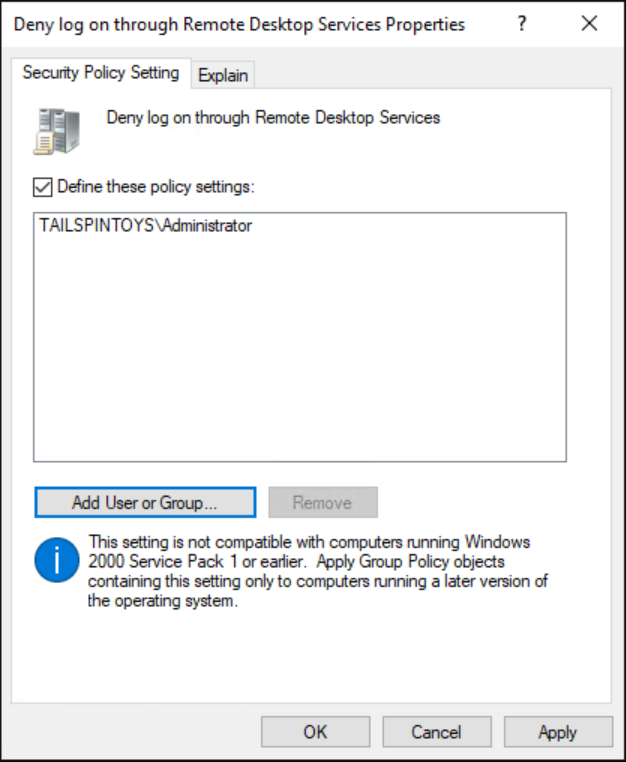

[リモート デスクトップ サービスを使ったログオンを拒否] をダブルクリックし、[これらのポリシー設定を定義する] を選択します。

[ユーザーまたはグループの追加]、[参照] の順に選択します。

「Administrator」と入力し、[名前の確認]、[OK] の順に選択します。 次のスクリーンショットに示すように、アカウントが <DomainName>\ユーザー名の形式で表示されることを確認します。

[OK] を選択した後、再度 [OK] を選択します。

グループ ポリシー管理エディターを終了するには、[ファイル]、[終了] の順に選択します。

[グループ ポリシー管理] で、以下の手順に従って GPO をメンバー サーバーおよびワークステーションの OU にリンクします。

<Forest>\Domains\<Domain> に移動します (ここで <Forest> はフォレストの名前、<Domain> はフォレストを設定するドメインの名前グループ ポリシーです)。

GPO が適用される OU を右クリックし、[既存の GPO をリンクする] を選択します。

作成した GPO を選択した後、[OK] を選択します。

ワークステーションを含む他のすべての OU へのリンクを作成します。

メンバー サーバーを含む他のすべての OU へのリンクを作成します。

重要

これらの設定に Administrator アカウントを追加するときは、アカウントのラベルを付ける方法によって、ローカルの Administrator アカウントとドメインの Administrator アカウントのどちらを構成するかを指定します。 たとえば、TAILSPINTOYS ドメインの Administrator アカウントを、これらの拒否権限に追加するには、TAILSPINTOYS ドメインの Administrator アカウントを参照します。このアカウントは、TAILSPINTOYS\Administrator と表示されます。 グループ ポリシー オブジェクト エディターでこれらのユーザー権限設定に「Administrator」と入力した場合は、すでに説明したように、GPO が適用される各コンピューターのローカルの Administrator アカウントが制限されます。

検証手順

ここで説明する検証手順は、Windows 8 と Windows Server 2012 専用です。

[対話型ログオンにスマート カードが必要] アカウント オプションの検証

- GPO の変更によって影響を受けたメンバー サーバーまたはワークステーションから、ドメインのビルトイン Administrator アカウントを使用して、ドメインに対話形式でのログオンを試みます。 ログオンしようとすると、ダイアログ ボックスが開き、サイン インにはスマート カードが必要であることが通知されます。

[ネットワーク経由のアクセスを拒否] GPO 設定を確認する

GPO の変更の影響を受けるメンバー サーバーまたはワークステーションに、ネットワーク経由で、GPO の変更の影響を受けないメンバー サーバーまたはワークステーションからアクセスしてみてください。 GPO 設定を検証するため、次の手順を実行して、NET USE コマンドを使用したシステム ドライブのマップを試みます。

ドメインのあらかじめ登録された Administrator アカウントを使用して、ドメインにログオンします。

[スタート] のヒントを右クリックし、[Windows PowerShell (管理者)] を選択します。

昇格を承認するよう求められたら、[はい] を選択します。

[PowerShell] ウィンドウで、「net use \\<サーバー名>\c$」と入力します。ここで <サーバー名> は、ネットワーク経由でアクセスしようとしているメンバー サーバーまたはワークステーションの名前です。

要求したログオン タイプがユーザーに許可されていないことを示すメッセージが表示されます。

「バッチ ジョブとしてログオンを拒否する」GPO 設定を確認

GPO の変更の影響を受けるメンバー サーバーまたはワークステーションから、ローカルでログオンします。

バッチ ファイルを作成する

[スタート] のヒントを選択し、「メモ帳」と入力します。

結果の一覧で、[メモ帳] を選択します。

メモ帳に「dir c:」と入力します。

[ファイル]、[名前を付けて保存] の順に選択します。

[ファイル名] フィールドに「<Filename>.bat」と入力します (ここで <Filename> は新しいバッチ ファイルの名前です)。

タスクをスケジュールする

[スタート] のヒントを選択し、「タスク スケジューラ」と入力して、[タスク スケジューラ] を選択します。

[タスク スケジューラ] で、[アクション] 、[タスクの作成] の順に選択します。

[タスクの作成] ダイアログ ボックスで、「 <Task Name>」と入力します (ここで b<Task Name> は新しいタスクの名前です)。

[アクション] タブを選択した後、[新規] を選択します。

[操作:] の下の [プログラムの開始] を選択します。

[プログラム/スクリプト:] で [参照] を選択した後、[バッチ ファイルの作成] セクションで作成したバッチ ファイルを見つけて選択してから、[開く] を選択します。

[OK] を選択します。

全般タブを選択します。

[セキュリティ] のオプションで、[ユーザーまたはグループの変更] を選択します。

ドメイン レベルの Administrator アカウントの名前を入力し、[名前の確認]、[OK] の順に選択します。

[ユーザーのログオン状態にかかわらず実行する] と [パスワードを保存しない] を選択します。 このタスクはローカル コンピューター リソースにのみアクセスできます。

[OK] を選択します。

タスクを実行するためのユーザー アカウント資格情報を求めるダイアログ ボックスが表示されます。

資格情報を入力した後、[OK] を選択します。

ダイアログ ボックスが開き、タスクにはバッチ ジョブとしてログオンする権限を持つアカウントが必要であることが通知されます。

「サービスとしてのログオンを拒否する」GPO 設定を確認

GPO の変更の影響を受けるメンバー サーバーまたはワークステーションから、ローカルでログオンします。

[スタート] のヒントを選択し、「サービス」と入力して、[サービス] を選択します。

[印刷スプーラー] を見つけてダブルクリックします。

[ログオン] タブを選択します。

[ログオン] で [アカウント] を選択します。

[参照] を選択し、ドメイン レベルの Administrator アカウントの名前を入力して、[名前の確認]、[OK] の順に選択します。

[パスワード:] と [パスワードの確認入力:] に Administrator アカウントのパスワードを入力し、[OK] を選択します。

さらに 3 回 [OK] を選択します。

[印刷スプーラー] サービスを右クリックし、[再起動] を選択します。

サービスが再起動されると、ダイアログ ボックスが開き、[印刷スプーラー] サービスを起動できなかったことが通知されます。

プリンター スプーラー サービスへの変更を元に戻す

GPO の変更の影響を受けるメンバー サーバーまたはワークステーションから、ローカルでログオンします。

[スタート] のヒントを選択し、「サービス」と入力して、[サービス] を選択します。

[印刷スプーラー] を見つけてダブルクリックします。

[ログオン] タブを選択します。

[ログオン名:] で [ローカル システム] アカウントを選択し、[OK] を選択します。

[リモート デスクトップ サービスを使ったログオンを拒否] GPO 設定を確認する

[スタート] を選択し、「リモート デスクトップ接続」と入力して、[リモート デスクトップ接続] を選択します。

[コンピューター] フィールドに、接続するコンピューターの名前を入力します。その後、[接続] を選択します。 (コンピューター名の代わりに IP アドレスを入力することもできます)。

メッセージが表示されたら、ドメイン レベルの Administrator アカウントの名前の資格情報を入力します。

リモート デスクトップ接続が拒否されます。