付録 C: Active Directory の保護されたアカウントとグループ

Active Directory 内では、既定の高い権限を持つアカウントとグループのセットが、保護されたアカウントとグループと見なされます。 Active Directory のほとんどのオブジェクトでは、Active Directory オブジェクトを管理する権限を委任されたユーザーは、特別なグループのメンバーシップを変更するためのアクセス許可の変更など、オブジェクトに対する権限を変更できます。

保護されたアカウントとグループは、オブジェクトに対する権限の一貫性を確保する自動プロセスによってアクセス許可が設定および適用される特別なオブジェクトです。 これらのアクセス許可は、Active Directory 内の別の場所にオブジェクトを移動した場合でも変わりません。 保護されたオブジェクトのアクセス許可が変更された場合、既存のプロセスにより、アクセス許可が迅速にデフォルトに戻されます。

保護されたグループ

Active Directory ドメイン サービスでは、次のセキュリティ アカウントとグループが保護されています。

- Account Operators

- 管理者

- 管理者

- Backup Operators

- Domain Admins

- Domain Controllers

- Enterprise Admins

- Enterprise Key Admins

- 主要管理者

- Krbtgt

- 演算子を印刷します。

- Read-Only Domain Controllers

- レプリケーター

- Schema Admins

- Server Operators

AdminSDHolder

AdminSDHolder オブジェクトの目的は、ドメイン内の保護されたアカウントとグループに対する "テンプレート" アクセス許可を提供することです。 AdminSDHolder は、すべての Active Directory ドメインのシステム コンテナーにオブジェクトとして自動的に作成されます。 そのパスは次のとおりです。CN=AdminSDHolder,CN=System,DC=<domain_component>,DC=<domain_component>?

Administrators グループは、Active Directory ドメイン内のほとんどのオブジェクトを所有しますが、Domain Admins グループは AdminSDHolder オブジェクトを所有します。 規定では、Enterprise Admins は、ドメインの Domain Admins グループと Administrators グループと同様に、任意のドメインの AdminSDHolder オブジェクトに変更を加えることができます。 また、AdminSDHolder の既定の所有者はドメインの Domain Admins グループですが、Administrators または Enterprise Admins のメンバーがこのオブジェクトの所有権を取得することもできます。

SDProp

SDProp は、ドメインの PDC エミュレータ (PDCE) を保持するドメイン コントローラー上で 60 分ごと (既定値) に実行されるプロセスです。 SDProp は、ドメインの AdminSDHolder オブジェクトに対するアクセス許可を、ドメイン内の保護されたアカウントとグループに対するアクセス許可と比較します。 保護されたアカウントとグループのいずれかの権限が AdminSDHolder オブジェクトの権限と一致しない場合、SDProp は保護されたアカウントとグループの権限を、ドメインの AdminSDHolder オブジェクトに構成された権限と一致するようにリセットします。

アクセス許可の継承は、保護されたグループとアカウントで無効になります。 アカウントとグループがディレクトリ内の別の場所に移動された場合でも、新しい親オブジェクトからアクセス許可を継承することはありません。 AdminSDHolder オブジェクトでは継承が無効になっているので、親オブジェクトのアクセス許可が変更されても AdminSDHolder のアクセス許可は変更されません。

SDProp の間隔の変更

通常は、テスト目的の場合を除いて SDProp の実行間隔を変更する必要はありません。 SDProp の間隔を変更する必要がある場合は、ドメインの PDCE で regedit を使用して HKLM\SYSTEM\CurrentControlSet\Services\NTDS\Parameters の AdminSDProtectFrequency DWORD 値を追加または変更します。

値の範囲は 60 から 7200 秒 (1 分から 2 時間) です。 変更を削除するには、AdminSDProtectFrequency キーを削除します。 キーを削除すると、SDProp は 60 分間隔に戻ります。 一般に、本番環境のドメインではこの間隔を短縮すべきではありません。ドメイン コントローラーで LSASS 処理のオーバーヘッドが増加する可能性があるためです。 この増加の影響は、ドメイン内の保護されたオブジェクトの数によって異なります。

SDProp の手動実行

AdminSDHolder の変更をテストするには、SDProp を手動で実行するのが適切です。この場合、タスクはすぐに実行されますが、スケジュールされた実行には影響しません。 SDProp を強制的に実行するには、Ldp.exe を使用するか、LDAP 変更スクリプトを実行します。 SDProp を手動で実行するには、次の手順を行います。

Ldp.exe を起動します。

[LDP] ダイアログ ボックスで [接続] をクリックし、[接続] をクリックします。

[接続] ダイアログ ボックスで、PDC エミュレータ (pdce) ロールが割り当てられたドメインのドメイン コントローラーの名前を入力し、[OK]をクリックします。

![[接続する] ダイアログ ボックスを示すスクリーンショット。](media/appendix-c--protected-accounts-and-groups-in-active-directory/ldp-connection.png)

接続を確認するには、Dn: (RootDSE)が次のスクリーンショットのように表示されていることを確認します。 次に、[接続] をクリックし、[バインド] をクリックします。

![[接続する] メニューの [バインド] メニュー オプションを示すスクリーンショット。](media/appendix-c--protected-accounts-and-groups-in-active-directory/dn-root-dse.png)

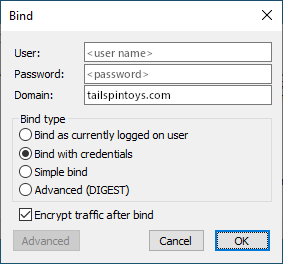

[バインド] ダイアログ ボックスで、rootDSE オブジェクトを変更するアクセス許可を持つユーザー アカウントの資格情報を入力します (当該ユーザーとしてログオンしている場合は、[現在のログオン ユーザーとしてバインド] を選択できます)。[OK] をクリックします。

バインド操作が完了したら、[参照] をクリックし、[変更] をクリックします 。

[変更] ダイアログ ボックスで、[DN] フィールドを空白のままにします。 [エントリ属性の編集] フィールドに「RunProtectAdminGroupsTask」と入力し、[値] フィールドに「1」と入力します。 [入力] をクリックすると、次に示すようにエントリ一覧が入力されます。

フィールドを示すスクリーンショット。](media/appendix-c--protected-accounts-and-groups-in-active-directory/ldp-modify.png)

入力された [変更] ダイアログ ボックスで [実行] をクリックし、AdminSDHolder オブジェクトに対して行った変更がそのオブジェクトに反映されていることを確認します。