ゼロ トラストによる ID のセキュリティ保護

![]()

ゼロ トラストの取り組みを始める前の、ほとんどの組織の ID に対するアプローチは、さまざまな ID プロバイダーに断片化され、クラウドとオンプレミス アプリの間にシングル サインオン (SSO) がなく、ID リスクに関する可視性が限られたものである可能性があります。

クラウド アプリケーションとモバイル ワーカーには、セキュリティに関して新しい考え方が必要です。 多くの従業員は、個人所有のデバイスを持ち込み、ハイブリッド方式で作業しています。 データは、従来の企業ネットワーク境界の外部から定期的にアクセスされ、パートナーやベンダーなどの外部コラボレーターと共有されます。 企業の従来のアプリケーションとデータは、オンプレミスからハイブリッド環境やクラウド環境に移行しています。

セキュリティに関する従来のネットワーク制御では、もはや十分ではなくなっています。

ID は、ネットワーク、エンドポイント、アプリケーションの全体で人、サービス、またはデバイスを表します。 ゼロ トラスト セキュリティ モデルでは、それらはリソースへのアクセスを制御するための強力で柔軟できめ細かい手段として機能します。

ID によってリソースにアクセスしようとする前に、組織では次のことを行う必要があります。

- 強力な認証を使用して ID を検証します。

- アクセスが準拠していること、およびその ID に対して一般的であることを確認します。

- 最低特権アクセスの原則に従ってください。

ID が検証されると、組織のポリシー、進行中のリスク分析、その他のツールに基づいて、リソースへのアクセスを制御できます。

ID のゼロ トラスト展開の目的

ID に対するエンド ツー エンドのゼロ トラスト フレームワークを実装する場合は、最初にこちらの初期の展開の目的に焦点を当てることをお勧めします。

前記の領域に対処した後は、次の展開目標に着目します。

I. クラウド ID をオンプレミスの ID システムと連携させる

Microsoft Entra ID によって、強力な認証、エンドポイントのセキュリティのための統合ポイント、および最低特権アクセスを保証するためのユーザー中心のポリシーの中核が実現されます。 Microsoft Entra 条件付きアクセスは、アクセスの時点で明示的に検証されるユーザー ID、環境、デバイスの正常性、リスクに基づいてリソースへのアクセスに関する決定を下すために使われるポリシー エンジンです。 Microsoft Entra ID を使って、ゼロ トラスト ID 戦略を実装できます。

すべてのユーザーを Microsoft Entra ID に接続し、オンプレミスの ID システムと連携させる

従業員の ID の正常なパイプラインと、必要なセキュリティ アーティファクト (認可のためのグループや、アクセス ポリシー制御のためのエンドポイントなど) を維持すると、クラウドでの一貫した ID とコントロールを最適に使用できます。

次のステップを実行します。

- 認証オプションを選択します。 Microsoft Entra ID では、ブルート フォース、DDoS、およびパスワード スプレーに対する最大限の保護が提供されますが、お客様の組織とコンプライアンスのニーズに適した決定を行ってください。

- 絶対に必要な ID のみを取り込みます。 クラウドへの移行を、オンプレミスでのみ意味を持つサービス アカウントを破棄する機会として利用します。 オンプレミスの特権ロールはオンプレミスに残しておきます。

- 組織の規模に基づいて、Microsoft Entra Connect 同期のハードウェア要件を満たしていることを確認します。

Microsoft Entra ID を使った ID 基盤の構築

ゼロ トラスト戦略では、最小限の特権アクセスの原則を使用した明示的な検証と、侵害の想定が必要です。 Microsoft Entra ID は、ユーザー、エンドポイント、ターゲット リソース、および環境での分析情報に基づいてアクセス ポリシーを適用するためのポリシー決定ポイントとして機能することができます。

すべてのアクセス要求のパスに Microsoft Entra ID を配置します。 このプロセスにより、すべてのユーザー、アプリ、リソースは共通の ID コントロール プレーンを介して接続され、認証や認可のリスクについてできる限り最適な決定を行うためのシグナルが Microsoft Entra ID に提供されます。 さらに、シングル サインオン (SSO) と一貫性のあるポリシー ガードレールにより、ユーザー エクスペリエンスが向上し、生産性の向上に寄与します。

すべてのアプリケーションを Microsoft Entra ID に統合する

シングル サインオンは、ユーザーが資格情報のコピーをさまざまなアプリに残すのを防ぎ、フィッシング攻撃や過剰な入力要求による MFA 疲労を回避するのに役立ちます。

環境内に複数の ID およびアクセス管理 (IAM) ソリューションがないことを確認します。 これが重複していると、Microsoft Entra ID が認識するシグナルが損なわれ、2 つの IAM エンジンの間にできる影の部分に悪質なアクターが潜むことができ、ユーザー エクスペリエンスが低下します。 この複雑さのため、ビジネス パートナーがゼロ トラスト戦略に疑問を持つようになる可能性があります。

次のステップを実行します。

- OAuth 2.0 または SAML を使用する最新のエンタープライズ アプリケーションを統合します。

- Kerberos およびフォームベースの認証アプリケーションの場合は、Microsoft Entra アプリケーション プロキシを使用してこれらを統合します。

- アプリケーション配信ネットワークまたはコントローラーを使用してレガシ アプリケーションを発行する場合は、Microsoft Entra ID を使用して、主なもの (Citrix、Akamai、F5 など) の大部分を統合します。

- ADFS や既存の古い IAM エンジンを検出してそこからアプリを移行するには、「アプリケーションを Microsoft Entra ID に移行するためのリソース」をご覧ください。

- ユーザー プロビジョニングを自動化します。

強力な認証を使用して明示的に検証する

次のステップを実行します。

- Microsoft Entra 多要素認証をロールアウトします。 この作業は、ユーザー セッションのリスクを減らすための基本的な要素です。 ユーザーが新しいデバイスや新しい場所からログインしたときに、MFA チャレンジに応答できることは、ユーザーが世界中を移動する場合に、これらが使い慣れたデバイスまたは場所であることを (管理者が個々のシグナルを解析することなく) 通知できる最も直接的な方法の 1 つになります。

- レガシ認証をブロックします。 悪意のあるアクターにとって最も一般的な攻撃ベクトルの 1 つは、最新のセキュリティ チャレンジを実行できない SMTP などの従来のプロトコルに対して、盗難または再生された資格情報を使用することです。

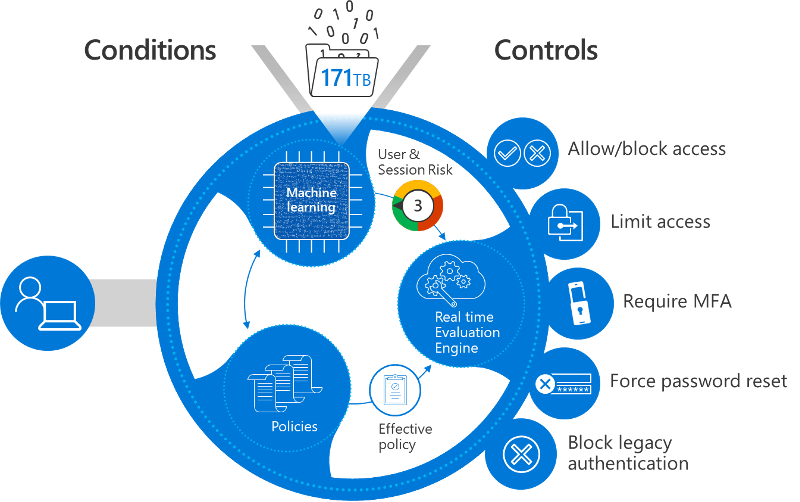

II. 条件付きアクセス ポリシーによってアクセスを制限し、修復アクティビティを提供する

Microsoft Entra 条件付きアクセスは、ユーザー、デバイス、場所などのシグナルを分析して、意思決定を自動化し、リソースに関する組織のアクセス ポリシーを適用します。 条件付きアクセス ポリシーを使用して、多要素認証 (MFA) などのアクセス制御を適用することができます。 条件付きアクセス ポリシーを使うと、セキュリティのために必要な場合はユーザーに MFA を求め、不要な場合はユーザーに対して何も行わないようにすることができます。

Microsoft は、基本レベルのセキュリティを保証するセキュリティの既定値群と呼ばれる標準の条件付きポリシーを提供しています。 ただし、組織では、セキュリティの既定値群が提供する柔軟性よりも高い柔軟性が必要になる場合があります。 条件付きアクセスを使用すると、セキュリティの既定値群をより詳細にカスタマイズしたり、要件を満たす新しいポリシーを構成したりすることができます。

条件付きアクセス ポリシーを事前に計画し、一連のアクティブなポリシーとフォールバック ポリシーを適用することは、ゼロ トラスト展開でアクセス ポリシーを適用するための基礎的な柱となります。 時間をかけて、環境内に既知のネットワークの場所を構成してください。 これらのネットワークの場所を条件付きアクセス ポリシーで使わない場合でも、これらの IP を構成すると、Microsoft Entra ID 保護のリスクが通知されます。

次の手順を実行します。

- 回復力のある条件付きアクセス ポリシーのデプロイ ガイダンスとベスト プラクティスを確認してください。

Microsoft Entra ID にデバイスを登録して、脆弱性のある侵害されたデバイスからのアクセスを制限する

次のステップを実行します。

- Microsoft Entra ハイブリッド参加または Microsoft Entra 参加。 ユーザーのラップトップやコンピューターを管理している場合は、その情報を Microsoft Entra ID に取り込み、より適切な意思決定を行うために使います。 たとえば、コンピューター上にオフライン コピーがあるリッチ クライアントは、組織が制御および管理するコンピューターからユーザーがアクセスしていることがわかっている場合は、データにアクセスできます。

- ユーザーのモバイル デバイスを管理してデバイスを登録するために、Microsoft エンドポイント マネージャー (EMS) 内で Intune サービスを有効にします。 ユーザーのモバイル デバイスについても、ラップトップと同じことが言えます。これら (パッチレベル、脱獄、ルート化など) について多く知るほど、アクセスをブロックまたは許可する根拠をいっそう提供できます。

III. 分析により可視性を向上させる

認証、認可、およびプロビジョニングを使用して Microsoft Entra ID 内で資産を構築する際、ディレクトリ内で何が起こっているかについて、運用に関する十分な分析情報を持つことが重要です。

ログとレポートを構成して可視性を向上させる

次の手順を実行します。

- Azure または選択した SIEM システムを使用して、Microsoft Entra ID からのログを保持および分析できるように、Microsoft Entra のレポートと監視のデプロイを計画します。

IV. ID とアクセス特権を ID ガバナンスで管理する

最初の目標を達成したら、より堅牢な ID ガバナンスなどの他の目標に焦点を当てます。

Privileged Identity Management を使用して特権アクセスをセキュリティ保護する

ユーザーが特権操作やロールにアクセスするために使用する、エンドポイント、条件、および資格情報を制御します。

次のステップを実行します。

- 特権 ID を制御します。 特権アクセスは、管理アクセスだけではなく、ミッション クリティカルなアプリの実行とデータの処理方法を変更することができる、アプリケーションまたは開発者アクセスでもあります。

- Privileged Identity Management を使用して、特権 ID をセキュリティ保護します。

アプリケーションに対するユーザーの同意を制限する

アプリケーションに対するユーザーの同意は、最新のアプリケーションが組織のリソースにアクセスできるようにするための一般的な方法ですが、注意すべきベスト プラクティスがいくつかあります。

次のステップを実行します。

- ユーザーの同意を制限し、同意要求を管理して、組織のデータがアプリに対して不必要に公開されないようにします。

- 組織内の以前または既存の同意を確認して、過剰または悪意のある同意がないか調べます。

機密情報にアクセスするための戦術から保護するためのツールの詳細については、ID ゼロ トラスト戦略の実装ガイドの「サイバー脅威や不正アプリからの保護を強化する」を参照してください。

エンタイトルメントを管理する

アプリケーションを Microsoft Entra ID から一元的に認証および制御すると、アクセス要求、承認、再認定プロセスを合理化して、適切なユーザーが適切なアクセス権を持ち、組織内のユーザーがなぜそのアクセス権を持っているかの理由を記録することができます。

次のステップを実行します。

- エンタイトルメント管理を使用して、ユーザーがさまざまなチームやプロジェクトに参加するときに要求でき、関連付けられたリソース (アプリケーション、SharePoint サイト、グループ メンバーシップなど) へのアクセスを割り当てるアクセス パッケージを作成します。

- 組織において、現時点ではエンタイトルメント管理をデプロイできない場合、セルフサービス グループ管理とアプリケーションのセルフサービス アクセスをデプロイして、少なくとも組織内のセルフサービス パラダイムを有効にします。

パスワードレス認証を使用して、フィッシングおよびパスワード攻撃のリスクを軽減する

FIDO 2.0 とパスワードレスの電話によるサインインをサポートする Microsoft Entra ID により、ユーザー (特に機密性の高い特権を持つユーザー) が日常的に使用している認証情報に大きな変化をもたらすことができます。 これらの資格情報は、リスクを軽減することも可能な強力な認証要素です。

次の手順を実行します。

V. リスクを判断して継続的な保護を提供するために、ユーザー、デバイス、場所、行動をリアルタイムで分析する

リアルタイム分析は、リスクと保護の決定に不可欠です。

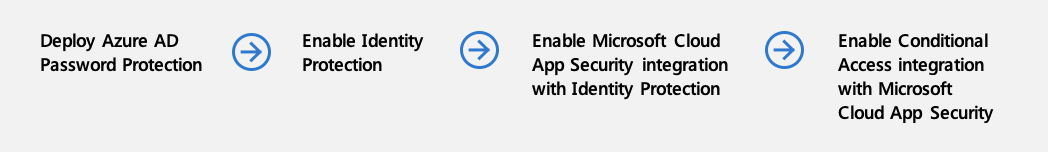

Microsoft Entra パスワード保護をデプロイする

ユーザーを明示的に検証するための他の方法を有効にするのと同時に、脆弱なパスワード、パスワード スプレー、および侵害のリプレイによる攻撃を忘れてはいけません。 また、従来の複雑なパスワード ポリシーでは、最も一般的なパスワード攻撃を防ぐことができません。

次の手順を実行します。

Microsoft Entra ID 保護を有効にする

Microsoft Entra ID 保護を使って、より詳細なセッションまたはユーザーのリスク シグナルを取得します。 組織の進化するセキュリティ ニーズに基づいて、リスクの調査と修復のオプションを有効にできます。

次の手順を実行します。

Microsoft Defender for Cloud Apps と Microsoft Entra ID Protection の統合を有効にする

Microsoft Defender for Cloud Apps では、SaaS および最新のアプリケーション内部でのユーザーの動作を監視します。 このシグナルは、ユーザーが認証され、トークンを受け取った後でユーザーに発生したことを Microsoft Entra ID に通知します。 ユーザー パターンが疑わしくなり始めた場合は、シグナルを Microsoft Entra ID 保護と条件付きアクセスに送って、ユーザーが侵害されたか高リスクと思われることを通知できます。 このユーザーからの次のアクセス要求があったときに、Microsoft Entra ID では、ユーザーを検証するかブロックするための正しい措置を講じることができます。

次の手順を実行します。

- Defender for Cloud Apps 監視を有効にして、Microsoft Entra ID 保護のシグナルを強化します。

Microsoft Defender for Cloud Apps との条件付きアクセスの統合を有効にする

認証後に生成されたシグナルを使い、Defender for Cloud Apps で要求をアプリケーションにプロキシすると、SaaS アプリケーションに対するセッションを監視して、制限を適用できます。

次のステップを実行します。

アクセスの決定に使用する制限付きセッションを有効にする

ユーザーのリスクは低くても、不明なエンドポイントからサインインしている場合は、リソースへのアクセスは許可しても、組織を危険なアクションにさらす操作は許可したくない場合があります。 Exchange Online と SharePoint Online を構成することで、メールの読み取りやファイルの表示は許可しても、それらをダウンロードして信頼されていないデバイスに保存することは許可しない制限付きセッションを、ユーザーに提供できます。

次の手順を実行します。

- SharePoint Online と Exchange Online への制限付きアクセスを有効にします。

VI. 他のセキュリティ ソリューションからの脅威のシグナルを統合して、検出、保護、および対応を改善する

最後に、他のセキュリティ ソリューションを統合して、効果をいっそう高めることができます。

Microsoft Defender for Identity を Microsoft Defender for Cloud Apps と統合する

Microsoft Defender for Identity との統合により、Microsoft Entra ID では、ユーザーがオンプレミスの最新ではないリソース (ファイル共有など) にアクセスしているときに、危険な動作を実行していることを認識できます。 このシグナルを全体的なリスクで考慮し、クラウド内でそれ以上アクセスするのをブロックできます。

次のステップを実行します。

- Microsoft Defender for Cloud Apps と Microsoft Defender for Identity の統合を有効にして、オンプレミスのシグナルを、ユーザーに関する既知のリスク シグナルに取り込みます。

- リスクがある各ユーザーについての合計した調査の優先順位スコアを確認して、SOC で何に注目すべきかを包括的に把握します。

Microsoft Defender for Endpoint を有効にする

Microsoft Defender for Endpoint を使うと、Windows コンピューターの正常性を証明し、侵害されているかどうかを判断できます。 その後、実行時のリスク軽減のために、その情報を提供できます。 ドメイン参加ではコントロール感を得ることができますが、Defender for Endpoint を使用すると、複数のユーザー デバイスが信頼できないサイトにアクセスしたパターンを検出することによってマルウェア攻撃にほぼリアルタイムで対応し、実行時にそれらのデバイスまたはユーザーのリスクを示すことによって対応できます。

次の手順を実行します。

サイバーセキュリティに関するエグゼクティブ オーダー 14028 に従ったアイデンティティの保護と OMB 覚書 22-09

米国国家サイバーセキュリティの改善に関する行政命令 14028 と OMB 覚書 22-09 には、ゼロトラストに関する具体的な措置が含まれています。 ID アクションには、一元化された ID 管理システムの採用、強力なフィッシング耐性のある MFA の使用、認可の決定への少なくとも 1 つのデバイス レベル シグナルの組み込みが含まれます。 Microsoft Entra ID でのこれらのアクションの実装に関する詳細なガイダンスについては、「Microsoft Entra ID を使用した覚書 22-09 の ID 要件を満たす」をご覧ください。

このガイドで説明されている製品

- Microsoft Entra ID

- Microsoft Defender for Identity

- Microsoft エンドポイント マネージャー (Microsoft Intune を含む)

- Microsoft Defender for Endpoint

- SharePoint Online

- Exchange Online

まとめ

ID は、ゼロ トラスト戦略を成功させるための中核です。 実装に関する詳細情報やヘルプについては、カスタマー サクセス チームにお問い合わせください。または、ゼロ トラストのすべての柱について説明されている、このガイドの他の章をお読みください。

ゼロ トラスト展開ガイド シリーズ