IT 管理者 - SharePoint と OneDrive アンマネージド デバイスのアクセス制御

Microsoft 365 の少なくとも SharePoint 管理者は、非管理対象デバイス (ハイブリッド AD に参加していない、またはIntuneに準拠していない) から SharePoint および OneDrive コンテンツへのアクセスをブロックまたは制限できます。 以下に示すアクセスをブロックまたは制限することができます。

組織内のすべてのユーザー、一部のユーザー、またはセキュリティ グループ。

組織内のすべてのサイト、または一部のサイト。

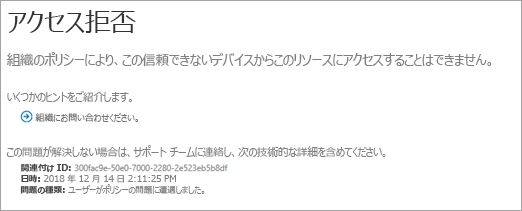

アクセスのブロックは、セキュリティの確保には有効ですが、使いやすさと生産性が犠牲になります。 アクセスがブロックされると、次のエラーが表示されます。

アクセスの制限により、ユーザーは非管理対象デバイスでの偶発的なデータ損失のリスクに対処しながら生産性を維持することができます。 アクセスを制限する場合、管理対象デバイス上のユーザーにはフル アクセス権が与えられます (「サポート対象ブラウザ」 に記載されているブラウザーとオペレーティング システムの組み合わせのいずれかをユーザーが使用していない場合を除く)。 非管理対象デバイス上のユーザーには、ファイルのダウンロード、印刷、または同期を行うことができないブラウザーのみのアクセス権が与えられます。 それらのユーザーはまた、Microsoft Office デスクトップ アプリなどのアプリを介してコンテンツにアクセスすることもできません。 アクセスを制限する場合は、ブラウザーでのファイルの編集を許可するかブロックするかを選ぶことができます。 Web アクセスが制限されている場合、次のメッセージがサイトの上部に表示されます。

注:

- 非管理対象デバイスでのアクセスのブロックまたは制限は、Microsoft Entra条件付きアクセス ポリシーに依存します。 Microsoft Entra ID ライセンスの詳細 Microsoft Entra IDでの条件付きアクセスの概要については、「Microsoft Entra IDの条件付きアクセス」を参照してください。

- 推奨される SharePoint アクセス ポリシーの詳細については、「SharePoint サイトとファイルをセキュリティで保護するためのポリシーの推奨事項」を参照してください。

- 非管理対象デバイスでアクセスを制限すると、管理対象デバイス上のユーザーは サポートされている OS とブラウザーの組み合わせのいずれかを使用しなければならず、アクセスも制限されます。

- Microsoft Entra IDには複数地域機能がないため、管理されていないデバイスをブロックまたは制限すると、Microsoft 365 テナント内のすべての Geo に影響します。

Microsoft 365 間でデバイス アクセスを制御する

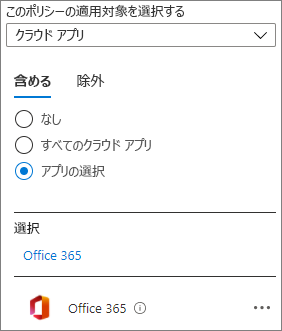

この記事の手順は、管理されていないデバイスによる SharePoint アクセスにのみ影響します。 SharePoint 以外の管理されていないデバイスの制御を拡張する場合は、代わりに、organization内のすべてのアプリとサービスのMicrosoft Entra条件付きアクセス ポリシーを作成できます。 Microsoft 365 サービス専用にこのポリシーを構成するには、クラウド アプリまたは操作で Office 365 クラウド アプリを選択します。

すべての Microsoft 365 サービスに関連するポリシーを使用すれば、セキュリティが向上し、ユーザー環境を改善することができるようになります。 たとえば、SharePoint だけで管理対象ではないデバイスへのアクセスをブロックすると、ユーザーは管理対象ではないデバイスを使用してチーム内のチャットにアクセスできますが、[ファイル] タブにアクセスしようとするとアクセスできなくなります。Office 365 クラウド アプリを使用すると、サービスの依存関係 に関する問題を回避できます。

アクセスをブロックする

新しい SharePoint 管理センター の [アクセス制御] に移動し、組織の[管理者権限] を持つアカウントでサインインします。

注:

21Vianet (中国) によって運用されている Office 365 を使用している場合は、Microsoft 365 管理センターにサインインし、次に SharePoint 管理センターに移動して [アクセス制御 ページを開きます。

[管理 されていないデバイス] を選択します。

![新しい SharePoint 管理センターの [非管理対象デバイス ウィンドウ]](sharepointonline/media/unmanaged-devices-block-access.png)

[アクセスのブロック] を選択し、[保存] を選択します。

重要

このオプションを選択すると、このページから作成した以前の条件付きアクセス ポリシーが無効になり、すべてのユーザーに適用される新しい条件付きアクセス ポリシーが作成されます。 以前のポリシーに対して行ったカスタマイズは引き継がされません。

注:

ポリシーが有効になるまでに最大 24 時間かかることがあります。 非管理対象デバイスから既にサインインしているユーザーにポリシーは適用されません。

重要

非管理対象デバイスからのアクセスをブロックまたは制限する場合は、先進認証を使用していないアプリからのアクセスをブロックすることもお勧めします。 一部のサード パーティ製のアプリや Office 2013 より前の Office のバージョンでは、先進認証を使用しないため、デバイス ベースの制限を適用することができません。 すなわち、それらのアプリでは、Azure で構成された条件付きアクセスポリシーをユーザーがバイパスできるということです。 新しい SharePoint 管理センター の、[アクセス制御] ページで、[先進認証を使わないアプリ] を選択し、[アクセスをブロックする] を選択し、[保存] をクリックします。

アクセスを制限する

新しい SharePoint 管理センター の [アクセス制御] に移動し、組織の[管理者権限] を持つアカウントでサインインします。

注:

21Vianet (中国) が運営Office 365場合は、Microsoft 365 管理センターにサインインし、SharePoint 管理センターを参照し、[ポリシー] を選択して展開し、[Access Control] を選択します。

[管理 されていないデバイス] を選択します。

[制限付きの、Web のみのアクセスを許可する] を選択し、[保存] をクリックします。 (このオプションを選択すると、このページから作成した以前の条件付きアクセス ポリシーが無効になり、すべてのユーザーに適用される新しい条件付きアクセス ポリシーが作成されることに注意してください。以前のポリシーに対して行ったカスタマイズは引き継がされません)。

![新しい SharePoint 管理センターの [非管理対象デバイス] ウィンドウ](sharepointonline/media/unmanaged-devices-limit-access.png)

[フルアクセスを許可] に戻した場合、変更が有効になるまでに最大 24 時間かかることがあります。

重要

非管理対象デバイスからのアクセスをブロックまたは制限する場合は、先進認証を使用していないアプリからのアクセスをブロックすることもお勧めします。 一部のサード パーティ製のアプリや Office 2013 より前の Office のバージョンでは、先進認証を使用しないため、デバイス ベースの制限を適用することができません。 すなわち、それらのアプリでは、Azure で構成された条件付きアクセスポリシーをユーザーがバイパスできるということです。 新しい SharePoint 管理センター の、[アクセス制御] ページで、[先進認証を使わないアプリ] を選択し、[アクセスをブロックする] を選択し、[保存] をクリックします。

注:

非管理対象デバイスからのサイトへのアクセスを制限して編集した場合、イメージ Web パーツには、サイト アセット ライブラリにアップロードしたイメージや Web パーツに直接アップロードしたイメージは表示されません。 この問題を回避するには、この SPList API を使用して、サイト アセット ライブラリのダウンロード禁止ポリシーを除外できます。 これにより、Web パーツはサイト アセット ライブラリからイメージをダウンロードできます。

SharePoint の非管理対象デバイスのアクセス制御が [Web のみの限定的なアクセスを許可する] に設定されている場合、SharePoint ファイルはダウンロードできませんが、プレビューすることができます。 Office ファイルのプレビューは SharePoint で動作しますが、プレビューはMicrosoft Viva Engageでは機能しません。

PowerShell を使用してアクセスを制限する

最新の SharePoint Online 管理シェルをダウンロードします。

注:

SharePoint Online 管理シェルの以前のバージョンがインストールされている場合は、[プログラムの追加と削除] に移動して、「SharePoint Online 管理シェル」 をアンインストールします。

少なくとも Microsoft 365 の SharePoint 管理者として SharePoint に接続します。 方法の詳細については、「SharePoint Online 管理シェルの使用を開始する」を参照してください。

次のコマンドを実行します。

Set-SPOTenant -ConditionalAccessPolicy AllowLimitedAccess注:

既定では、このポリシーにより、ユーザーは Web ブラウザーでファイルを表示および編集することができます。 これを変更するには、詳細な構成 を参照してください。

特定の SharePoint サイトや OneDrive へのアクセスをブロックまたは制限する

特定のサイトへのアクセスをブロックまたは制限するには、次の手順に従います。 組織全体のポリシーを構成した場合、指定するサイト レベルの設定は、少なくとも組織レベルの設定と同程度に制限されている必要があります。

「アプリによって適用される制限を使用する」の手順に従って、Microsoft Entra 管理センターでポリシーを手動で作成します。

PowerShell または [秘密度ラベル] を使用して、サイト レベルの設定を設定します。

PowerShell を使用するには、次の手順に進みます。

秘密度ラベルを使用するには、次の手順を参照し、[非管理対象デバイスからのアクセス] のラベルを指定します。Microsoft Teams、Microsoft 365 グループ、SharePoint サイトのコンテンツを保護するために秘密度ラベルを使用してください。

PowerShell を使用するには、最新の SharePoint Online 管理シェルをダウンロードします。

注:

SharePoint Online 管理シェルの以前のバージョンがインストールされている場合は、[プログラムの追加と削除] に移動して、"SharePoint Online 管理シェル" をアンインストールします。

少なくとも Microsoft 365 の SharePoint 管理者として SharePoint に接続します。 方法の詳細については、「SharePoint Online 管理シェルの使用を開始する」を参照してください。

次のいずれかのコマンドを実行してください。

1 つのサイトへのアクセスをブロックするには:

Set-SPOSite -Identity https://<SharePoint online URL>/sites/<name of site or OneDrive account> -ConditionalAccessPolicy BlockAccess1 つのサイトへのアクセスを制限するには:

Set-SPOSite -Identity https://<SharePoint online URL>/sites/<name of site or OneDrive account> -ConditionalAccessPolicy AllowLimitedAccess一度に複数のサイトを更新するには、次のコマンドを使用します。

Get-SPOSite -IncludePersonalSite $true -Limit all -Filter "Url -like '-my.sharepoint.com/personal/'" | Set-SPOSite -ConditionalAccessPolicy AllowLimitedAccessこの例では、すべてのユーザーの OneDrive を取得し、アクセスを制限するために Set-SPOSite する配列として渡します。

注:

既定では、Web アクセスを含む設定では、ユーザーは Web ブラウザーでファイルを表示および編集できます。 これを変更するには、詳細な構成 を参照してください。

詳細な構成

次のパラメーターは、organization全体の設定とサイト レベルの設定の両方に-ConditionalAccessPolicy AllowLimitedAccessで使用できます。

-AllowEditing $false ユーザーがブラウザーで Office ファイルを編集できないようにします。

-ReadOnlyForUnmanagedDevices $true 影響を受けたユーザーのサイト全体を読み取り専用にします。

-LimitedAccessFileType OfficeOnlineFilesOnly ユーザーがブラウザーで Office のファイルのみをプレビューできるようにします。 このオプションによってセキュリティは強化されますが、ユーザーの生産性の障壁になる可能性があります。

-LimitedAccessFileType WebPreviewableFiles(既定) ユーザーがブラウザーで Office のファイルのみをプレビューできるようにします。 このオプションを選ぶと、ユーザーの生産性は最適化されますが、Office のファイル以外のファイルのセキュリティは低下します。

警告: このオプションを使うと、PDF および画像ファイル タイプで問題が発生することがわかっています。というのは、エンド ユーザーのコンピューターにダウンロードしてブラウザーでレンダリングする必要があるからです。 このコントロールの使用は慎重に計画してください。 そうしないと、ユーザーが予期しない "アクセス拒否" エラーに直面する可能性があります。

-LimitedAccessFileType OtherFiles ユーザーは、.zip や .exe などのプレビューできないファイルをダウンロードすることができます。 このオプションを選ぶと、セキュリティが低下します。 このモードが有効になっている場合、.zip や .exe などのファイルをダウンロードするには、ファイルの URL をコピーしてブラウザーに貼り付けます (例: https://contoso.sharepoint.com/:u:/r/sites/test/Shared%20Documents/test1.zip)。

AllowDownlownloadingNonWebViewableFiles パラメーターは廃止されました。 代わりに LimitedAccessFileType ご利用ください。

条件付きアクセスポリシーを使用して、非管理対象デバイスからのアクセスをブロックまたは制限すると、外部ユーザーに影響します。 ユーザーが特定のユーザーとアイテムを共有している場合 (電子メール アドレスに送信された確認コードを入力する必要があります)、次のコマンドを実行して、このポリシーから除外できます。

Set-SPOTenant -ApplyAppEnforcedRestrictionsToAdHocRecipients $false

注:

"すべてのユーザー" リンク (サインインを必要としない共有可能なリンク) は、これらのポリシーに影響されません。 ファイルまたはフォルダーに "すべてのユーザー" リンクがあるユーザーは、そのアイテムをダウンロードできます。 条件付きアクセス ポリシーを有効にするすべてのサイトでは、"すべてのユーザー" リンクを無効にする必要があります。

アプリの影響

アクセスやダウンロードをブロックすると、Office アプリを含む、一部のアプリのユーザー エクスペリエンスに影響する場合があります。 一部のユーザーに対してポリシーを有効にし、組織で使用されているアプリでエクスペリエンスをテストしてみてください。 Office では、ポリシーがオンになっているときに Power Apps とPower Automate の動作を確認してください。

注:

サービスの "アプリ専用" モードで実行されているアプリ (ウイルス対策アプリや検索クローラーなど) は、ポリシーから除外されます。

従来の SharePoint サイト テンプレートを使用している場合、サイトの画像が正しく表示されないことがあります。 これは、元の画像ファイルがブラウザーにダウンロードされるのをポリシーが防ぐためです。

新しいテナントでは、ACS アプリ専用アクセス トークンを使用するアプリは既定で無効になっています。 最新で安全なMicrosoft Entra IDアプリ専用モデルを使用することをお勧めします。 ただし、 set-spotenant -DisableCustomAppAuthentication $false を実行して動作を変更できます (最新の SharePoint 管理者 PowerShell が必要です)。

サポートが必要な場合

関連項目

SharePoint サイトおよびファイルをセキュリティで保護するためのポリシーの推奨事項

定義されているネットワークの場所に基づいて SharePoint Online と OneDrive データ へのアクセスを制御する