ゼロ トラスト採用フレームワークの概要

デジタル変革は新しい標準を形成しています。 組織は、デジタル変革を受け入れて、以下を追跡することにより、継続的なビジネス環境の変化を管理しています:

- 変化するビジネスモデルとパートナーシップ

- 技術トレンド

- 規制、地政学的、文化的な力。

さらに、COVID-19のリモートワークはこの変革を加速させ、セキュリティをコストセンターから成長のための戦略的ドライバーへとシフトさせています。

ゼロトラストはデジタルビジネスのためのセキュリティです。 デジタル変革には、従来のセキュリティモデルの更新が必要です。なぜなら、従来のセキュリティアプローチは、ビジネスの俊敏性、ユーザー体験、および絶えず進化する脅威に対する現在の要件を満たしていません。 組織は、これらの課題に対処し、いつでもどこでも誰とでも働く新しい標準を可能にするために、ゼロトラストを実装しています。

しかし、従来のセキュリティモデルからゼロトラストへの移行は、組織全体での買収、採用、および変更管理を必要とする重要な変革を表しています。 ビジネスリーダー、技術リーダー、セキュリティリーダー、およびセキュリティ実践者は、敏捷なゼロトラストセキュリティアプローチを作成するために重要な役割を果たします。

多くのセキュリティ アーキテクトや IT チームは、ビジネス リーダーとのコミュニケーション、進行状況の追跡、導入の促進に関しての支援を求めています。 このガイダンスは、セキュリティおよび技術チームがビジネスリーダーと協力してゼロトラストを推進するために、以下の内容を提供します:

- 組織全体のビジネスリーダーに対する推奨されるゼロトラスト目標。

- ゼロトラストアーキテクチャを実装するための方法論的かつ段階的なアプローチ

- ビジネスリーダーに焦点を当てた進捗を体系的に追跡する方法

- ゼロトラストの採用に関する最も関連性の高いリソースのキュレーション、ビジネスリーダーに提示するための準備が整ったスライドから、技術的実装ガイダンスやユーザー向けインフォグラフィックスまで

「私たちの目標は、すべてのクラウドとプラットフォームをまたぎ、包括的なソリューションの上に構築されたゼロ トラスト アーキテクチャを通じて、すべての組織での ID、セキュリティ、コンプライアンス、デバイス管理におよぶセキュリティ機能を強化することです。" – Microsoft エグゼクティブ チェアマン兼 CEO、Satya Nadella

マイクロソフトのパートナーであるNBConsultは、この採用ガイダンスに貢献し、実質的なフィードバックを提供しました

ゼロトラストには最高レベルでの買収が必要です

ゼロ トラストは、配置された場所や使用される場所を問わず、ビジネス資産の保護を行ないます。 ゼロトラストは、どのビジネス資産とプロセスが保護するのに最も重要かを知り、ビジネスの俊敏性を保ちながらこれらを保護するための積極的で統合されたセキュリティアプローチです。

ゼロトラストアプローチの採用には、Cスイート全体での買収が必要です。 脅威の風景が拡大し、重要な攻撃がより一般的になるにつれて、機能領域全体のビジネスリーダーは、組織が取るサイバーセキュリティアプローチにますます関心を持っています。

ゼロ トラストにより、C スイートとビジネス全体が、脅威の軽減と生産性の向上に合わせた測定可能なビジネス成果を受け入れることが可能になります。

ゼロトラストは、市場で見られる2つの主要なシナリオに価値を加えます:

- ビジネス成果に合わせた正式なセキュリティ戦略。 このゼロトラストアプローチは、ビジネス全体にセキュリティに関する包括的な視点を提供し、ビジネス全体で共有され、トップダウンのすべてのレベルで採用される価値を通じて提供します。 これは通常、CISOが主導し、ビジネス成果はゼロトラストの報告機能の一部として継続的に追跡されます。

- IT機能への委任されたセキュリティでは、セキュリティは最小限のCスイートの入力と統合を持つ別の技術垂直として扱われます。 しばしば、これは、セキュリティをビジネス リスクとして管理するのではなく、その コストを短期的に最適化することに重点を置き、多くの場合、セキュリティを非統合型の "最善" で独立したソリューションに分離します。

ゼロトラストは、垂直ソリューションを単一のビジョンに統合する方法を提供します。 このビジョンは一貫したビジネス能力と成果をサポートし、セキュリティの状態に関する継続的な測定可能な指標を提供します。

従来はCISOまたはIT/セキュリティマネージャーが戦略を設定するか、少なくともセキュリティ技術の選択を行います。 しかし、他のCレベルのリーダーからの買収は、追加の「セキュリティ」支出を正当化するために必要です。 ゼロトラストセキュリティ戦略の下では、他のCスイートメンバーがゼロトラストの旅に参加し、セキュリティがビジネス成果に合わせた共有ビジネス責任であることを理解することが求められます。

以下は、様々なCレベルの機能が取りうる可能性のある機能の一般化されたビューと、ゼロトラストを使用してセキュリティの統合されたビジョンにどのように整合するかです。

| ロール | 責任 | ゼロトラストへの関心 |

|---|---|---|

| 最高経営責任者 (CEO) | ビジネス全体に責任を持つ | ゼロトラストは、すべてのデジタル層にわたるセキュリティへの統合されたアプローチを提供する。 |

| 最高マーケティング責任者 (CMO) | マーケティングのビジョンと実行に責任を持つ | ゼロトラストは、違反からの迅速な回復を可能にし、公開組織の責任ある報告機能を強化し、名誉損失なしに違反を抑えることができます。 |

| 最高情報責任者 (CIO) | IT全体に責任を持つ | ゼロトラストの原則は、ビジネス成果に合致しない垂直セキュリティソリューションを排除し、ビジネス成果に合致するセキュリティをプラットフォームとして可能にします。 |

| 最高情報セキュリティ責任者(CISO) | セキュリティプログラムの実施に責任を持つ。 | ゼロトラストの原則は、組織が様々なセキュリティ基準に準拠し、データ、資産、およびインフラを保護するための十分な基盤を提供します。 |

| 最高技術責任者 (CTO) | ビジネスの主要アーキテクト。 | ゼロトラストは、ビジネス成果に合致した防御可能な技術の整合を支援します。。 ゼロトラストを使用すると、セキュリティはすべてのアーキテクチャに組み込まれます。 |

| 最高執行責任者 (COO) | 運営の実行に責任を持つ。 | ゼロ トラストは、セキュリティ ビジョンのノウハウを示し、誰がいつ何をしたかを表面化して、運用ガバナンスを促進します。 両方ともビジネス成果に合致しています。 |

| 最高財務責任者(CFO) | ガバナンスと支出に責任を持つ | ゼロトラストは支出の説明責任と支出の防御性に役立ちます。リスクベースのセキュリティ対策とゼロトラスト支出をビジネス成果に合わせる測定可能な方法です。 |

Cスイート向けゼロトラスト原則

ゼロトラストは、3つの原則に基づく戦略およびアーキテクチャです。

| 原則 | 技術的説明 | ビジネス説明 |

|---|---|---|

| 明示的に検証する | ユーザーアイデンティティ、位置、デバイスの健全性、サービスまたはワークロード、データの分類、異常など、利用可能な全てのデータポイントに基づいて常に認証および承認を行います。 | この原則は、ユーザーが自分のアイデンティティを複数の方法を使用して検証することを要求し、ハッカーによって取得された侵害されたアカウントがあなたのデータやアプリにアクセスすることを許可しないようにします。 このアプローチはまた、デバイスが環境にアクセスすることを許可されていると認識され、理想的には管理され、健全である(マルウェアによって侵害されていない)ことを要求します。 |

| 最小限の特権アクセスを使用する | ジャストインタイムおよびジャストイナフアクセス(JIT/JEA)、リスクベースの適応ポリシー、データ保護を使用して、データと生産性の両方を保護するためにユーザーアクセスを制限します。 | この原則は、潜在的な侵害の爆発半径を制限し、アカウントが侵害された場合に潜在的な被害を制限します。 管理者アカウントなどの特権の大きいアカウントについては、これらのアカウントがアクセスを持つ量とタイミングを制限する機能を使用することを含みます。 これには、これらのアカウントに対してリスクベースの認証ポリシーの高いレベルを使用することも含まれます。 この原則には、機密データの特定と保護も含まれます。 たとえば、機密プロジェクトに関連する文書フォルダーには、必要なチームメンバーのみのアクセス権限を含めるべきです。 これらの保護は合わせて、侵害されたユーザーアカウントによって引き起こされうる被害の量を制限します。 |

| 侵害を前提とする | 影響範囲を最小限に抑えるために、アクセスをセグメント化します。 エンドツーエンドの暗号化を検証し、分析を使用して可視性を得て、脅威検出を促進し、防御を強化します。 | この原則は、攻撃者がアカウント、アイデンティティ、エンドポイント、アプリケーション、API、またはその他の資産へのアクセスを得る可能性が高いと仮定します。 対応として、マイクロソフトは被害を制限するために、全ての資産を適切に保護します。 この原則には、継続的な脅威検出と迅速な対応のためのツールの実装も含まれます。 理想的には、これらのツールは環境全体にわたって統合されたシグナルにアクセスでき、アカウントの無効化などの自動化されたアクションを取ることができ、できるだけ早く被害を減らします。 |

ゼロ トラスト機能領域と技術アーキテクチャ

ゼロ トラストの 3 つの原則は、防御領域全体に適用されます。 これらは、IT管理の機能領域または規律として言及されることもあります。 多くの組織は、これらの領域ごとに専門家のチームを持って構成されています。

ゼロトラストは、これらの領域とチーム全体で統合されたアプローチを取ることを要求します。これが、Cスイート全体での買収と、組織全体でよく組織された戦略と計画が非常に重要である理由です。

| 機能領域 | 技術的定義 | ビジネス翻訳 |

|---|---|---|

| アイデンティティ | 人間および非人間のアイデンティティ、ユーザー、コンピュータ、サービスプリンシパルを含む。 認証できるものすべて。 | サインインするかサービスを利用できる人間または機械ベースのものすべて。 |

| エンドポイント | エンドユーザーのコンピューティングデバイス、コンピュータ、ラップトップ、携帯電話、タブレットを含む。 | あなたのサービスに接続し、あなたのデータで操作するためにユーザーが使用するデバイス。 |

| アプリ | ユーザーがサインインしてサービスやアプリケーションを消費する必要があるクラウドまたはデータセンターベースのアプリケーション。 | 組織が使用するすべてのアプリ、サブスクライブするSaaSアプリやクラウド内外のその他のアプリケーションを含む。 |

| インフラストラクチャ | インフラストラクチャ・アズ・ア・サービス(IaaS)またはデータセンターベースのインフラストラクチャ、ネットワークコンポーネント、サーバー、データストレージを含む。 | これらは、データセンターやクラウドサービスでホストされる物理的およびバーチャルサーバーを含む、組織を支える技術的基盤とコンポーネントです。 |

| データ | 構造化、非構造化、およびアプリケーション内のデータ。 | ファイル、データベース、またはCRMなどのその他のアプリケーションに含まれるビジネスのデータ。 |

| ネットワーク | LAN、WAN、無線、またはインターネット接続、モバイル(3Gや5Gなど)やコーヒーショップの無線ネットワークを含む。 | ユーザーを必要なサービスに接続するために使用されるネットワーク。 これには、企業が運用するローカル エリア ネットワーク (LAN)、デジタル資産へのアクセスもカバーする幅広いネットワーク、従業員が接続のために使用するインターネット接続などが該当します。 |

デジタル資産全体にわたってゼロトラスト戦略を適用する場合、これらのドメイン領域を個別に対処することはあまり役に立ちません。 アイデンティティチームがすべての推奨事項を達成したら、ゼロトラストの焦点をエンドポイントを管理するチームに移動できるわけではありません。 ゼロトラスト戦略は、これらの機能領域を一緒に適用してデジタル資産内の領域を保護し、その保護の範囲を広げます。

たとえば、アイデンティティチームは、Microsoft Entra Conditional Accessポリシーを利用する上で、エンドポイントチームと連携して保護を組み合わせる前に、限られた進歩しかできません。

以下の図は、これらの機能領域を統合したゼロトラストアーキテクチャに統合します。

図の説明:

- それぞれの機能領域 (ID、エンドポイント、ネットワーク、データ、アプリ、インフラストラクチャ) が表現されています

- ゼロトラストは、ポリシーとポリシー最適化を通じてすべての機能領域にわたる保護を統合します。

- 脅威保護は、組織全体のシグナルをリアルタイムで統合し、攻撃に対する可視性を提供し、自動化されたアクションおよびインシデント応答追跡を通じて対応を合理化します。

次のセクションでは、ゼロトラストの旅を始める方法について議論します。 アイデンティティ機能領域を例として使用します。

ゼロトラスト採用の動き

Azure のクラウド導入フレームワークに慣れているお客様からは、「ゼロ トラストの導入フレームワークはどこにありますか?」との質問をいただきます。

Azureのクラウド 採用フレームワークは、新しいアプリやサービスを組織に導入するための方法論的なプロセスです。 焦点は主に、アプリやサービスを環境に導入するために組織が従うことができる実証済みのプロセスにあります。 スケールの動きは、デジタル資産に追加される各アプリに対してプロセスを繰り返すことです。

ゼロトラスト戦略およびアーキテクチャの採用には異なる範囲が必要です。 ゼロ トラストとは、デジタル的な財産の全体に、新しいセキュリティ構成を導入することです。 スケールの動きは2次元です:

- ゼロトラストアーキテクチャの一部、たとえばデータ保護を取り、この保護をデジタル資産全体にわたって拡大します。

- 戦略的なクイックウィンと基盤となる部分から始めて、より複雑な部分へと進むことで、ゼロトラストアーキテクチャの各追加部分に対するプロセスを繰り返します。

Azureのクラウド採用フレームワークと同様に、このゼロトラスト採用ガイダンスは、次のセクションで説明される採用シナリオを通じて作業を対処します。

以下の図は、これら2種類の採用動きの違いをまとめています。

このゼロトラスト採用ガイダンスは、Azureのクラウド採用フレームワークと同じライフサイクルフェーズを使用しますが、ゼロトラストに適応しています。

以下の表は、ライフサイクルフェーズを説明しています。

| ライフサイクルのフェーズ | 説明 |

|---|---|

| 戦略を定義する | 組織のリスクと戦略的目標に最も密接に合致する成果に焦点を当てたビジネスケースを構築します。 |

| プラン |

|

| 準備 |

|

| 採用 | 機能領域全体にわたって戦略を段階的に実装します。 |

| ガバナンス | 展開の成功を追跡し、測定します。 |

| 管理 |

|

ビジネスシナリオ

このゼロトラスト採用ガイダンスは、以下のビジネスシナリオを通じてゼロトラスト戦略およびアーキテクチャを構築することを推奨しています:

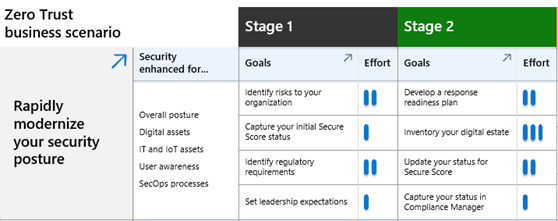

- セキュリティ態勢を迅速に最新化する

- リモートおよびハイブリッド作業の安全性を確保します

- 機密度の高いビジネス データを特定および保護する

- 侵害によるビジネス上の損害を防止または軽減する

- 規制およびコンプライアンス要件を満たす

各ビジネスシナリオは、ビジネスケースの構築から始めて、各ライフサイクルフェーズを通じて技術作業の進行を説明する記事で説明されています。 最適なリソースが途中で提供されます。

これらのビジネスシナリオは、4つの実装ステージにわたって実装できる管理可能な部分にゼロトラストの作業を分解します。 これにより、ゼロトラストアーキテクチャの実装の異なる層を進むにつれて、優先順位を付け、前進し、作業を追跡することができます。

このガイダンスには、ビジネスリーダーやその他のステークホルダーに作業を提示し、高いレベルで進捗を追跡するために使用できる進捗スライドを含むPowerPointスライドデッキが含まれています。 スライドには、ステークホルダーに進捗を追跡し提示するのに役立つ機能が含まれています。 次に例を示します。

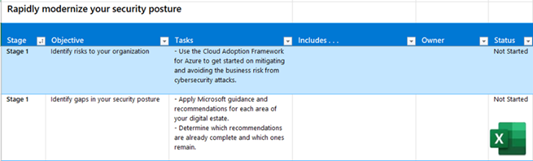

このガイダンスには、各ビジネス シナリオのワークシートを含む Excel ブックも含まれています。このブックを使用して、各ステージ、目的、タスクの所有者を割り当て、進行状況を追跡できます。 次に例を示します。

ビジネスシナリオ全体で、実装ステージはおおよそ整合しており、シナリオ全体でステージ1の目標を達成することが、組織を全面的に進行させるのに役立ちます。

ゼロトラストの旅を始める。

ビジネス シナリオに適合したゼロ トラスト体験に着手する場合や、戦略的な防御の原則としてゼロ トラストを採用しようとしている場合に、その成功度合いの測定が容易ではないことががあります。 これは、セキュリティが単純な合格/不合格タイプの評価を通過しないためです。 むしろ、セキュリティはコミットメントであり、ゼロトラストが指針を提供する旅です。

この採用ガイダンスをプロセスフレームワークとして使用し、最初にセキュリティ戦略を確立し文書化します。これは、プロジェクト開始文書(PID)に非常に似ています。 戦略に適用される原則を使用して、最低限、次の点を文書化する必要があります:

- 何をしているのか?

- なぜそれをしているのか?

- どのように成功に合意し、それを測定するのか?

各ビジネスシナリオは、異なるツールを使用して在庫を取る異なる資産セットを包含しています。 方法論的に、各ビジネスシナリオの資産の在庫と分類から始めます:

- 資産識別: 保護したい資産は何ですか?例えば、アイデンティティ、データ、アプリ、サービス、インフラストラクチャーなど。 上に示す機能領域は、どこから開始するかに関してのガイドとして使用できます。 資産識別は、戦略を定義するおよび計画のライフサイクルフェーズの一部を形成します。 戦略を定義するフェーズは特定のシナリオを明確に述べることができ、一方計画フェーズはデジタル資産を文書化します。

- 資産分類: アイデンティティ、ビジネスクリティカルデータ、人事データなど、特定された各資産の重要性はどの程度ですか? 資産分類は、準備フェーズの一部であり、各資産の保護戦略を特定し始めるところです。

- 資産管理: これらの資産をどのように保護(管理)し、管理(運用)しますか?

- 資産回復: 資産の妥協またはコントロールの喪失からどのように回復しますか(管理)?

各ビジネスシナリオは、在庫を取る方法と資産を保護し、進捗を報告する方法を推奨します。 ビジネス シナリオの間では必ず重複が発生しますが、この導入ガイダンスでは、主に 1 つのビジネス シナリオの中でアセットの種類を取り上げることで、可能な限りの簡素化を試みています。

進捗の追跡

ゼロトラスト採用プロセスを通じた進捗の追跡は重要であり、組織が戦略的目標と目的を監視し測定することを可能にします。

追跡と測定の対象

マイクロソフトは、進捗を追跡するために2つのアプローチを推奨しています:

- ビジネスへのリスク軽減に対する進捗を測定します。

- ゼロトラストアーキテクチャ全体での戦略的目的の達成に向けた進捗を測定します。

多くの組織は、国際標準化機構(ISO)の基準リソースとツールを使用して、組織のリスクを評価します。 特に:

ISO/IEC 27001:2013

- 情報セキュリティ、サイバーセキュリティ、プライバシー保護

- 情報セキュリティ管理システム

- 要件

ISO 31000

- リスク管理

これらの基準の要件とガイドラインは汎用的であり、どの組織にも適用可能です。 これらは、組織に適用されるリスクを見直し評価するための構造化された包括的な方法を提供します。

また、軽減策も含まれます。組織に適用される特定のリスクを特定し理解することは、ゼロトラストアーキテクチャ全体で最も戦略的な目的を優先するのに役立ちます。

追跡と測定の方法

組織が最も戦略的な技術目的を特定し優先順位を付けたら、実装の段階的ロードマップを作成できます。 その後、さまざまなツールを使用して進行状況を追跡できます。

カスタマイズ可能な追跡レポート

Microsoft では、カスタマイズ可能な PowerPoint と Excel の追跡ツールを提供しています。 これらには目標とタスクが事前に設定されていて、ゼロ トラスト ビジネス シナリオ別に整理されています。 これらは、独自の優先順位、目標、チーム メンバーを使用してカスタマイズできます。

- ビジネス リーダー トラッカー - 進行状況追跡スライドを含むダウンロード可能な PowerPoint スライド デッキ。 これらは、ビジネスリーダーやその他のステークホルダーに高いレベルで進捗を追跡し伝えるのに役立ちます これらのスライドを自分の使用に合わせてカスタマイズしてください。

- 実行者トラッカー - 所有権を割り当て、ステージ、目標、タスクの進捗状況を追跡するためのダウンロード可能な Excel ブック。 ビジネス シナリオのプロジェクト リーダー、IT リーダー、IT 実装者向け。

製品内ダッシュボード

Microsoft Security Exposure Management は、会社の資産とワークロード全体のセキュリティ態勢に関する統合ビューを提供するセキュリティ ソリューションです。 このツール内のセキュリティ イニシアチブは、セキュリティ リスクの特定の領域での準備状況と成熟度を評価するのに役立ちます。 セキュリティ イニシアチブは、特定のリスクまたはドメイン関連の目標に向けてセキュリティ プログラムを管理するためのプロアクティブなアプローチを採用しています。

ゼロトラスト セキュリティの実装に向けた組織の進行状況を追跡するには、ゼロトラスト イニシアチブを使用します。 このイニシアチブはこの Microsoft ゼロトラスト導入フレームワークと連携しており、ビジネス シナリオに対応するメトリックを使用して進行状況を追跡できます。 これらのメトリックによって、優先順位付けされた実行可能な推奨事項全体のリソースの適用範囲を把握できるため、セキュリティ チームが組織を保護するのに役立ちます。 このイニシアチブでは、ゼロ トラストの進行状況に関してリアルタイムのデータも提供され、そのデータを関係者と共有することができます。

Exposure Management ツール内でゼロ トラスト イニシアチブを使用する方法の詳細については、「セキュリティ態勢を迅速に最新化する」の「追跡と測定」を参照してください。

さらに、他のいくつかのポータルとレポートは、ビジネスにおける次のようなリスクの概要を作成する際に役立ちます。

- Microsoft Security Exposure Management の重要な資産保護イニシアチブは、Defender の各製品と分野全体にわたって重要な資産リスクをまとめます。

- Microsoft Defender XDR 内のレポートは、セキュリティの傾向に関する情報を提供し、ID、データ、デバイス、アプリケーション、インフラストラクチャの保護の状態を追跡します。

- クラウドセキュリティエクスプローラーでは、セキュリティリスクを積極的に探索することができます。

たとえば、Microsoft Defender XDR では、デバイス インベントリによって、ネットワーク内のまだ保護されていない新たに検出されたデバイスを明確に把握できます。 各デバイスインベントリタブの上部には、オンボードされていないデバイスの総数が表示されます。 次に例を示します。

Microsoft Defender XDR を使用して進行状況を追跡する方法の詳細については、「Microsoft Defender XDRを使用してセキュリティ体制を強化する」を参照してください。

製品内ツールによって提供される進捗率は、次のような理由により、すべてのコントロールを実装することに積極的でない組織の場合は正確でない可能性があることに注意してください。

- ビジネスの範囲

- ライセンシング

- 容量

導入に関するその他の記事

- セキュリティ態勢を迅速に最新化する

- ゼロトラストでリモートおよびハイブリッドワークを安全にする

- 機密度の高いビジネス データを特定および保護する

- 侵害によるビジネス上の損害を防止または軽減する

- 規制およびコンプライアンス要件を満たす

進捗管理のリソース

各ビジネス シナリオでは、次の進捗管理のリソースを使用できます。

| 進捗管理のリソース | 得られる効果 | 設計対象者 |

|---|---|---|

導入シナリオ プラン フェーズ グリッドのダウンロード可能な Visio ファイルまたは PDF

|

個々のビジネス シナリオに合ったセキュリティ強化策と、プラン フェーズのステージおよび目標に対して必要な労力のレベルを簡単に把握できます。 | ビジネス シナリオのプロジェクト リーダー、ビジネスリーダー、その他の利害関係者。 |

| ゼロ トラスト導入トラッカーのダウンロード可能な PowerPoint スライド デッキ |

プラン フェーズのいろいろなステージと目標を通じた進捗管理ができます。 | ビジネス シナリオのプロジェクト リーダー、ビジネスリーダー、その他の利害関係者。 |

ビジネス シナリオの目標とタスクのダウンロード可能な Excel ブック

|

プラン フェーズのいろいろなステージ、目標、タスクを通じて、責任の割り当てと進捗管理ができます。 | ビジネス シナリオのプロジェクト リーダー、IT リーダー、IT 実装者。 |

その他のリソースについては、「ゼロ トラスト評価と進捗管理のリソース」を参照してください。

ゼロ トラストに関するその他のドキュメント

ドキュメント セットまたは組織内での役割に基づいて、ゼロ トラストに関するその他のコンテンツを参照してください。

ドキュメント セット

ニーズに最適なゼロ トラスト ドキュメント セットについては、次の表を参照してください。

| ドキュメント セット | 役立つ場合 | ロール |

|---|---|---|

| テクノロジ領域の一般的な展開ガイダンスに関する概念と展開の目標 | テクノロジ領域に合わせてゼロ トラスト保護を適用する。 | IT チームとセキュリティ スタッフ |

| 中小企業向けのゼロ トラスト | ゼロ トラストの原則を中小企業のお客様に適用する。 | Microsoft 365 for business を使うお客様とパートナー |

| 簡単に達成できるプロジェクト マネジメントのガイダンスとチェックリストに関するゼロ トラストの迅速な近代化計画 (RaMP) | ゼロ トラスト保護の主要レイヤーを迅速に実装する。 | セキュリティ アーキテクトと IT 実装者 |

| 段階的かつ詳細な設計と展開のガイダンスに関する Microsoft 365 を使用したゼロ トラスト展開プラン | Microsoft 365 テナントにゼロ トラスト保護を適用する。 | IT チームとセキュリティ スタッフ |

| 設計とデプロイに関する段階的かつ詳細なガイダンスを提供する Microsoft Copilots のゼロ トラスト | Microsoft Copilots にゼロ トラスト保護を適用する。 | IT チームとセキュリティ スタッフ |

| 段階的かつ詳細な設計と展開のガイダンスに関する Azure サービス向けゼロ トラスト | Azure のワークロードとサービスにゼロ トラスト保護を適用する。 | IT チームとセキュリティ スタッフ |

| テクノロジ領域と専門分野に対応する設計ガイダンスに関するパートナーとゼロ トラストの統合 | パートナーの Microsoft クラウド ソリューションにゼロ トラスト保護を適用する。 | パートナー開発者、IT チーム、セキュリティ スタッフ |

| アプリケーション開発の設計ガイダンスとベスト プラクティスに関するゼロ トラストの原則を使用した開発 | アプリケーションにゼロ トラスト保護を適用する。 | アプリケーション開発者 |

自分のロール

組織内の役割に最適なドキュメント セットについては、次の表を参照してください。

| Role | ドキュメント セット | 役立つ場合 |

|---|---|---|

| IT またはセキュリティ チームのメンバー | テクノロジ領域の一般的な展開ガイダンスに関する概念と展開の目標 | テクノロジ領域に合わせてゼロ トラスト保護を適用する。 |

| Microsoft 365 for business のお客様またはパートナー | 中小企業向けのゼロ トラスト | ゼロ トラストの原則を中小企業のお客様に適用する。 |

| セキュリティ アーキテクト ITの実装ツール |

簡単に達成できるプロジェクト マネジメントのガイダンスとチェックリストに関するゼロ トラストの迅速な近代化計画 (RaMP) | ゼロ トラスト保護の主要レイヤーを迅速に実装する。 |

| Microsoft 365 の IT またはセキュリティ チームのメンバー | Microsoft 365 の段階的かつ詳細な設計と展開のガイダンスに関する Microsoft 365 を使用したゼロ トラスト展開プラン | Microsoft 365 テナントにゼロ トラスト保護を適用する。 |

| Microsoft Copilots の IT またはセキュリティ チームのメンバー | 設計とデプロイに関する段階的かつ詳細なガイダンスを提供する Microsoft Copilots のゼロ トラスト | Microsoft Copilots にゼロ トラスト保護を適用する。 |

| Azure サービスの IT チームまたはセキュリティ チームのメンバー | 段階的かつ詳細な設計と展開のガイダンスに関する Azure サービス向けゼロ トラスト | Azure のワークロードとサービスにゼロ トラスト保護を適用する。 |

| パートナー開発者、または IT チームまたはセキュリティ チームのメンバー | テクノロジ領域と専門分野に対応する設計ガイダンスに関するパートナーとゼロ トラストの統合 | パートナーの Microsoft クラウド ソリューションにゼロ トラスト保護を適用する。 |

| アプリケーション開発者 | アプリケーション開発の設計ガイダンスとベスト プラクティスに関するゼロ トラストの原則を使用した開発 | アプリケーションにゼロ トラスト保護を適用する。 |

![Microsoft Defender ポータルの [インベントリ] タブの例を示すスクリーンショット。](../media/adoption-guide/microsoft-365-defender-device-inventory-example.png)