データ損失防止ポリシー リファレンス

Microsoft Purview データ損失防止 (DLP) ポリシーには、構成するコンポーネントが多数あります。 効果的なポリシーを作成するには、各コンポーネントの目的と、その構成によってポリシーの動作がどのように変更されるかを理解する必要があります。 この記事では、DLP ポリシーの詳細な構造について説明します。

ヒント

Microsoft Security Copilotの使用を開始して、AI の力を使用して、よりスマートかつ迅速に作業するための新しい方法を検討します。 Microsoft Purview のMicrosoft Security Copilotの詳細については、こちらをご覧ください。

開始する前に

Microsoft Purview DLP を初めて使用する場合は、DLP を実装する際に以下の一覧にある主要な記事が必要となります。

- 管理単位

- Microsoft Purview データ損失防止について学習する - この記事では、データ損失防止規範と Microsoft による DLP の実装について説明します

- データ損失防止 (DLP) の計画 - この記事を読み進めながら、次のことが行えます:

- データ損失防止ポリシーリファレンス - この記事では、DLP ポリシーのすべてのコンポーネントと、それぞれがポリシーの動作にどのように影響するかを紹介します

- DLP ポリシーの設計 - この記事では、ポリシー インテント ステートメントを作成し、それを特定のポリシー構成にマッピングする方法について解説されています。

- データ損失防止ポリシーの作成と展開 - この記事では、構成オプションにマップする一般的なポリシー意図シナリオについて説明します。 また、これらのオプションの構成についても説明します。

- データ損失防止アラートの調査に関する詳細情報 - この記事では、アラートのライフサイクルについて、作成から最終的な修復とポリシーの調整までが解説されています。 また、アラートの調査に使用するツールも紹介されています。

また、プラットフォームの次の制約にも注意する必要があります。

- テナント内の MIP + MIG ポリシーの最大数: 10,000

- DLP ポリシーの最大サイズ (100 KB)

- DLP ルールの最大数:

- ポリシーの場合: ポリシーのサイズによって制限されます

- テナントの場合: 600

- 個々の DLP ルールの最大サイズ: 100 KB (102,400 文字)

- GIR 証拠の制限: 100、各 SIT 証拠、出現の割合

- スキャンのためにファイルから抽出できるテキストの最大サイズ: 抽出可能なテキストの最初の 2 MB

- 予測されたすべての一致の正規表現サイズ制限: 20 KB

- ポリシー名の長さの制限: 64 文字

- ポリシー ルールの長さの制限: 64 文字

- コメントの長さの制限: 1,024 文字

- 説明の長さの制限: 1,024 文字

ポリシー テンプレート

DLP ポリシー テンプレートは、次の 4 つのカテゴリに分類されます。

- 金融 情報の 種類を検出して保護できるポリシー。

- 医療と健康に関する情報の種類を検出 して 保護できるポリシー。

- プライバシー 情報の 種類を検出して保護できるポリシー。

- 他のポリシーがorganizationのニーズを満たしていない場合に独自のポリシーを構築するために使用できるカスタム ポリシー テンプレート。

次の表に、対象となるすべてのポリシー テンプレートと機密情報の種類 (SIT) を示します。

ポリシースコープ

無制限の管理者と 管理単位 の制限付き管理者の違いを理解するには、「管理単位」を参照してください。

DLP ポリシーのスコープは 2 つの異なるレベルです。 最初のレベルでは、organization内のすべての (選択されている場所に応じて) 無制限の管理スコープ ポリシーを適用するか、管理単位の制限付きポリシーと呼ばれるorganizationのサブグループに適用します。

- users

- groups

- 配布グループ

- アカウント

- sites

- クラウド アプリ インスタンス

- オンプレミス リポジトリ

- Fabric と Power BI のワークスペース

このレベルでは、管理単位制限付き管理者は、割り当てられている管理単位からのみ選択できます。

DLP ポリシースコープの 2 番目のレベルは、DLP がサポートする 場所 によって行われます。 このレベルでは、制限なし管理者と管理単位制限付き管理者の両方に、ポリシー スコープの最初のレベルに含まれ、その場所で使用できるユーザー、配布グループ、グループ、アカウントのみが表示されます。

無制限のポリシー

無制限のポリシーは、次のロール グループ内のユーザーによって作成および管理されます。

- コンプライアンス管理者

- コンプライアンス データ管理者

- 情報保護

- Information Protection 管理者

- セキュリティ管理者

詳細については、 アクセス許可に関 する記事を参照してください。

無制限の管理者は、すべてのポリシーを管理し、ポリシーの一致からアラート ダッシュボードと DLP アクティビティ エクスプローラーに流れるすべてのアラートとイベントを表示できます。

管理単位の制限付きポリシー

管理単位はMicrosoft Entra IDのサブセットであり、ユーザー、グループ、配布グループ、およびアカウントのコレクションを管理するために作成されます。 これらのコレクションは、通常、ビジネス グループラインまたは地政学的領域に沿って作成されます。 管理単位には、役割グループの管理単位に関連付けられている委任された管理者がいます。 これらは、管理単位の制限付き管理者と呼ばれます。

DLP では、ポリシーと管理単位の関連付けがサポートされています。 Microsoft Purview コンプライアンス ポータルの実装の詳細については、「管理単位」を参照してください。 管理単位の DLP ポリシーを作成および管理するには、管理単位管理者を無制限の DLP ポリシーの管理者と同じロールまたはロール グループのいずれかに割り当てる必要があります。

| DLP 管理役割グループ | 缶 |

|---|---|

| 無制限の管理者 | - DLP ポリシーを作成してorganization 全体にスコープを設定する - すべての DLP ポリシーを編集 -DLP ポリシーを作成して管理単位にスコープを設定 - すべての DLP ポリシーからすべてのアラートとイベントを表示する |

| 管理単位制限付き管理者 - DLP を管理できるロール グループ/ロールのメンバー/割り当て済み である必要があります |

- DLP ポリシーの作成とスコープ設定は、 に割り当てられている管理単位にのみ適用されます。管理単位に関連付けられている DLP ポリシーを編集 -管理単位にスコープが設定されている DLP ポリシーからのみアラートとイベントを表示します |

場所

DLP ポリシーでは、複数の場所で機密情報を含むアイテムを検索して保護できます。

| 場所 | 管理単位をサポート | スコープを含める/除外する | データの状態 | 追加の前提条件 |

|---|---|---|---|---|

| Exchange Online | はい | - 配布グループ - セキュリティ グループ - 電子メールが有効でないセキュリティ グループ - 動的配布リスト - Microsoft 365 グループ (グループ メンバーのみ、エンティティとしてのグループではありません) |

data-in-motion | 不要 |

| SharePoint Online | いいえ | サイト | data-at-rest data-in-use |

不要 |

| OneDrive | はい | - 配布グループ - セキュリティ グループ - 電子メールが有効でないセキュリティ グループ - Microsoft 365 グループ (グループ メンバーのみ、エンティティとしてのグループではありません) |

data-at-rest data-in-use |

不要 |

| Teams チャットおよびチャネル メッセージ | はい | - 配布グループ - セキュリティ グループ - メールが有効なセキュリティ グループ - Microsoft 365 グループ (グループ メンバーのみ、エンティティとしてのグループではありません) |

data-in-motion data-in-use |

DLP 保護のスコープに関するページを参照してください |

| Instances | 不要 | クラウド アプリ インスタンス | 保存データ | - Microsoft 以外のクラウド アプリにデータ損失防止ポリシーを使用する |

| デバイス | はい | - 配布グループ - セキュリティ グループ - 電子メールが有効でないセキュリティ グループ - Microsoft 365 グループ (グループ メンバーのみ、エンティティとしてのグループではありません) |

data-in-use data-in-motion |

-

エンドポイントデータ損失防止について説明します - エンドポイントデータ損失防止の概要 - Information Protectionのデバイス プロキシとインターネット接続の設定を構成する |

| オンプレミス リポジトリ (ファイル共有と SharePoint) | 不要 | リポジトリ | 保存データ |

-

オンプレミス リポジトリのデータ損失防止について説明します - オンプレミスのデータ損失防止リポジトリの概要 |

| ファブリックと Power BI | 不要 | ワークスペース | data-in-use | 不要 |

| サードパーティ製アプリ | なし | 不要 | 不要 | 不要 |

| Microsoft 365 Copilot (プレビュー) | 不要 | アカウントまたは配布グループ | data-at-rest data-in-use |

- カスタム ポリシー templace でのみ使用できます - |

Exchange の場所のスコープ

Exchange に特定の配布グループを含める場合、DLP ポリシーのスコープは、そのグループのメンバーによって送信されるか、そのグループのメンバーに送信されるメールです。 同様に、配布グループを除外すると、その配布グループのメンバーによって送信されたすべてのメールが除外されるか、ポリシーの評価から除外されます。

| 送信者が | 受信者が | 結果の動作 |

|---|---|---|

| スコープ内 | 該当なし | ポリシーが適用される |

| 対象外 | スコープ内 | ポリシーが適用されない |

注:

Exchange ポリシーは、そのユーザーがポリシーのスコープ内にある限り、電子メールの送信者または受信者に適用されます。

Exchange の場所のスコープの計算

Exchange の場所スコープの計算方法の例を次に示します。

たとえば、組織内に 4 人のユーザーと、Exchange の場所の包含と除外のスコープを定義するために使用する 2 つの配布グループがあるとします。 グループ メンバーシップは次のように設定されます。

| 配布グループ | メンバーシップ |

|---|---|

| Group1 | User1、User2 |

| Group2 | User2、User3 |

| グループなし | User4 |

| インクルード設定 | 除外設定 | ポリシーは に適用されます | ポリシーは に適用されません | 動作の説明 |

|---|---|---|---|---|

| すべて | なし | Exchange 組織内のすべての送信者 (User1、User2、User3、User4) | 該当なし | どちらも定義されていない場合、すべての送信者が含まれます |

| Group1 | なし | Group1 のメンバー送信者 (User1、User2) | Group1 のメンバーではないすべての送信者 (User3、User4) | 1 つの設定が定義されていて、もう一方の設定が定義されていない場合は、定義された設定が使用されます |

| すべて | Group2 | グループ 2 のメンバーではない Exchange 組織内のすべての送信者 (User1、User4) | Group2 のメンバーであるすべての送信者 (User2、User3) | 1 つの設定が定義されていて、もう一方の設定が定義されていない場合は、定義された設定が使用されます |

| Group1 | Group2 | User1 | User2、User3、User4 | オーバーライドの除外には、 |

ポリシーを配布リストのメンバー、動的配布グループ、セキュリティ グループの範囲にすることができます。 DLP ポリシーには、このような追加および除外を 50 個まで含めることができます。

OneDrive の場所のスコープ

OneDrive の場所のポリシーをスコープする場合、ORGANIZATION内のすべてのユーザーとグループに DLP ポリシーを適用するだけでなく、ポリシーのスコープを特定のユーザーとグループに制限できます。 DLP では、最大 100 人の個々のユーザーに対するスコープ ポリシーがサポートされています。

たとえば、100 人を超えるユーザーを含める場合は、必要に応じて、まずそれらのユーザーを配布グループまたはセキュリティ グループに配置する必要があります。 その後、ポリシーのスコープを最大 50 グループに設定できます。

場合によっては、ポリシーを 1 つまたは 2 つのグループに加え、これらのグループのいずれかに属していない 2 人または 3 人の個々のユーザーにポリシーを適用できます。 ここでは、 これらの 2 人または 3 人の個人を自分のグループに入れることがベスト プラクティスです。 これは、ポリシーがすべての目的のユーザーにスコープ設定されていることを確認する唯一の方法です。

その理由は、ユーザーのみを一覧表示すると、DLP によってポリシー スコープに指定されたすべてのユーザーが追加されるためです。 同様に、グループのみを追加すると、DLP はすべてのグループのすべてのメンバーをポリシー スコープに追加します。

次のグループとユーザーがあるとします。

| 配布グループ | メンバーシップ |

|---|---|

| Group1 | User1、User2 |

| Group2 | User2、User3 |

ポリシーのスコープをユーザー または グループ のみに 制限する場合、DLP は、次の表に示すように、ポリシーをユーザーに適用します。

| 指定されたスコープ | DLP スコープの評価動作 | スコープ内のユーザー |

|---|---|---|

|

(ユーザーのみ) User1 User2 |

DLP は、指定されたユーザーの和集合を受け取ります | User1、User2 |

|

(グループのみ) Group1 Group2 |

DLP は、指定されたグループの和集合を受け取ります | User1、User2、User3 |

ただし、スコープ構成でユーザーとグループが混在すると、処理が複雑になります。 理由は次のとおりです。DLP は、ポリシーをユーザーのみにスコープし、一覧表示されたグループとユーザーの 交差 部分に移動します。

DLP では、スコープに含めるユーザーとグループを決定するときに、次の操作の順序が使用されます。

- グループ メンバーシップの和集合を評価する

- ユーザーの和集合を評価する

- グループ メンバーとユーザーの積集合 (つまり、結果が重複する部分) を評価する

次に、グループ メンバーとユーザーの共通部分にポリシーのスコープが適用されます。

この例を拡張し、同じグループのセットを操作し、グループに含まれていない User4 を追加してみましょう。

| 配布グループ | メンバーシップ |

|---|---|

| Group1 | User1、User2 |

| Group2 | User2、User3 |

| グループなし | ユーザー 4 |

次の表では、ユーザーとグループの両方がスコープ手順に含まれている場合のポリシー スコープのしくみについて説明します。

| 指定されたスコープ | DLP スコープの評価動作 | スコープ内のユーザー |

|---|---|---|

| Group1 Group2 User3 User4 |

最初の評価: グループの和集合: (Group1 + Group2) = User1, User2, User3 2 番目の評価: ユーザーの和集合: (User3 + User4) = User3, User4 3 番目の評価: グループとユーザーの積集合 (重複): (Group1 + Group2) = User1, User2, User3 (User3 + User4) = User3, User4 |

User3 (User3 は、1 番目と 2 番目の評価の両方の結果に表示される唯一のユーザーです)。 |

| Group1 Group2 User1 User3 User4 |

最初の評価: グループの和集合: (Group1 + Group2) = User1, User2, User3 2 番目の評価: ユーザーの和集合: (User1 + User3 + User4) = User1, User3, User4 3 番目の評価: グループとユーザーの積集合 (重複): (Group1 + Group2) = User1, User3 (User1 + User3, User4) = User1, User3, User4 |

User1、 User3 (これらは、1 番目と 2 番目の評価の両方の結果に表示される唯一のユーザーです)。 |

コンテンツを定義する方法の場所のサポート

DLP ポリシーは、機密情報の種類 (SIT) または秘密度ラベルまたは保持ラベルと照合することで、機密アイテムを検出します。 各場所では、機密コンテンツを定義するさまざまな方法がサポートされています。 ポリシー内の場所を組み合わせたときにコンテンツを定義する方法は、1 つの場所に制限されている場合のコンテンツの定義方法から変わる可能性があります。

重要

ポリシーに複数の場所を選択すると、コンテンツ定義カテゴリの "いいえ" 値が "はい" 値よりも優先されます。 たとえば、[SharePoint サイトのみ] を選択すると、ポリシーでは、1 つ以上の SIT、秘密度ラベル、または保持ラベルによる機密アイテムの検出がサポートされます。 ただし、SharePoint サイトと Teams のチャット と チャネル メッセージの場所を選択すると、ポリシーでは SIT による機密アイテムの検出のみがサポートされます。

| 場所 | コンテンツは SIT で定義できます | コンテンツは秘密度ラベルを定義できます | コンテンツは保持ラベルで定義できます |

|---|---|---|---|

| オンラインで Exchange メールを送信する | はい | はい | 不要 |

| Microsoft 365 サイトの SharePoint | はい | はい | はい |

| 職場または学校アカウント用の OneDrive | はい | はい | はい |

| Teams チャットメッセージとチャネル メッセージ | はい | 不要 | 不要 |

| デバイス | はい | はい | 不要 |

| Instances | はい | はい | はい |

| オンプレミスのリポジトリ | はい | はい | 不要 |

| ファブリックと Power BI | はい | はい | 不要 |

| Microsoft 365 Copilot (プレビュー) | 不要 | はい | 不要 |

DLP では、トレーニング可能な分類子を条件として使用して機密性の高いドキュメントを検出できます。 コンテンツは、Exchange、SharePoint サイト、OneDrive アカウント、Teams チャットとチャネル、デバイスのトレーニング可能な分類子によって定義できます。 詳細については、「 トレーニング可能な分類子」を参照してください。

注:

DLP では、メールと添付ファイルの秘密度ラベルの検出がサポートされています。 詳細については、「 DLP ポリシーの条件として秘密度ラベルを使用する」を参照してください。

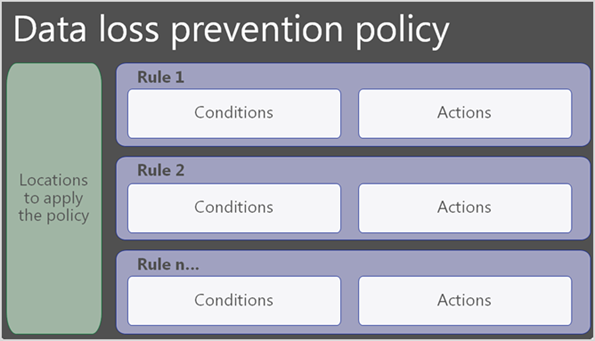

ルール

ルールは DLP ポリシーのビジネス ロジックです。 これらは次で構成されます。

- 一致した場合にポリシーアクションをトリガーする条件

- ポリシーをトリガーする操作を行っているときにユーザーに通知し、organizationが機密情報の扱い方を教育するのに役立つユーザー通知

- 管理者によって構成されている場合のユーザーのオーバーライド。ユーザーがブロックアクションを選択的にオーバーライドできるようにする

- ルールの一致が発生したときに管理者やその他の主要な関係者に通知するインシデント レポート

- ルールの評価の優先順位を定義し、さらにルールとポリシーの処理を停止できる追加のオプション。

ポリシーには、1 つ以上のルールが含まれています。 ルールは、各ポリシー内の最も高位のルールから順に実行されます。

DLP 分類のしくみ

DLP は、アイテムが作成、読み取り、または変更されたときに、アイテムの機密情報を評価します。 ただし、"DLP ルールが一致しました" などのイベントは、ユーザーが機密性の高いアイテムを送信しようとすると、監査ログまたはアクティビティ エクスプローラーにのみ表示されます。 ユーザーが試行するエグレス アクティビティは次のとおりです。

クラウドへのアップロード

印刷

リムーバブル メディアにコピーする

ネットワーク共有にコピーする

クリップボードにコピーする

Bluetooth を使用した転送

ファイルが許可されていないアプリによってアクセスされました

ブラウザーに貼り付ける

リモート デスクトップを使用した転送

作成、読み取り、または変更された項目は、条件とユーザー アクティビティが満たされた場合、クライアントの DLP ルールとポリシーと一致します。 これは、ファイル アクティビティ (FileRead、FileRenamed など) として監査されます。

アクティビティが満たされた場合、DLP ルールの一致イベントが "DLP ルール一致" イベントとしてアクティビティ エクスプローラーに表示されます。 エグレスのモードを説明するイベントも生成されます。

ポリシーはアクションを実行し、アクションは条件とは異なります。 アクションが実行されていない場合でも、ファイルでルールを一致させることができます。

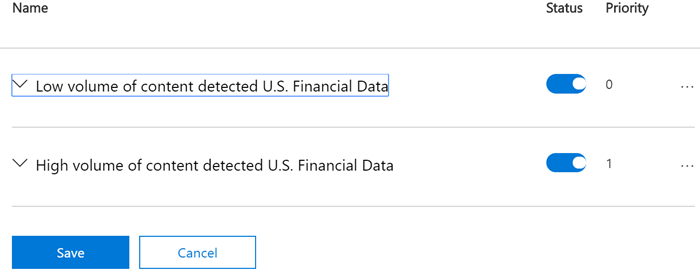

ルールの評価と適用の優先順位

ホステッド サービスの場所

Exchange、SharePoint、OneDrive などのホストされているサービスの場所の場合、各ルールには、作成された順序で優先順位が割り当てられます。 つまり、最初に作成されたルールの優先順位は 1 つ目、2 番目に作成されたルールには 2 番目の優先度が設定されます。

コンテンツがルールに対して評価されると、ルールは優先度順に処理されます。 コンテンツが複数のルールと一致する場合、 最も 制限の厳しいアクションを持つ最初のルールが適用されます。 たとえば、コンテンツが次のすべてのルールに一致する場合、 ルール 3 は最も優先度が高く、最も制限が厳しいルールであるため、適用されます。

- ルール 1: ユーザーに通知のみを行う

- ルール 2: ユーザーに通知する、アクセスを制限する、ユーザーによる上書きを許可する

- 規則 3: ユーザーに通知し、アクセスを制限し、ユーザーのオーバーライドを許可しない

- 規則 4: アクセスを制限する

ルール 1、2、および 4 は評価されますが、適用されません。 この例では、最も制限の厳しいルールのみが適用されている場合でも、すべてのルールの一致が監査ログに記録され、DLP レポートに表示されます。

ルールを使用して特定の保護要件を満たし、DLP ポリシーを使用して一般的な保護要件をグループ化できます (たとえば、特定の規制に準拠する必要のあるすべてのルール)。

たとえば、Health Insurance Portability and Accountability Act (HIPAA) の対象となる情報の存在を検出する際に役立つ DLP ポリシーがあるとします。 この DLP ポリシーは、organization外のユーザーと共有されているこの機密情報 (条件) を含むドキュメントを検索し、ドキュメントへのアクセスをブロックし、通知 (アクション) を送信することで、すべての SharePoint サイトとすべての OneDrive サイト ("where") で HIPAA データ ("what") を保護するのに役立ちます。 これらの要件は、個別のルールとして保存され、簡単に管理およびレポートする DLP ポリシーとしてまとめてグループ化されます。

エンドポイントの場合

アイテムが複数の DLP ルールと一致すると、DLP は複雑なアルゴリズムを使用して、適用するアクションを決定します。 エンドポイント DLP は、最も制限の厳しいアクションの集計または合計を適用します。 DLP では、計算を行うときにこれらの要因が使用されます。

ポリシーの優先順位 項目が複数のポリシーと一致し、それらのポリシーが同じアクションを持つ場合、最も優先度の高いポリシーのアクションが適用されます。

ルールの優先順位 項目がポリシー内の複数のルールに一致し、それらのルールが同じアクションを持つ場合、最も優先度の高いルールのアクションが適用されます。

ポリシーのモード 項目が複数のポリシーと一致し、それらのポリシーのアクションが同一である場合、[ オンにする ] 状態 (強制モード) にあるすべてのポリシーのアクションは、[ ポリシー ヒントを使用してシミュレーション モードでポリシーを実行 する] および [ シミュレーション モード状態でポリシーを実行 する] のポリシーよりも優先的に適用されます。

アクション 項目が複数のポリシーと一致し、それらのポリシーがアクションで異なる場合、最も制限の厳しいアクションの集計または合計が適用されます。

承認グループ の構成 項目が複数のポリシーに一致し、それらのポリシーが動作が異なる場合、最も制限の厳しいアクションの集計 (合計) が適用されます。

オーバーライド オプション 項目が複数のポリシーと一致し、それらのポリシーがオーバーライド オプションで異なる場合、アクションは次の順序で適用されます。

オーバーライドなし>オーバーライドを許可する

ランタイムの動作を示すシナリオを次に示します。 最初の 3 つのシナリオでは、次のように 3 つの DLP ポリシーが構成されています。

| ポリシー名 | 一致する条件 | アクション | ポリシーの優先順位 |

|---|---|---|---|

| 甲乙丙 | コンテンツにはクレジット カード番号が含まれています | 印刷をブロックし、他のすべてのユーザーエグレス アクティビティを監査する | 0 |

| MNO | コンテンツにはクレジット カード番号が含まれています | USB へのコピーをブロックし、他のすべてのユーザーエグレス アクティビティを監査する | 1 |

| XYZ | コンテンツには米国の社会保障番号が含まれています | クリップボードへのコピーをブロックし、他のすべてのユーザーエグレス アクティビティを監査する | 2 |

アイテムにクレジット カード番号が含まれている

監視対象デバイス上のアイテムにはクレジット カード番号が含まれているため、ポリシー ABC とポリシー MNO と一致します。 ABC と MNO の両方が オン モードです 。

| ポリシー | クラウド エグレス アクション | クリップボードにコピーアクション | USB にコピーアクション | ネットワーク共有にコピーするアクション | アプリの未承認アクション | 印刷アクション | Bluetooth アクションを使用してコピーする | リモート デスクトップにコピーするアクション |

|---|---|---|---|---|---|---|---|---|

| 甲乙丙 | 監査 | 監査 | 監査 | 監査 | 監査 | Block | 監査 | 監査 |

| MNO | 監査 | 監査 | Block | 監査 | 監査 | 監査 | 監査 | 監査 |

| 実行時に適用されるアクション | 監査 | 監査 | Block | 監査 | 監査 | Block | 監査 | 監査 |

項目には、クレジット カード番号と米国社会保障番号が含まれています

監視対象デバイス上のアイテムには、クレジット カード番号と米国の社会保障番号が含まれているため、この項目はポリシー ABC、ポリシー MNO、ポリシー XYZ と一致します。 3 つのポリシーはすべて [オン]モードです 。

| ポリシー | クラウド エグレス アクション | クリップボードにコピーアクション | USB にコピーアクション | ネットワーク共有にコピーするアクション | アプリの未承認アクション | 印刷アクション | Bluetooth アクションを使用してコピーする | リモート デスクトップにコピーするアクション |

|---|---|---|---|---|---|---|---|---|

| 甲乙丙 | 監査 | 監査 | 監査 | 監査 | 監査 | Block | 監査 | 監査 |

| MNO | 監査 | 監査 | Block | 監査 | 監査 | 監査 | 監査 | 監査 |

| XYZ | 監査 | Block | 監査 | 監査 | 監査 | Block | 監査 | 監査 |

| 実行時に適用されるアクション | 監査 | Block | Block | 監査 | 監査 | Block | 監査 | 監査 |

項目には、クレジット カード番号、さまざまなポリシーの状態が含まれています

監視対象デバイス上のアイテムにはクレジット カード番号が含まれているため、ポリシー ABC とポリシー MNO と一致します。 ポリシー ABC が [オン] モードで、ポリシー MNO が [シミュレーション モードでポリシーを実行する ] 状態です。

| ポリシー | クラウド エグレス アクション | クリップボードにコピーアクション | USB にコピーアクション | ネットワーク共有にコピーするアクション | アプリの未承認アクション | 印刷アクション | Bluetooth アクションを使用してコピーする | リモート デスクトップにコピーするアクション |

|---|---|---|---|---|---|---|---|---|

| 甲乙丙 | 監査 | 監査 | 監査 | 監査 | 監査 | Block | 監査 | 監査 |

| MNO | 監査 | 監査 | Block | 監査 | 監査 | 監査 | 監査 | 監査 |

| 実行時に適用されるアクション | 監査 | 監査 | 監査 | 監査 | 監査 | Block | 監査 | 監査 |

項目には、クレジット カード番号、異なるオーバーライド構成が含まれています

監視対象デバイス上のアイテムにはクレジット カード番号が含まれているため、ポリシー ABC とポリシー MNO と一致します。 ポリシー ABC が [オン] 状態であり、ポリシー MNO が [オン] 状態です。 異なる オーバーライド アクションが構成されています。

| ポリシー | クラウド エグレス アクション | クリップボードにコピーアクション | USB にコピーアクション | ネットワーク共有にコピーするアクション | アプリの未承認アクション | 印刷アクション | Bluetooth アクションを使用してコピーする | リモート デスクトップにコピーするアクション |

|---|---|---|---|---|---|---|---|---|

| 甲乙丙 | 監査 | 監査 | オーバーライド付きブロック | 監査 | 監査 | Block | 監査 | 監査 |

| MNO | 監査 | 監査 | オーバーライドなしでブロックする | 監査 | 監査 | 監査 | 監査 | 監査 |

| 実行時に適用されるアクション | 監査 | 監査 | オーバーライドなしでブロックする | 監査 | 監査 | Block | 監査 | 監査 |

項目には、クレジット カード番号、さまざまな承認グループの構成が含まれています

監視対象デバイス上のアイテムにはクレジット カード番号が含まれているため、ポリシー ABC とポリシー MNO と一致します。 ポリシー ABC が [オン] 状態であり、ポリシー MNO が [オン] 状態です。 異なる承認グループ アクションが構成されています。

| ポリシー | クラウド エグレス アクション | クリップボードにコピーアクション | USB にコピーアクション | ネットワーク共有にコピーするアクション | アプリの未承認アクション | 印刷アクション | Bluetooth アクションを使用してコピーする | リモート デスクトップにコピーするアクション |

|---|---|---|---|---|---|---|---|---|

| 甲乙丙 | 監査 | 監査 | 認証グループ A - ブロック | 監査 | 監査 | 認証グループ A - ブロック | 監査 | 監査 |

| MNO | 監査 | 監査 | 認証グループ A - オーバーライドを使用してブロックする | 監査 | 監査 | 認証グループ B - ブロック | 監査 | 監査 |

| 実行時に適用されるアクション | 監査 | 監査 | 認証グループ A - ブロック | 監査 | 監査 | 認証グループ A - ブロック、認証グループ B - ブロック | 監査 | 監査 |

条件

条件は、ルールの検索対象と、それらの項目が使用されるコンテキストを定義する場所です。 次のようなアイテムが見つかると、一致し、ポリシー内の残りのアクションを実行する必要があります。 条件を使用して、さまざまな操作をリスクレベル別に割り当てることができます。 たとえば、組織内で共有されている機密コンテンツは、組織外のユーザーと共有されている機密コンテンツよりリスク レベルが低く、必要なアクションを少なくする、といったことができます。

注:

ホスト organizationの Active Directory または Microsoft Entra テナントにゲスト以外のアカウントを持つユーザーは、organization内のユーザーと見なされます。

コンテンツが含まれている

すべての場所でコンテンツに条件 が含まれているのをサポートします 。 各コンテンツ タイプの複数のインスタンスを選択し、 次のいずれかの (論理 OR ) 演算子または これらすべての (論理 AND) 演算子を使用して条件をさらに絞り込むことができます。

ルールは、選択した 秘密度ラベル と 保持ラベル の存在のみを検索します。

SID には定義済みの 信頼レベル があり、必要に応じて変更できます。 詳細については、「 信頼度レベルの詳細」を参照してください。

重要

SID には、最大一意インスタンス数パラメーターを定義する 2 つの異なる方法があります。 詳細については、「SIT のインスタンス数のサポート値」を参照してください。

Microsoft Purview のアダプティブ保護

アダプティブ保護は、Microsoft Purview インサイダー リスク管理リスク プロファイルを DLP ポリシーに統合して、DLP が動的に識別された危険な動作から保護できるようにします。 インサイダー リスク管理で構成すると、Adaptive Protection の Insider リスク レベルが、Exchange Online、デバイス、および Teams の場所の条件として表示されます。 詳細については、「 データ損失防止におけるアダプティブ保護 の詳細」を参照してください。

Adaptive Protection がサポートする条件

- Adaptive Protection のインサイダー リスク レベルは...

次の値を使用します。

- リスク レベルの上昇

- 中程度のリスク レベル

- 軽微なリスク レベル

条件コンテキスト

使用可能なコンテキスト オプションは、選択した場所によって異なります。 複数の場所を選択した場合は、場所に共通する条件のみを使用できます。

Exchange でサポートされる条件

- コンテンツが含まれている

- アダプティブ保護のインサイダー リスク レベルは、

- コンテンツにラベルが付かない

- コンテンツは Microsoft 365 から共有されます

- コンテンツの受信元

- 送信者の IP アドレスが

- ヘッダーに単語または語句が含まれている

- Sender AD 属性に単語または語句が含まれている

- コンテンツ文字セットに単語が含まれている

- ヘッダーがパターンと一致している

- Sender AD 属性がパターンと一致する

- 受信者 AD 属性に単語または語句が含まれている

- 受信者 AD 属性がパターンと一致する

- 受信者が のメンバーである

- 文書のプロパティが

- メールの添付ファイルのコンテンツをスキャンできなかった

- ドキュメントまたは添付ファイルがパスワードで保護されている

- 送信者がポリシー ヒントをオーバーライドしました

- 送信者は のメンバーです。

- メールの添付ファイルのコンテンツのスキャンが完了しなかった

- 受信者のアドレスに単語が含まれている

- ファイル拡張子は

- 受信者ドメインが

- 受信者が

- 送信者が

- 送信者のドメインが次の場合

- 受信者のアドレスがパターンと一致している

- ドキュメント名に単語または語句が含まれている

- ドキュメント名がパターンと一致する

- 件名に単語または語句が含まれている

- 件名がパターンと一致している

- 件名または本文に単語または語句が含まれている

- 件名または本文がパターンに一致する

- 送信者アドレスに単語が含まれている

- 送信者のアドレスがパターンと一致している

- ドキュメント サイズが等しいか、またはより大きい

- ドキュメント コンテンツに単語または語句が含まれている

- ドキュメント コンテンツがパターンと一致する

- メッセージ サイズが 等しいか、または より大きい

- メッセージの種類は

- メッセージの重要度は

ヒント

PowerShell の値など、Exchange でサポートされる条件の詳細については、「 データ損失防止 Exchange の条件とアクションのリファレンス」を参照してください。

SharePoint でサポートされる条件

- コンテンツが含まれている

- コンテンツは Microsoft 365 から共有されます

- 文書のプロパティが

- ドキュメントをスキャンできませんでした

- ドキュメントまたは添付ファイルがパスワードで保護されている

- ドキュメントのスキャンが完了しませんでした

- ファイル拡張子は

- ドキュメント名に単語または語句が含まれている

- ドキュメント サイズが等しいか、またはより大きい

- によって作成されたドキュメント

OneDrive アカウントがサポートする条件

- コンテンツが含まれている

- コンテンツは Microsoft 365 から共有されます

- 文書のプロパティが

- ドキュメントをスキャンできませんでした

- ドキュメントまたは添付ファイルがパスワードで保護されている

- ドキュメントのスキャンが完了しませんでした

- ファイル拡張子は

- ドキュメント名に単語または語句が含まれている

- ドキュメント サイズが等しいか、またはより大きい

- によって作成されたドキュメント

- ドキュメントが共有されている

条件 Teams のチャットとチャネル メッセージのサポート

- コンテンツが含まれている

- アダプティブ保護のインサイダー リスク レベルは、

- コンテンツは Microsoft 365 から共有されます

- 受信者ドメインは -Recipient is

- 送信者が

- 送信者のドメインが次の場合

エンドポイントでサポートされる条件

コンテンツには次のものが含まれます。 検出するコンテンツを指定します。 サポートされているファイルの種類の詳細については、「 コンテンツをスキャンしたファイル」を参照してください。

コンテンツにラベルが付かない: 秘密度ラベルが適用されていないコンテンツを検出します。 サポートされているファイルの種類のみが検出されるようにするには、[ファイル 拡張子 ] または [ファイルの 種類 が条件] でこの条件を使用する必要があります。 PDF ファイルと Office ファイルはサポートされています。

ファイルの種類 フォーマット 監視対象のファイル拡張子 ワード プロセッシング Word、PDF .doc、.docx、.docm、.dot、dotx、.dotm、.docb、.pdf スプレッドシート Excel、CSV、TSV .xls、.xlsx、.xlt、.xlm、.xlsm、xltx、xltm、xlsb、.xlw、.csv、.tsv Presentation PowerPoint .ppt、.pptx、.pos、.pps、.pptm、.potx、.potm、.ppam、.ppsx ドキュメントをスキャンできませんでした。 次のいずれかの理由でスキャンできないファイルに適用されます。

- ファイルに 1 つ以上の一時的なテキスト抽出エラーが含まれている

- ファイルがパスワードで保護されている

- ファイル サイズがサポートされている制限を超えています (最大ファイル サイズ: 非圧縮ファイルの場合は 64 MB、圧縮ファイルの場合は 256 MB)

ドキュメント名には、単語または語句が含まれています。 指定した単語または語句 (

file、credit card、patentなど) を含むファイル名を含むドキュメントを検出します。ドキュメント名はパターンと一致します。 ファイル名が特定のパターンと一致するドキュメントを検出します。 パターンを定義するには、ワイルド カードを使用します。 正規表現パターンの詳細については、正規表現に関するドキュメント を参照してください。

ドキュメントまたは添付ファイルはパスワードで保護されています。 開いている保護されたファイルのみを検出します。 次のファイルがサポートされています。

- アーカイブファイル (ZIP、.7z、RAR)

- Office ファイル

- Symantec PGP で暗号化されたファイル

ドキュメントのサイズが次の値以上です。 指定した値以上のファイル サイズを持つドキュメントを検出します。 DLP では、64 MB 未満のファイルのコンテンツ検査のみがサポートされます。

重要

10 KB を超える項目を検出するには、この条件を設定することをお勧めします

ファイルの種類は次のとおりです。 次のファイルの種類を検出します。

ファイルの種類 アプリ 監視対象のファイル拡張子 ワード プロセッシング Word、PDF doc, .docx, .docm, .dot, dotx, .dotm, .docb, .pdf スプレッドシート Excel、CSV、TSV .xls、.xlsx、.xlt、.xlm、.xlsm、xltx、xltm、xlsb、.xlw、.csv、.tsv Presentation PowerPoint .ppt、.pptx、.pos、.pps、.pptm、.potx、.potm、.ppam、.ppsx 電子メール Outlook .msg 重要

ファイル拡張子とファイルの種類のオプションは、同じ規則の条件として使用できません。 同じポリシーの条件として使用する場合は、個別のルールに含める必要があります。

[ファイルの種類は条件] を使用するには、次のいずれかのバージョンの Windows が必要です。

Windows エンドポイント (X64):

- Windows 10 (21H2、22H2)

Windows エンドポイント (ARM64):

- Windows 11 (21H2、22H2)

ファイル拡張子は次のとおりです。ファイルの種類が条件と同じ拡張子を持つファイル内の機密情報を検出することに加えて、ファイル拡張子は、監視する必要がある任意のファイル拡張子を持つファイルの機密情報を検出するための条件です。 これを行うには、必要なファイル拡張子をコンマで区切ってポリシーのルールに追加します。 File extension is condition is condition is support the File type is condition.

警告

ポリシー 規則に次のいずれかのファイル拡張子を含めると、CPU の負荷が大幅に増加する可能性があります:.dll、.exe、.mui、.ost、.pf、.pst。

スキャンが完了しませんでした。 ファイルのスキャンが開始されたが、ファイル全体がスキャンされる前に停止したときに適用されます。 不完全なスキャンの主な理由は、ファイル内で抽出されたテキストが許可されている最大サイズを超えているということです。 (抽出されたテキストの最大サイズ: 非圧縮ファイル: 抽出可能なテキストの最初の 4 MB。圧縮ファイル: N=1000 / 抽出時間 = 5 分)。

Document プロパティは次のとおりです。 指定した値に一致するカスタム プロパティを持つドキュメントを検出します。 たとえば、

Department = 'Marketing'、Project = 'Secret'。 カスタム プロパティに複数の値を指定するには、二重引用符を使用します。 たとえば、"部署: マーケティング、営業" などです。 サポートされているファイルの種類は Office と PDF です。ファイルの種類 フォーマット 監視対象のファイル拡張子 ワード プロセッシング Word、PDF .doc、.docx、.docm、.dot、dotx、.dotm、.docb、.pdf スプレッドシート Excel、CSV、TSV .xls、.xlsx、.xlt、.xlm、.xlsm、xltx、xltm、xlsb、.xlw、.csv、.tsv Presentation PowerPoint .ppt、.pptx、.pos、.pps、.pptm、.potx、.potm、.ppam、.ppsx ユーザーは Microsoft Edge から機密性の高い Web サイトにアクセスしました。 詳細については、「 シナリオ 6 機密性の高いサービス ドメインでのユーザー アクティビティの監視または制限 (プレビュー)」を参照してください。

Adaptive Protection のインサイダー リスク レベルは次のとおりです。 インサイダー リスク レベルを検出します。

「監視 およびアクションを実行できるエンドポイント アクティビティ」も参照してください。

5 つの条件のオペレーティング システム要件

- ドキュメントをスキャンできませんでした

- ドキュメント名に単語または語句が含まれている

- ドキュメント名がパターンと一致する

- ドキュメント サイズが等しいか、またはより大きい

- スキャンが完了しませんでした

これらの条件のいずれかを使用するには、エンドポイント デバイスで次のいずれかのオペレーティング システムが実行されている必要があります。

Windows 11 23H2:2023年 12 月 4 日 — KB5032288 (OS ビルド 22621.2792 および 22631.2792) プレビュー

Windows 11 22H2:2023 年 12 月 4 日 — KB5032288 (OS ビルド 22621.2792 および 22631.2792) プレビュー - Microsoft サポート

Windows 11 21H2:2023年 12 月 12 日 — KB5033369 (OS ビルド 22000.2652) - Microsoft サポート

Windows 10 22H2:2023年 11 月 30 日 — KB5032278 (OS ビルド 19045.3758) プレビュー - Microsoft サポート

Windows 10 21H2:2023年 11 月 30 日 — KB5032278 (OS ビルド 19045.3758) プレビュー - Microsoft サポート

Windows Server 2022/2019:2023 年 11 月 14 日 — KB5032198 (OS ビルド 20348.2113) - Microsoft サポート (以降)

条件 'Document Property is' のオペレーティング システム要件

Windows 11:2024 年 2 月 29 日 — KB5034848 (OS ビルド 22621.3235 および 22631.3235) プレビュー - Microsoft サポート (以降)

Windows 10:2024 年 2 月 29 日 — KB5034843 (OS ビルド 19045.4123) プレビュー - Microsoft サポート (以降)

重要

PDF ファイルでMicrosoft Purview データ損失防止 (DLP) 機能を使用するための Adobe の要件については、Adobe: Microsoft Purview Information Protection サポートの記事を参照してください。

Conditions Instances でサポートされる

- コンテンツが含まれている

- コンテンツは Microsoft 365 から共有されます

オンプレミス リポジトリがサポートする条件

- コンテンツが含まれている

- ファイル拡張子は

- 文書のプロパティが

Conditions Fabric と Power BI のサポート

- コンテンツが含まれている

条件Microsoft 365 Copilot (プレビュー) でサポートされます

- コンテンツに含まれる (感覚ラベル)

条件グループ

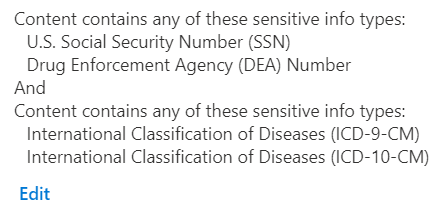

場合によっては、1 つの SIT によって定義される米国社会保障番号を含むすべてのコンテンツなど、1 つだけを識別するルールが必要な場合があります。 ただし、特定しようとしている項目の種類がより複雑で定義が難しい多くのシナリオでは、条件の定義に柔軟性が必要です。

たとえば、米国の健康保険法 (HIPAA) の適用対象のコンテンツを特定するには、次を検索する必要があります。

特定の種類の機密情報 (社会保障番号や麻薬取締局 (DEA) 番号など) を含んでいるコンテンツ。

AND

特定がより難しいコンテンツ (患者の治療に関する通信記録や提供された医療サービスの説明など)。 コンテンツを特定するには、国際疾病分類 (ICD-9-CM または ICD-10-CM) などの大きなキーワード リストからキーワードを一致させる必要があります。

この種類のデータを識別するには、条件をグループ化し、グループ間で論理演算子 (AND、OR) を使用します。

米国医療保険法 (HIPAA) の場合、条件は次のようにグループ化されます。

最初のグループには個人を識別する SID が含まれており、2 番目のグループには医療診断を識別する SID が含まれています。

条件は、ブール演算子 (AND、OR、NOT) によってグループ化および結合できるため、含める必要のあるものを指定し、NOT によって最初に結合された別のグループに除外を定義することでルールを定義できます。 Purview DLP がブール値と入れ子になったグループを実装する方法の詳細については、「 複雑なルールの設計」を参照してください。

条件に関する DLP プラットフォームの制限事項

| Predicate | Workload | 極限 | 評価コスト |

|---|---|---|---|

| コンテンツに含まれるもの | EXO/SPO/ODB | ルールあたり 125 の SID | 高 |

| コンテンツは Microsoft 365 から共有されます | EXO/SPO/ODB | - | 高 |

| 送信者の IP アドレスが | EXO | 個々の範囲の長さ <= 128;Count <= 600 | 低 |

| 送信者がポリシー ヒントをオーバーライドしました | EXO | - | 低 |

| 送信者が | EXO | 個々のメールの長さ <= 256;Count <= 600 | 中 |

| 送信者は のメンバーです。 | EXO | Count <= 600 | 高 |

| 送信者のドメインが次の場合 | EXO | ドメイン名の長さ <= 67;Count <= 600 | 低 |

| 送信者アドレスに単語が含まれている | EXO | 個々の単語長 <= 128;Count <= 600 | 低 |

| 送信者のアドレスがパターンと一致している | EXO | 正規表現の長さ <= 128 文字;Count <= 600 | 低 |

| Sender AD 属性に単語が含まれている | EXO | 個々の単語長 <= 128;Count <= 600 | 中 |

| Sender AD 属性がパターンと一致する | EXO | 正規表現の長さ <= 128 文字;Count <= 600 | 中 |

| メールの添付ファイルの内容をスキャンできない | EXO | サポートされているファイルの種類 | 低 |

| 電子メールの添付ファイルコンテンツの不完全なスキャン | EXO | サイズ > 1 MB | 低 |

| 添付ファイルはパスワードで保護されています | EXO | ファイルの種類: Office ファイル、.PDF、.ZIP、7z | 低 |

| 添付ファイルの拡張子が | EXO/SPO/ODB | ルールあたりのカウント <= 600 | 高 |

| 受信者が次のメンバーの場合 | EXO | Count <= 600 | 高 |

| 受信者ドメインが | EXO | ドメイン名の長さ <= 67;Count <= 5000 | 低 |

| 受信者が | EXO | 個々のメールの長さ <= 256;Count <= 600 | 低 |

| 受信者のアドレスに単語が含まれている | EXO | 個々の単語長 <= 128;Count <= 600 | 低 |

| 受信者のアドレスがパターンと一致している | EXO | Count <= 300 | 低 |

| ドキュメント名に単語または語句が含まれている | EXO | 個々の単語長 <= 128;Count <=600 | 低 |

| ドキュメント名がパターンと一致する | EXO | 正規表現の長さ <= 128 文字;Count <= 300 | 低 |

| 文書のプロパティが | EXO/SPO/ODB | - | 低 |

| ドキュメント サイズが等しいか、またはより大きい | EXO | - | 低 |

| 件名に単語または語句が含まれている | EXO | 個々の単語長 <= 128;Count <= 600 | 低 |

| ヘッダーに単語または語句が含まれている | EXO | 個々の単語長 <= 128;Count <= 600 | 低 |

| 件名または本文に単語または語句が含まれている | EXO | 個々の単語長 <= 128;Count <= 600 | 低 |

| コンテンツ文字セットに単語が含まれている | EXO | Count <= 600 | 低 |

| ヘッダーがパターンと一致している | EXO | 正規表現の長さ <= 128 文字;Count <= 300 | 低 |

| 件名がパターンと一致している | EXO | 正規表現の長さ <= 128 文字;Count <= 300 | 低 |

| 件名または本文がパターンに一致する | EXO | 正規表現の長さ <= 128 文字;Count <= 300 | 低 |

| メッセージの種類は | EXO | - | 低 |

| メッセージ サイズオーバー | EXO | - | 低 |

| 重要度あり | EXO | - | 低 |

| Sender AD 属性に単語が含まれている | EXO | 各属性キー値のペア: 正規表現の長さは <= 128 文字です。Count <= 600 | 中 |

| Sender AD 属性がパターンと一致する | EXO | 各属性キー値のペア: 正規表現の長さは <= 128 文字です。Count <= 300 | 中 |

| 文書に単語が含まれている | EXO | 個々の単語長 <= 128;Count <= 600 | 中 |

| ドキュメントがパターンと一致する | EXO | 正規表現の長さ <= 128 文字;Count <= 300 | 中 |

アクション

条件フィルターを使用してアイテムを作成するすべてのアイテムには、ルールで定義されているアクションが適用されます。 アクションをサポートするために必要なオプションを構成する必要があります。 たとえば、[アクセスの制限] アクションで [Exchange] を選択 するか、Microsoft 365 の場所でコンテンツを暗号化 する場合は、次のオプションから選択する必要があります。

- 共有 SharePoint、OneDrive、および Teams コンテンツへのユーザーのアクセスをブロックする

- すべてのユーザーをブロックします。 引き続きアクセスできるのは、コンテンツ所有者、最終修飾子、およびサイト管理者のみです

- organizationの外部からのユーザーのみをブロックします。 organization内のユーザーは引き続きアクセスできます。

- 電子メール メッセージを暗号化する (Exchange のコンテンツにのみ適用)

ルールで使用できるアクションは、選択されている場所によって異なります。 個々の場所で使用できるアクションを次に示します。

重要

SharePoint と OneDrive の場所の場合、すべての外部ユーザーの機密情報 (ドキュメントが共有されているかどうかに関係なく) が検出された直後に、ドキュメントが事前にブロックされます。内部ユーザーは引き続きドキュメントにアクセスできます。

サポートされるアクション: Exchange

Exchange で DLP ポリシー ルールが適用されている場合、停止中、非停止中、またはどちらも停止していない可能性があります。 Exchange がサポートするほとんどのルールは停止しない状態です。 非停止アクションは、この記事で前述した ホステッド サービスの場所 で説明されているように、後続のルールとポリシーを処理する直前に評価され、適用されます。

DLP アクションは、ブロックなどのポリシーのスコープ内にある受信暗号化された電子メールに対して実行されますが、暗号化の機密性を維持するために、イベントはアクティビティ エクスプローラーまたはアラートに表示されず、メッセージの内容は受信者以外のユーザーにはアクセスできません。

ただし、DLP ポリシー規則によって 停止 アクションがトリガーされると、Purview は後続のルールの処理を停止します。 たとえば、 Microsoft 365 の場所でコンテンツへのアクセスを制限または暗号化 するアクションがトリガーされると、それ以上のルールやポリシーは処理されません。

アクションが停止も非停止 でもない 場合、Purview はアクションの結果が発生するのを待ってから続行します。 そのため、送信メールが送信者の マネージャーに承認のためにメッセージを転送するアクションを トリガーすると、Purview は、メールが送信されるかどうかに関するマネージャーの決定を受け取るのを待機します。 マネージャーが承認した場合、アクションは非停止アクションとして動作し、後続のルールが処理されます。 これに対し、マネージャーがメールの送信を拒否した場合、 送信者のマネージャーに承認のためにメッセージを転送 すると、停止アクションとして動作し、電子メールの送信がブロックされます。後続のルールやポリシーは処理されません。

次の表に、Exchange がサポートするアクションの一覧と、それらが停止中か非停止かを示します。

| アクション | 停止中/非停止 |

|---|---|

| Microsoft 365 の場所でコンテンツへのアクセスを制限または暗号化する | 停止 |

| ヘッダーの設定 | 非停止 |

| ヘッダーを削除する | 非停止 |

| 特定のユーザーにメッセージをリダイレクトする | 非停止 |

| 承認のためにメッセージを送信者のマネージャーに転送する | Neither/なし |

| 承認のメッセージを特定の承認者に転送する | Neither/なし |

| [宛先] ボックスに受信者を追加する | 非停止 |

| [Cc] ボックスに受信者を追加する | 非停止 |

| [Bcc] ボックスに受信者を追加する | 非停止 |

| 送信者のマネージャーを受信者として追加する | 非停止 |

| メッセージの暗号化と権限の保護を削除する | 非停止 |

| 件名の前Email | 非停止 |

| HTML 免責事項を追加する | 非停止 |

| 件名Email変更する | 非停止 |

| ホストされた検疫にメッセージを配信する | 停止 |

| 暗号化されたメッセージにブランド化を適用する | 非停止 |

ヒント

[暗号化されたメッセージにブランド化を適用する] アクションでは、既にMicrosoft Purview Message Encryption実装されている場合は、テンプレートがドロップダウン リストに自動的に表示されます。 Microsoft Purview Message Encryptionを実装する場合は、「メッセージの暗号化に関するバックグラウンドでMicrosoft Purview Message Encryption暗号化されたメッセージにorganizationのブランドを追加する」と、ブランド化を作成して構成する方法に関するページを参照してください。テンプレート。

PowerShell 値など、Exchange でサポートされるアクションの詳細については、「 データ損失防止 Exchange の条件とアクションのリファレンス」を参照してください。

サポートされているアクション: SharePoint

- Microsoft 365 の場所でコンテンツへのアクセスを制限または暗号化する

サポートされているアクション: OneDrive

- Microsoft 365 の場所でコンテンツへのアクセスを制限または暗号化する

サポートされるアクション: Teams チャットとチャネル メッセージ

- Microsoft 365 の場所でコンテンツへのアクセスを制限または暗号化する

サポートされるアクション: デバイス

DLP には、オンボードされた Windows デバイスに対して、 許可、 監査のみ、 オーバーライドでブロック、またはこれらのユーザー アクティビティを ブロック (アクション) するように指示できます。

DLP に対して、オンボードされた macOS デバイスに対して 、監査のみ、 オーバーライドでブロック、またはこれらのユーザー アクティビティを ブロック (アクション) するように指示できます。

- Microsoft 365 の場所でのアクセスの制限またはコンテンツの暗号化

- ユーザーが Windows デバイス上の Microsoft Edge ブラウザーの機密性の高いサイトにアクセスするときのアクティビティを監査または制限する

- デバイスでのアクティビティの監査または制限

- サービス ドメインとブラウザーのアクティビティ

- すべてのアプリ向けファイル アクティビティ

- 制限されたアプリのアクティビティ

- 制限されたアプリ グループ内のアプリのファイル アクティビティ (プレビュー)

Microsoft 365 の場所でのアクセスの制限またはコンテンツの暗号化

これを使用して、ユーザーがメールを受信したり、共有 SharePoint、OneDrive、Teams ファイル、Power BI アイテムにアクセスしたりできないようにします。 このアクションでは、すべてのユーザーをブロックしたり、organization外にいるユーザーのみをブロックしたりできます。

ユーザーが Windows デバイス上の Microsoft Edge ブラウザーの機密性の高いサイトにアクセスするときのアクティビティを監査または制限する

ユーザーが次の操作を試みるタイミングを制御するには、このアクションを使用します。

| アクティビティ | 説明/オプション |

|---|---|

| サイトを印刷する | ユーザーがオンボードデバイスから保護されたサイトを印刷しようとしたときに検出します。 |

| サイトからデータをコピーする | ユーザーがオンボードデバイスから保護されたサイトからデータをコピーしようとしたときに検出します。 |

| サイトをローカル ファイルとして保存する (名前を付けて保存) | ユーザーが保護されたサイトをオンボード デバイスからローカル ファイルとして保存しようとしたときに検出します。 |

デバイスでのアクティビティの監査または制限

これを使用して、サービス ドメインとブラウザーのアクティビティ、すべてのアプリのファイル アクティビティ、制限付きアプリ アクティビティによってユーザー アクティビティを制限します。 デバイスで監査または制限アクティビティを使用するには、DLP 設定と、それらを使用するポリシーでオプションを構成する必要があります。 詳細については、「 制限付きアプリとアプリ グループ 」を参照してください。

[デバイス でのアクティビティの監査または制限 ] アクションを含む DLP ルールでは、 オーバーライドを使用してブロックを 構成できます。 このルールがファイルに適用されると、そのファイルに対して制限付きアクションを実行しようとするとブロックされます。 制限をオーバーライドするオプションが表示された通知が表示されます。 ユーザーがオーバーライドを選択した場合、アクションは 1 分間許可され、その間、ユーザーは制限なしでアクションを再試行できます。 この動作の例外は、機密性の高いファイルが Edge にドラッグ アンド ドロップされた場合であり、ルールがオーバーライドされるとすぐにファイルが添付されます。

サービス ドメインとブラウザーのアクティビティ

[許可/ブロック] クラウド サービス ドメインと [未適用のブラウザー] リスト (「機密データに対するブラウザーとドメインの制限」を参照) を構成し、ユーザーが保護されたファイルをクラウド サービス ドメインにアップロードしようとしたり、許可されていないブラウザーからアクセスしたりしようとすると、アクティビティをAudit only、Block with override、またはBlockするようにポリシー アクションを構成できます。

| アクティビティ | 説明/オプション |

|---|---|

| 制限付きクラウド サービス ドメインにアップロードするか、許可されていないアプリからアクセスする | 保護されたファイルがブロックされているか、クラウド サービス ドメインへのアップロードが許可されていることを検出します。 「 機密データに対するブラウザーとドメインの制限 」および 「シナリオ 6 機密サービス ドメインでのユーザー アクティビティの監視または制限」を参照してください)。 |

| サポートされているブラウザーに貼り付ける | Microsoft Edge、Google Chrome (Microsoft Purview 拡張機能) または Mozilla Firefox (Microsoft Purview 拡張機能を使用) を使用して、ユーザーがテキスト フィールドまたは Web フォームに機密情報を貼り付けるタイミングを検出します。 評価は、ソース ファイルの分類とは無関係です。 詳細については、「 監視およびアクションを実行できるエンドポイント アクティビティ」を参照してください。 |

すべてのアプリ向けファイル アクティビティ

[ すべてのアプリのファイル アクティビティ ] オプションで、[ ファイル アクティビティを制限しない ] または [特定のアクティビティ に制限を適用する] を選択します。 [ 特定のアクティビティに制限を適用する] を選択すると、ユーザーが DLP で保護されたアイテムにアクセスしたときに、ここで選択したアクションが適用されます。

| アクティビティ | 説明/オプション |

|---|---|

| クリップボードにコピーする | 保護されたファイルがオンボード デバイス上のクリップボードにコピーされるタイミングを検出します。 詳細については、「監視およびアクションを実行できるエンドポイント アクティビティ」および「クリップボードにコピーする」の動作に関するページを参照してください。 |

| リムーバブル デバイスにコピーする | 保護されたファイルがオンボード デバイスからリムーバブル USB デバイスにコピーまたは移動されるタイミングを検出します。 詳細については、「 リムーバブル USB デバイス グループ」を参照してください。 |

| ネットワーク共有にコピーする | 保護されたファイルがオンボードデバイスから任意のネットワーク共有にコピーまたは移動されるタイミングを検出します。 詳細については、「 監視およびアクションを実行できるエンドポイント アクティビティ」および 「 ネットワーク共有のカバレッジと除外」を参照してください。 |

| 印刷 | 保護されたファイルがオンボード デバイスから印刷されるタイミングを検出します。 詳細については、「 プリンター グループ」を参照してください。 |

| 許可されていない Bluetooth アプリを使用したコピーまたは移動 | 保護されたファイルがオンボードされた Windows デバイスからコピーまたは移動されるタイミングを、許可されていないBluetooth アプリを使用して検出します。 詳細については、「 未承認のBluetooth アプリ」を参照してください。 これは macOS ではサポートされていません。 |

| RDP を使用してコピーまたは移動する | RDP を使用して、ユーザーがオンボードされた Windows デバイスから別の場所に保護されたファイルをコピーまたは移動するタイミングを検出します。 これは macOS ではサポートされていません。 |

制限されたアプリのアクティビティ

以前は "許可されていないアプリ" と呼ばれ、 制限されたアプリ アクティビティ は、制限を適用するアプリです。 これらのアプリは、エンドポイント DLP 設定の一覧で定義します。 ユーザーが一覧にあるアプリを使用して DLP で保護されたファイルにアクセスしようとすると、アクティビティを Audit only、 Block with override、または Block できます。

制限付きアプリ アクティビティで定義されている DLP アクションは、アプリが制限付きアプリ グループのメンバーである場合にオーバーライドされます。 その後、制限付きアプリ グループで定義されているアクションが適用されます。

| アクティビティ | 説明/オプション |

|---|---|

| 制限付きアプリによるアクセス | 未適用のアプリがオンボードされた Windows デバイス上の保護されたファイルにアクセスしようとしたときに検出します。 詳細については、「 制限付きアプリとアプリ グループ」を参照してください。 |

制限されたアプリ グループ内のアプリのファイル アクティビティ (プレビュー)

エンドポイント DLP 設定で制限付きアプリ グループを定義し、制限付きアプリ グループをポリシーに追加します。 制限付きアプリ グループをポリシーに追加する場合は、次のいずれかのオプションを選択する必要があります。

- ファイル アクティビティを制限しない

- すべてのアクティビティに制限を適用する

- 特定のアクティビティに制限を適用する

[ 制限の適用 ] オプションのいずれかを選択し、制限されたアプリ グループ内のアプリを使用して DLP で保護されたファイルにユーザーがアクセスしようとすると、アクティビティごとに Audit only、 Block with override、または Block できます。 ここで定義する DLP アクションは、 アプリのすべてのアプリの制限付きアプリ アクティビティ と ファイル アクティビティ で定義されているアクションをオーバーライドします。

詳細については、「 制限付きアプリとアプリ グループ」を参照してください。

注:

デバイスの場所には、多くのサブアクティビティ (条件) とアクションが用意されています。 詳細については、「 監視およびアクションを実行できるエンドポイント アクティビティ」を参照してください。

重要

[ クリップボードにコピー] 条件は、ユーザーが 保護されたファイル からクリップボードに情報をコピーするタイミングを検出します。 [ クリップボードにコピー] を 使用して、ユーザーが保護されたファイルから情報をコピーするときに、オーバーライドでブロック、または監査を行います。

[サポートされているブラウザーに貼り付け] 条件は、ユーザーが Microsoft Edge、Google Chrome と Microsoft Purview 拡張機能、または Mozilla Firefox と Microsoft Purview 拡張機能を使用して、その情報の由来に関係なく、機密テキストをテキスト フィールドまたは Web フォームに貼り付けようとしたときに検出します。 サポートされているブラウザーに貼り付けを使用して、ユーザーがテキスト フィールドまたは Web フォームに機密情報を貼り付けるときに、オーバーライドでブロック、または監査を行います。

インスタンス アクション

- Microsoft 365 の場所でコンテンツへのアクセスを制限または暗号化する

- サード パーティ製アプリを制限する

オンプレミスリポジトリアクション

- アクセスを制限するか、オンプレミス ファイルを削除します。

- オンプレミスリポジトリに格納されているファイルへのアクセスをブロックする

- ファイルに対するアクセス許可を設定する (親フォルダーから継承されたアクセス許可)

- 保存されている場所から検疫フォルダーにファイルを移動する

詳細については、「 DLP オンプレミスリポジトリアクション 」を参照してください。

Fabric と Power BI のアクション

- メールおよびポリシー ヒントでユーザーに通知する

- 管理者にアラートを送信する

- アクセスを制限する

注:

アクセスの制限アクションは、セマンティック モデルにのみ適用されます。

Microsoft 365 Copilot (プレビュー) アクション

- Copilot の場所でコンテンツを除外する

場所を結合するときに使用できるアクション

ポリシーを適用する Exchange とその他の単一の場所を選択した場合、

- Microsoft 365 の場所のコンテンツへのアクセスを制限または暗号化し、Exchange 以外の場所のアクションに対するすべてのアクションを使用できます。

適用するポリシーの Exchange 以外の場所を 2 つ以上選択した場合、

- Microsoft 365 の場所のコンテンツへのアクセスを制限または暗号化し、Exchange 以外の場所のアクションに対するすべてのアクションを使用できるようになります。

たとえば、Exchange とデバイスの場所を選択すると、次の操作を実行できます。

- Microsoft 365 の場所でコンテンツへのアクセスを制限または暗号化する

- Windows デバイスでのアクティビティの監査または制限

[デバイスとインスタンス] を選択すると、次のアクションを使用できます。

- Microsoft 365 の場所でコンテンツへのアクセスを制限または暗号化する

- Windows デバイスでのアクティビティの監査または制限

- サード パーティ製アプリを制限する

アクションが有効かどうかは、ポリシーのモードを構成する方法によって異なります。 [シミュレーション モードでポリシーを実行する] オプションを選択すると、ポリシーヒントを表示せずに、 シミュレーション モードでポリシーを実行 できます。 [すぐに 有効にする ] オプションを選択して作成してから 1 時間後にポリシーを実行するか、[保存して後で元に戻す ] オプションを 選択できます。

アクションの DLP プラットフォームの制限事項

| アクション名 | Workload | 制限 |

|---|---|---|

| Microsoft 365 でのアクセスの制限またはコンテンツの暗号化 | EXO/SPO/ODB | |

| ヘッダーの設定 | EXO | |

| ヘッダーを削除する | EXO | |

| 特定のユーザーにメッセージをリダイレクトする | EXO | すべての DLP ルール全体で合計 100。 DL/SG にすることはできません |

| 承認のためにメッセージを送信者のマネージャーに転送する | EXO | マネージャーは AD で定義する必要があります |

| 承認のメッセージを特定の承認者に転送する | EXO | グループはサポートされていません |

| [宛先] ボックスに受信者 を 追加する | EXO | 受信者数 <= 10;DL/SG にすることはできません |

| [Cc] ボックスに受信者を追加する | EXO | 受信者数 <= 10;DL/SG にすることはできません |

| [Bcc] ボックスに受信者を追加する | EXO | 受信者数 <= 10;DL/SG にすることはできません |

| 送信者のマネージャーを受信者として追加する | EXO | マネージャー属性は AD で定義する必要があります |

| HTML 免責事項を適用する | EXO | |

| 件名の前に追加する | EXO | |

| メッセージ暗号化を適用する | EXO | |

| メッセージ暗号化を削除する | EXO | |

| (プレビュー)Copilot の場所でコンテンツを除外する | Microsoft 365 Copilot (プレビュー) | SharePoint および OneDrive for Business 内のコンテンツのみを、Microsoft 365 Copilotで処理から除外できます |

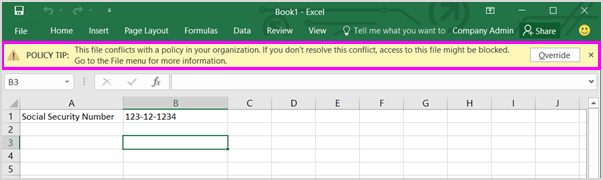

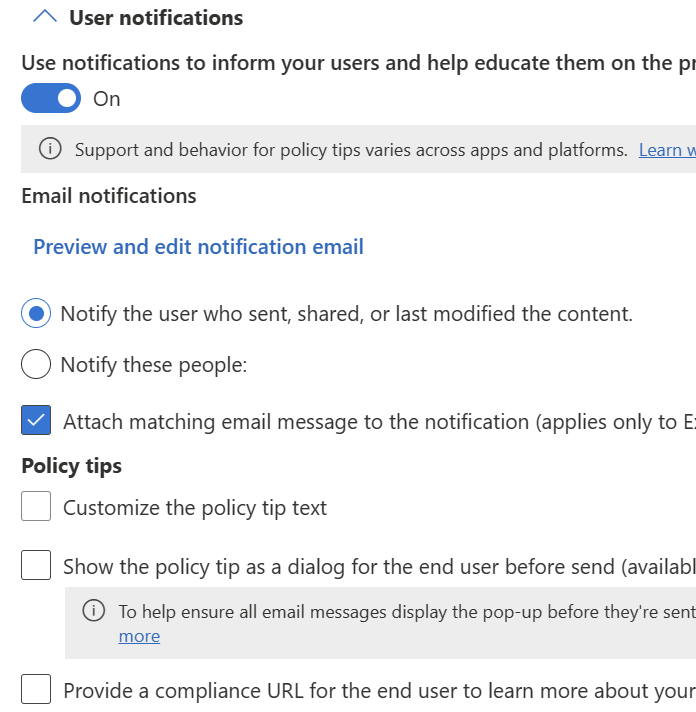

ユーザー通知とポリシーのヒント

ユーザーが、ルールの条件を満たすコンテキスト (たとえば、個人を特定できる情報 (PII) を含み、ゲストと共有されている OneDrive サイト上の Excel ブックなどのコンテンツ) で機密性の高いアイテムに対してアクティビティを試行すると、ユーザー通知メールとコンテキスト内ポリシー ヒントポップアップを通じて、ユーザーに通知できます。 これらの通知は、認識を高め、organizationの DLP ポリシーについて人々を教育するのに役立ちます。

アラート メール、インシデント レポートの電子メール、およびユーザー通知は、ドキュメントごとに 1 回だけ送信されます。 "Content is Shared" 述語を持つドキュメントが 2 回共有されている場合、通知は 1 つだけです。

重要

- 通知メールは保護されていない状態で送信されます。

- Email通知は、Microsoft 365 サービスでのみサポートされます。

選択した場所によるEmail通知のサポート

| 選択した場所 | サポートされているEmail通知 |

|---|---|

| デバイス | - サポートされていません |

| Exchange + デバイス | - Exchange でサポート- デバイスではサポートされていません |

| Exchange | -サポート |

| SharePoint + デバイス | - SharePoint でサポート- デバイスではサポートされていません |

| SharePoint | -サポート |

| Exchange + SharePoint | - Exchange でサポート- SharePoint でサポートされます |

| デバイス + SharePoint + Exchange | - デバイス ではサポートされていません- Exchange でサポートされる SharePoint でサポートされます |

| Teams | - サポートされていません |

| OneDrive | - 職場または学校の OneDrive でサポート- デバイスではサポートされていません |

| Fabric と Power-BI | - サポートされていません |

| Instances | - サポートされていません |

| オンプレミスのリポジトリ | - サポートされていません |

| Exchange + SharePoint + OneDrive | - Exchange でサポート- SharePoint でサポート- OneDrive でサポート |

| M365 Copilot (プレビュー) | - サポートされていません |

また、有効なビジネス ニーズがある場合や、ポリシーが誤検知を検出している場合にブロックされないように、ポリシーを 上書きするオプションをユーザーに提供することもできます。

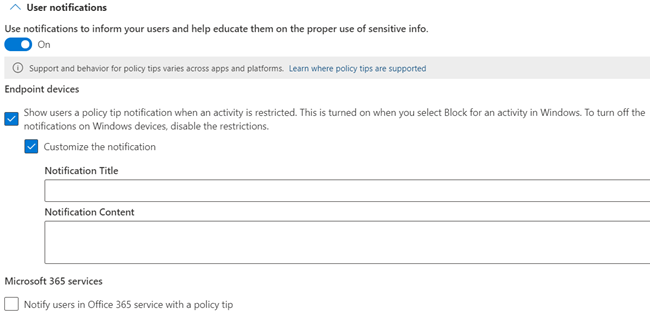

ユーザー通知とポリシー ヒントの構成オプションは、選択した監視場所によって異なります。 選択した場合:

- Exchange

- SharePoint

- OneDrive

- Teams チャットとチャネル

- Instances

さまざまな Microsoft アプリのユーザー通知を有効または無効にすることができます。 「データ損失防止ポリシーのヒントリファレンス」を参照してください。

ポリシー ヒントを使用して通知を有効または無効にすることもできます。

- コンテンツを送信、共有、または最後に変更したユーザーへの電子メール通知 OR

- 特定のユーザーに通知する

さらに、メール テキスト、件名、ポリシー ヒント テキストをカスタマイズできます。

エンド ユーザー通知メールのカスタマイズの詳細については、「 カスタムメール通知」を参照してください。

[デバイスのみ] を選択した場合は、Exchange、SharePoint、OneDrive、Teams チャットとチャネル、インスタンスで使用できるオプションと、Windows 10/11 デバイスに表示される通知タイトルとコンテンツをカスタマイズするオプションがすべて表示されます。

次のパラメーターを使用して、テキストのタイトルと本文をカスタマイズできます。

| 共通名 | パラメーター | 例 |

|---|---|---|

| ファイル名 | %%FileName%% | Contoso doc 1 |

| プロセス名 | %%ProcessName%% | Word |

| ポリシー名 | %%PolicyName%% | Contoso の機密性が高い |

| action | %%AppliedActions%% | クリップボードから別のアプリにドキュメント コンテンツを貼り付ける |

カスタム メッセージ文字の制限ポップアップ

ユーザー通知には、次の文字制限が適用されます。

| 変数 | 文字数制限 |

|---|---|

DLP_MAX-SIZE-TITLE |

120 |

DLP_MAX-SIZE-CONTENT |

250 |

DLP_MAX-SIZE-JUSTIFICATION |

250 |

%%AppliedActions%% は 、これらの値をメッセージ本文に置き換えます。

| アクションの共通名 | %%AppliedActions%% パラメーターに置き換えられる値 |

|---|---|

| 削除可能ストレージにコピーする | リムーバブル 記憶域への書き込み |

| ネットワーク共有にコピーする | ネットワーク共有への書き込み |

| プリント | 印刷 |

| クリップボードから貼り付ける | クリップボードからの貼り付け |

| Bluetooth 経由でコピーする | Bluetooth経由での転送 |

| 未承認のアプリで開く | このアプリで開く |

| リモート デスクトップ (RDP) にコピーする | リモート デスクトップへの転送 |

| 許可されていない Web サイトへのアップロード | このサイトへのアップロード |

| 未許可のブラウザーを使用してアイテムにアクセスする | このブラウザーで開く |

このカスタマイズされたテキストの使用

%%AppliedActions%% %%ProcessName%% 経由の %%FileName%% ファイル名は、organizationでは許可されません。 ポリシー %%PolicyName%% をバイパスする場合は、[許可] を選択します

は、カスタマイズされた通知でこのテキストを生成します。

クリップボードからの貼り付け ファイル名: WINWORD.EXE 経由の Contoso doc 1 は、organizationでは許可されません。 Contoso の機密性の高いポリシーをバイパスする場合は、[許可] ボタンを選択します

カスタム ポリシーヒントをローカライズするには、 Set-DlpComplianceRule -NotifyPolicyTipCustomTextTranslations コマンドレットを使用します。

最も制限の厳しいルールに関するカスタム ポリシーヒントが表示されます。必ずしも制限を実行しているルールではありません。

注:

ユーザー通知とポリシーヒントは、オンプレミスの場所では使用できません

最も優先度が高く、制限が厳しいルールのポリシー ヒントのみが表示されます。 たとえば、単に通知を送信するルールのポリシー ヒントよりも、コンテンツへのアクセスを禁止するルールのポリシー ヒントの方が優先して表示されます。 これにより、ポリシー ヒントがカスケード表示されるのを防止します。

通知とヒント テキストをカスタマイズする方法など、ユーザー通知とポリシー ヒントの構成と使用方法の詳細については、「 電子メール通知を送信し、DLP ポリシーのポリシーヒントを表示する」を参照してください。

ポリシー ヒントのリファレンス

さまざまなアプリのポリシーヒントと通知のサポートの詳細については、こちらを参照してください。

- Outlook for Microsoft 365 用データ損失防止ポリシー ヒントのリファレンス

- Outlook on the Web 用データ損失防止ポリシー ヒントのリファレンス

- Microsoft 365 と OneDrive のデータ損失防止ポリシー ヒントリファレンス SharePoint。 Web クライアント

Microsoft 365 および OneDrive の SharePoint でのブロックと通知

次の表は、Microsoft 365 と OneDrive の SharePoint を対象とするポリシーの DLP のブロックと通知の動作を示しています。 これは網羅的なリストを意図したものではなく、この記事の範囲外の追加設定があることに注意してください。

注:

この表で説明されている通知動作では、次の設定を有効にする必要がある場合があります。

ユーザー通知:

- オン

- ポリシー ヒントを使用してサービスOffice 365ユーザーに通知する

- コンテンツを送信、共有、または最後に変更したユーザーに通知する

インシデント レポート:

- ルールの一致が発生したときに管理者にアラートを送信する

- アクティビティがルールに一致するたびにアラートを送信する

- 電子メール インシデント レポートを使用して、ポリシーの一致が発生したときに通知する

| 条件 | アクセス設定を制限する | ブロックと通知の動作 |

|---|---|---|

| - コンテンツは Microsoft 365**から共有されます。organization外のユーザーと共有されます | 未構成 | ユーザー通知、アラート、インシデント レポートは、ファイルが外部ユーザーと共有され、外部ユーザーがファイルにアクセスした場合にのみ送信されます |

| - コンテンツは Microsoft 365**から共有されます。organization内のユーザーとのみ共有されます | 未構成 | ファイルのアップロード時にユーザー通知、アラート、インシデント レポートが送信される |

| - コンテンツは Microsoft 365**から共有されます。organization内のユーザーとのみ共有されます |

-

Microsoft 365 の場所でコンテンツへのアクセスを制限または暗号化する - ユーザーがメールを受信したり、共有 SharePoint、OneDrive、Teams ファイルにアクセスできないようにブロックする - すべてのユーザーをブロックする |

- 機密性の高いファイルへのアクセスは、アップロードされるとすぐにブロックされます。 - ファイルのアップロード時にユーザー通知、アラート、インシデント レポートが送信される |

| - コンテンツは Microsoft 365 から共有されます-organizationの外部のユーザーと共有されます |

-

Microsoft 365 の場所でコンテンツへのアクセスを制限または暗号化する - ユーザーがメールを受信したり、共有 SharePoint、OneDrive、Teams ファイルにアクセスできないようにブロックする - organization外のユーザーのみをブロックする |

- 機密性の高いファイルへのアクセスは、ドキュメントが共有されているかどうかに関係なく、アップロードされるとすぐにブロックされます。 - 機密情報がorganizationの外部のユーザーによって共有およびアクセスされた後にファイルに追加された場合、アラートとインシデント レポートが送信されます。 - ドキュメントにアップロード前に機密情報が含まれている場合、外部共有は事前にブロックされます。 このシナリオでは、ファイルのアップロード時に外部共有がブロックされるため、アラートやインシデント レポートは送信されません。 アラートとインシデント レポートの抑制は、ブロックされたファイルごとにユーザーにアラートが大量に発生しないように設計されています。 - プロアクティブ ブロックは、[監査ログとアクティビティ] エクスプローラーにイベントとして表示されます。 |

| - コンテンツは Microsoft 365 から共有されます-organizationの外部のユーザーと共有されます |

-

Microsoft 365 の場所でコンテンツへのアクセスを制限または暗号化する - ユーザーがメールを受信したり、共有 SharePoint、OneDrive、Teams ファイルにアクセスできないようにブロックする - すべてのユーザーをブロックする |

- organization外の最初のユーザーがドキュメントにアクセスすると、イベントによってドキュメントがブロックされます。 - 短時間、ファイルへのリンクを持つ外部ユーザーがドキュメントにアクセスできる必要があります。 - ファイルが外部ユーザーと共有され、外部ユーザーがそのファイルにアクセスすると、ユーザー通知、アラート、インシデント レポートが送信されます |

| - コンテンツは Microsoft 365 から共有されます |

-

Microsoft 365 の場所でコンテンツへのアクセスを制限または暗号化する - [リンクを持つすべてのユーザー] オプションを使用してコンテンツへのアクセス権を付与されたユーザーのみをブロックする |

ファイルのアップロード時にユーザー通知、アラート、インシデント レポートが送信される |

| - コンテンツに含まれる秘密度ラベル AND - コンテンツは Microsoft 365 から共有されます |

ブロック | ポリシーで定義されているアクション (ブロック、ユーザー通知、アラート、インシデント レポート) は、ユーザーがアイテムを開いたり、変更したり共有したりする前またはいつ行われます。 |

詳細な URL を確認する

ユーザーは、アクティビティがブロックされている理由を知りたい場合があります。 ポリシーの詳細を説明するサイトまたはページを構成できます。 エンド ユーザーにコンプライアンス URL を提供するを選択して、organizationのポリシー (Exchange でのみ利用可能) の詳細を確認し、ユーザーが Outlook Win32 でポリシー ヒント通知を受け取ると、[詳細情報] リンクは、指定したサイト URL を指します。 この URL は、 Set-PolicyConfig -ComplainceURL で構成されたグローバル コンプライアンス URL よりも優先されます。

重要

詳細情報が最初からポイントするサイトまたはページを構成する必要があります。 Microsoft Purview では、この機能はすぐには提供されません。

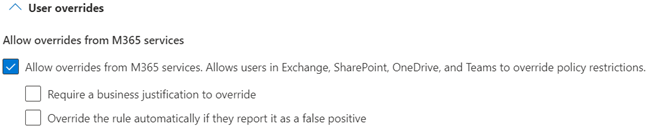

ユーザー上書き

ユーザーオーバーライドの目的は、Exchange、SharePoint、OneDrive、または Teams の機密アイテムに対する DLP ポリシーブロックアクションを正当な理由でバイパスして、作業を継続できるようにする方法をユーザーに提供することです。 ユーザーのオーバーライドは、ポリシー ヒントを使用してOffice 365 サービスのユーザーに通知するが有効になっている場合にのみ有効になるため、ユーザーのオーバーライドは通知とポリシー ヒントと連携します。

注:

ユーザーオーバーライドは、オンプレミスのリポジトリの場所では使用できません。

通常、ユーザーオーバーライドは、organizationが最初にポリシーをロールアウトするときに便利です。 オーバーライドの理由と誤検知の特定から得られるフィードバックは、ポリシーのチューニングに役立ちます。

- 最も制限の厳しいルールでユーザーにルールを上書きすることを許可している場合は、このルールを上書きすることで、コンテンツに一致した他のルールもすべて上書きされます。

ビジネス上の正当な理由 X-Header

ユーザーが電子メールのオーバーライド アクションを使用してブロックをオーバーライドすると、オーバーライド オプションと指定したテキストが 監査ログ と電子メール X ヘッダーに格納されます。 ビジネス上の正当な理由のオーバーライドを表示するには、監査ログでExceptionInfo値を検索して詳細を確認します。 監査ログ値の例を次に示します。

{

"FalsePositive"; false,

"Justification"; My manager approved sharing of this content",

"Reason"; "Override",

"Rules": [

"<message guid>"

]

}

ビジネス上の正当な理由の値を利用する自動化されたプロセスがある場合、プロセスは電子メールの X ヘッダー データでその情報にプログラムでアクセスできます。

注:

msip_justification値は次の順序で格納されます。

False Positive; Recipient Entitled; Manager Approved; I Acknowledge; JustificationText_[free text].

値はセミコロンで区切られています。 許可されるフリー テキストの最大文字数は 500 文字です。

インシデント レポート

ルールが一致すると、イベントの詳細を含むアラート メールをコンプライアンス責任者 (または任意のユーザー) に送信し、Microsoft Purview データ損失防止アラート ダッシュボードと Microsoft 365 Defender ポータルで表示できます。 アラートには、一致したアイテム、ルールに一致した実際のコンテンツ、およびコンテンツを最後に変更したユーザーの名前に関する情報が含まれます。

プレビュー管理者アラートメールには、次のような詳細が含まれます。

- アラートの重大度

- アラートが発生した時刻

- アクティビティ。

- 検出された機密データ。

- アクティビティによってアラートがトリガーされたユーザーのエイリアス。

- 一致したポリシー。

- アラート ID

- デバイスの場所がポリシーのスコープ内にある場合に試行されたエンドポイント操作。

- 使用されていたアプリ。

- エンドポイント デバイスで一致が発生した場合のデバイス名。

DLP は、インサイダー リスク管理など、他のMicrosoft Purview Information Protection サービスにインシデント情報をフィードします。 インシデント情報をインサイダー リスク管理に取得するには、 インシデント レポート の重大度レベルを [高] に設定する必要があります。

アラート メール、インシデント レポートの電子メール、およびユーザー通知は、ドキュメントごとに 1 回だけ送信されます。 "Content is Shared" 述語を持つドキュメントが 2 回共有されている場合、通知は 1 つだけです。

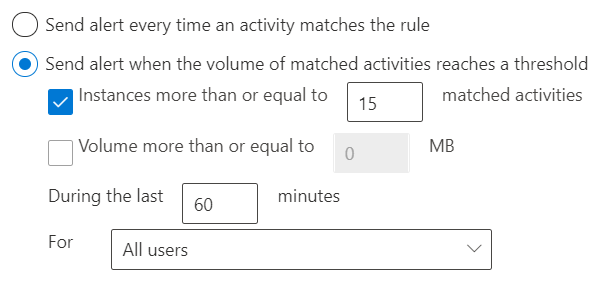

アラートの種類

アラートは、アクティビティがルールに一致するたびに送信できます。これはノイズが多い場合や、一致する数または一定の期間のアイテムの量に基づいて集計できます。 DLP ポリシーで構成できるアラートには 2 種類あります。

単一イベント アラートは、通常、10 個以上の顧客クレジットカード番号がorganization外に送信される単一の電子メールなど、少量で発生する機密性の高いイベントを監視するポリシーで使用されます。

集計イベント アラート は、通常、一定期間にわたって大量に発生するイベントを監視するポリシーで使用されます。 たとえば、1 つの顧客クレジット カード番号を持つ 10 件の個々の電子メールが 48 時間にわたって組織外に送信されると、集計アラートをトリガーできます。

その他のアラート オプション

[ メール インシデント レポートを使用する] を選択すると、ポリシーの一致が発生したときに通知 を受け取ることができます。

- コンテンツを最後に変更したユーザーの名前。

- ルールに一致した機密性の高いコンテンツの種類。

- ルールの重大度レベル。

- ルールに一致したコンテンツ (周囲のテキストを含む)。

- ルールに一致したコンテンツを含むアイテム。

アラートの詳細については、次を参照してください。

- DLP ポリシーのアラート: DLP ポリシーにおけるアラートについて説明します。

- データ損失防止アラートの概要: DLP アラートとアラート リファレンスの詳細に必要なライセンス、アクセス許可、前提条件について説明します。

- データ損失防止ポリシーの作成と展開: DLP ポリシーの作成におけるアラート構成に関するガイダンスが含まれています。

- データ損失防止アラートの調査: DLP アラートを調査するためのさまざまな方法について説明します。

- Microsoft Defender XDR によるデータ損失インシデントの調査: Microsoft Defender ポータルで DLP アラートを調査する方法。

デバイス上のファイル アクティビティの証拠収集

デバイス上のファイル アクティビティに対して証拠収集のセットアップを有効にし、Azure ストレージ アカウントを追加した場合は、[エンドポイントで選択したすべてのファイル アクティビティの証拠として元のファイルを収集する] を選択し、項目をコピーする Azure ストレージ アカウントを選択できます。 また、項目をコピーするアクティビティも選択する必要があります。 たとえば、[ 印刷 ] を選択しても ネットワーク共有にコピーしない場合、監視対象のデバイスから印刷されたアイテムのみが Azure ストレージ アカウントにコピーされます。

追加オプション

ポリシーに複数のルールがある場合は、[ 追加] オプション を使用して、編集しているルールに一致するルールがある場合にさらにルール処理を制御し、ルールの評価の優先順位を設定できます。 これは、Exchange と Teams の場所でのみサポートされます