情報保護のためにデバイス プロキシとインターネット接続の設定を構成する

Microsoft エンドポイント テクノロジでは、Microsoft Windows HTTP (WinHTTP) を使用してデータを報告し、Microsoft エンドポイント クラウド サービスと通信します。 埋め込まれたサービスは、LocalSystem アカウントを使用してシステム コンテキストで実行されます。

ヒント

インターネットへのゲートウェイとして転送プロキシを使用する組織では、ネットワーク保護を使用してプロキシの背後を調査できます。 詳細については、「転送プロキシの背後で発生する接続イベントの調査」を参照してください。

WinHTTP の構成設定は、Windows Internet (WinINet) のインターネット閲覧用プロキシの設定とは独立しており、以下の自動検出手法でのみプロキシ サーバーを検出することができます。

透過プロキシ

Web プロキシ自動発見プロトコル (WPAD)

注:

ネットワーク トポロジで透過プロキシまたは WPAD を使用している場合は、特別な構成は必要ありません。 プロキシでの Defender for Endpoint URL 除外の詳細については、「プロキシ サーバーでエンドポイント DLP クラウド サービス URL へのアクセスを有効にする」を参照してください。

手動の静的プロキシの構成:

- レジストリ ベースの構成

- netsh コマンドを使用して構成された WinHTTP – 安定したトポロジのデスクトップ (同じプロキシの背後にある企業ネットワークのデスクトップなど) だけに適しています。

ヒント

E5 のお客様でない場合は、90 日間の Microsoft Purview ソリューション試用版を使用して、Purview の追加機能が組織のデータ セキュリティとコンプライアンスのニーズの管理にどのように役立つかを確認してください。 Microsoft Purview 試用版ハブから開始します。 サインアップと試用期間の詳細については、こちらをご覧ください。

レジストリ ベースの静的プロキシを使用して、プロキシ サーバーを手動で構成します。

インターネットへの接続が許可されていないエンドポイント デバイスの場合は、レジストリ ベースの静的プロキシを構成する必要があります。 これを構成し、Microsoft エンドポイント DLP のみが診断データを報告し、Microsoft エンドポイント クラウド サービスと通信できるようにする必要があります。

静的プロキシは、グループ ポリシー (GP) を使用して構成できます。 グループ ポリシーは次の場所にあります。

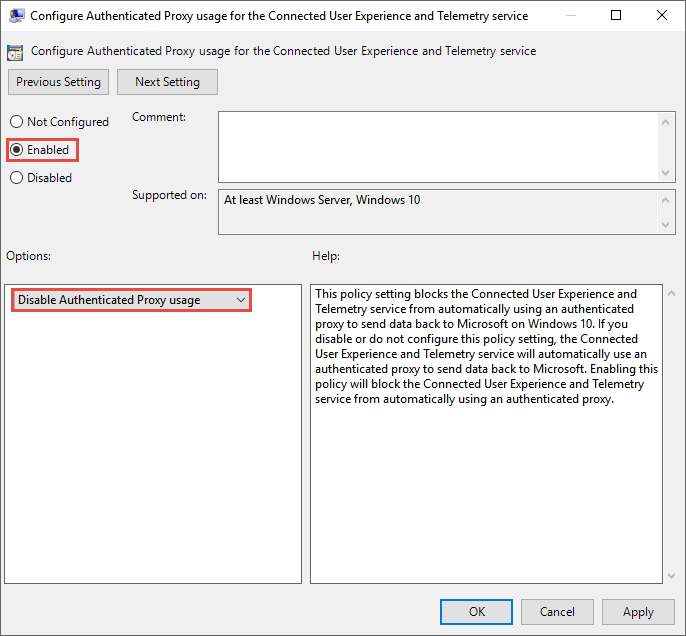

Windows コンポーネント>管理用テンプレートを開く > データ収集とプレビュー ビルド>接続されたユーザー エクスペリエンスとテレメトリ サービスの認証済みプロキシの使用を構成する

[有効] に設定し、[認証済みプロキシの使用を無効にする] を選択します。

Windows コンポーネント>管理テンプレートを開く > データ収集とプレビュー ビルド >接続されたユーザー エクスペリエンスとテレメトリを構成します。

プロキシを構成する

このポリシーは、レジストリ キー

HKLM\Software\Policies\Microsoft\Windows\DataCollectionの下に 2 つのレジストリ値TelemetryProxyServerを REG_SZ として、DisableEnterpriseAuthProxyを REG_DWORD として設定します。レジストリ値 TelemetryProxyServer は、サーバー名または ip>:<port><形式です。 例: 10.0.0.6:8080

レジストリ値

DisableEnterpriseAuthProxyを 1に設定する必要があります。

「netsh」コマンドを使用してプロキシ サーバーを手動で構成する

netsh を使用して、システム全体の静的プロキシを構成します。

注:

これは、既定のプロキシで WinHTTP を使用する Windows サービスを含むすべてのアプリケーションに影響します。 - トポロジを変更するノート PC (例えば、オフィスから自宅へ) が netsh で正しく動作しない。 レジストリ ベースの静的プロキシの構成を使用します。

管理者特権でコマンド プロンプトを開きます。

- [スタート] をクリックし、「cmd」と入力する

- [コマンド プロンプト] を右クリックして [管理者として実行] を選択します。

次のコマンドを入力して、Enter キーを押します。

netsh winhttp set proxy <proxy>:<port>例: netsh winhttp set proxy 10.0.0.6:8080

winhttp プロキシをリセットするには、次のコマンドを入力し、Enter キーを押します。

netsh winhttp reset proxy

詳細については、「Netsh コマンドの構文、コンテキスト、およびフォーマット」を参照してください。

プロキシ サーバーのエンドポイント DLP クラウド サービス URL へのアクセスを有効にします。

プロキシまたはファイアウォールが既定ですべてのトラフィックをブロックし、特定のドメインの通過だけを許可している場合は、ダウンロード可能シートに記載されているドメインを許可ドメインのリストに追加します。

このダウンロード可能なスプレッドシートには、ネットワークが接続可能である必要があるサービスとそれに関連付けられた URL の一覧が表示されます。 これらの URL へのアクセスを拒否するファイアウォールまたはネットワーク フィルター処理ルールがないことを確認する必要があります。そうでない場合、URL 専用の許可ルールを作成する必要があります。

プロキシまたはファイアウォールで HTTPS スキャン (SSL 検査) が有効になっている場合は、上記の表に示されているドメインを HTTPS スキャンから除外します。 エンドポイント DLP がシステム コンテキストから接続しているため、プロキシまたはファイアウォールが匿名トラフィックをブロックしている場合は、前述の URL で匿名トラフィックが許可されていることを確認してください。

Microsoft クラウド サービス URL へのクライアント接続を確認する

プロキシ構成が正常に完了したことを確認します。WinHTTP は環境内のプロキシ サーバーを介して検出および通信でき、プロキシ サーバーは Defender for Endpoint サービス URL へのトラフィックを許可します。

エンドポイント DLP が実行されている PC に、MDATP クライアント アナライザー ツールをダウンロードします。

デバイス上に MDATPClientAnalyzer.zip のコンテンツを抽出します。

管理者特権でコマンド プロンプトを開きます。

- [スタート] をクリックし、「cmd」と入力します。

- [コマンド プロンプト] を右クリックして [管理者として実行] を選択します。

次のコマンドを入力して、Enter キーを押します。

HardDrivePath\MDATPClientAnalyzer.cmdHardDrivePath を、たとえば MDATPClientAnalyzer ツールがダウンロードされたパスに置き換えます

C:\Work\tools\MDATPClientAnalyzer\MDATPClientAnalyzer.cmd

ツールによって作成された MDATPClientAnalyzerResult.zip* ファイルを 、HardDrivePath で使用されるフォルダーに抽出します。

MDATPClientAnalyzerResult.txt を開き、プロキシ構成の手順を実行して、サーバーの検出とサービス URL へのアクセスを有効にしたことを確認します。 このツールは、Defender for Endpoint クライアントが相互作用するように構成されている Defender for Endpoint サービス URL の接続を確認します。 次に、Defender for Endpoint サービスとの通信に使用できる URL ごとに、結果を MDATPClientAnalyzerResult.txt ファイルに出力します。 次に例を示します。

Testing URL: https://xxx.microsoft.com/xxx 1 - Default proxy: Succeeded (200) 2 - Proxy auto discovery (WPAD): Succeeded (200) 3 - Proxy disabled: Succeeded (200) 4 - Named proxy: Doesn't exist 5 - Command-line proxy: Doesn't exist

少なくとも 1 つの接続オプションが (200) ステータスを返した場合、Defender for Endpoint クライアントはこの接続方法を使用してテスト済み URL と正しく通信できます。

ただし、接続を確認した結果が失敗を示している場合は、HTTP エラーが表示されます (「HTTP ステータス コード」を参照)。 次に、「プロキシ サーバーでエンドポイント DLP クラウド サービス URL へのアクセスを有効にする」に示されている表の URL を使用できます。 使用する URL は、オンボーディング手順で選択した地域によって異なります。

注:

接続アナライザー ツールは、攻撃面の縮小ルール PSExec および WMI コマンドから発生するプロセスの作成をブロックする と互換性がありません。 接続ツールを実行するには、この規則を一時的に無効にする必要があります。

TelemetryProxyServer がレジストリまたはグループ ポリシー経由で設定されている場合、定義されたプロキシにアクセスできないと、Defender for Endpoint はダイレクトにフォールバックします。 関連トピック:

- Windows 10 デバイスのオンボード

- Microsoft エンドポイント DLP のオンボード問題のトラブルシューティング