Microsoft Purview で既定でセキュリティで保護され、オーバーシェアリングから保護する - フェーズ 2

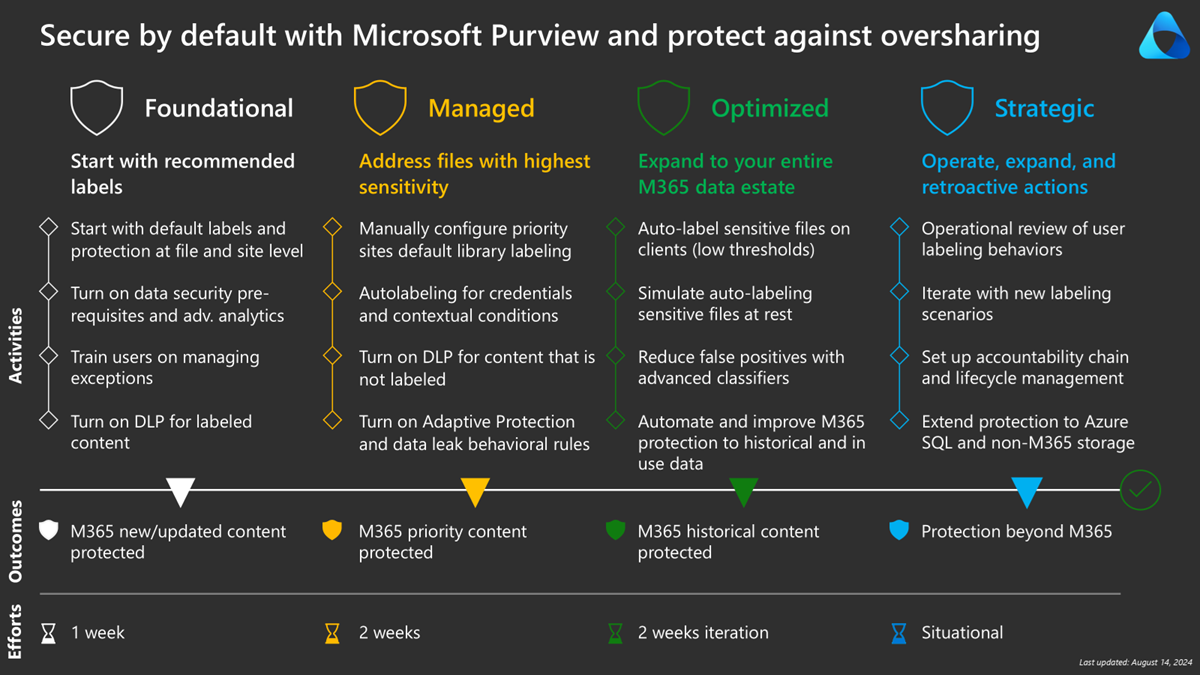

このガイドは、次の 4 つのフェーズに分かれています。

- はじめに

- フェーズ 1: 基本 – 既定のラベル付けから始める

- フェーズ 2: マネージド – 最も機密性の高いファイルにアドレスを指定する (このページ)

- フェーズ 3: 最適化 – Microsoft 365 データ資産全体に拡張する

- フェーズ 4: 戦略的 – 操作、拡張、遡及的なアクション

最初のフェーズでは、新しいコンテンツと更新されたコンテンツをセキュリティで保護する方法について説明しました。 このフェーズでは、最も機密性の高いデータから始めて、既存のデータをセキュリティで保護する方法について説明します。

フェーズ 2: マネージド - 最も機密性の高いファイルにアドレスを指定する

優先度の高いサイトを次から特定します。

- リーダーシップ チームのサイトを含む、よく知られているサイト

- 機密性の高いドキュメントの数が多いコンテンツ エクスプローラー

- Reporting

- 機密情報の量が多いサイトのGraph API

注:

Confidential\All 従業員に既定のファイルを選択した場合は、優先度の高いラベルを持つサイトに焦点を当てることをお勧めします。

優先度の高いサイトの既定のライブラリ ラベル付けを手動で構成する

現在、構成には次の 2 つの手順が必要です。

- SharePoint サイトに秘密度ラベルを追加します。

- SharePoint ライブラリ内のファイルの既定値として秘密度ラベルを定義します。

サイト所有者は、SharePoint サイトの秘密度ラベルと、ライブラリ内の既定のライブラリ ラベルを構成できます。 SharePoint 管理者は、SharePoint 管理者ポータルでサイト秘密度ラベルを構成できます。 後で、PowerShell を使用してサイトとライブラリで秘密度ラベル付けを構成する方法について説明します。

資格情報とコンテキスト条件の自動ラベル付け

Purview では、クライアント側とサービス側の自動ラベル付けの両方が提供されます。

クライアント側では、エンドユーザーの認識と意思決定の柔軟性が提供されます。 既定でセキュリティ保護する場合、クライアント側のラベル付けは、機密情報のしきい値が低い受信者に対して、より高い機密性のラベル付けを推奨する場合に最も便利です。 ユーザーは、推奨事項を承諾するか受け入れないかを決定し、ラベルの提案が適切でない場合はレポートできます。

クライアント側の自動ラベル付けにより、エンド ユーザーの認識と意思決定の柔軟性が提供されます。 既定でセキュリティ保護する場合、クライアント側のラベル付けは、機密情報のしきい値が低い受信者に対して高い感度ラベル付けを推奨する場合に最も便利です。 その後、ユーザーは推奨事項を受け入れるか受け入れないかを決定し、ラベルの提案が適切でない場合はレポートできます。

サービス側ラベルは、OneDrive と SharePoint の既存のファイルとメールのトランスポートに適用され、コンテキスト条件など、より多くの条件が提供されます。

- ファイルの種類

- ファイルのサイズ

- ドキュメント プロパティ

既定でセキュリティで保護されたガイドのコンテキストでは、機密情報の種類によってのみではなく、サイト コンテキストによって最初にセキュリティで保護されます。 そのため、これらのサイトのすべての Office/.pdf ファイル拡張子で ラベルを Confidential\All Employees に設定 するなどのコンテキスト条件を使用し、既存の優先度のサイトにすばやく対処できます。 フェーズ 3 では、大規模なオプションについて説明します。

重要

この情報は敵対者によって最も評価されるため、機密情報に対 するすべての資格情報 に対して自動ラベル付けポリシーを構成することをお勧めします。 クライアント側の自動ラベル付けの場合は、ラベルを非常に機密性の高い\特定のPeopleに設定します。 サービス側の自動ラベル付けの場合は、ラベルを 非常に機密性の高い\すべての従業員に設定します。

ラベルが付いていないコンテンツのデータ損失防止を有効にする

この段階では、基盤は適切に整っており、既定値は安全であり、既存のデータへの対処を開始しました。 エンドポイントと Exchange でラベル付けされていない ( コンテンツがラベル付けされていない 条件を使用する) データ損失防止 (DLP) ルールを有効にすると、ユーザーによるコンテンツのラベル付けが高速化され、ラベル付けされていないコンテンツの共有が防止されます。

Office/PDF ファイルの種類を使用したエンドポイント DLP と、クラウドへのアップロードなどの関連する制限付きアクションに対して、この DLP ルール条件をオンにすることをお勧めします。 ユーザーは、Web サイトにファイルをアップロードする前に、ファイルを開いてラベル付けする必要があります。

アダプティブ保護とデータ リークの動作ルールを有効にする

Insider Risk Management (IRM) は、ユーザーの動作に基づいて分析と制御のレイヤーを提供します。 秘密度ラベルを使用した既定でセキュリティで保護されたコンテキストでは、ユーザーがラベルをダウングレードしたり、ラベルをダウンロードしたり、難読化したり、そのコンテンツを流出させたりする場合に、IRM は識別してアラートを生成できます。

管理者は、トリガーとしきい値を制御しています。 さらに、Adaptive Protection を使用して、ユーザーのリスクに基づいて DLP ルールを強化できるようになりました。 たとえば、DLP ルールは、 ファイルを [全般] というラベルで共有するときに、既定で監査できます。 リスクが高いユーザーは、同じファイルを共有できないようにすることができます。

ヒント

Adaptive Protection を使用して既定のポリシーを有効にしてテストし、既存の DLP ルールで該当する場合は反復処理することをお勧めします。

IRM には、さらに多くの機能、構成、およびコントロールが用意されています。 Insider Risk Management に関する以下のリファレンスと今後の Purview Deployment Blueprints について詳しく説明します。

フェーズ 2 - 概要

- Microsoft Teams、グループ、および SharePoint サイトで秘密度ラベルを使用する

- SharePoint ドキュメント ライブラリに秘密度ラベルを追加する

- SharePoint ドキュメント ライブラリの既定の秘密度ラベルを構成する

- 秘密度ラベルを Microsoft 365 に自動的に適用する