Microsoft Purview で既定でセキュリティで保護され、オーバーシェアリングから保護する - フェーズ 4

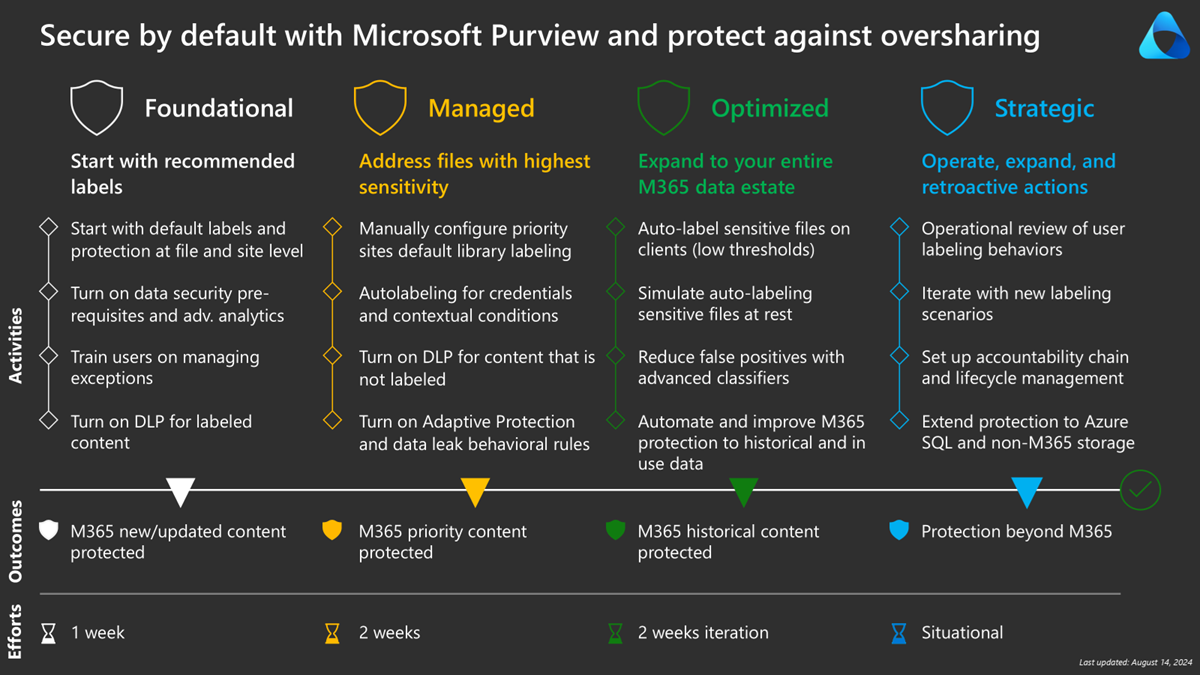

このガイドは、次の 4 つのフェーズに分かれています。

- はじめに

- フェーズ 1: 基本 – 既定のラベル付けから始める

- フェーズ 2: 管理 – 最も機密性の高いファイルにアドレスを指定する

- フェーズ 3: 最適化 – Microsoft 365 データ資産全体に拡張する

- フェーズ 4: 戦略的 – 操作、展開、遡及的なアクション (このページ)

フェーズ 4: 戦略的 - 操作、拡張、遡及的なアクション

この最終フェーズでは、運用手順を実装し、Microsoft 365 を超えて拡張する方法について説明します。

ユーザーラベル付け動作の運用レビュー

ファイル ラベル付けは、このブループリントの不可欠な部分です。 管理者は、標準から逸脱した危険な動作と構成を確認する必要があります。

確認する主要な運用シナリオを次に示します。

- ラベルなしサイト/Teams – Graph APIを使用してサイトを特定し、サイト所有者に連絡するか、是正措置を適用します。

- サイト ラベルと既定のライブラリ ラベルの不一致 – Graph APIを使用して不一致を特定し、サイト所有者に問い合わせるか、修正措置を適用します。

- SIT および無制限ラベルでデータ損失防止 (DLP) を活用 する – コンテンツに保護なしでラベルが付けられ、共有が試行された場合に DLP の例外をキャッチします。

- Insider Risk Management 監査を使用して危険なユーザーを探す – リスクの高いユーザーと動作を確認し、IRM ポリシーを微調整し、より厳格な Adaptive Protection を実装します。

新しいラベル付けシナリオを反復処理する

このデプロイ モデルでは、ほとんどの組織に適合するラベル付けシナリオに重点を置き、迅速なデプロイを可能にし、すべてのエッジ ケースを識別することなく、データ資産を迅速にセキュリティで保護しました。

このセクションでは、コアデプロイ後に組織が考慮すべき潜在的なイテレーションについて説明します。

信頼できるパートナー/マルチテナント組織との安全なコラボレーション

organizationに複数のテナントがある場合、または信頼できるパートナーとオープンに連携する状況では、"@contoso.com + @adventureworks.com”" などの複数のドメインをサポートする暗号化でラベルを使用することを検討してください。

これらは、機密と機密性の高い両方のラベルが付けられます。

テントプロジェクト

テント付きプロジェクトは非常に機密性が高い。 たとえば、コンテンツへのアクセスを特定のユーザー グループに制限する必要がある合併および買収プロジェクトなどです。

セキュリティ グループの暗号化を使用してラベルを作成し、同じ個人にのみ発行できます。 このプロジェクトが不要な期間が経過すると、ラベルは非公開になり、情報は保護されたままになりますが、このラベルで新しいラベル付けは行われません。

Full-Time 従業員、ベンダー、オフショアチーム、または地域チーム

一部の組織には、次のようなユーザーのセグメントを特定し、保護するための要件があります。

- Full-Time 従業員 (FTE)

- ベンダー

- オフショア

- 地域/国

このガイドでは、"すべての従業員" へのラベル付けを簡略化しますが、FTE とベンダー/パートナー間、場合によっては特定のリージョンに対してラベル付けを異なる方法でセキュリティで保護する必要がある場合があることを理解しています。

前のシナリオと同様に、ユーザーに表示されるラベルの数を 5 つ以下のグループ ラベルに制限し、可能な限りラベルが 5 つ (5 x 5) 以下にすることをお勧めします。 地域または国のラベル付けのコンテキストでは、適切なユーザーへの発行をターゲットにし、コンテナーを使用してラベル付けをファイルし、最も適切なラベルの既定値を簡略化できます。

オンプレミスのファイル共有と SharePoint サーバーにラベルを付ける

オンプレミスのファイル共有で秘密度ラベルを使用し、Information Protection スキャナーで SharePoint サーバーを使用できます。 このガイドでは、既定でのセキュリティ保護に重点を置いているので、SharePoint で適切な既定値を構成し、コンテンツを SharePoint に移行し、アップロード時にコンテンツに自動的にラベルを付けておくことをお勧めします。

注:

オンプレミスの残りのシナリオについては、「Microsoft Purview Information Protection スキャナーについて」を参照してください

独自のキーを持ち込む (BYOK) と二重キー暗号化 (DKE)

BYOK と DKE はどちらもオプションであり、規制要件を満たすために使用でき、このガイドの範囲外です。 BYOK は所有権と暗号化キーのローリングがどのように機能するかについてですが、DKE は、セキュリティを必要とする機密性の高いコンテンツのごく一部を対象としています。 DKE は、いくつかのコラボレーション機能に影響します。

BYOK の詳細については、サービス暗号化とキー管理に関するページを参照してください - Microsoft Purview

DKE の詳細については、二重キー暗号化 (DKE) を参照してください。

アビリティ チェーンとライフサイクル管理を設定する

SharePoint とのコラボレーションの強化には、サイト所有者の責任が伴います。 次の推奨事項を使用して、説明責任とライフサイクル管理のチェーンを実装することが重要です。

- 2+ すべてのサイトのサイト所有者 - サイト所有権ポリシーを使用して、少なくとも 2 人の所有者を持たないサイトを特定し、現在の所有者またはメンバーに連絡して解決します。

- 非アクティブなサイト – 使用されていないサイトを削除するための非アクティブなサイト ポリシー。

- サイト構成証明 – サイト所有者がサイトを定期的に構成証明する必要があります。

- "外部ユーザーを除くすべてのユーザー" と共有されているコンテンツを確認 する – SharePoint Advanced Management レポートを使用して、ゲスト以外のすべてのユーザーと共有されているコンテンツを特定し、サイト所有者に問い合わせてください。

- サイト アクセス レビュー – SharePoint Advanced Management を使用し、サイト データ ガバナンスを確認し、特に大量の共有またはアクセスを持つサイトに対してサイト アクセス レビューを開始します。

保護をAzure SQLと Microsoft 365 以外のストレージに拡張する

秘密度ラベルを使用すると、Microsoft 365 以外のデータ ソースに保護を拡張できるようになりました。 現在、パブリック プレビューでは次のデータ ソースがサポートされています。

- Azure SQL データベース

- Azure Blob Storage

- Azure Data Lake Storage Gen2

- Amazon S3 バケット

Microsoft Purview は、旧称 Azure Purview と Microsoft Purview の組み合わせです。 このエクスペリエンスはすべて、2024 年 7 月の時点で一般公開されている新しい Microsoft Purview ポータルの下にあります。 これにより、データ セキュリティ管理者は、Microsoft 365 と Microsoft 365 以外の両方でラベル付け、自動ラベル付け、保護ポリシーを設定できます。

Microsoft 365 以外のデータ資産に対する保護ポリシーでは、データ レベルで "すべて拒否" アクセス許可を持つオーバーシェアリング保護を設定できます。 たとえば、意図したよりも機密性の高いコンテンツに誤って使用されるストレージ アカウントは、保護ポリシーによって、アクセス許可がデータ セキュリティ管理者に制限されるようにすることができます。

同様に、Azure SQL Database の場合、機密性の高いコンテンツが見つかり、列にラベルが付いている場合、保護ポリシーによって列へのアクセスが制限されます。 詳細な構成を使用して、データ資産ごとにアクセスを保持できるユーザーを設定できます。

フェーズ 4 - 概要

- データ アクセス ガバナンス レポートのサイト アクセス レビューを開始する - Microsoft 365 の SharePoint

- インサイダー リスク管理監査ログを使用してアクティビティを確認する

- インサイダー リスク管理でアラート ボリュームを管理するためのベスト プラクティス

- サイト ライフサイクル ポリシーの管理 - Microsoft 365 の SharePoint

- データ アクセス ガバナンス レポートのサイト アクセス レビューを開始する - Microsoft 365 の SharePoint