Power Platform でのデータ ストレージとガバナンス

まず、個人データと顧客データを区別することが重要です。

個人データ とは、個人を特定するために使用できる情報です。

顧客データ には、URL、メタデータ、DNS名などの従業員認証情報を含む個人データやその他の顧客情報が含まれます。

データの所在地

Microsoft Entra テナントは、組織とそのセキュリティに関連する情報を格納します。 Microsoft Entra テナントが Power Platform サービスにサインアップする際、テナントが選択した国または地域が、Power Platform展開が存在する最適な Azure 地域にマッピングされます。 Power Platform は、テナントの割り当てられた Azure 地域 (home geo) に顧客データを保存しますが、組織が複数の地域にサービスを展開する場合を除きます。

一部の組織はグローバルに存在しています。 たとえば、企業が米国に本社を置いているが、オーストラリアで事業を行っている場合があります。 現地の規制に準拠するために、特定の Power Platform データをオーストラリアに保存する必要があるかもしれません。 Power Platform サービスが複数の Azure 地域に展開される場合、multi-geo展開と呼ばれます。 この場合、環境関連のメタデータのみがホーム ジオに保存されます。 その環境のすべてのメタデータと製品データは、リモート ジオに保存されます。

Microsoft は、データの復元力のために、データを他のリージョンに複製する場合があります。 ただし、個人データを複製したり、地域外に移動したりすることはありません。 他の地域に複製されるデータには、従業員認証情報などの非個人データが含まれる場合があります。

Power Platform サービスは、特定の Azure 地域で使用できます。 Power Platform サービスが使用できる場所、その使用方法の詳細については、Microsoft トラスト センターを参照してください。 保存時の顧客データの場所についてのコミットメントは、Microsoft Online Services 規約のデータ処理規約で指定されています。 Microsoft は、政府機関にもデータセンターを提供しています。

データの処理

このセクションでは、Power Platform で顧客データを保存、処理、および転送する方法の概要を説明します。

保存データ

ドキュメントに特に明記されていない限り、顧客データは元のソースのままです (たとえば、Dataverse または SharePoint)。 Power Platform アプリは、環境の一部として Azure Storage に保存されます。 モバイル アプリで使用されるデータは暗号化され、SQL Express に保存されます。 ほとんどの場合、アプリは Azure Storage を使用して Power Platform サービス データを、Azure SQL Database を使用してサービス メタデータを永続化します。 アプリ ユーザーが入力したデータは、サービス (Dataverse など) のそれぞれのデータ ソースに保存されます。

Power Platform で保存されるデータは、既定では会黒ソフトが管理するキーを使って暗号化されます。 Azure SQL Database に保存された顧客データは、Azure SQL の Transparent Data Encryption (TDE) テクノロジーを用いて完全に暗号化されます。 Azure Blob ストレージに格納されている顧客データは、Azure Storage Encryption を使用して暗号化されます。

処理中のデータ

インタラクティブなシナリオの一部として使用中、またはリフレッシュなどのバックグラウンド プロセスがこのデータに触れている場合、データは処理中です。 Power Platform は、処理中のデータを 1 つ以上のサービス ワークロードのメモリ空間にロードします。 ワークロードの機能を容易にするために、メモリに保存されているデータは暗号化されません。

転送中のデータ

Power Platform では、すべての着信 HTTP トラフィックを TLS1.2 以降を使用して暗号化する必要があります。 TLS1.1 以下を使用しようとする要求は拒否されます。

高度なセキュリティ機能

Power Platform の上級セキュリティ機能の一部には、特定のライセンス要件があります。

サービス タグ

サービス タグは、指定の Azure サービスからの IP アドレスの接頭辞のグループを表します。 サービスタグを使用して、Network Security Groups や Azure Firewall でネットワークアクセス制御を定義することができます。

サービス タブは、ネットワークのセキュリティ ルールを頻繁に更新するわずらわしさを最小限に抑えるのに役立ちます。 たとえば、対応するサービスのトラフィックを許可または拒否するセキュリティ ルールを作成するときに、特定の IP アドレスの代わりにサービス タグを使用できます。

マイクロソフトは、サービス タグに含まれるアドレスの接頭辞を管理し、アドレスの変更に応じてサービスタグを自動的に更新します。 詳細については、Azure の IP 範囲とサービス タグ - パブリック クラウドを参照してください。

データ損失防止

Power Platform には、データのセキュリティ管理に役立つ データの情報漏洩対策 (DLP) 機能が充実しています。

ストレージ共有アクセス署名 (SAS) IP制限

注意

これらの SAS 機能のいずれかをアクティブ化する前に、顧客はまず https://*.api.powerplatformusercontent.com ドメインへのアクセスを許可する必要があります。そうしないと、ほとんどの SAS 機能が動作しません。

この機能セットは、Storage Shared Access Signature (SAS) トークンを制限するテナント固有の機能であり、Power Platform 管理センター のメニューから制御されます。 この設定は、IP (IPv4およびIPv6) に基づいて、エンタープライズSASトークンを使用できるユーザーを制限します。

これらの設定は、管理センターにある環境の プライバシー + セキュリティ 設定にあります。 IP アドレス ベースの Storage Shared Access Signature (SAS) ルールを有効にする オプションをオンにする必要があります。

管理者は、この設定に対して次の4つのオプションのいずれかを許可できます。

| 回答内容 | 設定 | プロパティ |

|---|---|---|

| 6 | IP バインドのみ | これにより、SAS キーが要求者の IP に制限されます。 |

| 2 | IP ファイアウォールのみ | これにより、SAS キーの使用が管理者が指定した範囲内でのみ機能するように制限されます。 |

| 3 | IP バインドとファイアウォール | これにより、SAS キーの使用が管理者が指定した範囲内と要求者の IP に対してのみ機能するように制限されます。 |

| 4 | IP バインドまたはファイアウォール | 指定した範囲内で SAS キーを使用できるようにします。 範囲外からリクエストがあった場合は、IP バインディングが適用されます。 |

ヒント

IPファイアウォールを許可することを選択した管理者 (上記の表に記載されているオプション2、3、4) は、ユーザーに適切なカバレッジを提供するために、ネットワークのIPv4とIPv6の両方の範囲を入力する必要があります。

有効にすると IP バインドを適用する製品:

- Dataverse

- Power Automate

- カスタム コネクタ

- Power Apps

ユーザー体験への影響

環境 のIPアドレス制限を満たしていないユーザーがアプリを開くと、一般的なIPの問題を指摘するエラー メッセージが表示されます。

IPアドレス制限を満たしているユーザーがアプリを開くと、次のイベントが発生します。

- IP 設定が設定されたことをユーザーに知らせ、詳細については管理者に問い合わせるか、接続が失われたページを更新するように求めるバナーがすぐに消える場合があります。

- さらに重要なことに、このセキュリティ設定が使用する IP 検証により、一部の機能のパフォーマンスは、オフにした場合よりも低下する可能性があります。

プログラムで設定を更新する

管理者は自動化を使用して、IPバインディングとファイアウォール設定、許可リストに登録されているIP範囲、 ログ記録 トグルの両方を設定および更新できます。 詳細については、 「チュートリアル: 環境 管理設定の作成、更新、一覧表示」を参照してください。

SAS 呼び出しのログ記録

この設定により、Power Platform 内のすべての SAS 呼び出しが Purview にログインできるようになります。 このログには、すべての作成および使用イベントに関連するメタデータが表示され、上記の SAS IP 制限とは独立して有効にすることができます。 Power Platform 現在、サービスは 2024 年に SAS コールをオンボーディングしています。

| フィールド名 | フィールドの説明 |

|---|---|

| response.status_message | イベントが成功したかどうかを通知します: SASSuccess または SASAuthorizationError。 |

| response.status_code | イベントが成功したかどうかを通知します: 200、401、または 500。 |

| ip_binding_mode | テナント管理者によって設定された IP バインディング モード (オンになっている場合)。 SAS 作成イベントにのみ適用されます。 |

| admin_provided_ip_ranges | テナント管理者によって設定された IP 範囲 (存在する場合)。 SAS 作成イベントにのみ適用されます。 |

| computed_ip_filters | IP バインド モードとテナント管理者によって設定された範囲に基づいて SAS URI にバインドされた IP フィルターの最終セット。SAS 作成イベントと使用イベントの両方に適用されます。 |

| analytics.resource.sas.uri | アクセスまたは作成を試みていたデータ。 |

| enduser.ip_address | コーラーのパブリック IP。 |

| analytics.resource.sas.operation_id | 作成イベントからの一意識別子。 これを使用して検索すると、作成イベントからの SAS 呼び出しに関連するすべての使用イベントと作成イベントが表示されます。 “x-ms-sas-operation-id” 応答ヘッダーにマッピング済み。 |

| request.service_request_id | 要求または応答からの一意識別子であり、単一のレコードを検索するために使用できます。 “x-ms-service-request-id” 応答ヘッダーにマッピング済み。 |

| version | このログ スキーマのバージョン。 |

| タイプ | 汎用応答。 |

| analytics.activity.name | このイベントのアクティビティの種類: 作成または使用。 |

| analytics.activity.id | Purview におけるレコードの一意 ID です。 |

| analytics.resource.organization.id | 組織 ID |

| analytics.resource.environment.id | 環境 ID |

| analytics.resource.tenant.id | Tenant ID |

| enduser.id | 作成イベントからの作成者の Microsoft Entra ID からの GUID。 |

| enduser.principal_name | 作成者の UPN/メール アドレス。 使用状況イベントの場合、これは汎用応答です: "system@powerplatform"。 |

| enduser.role | 汎用応答: 作成イベントの場合は Regular、使用イベントの場合は System です。 |

Purview監査ログを有効にする

ログをPurviewインスタンスに表示するには、まず、ログが必要な 環境 ごとにオプトインする必要があります。 この設定は、 Power Platform 管理センター で テナント管理者によって更新できます。

- Power Platform 管理センター にアクセスし、テナント管理者の資格情報でログインします。

- 左側のナビゲーション ペインで、選択 環境 を選択します。

- 選択 管理者ログを有効にする 環境。

- 選択 設定 をコマンド バーで選択します。

- 選択 製品>プライバシー + セキュリティ。

- ストレージ共有アクセス署名 (SAS) セキュリティ設定 (プレビュー) で、 PurviewでSASログを有効にする 機能をオンにします。

監査ログを検索する

テナント管理者はPurviewを使用して、SAS操作に対して発行された監査ログを表示し、IP検証の問題で返される可能性のあるエラーを自己診断できます。 Purviewのログは最も信頼性の高いソリューションです。

次の手順を使用して、問題を診断したり、テナント内のSASの使用パターンをより深く理解したりします。

環境 の監査ログがオンになっていることを確認します。 「 Purview監査ログを有効にする」を参照してください。

Microsoft Purviewコンプライアンス ポータル にアクセスし、テナント管理者の資格情報でログインします。

左側のナビゲーション ペインで、選択 監査 を選択します。 このオプションが利用できない場合は、ログインしたユーザーに監査ログを照会するための管理者アクセス権がないことを意味します。

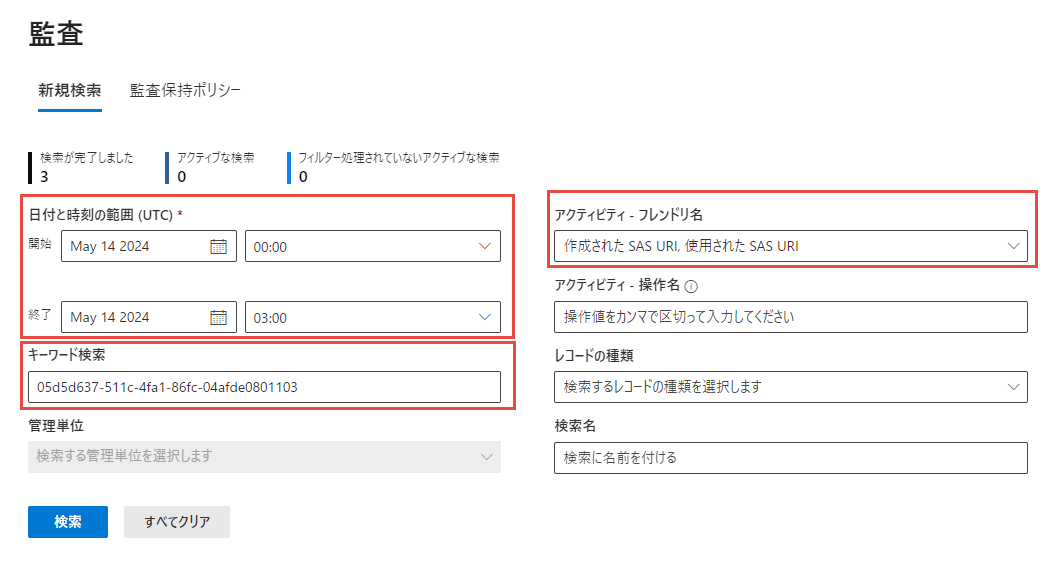

ログを検索する場合は、UTCで日付と時刻の範囲を選択します。 たとえば、 unauthorized_caller エラー コードを含む403 Forbiddenエラーが返された場合などです。

[アクティビティ - フレンドリ名] ドロップダウン リストから、 Power Platform [ストレージ操作] と 選択 [作成されたSAS URI] および [使用されたSAS URI]を検索します。

キーワード検索でキーワードを指定します。 このフィールドの詳細については、Purviewドキュメントの「 検索の開始 」を参照してください。 シナリオに応じて、上記の表に記載されているいずれかのフィールドの値を使用できますが、検索に推奨されるフィールドは次のとおりです (優先順)。

- x-ms-service-request-id 応答 ヘッダーの値。 これにより、ヘッダーの要求タイプに応じて、結果が1つのSAS URI作成イベントまたは1つのSAS URI使用イベントにフィルター処理されます。 ユーザーに返される403 Forbiddenエラーを調査するときに役立ちます。 また、 powerplatform.analytics.resource.sas.operation_id 値を取得するためにも使用できます。

- x-ms-sas-operation-id 応答 ヘッダーの値。 これにより、アクセス回数に応じて、結果が1つのSAS URI作成イベントと、そのSAS URIの1つ以上の使用イベントにフィルター処理されます。 これは、 powerplatform.analytics.resource.sas.operation_id フィールドにマップされます。

- 署名を除いた完全なSAS URIまたは部分的なSAS URI。 同じURIが必要に応じて何度でも生成要求される可能性があるため、これにより、多数のSAS URI作成と多数のSAS URI使用イベントが返される可能性があります。

- 発信者のIPアドレス。 そのIPのすべての作成および使用イベントを返します。

- 環境ID。 これにより、 Power Platform のさまざまな製品にまたがる大量のデータが返される可能性があるため、可能であれば回避するか、検索ウィンドウを絞り込むことを検討してください。

警告

ユーザー プリンシパル名またはオブジェクトIDは、使用イベントではなく作成イベントにのみ伝播されるため、検索することはお勧めしません。

選択 検索 して結果が表示されるのを待ちます。

警告

Purviewへのログの取り込みは最大1時間以上遅れる可能性があるため、最新のイベントを探すときはその点に注意してください。

403 Forbidden/unauthorized_callerエラーのトラブルシューティング

作成ログと使用ログを使用すると、呼び出しが unauthorized_caller エラー コードで403 Forbiddenエラーになる理由を判断できます。

- 前のセクションで説明したように、Purviewでログを見つけます。 検索キーワードとして、応答 ヘッダーの x-ms-service-request-id または x-ms-sas-operation-id のいずれかを使用することを検討してください。

- 使用状況イベント「 使用されたSAS URI」を開き、「 PropertyCollection 」の下の「 powerplatform.analytics.resource.sas.computed_ip_filters」フィールドを探します。 このIP範囲は、SAS呼び出しが要求の続行が許可されているかどうかを判断するために使用します。

- この値をログの IPアドレス フィールドと比較します。これは、要求が失敗した理由を判断するのに十分なはずです。

- powerplatform.analytics.resource.sas.computed_ip_filters の値が正しくないと思われる場合は、次の手順に進みます。

- x-ms-sas-operation-id応答 ヘッダー値 (または作成ログの powerplatform.analytics.resource.sas.operation_id フィールドの値) を使用して検索し、作成イベント Created SAS URI を開きます。

- powerplatform.analytics.resource.sas.ip_binding_mode フィールドの値を取得します。 欠落しているか空の場合は、その特定のリクエストの時点でその 環境 に対してIPバインディングがオンになっていなかったことを意味します。

- powerplatform.analytics.resource.sas.admin_provided_ip_ranges の値を取得します。 欠落しているか空の場合は、その特定のリクエスト時にその 環境 に対してIPファイアウォール範囲が指定されていなかったことを意味します。

- powerplatform.analytics.resource.sas.computed_ip_filters の値を取得します。この値は使用状況イベントと同一であり、IPバインディング モードと管理者が指定したIPファイアウォール範囲に基づいて導出されます。 導出ロジックについては、「 データの保存とガバナンス Power Platform」を参照してください。

これにより、テナント管理者は、IPバインディング設定の 環境 に対する誤った構成を修正するのに十分な情報を得ることができます。

警告

SAS IPバインディングの 環境 設定に加えられた変更が有効になるまでに、少なくとも30分かかる場合があります。 パートナーチームが独自のキャッシュを持っている場合は、さらに増える可能性があります。

関連記事

セキュリティ Microsoft Power Platform

サービスへの認証 Power Platform

データソースへの接続と認証

Power Platform セキュリティに関するよくある質問