Microsoft Intuneで macOS デバイスのプラットフォーム SSO を構成する

macOS デバイスでは、パスワードレス認証、Microsoft Entra ID ユーザー アカウント、またはスマート カードを使用してシングル サインオン (SSO) を有効にするようにプラットフォーム SSO を構成できます。 プラットフォーム SSO は、 Microsoft Enterprise SSO プラグイン と SSO アプリ拡張機能の機能強化です。 プラットフォーム SSO では、Microsoft Entra ID資格情報と Touch ID を使用して、管理対象 Mac デバイスにユーザーをサインインさせることができます。

この機能は、以下に適用されます:

- macOS

Microsoft Enterprise SSO プラグイン Microsoft Entra IDには、プラットフォーム SSO と SSO アプリ拡張機能という 2 つの SSO 機能が含まれています。 この記事では、macOS デバイス用のMicrosoft Entra IDでのプラットフォーム SSO の構成 (パブリック プレビュー) について説明します。

プラットフォーム SSO には、次のような利点があります。

- SSO アプリ拡張機能が含まれています。 SSO アプリ拡張機能は個別に構成しません。

- Mac デバイスにハードウェアバインドされたフィッシング耐性の資格情報を使用してパスワードレスに移行します。

- サインイン エクスペリエンスは、ユーザーがWindows Hello for Businessと同様に、職場または学校アカウントを使用して Windows デバイスにサインインする場合と似ています。

- ユーザーがMicrosoft Entra ID資格情報を入力する必要がある回数を最小限に抑えるのに役立ちます。

- ユーザーが覚えておく必要があるパスワードの数を減らすのに役立ちます。

- Microsoft Entra参加の利点を得ることができます。これにより、organizationユーザーはデバイスにサインインできます。

- すべてのMicrosoft Intuneライセンス プランに含まれます。

Mac デバイスがMicrosoft Entra ID テナントに参加すると、デバイスは、ハードウェアにバインドされ、Microsoft Enterprise SSO プラグインでのみアクセスできる職場参加 (WPJ) 証明書を取得します。 条件付きアクセスを使用して保護されたリソースにアクセスするには、アプリと Web ブラウザーにこの WPJ 証明書が必要です。 プラットフォーム SSO が構成されている場合、SSO アプリ拡張機能は、Microsoft Entra ID認証と条件付きアクセスのブローカーとして機能します。

プラットフォーム SSO は、 設定カタログを使用して構成できます。 ポリシーの準備ができたら、ポリシーをユーザーに割り当てます。 ユーザーがデバイスをIntuneに登録するときに、ポリシーを割り当てることをお勧めします。 ただし、既存のデバイスを含め、いつでも割り当てることができます。

この記事では、Intuneで macOS デバイスのプラットフォーム SSO を構成する方法について説明します。

前提条件

デバイスは macOS 13.0 以降を実行している必要があります。

Microsoft Intune ポータル サイト アプリ バージョン 5.2404.0 以降がデバイスに必要です。 このバージョンには、プラットフォーム SSO が含まれています。

次の Web ブラウザーでは、プラットフォーム SSO がサポートされています。

Microsoft Edge

Microsoft シングル サインオン拡張機能を使用した Google Chrome

Intune基本設定ファイル (.plist) ポリシーを使用して、この拡張機能を強制的にインストールできます。

.plistファイルには、Chrome Enterprise ポリシー - ExtensionInstallForcelist (Google の Web サイトを開く) にある情報の一部が必要です。警告

GitHub の ManagedPreferencesApplications の例には、サンプル

.plistファイルがあります。 この GitHub リポジトリは所有されておらず、管理されておらず、Microsoft によって作成されていません。 情報は自己責任で使用してください。Safari

Intuneを使用して、パッケージ (

.pkg) ファイルやディスク イメージ (.dmg) ファイルなどの Web ブラウザー アプリを追加し、アプリを macOS デバイスにデプロイできます。 作業を開始するには、[アプリをMicrosoft Intuneに追加する] に移動します。プラットフォーム SSO では、Intune設定カタログを使用して、必要な設定を構成します。 設定カタログ ポリシーを作成するには、少なくとも、次のIntuneアクセス許可を持つアカウントを使用してMicrosoft Intune管理センターにサインインします。

- デバイス構成の読み取り、作成、更新、およびアクセス許可の割り当て

これらのアクセス許可を持つ組み込みのロールには、ポリシーとプロファイル マネージャー Intune RBAC ロールなどがあります。 Intuneの RBAC ロールの詳細については、「ロールベースのアクセス制御 (RBAC) with Microsoft Intune」を参照してください。

手順 5 - デバイスを登録する (この記事) では、ユーザーはデバイスを登録します。 これらのユーザーは、デバイスを Entra ID に参加させる必要があります。 詳細については、 デバイス設定の構成に関するページを参照してください。

手順 1 - 認証方法を決定する

Intuneでプラットフォーム SSO ポリシーを作成する場合は、使用する認証方法を決定する必要があります。

プラットフォーム SSO ポリシーと、使用する認証方法によって、ユーザーがデバイスにサインインする方法が変更されます。

- プラットフォーム SSO を構成すると、ユーザーは構成した認証方法を使用して macOS デバイスにサインインします。

- プラットフォーム SSO を使用しない場合、ユーザーはローカル アカウントを使用して macOS デバイスにサインインします。 その後、Microsoft Entra IDを使用してアプリや Web サイトにサインインします。

この手順では、この情報を使用して、認証方法との違いと、それらがユーザーのサインイン エクスペリエンスにどのように影響するかを学習します。

ヒント

Microsoft では、プラットフォーム SSO を構成するときに、認証方法として Secure Enclave を使用することをお勧めします。

| 機能 | セキュリティで保護されたエンクレーブ | スマート カード | Password |

|---|---|---|---|

| パスワードレス (フィッシング耐性) | ✅ | ✅ | ❌ |

| ロック解除でサポートされる TouchID | ✅ | ✅ | ✅ |

| パスキーとして使用できます | ✅ | ❌ | ❌ |

|

セットアップには MFA が必須です 多要素認証 (MFA) は常に推奨されます |

✅ | ✅ | ❌ |

| Entra ID と同期されたローカル Mac パスワード | ❌ | ❌ | ✅ |

| macOS 13.x + でサポートされています | ✅ | ❌ | ✅ |

| macOS 14.x + でサポートされています | ✅ | ✅ | ✅ |

| 必要に応じて、新しいユーザーが Entra ID 資格情報 (macOS 14.x +) でログインできるようにする | ✅ | ✅ | ✅ |

セキュリティで保護されたエンクレーブ

Secure Enclave 認証方法でプラットフォーム SSO を構成すると、SSO プラグインはハードウェアバインド暗号化キーを使用します。 アプリや Web サイトに対するユーザーの認証には、Microsoft Entra資格情報は使用されません。

Secure Enclave の詳細については、「 Secure Enclave (Apple の Web サイトを開く)」を参照してください。

セキュリティで保護されたエンクレーブ:

- パスワードレスと見なされ、フィッシング耐性多要素 (MFA) 要件を満たしています。 概念的にはWindows Hello for Businessに似ています。 条件付きアクセスなど、Windows Hello for Businessと同じ機能を使用することもできます。

- ローカル アカウントのユーザー名とパスワードをそのままにします。 これらの値は変更されません。

注:

この動作は、ロック解除キーとしてローカル パスワードを使用する Apple の FileVault ディスク暗号化が原因で設計されています。

- デバイスの再起動後、ユーザーはローカル アカウントのパスワードを入力する必要があります。 この初期マシンのロック解除後、Touch ID を使用してデバイスのロックを解除できます。

- ロック解除後、デバイスはデバイス全体の SSO 用のハードウェアでサポートされるプライマリ更新トークン (PRT) を取得します。

- Web ブラウザーでは、この PRT キーを WebAuthN API を使用してパスキーとして使用できます。

- そのセットアップは、MFA 認証用の認証アプリまたは Microsoft Temporary Access Pass (TAP) でブートストラップできます。

- Microsoft Entra IDパスキーの作成と使用を有効にします。

Password

パスワード認証方法でプラットフォーム SSO を構成すると、ユーザーはローカル アカウントのパスワードではなく、Microsoft Entra ID ユーザー アカウントを使用してデバイスにサインインします。

このオプションを使用すると、認証にMicrosoft Entra IDを使用するアプリ間で SSO が有効になります。

パスワード認証方法:

Microsoft Entra ID パスワードはローカル アカウントのパスワードに置き換えられ、2 つのパスワードは同期されます。

注:

ローカル アカウント コンピューターのパスワードがデバイスから完全に削除されることはありません。 この動作は、ロック解除キーとしてローカル パスワードを使用する Apple の FileVault ディスク暗号化が原因で設計されています。

ローカル アカウントのユーザー名は変更されておらず、そのままです。

エンド ユーザーは Touch ID を使用してデバイスにサインインできます。

ユーザーと管理者が覚えて管理するパスワードが少なくなります。

ユーザーは、デバイスの再起動後にMicrosoft Entra IDパスワードを入力する必要があります。 この最初のマシンのロック解除後、タッチ ID はデバイスのロックを解除できます。

ロック解除後、デバイスは、MICROSOFT ENTRA ID SSO のハードウェア バインドプライマリ更新トークン (PRT) 資格情報を取得します。

注:

構成したIntuneパスワード ポリシーも、この設定に影響します。 たとえば、単純なパスワードをブロックするパスワード ポリシーがある場合、この設定では単純なパスワードもブロックされます。

Intune パスワード ポリシーまたはコンプライアンス ポリシーが、Microsoft Entra パスワード ポリシーと一致していることを確認します。 ポリシーが一致しない場合、パスワードが同期されず、エンド ユーザーがアクセスを拒否される可能性があります。

スマート カード

Smart カード 認証方法でプラットフォーム SSO を構成すると、ユーザーはスマート カード証明書と関連する PIN を使用してデバイスにサインインし、アプリや Web サイトに対して認証できます。

このオプション:

- パスワードレスと見なされます。

- ローカル アカウントのユーザー名とパスワードをそのままにします。 これらの値は変更されません。

詳細については、「iOS と macOS で証明書ベースの認証をMicrosoft Entraする」を参照してください。

keyvault の回復を構成する (省略可能)

パスワード同期認証を使用する場合は、keyvault 回復を有効にして、ユーザーがパスワードを忘れた場合にデータを確実に回復できます。 IT 管理者は、Apple のドキュメントを確認し、教育機関向け FileVault 回復キーを使用することが適切なオプションであるかどうかを評価する必要があります。

手順 2 - Intuneでプラットフォーム SSO ポリシーを作成する

プラットフォーム SSO ポリシーを構成するには、次の手順に従って、Intune設定カタログ ポリシーを作成します。 Microsoft Enterprise SSO プラグインには、一覧表示されている設定が必要です。

- プラグインの詳細については、 Apple デバイス用の Microsoft Enterprise SSO プラグインに関するページを参照してください。

- 拡張シングル サインオン拡張機能のペイロード設定の詳細については、「 Apple デバイスの拡張シングル サインオン MDM ペイロード設定(Apple の Web サイトを開く)」を参照してください。

ポリシーを作成します。

Microsoft Intune 管理センターにサインインします。

[デバイス]>[デバイスの管理]>[構成]>[作成]>[新しいポリシー] の順に選択します。

次のプロパティを入力します。

- プラットフォーム: macOS を選択します。

- プロファイルの種類: [設定カタログ] を選択します。

[作成] を選択します。

[Basics]\(基本\) で次のプロパティを入力します。

- 名前: ポリシーのわかりやすい名前を入力します。 後で簡単に識別できるよう、ポリシーに名前を付けます。 たとえば、ポリシーに macOS - プラットフォーム SSO という名前を付けます。

- [説明]: ポリシーの説明を入力します。 この設定は省略可能ですが、推奨されます。

[次へ] を選択します。

[構成設定] で、[追加の追加] を選択します。 設定ピッカーで [認証] を展開し、[拡張可能なシングル サインオン (SSO)] を選択します。

![[設定カタログの設定] ピッカーを示すスクリーンショット。Microsoft Intuneで認証と拡張可能な SSO カテゴリを選択しています。](media/platform-sso-macos/settings-picker-authentication-extensible-sso.png)

一覧で、次の設定を選択します。

- 認証方法 (非推奨) (macOS 13 のみ)

- 拡張機能識別子

-

[プラットフォーム SSO] を展開します。

- 認証方法の選択 (macOS 14 以降)

- [ トークンからユーザーへのマッピング] を選択します

- [共有デバイス キーを使用する] を選択します

- 登録トークン

- 画面ロック動作

- Team 識別子

- Type

- URL

設定ピッカーを閉じます。

ヒント

ポリシーで構成できるプラットフォーム SSO 設定は次のとおりです。

次の必須設定を構成します。

名前 構成値 説明 認証方法 (非推奨)

(macOS 13 のみ)パスワード または UserSecureEnclave 手順 1 - 認証方法を決定する (この記事で) で選択したプラットフォーム SSO 認証方法を選択します。

この設定は macOS 13 にのみ適用されます。 macOS 14.0 以降の場合は、 プラットフォーム SSO>Authentication メソッド の設定を使用します。拡張機能識別子 com.microsoft.CompanyPortalMac.ssoextensionこの値をコピーして設定に貼り付けます。

この ID は、SSO を機能させるためにプロファイルに必要な SSO アプリ拡張機能です。

拡張識別子とチーム識別子の値は連携します。プラットフォーム SSO>認証方法

(macOS 14 以降)パスワード、 UserSecureEnclave、または SmartCard 手順 1 - 認証方法を決定する (この記事で) で選択したプラットフォーム SSO 認証方法を選択します。

この設定は、macOS 14 以降に適用されます。 macOS 13 の場合は、 認証方法 (非推奨) 設定を使用します。プラットフォーム SSO>共有デバイス キーを使用します

(macOS 14 以降)Enabled (有効) 有効にすると、プラットフォーム SSO では、同じデバイス上のすべてのユーザーに同じ署名と暗号化キーが使用されます。

macOS 13.x から 14.x にアップグレードするユーザーは、再度登録するように求められます。登録トークン {{DEVICEREGISTRATION}}この値をコピーして設定に貼り付けます。 中かっこを含める必要があります。

この登録トークンの詳細については、「デバイス登録Microsoft Entra構成する」を参照してください。

この設定では、AuthenticationMethod設定も構成する必要があります。

- macOS 13 デバイスのみを使用する場合は、 認証方法 (非推奨) 設定を構成します。

- macOS 14 以降のデバイスのみを使用する場合は、[ プラットフォーム SSO>Authentication メソッド ] 設定を構成します。

- macOS 13 と macOS 14 以降のデバイスが混在している場合は、両方の認証設定を同じプロファイルで構成します。画面ロック動作 処理しない [ハンドル不可] に設定すると、要求は SSO なしで続行されます。 トークンからユーザーへのマッピング>アカウント名 preferred_usernameこの値をコピーして設定に貼り付けます。

このトークンは、macOS アカウントのアカウント名の値に Entrapreferred_username属性値が使用されることを指定します。トークンからユーザーへのマッピング>フルネーム nameこの値をコピーして設定に貼り付けます。

このトークンは、macOS アカウントの Full Name 値に Entraname要求が使用されることを指定します。Team 識別子 UBF8T346G9この値をコピーして設定に貼り付けます。

この識別子は、Enterprise SSO プラグイン アプリ拡張機能のチーム識別子です。Type リダイレクトする URL 次のすべての URL をコピーして貼り付けます。 https://login.microsoftonline.com

https://login.microsoft.com

https://sts.windows.net

Azure Governmentや Azure China 21Vianet などのソブリン クラウド ドメインを環境で許可する必要がある場合は、次の URL も追加します。

https://login.partner.microsoftonline.cn

https://login.chinacloudapi.cn

https://login.microsoftonline.us

https://login-us.microsoftonline.comこれらの URL プレフィックスは、SSO アプリ拡張機能を実行する ID プロバイダーです。 URL は リダイレクト ペイロードに必要であり、 資格情報 ペイロードでは無視されます。

これらの URL の詳細については、 Apple デバイス用の Microsoft Enterprise SSO プラグインに関するページを参照してください。重要

環境内に macOS 13 と macOS 14 以降のデバイスが混在している場合は、同じプロファイルで プラットフォーム SSO>Authentication メソッド と 認証方法 (非推奨) 認証 設定を構成します。

プロファイルの準備ができたら、次の例のようになります。

[次へ] を選択します。

スコープ タグ (オプション) で、

US-NC IT TeamやJohnGlenn_ITDepartmentなど、特定の IT グループにプロファイルをフィルター処理するためのタグを割り当てます。 スコープ タグの詳細については、「 分散 IT に RBAC ロールとスコープ タグを使用する」を参照してください。[次へ] を選択します。

[ 割り当て] で、プロファイルを受信するユーザーまたはデバイス グループを選択します。 ユーザー アフィニティを持つデバイスの場合は、ユーザーまたはユーザー グループに割り当てます。 ユーザー アフィニティなしで登録されている複数のユーザーを持つデバイスの場合は、デバイスまたはデバイス グループに割り当てます。

重要

ユーザー アフィニティを持つデバイスのプラットフォーム SSO 設定の場合、デバイス グループまたはフィルターに割り当てることはサポートされていません。 ユーザー アフィニティを持つデバイスのフィルターでデバイス グループの割り当てまたはユーザー グループの割り当てを使用する場合、ユーザーは条件付きアクセスによって保護されたリソースにアクセスできない可能性があります。 この問題は、次の場合に発生する可能性があります。

- プラットフォーム SSO 設定が正しく適用されていない場合。 または、

- プラットフォーム SSO が有効になっていないときに、ポータル サイト アプリMicrosoft Entraデバイスの登録がバイパスされる場合。

プロファイルの割り当ての詳細については、「 ユーザー プロファイルとデバイス プロファイルの割り当て」を参照してください。

[次へ] を選択します。

[確認と作成] で、設定を確認します。 [作成] を選択すると、変更内容が保存され、プロファイルが割り当てられます。 また、ポリシーがプロファイル リストに表示されます。

デバイスによって次に構成の更新が確認されるときに、構成した設定が適用されます。

手順 3 - macOS 用のポータル サイト アプリをデプロイする

macOS 用のポータル サイト アプリは、Microsoft Enterprise SSO プラグインをデプロイしてインストールします。 このプラグインにより、プラットフォーム SSO が有効になります。

Intuneを使用して、ポータル サイト アプリを追加し、必要なアプリとして macOS デバイスにデプロイできます。

- macOS 用のポータル サイト アプリを追加すると、手順が一覧表示されます。

- organization情報を含むようにポータル サイト アプリを構成します (省略可能)。 手順については、「Intune ポータル サイト アプリの構成方法」、web サイトのポータル サイト、アプリのIntuneに関するページを参照してください。

プラットフォーム SSO 用にアプリを構成する具体的な手順はありません。 最新のポータル サイトアプリがIntuneに追加され、macOS デバイスにデプロイされていることを確認してください。

古いバージョンのポータル サイト アプリがインストールされている場合、プラットフォーム SSO は失敗します。

手順 4 - デバイスを登録し、ポリシーを適用する

プラットフォーム SSO を使用するには、次のいずれかの方法を使用して、デバイスを Intune に登録する MDM である必要があります。

organization所有デバイスの場合、次のことができます。

個人所有のデバイスの場合は、デバイス登録ポリシーを作成します。 この登録方法を使用すると、エンド ユーザーはポータル サイト アプリを開き、Microsoft Entra IDでサインインします。 正常にサインインすると、登録ポリシーが適用されます。

新しいデバイスの場合は、登録ポリシーを含め、必要なすべてのポリシーを事前に作成して構成することをお勧めします。 その後、デバイスがIntuneに登録されると、ポリシーが自動的に適用されます。

Intuneに既に登録されている既存のデバイスの場合は、ユーザーまたはユーザー グループにプラットフォーム SSO ポリシーを割り当てます。 次回デバイスがIntune サービスと同期またはチェックされると、ユーザーは作成したプラットフォーム SSO ポリシー設定を受け取ります。

手順 5 - デバイスを登録する

デバイスがポリシーを受け取ると、通知センターに表示される 登録が必要な 通知が表示されます。

エンド ユーザーはこの通知を選択し、organization アカウントでMicrosoft Entra ID プラグインにサインインし、必要に応じて多要素認証 (MFA) を完了します。

注:

MFA は、Microsoft Entraの機能です。 テナントで MFA が有効になっていることを確認します。 その他のアプリ要件など、詳細については、「多要素認証Microsoft Entra」を参照してください。

認証に成功すると、デバイスはorganizationにMicrosoft Entra参加し、職場参加 (WPJ) 証明書がデバイスにバインドされます。

次の記事では、登録方法に応じて、ユーザー エクスペリエンスを示します。

- Mac デバイスをMicrosoft Entra IDに参加します。

- macOS プラットフォーム SSO を使用して OOBE 中にMicrosoft Entra IDを使用して Mac デバイスに参加します。

手順 6 - デバイスの設定を確認する

プラットフォーム SSO 登録が完了すると、プラットフォーム SSO が構成されていることを確認できます。 手順については、「Microsoft Entra ID - デバイスの登録状態を確認する」に移動します。

登録済みデバイスIntuneで、[設定]、[プライバシーとセキュリティ>>Profiles] に移動することもできます。 プラットフォーム SSO プロファイルが [ com.apple.extensiblesso Profile] の下に表示されます。 プロファイルを選択して、構成した設定 (URL など) を表示します。

プラットフォーム SSO のトラブルシューティングを行うには、 macOS Platform のシングル サインオンに関する既知の問題とトラブルシューティングに関するページを参照してください。

手順 7 - 既存の SSO アプリ拡張機能プロファイルの割り当てを解除する

設定カタログ ポリシーが機能していることを確認したら、Intune デバイス機能テンプレートを使用して作成された既存の SSO アプリ拡張機能プロファイルの割り当てを解除します。

両方のポリシーを保持すると、競合が発生する可能性があります。

Microsoft 以外のアプリと Microsoft Enterprise SSO 拡張機能の設定

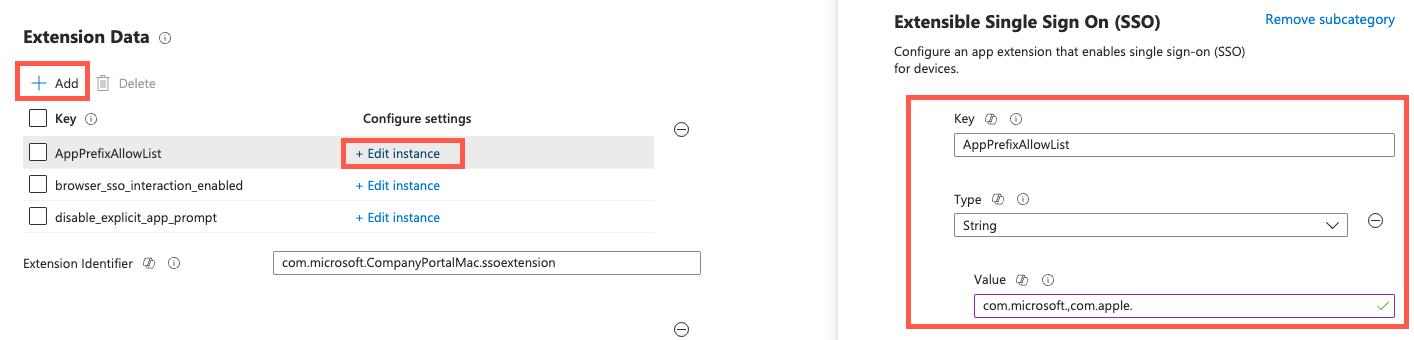

以前に Microsoft Enterprise SSO 拡張機能を使用していた場合、または Microsoft 以外のアプリで SSO を有効にする場合は、 拡張機能データ 設定を既存のプラットフォーム SSO 設定カタログ ポリシーに追加します。

拡張データ設定は、開いているテキスト フィールドと同様の概念です。必要な値を構成できます。

このセクションでは、 拡張機能データ の設定を次のように使用します。

- 以前の Microsoft Enterprise SSO 拡張機能のIntune ポリシーで使用した設定を構成します。

- Microsoft 以外のアプリで SSO を使用できるようにする設定を構成します。

このセクションでは、追加する必要がある最小推奨設定の一覧を示します。 以前の Microsoft Enterprise SSO 拡張機能ポリシーでは、より多くの設定を構成している可能性があります。 以前の Microsoft Enterprise SSO 拡張機能ポリシーで構成した他のキー & 値ペア設定を追加することをお勧めします。

グループに割り当てられる SSO ポリシーは 1 つだけです。 そのため、プラットフォーム SSO を使用している場合は、手順 2 - Intuneでプラットフォーム SSO ポリシーを作成する (この記事で) で作成したプラットフォーム SSO 設定カタログ ポリシーで、プラットフォーム SSO 設定と Microsoft Enterprise SSO 拡張機能の設定を構成する必要があります。

一般的に、次の設定は、Microsoft 以外のアプリケーションに対する SSO サポートの構成など、SSO 設定の構成に推奨されます。

既存のプラットフォーム SSO 設定カタログ ポリシーで、 拡張機能データを追加します。

Intune管理センター (デバイス>管理デバイス>Configuration) で、既存のプラットフォーム SSO 設定カタログ ポリシーを選択します。

[プロパティ>構成設定] で、[編集]> [設定の追加] を選択します。

設定ピッカーで [認証] を展開し、[拡張可能なシングル サインオン (SSO)] を選択します。

![[設定カタログの設定] ピッカーを示すスクリーンショット。Microsoft Intuneで認証と拡張可能な SSO カテゴリを選択しています。](media/platform-sso-macos/settings-picker-authentication-extensible-sso.png)

一覧で [ 拡張機能データ ] を選択し、設定ピッカーを閉じます。

![[設定カタログの設定] ピッカーを示すスクリーンショット。Microsoft Intuneで [認証] と [拡張機能データ] を選択します。](media/platform-sso-macos/settings-picker-authentication-extensible-sso-extension-data.png)

[ 拡張機能データ] で、次のキーと値を 追加 します。

キー 型 値 説明 AppPrefixAllowList String com.microsoft.,com.apple.この値をコピーして設定に貼り付けます。

AppPrefixAllowList を使用すると、SSO を使用できるアプリを使用してアプリ ベンダーの一覧を作成できます。 必要に応じて、この一覧にさらにアプリ ベンダーを追加できます。browser_sso_interaction_enabled 整数 1推奨されるブローカー設定を構成します。 disable_explicit_app_prompt 整数 1推奨されるブローカー設定を構成します。 次の例は、推奨される構成を示しています。

[ 次へ ] を選択して変更を保存し、ポリシーを完了します。 ポリシーが既にユーザーまたはグループに割り当てられている場合、これらのグループは、次回 Intune サービスと同期されるときにポリシーの変更を受け取ります。

エンド ユーザー エクスペリエンスの設定

手順 2 - Intuneでプラットフォーム SSO ポリシーを作成するで設定カタログ プロファイルを作成する場合、構成できるオプションの設定がさらに用意されています。

次の設定を使用すると、エンド ユーザー エクスペリエンスをカスタマイズし、ユーザー特権をより詳細に制御できます。 文書化されていないプラットフォーム SSO 設定はサポートされていません。

| プラットフォーム SSO 設定 | 使用可能な値 | 使用方法 |

|---|---|---|

| アカウントの表示名 | 任意の文字列値。 | エンド ユーザーがプラットフォーム SSO 通知に表示するorganization名をカスタマイズします。 |

| ログイン時にユーザーの作成を有効にする | 有効 または 無効にします。 | 組織のユーザーが自分のMicrosoft Entra資格情報を使用してデバイスにサインインできるようにします。 新しいローカル アカウントを作成する場合、指定されたユーザー名とパスワードは、ユーザーのMicrosoft Entra ID UPN (user@contoso.com) とパスワードと同じである必要があります。 |

| 新しいユーザー承認モード | Standard、管理、またはグループ | プラットフォーム SSO を使用してアカウントを作成するときに、ユーザーがサインイン時に持つ 1 回限りのアクセス許可。 現在、Standardと管理の値がサポートされています。 Standard モードを使用するには、デバイスに少なくとも 1 人の管理 ユーザーが必要です。 |

| ユーザー承認モード | Standard、管理、またはグループ | ユーザーがプラットフォーム SSO を使用して認証されるたびに、ユーザーがサインイン時に持つ永続的なアクセス許可。 現在、Standardと管理の値がサポートされています。 Standard モードを使用するには、デバイスに少なくとも 1 人の管理 ユーザーが必要です。 |

その他の MDM

その MDM でプラットフォーム SSO がサポートされている場合は、他のモバイル デバイス管理サービス (MDM) でプラットフォーム SSO を構成できます。 別の MDM サービスを使用する場合は、次のガイダンスを使用します。

この記事に記載されている設定は、構成する必要がある Microsoft 推奨の設定です。 この記事の設定値は、MDM サービス ポリシーにコピー/貼り付けることができます。

MDM サービスの構成手順は異なる場合があります。 MDM サービス ベンダーと連携して、これらのプラットフォーム SSO 設定を正しく構成して展開することをお勧めします。

プラットフォーム SSO を使用したデバイスの登録はより安全で、ハードウェアバインドデバイス証明書を使用します。 これらの変更は、 デバイス コンプライアンス パートナーとの統合など、一部の MDM フローに影響する可能性があります。

MDM サービス ベンダーに問い合わせて、MDM がプラットフォーム SSO をテストし、ソフトウェアがプラットフォーム SSO で適切に動作し、プラットフォーム SSO を使用して顧客をサポートする準備ができていることを確認する必要があります。

一般的なエラー

プラットフォーム SSO を構成すると、次のエラーが表示される場合があります。

10001: misconfiguration in the SSOe payload.このエラーは、次の場合に発生する可能性があります。

- 設定カタログ プロファイルに構成されていない必要な設定があります。

- 設定カタログ プロファイルには、 リダイレクトの種類のペイロードに適用できない設定が構成されています。

設定カタログ プロファイルで構成する認証設定は、macOS 13.x デバイスと 14.x デバイスでは異なります。

環境内に macOS 13 デバイスと macOS 14 デバイスがある場合は、1 つの設定カタログ ポリシーを作成し、同じポリシーでそれぞれの認証設定を構成する必要があります。 この情報については、「手順 2 - Intuneでプラットフォーム SSO ポリシーを作成する(この記事)」で説明されています。

10002: multiple SSOe payloads configured.複数の SSO 拡張ペイロードがデバイスに適用され、競合しています。 デバイスには拡張機能プロファイルが 1 つだけあり、そのプロファイルは設定カタログ プロファイルである必要があります。

デバイス機能テンプレートを使用して SSO アプリ拡張機能プロファイルを以前に作成した場合は、そのプロファイルの割り当てを解除します。 設定カタログ プロファイルは、デバイスに割り当てる必要がある唯一のプロファイルです。