macOS PSSO を使用して既定のエクスペリエンスの間に Mac デバイスを Microsoft Entra ID に参加させる (プレビュー)

Mac ユーザーは、初回実行時の既定のエクスペリエンス (OOBE) の間に、新しいデバイスを Microsoft Entra ID に参加させることができます。 macOS プラットフォーム シングル サインオン (PSSO) は、Microsoft Enterprise シングル サインオン拡張機能を使用して有効になっている macOS の機能です。 PSSO を使用すると、ユーザーはハードウェア バインド キー、スマート カード、または Microsoft Entra ID パスワードを使用して Mac デバイスにサインインできます。 このチュートリアルでは、OOBE の間に自動デバイス登録を使用する PSSO を使うように Mac デバイスを設定する方法を示します。

前提条件

- macOS 14 Sonoma の推奨される最小バージョン。 macOS 13 Ventura はサポートされていますが、最適なエクスペリエンスを得るために macOS 14 Sonoma の使用を強くお勧めします。

- 自動デバイス登録 (ADE) 登録済みデバイス。 デバイスがこの要件に登録されているかどうかがわからない場合は、管理者に問い合わせてください。

- Microsoft Intune ポータル サイト バージョン 5.2404.0 以降

- Microsoft Intune を使用してモバイル デバイス管理 (MDM) に登録されている Mac デバイス。

- 管理者により Intune の PSSO 設定を使用して構成された SSO 拡張機能 MDM ペイロード

- Microsoft Authenticator (推奨): デバイスの登録を完了するには、ユーザーがモバイル デバイスで何らかの形式の Microsoft Entra ID 多要素認証 (MFA) に登録されている必要があります。

- スマート カードの設定の場合は、構成されて有効になっている証明書ベースの認証。 Microsoft Entra での認証用の証明書を使用して読み込まれたスマート カードおよびローカル アカウントとペアリングされたスマート カード。

macOS デバイスを設定する

Mac を初めて開いたときに "Hello" 画面が表示されたら、手順に従って国または地域を選択し、必要に応じてネットワーク設定を構成します。

リモート管理プロファイルをダウンロードするように求められます。これにより、Microsoft Intune の構成設定をデバイスに適用できます。 [続行] を選択し、管理プロファイルのダウンロードの承認を求められたら Microsoft Entra ID 資格情報を入力します。

![[リモート管理] ウィンドウのスクリーンショット。](media/device-join-macos-platform-single-sign-on-out-of-box/psso-remote-management.png)

Authenticator アプリに送信されたコードを入力するか (推奨)、別の MFA 方法を使用します。

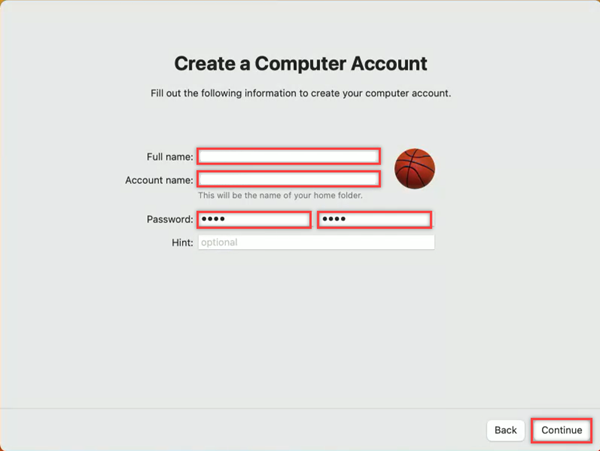

ユーザー アカウントを作成するには、フル ネーム、アカウント名を入力し、ローカル アカウントのパスワードを作成します。 [続行] を選択すると、ホーム画面が表示されます。

自動デバイス登録を使用した登録

PSSO 登録には、次の 3 つの認証方法があります。

- セキュア エンクレーブ: ユーザーは、認証に Microsoft Entra ID を使用するアプリ間の SSO に使われるセキュア エンクレーブでサポートされる暗号化キーを持つデバイスにログオンします。 macOS のプラットフォーム資格情報とも呼ばれます。

- スマート カード: ユーザーは、外部スマート カードまたはスマート カードと互換性のあるハード トークンを使用してマシンにログインします

- パスワード: ユーザーは、Microsoft Entra ID パスワードを使用するために更新された、ローカル アカウントを使ってローカル デバイスにログオンします

システム管理者は、セキュア エンクレーブまたはスマート カードを使用して Mac を登録することをお勧めします。 これらの新しいパスワードレス機能は、PSSO でのみサポートされています。 続行する前に、管理者によって設定された認証方法を確認します。

画面の右上にある [登録が必要] ポップアップに移動します。 ポップアップにカーソルを合わせ、[登録] を選択します。 macOS 14 Sonoma ユーザーの場合、デバイスを Microsoft Entra に登録するよう求めるプロンプトが表示されます。 macOS 13 Ventura の場合、このプロンプトは表示されません。

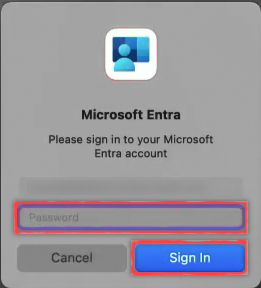

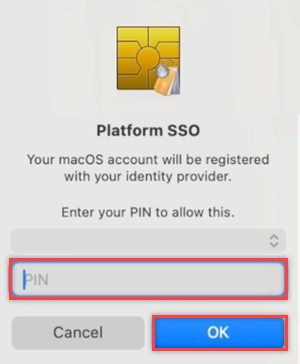

ローカル アカウントのパスワードを入力するよう求めるプロンプトが表示されます。 パスワードを入力し、[OK] を選択します。

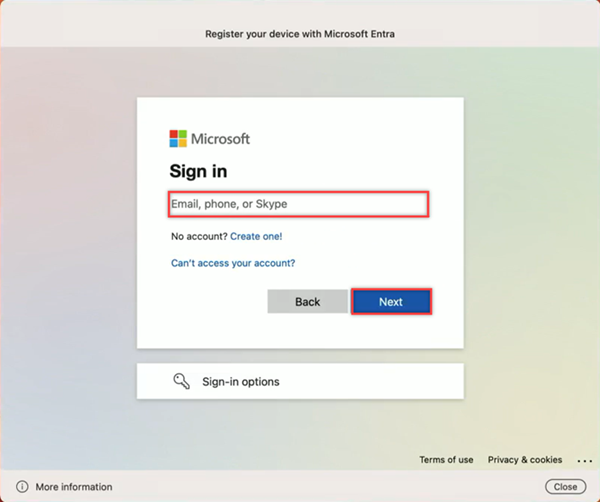

アカウントのロックが解除されたら、サインインするアカウントを選び、サインイン資格情報を入力して [次へ] を選択します。

このサインイン フローの一部として MFA が必要です。 Authenticator アプリを開くか (推奨)、登録した他の MFA 方法を使用して、画面に表示される数字を入力して登録を完了します。

MFA フローが完了し、読み込み画面が消えたら、デバイスは PSSO に登録されるはずです。 PSSO を使用して Microsoft アプリ リソースにアクセスできるようになりました。

パスキーとして使用する macOS のプラットフォーム資格情報を有効にする

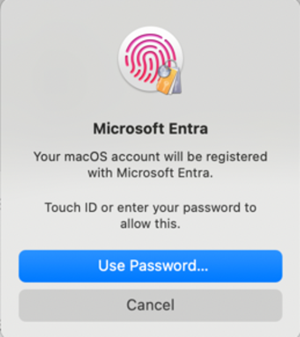

セキュア エンクレーブ方法を使ってデバイスを設定すると、Mac に保存された結果の資格情報をブラウザーのパスキーとして使用できます。 これを有効にするには:

設定アプリを開き、[パスワード]>[パスワード オプション] に移動します。

[パスワード オプション] で、[パスワードとパスキーの使用元] を見つけ、トグル スイッチを使って [ポータル サイト] を有効にします。

![スイッチを使って [ポータル サイト] が有効になっている [パスワードとパスキーの使用元] を示す [パスワード オプション] ウィンドウのスクリーンショット。](media/device-join-macos-platform-single-sign-on-out-of-box/password-options-enable-passkeys.png)

デバイスの登録状態を確認する

上記の手順を完了したら、デバイスの登録状態を確認することをお勧めします。

登録が正常に完了したことを確認するには、[設定] に移動し、[ユーザーとグループ] を選択します。

[ネットワーク アカウント サーバー] の横にある [編集] を選択し、[プラットフォーム SSO] が [登録済み] としてリストされていることを確認します。

認証に使用する方法を確認するには、[ユーザーとグループ] ウィンドウでユーザー名に移動し、[情報] アイコンを選択します。 リストされている方法を確認します。これは、セキュア エンクレーブ、スマート カード、またはパスワードである必要があります。

Note

ターミナル アプリを使用して登録状態を確認することもできます。 次のコマンドを実行して、デバイス登録の状態を確認します。 出力の下部に、SSO トークンが取得されていることが示されるはずです。 macOS 13 Ventura ユーザーの場合は、登録状態を確認するためにこのコマンドが必要です。

app-sso platform -s

![画面の右上に [登録が必要] ポップアップが表示されたデスクトップ画面のスクリーンショット。](media/device-join-macos-platform-single-sign-on-out-of-box/psso-registration-required-popup.png)